Hızlı Başlangıç: İstemci uygulamasını web API'sine erişecek şekilde yapılandırma

Bu hızlı başlangıçta kapsamı belirlenmiş, kendi web API'nize izinler temelinde erişimi olan, Microsoft kimlik platformuna kaydedilmiş bir istemci uygulaması sağlarsınız. Ayrıca istemci uygulamasına Microsoft Graph erişimi de verirsiniz.

İstemci uygulamanızın kaydında bir web API'sinin kapsamlarını belirterek, istemci uygulaması Microsoft kimlik platformu bu kapsamları içeren bir erişim belirteci alabilir. Web API'si kodu içinde, erişim belirtecinde bulunan kapsamlara göre kaynaklarına izin tabanlı erişim sağlayabilir.

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı - ücretsiz bir hesap oluşturun

- Hızlı Başlangıcı Tamamlama : Uygulamayı kaydetme

- Hızlı Başlangıcın Tamamlanması: Web API'sini kullanıma sunan bir uygulama yapılandırma

Web API'nize erişim izinleri ekleme

Bahşiş

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

API'lere erişim için erişim kapsamlarının ve rollerin yapılandırılması gerekir. Kaynak uygulama web API'lerinizi istemci uygulamalarına göstermek istiyorsanız, API için erişim kapsamlarını ve rolleri yapılandırın. bir istemci uygulamasının bir web API'sine erişmesini istiyorsanız, uygulama kaydında API'ye erişim izinlerini yapılandırın.

İlk senaryoda, bir istemci uygulamasına kendi web API'nize erişim verirsiniz; her ikisi de önkoşulların bir parçası olarak kaydetmiş olmanız gerekir. Henüz hem istemci uygulamanız hem de web API'niz kayıtlı değilse, iki Önkoşul makalesindeki adımları tamamlayın.

Bu diyagramda iki uygulama kaydının birbiriyle ilişkisi gösterilmektedir. Bu bölümde, istemci uygulamasının kaydına izinler eklersiniz.

Hem istemci uygulamanızı hem de web API'nizi kaydettikten ve kapsamlar oluşturarak API'yi kullanıma sunduğunuzda, aşağıdaki adımları izleyerek istemcinin API izinlerini yapılandırabilirsiniz:

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Birden çok kiracıya erişiminiz varsa, Üst menüdeki Ayarlar simgesini

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve ardından istemci uygulamanızı (web API'nizi değil) seçin.

API izinleri>İzin ekle API'lerim'i> seçin.

Önkoşulların bir parçası olarak kaydettiğiniz web API'sini seçin.

Temsilci izinleri varsayılan olarak seçilidir. Temsilci izinleri, oturum açmış kullanıcı olarak bir web API'sine erişen ve erişimi sonraki adımda seçtiğiniz izinlerle kısıtlanması gereken istemci uygulamaları için uygundur. Bu örnek için Temsilci izinlerini seçili bırakın.

Uygulama izinleri , oturum açma veya onay için kullanıcı etkileşimi olmadan bir web API'sine kendileri gibi erişmesi gereken hizmet veya daemon türündeki uygulamalara yöneliktir. Web API'niz için uygulama rolleri tanımlamadığınız sürece bu seçenek devre dışı bırakılır.

İzinleri seçin altında, web API'niz için kapsamlarını tanımladığınız kaynağı genişletin ve istemci uygulamasının oturum açmış kullanıcı adına sahip olması gereken izinleri seçin.

Önceki hızlı başlangıçta belirtilen örnek kapsam adlarını kullandıysanız Employees.Read.All ve Employees.Write.All ifadesini görmeniz gerekir. Önkoşulları tamamlarken oluşturmuş olabileceğiniz Employees.Read.All veya başka bir izni seçin.

İşlemi tamamlamak için İzin ekle'yi seçin.

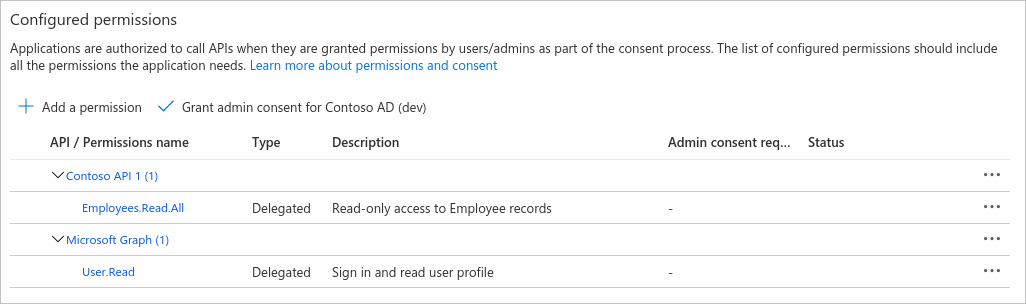

API'nize izin ekledikten sonra, yapılandırılmış izinler altında seçili izinleri görmeniz gerekir. Aşağıdaki görüntüde, istemci uygulamasının kaydına eklenen Employees.Read.All temsilci izni örneği gösterilmektedir.

Microsoft Graph API'sinin User.Read iznini de fark edebilirsiniz. Bir uygulamayı Azure portalına kaydettiğinizde bu izin otomatik olarak eklenir.

Microsoft Graph'a erişmek için izin ekleme

Oturum açmış kullanıcı adına kendi web API'nize erişmeye ek olarak, uygulamanızın microsoft graph'te depolanan kullanıcının (veya diğer) verilerine de erişmesi veya bunları değiştirmesi gerekebilir. Alternatif olarak, kullanıcı etkileşimi olmadan işlemler gerçekleştirerek Microsoft Graph'a kendi başına erişmesi gereken hizmet veya daemon uygulamanız da olabilir.

Microsoft Graph için temsilci izni

İstemci uygulamanızın oturum açmış kullanıcı adına e-postasını okuma veya profilini değiştirme gibi işlemler gerçekleştirmesini sağlamak için Microsoft Graph için temsilci izni yapılandırın. Varsayılan olarak, istemci uygulamanızın kullanıcıları oturum açtıklarında, bu uygulama için yapılandırdığınız temsilci izinlerini onaylamaları istenir.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Birden çok kiracıya erişiminiz varsa, Üst menüdeki Ayarlar simgesini

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve ardından istemci uygulamanızı seçin.

API izinlerini>seçme İzin>ekle Microsoft Graph

Atanan izinler'i seçin. Microsoft Graph birçok izni kullanıma sunar ve en yaygın kullanılanlar listenin en üstünde gösterilir.

İzinleri seçin altında aşağıdaki izinleri seçin:

İzin Açıklama emailKullanıcıların e-posta adresini görüntüleme offline_accessBuna erişim izni verdiğiniz verilere erişimi koruma openidKullanıcıların oturumunu açma profileKullanıcıların temel profilini görüntüleme İşlemi tamamlamak için İzin ekle'yi seçin.

İzinleri yapılandırdığınızda uygulamanızın kullanıcılarından, uygulamanızın kendi adlarına kaynak API'sine erişmesine izin vermek için oturum açmaları istenir.

Yönetici olarak, tüm kullanıcılar adına onay verebilirsiniz, böylece bunu yapmaları istenmez. Yönetici onayı daha sonra Bu makalenin API izinleri ve yönetici onayı bölümü hakkında daha fazla bilgi edinin.

Microsoft Graph'a uygulama izni

Kullanıcı etkileşimi veya onayı olmadan kendi kimliğini doğrulaması gereken bir uygulama için uygulama izinlerini yapılandırın. Uygulama izinleri genellikle bir API'ye "başsız" bir şekilde erişen arka plan hizmetleri veya daemon uygulamaları ve başka bir (aşağı akış) API'ye erişen web API'leri tarafından kullanılır.

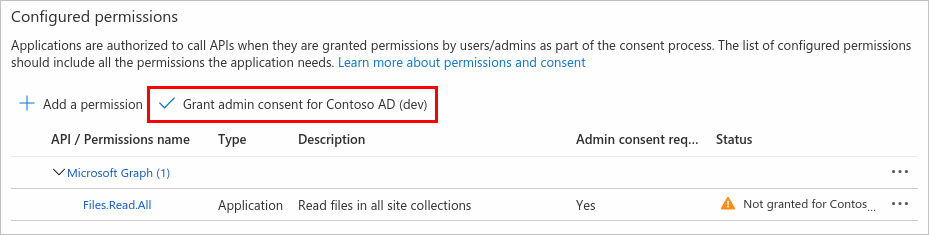

Aşağıdaki adımlarda, örnek olarak Microsoft Graph'ın Files.Read.All iznini verirsiniz.

Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

Birden çok kiracıya erişiminiz varsa, Üst menüdeki Ayarlar simgesini

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.

kullanarak Dizinler + abonelikler menüsünden uygulama kaydını içeren kiracıya geçin.Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları ve ardından istemci uygulamanızı seçin.

API izinleri>İzin ekle>Microsoft Graph>Uygulaması izinleri'ne tıklayın.

Microsoft Graph tarafından sunulan tüm izinler İzinleri seçin altında gösterilir.

Uygulamanıza vermek istediğiniz izni veya izinleri seçin. Örneğin, kuruluşunuzdaki dosyaları tarayan ve belirli bir dosya türü veya adı hakkında uyarı veren bir daemon uygulamanız olabilir.

İzinleri seçin'in altında Dosyalar'ı genişletin ve ardından Dosyalar.Okuma.Tümü iznini seçin.

İzinler ekle'yi seçin.

Microsoft Graph'ın Files.Read.All izni gibi bazı izinler için yönetici onayı gerekir. Daha sonra Yönetici onay düğmesi bölümünde açıklanan Yönetici onayı ver düğmesini seçerek yönetici onayı verirsiniz.

İstemci kimlik bilgilerini yapılandırma

Uygulama izinlerini kullanan uygulamalar, kullanıcı etkileşimi gerektirmeden kendi kimlik bilgilerini kullanarak kimlik doğrulaması yapar. Uygulamanızın (veya API'nizin) uygulama izinlerini kullanarak Microsoft Graph'a, kendi web API'nize veya başka bir API'ye erişebilmesi için önce bu istemci uygulamasının kimlik bilgilerini yapılandırmanız gerekir.

Bir uygulamanın kimlik bilgilerini yapılandırma hakkında daha fazla bilgi için Hızlı Başlangıç: Uygulamayı Microsoft kimlik platformu kaydetme bölümünün Kimlik bilgileri ekleme bölümüne bakın.

API izinleri ve yönetici onayı hakkında daha fazla bilgi

Bir uygulama kaydının API izinleri bölmesi Yapılandırılmış izinler tablosu içerir ve ayrıca verilen Diğer izinler tablosunu da içerebilir. Hem tablolar hem de Yönetici onay düğmesi aşağıdaki bölümlerde açıklanmıştır.

Yapılandırılmış izinler

API izinleri bölmesindeki Yapılandırılan izinler tablosu, uygulamanızın temel işlem için gerektirdiği izinlerin listesini (gerekli kaynak erişimi (RRA) listesi) gösterir. Kullanıcıların veya yöneticilerinin uygulamanızı kullanmadan önce bu izinleri onaylaması gerekir. Diğer, isteğe bağlı izinler daha sonra çalışma zamanında istenebilir (dinamik onay kullanılarak).

Bu, kişilerin uygulamanız için onay vermek zorunda olacağı izinlerin en düşük listesidir. Daha fazlası da olabilir, ancak bunlar her zaman gerekli olacaktır. Güvenlik ve kullanıcıların ve yöneticilerin uygulamanızı kullanırken kendilerini daha rahat hissetmelerine yardımcı olmak için hiçbir zaman ihtiyacınız olmayan bir şey istemeyin.

Bu tabloda gösterilen izinleri, yukarıda açıklanan adımları veya verilen Diğer izinler'den (sonraki bölümde açıklanmıştır) kullanarak ekleyebilir veya kaldırabilirsiniz. Yönetici olarak, tabloda görünen bir API'nin tüm izinleri için yönetici onayı verebilir ve tek tek izinler için onayı iptal edebilirsiniz.

Verilen diğer izinler

API izinleri bölmesinde {kiracınız} için verilen diğer izinler başlıklı bir tablo da görebilirsiniz. {kiracınız} tablosu için verilen Diğer izinler, uygulama nesnesinde açıkça yapılandırılmamış kiracı için kiracı genelinde verilen izinleri gösterir. Bu izinler, tüm kullanıcılar adına bir yönetici tarafından dinamik olarak istendi ve onaylandı. Bu bölüm yalnızca geçerli olan en az bir izin varsa görüntülenir.

Bir API'nin izinlerinin veya bu tabloda görünen tek tek izinlerin tam kümesini Yapılandırılan izinler tablosuna ekleyebilirsiniz. Yönetici olarak, bu bölümde API'ler veya bireysel izinler için yönetici onaylarını iptal edebilirsiniz.

onay düğmesini Yönetici

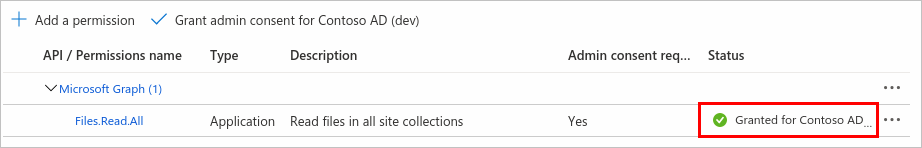

{kiracınız} için yönetici onayı ver düğmesi, bir yöneticinin uygulama için yapılandırılan izinler için yönetici onayı vermesine olanak tanır. Düğmeyi seçtiğinizde, onay eylemini onaylamanızı isteyen bir iletişim kutusu gösterilir.

Onay verildikten sonra, yönetici onayı gerektiren izinler verilen onay olarak gösterilir:

Yönetici değilseniz veya uygulama için hiçbir izin yapılandırılmadıysa Yönetici onayı ver düğmesi devre dışı bırakılır . Verilmiş ancak henüz yapılandırılmamış izinleriniz varsa, yönetici onayı düğmesiyle bu izinleri işlemeniz istenir. Bunları yapılandırılmış izinlere ekleyebilir veya kaldırabilirsiniz.

Sonraki adımlar

Uygulamanıza erişebilecek hesap türlerini yapılandırmayı öğrenmek için serideki bir sonraki hızlı başlangıca ilerleyin. Örneğin, erişimi yalnızca kuruluşunuzdaki kullanıcılarla (tek kiracılı) sınırlamak veya diğer Microsoft Entra kiracılarındaki (çok kiracılı) ve kişisel Microsoft hesapları (MSA) olan kullanıcılara izin vermek isteyebilirsiniz.