Kiracı kısıtlamalarını ayarlama v2

Not

Bu makalede açıklanan bazı özellikler önizleme özellikleridir. Önizlemeler hakkında daha fazla bilgi için bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Güvenliği artırmak için, ağlarınızdan veya cihazlarınızdan oturum açmak için dış hesap kullanan kullanıcılarınızın erişebileceklerini sınırlayabilirsiniz. Kiracılar arası erişim ayarlarına dahil edilen Kiracı kısıtlama ayarları, dış uygulamalara erişimi denetlemek için bir ilke oluşturmanıza olanak sağlar.

Örneğin, kuruluşunuzdaki bir kullanıcının bilinmeyen bir kiracıda ayrı bir hesap oluşturduğunu veya dış bir kuruluşun kullanıcınıza kuruluşunda oturum açmasına izin veren bir hesap verdiğini varsayalım. Kiracı kısıtlamalarını, kullanıcının ağınızdaki veya cihazlarınızdaki dış hesapla oturum açtığı sırada bazı veya tüm dış uygulamaları kullanmasını engellemek için kullanabilirsiniz.

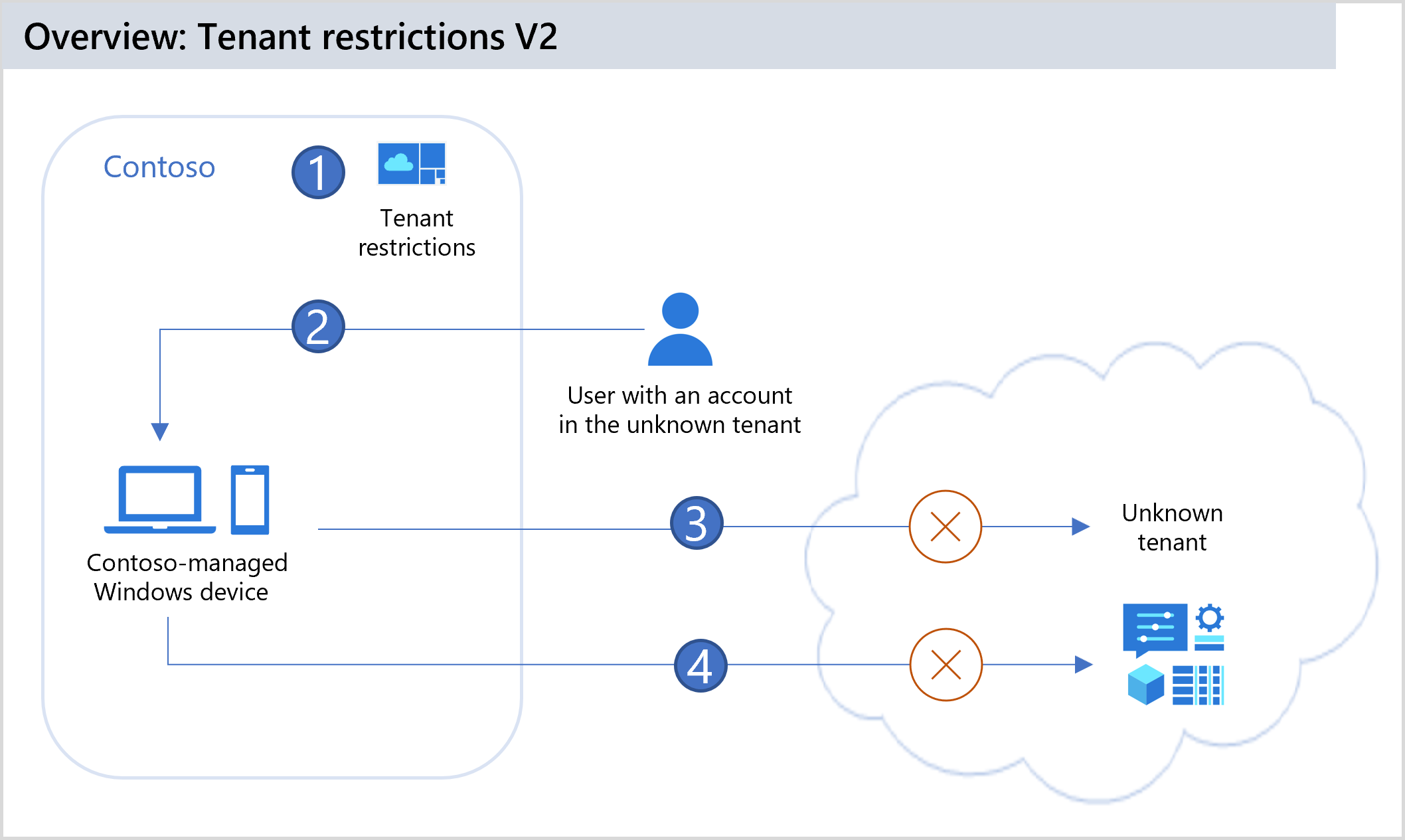

| Adımlar | Açıklama |

|---|---|

| 1 | Contoso, kiracılar arası erişim ayarlarında Kiracı kısıtlamalarını yapılandırarak tüm dış hesapları ve dış uygulamaları engeller. Contoso, yerel bilgisayar yapılandırmasını Contoso'nun kiracı kimliği ve kiracı kısıtlamaları ilke kimliğiyle güncelleştirerek ilkeyi her Windows cihazında uygular. |

| 2 | Contoso tarafından yönetilen Windows cihazına sahip bir kullanıcı, bilinmeyen bir kiracıdan bir hesap kullanarak dış uygulamada oturum açmaya çalışır. Windows cihazı, kimlik doğrulama isteğine bir HTTP üst bilgisi ekler. Üst bilgi Contoso'nun kiracı kimliğini ve kiracı kısıtlamaları ilke kimliğini içerir. |

| 3 | Kimlik doğrulama düzlemi koruması: Microsoft Entra Kimliği, Microsoft Entra bulutunda kiracı kısıtlamaları ilkesini aramak için kimlik doğrulama isteğindeki üst bilgiyi kullanır. Contoso'nun ilkesi dış hesapların dış kiracılara erişmesini engellediğinden, istek kimlik doğrulaması düzeyinde engellenir. |

| 4 | Veri düzlemi koruması (önizleme): Kullanıcı, Contoso'nun ağı dışından edindiği bir kimlik doğrulama yanıt belirtecini kopyalayıp Windows cihazına yapıştırarak dış uygulamaya erişmeye çalışır. Ancak Microsoft Entra Id, belirteçteki talebi Windows cihazı tarafından eklenen HTTP üst bilgisi ile karşılaştırır. Eşleşmedikleri için Microsoft Entra ID, kullanıcının uygulamaya erişemediği oturumu engeller. |

Kiracı kısıtlamaları v2, hem kimlik doğrulama düzlemi koruması hem de veri düzlemi koruması için seçenekler sağlar.

Kimlik doğrulama düzlemi koruması , dış kimlikleri kullanarak oturum açmaları engellemek için bir kiracı kısıtlamaları v2 ilkesi kullanmayı ifade eder. Örneğin, saldırganın kötü amaçlı kiracısında oturum açmasını engelleyerek kötü niyetli bir insider'ın dış e-posta üzerinden veri sızdırmasını engelleyebilirsiniz. Kiracı kısıtlamaları v2 kimlik doğrulama düzlemi koruması genel olarak kullanılabilir.

Veri Düzlemi koruması , kimlik doğrulamasını atlayan saldırıları önlemeyi ifade eder. Örneğin, bir saldırgan Teams anonim toplantıya katılma veya SharePoint anonim dosya erişimi kullanarak kötü amaçlı kiracı uygulamalarına erişime izin vermeye çalışabilir. Ya da saldırgan, kötü amaçlı bir kiracıdaki bir cihazdan erişim belirtecini kopyalayıp kuruluş cihazınıza aktarabilir. Kiracı kısıtlamaları v2 veri düzlemi koruması, bir kaynağa erişmeye çalışırken kullanıcıyı kimlik doğrulaması yapmaya zorlar ve kimlik doğrulaması başarısız olursa erişimi engeller.

v1 kiracı kısıtlamaları, kurumsal ara sunucunuzda yapılandırılmış bir kiracı izin listesi aracılığıyla kimlik doğrulama düzlemi koruması sağlarken, kiracı kısıtlamaları v2 size kurumsal ara sunucuyla veya şirket ara sunucusu olmadan ayrıntılı kimlik doğrulaması ve veri düzlemi koruması seçenekleri sunar. Üst bilgi ekleme için kurumsal ara sunucu kullanıyorsanız, seçenekler yalnızca kimlik doğrulama düzlemi korumasını içerir.

Kiracı kısıtlamaları v2'ye genel bakış

Kuruluşunuzun kiracılar arası erişim ayarlarında bir kiracı kısıtlamaları v2 ilkesi yapılandırabilirsiniz. İlkeyi oluşturduktan sonra, ilkeyi kuruluşunuzda uygulamanın üç yolu vardır.

- Evrensel kiracı kısıtlamaları v2. Bu seçenek, kurumsal ara sunucu olmadan hem kimlik doğrulama düzlemi hem de veri düzlemi koruması sağlar. Evrensel kiracı kısıtlamaları işletim sistemi, tarayıcı veya cihaz form faktörü ne olursa olsun tüm trafiği etiketlemek için Genel Güvenli Erişim (önizleme) kullanır. Hem istemci hem de uzak ağ bağlantısı için destek sağlar.

- Kimlik doğrulama düzlemi kiracı kısıtlamaları v2. Kuruluşunuzda bir şirket proxy'si dağıtabilir ve proxy'yi, Microsoft Entra Id ve Microsoft Hesapları'na (MSA) yönelik tüm trafikte kiracı kısıtlamaları v2 sinyallerini ayarlayıp yapılandırabilirsiniz.

- Windows kiracı kısıtlamaları v2. Şirkete ait Windows cihazlarınız için, kiracı kısıtlamalarını doğrudan cihazlara uygulayarak hem kimlik doğrulama düzlemi hem de veri düzlemi korumasını zorunlu kılabilirsiniz. Kiracı kısıtlamaları kaynak erişimi üzerine uygulanır ve bu da veri yolu kapsamı ve belirteç sızmasına karşı koruma sağlar. İlke zorlaması için şirket proxy'si gerekli değildir. Cihazlar, Grup İlkesi aracılığıyla yönetilen Microsoft Entra Id yönetilen veya etki alanına katılmış cihazlar olabilir.

Not

Bu makalede, Microsoft Entra yönetim merkezini kullanarak kiracı kısıtlamaları v2'nin nasıl yapılandırıldığı açıklanır. Aynı kiracı kısıtlama ilkelerini oluşturmak için Microsoft Graph kiracılar arası erişim API'sini de kullanabilirsiniz.

Desteklenen senaryolar

v2 kiracı kısıtlamalarının kapsamı belirli kullanıcılar, gruplar, kuruluşlar veya dış uygulamalar olabilir. Windows işletim sistemi ağ yığını üzerinde oluşturulan uygulamalar korunur. Aşağıdaki senaryolar desteklenir:

- Tüm Office uygulaması (tüm sürümler/yayın kanalları).

- Evrensel Windows Platformu (UWP) .NET uygulamaları.

- Tüm Microsoft birinci taraf uygulamaları ve kimlik doğrulaması için Microsoft Entra Id kullanan üçüncü taraf uygulamalar da dahil olmak üzere, Microsoft Entra Id ile kimlik doğrulaması gerçekleştiren tüm uygulamalar için kimlik doğrulama düzlemi koruması.

- SharePoint Online ve Exchange Online için veri düzlemi koruması.

- SharePoint Online, OneDrive İş ve Teams için anonim erişim koruması (Federasyon Denetimleri yapılandırılmış olarak).

- Microsoft kiracısı veya Tüketici hesapları için kimlik doğrulaması ve Veri düzlemi koruması.

- Genel Güvenli Erişim'de (önizleme) Evrensel kiracı kısıtlamaları kullanılırken, tüm tarayıcılar ve platformlar.

- Windows Grup İlkesi'ni, Microsoft Edge'i ve Microsoft Edge'deki tüm web sitelerini kullanırken.

Desteklenmeyen senaryolar

- Tüketici OneDrive hesabına anonim engelleme. Müşteriler, 'i engelleyerek https://onedrive.live.com/ara sunucu düzeyinde geçici çözüm sağlayabilir.

- Kullanıcı anonim bir bağlantı veya Azure AD olmayan bir hesap kullanarak Slack gibi üçüncü taraf bir uygulamaya eriştiğinde.

- Kullanıcı Microsoft Entra ID ile verilen bir belirteci ev makinesinden iş makinesine kopyalayıp Slack gibi üçüncü taraf bir uygulamaya erişmek için kullandığında.

- Microsoft Hesapları için kullanıcı başına kiracı kısıtlamaları.

Kiracı kısıtlamalarını karşılaştırma v1 ve v2

Aşağıdaki tablo, her sürümdeki özellikleri karşılaştırır.

| Kiracı kısıtlamaları v1 | Kiracı kısıtlamaları v2 | |

|---|---|---|

| İlke uygulama | Şirket proxy'si, Microsoft Entra Id denetim düzleminde kiracı kısıtlama ilkesini uygular. | Seçenekler: - Genel Güvenli Erişim'de (önizleme) tüm trafiği etiketlemek için ilke sinyali kullanan ve tüm platformlarda hem kimlik doğrulaması hem de veri düzlemi desteği sağlayan evrensel kiracı kısıtlamaları. - Şirket proxy'sinin tüm trafikte kiracı kısıtlamaları v2 sinyallerini ayarladığı yalnızca kimlik doğrulama düzlemi koruması. - Cihazların Microsoft trafiğini kiracı kısıtlama ilkesine işaret etmek üzere yapılandırıldığı ve ilkenin bulutta uygulandığı Windows cihaz yönetimi. |

| İlke uygulama sınırlaması | Microsoft Entra trafiği izin verilenler listesine kiracı ekleyerek kurumsal proxy'leri yönetin. Restrict-Access-To-Tenants içindeki üst bilgi değerinin karakter sınırı: <allowed-tenant-list> eklenebilen kiracı sayısını sınırlar. |

Kiracılar arası erişim ilkesindeki bir bulut ilkesi tarafından yönetilir. Her dış kiracı için bir iş ortağı ilkesi oluşturulur. Şu anda tüm dış kiracıların yapılandırması 25 KB boyut sınırına sahip bir ilkede yer alır. |

| Kötü amaçlı kiracı istekleri | Microsoft Entra ID, kimlik doğrulama düzlemi koruması sağlamak için kötü amaçlı kiracı kimlik doğrulama isteklerini engeller. | Microsoft Entra ID, kimlik doğrulama düzlemi koruması sağlamak için kötü amaçlı kiracı kimlik doğrulama isteklerini engeller. |

| Taneciklilik | Kiracı ve tüm Microsoft Hesapları ile sınırlıdır. | Kiracı, kullanıcı, grup ve uygulama ayrıntı düzeyi. (Kullanıcı düzeyinde ayrıntı düzeyi Microsoft Hesaplarında desteklenmez.) |

| Anonim erişim | Teams toplantılarına ve dosya paylaşımına anonim erişime izin verilir. | Teams toplantılarına anonim erişim engellenir. Anonim olarak paylaşılan kaynaklara ("Bağlantıya sahip herkes") erişim engellenir. |

| Microsoft Hesapları | Tüketici hesaplarına erişimi engellemek için Restrict-MSA üst bilgisini kullanır. | Microsoft Hesapları (MSA ve Live ID) kimlik doğrulamasının hem kimlik hem de veri düzlemlerinde denetlenmesini sağlar. Örneğin, kiracı kısıtlamalarını varsayılan olarak zorunlu kılarsanız, kullanıcıların microsoft hesaplarıyla belirli uygulamalara erişmesine olanak tanıyan microsoft hesaplarına özgü bir ilke oluşturabilirsiniz, örneğin: Microsoft Learn (uygulama kimliği 18fbca16-2224-45f6-85b0-f7bf2b39b3f3) veya Microsoft Kurumsal Beceriler Girişimi (uygulama kimliği 195e7f27-02f9-4045-9a91-cd2fa1c2af2f). |

| Ara sunucu yönetimi | Microsoft Entra trafiği izin verilenler listesine kiracı ekleyerek kurumsal proxy'leri yönetin. | Kurumsal ara sunucu kimlik doğrulama düzlemi koruması için ara sunucuyu tüm trafikte kiracı kısıtlamaları v2 sinyallerini ayaracak şekilde yapılandırın. |

| Platform desteği | Tüm platformlarda desteklenir. Yalnızca kimlik doğrulama düzlemi koruması sağlar. | Genel Güvenli Erişim'deki (önizleme) evrensel kiracı kısıtlamaları herhangi bir işletim sistemini, tarayıcıyı veya cihaz form faktörünü destekler. Kurumsal proxy kimlik doğrulama düzlemi koruması macOS, Chrome tarayıcısı ve .NET uygulamalarını destekler. Windows cihaz yönetimi, Windows işletim sistemlerini ve Microsoft Edge'i destekler. |

| Portal desteği | İlkeyi yapılandırmak için Microsoft Entra yönetim merkezinde kullanıcı arabirimi yok. | Bulut ilkesini ayarlamak için Microsoft Entra yönetim merkezinde bulunan kullanıcı arabirimi. |

| Desteklenmeyen uygulamalar | Yok | Windows Defender Uygulama Denetimi (WDAC) veya Windows Güvenlik Duvarı (örneğin, Chrome, Firefox vb.) kullanarak Microsoft uç noktalarıyla desteklenmeyen uygulama kullanımını engelleyin. Bkz . PowerShell gibi Chrome, Firefox ve .NET uygulamalarını engelleme. |

Kiracı kısıtlamaları v1 ilkelerini proxy'de v2'ye geçirme

Kiracı kısıtlama ilkelerini v1'den v2'ye geçirmek tek seferlik bir işlemdir. Geçiş sonrasında istemci tarafı değişikliği gerekmez. Sonraki sunucu tarafı ilke değişikliklerini Microsoft Entra yönetim merkezi aracılığıyla yapabilirsiniz.

Ara sunucuda TRv2'yi etkinleştirirken, TRv2'yi yalnızca kimlik doğrulama düzleminde zorunlu kılabilirsiniz. TRv2'yi hem kimlik doğrulamasında hem de veri düzleminde etkinleştirmek için Universal TRv2 kullanarak TRv2 istemci tarafı sinyallerini etkinleştirmeniz gerekir

1. Adım: İzin verilen iş ortağı kiracıları listesini yapılandırma

TRv1: Kiracı Kısıtlamaları v1 (TRv1), kullanıcıların kuruluşunuzun yetkisini aldığı dış kiracılara eriştiğinden emin olmak için kiracı kimliklerinin ve/veya Microsoft oturum açma uç noktalarının izin veren bir listesini oluşturmanıza olanak tanır. TRv1, ara sunucuya üst bilgi ekleyerek Restrict-Access-To-Tenants: <allowed-tenant-list> bunu başardı. Örneğin: 'Restrict-Access-To-Tenants: " contoso.com, fabrikam.com, dogfood.com". Kiracı kısıtlamaları v1 hakkında daha fazla bilgi edinin.

TRv2: Kiracı Kısıtlamaları v2 (TRv2) ile yapılandırma sunucu tarafı bulut ilkesine taşınır ve TRv1 üst bilgisine gerek yoktur.

- Şirket proxy'nizde, kiracı kısıtlamaları v1 üst bilgisi olan

Restrict-Access-To-Tenants: <allowed-tenant-list>öğesini kaldırmalısınız. - İzin verilen-kiracı listesindeki her kiracı için, 2. Adım: Belirli iş ortakları için kiracı kısıtlamalarını yapılandırma v2'deki adımları izleyerek bir iş ortağı kiracı ilkesi oluşturun. Şu yönergeleri izlediğiden emin olun:

Not

- Yabancı kimlikleri kullanarak tüm dış kiracı erişimini engelleyen kiracı kısıtlamaları v2 varsayılan ilkesini koruyun (örneğin,

user@externaltenant.com). - 2. Adım: Belirli iş ortakları için kiracı kısıtlamalarını yapılandırma v2'deki adımları izleyerek v1 izin verilenler listenizde listelenen her kiracı için bir iş ortağı kiracı ilkesi oluşturun.

- Yalnızca belirli kullanıcıların belirli uygulamalara erişmesine izin verin. Bu tasarım, erişimi yalnızca gerekli kullanıcılarla sınırlayarak güvenlik duruşunuzu artırır.

2. Adım: Tüketici hesabını veya Microsoft Hesabı kiracısı engelleme

TRv1: Kullanıcıların tüketici uygulamalarında oturum açmasına izin vermemek için. Trv1, sec-Restrict-Tenant-Access-Policy: restrict-msa gibi login.live.com ziyaret eden trafiğe sec-Restrict-Tenant-Access-Policy üst bilgisinin eklenmesi gerekiyor

TRv2: TRv2 ile yapılandırma sunucu tarafı bulut ilkesine taşınır ve TRv1 üst bilgisine gerek yoktur.

- Şirket proxy'nizde kiracı kısıtlamalarını kaldırmanız gerekir v1 üst bilgi sn-Restrict-Tenant-Access-Policy: restrict-msa'.

- 2. Adım: Belirli iş ortakları için kiracı kısıtlamalarını yapılandırma v2'yi izleyerek Microsoft Hesapları kiracısı için bir iş ortağı kiracı ilkesi oluşturun. MSA kiracıları için kullanıcı düzeyinde atama kullanılamadığından, ilke tüm MSA kullanıcıları için geçerlidir. Ancak, uygulama düzeyi ayrıntı düzeyi kullanılabilir ve MSA veya tüketici hesaplarının erişebileceği uygulamaları yalnızca gerekli olan uygulamalarla sınırlamanız gerekir.

Not

MSA kiracısını engellemek, aşağıdakiler dahil olmak üzere cihazlar için kullanıcısız trafiği engellemez:

- Autopilot, Windows Update ve kuruluş telemetrisi trafiği.

- Tüketici hesaplarının B2B kimlik doğrulaması veya Azure uygulamalarının ve Office.com uygulamalarının tüketici kullanıcılarını tüketici bağlamında oturum açmak için Microsoft Entra Id kullandığı "geçiş" kimlik doğrulaması.

3. Adım: Şirket proxy'sinde Kiracı kısıtlamaları v2'yi etkinleştirme

TRv2: Aşağıdaki kurumsal proxy ayarını kullanarak şirket proxy'sini kiracı kısıtlamaları V2 üst bilgisinin istemci tarafı etiketlemesini etkinleştirecek şekilde yapılandırabilirsiniz: sec-Restrict-Tenant-Access-Policy: <DirectoryID>:<policyGUID>

burada <DirectoryID> Microsoft Entra kiracı kimliğiniz ve <policyGUID> kiracılar arası erişim ilkenizin nesne kimliğidir.

Kiracı kısıtlamaları ile gelen ve giden ayarları karşılaştırması

Kiracı kısıtlamaları, kiracılar arası erişim ayarlarınız ile birlikte yapılandırılmış olsa da, gelen ve giden erişim ayarlarından ayrı olarak çalışır. Kiracılar arası erişim ayarları, kullanıcıların kuruluşunuzdaki bir hesapla ne zaman oturum açabileceğinizi denetlemenizi sağlar. Buna karşılık kiracı kısıtlamaları, kullanıcıların dış hesap kullandığı zamanları denetlemenizi sağlar. B2B işbirliği ve B2B doğrudan bağlantı için gelen ve giden ayarlarınız kiracı kısıtlama ayarlarınızı etkilemez (ve etkilenmez).

Farklı kiracılar arası erişim ayarlarını şu şekilde düşünün:

- Gelen ayarlar, iç uygulamalarınıza dış hesap erişimini denetler.

- Giden ayarları, dış uygulamalara iç hesap erişimini denetler.

- Kiracı kısıtlamaları dış uygulamalara dış hesap erişimini denetler.

Kiracı kısıtlamaları ve B2B işbirliği karşılaştırması

Kullanıcılarınızın dış kuruluşlara ve uygulamalara erişmesi gerektiğinde, dış hesapları engellemek ve bunun yerine B2B işbirliğini kullanmak için kiracı kısıtlamalarını etkinleştirmenizi öneririz. B2B işbirliği aşağıdakileri yapabilmenizi sağlar:

- Koşullu Erişim'i kullanın ve B2B işbirliği kullanıcıları için çok faktörlü kimlik doğrulamasını zorlar.

- Gelen ve giden erişimi yönetin.

- B2B işbirliği kullanıcılarının çalışma durumu değiştiğinde veya kimlik bilgileri ihlal edildiğinde oturumları ve kimlik bilgilerini sonlandırın.

- B2B işbirliği kullanıcısı hakkındaki ayrıntıları görüntülemek için oturum açma günlüklerini kullanın.

Önkoşullar

Kiracı kısıtlamalarını yapılandırmak için şunları yapmanız gerekir:

- Microsoft Entra ID P1 veya P2

- Global Yönetici istrator veya Security Yönetici istrator rolüne sahip hesap

- En son güncelleştirmelerle Windows 10, Windows 11 çalıştıran Windows cihazları

Sunucu tarafı kiracı kısıtlamalarını yapılandırma v2 bulut ilkesi

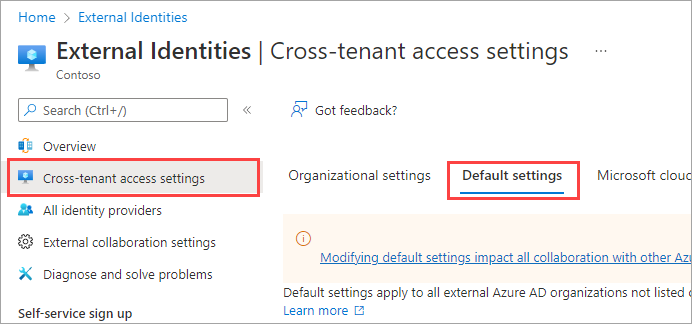

1. Adım: Varsayılan kiracı kısıtlamalarını yapılandırma v2

v2 kiracı kısıtlamaları için Ayarlar Microsoft Entra yönetim merkezinde Kiracılar arası erişim ayarları. İlk olarak, tüm kullanıcılara, gruplara, uygulamalara ve kuruluşlara uygulamak istediğiniz varsayılan kiracı kısıtlamalarını yapılandırın. Ardından, iş ortağına özgü yapılandırmalara ihtiyacınız varsa, bir iş ortağının kuruluşunu ekleyebilir ve varsayılan ayarlarınızdan farklı ayarları özelleştirebilirsiniz.

Varsayılan kiracı kısıtlamalarını yapılandırmak için

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Microsoft Entra yönetim merkezinde en az Bir Güvenlik Yönetici istratörü olarak oturum açın.

Kimlik>Dış Kimlikleri Kiracılar>arası erişim ayarları'na gidin ve kiracılar arası erişim ayarları'nı seçin.

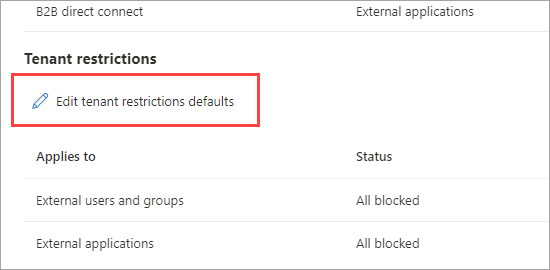

Varsayılan ayarlar sekmesini seçin.

Kiracı kısıtlamaları bölümüne gidin.

Kiracı kısıtlamalarını düzenle varsayılanları bağlantısını seçin.

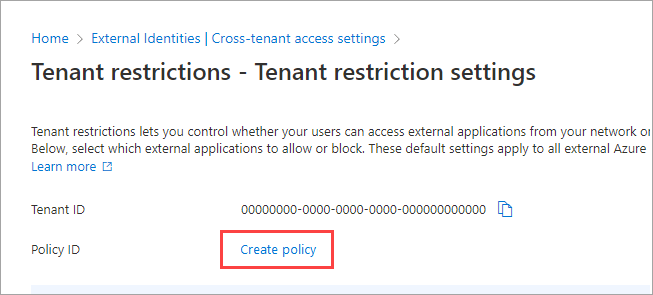

Kiracıda henüz bir varsayılan ilke yoksa, İlke Kimliği'nin yanında İlke Oluştur bağlantısı görüntülenir. Bu bağlantıyı seçin.

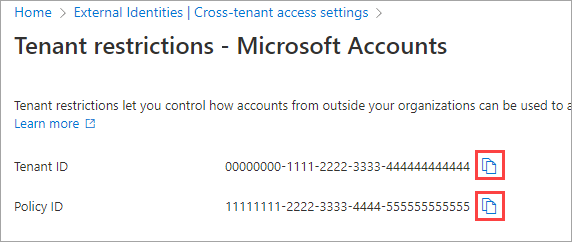

Kiracı kısıtlamaları sayfasında hem Kiracı Kimliğinizhem de kiracı kısıtlamaları İlke Kimliğiniz görüntülenir. Bu değerlerin ikisini de kopyalamak için kopyalama simgelerini kullanın. Bunları daha sonra Windows istemcilerini kiracı kısıtlamalarını etkinleştirecek şekilde yapılandırırken kullanırsınız.

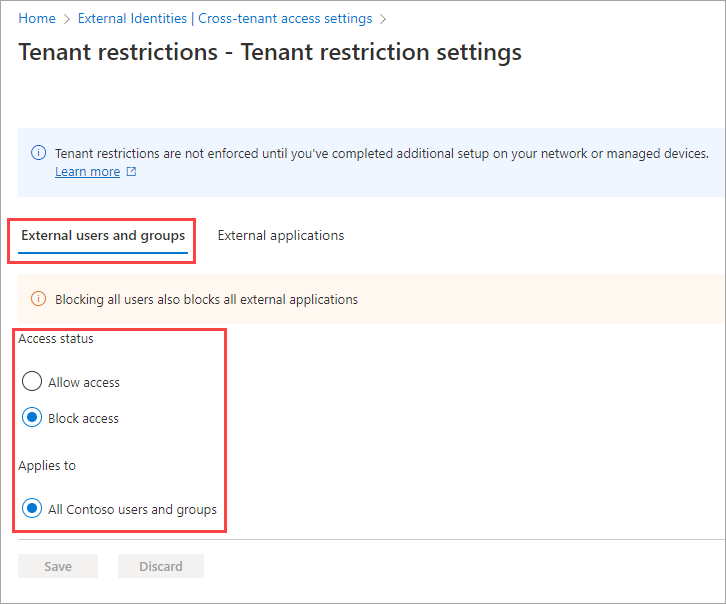

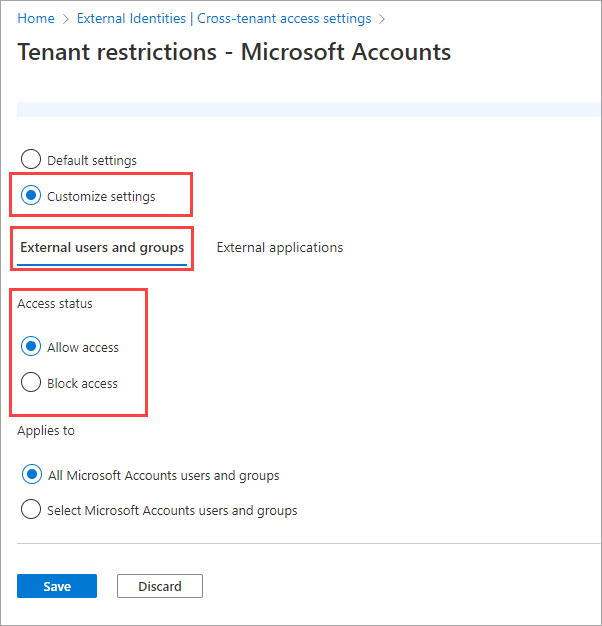

Dış kullanıcılar ve gruplar sekmesini seçin. Erişim durumu'nun altında aşağıdakilerden birini seçin:

- Erişime izin ver: Dış hesaplarla oturum açan tüm kullanıcıların dış uygulamalara erişmesine izin verir (Dış uygulamalar sekmesinde belirtilir).

- Erişimi engelle: Dış hesaplarla oturum açan tüm kullanıcıların dış uygulamalara erişmesini engeller (Dış uygulamalar sekmesinde belirtilir).

Not

Varsayılan ayarların kapsamı tek tek hesaplar veya gruplar olarak ayarlanamaz, bu nedenle Her zaman için geçerlidir seçeneği tüm <kiracı> kullanıcılarınız ve gruplarınız olur. Tüm kullanıcılar ve gruplar için erişimi engellerseniz, tüm dış uygulamalara erişimi de engellemeniz gerektiğini unutmayın ( Dış uygulamalar sekmesinde).

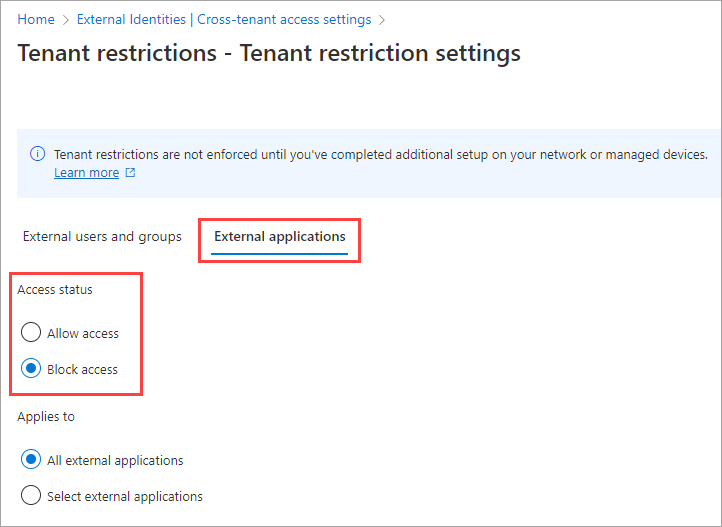

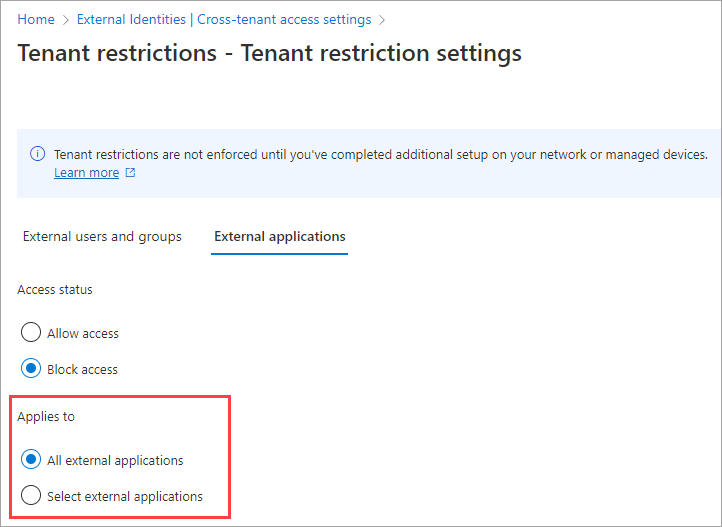

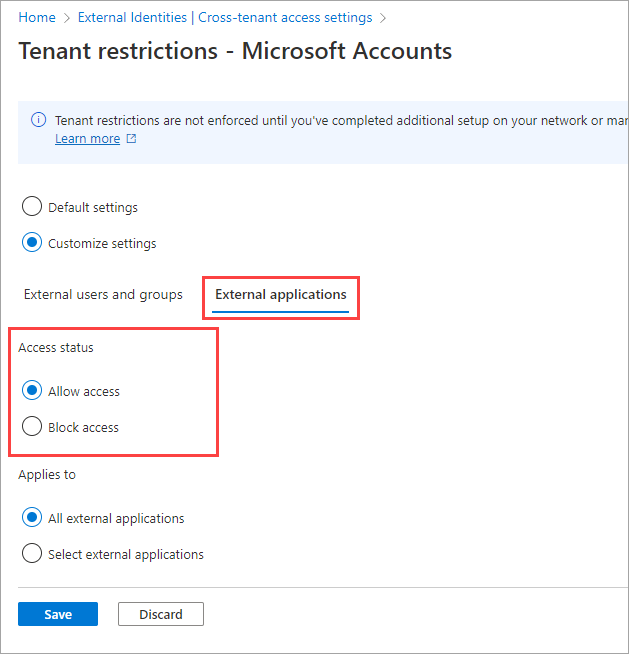

Dış uygulamalar sekmesini seçin. Erişim durumu'nun altında aşağıdakilerden birini seçin:

- Erişime izin ver: Dış hesaplarla oturum açmış olan tüm kullanıcıların Şunlara uygulanır bölümünde belirtilen uygulamalara erişmesine izin verir.

- Erişimi engelle: Dış hesaplarla oturum açan tüm kullanıcıların, Şunlar için geçerlidir bölümünde belirtilen uygulamalara erişmesini engeller.

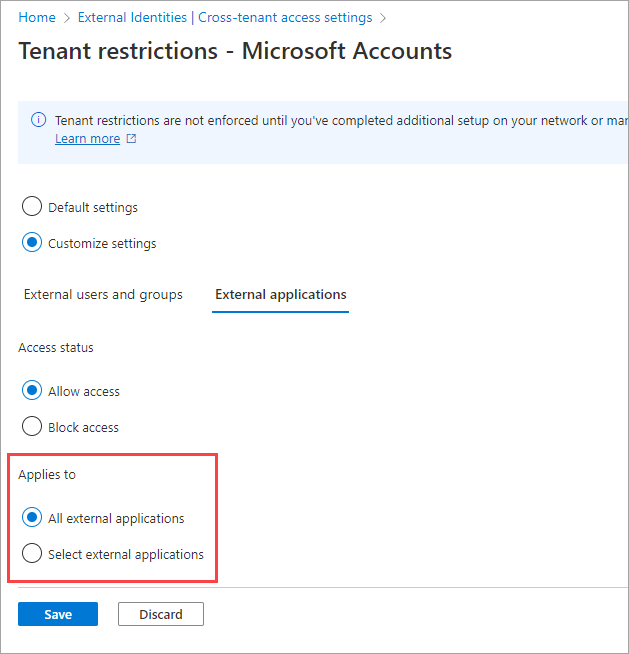

Geçerli olduğu yer'in altında aşağıdakilerden birini seçin:

- Tüm dış uygulamalar: Erişim durumu altında seçtiğiniz eylemi tüm dış uygulamalara uygular. Tüm dış uygulamalara erişimi engellerseniz, tüm kullanıcılarınız ve gruplarınız için erişimi de engellemeniz gerekir ( Kullanıcılar ve gruplar sekmesinde).

- Dış uygulamaları seçme: Access durumu altındaki eylemin uygulanmasını istediğiniz dış uygulamaları seçmenize olanak tanır. Uygulamaları seçmek için Microsoft uygulamaları ekle veya Diğer uygulamaları ekle'yi seçin. Ardından uygulama adına veya uygulama kimliğine (istemci uygulama kimliği veya kaynak uygulama kimliği) göre arama yapın ve uygulamayı seçin. (Yaygın olarak kullanılan Microsoft uygulamaları için kimliklerin listesine bakın.) Daha fazla uygulama eklemek istiyorsanız Ekle düğmesini kullanın. İşiniz bittiğinde Gönder'i seçin.

Kaydet'i seçin.

2. Adım: Belirli iş ortakları için kiracı kısıtlamalarını yapılandırma v2

Varsayılan olarak erişimi engellemek için kiracı kısıtlamalarını kullandığınızı, ancak kullanıcıların kendi dış hesaplarını kullanarak belirli uygulamalara erişmesine izin vermek istediğinizi varsayalım. Örneğin, kullanıcıların kendi Microsoft Hesaplarıyla Microsoft Learn'e erişebilmesini istediğinizi varsayalım. Bu bölümdeki yönergelerde, varsayılan ayarlardan öncelikli olan kuruluşa özgü ayarların nasıl ekleneceği açıklanmaktadır.

Örnek: Microsoft Hesaplarına izin vermek için kiracı kısıtlamalarını yapılandırma v2

Microsoft Entra yönetim merkezinde en azından Bir Güvenlik Yönetici istrator veya Koşullu Erişim Yönetici istrator olarak oturum açın.

Kimlik>Dış Kimlikleri Kiracılar>arası erişim ayarlarına göz atın.

Kuruluş ayarları'nı seçin.

Not

Eklemek istediğiniz kuruluş listeye zaten eklenmişse, eklemeyi atlayabilir ve doğrudan ayarları değiştirmeye gidebilirsiniz.

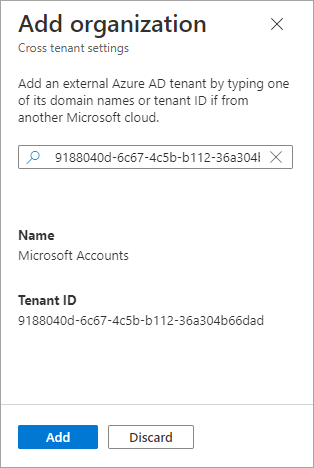

Kuruluş ekle'yi seçin.

Kuruluş ekle bölmesinde, kuruluşun tam etki alanı adını (veya kiracı kimliğini) yazın.

Örnek: Aşağıdaki Microsoft Hesapları kiracı kimliğini arayın:

9188040d-6c67-4c5b-b112-36a304b66dad

Arama sonuçlarında kuruluşu seçin ve ardından Ekle'yi seçin.

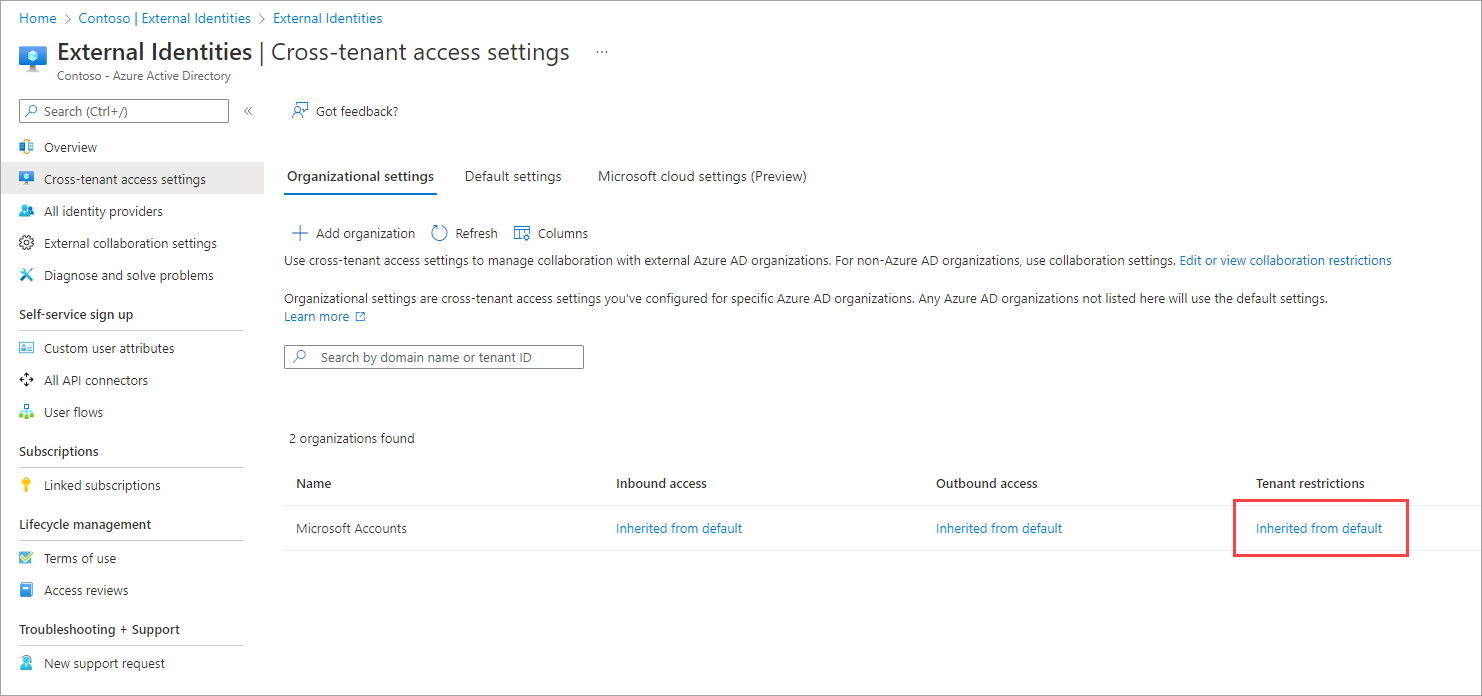

Ayarları değiştirme: Kuruluş ayarları listesinde kuruluşu bulun ve kiracı kısıtlamaları sütununu görmek için yatay olarak kaydırın. Bu noktada, bu kuruluş için tüm kiracı kısıtlama ayarları varsayılan ayarlarınızdan devralınır. Bu kuruluşun ayarlarını değiştirmek için Kiracı kısıtlamaları sütununun altındaki Varsayılandan devralındı bağlantısını seçin.

Kuruluşun Kiracı kısıtlamaları sayfası görüntülenir. Kiracı Kimliği ve İlke Kimliği değerlerini kopyalayın. Bunları daha sonra Windows istemcilerini kiracı kısıtlamalarını etkinleştirecek şekilde yapılandırırken kullanırsınız.

Ayarları özelleştir'i ve ardından Dış kullanıcılar ve gruplar sekmesini seçin. Erişim durumu'nın altında bir seçenek belirleyin:

- Erişime izin ver: Dış hesaplarla oturum açanlara uygulanır altında belirtilen kullanıcıların ve grupların dış uygulamalara erişmesine izin verir (Dış uygulamalar sekmesinde belirtilir).

- Erişimi engelle: Dış hesaplarla oturum açanlara uygulanır altında belirtilen kullanıcıların ve grupların dış uygulamalara erişmesini engeller (Dış uygulamalar sekmesinde belirtilir).

Not

Microsoft Hesapları örneğimiz için Erişime izin ver'i seçiyoruz.

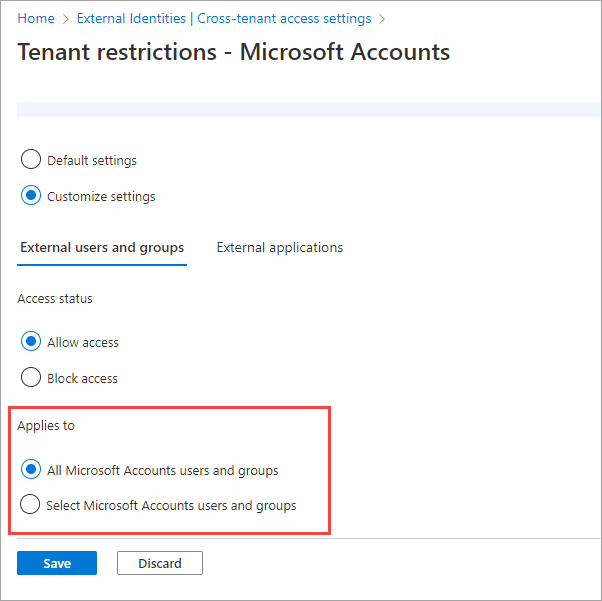

Şunun için geçerlidir'in altında Tüm <kuruluş> kullanıcıları ve grupları'nı seçin.

Not

Kullanıcı ayrıntı düzeyi Microsoft Hesaplarında desteklenmez, bu nedenle Kuruluş> kullanıcıları ve grupları seçme <özelliği kullanılamaz. Diğer kuruluşlar için Kuruluş> kullanıcılarını ve gruplarını seç'i <seçebilir ve ardından eklemek istediğiniz her kullanıcı veya grup için şu adımları gerçekleştirebilirsiniz:

- Dış kullanıcı ve grup ekle'yi seçin.

- Seç bölmesinde, arama kutusuna kullanıcı adını veya grup adını yazın.

- Arama sonuçlarında kullanıcıyı veya grubu seçin.

- Daha fazla eklemek istiyorsanız Ekle'yi seçin ve bu adımları yineleyin. Eklemek istediğiniz kullanıcıları ve grupları seçmeyi bitirdiğinizde Gönder'i seçin.

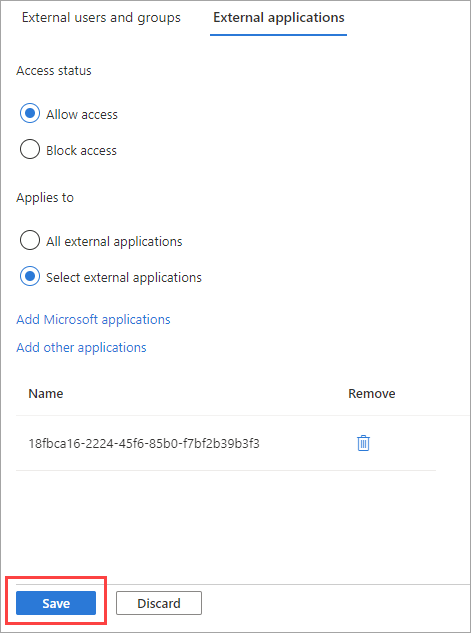

Dış uygulamalar sekmesini seçin. Erişim durumu altında, dış uygulamalara erişime izin verilip verilmeyeceğini veya erişimin engellenip engellenmeyeceğini seçin.

- Erişime izin ver: Şunlar altında belirtilen dış uygulamaların dış hesapları kullanırken kullanıcılarınız tarafından erişilmesine izin verir.

- Erişimi engelle: Şunlara uygulanır altında belirtilen dış uygulamaların dış hesapları kullanırken kullanıcılarınız tarafından erişilmelerini engeller.

Not

Microsoft Hesapları örneğimiz için Erişime izin ver'i seçiyoruz.

Geçerli olduğu yer'in altında aşağıdakilerden birini seçin:

- Tüm dış uygulamalar: Erişim durumu altında seçtiğiniz eylemi tüm dış uygulamalara uygular.

- Dış uygulamaları seçin: Erişim durumu altında seçtiğiniz eylemi tüm dış uygulamalara uygular.

Not

- Microsoft Hesapları örneğimiz için Dış uygulamaları seç'i seç'i seçiyoruz.

- Tüm dış uygulamalara erişimi engellerseniz, tüm kullanıcılarınız ve gruplarınız için erişimi de engellemeniz gerekir ( Kullanıcılar ve gruplar sekmesinde).

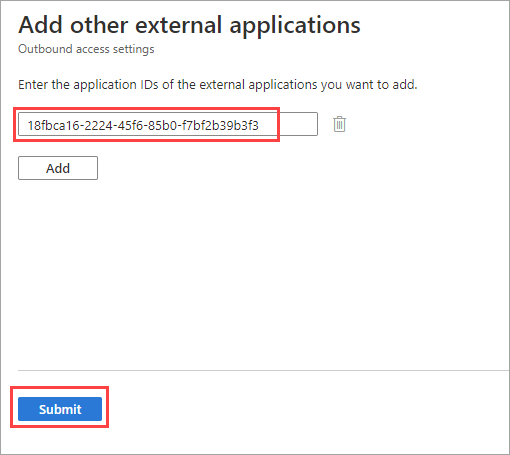

Dış uygulamaları seç'i seçtiyseniz, eklemek istediğiniz her uygulama için aşağıdakileri yapın:

- Microsoft uygulamaları ekle veya Diğer uygulamaları ekle'yi seçin. Microsoft Learn örneğimiz için Diğer uygulamaları ekle'yi seçiyoruz.

- Arama kutusuna uygulama adını veya uygulama kimliğini (istemci uygulama kimliği veya kaynak uygulama kimliği) yazın. (Yaygın olarak kullanılan Microsoft uygulamaları için kimliklerin listesine bakın.) Microsoft Learn örneğimiz için uygulama kimliğini

18fbca16-2224-45f6-85b0-f7bf2b39b3f3gireriz. - Arama sonuçlarında uygulamayı seçin ve ardından Ekle'yi seçin.

- Eklemek istediğiniz her uygulama için yineleyin.

- Uygulamaları seçmeyi bitirdiğinizde Gönder'i seçin.

Seçtiğiniz uygulamalar Dış uygulamalar sekmesinde listelenir. Kaydet'i seçin.

Not

MSA kiracısını engellemek aşağıdakileri engellemez:

- Cihazlar için kullanıcısız trafik. Buna Autopilot, Windows Update ve kuruluş telemetrisi trafiği dahildir.

- Tüketici hesaplarının B2B kimlik doğrulaması.

- Birçok Azure uygulaması ve Office.com tarafından kullanılan ve uygulamaların tüketici kullanıcılarını tüketici bağlamında oturum açmak için Microsoft Entra Id kullandığı "Geçiş" kimlik doğrulaması.

İstemci tarafı kiracı kısıtlamalarını yapılandırma v2

İstemciler için kiracı kısıtlamaları v2'yi zorunlu kılmaya yönelik üç seçenek vardır:

- 1. Seçenek: Microsoft Entra Genel Güvenli Erişim(önizleme) kapsamında evrensel kiracı kısıtlamaları v2

- 2. Seçenek: Kurumsal ara sunucunuzda kiracı kısıtlamaları v2 ayarlama

- 3. Seçenek: Windows tarafından yönetilen cihazlarda kiracı kısıtlamalarını etkinleştirme (önizleme)

1. Seçenek: Microsoft Entra Genel Güvenli Erişim(önizleme) kapsamında evrensel kiracı kısıtlamaları v2

Tüm cihazlar ve platformlar için kimlik doğrulaması ve veri düzlemi koruması sağladığından, Microsoft Entra Global Secure Access'in bir parçası olarak v2 evrensel kiracı kısıtlamaları önerilir. Bu seçenek, kimlik doğrulamasını atlamaya yönelik karmaşık girişimlere karşı daha fazla koruma sağlar. Örneğin saldırganlar, Teams'de anonim toplantıya katılma gibi kötü amaçlı bir kiracının uygulamalarına anonim erişim izni vermeye çalışabilir. Ya da saldırganlar, kötü amaçlı kiracıdaki bir cihazdan kaldırılan erişim belirtecini kuruluş cihazınıza aktarmaya çalışabilir. Evrensel kiracı kısıtlamaları v2, kimlik doğrulama düzleminde (Microsoft Entra Kimliği ve Microsoft Hesabı) ve veri düzleminde (Microsoft bulut uygulamaları) kiracı kısıtlamaları v2 sinyalleri göndererek bu saldırıları önler.

2. Seçenek: Kurumsal ara sunucunuzda kiracı kısıtlamaları v2 ayarlama

Kiracı kısıtlamaları v2 ilkeleri Mac bilgisayarlar, mobil cihazlar, desteklenmeyen Windows uygulamaları ve Chrome tarayıcıları gibi Windows 10, Windows 11 veya Windows Server 2022 dışındaki cihazlarda doğrudan zorlanamaz. Şirket ağınızdaki tüm cihazlarda ve uygulamalarda oturum açmaların kısıtlandığından emin olmak için, şirket proxy'nizi kiracı kısıtlamaları v2'yi zorlayacak şekilde yapılandırın. Şirket ara sunucunuzda kiracı kısıtlamalarını yapılandırmak veri düzlemi koruması sağlamasa da, kimlik doğrulama düzlemi koruması sağlar.

Önemli

Daha önce kiracı kısıtlamaları ayarladıysanız, login.live.com göndermeyi restrict-msa durdurmanız gerekir. Aksi takdirde, yeni ayarlar MSA oturum açma hizmetindeki mevcut yönergelerinizle çakışacaktır.

Kiracı kısıtlamaları v2 üst bilgisini aşağıdaki gibi yapılandırın:

Üst bilgi adı Üst Bilgi Değeri sec-Restrict-Tenant-Access-Policy<TenantId>:<policyGuid>TenantID, Microsoft Entra kiracı kimliğinizdir. Microsoft Entra yönetim merkezinde yönetici olarak oturum açıp Kimliğe>Genel Bakış'a göz atıp Genel Bakış sekmesini seçerek bu değeri bulun.policyGUID, kiracılar arası erişim ilkenizin nesne kimliğidir. Döndürülen "id" alanını çağırarak/crosstenantaccesspolicy/defaultve kullanarak bu değeri bulun.

Kurumsal proxy'nizde kiracı kısıtlamaları v2 üst bilgisini aşağıdaki Microsoft oturum açma etki alanlarına gönderin:

- login.live.com

- login.microsoft.com

- login.microsoftonline.com

- login.windows.net

Bu üst bilgi, ağınızdaki tüm oturum açma işlemlerinde kiracı kısıtlamaları v2 ilkenizi zorlar. Bu üst bilgi Teams toplantılarına, SharePoint dosyalarına veya kimlik doğrulaması gerektirmeyen diğer kaynaklara anonim erişimi engellemez.

Kesme ve inceleme desteği olmayan kiracı kısıtlamaları v2

Windows dışı platformlarda, ara sunucu aracılığıyla üst bilgisine kiracı kısıtlamaları v2 parametrelerini eklemek için trafiği kesebilir ve inceleyebilirsiniz. Ancak bazı platformlar kesmeyi ve incelemeyi desteklemediğinden v2 kiracı kısıtlamaları çalışmaz. Bu platformlar için, Microsoft Entra ID'nin aşağıdaki özellikleri koruma sağlayabilir:

- Koşullu Erişim: Yalnızca yönetilen/uyumlu cihazların kullanımına izin ver

- Koşullu Erişim: Konuk/dış kullanıcılar için erişimi yönetme

- B2B İşbirliği: "Restrict-Access-To-Tenants" parametresinde listelenen kiracılar için giden kuralları Kiracılar arası erişimle kısıtlayın

- B2B İşbirliği: B2B kullanıcılarına davetleri "Kiracılara Erişimi Kısıtla" parametresinde listelenen etki alanlarıyla kısıtlayın

- Uygulama yönetimi: Kullanıcıların uygulamalara onay verme biçimini kısıtlama

- Intune: Yönetilen uygulamaların kullanımını yalnızca cihazı kaydeden hesabın UPN'sine kısıtlamak için Intune aracılığıyla Uygulama İlkesi uygulama ( Uygulamalarda yalnızca yapılandırılmış kuruluş hesaplarına izin ver altında)

Bu alternatifler koruma sağlasa da, belirli senaryolar yalnızca ayrılmış uygulama yerine web üzerinden Microsoft 365 hizmetlerine erişmek için tarayıcı kullanımı gibi kiracı kısıtlamaları kapsamında olabilir.

3. Seçenek: Windows tarafından yönetilen cihazlarda kiracı kısıtlamalarını etkinleştirme (önizleme)

Kiracı kısıtlamaları v2 ilkesi oluşturduktan sonra, kiracı kimliğinizi ve ilke kimliğini cihazın Kiracı Kısıtlamaları yapılandırmasına ekleyerek ilkeyi her Windows 10, Windows 11 ve Windows Server 2022 cihazında zorunlu kılabilirsiniz. Windows cihazında kiracı kısıtlamaları etkinleştirildiğinde, ilke zorlaması için şirket proxy'leri gerekli değildir. Kiracı kısıtlamalarını uygulamak için cihazların Yönetilen Microsoft Entra Id olması gerekmez v2; Grup İlkesi ile yönetilen etki alanına katılmış cihazlar da desteklenir.

Not

Windows'ta kiracı kısıtlamaları V2, bazı senaryolar için kimlik doğrulamasını ve veri düzlemlerini koruyan kısmi bir çözümdür. Yönetilen Windows cihazlarında çalışır ve .NET yığınını, Chrome'ı veya Firefox'ı korumaz. Windows çözümü, Microsoft Entra Global Secure Access'te (önizleme) Evrensel kiracı kısıtlamalarının genel kullanıma sunulmasına kadar geçici bir çözüm sağlar.

Windows 10 Kasım 2021 Güncelleştirmesi (21H2) ve Grup ilkesi ayarları için Yönetici istrative Templates (.admx)

Kiracı kısıtlamaları yapılandırmasını Windows cihazlarına dağıtmak için Grup İlkesi'ni kullanabilirsiniz. Şu kaynaklara bakın:

- Windows 10 için Yönetici Istrative Şablonları

- Windows 10 için Grup İlkesi Ayarlar Başvuru Elektronik Tablosu

İlkeleri bir cihazda test etme

Bir cihazda kiracı kısıtlamaları v2 ilkesini test etmek için aşağıdaki adımları izleyin.

Not

- Cihazın en son güncelleştirmelerle Windows 10 veya Windows 11 çalıştırıyor olması gerekir.

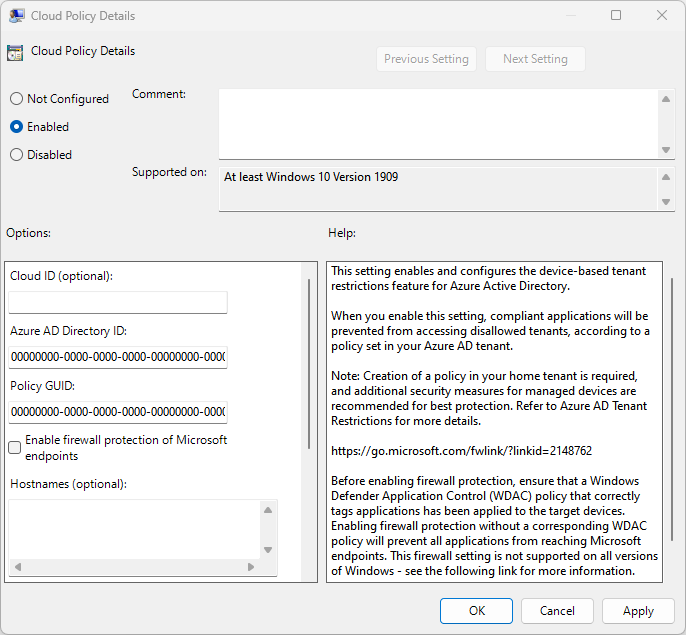

Windows bilgisayarında Windows tuşuna basın, gpedit yazın ve ardından Grup ilkesini düzenle (Denetim masası) öğesini seçin.

Bilgisayar Yapılandırması> Yönetici Strative Templates>Windows Bileşenleri>Kiracı Kısıtlamaları'na gidin.

Sağ bölmede Bulut İlkesi Ayrıntıları'na sağ tıklayın ve düzenle'yi seçin.

Daha önce kaydettiğiniz Kiracı Kimliğini ve İlke Kimliğini alın (Varsayılan kiracı kısıtlamalarını yapılandırmak için altındaki 7. adımda) ve bunları aşağıdaki alanlara girin (diğer tüm alanları boş bırakın):

- Microsoft Entra Dizin Kimliği: Daha önce kaydettiğiniz Kiracı Kimliğini girin. Microsoft Entra yönetim merkezinde yönetici olarak oturum açıp Kimliğe>Genel Bakış'a göz atıp Genel Bakış sekmesini seçerek.

- İlke GUID'si: Kiracılar arası erişim ilkenizin kimliği. Bu, daha önce kaydettiğiniz İlke Kimliğidir . Bu kimliği Graph Explorer komutunu https://graph.microsoft.com/v1.0/policies/crossTenantAccessPolicy/defaultkullanarak da bulabilirsiniz.

Tamam'ı seçin.

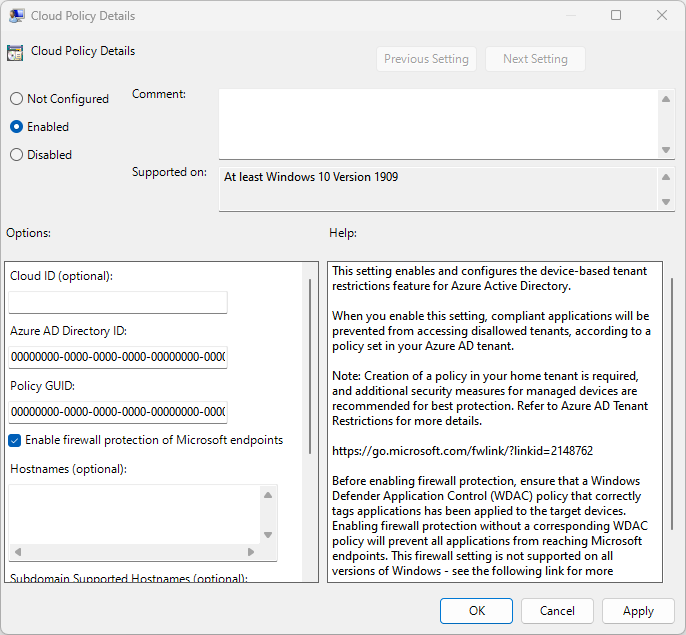

PowerShell gibi Chrome, Firefox ve .NET uygulamalarını engelleme

Korumasız uygulamaların Chrome, Firefox ve PowerShell gibi .NET uygulamaları aracılığıyla Microsoft kaynaklarına erişmesini engellemek için Windows Güvenlik Duvarı özelliğini kullanabilirsiniz. Kiracı kısıtlamaları v2 ilkesine göre engellenecek/izin verilen uygulamalar.

Örneğin, bir müşteri kiracı kısıtlamaları v2 CIP ilkesine PowerShell eklerse ve kiracı kısıtlamaları v2 ilkesi uç noktası listesinde graph.microsoft.com varsa PowerShell, güvenlik duvarı etkinken bu ilkeye erişebilmelidir.

Windows bilgisayarında Windows tuşuna basın, gpedit yazın ve ardından Grup ilkesini düzenle (Denetim masası) öğesini seçin.

Bilgisayar Yapılandırması> Yönetici Strative Templates>Windows Bileşenleri>Kiracı Kısıtlamaları'na gidin.

Sağ bölmede Bulut İlkesi Ayrıntıları'na sağ tıklayın ve düzenle'yi seçin.

Microsoft uç noktalarının güvenlik duvarı korumasını etkinleştir onay kutusunu ve ardından Tamam'ı seçin.

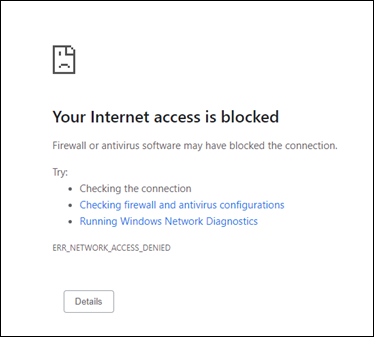

Güvenlik duvarı ayarını etkinleştirdikten sonra Chrome tarayıcısı kullanarak oturum açmayı deneyin. Oturum açma işlemi aşağıdaki iletiyle başarısız olmalıdır:

Kiracı kısıtlamalarını görüntüleme v2 olayları

Olay Görüntüleyicisi kiracı kısıtlamalarıyla ilgili olayları görüntüleyin.

- Olay Görüntüleyicisi'da Uygulama ve Hizmet Günlükleri'ne gidin.

- Microsoft>Windows>TenantRestrictions>Operasyonel bölümüne gidin ve olayları arayın.

Kiracı kısıtlamaları ve Veri düzlemi desteği (önizleme)

Trv2, hatalı bir aktörün kaynağa doğrudan sızmış bir belirteçle veya anonim olarak eriştiği belirteç sızma senaryolarını ele alan aşağıdaki kaynaklar tarafından uygulanır.

- Ekipler

- OneDrive uygulaması gibi SharePoint Online

- Outlook uygulaması gibi Exchange Online

- Office.com / Office Uygulamaları

Kiracı kısıtlamaları ve Microsoft Teams (önizleme)

Teams'de varsayılan olarak açık federasyon vardır. Bu, dış kiracı tarafından barındırılan bir toplantıya katılan kimseyi engellemediğimiz anlamına gelir. Teams toplantılarına erişim üzerinde daha fazla denetim sahibi olmak için, Teams toplantılarına anonim erişimi engellemek için v2 kiracı kısıtlamalarıyla birlikte belirli kiracılara izin vermek veya bunları engellemek için Teams'deki Federasyon Denetimlerini kullanabilirsiniz. Teams için kiracı kısıtlamalarını zorunlu kılmak için, Microsoft Entra kiracılar arası erişim ayarlarınızda v2 kiracı kısıtlamalarını yapılandırmanız gerekir. Ayrıca Teams Yönetici portalında Federasyon Denetimleri ayarlamanız ve Teams'i yeniden başlatmanız gerekir. Şirket proxy'sinde uygulanan kiracı kısıtlamaları Teams toplantılarına, SharePoint dosyalarına ve kimlik doğrulaması gerektirmeyen diğer kaynaklara anonim erişimi engellemez.

- Teams şu anda kullanıcıların şirket/ev tarafından sağlanan kimliklerini kullanarak şirket dışında barındırılan tüm toplantılara katılmasına izin veriyor. Şirket/ev tarafından sağlanan kimliğe sahip kullanıcıları dışarıda barındırılan Teams toplantılarına katılmak üzere denetlemek için giden kiracılar arası erişim ayarlarını kullanabilirsiniz.

- Kiracı kısıtlamaları, kullanıcıların Teams toplantılarına katılmak için dışarıdan verilen bir kimlik kullanmasını engeller.

Not

Microsoft Teams uygulamasının SharePoint Online ve Exchange Online uygulamalarına bağımlılığı vardır. TRv2 ilkesini Microsoft Teams Hizmetleri veya SharePoint Online ya da Exchange Online yerine Office 365 uygulamasında ayrı olarak ayarlamanızı öneririz. Office 365'in parçası olan uygulamalardan birine (SPO veya EXO vb.) izin verirseniz/engellerseniz, Microsoft Teams gibi uygulamalar da etkilenir. Benzer şekilde, Microsoft Teams uygulamasına izin verilirse/engellenirse Teams uygulamasında ile SPO ve EXO etkilenir.

Saf anonim toplantıya katılma

Kiracı kısıtlamaları v2, dışarıdan barındırılan Teams toplantılarına kimliği doğrulanmamış ve dışarıdan verilen tüm kimlik erişimini otomatik olarak engeller. Örneğin Contoso'da Fabrikam kiracısını engellemek için Teams Federasyon Denetimleri'ni kullandığını varsayalım. Contoso cihazı olan biri Contoso Teams toplantısına katılmak için Fabrikam hesabı kullanıyorsa, toplantıya anonim kullanıcı olarak katılmasına izin verilir. Contoso kiracı kısıtlamaları v2'yi de etkinleştirirse Teams anonim erişimi engeller ve kullanıcı toplantıya katılamaz.

Dışarıdan verilen bir kimlik kullanarak toplantıya katılma

Dış kimlikleri olan belirli kullanıcıların veya grupların, şirket dışında barındırılan belirli Teams toplantılarına katılmasına izin vermek için kiracı kısıtlamaları v2 ilkesini yapılandırabilirsiniz. Bu yapılandırmayla kullanıcılar, dışarıdan verilen kimlikleriyle Teams'de oturum açabilir ve belirtilen kiracının şirket dışında barındırılan Teams toplantılarına katılabilir.

| Kimlik doğrulaması | Kimliği doğrulanmış oturum | Sonuç |

|---|---|---|

| Kiracı Üyesi kullanıcıları (kimliği doğrulanmış oturum) Örnek: Bir kullanıcı, ev kimliğini üye kullanıcı olarak kullanır (örneğin, user@mytenant.com) |

Kimliği doğrulandı | Kiracı kısıtlamaları v2, Teams toplantısına erişime izin verir. TRv2 hiçbir zaman kiracı üyesi kullanıcılara uygulanmaz. Kiracılar arası erişim gelen/giden ilkesi geçerlidir. |

| Anonim (kimliği doğrulanmış oturum yok) Örnek: Bir kullanıcı, Teams toplantısına erişmek için kimliği doğrulanmamış bir oturum kullanmayı dener. Örneğin, InPrivate tarayıcı penceresinde. |

Kimliği doğrulanmamış | Kiracı kısıtlamaları v2, Teams toplantısına erişimi engeller. |

| Dışarıdan verilen kimlik (kimliği doğrulanmış oturum) Örnek: Bir kullanıcı kendi ev kimliği dışında herhangi bir kimlik kullanır (örneğin, user@externaltenant.com) |

Dışarıdan verilen kimlik olarak kimliği doğrulandı | Kiracı kısıtlamaları v2 ilkesine göre Teams toplantısına erişime izin verin veya erişimi engelleyin. İlke izin verirse, kullanıcı toplantıya katılabilir. Aksi takdirde erişim engellenir. |

Kiracı kısıtlamaları v2 ve SharePoint Online

SharePoint Online, hem kimlik doğrulama düzleminde hem de veri düzleminde kiracı kısıtlamaları v2'yi destekler.

Kimliği doğrulanmış oturumlar

Bir kiracıda v2 kiracı kısıtlamaları etkinleştirildiğinde, kimlik doğrulaması sırasında yetkisiz erişim engellenir. Bir kullanıcı kimliği doğrulanmış bir oturum olmadan bir SharePoint Online kaynağına doğrudan erişiyorsa, oturum açması istenir. Kiracı kısıtlamaları v2 ilkesi erişime izin veriyorsa, kullanıcı kaynağa erişebilir; aksi takdirde erişim engellenir.

Anonim erişim (önizleme)

Bir kullanıcı, ev kiracısı/şirket kimliğini kullanarak anonim bir dosyaya erişmeye çalışırsa, dosyaya erişebilir. Ancak kullanıcı, dışarıdan verilen herhangi bir kimliği kullanarak anonim dosyaya erişmeye çalışırsa erişim engellenir.

Örneğin, bir kullanıcının A Kiracısı için kiracı kısıtlamaları v2 ile yapılandırılmış bir yönetilen cihaz kullandığını söyleyebilirsiniz. Kiracı A kaynağı için oluşturulan anonim erişim bağlantısını seçerlerse kaynağa anonim olarak erişebilmeleri gerekir. Ancak B Kiracısı SharePoint Online için oluşturulan anonim erişim bağlantısını seçerlerse oturum açmaları istenir. Dışarıdan verilen bir kimlik kullanılarak kaynaklara anonim erişim her zaman engellenir.

Kiracı kısıtlamaları v2 ve OneDrive

Kimliği doğrulanmış oturumlar

Bir kiracıda v2 kiracı kısıtlamaları etkinleştirildiğinde, kimlik doğrulaması sırasında yetkisiz erişim engellenir. Bir kullanıcı kimliği doğrulanmış oturum olmadan bir OneDrive İş doğrudan erişiyorsa, oturum açması istenir. Kiracı kısıtlamaları v2 ilkesi erişime izin veriyorsa, kullanıcı kaynağa erişebilir; aksi takdirde erişim engellenir.

Anonim erişim (önizleme)

SharePoint gibi OneDrive İş de hem kimlik doğrulama düzleminde hem de veri düzleminde kiracı kısıtlamaları v2'yi destekler. OneDrive İş'e anonim erişimin engellenmesi de desteklenir. Örneğin, kiracı kısıtlamaları v2 ilke zorlaması OneDrive İş uç noktasında (microsoft-my.sharepoint.com) çalışır.

Kapsam içinde değil

Tüketici hesapları için OneDrive (onedrive.live.com aracılığıyla) kiracı kısıtlamalarını desteklemez v2. Bazı URL'ler (onedrive.live.com gibi) yakınsanmamıştır ve eski yığınımızı kullanır. Kullanıcı bu URL'ler aracılığıyla OneDrive tüketici kiracısına eriştiğinde ilke uygulanmaz. Geçici bir çözüm olarak ara sunucu düzeyinde engelleyebilirsiniz https://onedrive.live.com/ .

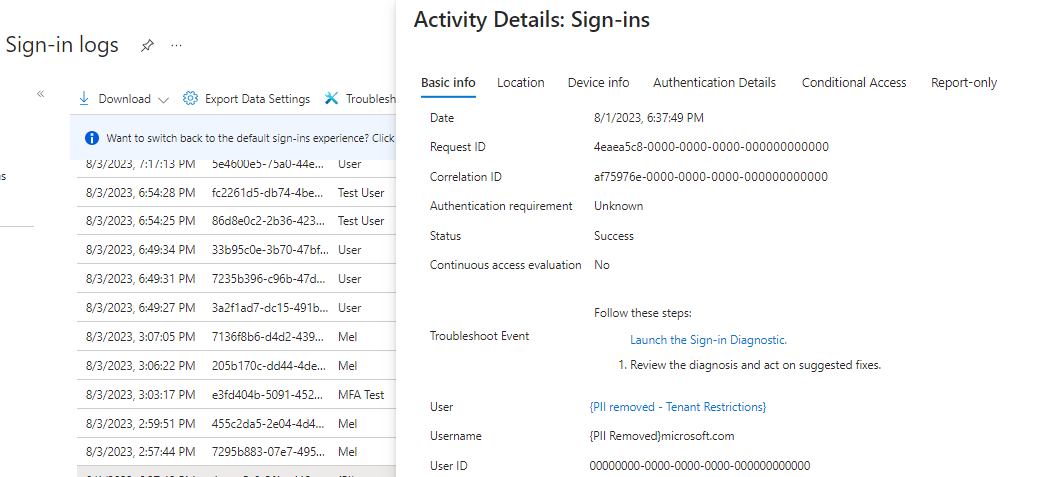

Oturum açma günlükleri

Microsoft Entra oturum açma günlükleri, kiracı kısıtlamaları v2 ilkesinin uygulandığı oturum açma işlemleriyle ilgili ayrıntıları görüntülemenize olanak sağlar. B2B kullanıcısı işbirliği yapmak için bir kaynak kiracısında oturum açtığında, hem ev kiracısında hem de kaynak kiracısında oturum açma günlüğü oluşturulur. Bu günlükler, hem ev kiracısı hem de kaynak kiracı için kullanılan uygulama, e-posta adresleri, kiracı adı ve kiracı kimliği gibi bilgileri içerir. Aşağıdaki örnekte başarılı bir oturum açma gösterilmektedir:

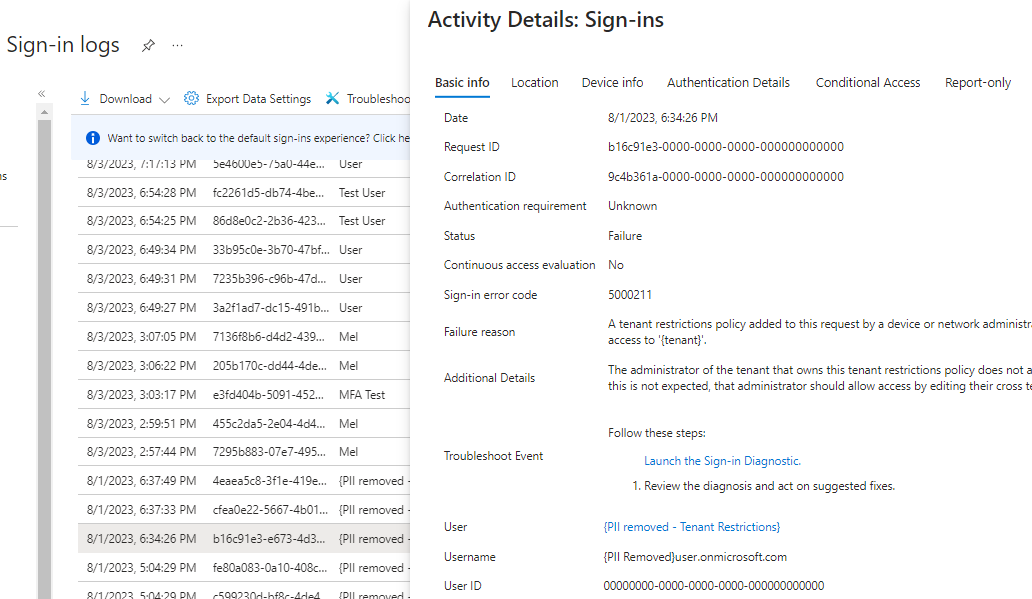

Oturum açma başarısız olursa, Etkinlik Ayrıntıları hatanın nedeni hakkında bilgi verir:

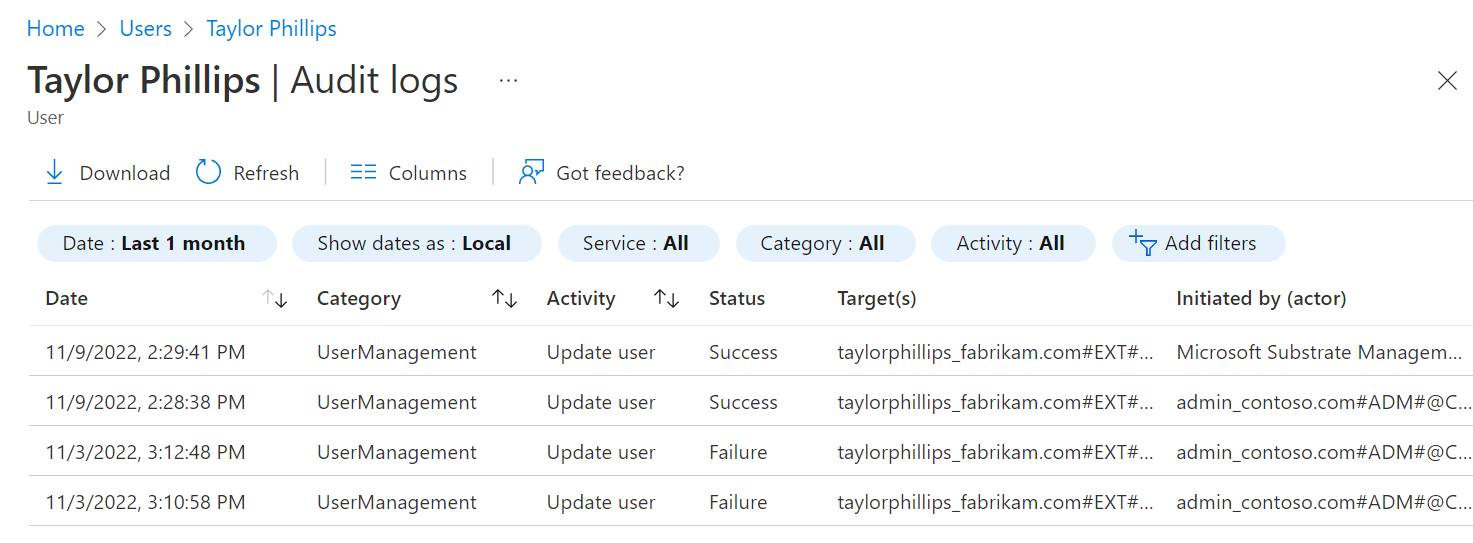

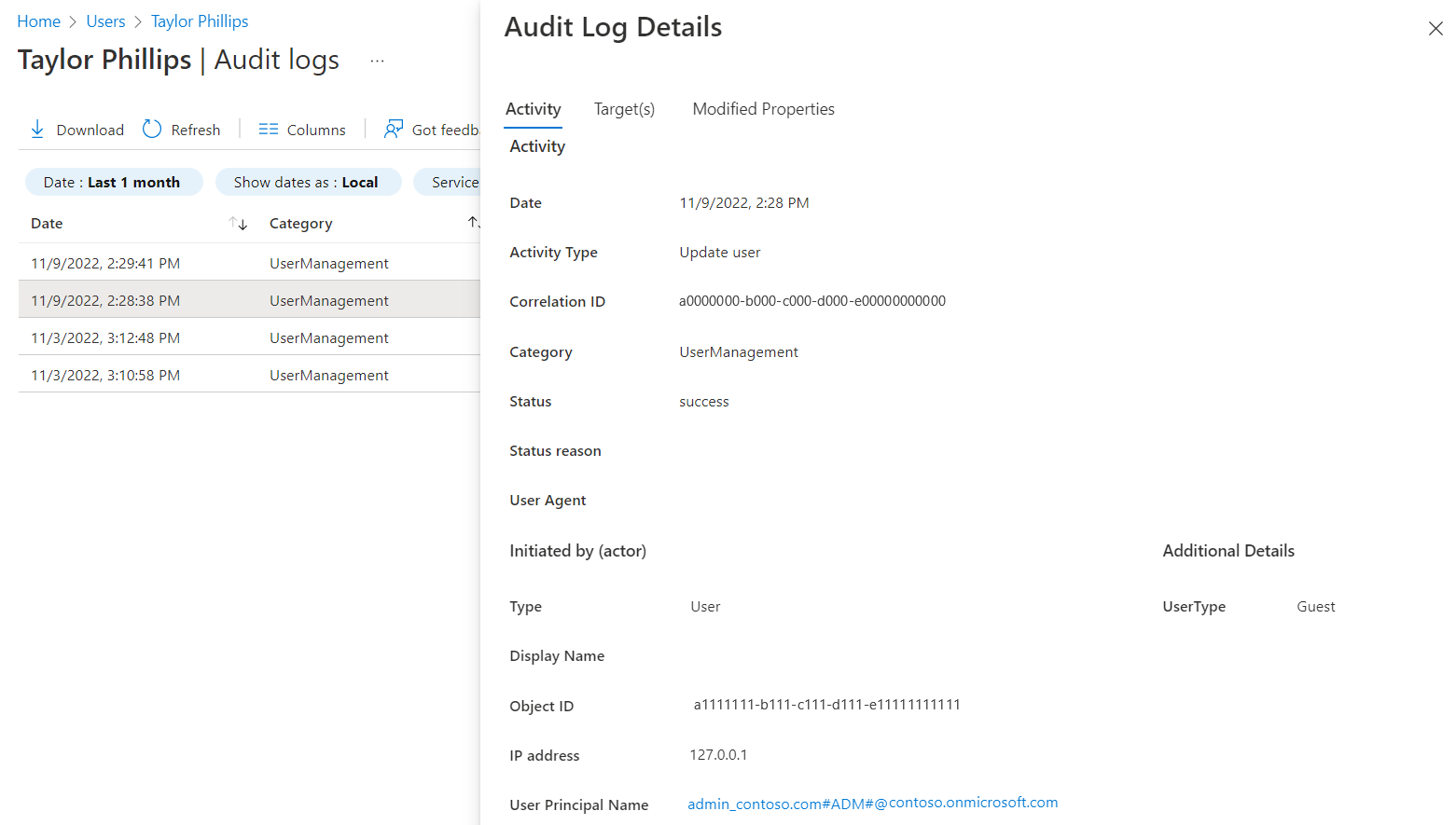

Denetim günlükleri

Denetim günlükleri, konuk kullanıcılar tarafından başlatılan etkinlikler de dahil olmak üzere sistem ve kullanıcı etkinliklerinin kayıtlarını sağlar. İzleme altında kiracının denetim günlüklerini görüntüleyebilir veya kullanıcının profiline giderek belirli bir kullanıcının denetim günlüklerini görüntüleyebilirsiniz.

Olay hakkında daha fazla bilgi edinmek için günlükte bir olay seçin, örneğin:

Ayrıca bu günlükleri Microsoft Entra Id'den dışarı aktarabilir ve özelleştirilmiş raporlar almak için tercih ettiğiniz raporlama aracını kullanabilirsiniz.

Microsoft Graph

İlke bilgilerini almak için Microsoft Graph'ı kullanın:

HTTP isteği

Varsayılan ilkeyi alın

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/defaultSistem varsayılana sıfırla

POST https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default/resetToSystemDefaultİş ortağı yapılandırmasını alma

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partnersBelirli bir iş ortağı yapılandırmasını alma

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dadBelirli bir iş ortağını güncelleştirme

PATCH https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/partners/9188040d-6c67-4c5b-b112-36a304b66dad

Request body

"tenantRestrictions": {

"usersAndGroups": {

"accessType": "allowed",

"targets": [

{

"target": "AllUsers",

"targetType": "user"

}

]

},

"applications": {

"accessType": "allowed",

"targets": [

{

"target": "AllApplications",

"targetType": "application"

}

]

}

}

Sonraki adımlar

Bkz . Azure AD dışı kimlikler, sosyal kimlikler ve BT tarafından yönetilmeyen dış hesaplarla B2B işbirliği için dış işbirliği ayarlarını yapılandırma.