Microsoft Entra B2B işbirliği ile yönetilen işbirliğine geçiş

İşbirliğini anlamak, kaynaklarınıza dış erişimin güvenliğini sağlar. Dış işbirliğini Microsoft Entra B2B işbirliğine taşımak için bu makaledeki bilgileri kullanın.

- Bkz. B2B işbirliğine genel bakış

- Hakkında bilgi edinin: Microsoft Entra Id'de Dış Kimlikler

Başlamadan önce

Bu makale, 10 makaleden oluşan bir serinin 5. Makaleleri sırayla incelemenizi öneririz. Serinin tamamını görmek için Sonraki adımlar bölümüne gidin.

İşbirliğini denetleme

Kullanıcılarınızın işbirliği gerçekleştirebileceği kuruluşları (gelen ve giden) ve kuruluşunuzdaki kişilerin konuk davet edebildiğini sınırlayabilirsiniz. Çoğu kuruluş, iş birimlerinin işbirliğine karar vermesine, onay ve gözetim için temsilci atamasına izin verir. Örneğin, kamu, eğitim ve finans kuruluşları genellikle açık işbirliğine izin vermez. İşbirliğini denetlemek için Microsoft Entra özelliklerini kullanabilirsiniz.

Kiracınıza erişimi denetlemek için aşağıdaki çözümlerden birini veya daha fazlasını dağıtın:

- Dış işbirliği ayarları – davetlerin gittiği e-posta etki alanlarını kısıtlayın

- Kiracılar arası erişim ayarları – kullanıcılara, gruplara veya kiracılara (gelen) göre konuklara göre uygulama erişimini kontrol edin. Dış Microsoft Entra kiracısını ve kullanıcılar için uygulama erişimini denetleme (giden).

- Bağlan kuruluşlar – Yetkilendirme Yönetimi'nde hangi kuruluşların erişim paketleri isteyebileceğini belirleme

İşbirliği iş ortaklarını belirleme

İşbirliği yaptığınız kuruluşları ve gerekirse kuruluş kullanıcılarının etki alanlarını belgeleyin. Etki alanı tabanlı kısıtlamalar pratik olmayabilir. Bir işbirliği iş ortağının birden çok etki alanı olabilir ve bir iş ortağı etki alanı ekleyebilir. Örneğin, ayrı etki alanları olan birden çok iş birimine sahip bir iş ortağı, eşitlemeyi yapılandırdıkça daha fazla etki alanı ekleyebilir.

Kullanıcılarınız Microsoft Entra B2B kullanıyorsa oturum açma günlükleri, PowerShell veya çalışma kitabıyla birlikte çalıştıkları dış Microsoft Entra kiracılarını keşfedebilirsiniz. Daha fazla bilgi edinin:

Gelecekteki işbirliğini şu şekilde etkinleştirebilirsiniz:

- Dış kuruluşlar - en kapsayıcı

- Dış kuruluşlar, ancak reddedilmeyen kuruluşlar

- Belirli dış kuruluşlar - en kısıtlayıcı

Not

İşbirliği ayarlarınız yüksek oranda kısıtlayıcıysa kullanıcılarınız işbirliği çerçevesinin dışına çıkabilir. Güvenlik gereksinimlerinizin izin verileceği geniş kapsamlı bir işbirliğini etkinleştirmenizi öneririz.

Bir etki alanının sınırları, diğer, ilgisiz etki alanları olan kuruluşlarla yetkili işbirliğini engelleyebilir. Örneğin Contoso ile ilk iletişim noktası, etki alanı olan e-postası olan ABD tabanlı bir .com çalışan olabilir. Ancak yalnızca .com etki alanına izin verirseniz, etki alanına sahip .ca Olan Kanadalı çalışanları atlayabilirsiniz.

Kullanıcıların bir alt kümesi için belirli işbirliği iş ortaklarını kullanabilirsiniz. Örneğin, bir üniversite öğrenci hesaplarının dış kiracılara erişimini kısıtlayabilir, ancak fakültenin dış kuruluşlarla işbirliği yapmasına izin verebilir.

Dış işbirliği ayarlarıyla izin verilenler listesi ve blok listesi

Kuruluşlar için izin verilenler listesi veya blok listesi kullanabilirsiniz. İzin verilenler listesini veya blok listesini kullanabilirsiniz, ikisini birden kullanamazsınız.

- İzin verilenler listesi - işbirliğini etki alanları listesiyle sınırlayın. Diğer etki alanları blok listesindedir.

- Blok listesi - blok listesinde olmayan etki alanlarıyla işbirliğine izin ver

Daha fazla bilgi edinin: Belirli kuruluşların B2B kullanıcılarına yönelik davetlere izin verme veya davetleri engelleme

Önemli

İzin verilenler ve blok listeleri dizininizdeki kullanıcılara uygulanmaz. Varsayılan olarak, OneDrive İş ve SharePoint izin verilenler listesi veya blok listeleri için geçerli değildir; bu listeler ayrıdır. Ancak, SharePoint-OneDrive B2B tümleştirmesini etkinleştirebilirsiniz.

Bazı kuruluşlar, yönetilen bir güvenlik sağlayıcısının kötü aktör etki alanlarının blok listesine sahiptir. Örneğin, kuruluş Contoso ile iş yapar ve bir .com etki alanı kullanırsa, ilgisiz bir kuruluş etki alanını kullanabilir .org ve kimlik avı saldırısı girişiminde bulunabilir.

Kiracılar arasında erişim ayarları

Kiracılar arası erişim ayarlarını kullanarak gelen ve giden erişimi denetleyebilirsiniz. Ayrıca, dış Microsoft Entra kiracılarından çok faktörlü kimlik doğrulamasına, uyumlu bir cihaza ve Microsoft Entra karma katılmış cihaz (HAAJD) taleplerine güvenebilirsiniz. Bir kuruluş ilkesini yapılandırdığınızda, bu ilke Microsoft Entra kiracısı için geçerlidir ve etki alanı soneki ne olursa olsun bu kiracıdaki kullanıcılar için geçerlidir.

21Vianet veya Azure Kamu tarafından sağlanan Microsoft Azure gibi Microsoft bulutlarında işbirliğini etkinleştirebilirsiniz. İşbirliği iş ortaklarınızın farklı bir Microsoft Bulutunda bulunup bulunmadığına karar ver.

Daha fazla bilgi edinin:

- 21Vianet tarafından sağlanan Microsoft Azure

- Azure Kamu geliştirici kılavuzu

- B2B işbirliği (Önizleme) için Microsoft Bulut ayarlarını yapılandırın.

Belirli kiracılara gelen erişime izin verebilir (izin verilenler listesi) ve varsayılan ilkeyi erişimi engelleyecek şekilde ayarlayabilirsiniz. Ardından kullanıcı, grup veya uygulama erişimine izin veren kuruluş ilkeleri oluşturun.

Kiracılara erişimi engelleyebilirsiniz (blok listesi). Varsayılan ilkeyi İzin ver olarak ayarlayın ve ardından bazı kiracılara erişimi engelleyen kuruluş ilkeleri oluşturun.

Not

Kiracılar arası erişim ayarları, gelen erişim kullanıcıların davet göndermesini engellemez veya bunların kullanılmasını engellemez. Ancak, uygulama erişimini ve Konuk Kullanıcıya bir belirteç verilip verilmediğini denetler. Konuk bir daveti kullanabiliyorsa, ilke uygulama erişimini engeller.

Dış kuruluş kullanıcılarının erişimini denetlemek için giden erişim ilkelerini gelen erişime benzer şekilde yapılandırın: allowlist ve blocklist. Varsayılan ve kuruluşa özgü ilkeleri yapılandırın.

Daha fazla bilgi edinin: B2B işbirliği için kiracılar arası erişim ayarlarını yapılandırma

Not

Kiracılar arası erişim ayarları Microsoft Entra kiracıları için geçerlidir. Microsoft Entra Id kullanmayan iş ortaklarının erişimini denetlemek için dış işbirliği ayarlarını kullanın.

Yetkilendirme yönetimi ve bağlı kuruluşlar

Otomatik konuk yaşam döngüsü idaresini sağlamak için yetkilendirme yönetimini kullanın. Erişim paketleri oluşturun ve bunları dış kullanıcılara veya Microsoft Entra kiracılarını ve diğer etki alanlarını destekleyen bağlı kuruluşlara yayımlayın. Erişim paketi oluşturduğunuzda, bağlı kuruluşlara erişimi kısıtlayın.

Daha fazla bilgi edinin: Yetkilendirme yönetimi nedir?

Dış kullanıcı erişimini denetleme

İşbirliğine başlamak için iş ortağını davet edin veya kaynaklara erişmesini etkinleştirin. Kullanıcılar şu şekilde erişim kazanır:

- Microsoft Entra B2B iş birliği davetini kullanma

- Self servis kaydolma

- Yetkilendirme yönetiminde erişim paketine erişim isteme

Microsoft Entra B2B'yi etkinleştirdiğinizde, bağlantıları ve e-posta davetleri olan konuk kullanıcıları davet edebilirsiniz. Self servis kaydolma ve erişim paketlerini Erişimim portalında yayımlama, daha fazla yapılandırma gerektirir.

Not

Self servis kaydolma, dış işbirliği ayarlarında izin verilenler listesini veya engelleme listesini zorunlu kılmaz. Bunun yerine, kiracılar arası erişim ayarlarını kullanın. Özel API bağlayıcılarını kullanarak izin verilenler ve blok listelerini self servis kaydolma ile tümleştirebilirsiniz. Bkz. Kullanıcı akışına API bağlayıcısı ekleme.

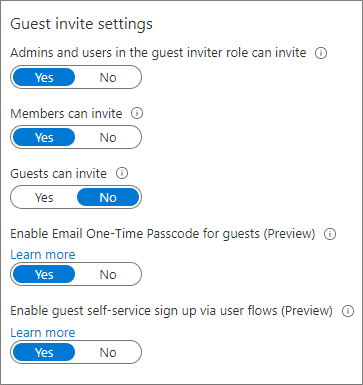

Konuk Kullanıcı davetleri

Konuk kullanıcıları kaynaklara erişmeye kimlerin davet edebileceğini belirleyin.

- En kısıtlayıcı: Yalnızca Konuk Davet Eden rolüne sahip yöneticilere ve kullanıcılara izin ver

- Güvenlik gereksinimleri izin verirse, tüm Üye UserType'ın konukları davet etmesine izin verin

- Konuk UserType'ın konuk davet edip etmeyeceğini belirleme

Konuk varsayılan Microsoft Entra B2B kullanıcı hesabıdır

Dış kullanıcı bilgileri

Dış kullanıcıların yanıtlarını veren soruları yapılandırmak için Microsoft Entra yetkilendirme yönetimini kullanın. Sorular, onaylayanların karar vermelerine yardımcı olacak şekilde görünür. Onaylayanların onayladıkları erişimle ilgili bilgileri olması için her erişim paketi ilkesi için soru kümeleri yapılandırabilirsiniz. Örneğin satıcıdan satıcı sözleşme numarasını isteyin.

Daha fazla bilgi edinin: Yetkilendirme yönetiminde erişim paketi için onay ve istek sahibi bilgileri ayarlarını değiştirme

Self servis portal kullanıyorsanız, kaydolma sırasında kullanıcı özniteliklerini toplamak için API bağlayıcılarını kullanın. Erişim atamak için öznitelikleri kullanın. Azure portalında özel öznitelikler oluşturabilir ve bunları self servis kaydolma kullanıcı akışlarınızda kullanabilirsiniz. Microsoft Graph API'sini kullanarak bu öznitelikleri okuyun ve yazın.

Daha fazla bilgi edinin:

- Self servis kaydolmayı özelleştirmek ve genişletmek için API bağlayıcılarını kullanma

- Microsoft Graph ile Azure AD B2C'i yönetme

Microsoft Entra kullanıcılarına davet kullanım sorunlarını giderme

bir işbirliği iş ortağından davet edilen konuk kullanıcılar daveti kullanma konusunda sorunlarla karşı karşıya olabilir. Risk azaltma işlemleri için aşağıdaki listeye bakın.

- Kullanıcı etki alanı izin verilenler listesinde değil

- İş ortağının ev kiracısı kısıtlamaları dış işbirliğini engelliyor

- Kullanıcı iş ortağı Microsoft Entra kiracısında değil. Örneğin, contoso.com kullanıcıları Active Directory'dedir.

- Davetleri tek seferlik e-posta parolası (OTP) ile kullanabilirler

- Bkz. Microsoft Entra B2B işbirliği daveti kullanım

Dış kullanıcı erişimi

Genel olarak, dış kullanıcılarla paylaşabileceğiniz kaynaklar vardır ve bazıları paylaşamazsınız. Hangi dış kullanıcıların erişebileceğini denetleyebilirsiniz.

Daha fazla bilgi edinin: Yetkilendirme Yönetimi ile dış erişimi yönetme

Varsayılan olarak konuk kullanıcılar, grup üyelikleri dahil olmak üzere kiracı üyeleri ve diğer iş ortakları hakkındaki bilgileri ve öznitelikleri görür. Bu bilgilere dış kullanıcı erişimini sınırlamayı göz önünde bulundurun.

Aşağıdaki konuk kullanıcı kısıtlamalarını öneririz:

- Konuk erişimini dizindeki gözatma gruplarına ve diğer özelliklere sınırlama

- Konukların üyesi olmayan okuma gruplarını kısıtlamak için dış işbirliği ayarlarını kullanma

- Yalnızca çalışan uygulamalarına erişimi engelleme

- Konuk olmayan kullanıcılar için Microsoft Entra tümleşik uygulamalarına erişimi engellemek için Koşullu Erişim ilkesi oluşturma

- Azure portalına erişimi engelleme

- Gerekli özel durumlar oluşturabilirsiniz

- Tüm konuk ve dış kullanıcılarla bir Koşullu Erişim ilkesi oluşturun. Erişimi engellemek için bir ilke uygulayın.

Daha fazla bilgi edinin: Koşullu Erişim: Bulut uygulamaları, eylemler ve kimlik doğrulama bağlamı

Erişime ihtiyacı olmayan kullanıcıları kaldırma

Erişime ihtiyacı olmayan kullanıcıları gözden geçirmek ve kaldırmak için bir süreç oluşturun. Kiracınıza konuk olarak dış kullanıcıları ve üye hesapları olan kullanıcıları dahil edin.

Daha fazla bilgi edinin: Artık kaynak erişimi olmayan dış kullanıcıları gözden geçirmek ve kaldırmak için Microsoft Entra Kimlik Yönetimi kullanın

Bazı kuruluşlar dış kullanıcıları üye (satıcılar, iş ortakları ve yükleniciler) olarak ekler. Bir öznitelik veya kullanıcı adı atayın:

- Satıcılar - v-alias@contoso.com

- İş Ortakları - p-alias@contoso.com

- Yükleniciler - c-alias@contoso.com

Erişimi belirlemek için üye hesapları olan dış kullanıcıları değerlendirin. Yetkilendirme yönetimi veya Microsoft Entra B2B aracılığıyla davet edilmeyen konuk kullanıcılarınız olabilir.

Bu kullanıcıları bulmak için:

- Artık kaynak erişimi olmayan dış kullanıcıları gözden geçirmek ve kaldırmak için Microsoft Entra Kimlik Yönetimi kullanın

- Access-reviews-samples/ExternalIdentityUse/ üzerinde örnek bir PowerShell betiği kullanma

Geçerli dış kullanıcıları Microsoft Entra B2B'ye geçir

Microsoft Entra B2B kullanmıyorsanız, kiracınızda büyük olasılıkla çalışan olmayan kullanıcılarınız vardır. Bu hesapları Microsoft Entra B2B dış kullanıcı hesaplarına geçiş yapmanızı ve ardından UserType değerini Konuk olarak değiştirmenizi öneririz. Dış kullanıcıları işlemek için Microsoft Entra Id ve Microsoft 365 kullanın.

Dahil et veya dışla:

- Koşullu Erişim ilkelerindeki konuk kullanıcılar

- Erişim paketlerinde ve erişim gözden geçirmelerinde konuk kullanıcılar

- Microsoft Teams, SharePoint ve diğer kaynaklara dış erişim

Geçerli erişimi, kullanıcı asıl adını (UPN) ve grup üyeliklerini korurken bu iç kullanıcıları geçirebilirsiniz.

Daha fazla bilgi: Dış kullanıcıları B2B işbirliğine davet etme

İşbirliği yöntemlerinin yetkisini alma

yönetilen işbirliğine geçişi tamamlamak için istenmeyen işbirliği yöntemlerinin yetkisini alın. Yetkiyi alma, işbirliğine ve güvenlik duruşuna yönelik denetim düzeyine bağlıdır. Bkz. Dış erişim için güvenlik duruşunuzu belirleme.

Microsoft Teams daveti

Teams varsayılan olarak dış erişime izin verir. Kuruluş dış etki alanlarıyla iletişim kurabilir. Teams'de etki alanlarını kısıtlamak veya izin vermek için Teams yönetim merkezini kullanın.

SharePoint ve OneDrive aracılığıyla paylaşma

SharePoint ve OneDrive aracılığıyla paylaşım, yetkilendirme yönetimi sürecinde olmayan kullanıcıları ekler.

- Microsoft Teams, SharePoint ve OneDrive İş dış erişimin güvenliğini sağlama

- Office'ten OneDrive kullanımını engelleme

E-postayla gönderilen belgeler ve duyarlılık etiketleri

Kullanıcılar belgeleri dış kullanıcılara e-postayla gönderir. Belgelere erişimi kısıtlamak ve şifrelemek için duyarlılık etiketlerini kullanabilirsiniz.

Bkz. Duyarlılık etiketleri hakkında bilgi edinin.

Tasdik edilmemiş işbirliği araçları

Bazı kullanıcılar büyük olasılıkla Google Docs, Dropbox, Slack veya Zoom kullanıyor. Bu araçların şirket ağından, güvenlik duvarı düzeyinde ve kuruluş tarafından yönetilen cihazlar için Mobil Uygulama Yönetimi ile kullanılmasını engelleyebilirsiniz. Ancak bu eylem tasdikli örnekleri engeller ve yönetilmeyen cihazlardan erişimi engellemez. istemediğiniz araçları engelleyin ve tasdiksiz kullanım için ilkeler oluşturun.

Uygulamaları yönetme hakkında daha fazla bilgi için bkz:

Sonraki adımlar

Kaynaklara dış erişimin güvenliğini sağlama hakkında bilgi edinmek için aşağıdaki makale serisini kullanın. Listelenen siparişe uymanızı öneririz.

Microsoft Entra ID ile dış erişim için güvenlik duruşunuzu belirleme

Microsoft Entra Id ve Microsoft 365'te gruplarla dış erişimin güvenliğini sağlama

Microsoft Entra B2B işbirliği ile yönetilen işbirliğine geçiş (Buradasınız)

Microsoft Entra yetkilendirme yönetimi ile dış erişimi yönetme

Duyarlılık etiketleriyle Microsoft Entra Id'de kaynaklara dış erişimi denetleme

Microsoft Entra Id ile Microsoft Teams, SharePoint ve OneDrive İş dış erişimin güvenliğini sağlama

Yerel konuk hesaplarını Microsoft Entra B2B konuk hesaplarına dönüştürme