Microsoft 365 ve Microsoft Entra Id için federasyon sertifikalarını yenileme

Genel bakış

Microsoft Entra Id ile Active Directory Federasyon Hizmetleri (AD FS) (AD FS) arasında başarılı bir federasyon sağlamak için, AD FS tarafından Microsoft Entra Id'ye güvenlik belirteçleri imzalamak için kullanılan sertifikalar, Microsoft Entra Id'de yapılandırılan sertifikalarla eşleşmelidir. Uyuşmazlıklar güvenin bozulmasına neden olabilir. AD FS ve Web Uygulama Ara Sunucusu dağıttığınızda (extranet erişimi için) Microsoft Entra Kimliği bu bilgilerin eşitlenmiş olarak tutulmasını sağlar.

Not

Bu makalede, federasyon sertifikalarınızı yönetme hakkında bilgi sağlanır. Acil durum rotasyonu hakkında bilgi için bkz. AD FS sertifikalarının Acil Durum Döndürmesi

Bu makalede, aşağıdaki durumlarda belirteç imzalama sertifikalarınızı yönetmek ve Bunları Microsoft Entra Id ile eşitlenmiş durumda tutmak için ek bilgiler sağlanır:

- Web Uygulama Ara Sunucusu dağıtmadığınız için federasyon meta verileri extranette kullanılamaz.

- Belirteç imzalama sertifikaları için AD FS'nin varsayılan yapılandırmasını kullanmıyorsunuz.

- Üçüncü taraf kimlik sağlayıcısı kullanıyorsunuz.

Önemli

Microsoft, sertifikaları korumak ve güvenli hale getirmek için donanım güvenlik modülü (HSM) kullanmanızı kesinlikle önerir. Daha fazla bilgi için AD FS'nin güvenliğini sağlamaya yönelik en iyi yöntemler altında donanım güvenlik modülü bölümüne bakın.

Belirteç imzalama sertifikaları için AD FS'nin varsayılan yapılandırması

Belirteç imzalama ve belirteç şifre çözme sertifikaları genellikle otomatik olarak imzalanan sertifikalardır ve bir yıl boyunca geçerlidir. Varsayılan olarak AD FS, AutoCertificateRollover adlı bir otomatik yenileme işlemi içerir. AD FS 2.0 veya sonraki bir sürümü kullanıyorsanız Microsoft 365 ve Microsoft Entra ID, sertifikanızın süresi dolmadan önce sertifikanızı otomatik olarak güncelleştirir.

Microsoft 365 yönetim merkezi veya e-postadan yenileme bildirimi

Not

Office sertifikanızı yenilemenizi isteyen bir e-posta aldıysanız, herhangi bir işlem yapmanız gerekip gerekmediğini denetlemek için bkz . Belirteç imzalama sertifikalarında yapılan değişiklikleri yönetme. Microsoft, hiçbir eylem gerekmese bile sertifika yenileme bildirimlerinin gönderilmesine neden olabilecek olası bir sorunun farkındadır.

Microsoft Entra Id, federasyon meta verilerini izlemeyi ve belirteç imzalama sertifikalarını bu meta veriler tarafından gösterildiği gibi güncelleştirmeye çalışır. Belirteç imzalama sertifikalarının süresinin dolmasından 35 gün önce Microsoft Entra ID, federasyon meta verilerini yoklayarak yeni sertifikaların kullanılabilir olup olmadığını denetler.

- Federasyon meta verilerini başarıyla yoklayabilir ve yeni sertifikaları alabilirse kullanıcıya e-posta bildirimi verilmez.

- Federasyon meta verilerine ulaşılamadığından veya otomatik sertifika geçişi etkinleştirilmediğinden yeni belirteç imzalama sertifikalarını alamıyorsa, Microsoft Entra Id bir e-posta verir.

Önemli

AD FS kullanıyorsanız, iş sürekliliğini sağlamak için sunucularınızın aşağıdaki güncelleştirmelere sahip olduğundan emin olun; böylece bilinen sorunlarda kimlik doğrulama hataları oluşmaz. Bu, bu yenileme ve gelecekteki yenileme dönemleri için bilinen AD FS proxy sunucusu sorunlarını azaltır:

Server 2012 R2 - Windows Server Mayıs 2014 toplaması

Server 2008 R2 ve 2012 - Windows Server 2012 veya Windows 2008 R2 SP1'de ara sunucu aracılığıyla kimlik doğrulaması başarısız oluyor

Sertifikaların güncelleştirilip güncelleştirilmediğini denetleyin

1\. Adım: AutoCertificateRollover durumunu denetleme

AD FS sunucunuzda PowerShell'i açın. AutoCertificateRollover değerinin True olarak ayarlandığından emin olun.

Get-Adfsproperties

Not

AD FS 2.0 kullanıyorsanız, önce Add-Pssnapin Microsoft.Adfs.Powershell'i çalıştırın.

2. Adım: AD FS ve Microsoft Entra Kimliği'nin eşitlendiğini onaylayın

AD FS sunucunuzda MSOnline PowerShell istemini açın ve Microsoft Entra Id'ye bağlanın.

Not

MSOL-Cmdlet'ler MSOnline PowerShell modülünün bir parçasıdır. MSOnline PowerShell modülünü doğrudan PowerShell Galerisi indirebilirsiniz.

Install-Module MSOnline

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

MSOnline PowerShell-Module'ü kullanarak Microsoft Entra Kimliği'ne bağlanın.

Import-Module MSOnline

Connect-MsolService

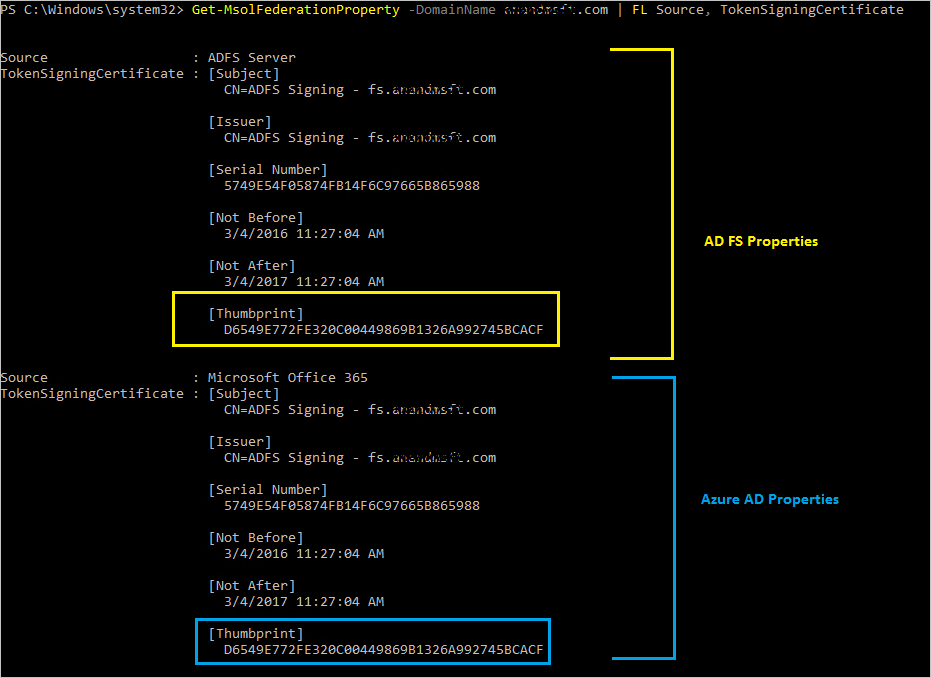

AD FS ve Microsoft Entra Kimliği güven özelliklerinde belirtilen etki alanı için yapılandırılan sertifikaları denetleyin.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Her iki çıktıdaki parmak izleri eşleşiyorsa sertifikalarınız Microsoft Entra Kimliği ile eşitlenmiştir.

3\. Adım: Sertifikanızın süresinin dolmak üzere olup olmadığını denetleme

Get-MsolFederationProperty veya Get-AdfsCertificate çıkışında , "Sonra Değil" altındaki tarihi denetleyin. Tarihe 35 günden kısa bir süre kaldıysa, işlem yapmanız gerekir.

| AutoCertificateRollover | Microsoft Entra Kimliği ile eşitlenen sertifikalar | Federasyon meta verilerine genel olarak erişilebilir | Geçerlilik | Eylem |

|---|---|---|---|---|

| Yes | Evet | Yes | - | Eyleme gerek yok. Bkz. Belirteç imzalama sertifikasını otomatik olarak yenileme. |

| Yes | Hayır | - | 15 günden az | Hemen yenileyin. Bkz. Belirteç imzalama sertifikasını el ile yenileme. |

| No | - | - | 35 günden az | Hemen yenileyin. Bkz. Belirteç imzalama sertifikasını el ile yenileme. |

[-] Önemli değil

Belirteç imzalama sertifikasını otomatik olarak yenileme (önerilir)

Aşağıdakilerin her ikisi de doğruysa el ile herhangi bir adım gerçekleştirmeniz gerekmez:

- Extranetten federasyon meta verilerine erişimi etkinleştirebilen Web Uygulama Ara Sunucusu dağıttınız.

- AD FS varsayılan yapılandırmasını kullanıyorsunuz (AutoCertificateRollover etkinleştirildi).

Sertifikanın otomatik olarak güncelleştirilebildiğini onaylamak için aşağıdakileri denetleyin.

1. AUTOCertificateRollover AD FS özelliği True olarak ayarlanmalıdır. Bu, AD FS'nin eski belirteçlerin süresi dolmadan önce otomatik olarak yeni belirteç imzalama ve belirteç şifre çözme sertifikaları oluşturacağını gösterir.

2. AD FS federasyon meta verilerine genel erişim sağlanır. Genel İnternet üzerindeki bir bilgisayardan (şirket ağı dışında) aşağıdaki URL'ye giderek federasyon meta verilerinizin genel olarak erişilebilir olup olmadığını denetleyin:

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

burada (your_FS_name) , fs.contoso.com gibi kuruluşunuzun kullandığı federasyon hizmeti ana bilgisayar adıyla değiştirilir. Bu ayarların ikisini de başarıyla doğrulayabilirseniz, başka bir şey yapmanız gerekmez.

Örnek: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Belirteç imzalama sertifikasını el ile yenileme

Belirteç imzalama sertifikalarını el ile yenilemeyi seçebilirsiniz. Örneğin, aşağıdaki senaryolar el ile yenileme için daha iyi çalışabilir:

- Belirteç imzalama sertifikaları otomatik olarak imzalanan sertifikalar değildir. Bunun en yaygın nedeni, kuruluşunuzun bir kuruluş sertifika yetkilisinden kaydedilen AD FS sertifikalarını yönetmesidir.

- Ağ güvenliği, federasyon meta verilerinin genel kullanıma sunulmasına izin vermez.

- Federasyon etki alanını mevcut bir federasyon hizmetinden yeni bir federasyon hizmetine geçiriyorsunuz.

Önemli

Mevcut bir federasyon etki alanını yeni bir federasyon hizmetine geçiriyorsanız, AD FS sertifikalarının Acil Durum Döndürmesini izlemeniz önerilir

Bu senaryolarda, belirteç imzalama sertifikalarını her güncelleştirdiğinizde, Update-MsolFederatedDomain PowerShell komutunu kullanarak Microsoft 365 etki alanınızı da güncelleştirmeniz gerekir.

1\. Adım: AD FS'de yeni belirteç imzalama sertifikaları olduğundan emin olma

Varsayılan olmayan yapılandırma

AD FS'nin varsayılan olmayan bir yapılandırmasını (AutoCertificateRollover'ın False olarak ayarlandığı) kullanıyorsanız, büyük olasılıkla özel sertifikalar kullanıyorsunuzdur (otomatik olarak imzalanmamış). AD FS belirteç imzalama sertifikalarını yenileme hakkında daha fazla bilgi için bkz . Federasyon sunucuları için sertifika gereksinimleri.

Federasyon meta verileri genel kullanıma açık değil

Öte yandan, AutoCertificateRollover True olarak ayarlandıysa ancak federasyon meta verilerinize genel olarak erişilemiyorsa, önce AD FS tarafından yeni belirteç imzalama sertifikalarının oluşturulduğundan emin olun. Aşağıdaki adımları uygulayarak yeni belirteç imzalama sertifikalarına sahip olduğunuzu onaylayın:

Birincil AD FS sunucusunda oturum açtığınızı doğrulayın.

Bir PowerShell komut penceresi açıp aşağıdaki komutu çalıştırarak AD FS'de geçerli imzalama sertifikalarını denetleyin:

Get-ADFSCertificate -CertificateType Token-SigningNot

AD FS 2.0 kullanıyorsanız önce komutunu çalıştırmalısınız

Add-Pssnapin Microsoft.Adfs.Powershell.Listelenen tüm sertifikalarda komut çıkışına bakın. AD FS yeni bir sertifika oluşturduysa, çıktıda iki sertifika görmeniz gerekir: biri IsPrimary değeri True, NotAfter tarihi ise 5 gün içinde, biri de IsPrimary değeri False ve NotAfter değeri gelecekte yaklaşık bir yıldır.

Yalnızca bir sertifika görüyorsanız ve NotAfter tarihi 5 gün içindeyse, yeni bir sertifika oluşturmanız gerekir.

Yeni bir sertifika oluşturmak için bir PowerShell komut isteminde aşağıdaki komutu yürütebilirsiniz:

Update-ADFSCertificate -CertificateType Token-Signing.Aşağıdaki komutu yeniden çalıştırarak güncelleştirmeyi doğrulayın:

Get-ADFSCertificate -CertificateType Token-Signing

Şimdi iki sertifika listelenmelidir; bunlardan biri gelecekte yaklaşık bir yıllık NotAfter tarihine sahiptir ve isPrimary değeri False'tur.

2\. Adım: Microsoft 365 güveni için yeni belirteç imzalama sertifikalarını güncelleştirme

Microsoft 365'i güven için kullanılacak yeni belirteç imzalama sertifikalarıyla aşağıdaki gibi güncelleştirin.

- Azure AD PowerShell modülünü açın.

$cred=Get-Credential'i çalıştırın. Bu cmdlet sizden kimlik bilgilerini istendiğinde, bulut hizmeti yönetici hesabı kimlik bilgilerinizi yazın.Connect-MsolService -Credential $cred'i çalıştırın. Bu cmdlet sizi bulut hizmetine bağlar. Araç tarafından yüklenen ek cmdlet'lerden herhangi birini çalıştırmadan önce sizi bulut hizmetine bağlayan bir bağlam oluşturmak gerekir.- Bu komutları AD FS birincil federasyon sunucusu olmayan bir bilgisayarda çalıştırıyorsanız komutunu çalıştırın

Set-MSOLAdfscontext -Computer <AD FS primary server>; burada <AD FS birincil sunucusu> , birincil AD FS sunucusunun iç FQDN adıdır. Bu cmdlet sizi AD FS'ye bağlayan bir bağlam oluşturur. Update-MSOLFederatedDomain -DomainName <domain>'i çalıştırın. Bu cmdlet, AD FS'den bulut hizmetine ayarları güncelleştirir ve ikisi arasındaki güven ilişkisini yapılandırılır.

Not

contoso.com ve fabrikam.com gibi birden çok üst düzey etki alanını desteklemeniz gerekiyorsa, tüm cmdlet'lerle Birlikte SupportMultipleDomain anahtarını kullanmanız gerekir. Daha fazla bilgi için bkz . Birden Çok Üst Düzey Etki Alanı Desteği.

Kiracınız birden fazla etki alanıyla birleştirilmişse, Update-MsolFederatedDomain çıktısında Get-MsolDomain -Authentication Federatedlistelenen tüm etki alanları için çalıştırılması gerekir. Bu, tüm federasyon etki alanlarının Belirteç İmzalama sertifikasına güncelleştirilmesini sağlar.

Bunu aşağıdakini çalıştırarak gerçekleştirebilirsiniz: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Microsoft Entra Bağlan kullanarak Microsoft Entra Id güvenini onarma

AD FS grubunuzu ve Microsoft Entra ID güveninizi Microsoft Entra Bağlan kullanarak yapılandırdıysanız, belirteç imzalama sertifikalarınız için herhangi bir işlem yapmanız gerekip gerekmediğini algılamak için Microsoft Entra Bağlan kullanabilirsiniz. Sertifikaları yenilemeniz gerekiyorsa, bunu yapmak için Microsoft Entra Bağlan kullanabilirsiniz.

Daha fazla bilgi için bkz. Güveni onarma.

AD FS ve Microsoft Entra sertifika güncelleştirme adımları

Belirteç imzalama sertifikaları, federasyon sunucusunun karşılaştığı tüm belirteçleri güvenli bir şekilde imzalamak için kullanılan standart X509 sertifikalarıdır. Belirteç şifre çözme sertifikaları, gelen belirteçlerin şifresini çözmek için kullanılan standart X509 sertifikalarıdır.

Varsayılan olarak AD FS, hem ilk yapılandırma zamanında hem de sertifikaların son kullanma tarihine yaklaştığında otomatik olarak belirteç imzalama ve belirteç şifre çözme sertifikaları oluşturacak şekilde yapılandırılır.

Microsoft Entra Id, geçerli sertifikanın süresi dolmadan 35 gün önce federasyon hizmeti meta verilerinizden yeni bir sertifika almaya çalışır. O sırada yeni bir sertifikanın kullanılamaması durumunda, Microsoft Entra Id düzenli günlük aralıklarla meta verileri izlemeye devam eder. Meta verilerde yeni sertifika kullanılabilir duruma gelir gelmez, etki alanının federasyon ayarları yeni sertifika bilgileriyle güncelleştirilir. NextSigningCertificate / SigningCertificate içinde yeni sertifikayı görüp görmediğinizi doğrulamak için kullanabilirsiniz Get-MsolDomainFederationSettings .

AD FS'de Belirteç İmzalama sertifikaları hakkında daha fazla bilgi için bkz. AD FS için Belirteç İmzalama ve Belirteç Şifre Çözme Sertifikalarını Alma ve Yapılandırma