Risk ilkelerini yapılandırma ve etkinleştirme

Risk tabanlı erişim ilkeleri başlıklı önceki makalede öğrendiğimiz gibi, Microsoft Entra Koşullu Erişim'de ayarlayabileceğiniz iki tür risk ilkesi vardır. Risk algılandığında kullanıcıların kendi kendine düzeltmesine olanak sağlayan risklere verilen yanıtı otomatikleştirmek için bu ilkeleri kullanabilirsiniz:

- Oturum açma riski ilkesi

- Kullanıcı riski ilkesi

Kabul edilebilir risk düzeylerini seçme

Kuruluşların, kullanıcı deneyimini ve güvenlik duruşunu dengeleme konusunda erişim denetimi gerektirmek istedikleri risk düzeyine karar vermesi gerekir.

Yüksek risk düzeyinde erişim denetimi uygulamayı seçmek, ilkenin tetiklenme sayısını azaltır ve kullanıcılar için uyuşma durumlarını en aza indirir. Ancak, ilkenin Düşük ve Orta risklerini dışlar ve bu da bir saldırganın güvenliği aşılmış bir kimlikten yararlanmasını engellemeyebilir. Erişim denetimi gerektirmek için Düşük risk düzeyi seçildiğinde daha fazla kullanıcı kesintisi olur.

Yapılandırılmış güvenilen ağ konumları , kimlik koruması tarafından hatalı pozitif sonuçları azaltmak için bazı risk algılamalarında kullanılır.

Aşağıdaki ilke yapılandırmaları, riskli kullanıcılar ve oturum açma işlemleri için yeniden kimlik doğrulaması gerektiren oturum açma sıklığı oturum denetimini içerir.

Risk düzeltme

Kuruluşlar, risk algılandığında erişimi engellemeyi seçebilir. Engelleme bazen meşru kullanıcıların ihtiyaç duydukları şeyi yapmasını engeller. Daha iyi bir çözüm, Microsoft Entra çok faktörlü kimlik doğrulamasını ve güvenli parola değişikliğini kullanarak kendi kendine düzeltmeye izin vermektir.

Uyarı

Kullanıcıların düzeltme gerektiren bir durumla karşılaşmadan önce Microsoft Entra çok faktörlü kimlik doğrulamasına kaydolmaları gerekir. Şirket içinden buluta eşitlenen karma kullanıcılar için, parola geri yazma etkinleştirilmiş olmalıdır. Kayıtlı olmayan kullanıcılar engellenir ve yönetici müdahalesi gerektirir.

Riskli kullanıcı ilkesi düzeltme akışının dışında parola değişikliği (parolamı biliyorum ve yeni bir değerle değiştirmek istiyorum) güvenli parola değişikliği gereksinimini karşılamıyor.

Microsoft'un önerisi

Microsoft, kuruluşunuzu korumak için aşağıdaki risk ilkesi yapılandırmalarını önerir:

- Kullanıcı riski ilkesi

- Kullanıcı risk düzeyi Yüksek olduğunda güvenli bir parola değişikliği gerektir. Kullanıcının riskini düzeltmek için parola geri yazma ile yeni bir parola oluşturabilmesi için Microsoft Entra çok faktörlü kimlik doğrulaması gerekir.

- Oturum açma riski ilkesi

- Oturum açma riski düzeyi Orta veya Yüksek olduğunda Microsoft Entra çok faktörlü kimlik doğrulamasını zorunlu kılarak kullanıcıların kayıtlı kimlik doğrulama yöntemlerinden birini kullanarak bu kimlik doğrulamasının kendileri olduğunu kanıtlamasına olanak tanıyarak oturum açma riskini düzeltin.

Risk düzeyi düşük olduğunda erişim denetimi gerektirmek orta veya yüksekten daha fazla uyuşma ve kullanıcı kesintisi ortaya çıkar. Güvenli parola değişikliği ve çok faktörlü kimlik doğrulaması gibi kendi kendine düzeltme seçeneklerine izin vermek yerine erişimi engellemeyi seçmek, kullanıcılarınızı ve yöneticilerinizi daha da etkiler. İlkelerinizi yapılandırırken bu seçenekleri değerlendirin.

Hariç tutulanlar

İlkeler, acil durum erişiminiz veya cam kıran yönetici hesaplarınız gibi kullanıcıların dışlanmasını sağlar. Kuruluşların, hesapların kullanılma şekline bağlı olarak diğer hesapları belirli ilkelerden dışlamaları gerekebilir. Dışlamalar, hala geçerli olup olmadığını görmek için düzenli olarak gözden geçirilmelidir.

İlkeleri etkinleştirme

Kuruluşlar, aşağıdaki adımları veya Koşullu Erişim şablonlarını kullanarak Koşullu Erişim'de risk tabanlı ilkeler dağıtmayı seçebilir.

Kuruluşlar düzeltme ilkelerini etkinleştirmeden önce etkin riskleri araştırmalı ve düzeltmelidir.

Koşullu Erişim'de kullanıcı riski ilkesi

- Microsoft Entra yönetim merkezinde en az Koşullu Erişim Yönetici istratörü olarak oturum açın.

- Koruma>Koşullu Erişim'e göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Bitti'yi seçin.

- Bulut uygulamaları veya eylemler>Ekle'nin altında Tüm bulut uygulamaları'nı seçin.

- Koşullar>Kullanıcı riski altında Yapılandır'ı Evet olarak ayarlayın.

- İlkenin uygulanması için gereken kullanıcı risk düzeylerini yapılandır'ın altında Yüksek'i seçin. (Bu kılavuz Microsoft önerilerini temel alır ve her kuruluş için farklı olabilir)

- Bitti'yi seçin.

- Erişim'in altında İzin Ver'i denetler>.

- Erişim ver, Çok faktörlü kimlik doğrulaması gerektir ve Parola değişikliği gerektir'i seçin.

- Seç'i seçin.

- Oturum'un altında.

- Oturum açma sıklığı'nı seçin.

- Her zaman seçeneğinin belirlendiğinden emin olun.

- Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Yalnızca rapor olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Yöneticiler ayarları yalnızca rapor modunu kullanarak onayladıktan sonra, İlkeyi etkinleştir iki durumlu düğmesini Yalnızca Rapor'dan Açık'a taşıyabilir.

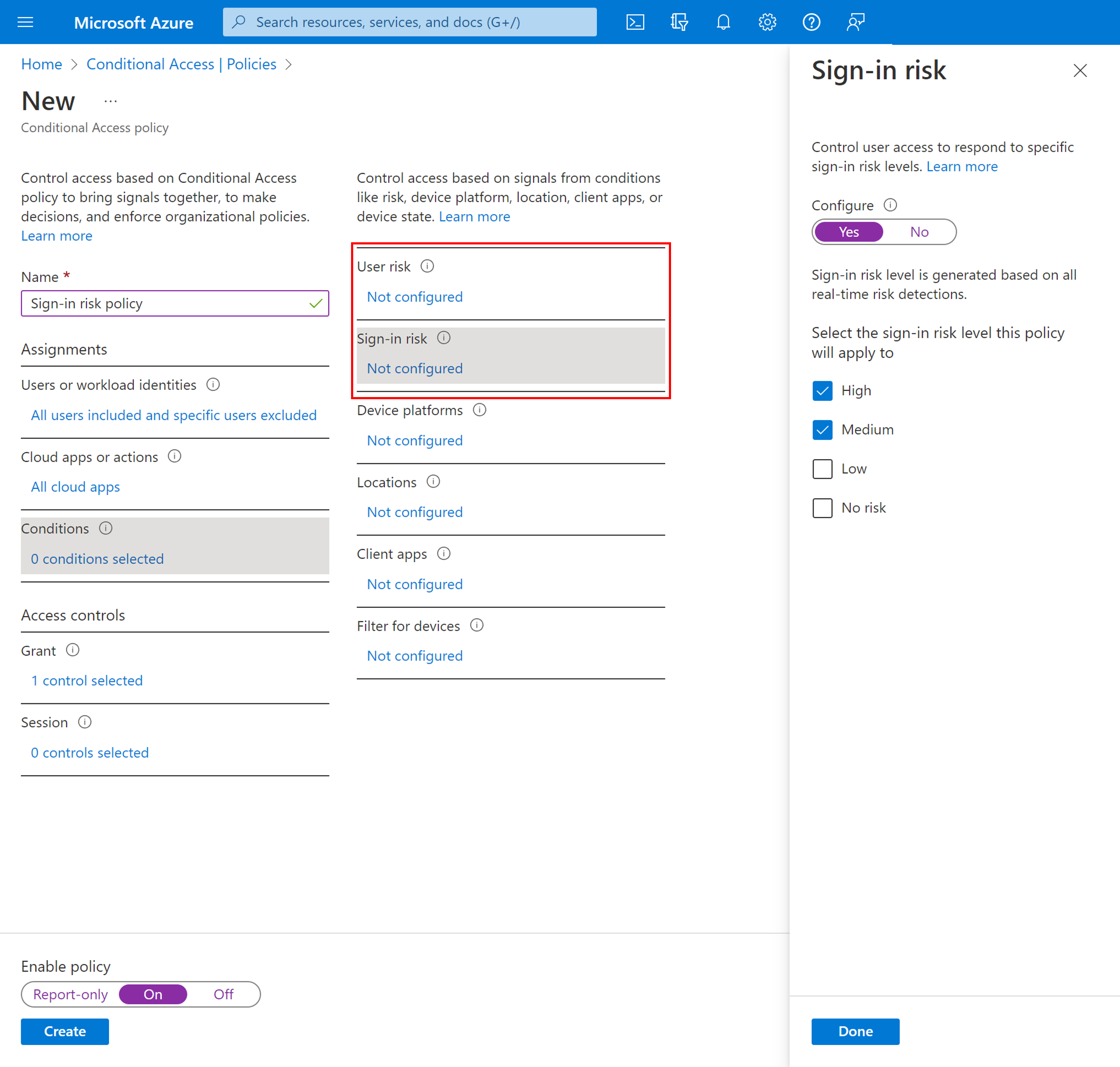

Koşullu Erişim'de oturum açma riski ilkesi

- Microsoft Entra yönetim merkezinde en az Koşullu Erişim Yönetici istratörü olarak oturum açın.

- Koruma>Koşullu Erişim'e göz atın.

- Yeni ilke'yi seçin.

- İlkenize bir ad verin. Kuruluşların ilkelerinin adları için anlamlı bir standart oluşturmalarını öneririz.

- Atamalar'ın altında Kullanıcılar'ı veya iş yükü kimliklerini seçin.

- Ekle'nin altında Tüm kullanıcılar'ı seçin.

- Dışla'nın altında Kullanıcılar ve gruplar'ı seçin ve kuruluşunuzun acil durum erişimini veya kıran hesapları seçin.

- Bitti'yi seçin.

- Bulut uygulamaları veya eylemler>Ekle'nin altında Tüm bulut uygulamaları'nı seçin.

- Koşullar >Oturum açma riski altında Yapılandır'ı Evet olarak ayarlayın. Bu ilkenin uygulanacağı oturum açma riski düzeyini seçin altında. (Bu kılavuz Microsoft önerilerini temel alır ve her kuruluş için farklı olabilir)

- Yüksek ve Orta'ya tıklayın.

- Bitti'yi seçin.

- Erişim'in altında İzin Ver'i denetler>.

- Erişim ver, Çok faktörlü kimlik doğrulaması gerektir'i seçin.

- Seç'i seçin.

- Oturum'un altında.

- Oturum açma sıklığı'nı seçin.

- Her zaman seçeneğinin belirlendiğinden emin olun.

- Seç'i seçin.

- Ayarlarınızı onaylayın ve İlkeyi etkinleştir'i Yalnızca rapor olarak ayarlayın.

- İlkenizi etkinleştirmek için oluşturmak için Oluştur'u seçin.

Yöneticiler ayarları yalnızca rapor modunu kullanarak onayladıktan sonra, İlkeyi etkinleştir iki durumlu düğmesini Yalnızca Rapor'dan Açık'a taşıyabilir.

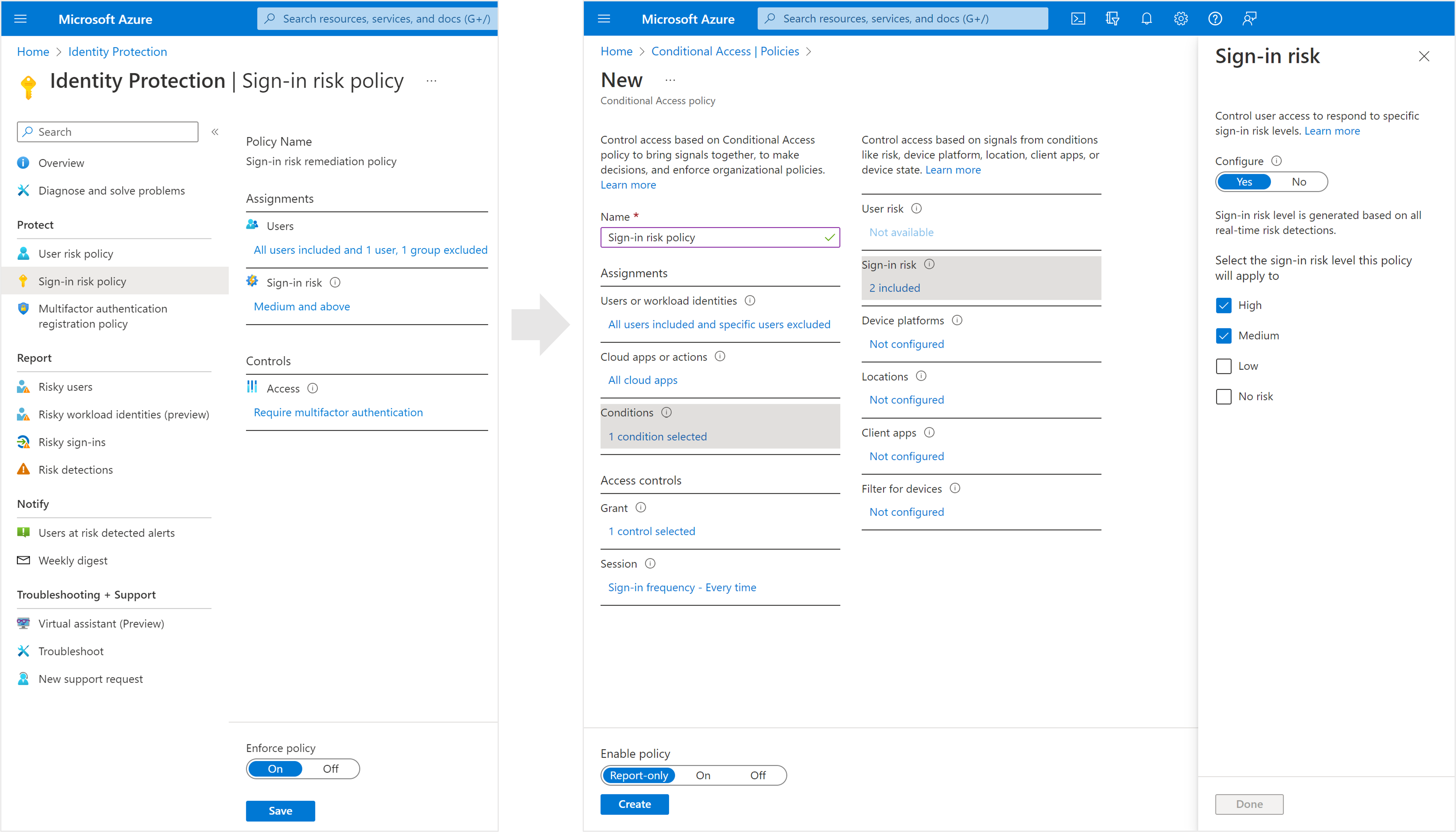

Risk ilkelerini Koşullu Erişim'e geçirme

Uyarı

Microsoft Entra Kimlik Koruması'de yapılandırılan eski risk ilkeleri 1 Ekim 2026'da kullanımdan kaldırılacaktır.

Microsoft Entra Id'de etkinleştirilmiş risk ilkeleriniz varsa, bunları Koşullu Erişim'e geçirmeyi planlamanız gerekir:

Koşullu Erişime Geçiş

- Koşullu Erişim'de yalnızca rapor modunda eşdeğerbir kullanıcı risk tabanlı ve oturum açma risk tabanlı ilke oluşturun. Önceki adımlarla bir ilke oluşturabilir veya Microsoft'un önerilerine ve kuruluş gereksinimlerinize göre Koşullu Erişim şablonlarını kullanabilirsiniz.

- Yeni Koşullu Erişim risk ilkesini yalnızca rapor modunda test ederek beklendiği gibi çalıştığından emin olun.

- Yeni Koşullu Erişim risk ilkesini etkinleştirin . Kimlik Koruması risk ilkelerini kapatmadan önce yeni ilkelerin beklendiği gibi çalıştığını onaylamak için her iki ilkenin de yan yana çalışmasını seçebilirsiniz.

- Koruma>Koşullu Erişimi'ne geri gidin.

- Düzenlemek için bu yeni ilkeyi seçin.

- İlkeyi etkinleştirmek için İlkeyi etkinleştir ayarını Açık olarak ayarlayın

- Kimlik Koruması'nda eski risk ilkelerini devre dışı bırakın .

- Koruma>Kimlik Koruması'na> göz atın Kullanıcı riski veya Oturum açma riski ilkesini seçin.

- İlkeyi Zorla seçeneğini Devre Dışı olarak ayarlayın

- Koşullu Erişim'de gerekirse başka risk ilkeleri oluşturun.