Microsoft Entra uygulama ara sunucusu ile Uzak Masaüstü'nü yayımlama

Uzak Masaüstü Hizmeti ve Microsoft Entra uygulama ara sunucusu, şirket ağından uzakta olan çalışanların üretkenliğini artırmak için birlikte çalışır.

Bu makalenin hedef kitlesi:

- Uzak Masaüstü Hizmetleri aracılığıyla şirket içi uygulamaları yayımlayarak son kullanıcılarına daha fazla uygulama sunmak isteyen geçerli uygulama ara sunucusu müşterileri.

- Microsoft Entra uygulama ara sunucusunu kullanarak dağıtımlarının saldırı yüzeyini azaltmak isteyen geçerli Uzak Masaüstü Hizmetleri müşterileri. Bu senaryo, RDS'ye iki aşamalı doğrulama ve Koşullu Erişim denetimleri sağlar.

Uygulama proxy'si standart RDS dağıtımına nasıl uyum sağlar?

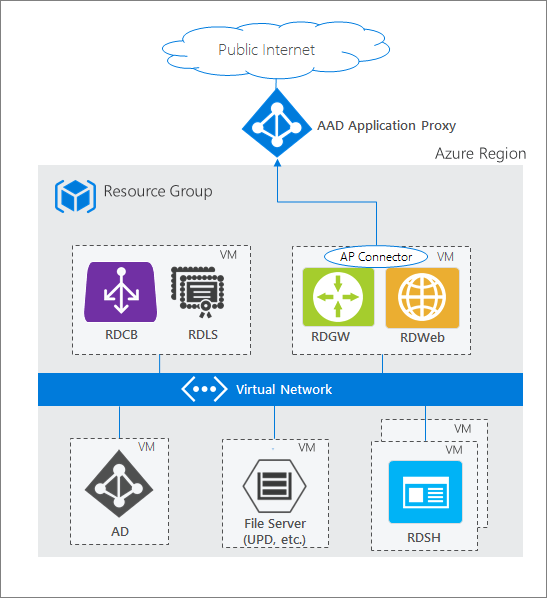

Standart RDS dağıtımı, Windows Server'da çalışan çeşitli Uzak Masaüstü rol hizmetlerini içerir. Uzak Masaüstü Hizmetleri mimarisinde birden çok dağıtım seçeneği vardır. Diğer RDS dağıtım seçeneklerinden farklı olarak, Microsoft Entra uygulama ara sunucusu ile RDS dağıtımının (aşağıdaki diyagramda gösterilmiştir) bağlayıcı hizmetini çalıştıran sunucudan kalıcı bir giden bağlantısı vardır. Diğer dağıtımlar, yük dengeleyici aracılığıyla açık gelen bağlantıları bırakır.

RDS dağıtımında, Uzak Masaüstü (RD) Web rolü ve RD Ağ Geçidi rolü İnternet'e yönelik makinelerde çalışır. Bu uç noktalar aşağıdaki nedenlerle kullanıma sunulur:

- RD Web, kullanıcıya oturum açması ve erişebileceği çeşitli şirket içi uygulamaları ve masaüstlerini görüntülemesi için genel bir uç nokta sağlar. Bir kaynak seçtiğinizde, işletim sistemindeki yerel uygulama kullanılarak Uzak Masaüstü Protokolü (RDP) bağlantısı oluşturulur.

- Kullanıcı RDP bağlantısını başlattıktan sonra RD Ağ Geçidi resme gelir. RD Ağ Geçidi, İnternet üzerinden gelen şifrelenmiş RDP trafiğini işler ve kullanıcının bağlandığını şirket içi sunucuya çevirir. Bu senaryoda RD Ağ Geçidi'nin aldığı trafik Microsoft Entra uygulama proxy'sinden gelir.

İpucu

RdS'yi daha önce dağıtmadıysanız veya başlamadan önce daha fazla bilgi istiyorsanız Azure Resource Manager ve Azure Market ile RDS'yi sorunsuz bir şekilde dağıtmayı öğrenin.

Gereksinimler

- Hem RD Web hem de RD Ağ Geçidi uç noktaları aynı makinede ve ortak bir kökte bulunmalıdır. RD Web ve RD Ağ Geçidi, iki uygulama arasında çoklu oturum açma deneyimi elde edebilmeniz için uygulama ara sunucusu ile tek bir uygulama olarak yayımlanır.

- RDS'yi ve etkin uygulama ara sunucusunu dağıtın. Uygulama ara sunucusunu etkinleştirin, gerekli bağlantı noktalarını ve URL'leri açın ve sunucuda Aktarım Katmanı Güvenliği (TLS) 1.2'yi etkinleştirin. Hangi bağlantı noktalarının açılması gerektiğini ve diğer ayrıntıları öğrenmek için bkz . Öğretici: Microsoft Entra Id'de uygulama ara sunucusu aracılığıyla uzaktan erişim için şirket içi uygulama ekleme.

- Son kullanıcılarınızın RD Web'e veya RD Web istemcisine bağlanmak için uyumlu bir tarayıcı kullanması gerekir. Daha fazla bilgi için bkz . İstemci yapılandırmaları için destek.

- RD Web'i yayımlarken mümkün olduğunda aynı iç ve dış Tam Etki Alanı Adını (FQDN) kullanın. İç ve dış Tam Etki Alanı Adları (FQDN) farklıysa, istemcinin geçersiz bağlantılar almasını önlemek için Üst Bilgi Çevirisi İste'yi devre dışı bırakın.

- RD Web istemcisini kullanıyorsanız aynı iç ve dış FQDN'yi kullanmanız gerekir . İç ve dış FQDN'ler farklıysa, RD Web istemcisi aracılığıyla RemoteApp bağlantısı yaparken websocket hatalarıyla karşılaşırsınız.

- Internet Explorer'da RD Web kullanıyorsanız RDS ActiveX eklentisini etkinleştirmeniz gerekir.

- RD Web istemcisini kullanıyorsanız, uygulama ara sunucusu bağlayıcısı 1.5.1975 veya sonraki bir sürümünü kullanmanız gerekir.

- Microsoft Entra ön kimlik doğrulama akışı için kullanıcılar yalnızca RemoteApp ve Desktops bölmesinde kendilerine yayımlanan kaynaklara bağlanabilir. Kullanıcılar uzak bilgisayar bölmesine Bağlan kullanarak masaüstüne bağlanamaz.

- Windows Server 2019 kullanıyorsanız HTTP2 protokollerini devre dışı bırakmanız gerekir. Daha fazla bilgi için bkz . Öğretici: Microsoft Entra Id'de uygulama ara sunucusu aracılığıyla uzaktan erişim için şirket içi uygulama ekleme.

Ortak RDS ve uygulama ara sunucusu senaryosunu dağıtma

Ortamınız için RDS ve Microsoft Entra uygulama ara sunucusunu ayarladıktan sonra, iki çözümü birleştirmek için adımları izleyin. Bu adımlar, web'e yönelik iki RDS uç noktasını (RD Web ve RD Ağ Geçidi) uygulama olarak yayımlama ve ardından RDS'nizdeki trafiği uygulama ara sunucusu üzerinden gitmeye yönlendirme adımlarını gösterir.

RD ana bilgisayar uç noktasını yayımlama

Değerleriyle yeni bir uygulama ara sunucusu uygulaması yayımlayın.

- İç URL:

https://<rdhost>.com/, burada<rdhost>RD Web ve RD Ağ Geçidi'nin paylaştığı ortak kökdür. - Dış URL: Bu alan, uygulamanın adına göre otomatik olarak doldurulur, ancak değiştirebilirsiniz. Kullanıcılarınız RDS'ye eriştiğinde bu URL'ye gider.

- Ön kimlik doğrulama yöntemi: Microsoft Entra Id.

- URL üst bilgilerini çevirin: Hayır.

- Yalnızca HTTP Tanımlama Bilgisi Kullan: Hayır.

- İç URL:

Yayımlanan RD uygulamasına kullanıcı atayın. Hepsinin de RDS erişimi olduğundan emin olun.

Uygulama için çoklu oturum açma yöntemini Microsoft Entra çoklu oturum açma devre dışı olarak bırakın.

Not

Kullanıcılarınızdan bir kez Microsoft Entra Id'de, bir kez de RD Web'de kimlik doğrulaması yapmanız istenir, ancak RD Ağ Geçidi'ne çoklu oturum açmaları gerekir.

Kimlik>Uygulamaları'na> göz atın Uygulama kayıtları. Listeden uygulamanızı seçin.

Yönet'in altında Markalama'yı seçin.

Giriş sayfası URL'si alanını RD Web uç noktanızı (gibi) işaret edecek şekilde

https://<rdhost>.com/RDWebgüncelleştirin.

RDS trafiğini uygulama ara sunucusuna yönlendirme

RDS dağıtımına yönetici olarak Bağlan ve dağıtımın RD Ağ Geçidi sunucu adını değiştirin. Bu yapılandırma, bağlantıların Microsoft Entra uygulama ara sunucusu hizmetinden gitmesini sağlar.

RD Bağlan ion Aracısı rolünü çalıştıran RDS sunucusuna Bağlan.

Sunucu Yöneticisi başlatın.

Soldaki bölmeden Uzak Masaüstü Hizmetleri'ni seçin.

Genel bakış'ı seçin.

Dağıtıma Genel Bakış bölümünde açılan menüyü seçin ve Dağıtım özelliklerini düzenle'yi seçin.

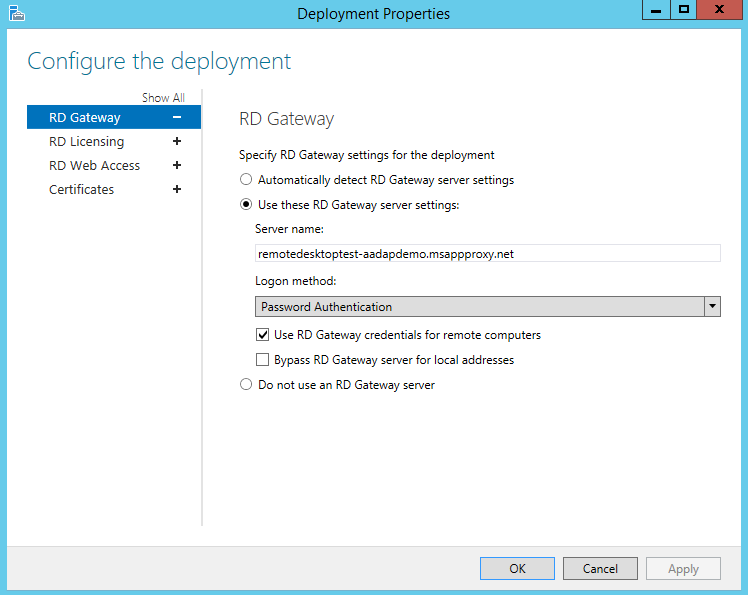

RD Ağ Geçidi sekmesinde Sunucu adı alanını, uygulama ara sunucusundaki RD ana bilgisayar uç noktası için ayarladığınız Dış URL olarak değiştirin.

Oturum açma yöntemi alanını Parola Kimlik Doğrulaması olarak değiştirin.

Her koleksiyon için bu komutu çalıştırın. collectionname> ve< proxyfrontendurl> yerine kendi bilgilerinizi yazın.< Bu komut, RD Web ile RD Ağ Geçidi arasında çoklu oturum açmayı etkinleştirir ve performansı iyileştirir.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Örneğin:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Not

Yukarıdaki komut "'nrequire" içinde bir backtick kullanır.

Özel RDP özelliklerinin değiştirilmesini doğrulamak ve bu koleksiyon için RDWeb'den indirilen RDP dosya içeriğini görüntülemek için aşağıdaki komutu çalıştırın.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Uzak Masaüstü yapılandırıldığına göre, Microsoft Entra uygulama ara sunucusu RDS'nin İnternet'e yönelik bileşeni olarak devralır. RD Web ve RD Ağ Geçidi makinelerinizdeki diğer genel İnternet'e yönelik uç noktaları kaldırın.

RD Web İstemcisi'ni etkinleştirme

Kullanıcıların RD Web İstemcisi'ni kullanmasını istiyorsanız, Kullanıcılarınız için Uzak Masaüstü web istemcisini ayarlama adımlarını izleyin.

Uzak Masaüstü web istemcisi, kuruluşunuzun Uzak Masaüstü altyapısına erişim sağlar. Microsoft Edge, Google Chrome, Safari veya Mozilla Firefox (v55.0 ve üzeri) gibi HTML5 uyumlu bir web tarayıcısı gereklidir.

Senaryoyu test edin

Bir Windows 7 veya 10 bilgisayarda Internet Explorer ile senaryoyu test edin.

- Ayarladığınız dış URL'ye gidin veya uygulamanızı MyApps panelinde bulun.

- Microsoft Entra Id kimlik doğrulaması yapın. Uygulamaya atadığınız bir hesabı kullanın.

- RD Web'de kimlik doğrulaması.

- RDS kimlik doğrulamanız başarılı olduktan sonra istediğiniz masaüstü veya uygulamayı seçip çalışmaya başlayabilirsiniz.

Diğer istemci yapılandırmaları için destek

Bu makalede özetlenen yapılandırma, RD Web veya RD Web İstemcisi aracılığıyla RDS'ye erişim içindir. Ancak gerekirse, diğer işletim sistemlerini veya tarayıcıları destekleyebilirsiniz. Fark, kullandığınız kimlik doğrulama yöntemindedir.

| Kimlik doğrulama yöntemi | Desteklenen istemci yapılandırması |

|---|---|

| Ön kimlik doğrulaması | RD Web- + RDS ActiveX eklentisini kullanan Microsoft Edge Chromium IE mode Windows 7/10/11 |

| Ön kimlik doğrulaması | RD Web İstemcisi- Microsoft Edge, Internet Explorer 11, Google Chrome, Safari veya Mozilla Firefox gibi HTML5 uyumlu web tarayıcısı (v55.0 ve üzeri) |

| Geçiş | Microsoft Uzak Masaüstü uygulamasını destekleyen diğer tüm işletim sistemleri |

Not

Microsoft Edge Chromium IEmodu, Uzak Masaüstü uygulamasına erişmek için Uygulamalarım portalı kullanıldığında gereklidir.

Kimlik doğrulama öncesi akışı, geçiş akışından daha fazla güvenlik avantajı sunar. Ön kimlik doğrulaması ile şirket içi kaynaklarınız için çoklu oturum açma, Koşullu Erişim ve iki aşamalı doğrulama gibi Microsoft Entra kimlik doğrulama özelliklerini kullanabilirsiniz. Ayrıca ağınıza yalnızca kimliği doğrulanmış trafiğin ulaştığından emin olursunuz.

Geçiş kimlik doğrulamasını kullanmak için, bu makalede listelenen adımlarda yalnızca iki değişiklik vardır:

- RD ana bilgisayar uç noktasını yayımlama adım 1'de, Ön kimlik doğrulama yöntemini Geçiş olarak ayarlayın.

- Uygulama ara sunucusuna doğrudan RDS trafiği bölümünde 8. adımı tamamen atlayın.