Microsoft Entra uygulama ara sunucusu ile uygulamalara uzaktan erişim için güvenlikle ilgili dikkat edilmesi gerekenler

Bu makalede, Microsoft Entra uygulama ara sunucusunu kullanırken kullanıcılarınızı ve uygulamalarınızı güvende tutmak için çalışan bileşenler açıklanmaktadır.

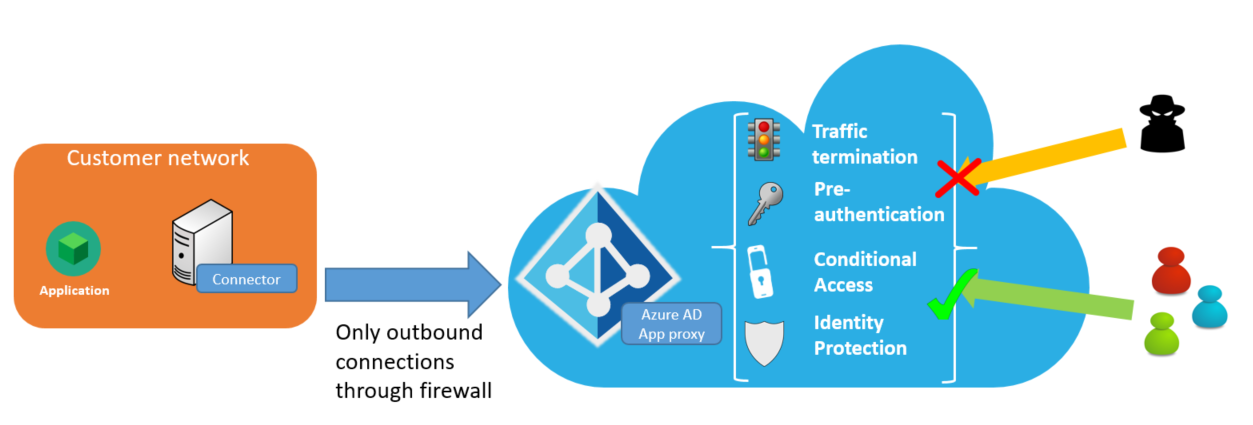

Aşağıdaki diyagramda, Microsoft Entra ID'nin şirket içi uygulamalarınıza güvenli uzaktan erişimi nasıl sağladığı gösterilmektedir.

Güvenlik avantajları

Microsoft Entra uygulama proxy'si birçok güvenlik avantajı sunar. Avantajların listesi şunlardır:

- Kimliği doğrulanmış erişim

- Koşullu erişim

- Trafik sonlandırma

- Tüm giden erişim

- Bulut ölçek analizi ve makine öğrenmesi

- Hizmet olarak uzaktan erişim

- Microsoft Dağıtılmış Hizmet Reddi (DDoS) koruma hizmeti

Kimliği doğrulanmış erişim

Microsoft Entra ön kimlik doğrulamasını kullandığınızda ağınıza yalnızca kimliği doğrulanmış bağlantılar erişebilir.

Microsoft Entra uygulama ara sunucusu, tüm kimlik doğrulaması için Microsoft Entra güvenlik belirteci hizmetine (STS) dayanır. Ön kimlik doğrulaması, doğası gereği çok sayıda anonim saldırıyı engeller çünkü arka uç uygulamasına yalnızca kimliği doğrulanmış kimlikler erişebilir.

Kimlik doğrulama öncesi yönteminiz olarak Geçiş'i seçerseniz bu avantajdan yararlanamazsınız.

Koşullu Erişim

Ağınıza bağlantılar kurulmadan önce daha zengin ilke denetimleri uygulayın.

Koşullu Erişim ile kullanıcıların uygulamalarınıza erişmesine nasıl izin verebileceğine ilişkin kısıtlamalar tanımlayabilirsiniz. Konum, kimlik doğrulamasının gücü ve kullanıcı riski profiline göre oturum açma işlemlerini kısıtlayan ilkeler oluşturabilirsiniz.

Kullanıcı kimlik doğrulamalarınıza başka bir güvenlik katmanı ekleyerek çok faktörlü kimlik doğrulama ilkelerini yapılandırmak için Koşullu Erişim'i de kullanabilirsiniz. Ayrıca uygulamalarınız, erişim ve oturum ilkeleri aracılığıyla gerçek zamanlı izleme ve denetimler sağlamak için Microsoft Entra Koşullu Erişim aracılığıyla Bulut için Microsoft Defender Uygulamalarına da yönlendirilebilir.

Trafik sonlandırma

Tüm trafik bulutta sonlandırılır.

Microsoft Entra uygulama ara sunucusu ters ara sunucu olduğundan, arka uç uygulamalarına gelen tüm trafik hizmette sonlandırılır. Oturum yalnızca arka uç sunucusuyla yeniden kurulabilir, bu da arka uç sunucularınızın doğrudan HTTP trafiğine maruz kalmadığı anlamına gelir. Yapılandırma, hedeflenen saldırılara karşı daha iyi korunduğunuz anlamına gelir.

Tüm erişim giden

Şirket ağına gelen bağlantıları açmanız gerekmez.

özel ağ bağlayıcıları yalnızca Microsoft Entra uygulama ara sunucusu hizmetine giden bağlantıları kullanır. Gelen bağlantılar için güvenlik duvarı bağlantı noktalarını açmanız gerekmez. Geleneksel proxy'ler bir çevre ağı (DMZ, yetkisini kaldırılmış bölge veya filtrelenmiş alt ağ olarak da bilinir) gerektirir ve ağ kenarında kimliği doğrulanmamış bağlantılara erişime izin verir. Tüm bağlantılar giden olduğundan ve güvenli bir kanal üzerinden gerçekleştiği için uygulama ara sunucusu ile çevre ağına ihtiyacınız yoktur.

Bağlayıcılar hakkında daha fazla bilgi için bkz . Microsoft Entra özel ağ bağlayıcılarını anlama.

Bulut ölçeğinde analiz ve makine öğrenmesi

En son güvenlik korumasını edinin.

Microsoft Entra Id'nin bir parçası olduğundan, uygulama proxy'si Microsoft Güvenlik Yanıt Merkezi ve Dijital Suçlar Birimi'nden alınan verileri içeren Microsoft Entra Kimlik Koruması kullanır. Birlikte güvenliği aşılmış hesapları proaktif olarak belirler ve yüksek riskli oturum açma işlemlerine karşı koruma sunarız. Hangi oturum açma girişimlerinin yüksek riskli olduğunu belirlemek için birçok faktörü dikkate alıyoruz. Bu faktörler arasında virüslü cihazlara bayrak ekleme, ağları anonimleştirme ve atipik veya olası olmayan konumlar sayılabilir.

Bu raporların ve olayların çoğu, güvenlik bilgileri ve olay yönetimi (SIEM) sistemlerinizle tümleştirme için bir API aracılığıyla zaten kullanılabilir.

Hizmet olarak uzaktan erişim

Şirket içi sunucuların bakımını yapma ve düzeltme eki uygulama konusunda endişelenmeniz gerekmez.

Eşleşmeyen yazılımlar yine de çok sayıda saldırıyı ifade eder. Microsoft Entra uygulama ara sunucusu, Microsoft'un sahip olduğu İnternet ölçeğinde bir hizmettir, bu nedenle her zaman en son güvenlik düzeltme eklerini ve yükseltmeleri alırsınız.

Microsoft Entra uygulama ara sunucusu tarafından yayımlanan uygulamaların güvenliğini artırmak için web gezgini robotlarının uygulamalarınızı dizine almalarını ve arşivlemelerini engelleriz. Bir web gezgini robotu yayımlanan bir uygulama için robot ayarlarını almaya çalıştığında, uygulama ara sunucusu içeren User-agent: * Disallow: /bir robots.txt dosyasıyla yanıtlar.

Microsoft Dağıtılmış Hizmet Reddi (DDoS) koruma hizmeti

Uygulama ara sunucusu aracılığıyla yayımlanan uygulamalar Dağıtılmış Hizmet Reddi (DDoS) saldırılarına karşı korunur. Microsoft bu korumayı tüm veri merkezlerinde otomatik olarak etkinleştirir. Microsoft DDoS koruma hizmeti, her zaman açık trafik izleme ve yaygın ağ düzeyindeki saldırıların gerçek zamanlı olarak azaltılmasını sağlar.

Temel bileşenler

Microsoft Entra uygulama ara sunucusu iki bölümden oluşur:

- Bulut tabanlı hizmet: Bu hizmet Microsoft bulutunda çalışır ve dış istemci/kullanıcı bağlantılarının yapıldığı yerdir.

- Şirket içi bağlayıcı: Şirket içi bir bileşen olan bağlayıcı, Microsoft Entra uygulama ara sunucusu hizmetinden gelen istekleri dinler ve iç uygulamalarla bağlantıları işler.

Bağlayıcı ile uygulama ara sunucusu hizmeti arasında aşağıdaki durumlarda bir akış oluşturulur:

- Bağlayıcı ilk olarak ayarlanır.

- Bağlayıcı, uygulama ara sunucusu hizmetinden yapılandırma bilgilerini çeker.

- Bir kullanıcı yayımlanmış bir uygulamaya erişir.

Not

Tüm iletişimler TLS üzerinden gerçekleşir ve her zaman uygulama ara sunucusu hizmetine bağlayıcıdan gelir. Hizmet yalnızca giden.

Bağlayıcı, neredeyse tüm çağrılarda uygulama ara sunucusu hizmetinde kimlik doğrulaması yapmak için bir istemci sertifikası kullanır. Bu işlemin tek istisnası, istemci sertifikasının oluşturulduğu ilk kurulum adımıdır.

Bağlayıcıyı yükleme

Bağlayıcı ilk kez ayarlandığında aşağıdaki akış olayları gerçekleşir:

- Hizmete bağlayıcı kaydı, bağlayıcının yüklenmesinin bir parçası olarak gerçekleşir. Kullanıcılardan Microsoft Entra yönetici kimlik bilgilerini girmeleri istenir. Daha sonra bu kimlik doğrulamasından alınan belirteç Microsoft Entra uygulama ara sunucusu hizmetine sunulur.

- Uygulama ara sunucusu hizmeti belirteci değerlendirir. Kullanıcının kiracıda Genel Yönetici istrator olup olmadığını denetler. Kullanıcı yönetici değilse işlem sonlandırılır.

- Bağlayıcı bir istemci sertifikası isteği oluşturur ve belirteçle birlikte uygulama ara sunucusu hizmetine geçirir. Hizmet de belirteci doğrular ve istemci sertifikası isteğini imzalar.

- Bağlayıcı, uygulama ara sunucusu hizmetiyle daha sonra iletişim için istemci sertifikasını kullanır.

- Bağlayıcı, istemci sertifikasını kullanarak hizmetten sistem yapılandırma verilerinin ilk çekme işlemini gerçekleştirir ve artık istek almaya hazırdır.

Yapılandırma ayarlarını güncelleştirme

Uygulama ara sunucusu hizmeti yapılandırma ayarlarını güncelleştirdiğinde aşağıdaki akış olayları gerçekleşir:

- Bağlayıcı, istemci sertifikasını kullanarak uygulama ara sunucusu hizmeti içindeki yapılandırma uç noktasına bağlanır.

- İstemci sertifikası doğrulanır.

- Uygulama ara sunucusu hizmeti yapılandırma verilerini bağlayıcıya döndürür (örneğin, bağlayıcının parçası olması gereken bağlayıcı grubu).

- Geçerli sertifika 180 günden eskiyse bağlayıcı yeni bir sertifika isteği oluşturur.

Yayımlanan uygulamalara erişme

Kullanıcılar yayımlanmış bir uygulamaya eriştiğinde, uygulama ara sunucusu hizmeti ile özel ağ bağlayıcısı arasında aşağıdaki olaylar gerçekleşir:

- Hizmet, uygulamanın kullanıcı kimliğini doğrular

- Hizmet bağlayıcı kuyruğuna bir istek yerleştirir

- Bağlayıcı, kuyruktan gelen isteği işler

- Bağlayıcı yanıt bekler

- Hizmet verileri kullanıcıya akışla aktarıyor

Bu adımların her birinde gerçekleşenler hakkında daha fazla bilgi edinmek için okumaya devam edin.

1. Hizmet, uygulamanın kullanıcı kimliğini doğrular

Uygulama, kimlik doğrulama öncesi yöntemi olarak geçiş kullanıyorsa, bu bölümdeki adımlar atlanır.

Uygulama Microsoft Entra Kimliği ile önceden kimlik doğrulaması yapmak üzere yapılandırılmışsa, kullanıcılar kimlik doğrulaması için Microsoft Entra STS'ye yönlendirilir. Aşağıdaki adımlar gerçekleşir:

- Uygulama ara sunucusu Koşullu Erişim ilkesi gereksinimlerini denetler. Bu adım, kullanıcının uygulamaya atanmasını sağlar. İki aşamalı doğrulama gerekiyorsa, kimlik doğrulama dizisi kullanıcıdan ikinci bir kimlik doğrulama yöntemi ister.

- Microsoft Entra STS, uygulama için imzalı bir belirteç gönderir ve kullanıcıyı uygulama ara sunucusu hizmetine geri yönlendirir.

- Uygulama ara sunucusu belirtecin doğru uygulamaya verildiğini, imzalandığını ve geçerli olduğunu doğrular.

- Uygulama ara sunucusu, uygulamada başarılı bir kimlik doğrulaması olduğunu göstermek için şifrelenmiş bir kimlik doğrulama tanımlama bilgisi ayarlar. Tanımlama bilgisi, Microsoft Entra Id'den alınan belirteci temel alan bir süre sonu zaman damgası içerir. Tanımlama bilgisi, kimlik doğrulamasının temel aldığı kullanıcı adını da içerir. Tanımlama bilgisi, yalnızca uygulama ara sunucusu hizmeti tarafından bilinen özel bir anahtarla şifrelenir.

- Uygulama proxy'si kullanıcıyı başlangıçta istenen URL'ye yeniden yönlendirir.

Ön kimlik doğrulama adımlarının herhangi bir bölümü başarısız olursa, kullanıcının isteği reddedilir ve kullanıcıya sorunun kaynağını belirten bir ileti gösterilir.

2. Hizmet bağlayıcı kuyruğuna bir istek yerleştirir

Bağlan orlar, uygulama ara sunucusu hizmetine giden bağlantıyı açık tutar. bir istek geldiğinde, hizmet bağlayıcının alması için açık bağlantılardan birinde isteği kuyruğa alır.

İstek, istek üst bilgilerini, şifrelenmiş tanımlama bilgisindeki verileri, isteği yapan kullanıcıyı ve istek kimliğini içerir. Şifrelenmiş tanımlama bilgisinden gelen veriler istekle birlikte gönderiliyor olsa da kimlik doğrulama tanımlama bilgisinin kendisi gönderilmez.

3. Bağlayıcı, kuyruktan gelen isteği işler.

İstek temelinde, uygulama ara sunucusu aşağıdaki eylemlerden birini gerçekleştirir:

İstek basit bir işlemse (örneğin, RESTful API

GETisteğinde olduğu gibi gövde içinde veri yok), bağlayıcı hedef iç kaynakla bağlantı kurar ve ardından yanıt bekler.İsteğin gövdesinde kendisiyle ilişkilendirilmiş veriler varsa (örneğin, bir RESTful API

POSTişlemi), bağlayıcı istemci sertifikasını kullanarak uygulama ara sunucusu örneğine giden bağlantı kurar. Bu bağlantıyı verileri istemek ve iç kaynağa bir bağlantı açmak için yapar. Bağlayıcıdan isteği aldıktan sonra, uygulama ara sunucusu hizmeti kullanıcıdan içerik kabul etmeye başlar ve verileri bağlayıcıya iletir. Bağlayıcı da verileri iç kaynağa iletir.

4. Bağlayıcı yanıt bekler.

Tüm içeriğin arka uca isteği ve iletimi tamamlandıktan sonra bağlayıcı yanıt bekler.

Bir yanıt aldıktan sonra bağlayıcı, üst bilgi ayrıntılarını döndürmek ve dönüş verilerinin akışını yapmaya başlamak için uygulama ara sunucusu hizmetine giden bir bağlantı kurar.

5. Hizmet, kullanıcıya veri akışı sağlar.

Uygulamanın bazı işlemleri şu anda gerçekleşir. Örneğin, uygulama ara sunucusu üst bilgileri veya URL'leri çevirir.