Hızlı Başlangıç: Kurumsal uygulamaları görüntüleme

Bu hızlı başlangıçta, Microsoft Entra kiracınızda zaten yapılandırılmış olan kurumsal uygulamaları aramak ve görüntülemek için Microsoft Entra yönetim merkezini kullanmayı öğreneceksiniz.

Bu hızlı başlangıçtaki adımları test etmek için üretim dışı bir ortam kullanmanızı öneririz.

Önkoşullar

Microsoft Entra kiracınızda kayıtlı uygulamaları görüntülemek için şunları yapmanız gerekir:

- Microsoft Entra kullanıcı hesabı. Henüz bir hesabınız yoksa ücretsiz hesap oluşturabilirsiniz.

- Aşağıdaki rollerden biri: Genel Yönetici istrator, Bulut Uygulaması Yönetici istrator veya hizmet sorumlusunun sahibi.

- Hızlı Başlangıç: Kurumsal uygulama ekleme'deki adımların tamamlanması.

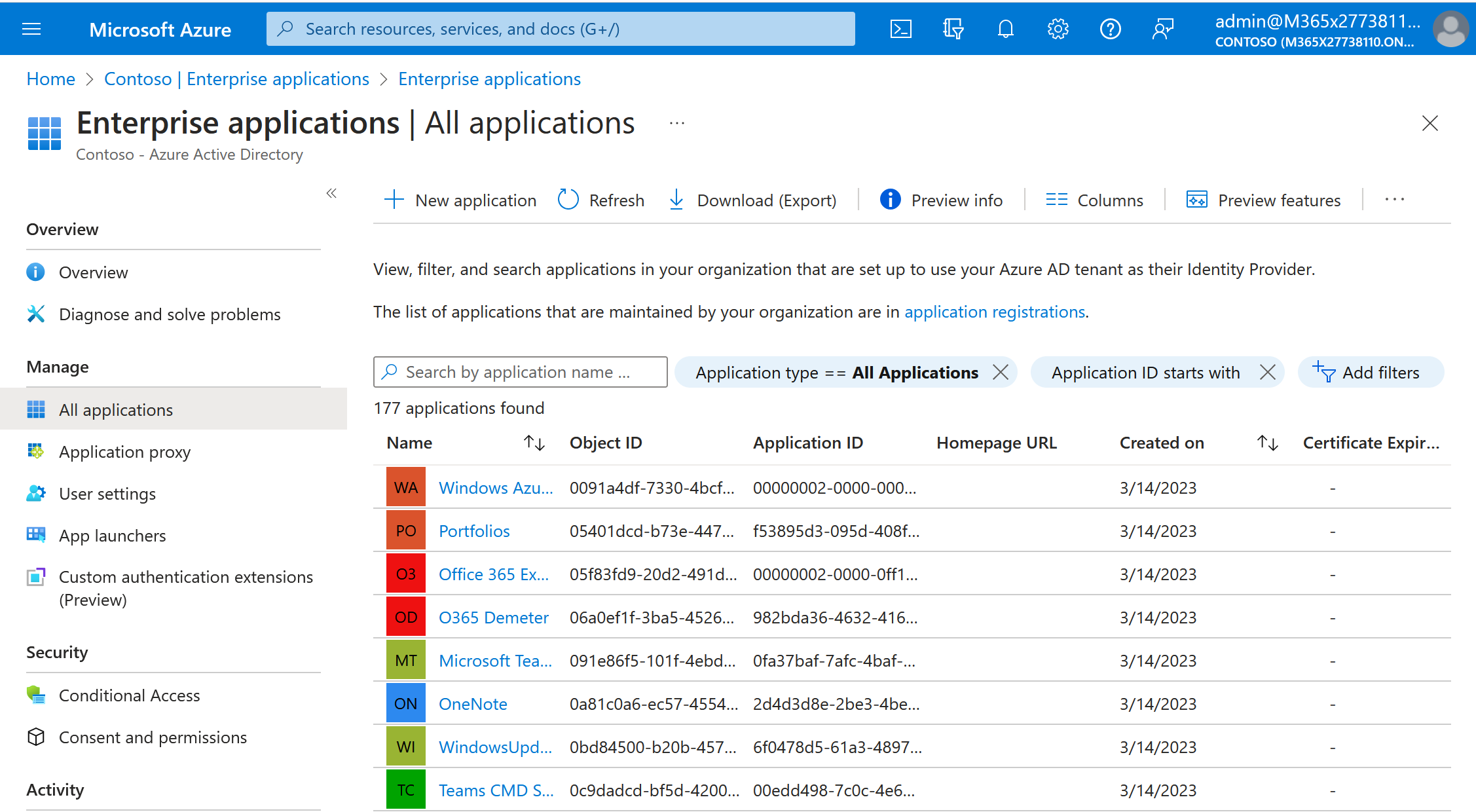

Uygulama listesini görüntüleme

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

Kiracınızda kayıtlı kurumsal uygulamaları görüntülemek için:

- Microsoft Entra yönetim merkezinde en az Bulut Uygulaması Yönetici istrator olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları>Tüm uygulamalar'a göz atın.

- Daha fazla uygulama görüntülemek için listenin en altındaki Daha fazla yükle'yi seçin. Kiracınızda çok sayıda uygulama varsa, listede gezinmek yerine belirli bir uygulamayı aramak daha kolay olabilir.

Uygulama arama

Belirli bir uygulamayı aramak için:

- Uygulama Türü filtre seçeneğini belirleyin. Uygulama Türü açılan menüsünden Tüm uygulamalar'ı seçin ve Uygula'yı seçin.

- Bulmak istediğiniz uygulamanın adını girin. Uygulama zaten Microsoft Entra kiracınızdaysa, arama sonuçlarında görünür. Örneğin, önceki hızlı başlangıçlarda kullanılan Azure AD SAML Toolkit 1 uygulamasını arayabilirsiniz.

- Uygulama adının ilk birkaç harfini girmeyi deneyin.

Görüntüleme seçeneklerini belirleme

Aradığınıza göre seçenekleri belirleyin:

- Varsayılan filtreler Uygulama Türü ve Uygulama Kimliği ile başlar.

- Uygulama Türü altında şu seçeneklerden birini belirleyin:

- Kurumsal Uygulamalar seçeneği Microsoft harici uygulamaları gösterir.

- Microsoft Uygulamaları seçeneği Microsoft uygulamalarını gösterir.

- Yönetilen Kimlikler , Microsoft Entra kimlik doğrulamasını destekleyen hizmetlerde kimlik doğrulaması yapmak için kullanılan uygulamaları gösterir.

- Tüm Uygulamalar seçeneği hem Microsoft harici uygulamaları hem de Microsoft uygulamalarını gösterir.

- Uygulama kimliği ile başlar altında, uygulama kimliğini biliyorsanız uygulama kimliğinin ilk birkaç basamağını girin.

- İstediğiniz seçenekleri seçtikten sonra Uygula'yı seçin.

- Arama sonuçlarını filtrelemek için daha fazla seçenek eklemek için Filtre ekle'yi seçin. Diğer seçenekler şunlardır:

- Uygulama Görünürlüğü

- Oluşturulma tarihi

- Atama gerekli

- Uygulama Ara Sunucusu mu?

- Sahip

- Önceden eklenmiş olan filtre seçeneklerinden herhangi birini kaldırmak için filtre seçeneğinin yanındaki X simgesini seçin.

Kaynakları temizleme

Hızlı başlangıçlar boyunca kullanılan Azure AD SAML Toolkit 1 adlı bir test uygulaması oluşturduysanız, kiracınızı temizlemek için şimdi silmeyi düşünebilirsiniz. Daha fazla bilgi için bkz . Uygulamayı silme.

Sonraki adımlar

Kurumsal uygulamayı silmeyi öğrenin.