Öğretici: Microsoft Entra Kimliği ve Datawiza ile Güvenli Karma Erişimi Yapılandırma

Bu öğreticide, karma erişim için Microsoft Entra kimliğini Datawiza ile tümleştirmeyi öğrenin. Datawiza Erişim Ara Sunucusu (DAP), çoklu oturum açmayı (SSO) etkinleştirmek için Microsoft Entra kimliğini genişletir ve Oracle E-Business Suite, Microsoft IIS ve SAP gibi şirket içinde ve bulutta barındırılan uygulamaları korumak için erişim denetimleri sağlar. Bu çözümle kuruluşlar, uygulamaları yeniden yazmadan Symantec SiteMinder, NetIQ, Oracle ve IBM gibi eski web erişim yöneticilerinden (WAM) Microsoft Entra kimliğine geçiş yapabilir. Kuruluşlar, yeni uygulamaları Microsoft Entra kimliğiyle tümleştirmek için Datawiza'yı kod içermeyen veya düşük kodlu bir çözüm olarak kullanabilir. Bu yaklaşım, kuruluşların Sıfır Güven stratejilerini uygulamaya almalarına olanak tanırken mühendislik süresi tasarrufu sağlar ve maliyetleri azaltır.

Daha fazla bilgi edinin: güvenlik Sıfır Güven

Microsoft Entra kimlik doğrulaması Mimarisi ile Datawiza

Datawiza tümleştirmesi aşağıdaki bileşenleri içerir:

- Microsoft Entra Kimliği - Kullanıcıların oturum açmasına ve dış ve iç kaynaklara erişmelerine yardımcı olan kimlik ve erişim yönetimi hizmeti

- Datawiza Erişim Ara Sunucusu (DAP) - Bu hizmet, KIMLIK bilgilerini HTTP üst bilgileri aracılığıyla uygulamalara saydam bir şekilde geçirir

- Datawiza Bulut Yönetim Konsolu (DCMC) - YÖNETICILERIn DAP yapılandırmasını ve erişim denetimi ilkelerini yönetmesi için kullanıcı arabirimi ve RESTful API'leri

Aşağıdaki diyagramda, karma bir ortamda Datawiza ile kimlik doğrulama mimarisi gösterilmektedir.

- Kullanıcı şirket içi veya bulutta barındırılan uygulamaya erişim ister. DAP, isteği uygulamaya proxy'ler.

- DAP, kullanıcı kimlik doğrulaması durumunu denetler. Oturum belirteci yoksa veya oturum belirteci geçersizse DAP, kimlik doğrulaması için kullanıcı isteğini Microsoft Entra kimliğine gönderir.

- Microsoft Entra kimliği, kullanıcı isteğini Microsoft Entra kiracısında DAP kaydı sırasında belirtilen uç noktaya gönderir.

- DAP, uygulamaya iletilen HTTP üst bilgilerine eklenecek ilkeleri ve öznitelik değerlerini değerlendirir. DAP, üst bilgi değerlerini doğru ayarlamak için bilgileri almak için kimlik sağlayıcısını çağırabilir. DAP üst bilgi değerlerini ayarlar ve isteği uygulamaya gönderir.

- Kullanıcının kimliği doğrulanır ve erişim verilir.

Önkoşullar

Başlamak için gerekli olanlar:

- Bir Azure aboneliği

- Hesabınız yoksa Ücretsiz Azure hesabı alabilirsiniz

- Azure aboneliğine bağlı bir Microsoft Entra kiracısı

- DAP çalıştırmak için Docker ve docker-compose gereklidir

- Uygulamalarınız sanal makine (VM) veya çıplak bilgisayar gibi platformlarda çalıştırılabilir

- Eski kimlik sisteminden Microsoft Entra kimliğine geçiş yapmak için şirket içi veya bulutta barındırılan bir uygulama

- Bu örnekte DAP, uygulamayla aynı sunucuya dağıtılır

- Uygulama localhost üzerinde çalışır: 3001. DAP proxy'leri localhost aracılığıyla uygulamaya trafik: 9772

- Uygulamaya yönelik trafik DAP'a ulaşır ve uygulamaya proksit edilir

Datawiza Bulut Yönetim Konsolu'nu yapılandırma

Datawiza Bulut Yönetim Konsolu'nda (DCMC) oturum açın.

DCMC'de bir uygulama oluşturun ve uygulama için bir anahtar çifti oluşturun:

PROVISIONING_KEYvePROVISIONING_SECRET.Uygulamayı oluşturmak ve anahtar çiftini oluşturmak için Datawiza Bulut Yönetim Konsolu'ndaki yönergeleri izleyin.

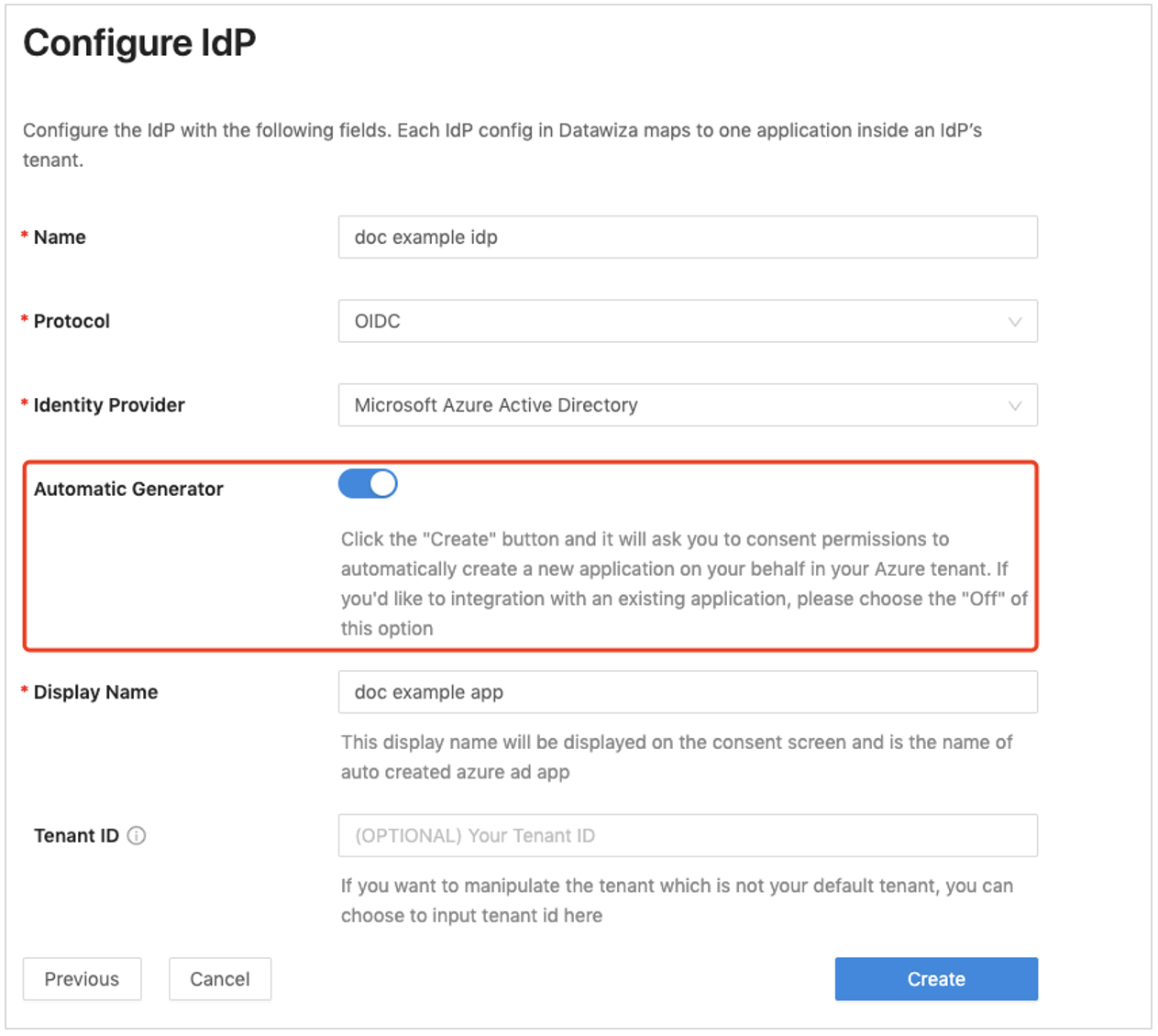

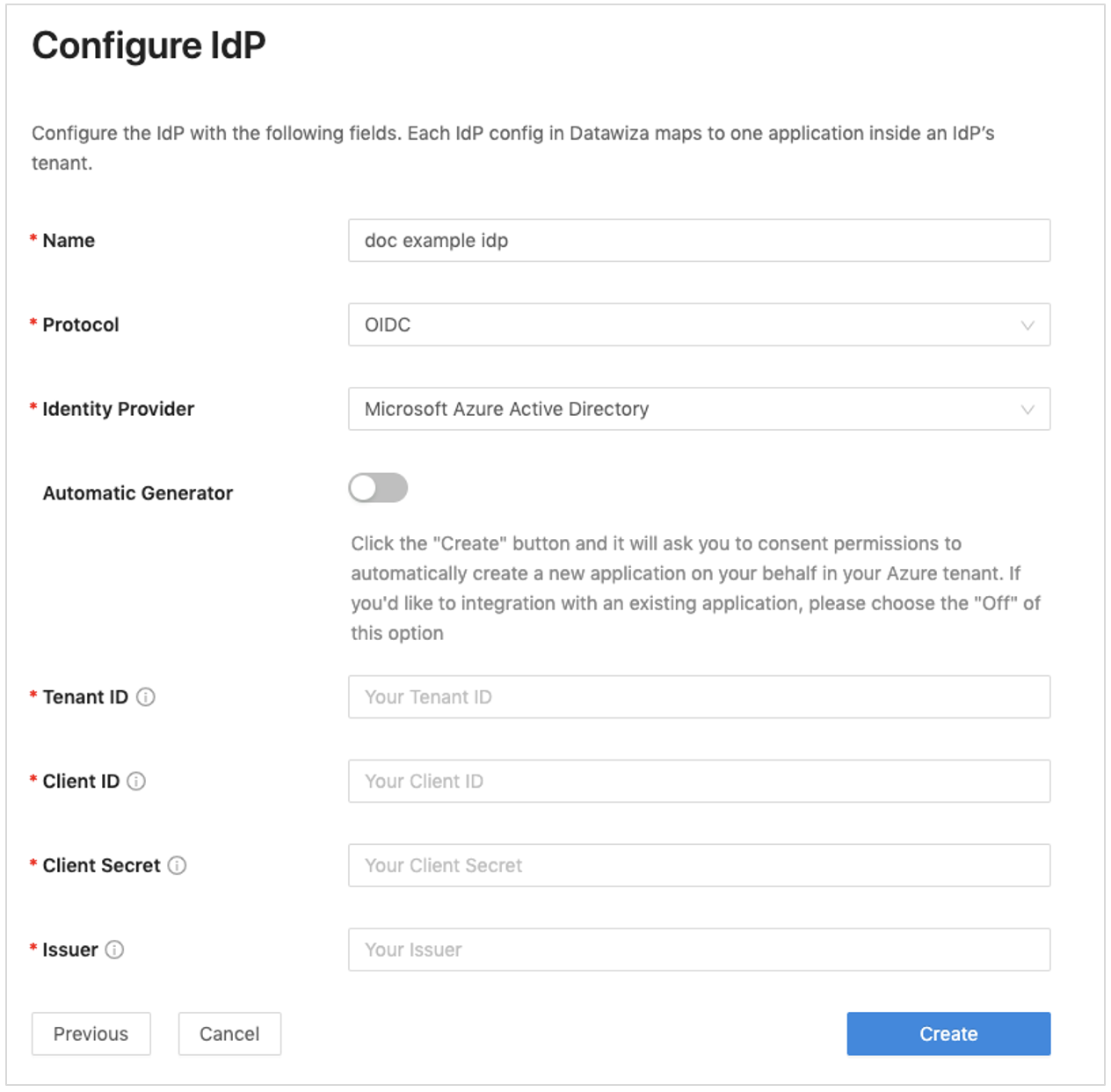

Uygulamanızı Microsoft Entra Kimliğiyle Tek Tıklamayla Tümleştirme ile Microsoft Entra Kimliğine kaydedin.

Web uygulaması kullanmak için form alanlarını el ile doldurun: Kiracı Kimliği, İstemci Kimliği ve İstemci Gizli Anahtarı.

Daha fazla bilgi edinin: Web uygulaması oluşturmak ve değerleri almak için Microsoft Entra Kimliği belgeleri için docs.datawiza.com gidin.

Docker veya Kubernetes kullanarak DAP'ı çalıştırın. Docker görüntüsü, örnek üst bilgi tabanlı bir uygulama oluşturmak için gereklidir.

- Kubernetes için bkz. Kubernetes kullanarak Bir Web Uygulaması ile Datawiza Erişim Ara Sunucusu Dağıtma

- Docker için bkz. Uygulamanızla Datawiza Erişim Ara Sunucusunu Dağıtma

- Aşağıdaki örnek docker image docker-compose.yml dosyasını kullanabilirsiniz:

services:

datawiza-access-broker:

image: registry.gitlab.com/datawiza/access-broker

container_name: datawiza-access-broker

restart: always

ports:

- "9772:9772"

environment:

PROVISIONING_KEY: #############################################

PROVISIONING_SECRET: ##############################################

header-based-app:

image: registry.gitlab.com/datawiza/header-based-app

restart: always

ports:

- "3001:3001"

- Kapsayıcı kayıt defterinde oturum açın.

- Bu Önemli Adımda DAP görüntülerini ve üst bilgi tabanlı uygulamayı indirin.

- Şu komutu çalıştırın:

docker-compose -f docker-compose.yml up. - Üst bilgi tabanlı uygulamada Microsoft Entra kimliğiyle SSO etkindir.

- Tarayıcıda adresine

http://localhost:9772/gidin. - Microsoft Entra oturum açma sayfası görüntülenir.

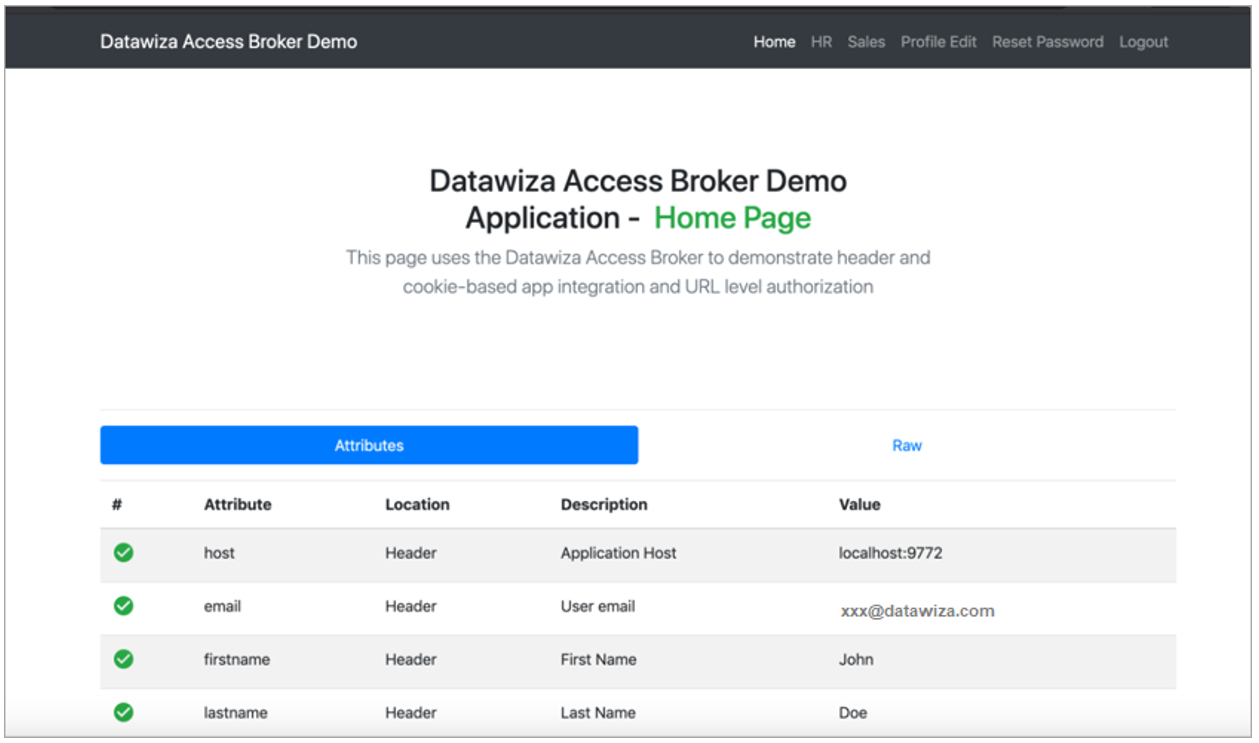

- Kullanıcı özniteliklerini üst bilgi tabanlı uygulamaya geçirin. DAP, Microsoft Entra kimliğinden kullanıcı özniteliklerini alır ve öznitelikleri bir üst bilgi veya tanımlama bilgisi aracılığıyla uygulamaya geçirir.

- Üst bilgi tabanlı uygulamaya e-posta adresi, ad ve soyadı gibi kullanıcı özniteliklerini geçirmek için bkz. Kullanıcı Özniteliklerini Geçirme.

- Yapılandırılmış kullanıcı özniteliklerini onaylamak için her özniteliğin yanında yeşil bir onay işaretine dikkat edin.

Akışı test edin

- Uygulama URL'sine gidin.

- DAP sizi Microsoft Entra oturum açma sayfasına yönlendirir.

- Kimlik doğrulamasının ardından DAP'a yönlendirilirsiniz.

- DAP ilkeleri değerlendirir, üst bilgileri hesaplar ve sizi uygulamaya gönderir.

- İstenen uygulama görüntülenir.

Sonraki adımlar

- Öğretici: Güvenli karma erişim sağlamak için Azure Active Directory B2C'yi Datawiza ile yapılandırma

- Öğretici: Çok faktörlü Microsoft Entra kimlik doğrulamasını ve SSO'Microsoft Entra Oracle JD Edwards'a etkinleştirmek için Datawiza'yı yapılandırma

- Öğretici: Çok faktörlü Microsoft Entra kimlik doğrulamasını ve SSO'Microsoft Entra Oracle PeopleSoft'a etkinleştirmek için Datawiza'yı yapılandırma

- Datawiza kullanıcı kılavuzları için docs.datawiza.com gidin