Bekleyen verilerin Azure OpenAI Hizmeti şifrelemesi

Azure OpenAI, bulutta kalıcı hale geldiğinde verilerinizi otomatik olarak şifreler. Şifreleme verilerinizi korur ve kurumsal güvenlik ve uyumluluk taahhütlerinizi yerine getirmenize yardımcı olur. Bu makale, Azure OpenAI'nin bekleyen verilerin şifrelemesini, özellikle de eğitim verilerini ve hassas ayarlanmış modelleri nasıl işlediğini kapsar. Hizmete sağladığınız verilerin nasıl işlendiği, kullanıldığı ve depolandığı hakkında bilgi için veri, gizlilik ve güvenlik makalesine bakın.

Azure AI hizmetleri şifrelemesi hakkında

Azure OpenAI, Azure yapay zeka hizmetlerinin bir parçasıdır. Azure AI hizmetleri verileri FIPS 140-2 uyumlu 256 bit AES şifrelemesi kullanılarak şifrelenir ve şifresi çözülür. Şifreleme ve şifre çözme saydamdır, yani şifreleme ve erişim sizin için yönetilir. Verileriniz varsayılan olarak koruma altındadır ve şifrelemeden yararlanmak için kodunuzu veya uygulamalarınızı değiştirmenize gerek yoktur.

Şifreleme anahtarı yönetimi hakkında

Aboneliğiniz varsayılan olarak Microsoft tarafından yönetilen şifreleme anahtarlarını kullanır. Aboneliğinizi müşteri tarafından yönetilen anahtarlar (CMK) olarak adlandırılan kendi anahtarlarınızla yönetme seçeneği de vardır. CMK, erişim denetimlerini oluşturmak, döndürmek, devre dışı bırakmak ve iptal etmek için daha fazla esneklik sunar. Verilerinizi korumak için kullanılan şifreleme anahtarlarını da denetleyebilirsiniz.

Azure Key Vault ile müşteri tarafından yönetilen anahtarları kullanma

Kendi anahtarını getir (BYOK) olarak da bilinen müşteri tarafından yönetilen anahtarlar (CMK), erişim denetimlerini oluşturmak, döndürmek, devre dışı bırakmak ve iptal etmek için daha fazla esneklik sunar. Verilerinizi korumak için kullanılan şifreleme anahtarlarını da denetleyebilirsiniz.

Müşteri tarafından yönetilen anahtarlarınızı depolamak için Azure Key Vault’u kullanmanız gerekir. Kendi anahtarlarınızı oluşturup bir anahtar kasasında depolayabilir veya anahtar oluşturmak için Azure Key Vault API'lerini kullanabilirsiniz. Azure AI hizmetleri kaynağı ve anahtar kasası aynı bölgede ve aynı Microsoft Entra kiracısında olmalıdır, ancak farklı aboneliklerde olabilir. Azure Key Vault hakkında daha fazla bilgi için bkz . Azure Key Vault nedir?.

Müşteri tarafından yönetilen anahtarları etkinleştirmek için anahtarlarınızı içeren anahtar kasası şu gereksinimleri karşılamalıdır:

- Anahtar kasasında Hem Geçici Silme hem de Temizleme özelliklerini etkinleştirmeniz gerekir.

- Key Vault güvenlik duvarını kullanıyorsanız, güvenilir Microsoft hizmetleri anahtar kasasına erişmesine izin vermelisiniz.

- Anahtar kasası eski erişim ilkelerini kullanmalıdır.

- Azure OpenAI kaynağının sistem tarafından atanan yönetilen kimliğine anahtar kasanızda şu izinleri vermelisiniz: anahtar alma, sarmalama anahtarı, anahtar açma.

Azure AI hizmetleri şifrelemesi ile yalnızca RSA ve RSA-HSM 2048 boyutunda anahtarlar desteklenir. Anahtarlar hakkında daha fazla bilgi için Bkz. Azure Key Vault anahtarları, gizli dizileri ve sertifikaları hakkında bölümünde Key Vault anahtarları.

Azure OpenAI kaynağınızın yönetilen kimliğini etkinleştirme

- Azure AI hizmetleri kaynağınıza gidin.

- Sol taraftaki Kaynak Yönetimi'nin altında Kimlik'i seçin.

- Sistem tarafından atanan yönetilen kimlik durumunu Açık olarak değiştirin.

- Değişikliklerinizi kaydedin ve sistem tarafından atanan yönetilen kimliği etkinleştirmek istediğinizi onaylayın.

Anahtar kasanızın erişim izinlerini yapılandırma

Azure portalında anahtar kasanıza gidin.

Sol tarafta Erişim ilkeleri'ni seçin.

Erişim ilkelerinin kullanılamadığını belirten bir ileti görürseniz devam etmeden önce anahtar kasanızı eski erişim ilkelerini kullanacak şekilde yeniden yapılandırın.

Oluştur'u belirleyin.

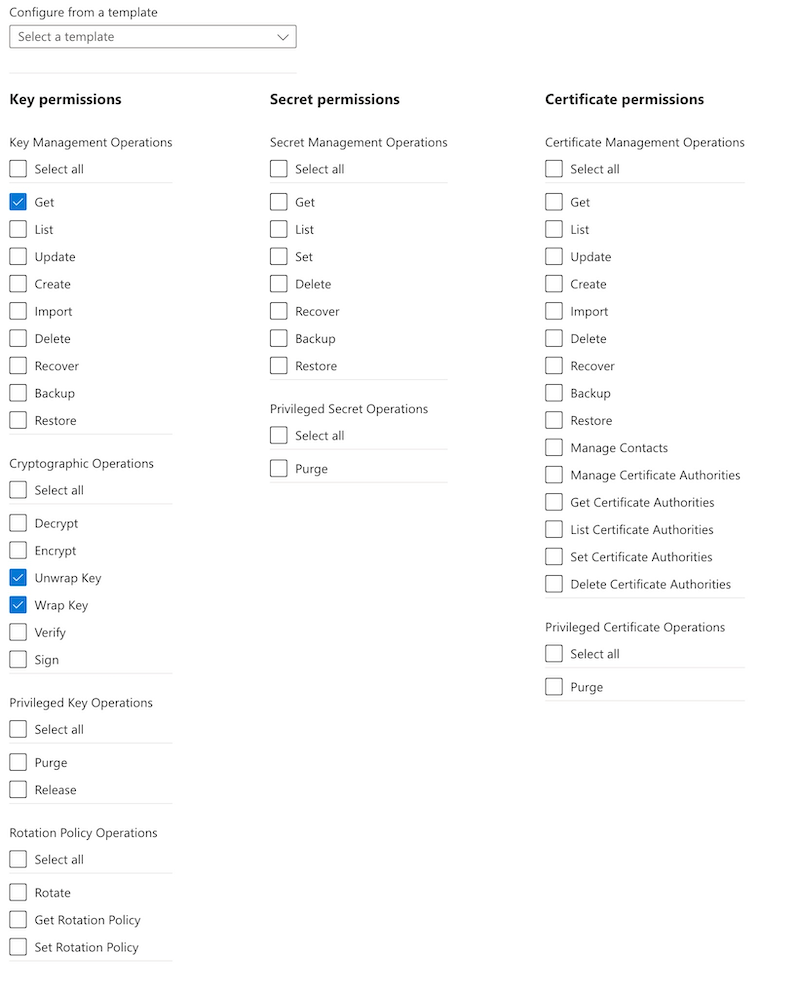

Anahtar izinleri'nin altında Al, Anahtarı Sarmala ve Anahtarı Aç'ı seçin. Kalan onay kutularını seçili durumdan çıkarın.

İleri'yi seçin.

Azure OpenAI kaynağınızın adını arayın ve yönetilen kimliğini seçin.

İleri'yi seçin.

Uygulama ayarlarını yapılandırmayı atlamak için İleri'yi seçin.

Oluştur'u belirleyin.

Azure OpenAI kaynağınızda müşteri tarafından yönetilen anahtarları etkinleştirme

Azure portalında müşteri tarafından yönetilen anahtarları etkinleştirmek için şu adımları izleyin:

Azure AI hizmetleri kaynağınıza gidin.

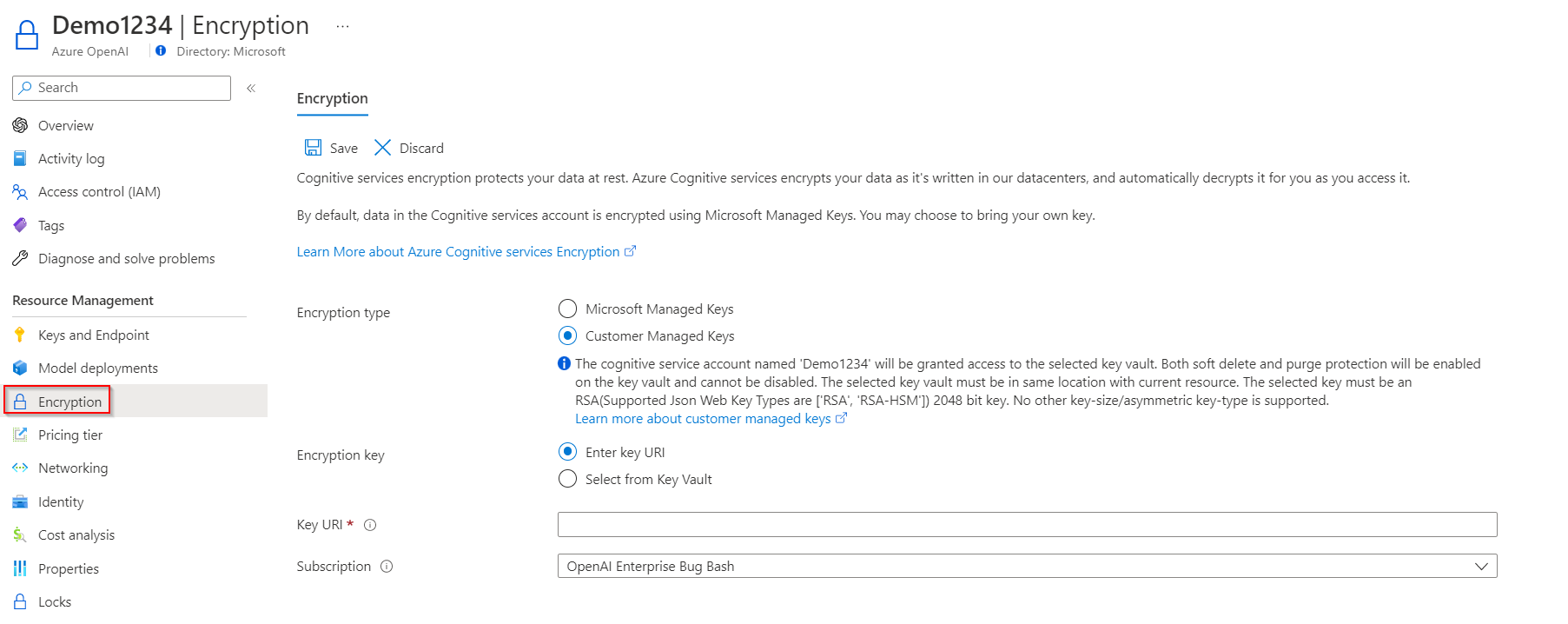

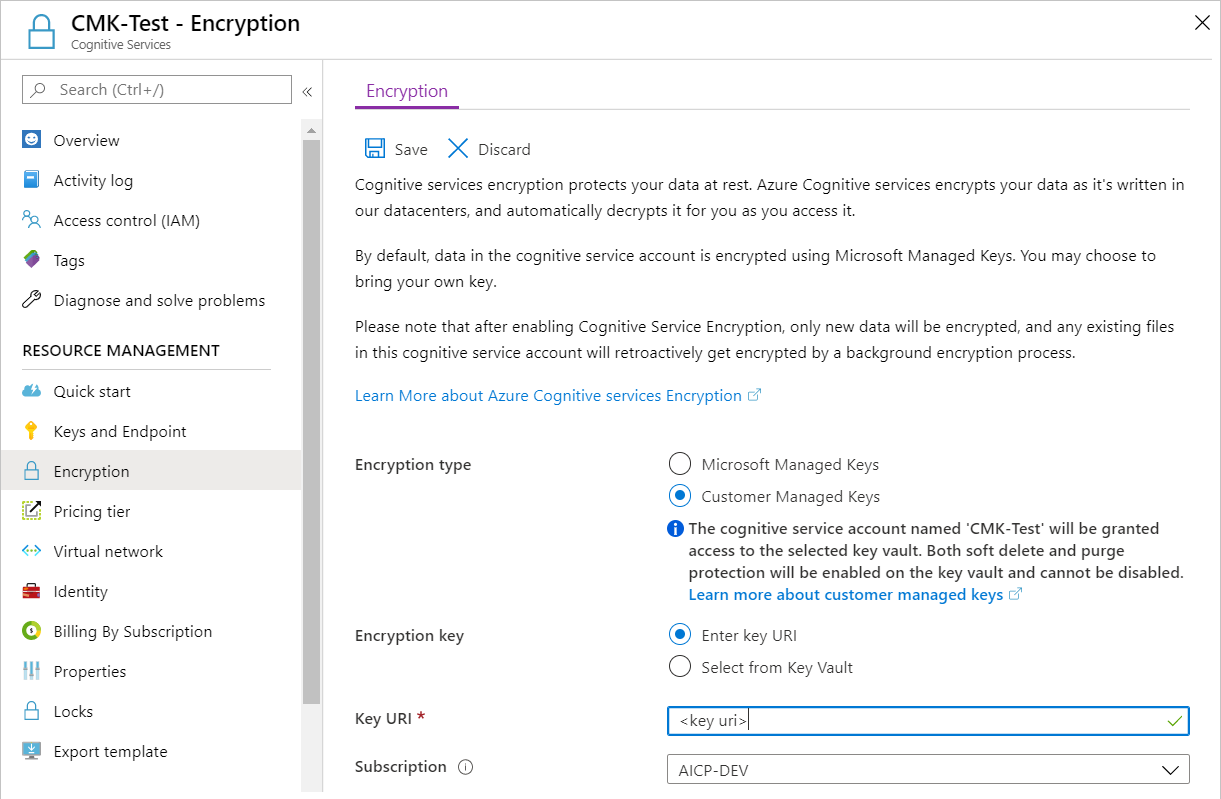

Sol taraftaki Kaynak Yönetimi'nin altında Şifreleme'yi seçin.

Şifreleme türü altında, aşağıdaki ekran görüntüsünde gösterildiği gibi Müşteri Tarafından Yönetilen Anahtarlar'ı seçin.

Anahtar belirtme

Müşteri tarafından yönetilen anahtarları etkinleştirdikten sonra, Azure AI hizmetleri kaynağıyla ilişkilendirilecek bir anahtar belirtebilirsiniz.

Anahtarı URI olarak belirtme

Anahtarı URI olarak belirtmek için şu adımları izleyin:

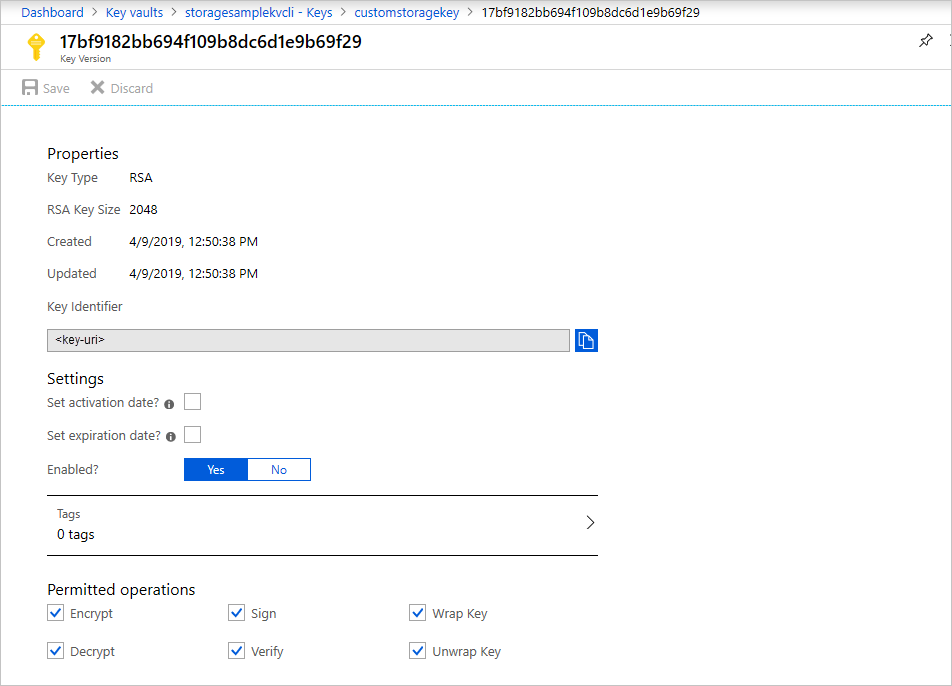

Azure portalında anahtar kasanıza gidin.

Nesneler'in altında Anahtarlar'ı seçin.

İstediğiniz anahtarı seçin ve ardından sürümlerini görüntülemek için anahtarı seçin. Bu sürümün ayarlarını görüntülemek için bir anahtar sürümü seçin.

URI'yi sağlayan Anahtar Tanımlayıcısı değerini kopyalayın.

Azure AI hizmetleri kaynağınıza dönün ve şifreleme'yi seçin.

Şifreleme anahtarı'nın altında Anahtar URI'sini girin'i seçin.

Kopyaladığınız URI'yi Anahtar URI kutusuna yapıştırın.

Abonelik'in altında anahtar kasasını içeren aboneliği seçin.

Değişikliklerinizi kaydedin.

Anahtar kasasından anahtar seçme

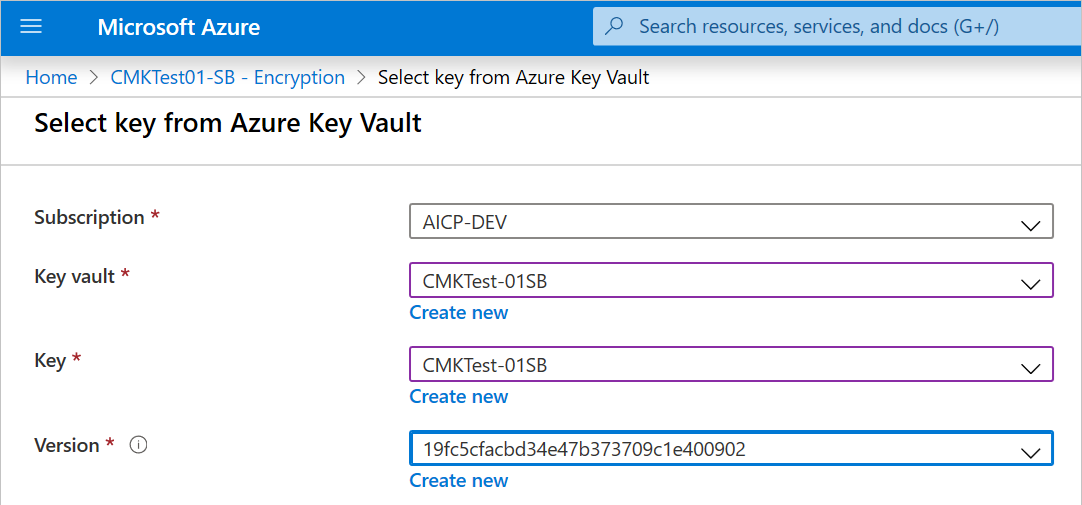

Anahtar kasasından anahtar seçmek için önce anahtar içeren bir anahtar kasanız olduğundan emin olun. Ardından aşağıdaki adımları izleyin:

Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

Şifreleme anahtarı'nın altında Key Vault'tan seç'i seçin.

Kullanmak istediğiniz anahtarı içeren anahtar kasasını seçin.

Kullanmak istediğiniz anahtarı seçin.

Değişikliklerinizi kaydedin.

Anahtar sürümünü güncelleştirme

Anahtarın yeni bir sürümünü oluşturduğunuzda, Azure AI hizmetleri kaynağını yeni sürümü kullanacak şekilde güncelleştirin. Şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Yeni anahtar sürümü için URI'yi girin. Alternatif olarak, anahtar kasasını ve ardından sürümü güncelleştirmek için anahtarı yeniden seçebilirsiniz.

- Değişikliklerinizi kaydedin.

Farklı bir anahtar kullanma

Şifreleme için kullandığınız anahtarı değiştirmek için şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Yeni anahtarın URI'sini girin. Alternatif olarak, anahtar kasasını ve ardından yeni bir anahtar seçebilirsiniz.

- Değişikliklerinizi kaydedin.

Müşteri tarafından yönetilen anahtarları döndürme

Key Vault'ta müşteri tarafından yönetilen bir anahtarı uyumluluk ilkelerinize göre döndürebilirsiniz. Anahtar döndürüldüğünde Azure AI hizmetleri kaynağını yeni anahtar URI'sini kullanacak şekilde güncelleştirmeniz gerekir. Azure portalında anahtarın yeni bir sürümünü kullanmak üzere kaynağı nasıl güncelleştireceğinizi öğrenmek için bkz . Anahtar sürümünü güncelleştirme.

Anahtarı döndürmek, kaynaktaki verilerin yeniden şifrelenmesini tetiklemez. Kullanıcıdan başka eylem gerekmez.

Müşteri tarafından yönetilen anahtarı iptal etme

Erişim ilkesini değiştirerek, anahtar kasasındaki izinleri değiştirerek veya anahtarı silerek müşteri tarafından yönetilen bir şifreleme anahtarını iptal edebilirsiniz.

Kayıt defterinizin kullandığı yönetilen kimliğin erişim ilkesini değiştirmek için az-keyvault-delete-policy komutunu çalıştırın:

az keyvault delete-policy \

--resource-group <resource-group-name> \

--name <key-vault-name> \

--key_id <key-vault-key-id>

Bir anahtarın tek tek sürümlerini silmek için az-keyvault-key-delete komutunu çalıştırın. Bu işlem anahtar/ silme izni gerektirir.

az keyvault key delete \

--vault-name <key-vault-name> \

--id <key-ID>

Önemli

CMK hala etkinken müşteri tarafından yönetilen etkin bir anahtara erişimi iptal etmek eğitim verilerinin ve sonuç dosyalarının indirilmesini, yeni modellerde ince ayarlama yapılmasını ve hassas ayarlı modellerin dağıtılmasını engeller. Ancak daha önce dağıtılan ince ayarlı modeller, bu dağıtımlar silinene kadar çalışmaya ve trafiğe hizmet etmeye devam edecektir.

Eğitim, doğrulama ve eğitim sonuçları verilerini silme

Dosyalar API'si, müşterilerin modelde ince ayar yapmak amacıyla eğitim verilerini karşıya yüklemesine olanak tanır. Bu veriler Azure Depolama'da, kaynakla aynı bölgede depolanır ve Azure aboneliği ve API Kimlik Bilgileri ile mantıksal olarak yalıtılır. Karşıya yüklenen dosyalar DELETE API işlemi aracılığıyla kullanıcı tarafından silinebilir.

Hassas ayarlanmış modelleri ve dağıtımları silme

Fine-tunes API'si, müşterilerin Dosyalar API'leri aracılığıyla hizmete yüklediğiniz eğitim verilerine göre OpenAI modellerinin kendi ince ayarlı sürümlerini oluşturmasına olanak tanır. Eğitilen ince ayarlı modeller azure Depolama aynı bölgede depolanır, bekleme sırasında şifrelenir (Microsoft tarafından yönetilen anahtarlarla veya müşteri tarafından yönetilen anahtarlarla) ve Azure aboneliği ve API kimlik bilgileriyle mantıksal olarak yalıtılır. Hassas ayarlı modeller ve dağıtımlar, DELETE API işlemi çağrılarak kullanıcı tarafından silinebilir.

Müşteri tarafından yönetilen anahtarları devre dışı bırakma

Müşteri tarafından yönetilen anahtarları devre dışı bırakırsanız Azure AI hizmetleri kaynağınız Microsoft tarafından yönetilen anahtarlarla şifrelenir. Müşteri tarafından yönetilen anahtarları devre dışı bırakmak için şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Microsoft Yönetilen Anahtarları>Kaydet'i seçin.

Daha önce müşteri tarafından yönetilen anahtarları etkinleştirdiğinizde bu, Microsoft Entra Id'nin bir özelliği olan sistem tarafından atanan yönetilen kimliği de etkinleştirdi. Sistem tarafından atanan yönetilen kimlik etkinleştirildikten sonra bu kaynak Microsoft Entra Id ile kaydedilir. Kaydedildikten sonra, yönetilen kimliğe müşteri tarafından yönetilen anahtar kurulumu sırasında seçilen Key Vault'a erişim verilir. Yönetilen Kimlikler hakkında daha fazla bilgi edinebilirsiniz.

Önemli

Sistem tarafından atanan yönetilen kimlikleri devre dışı bırakırsanız anahtar kasasına erişim kaldırılır ve müşteri anahtarlarıyla şifrelenen verilere artık erişilemez. Bu verilere bağlı tüm özellikler çalışmayı durdurur.

Önemli

Yönetilen kimlikler şu anda dizinler arası senaryoları desteklememektedir. Azure portalında müşteri tarafından yönetilen anahtarları yapılandırdığınızda, kapaklar altında otomatik olarak bir yönetilen kimlik atanır. Daha sonra aboneliği, kaynak grubunu veya kaynağı bir Microsoft Entra dizininden diğerine taşırsanız, kaynakla ilişkili yönetilen kimlik yeni kiracıya aktarılmaz, bu nedenle müşteri tarafından yönetilen anahtarlar artık çalışmayabilir. Daha fazla bilgi için bkz. SSS'de Microsoft Entra dizinleri arasında abonelik aktarma ve Azure kaynakları için yönetilen kimliklerle ilgili bilinen sorunlar.