App Service Ortamını kilitleme

Önemli

Bu makale, Yalıtılmış App Service planlarıyla kullanılan App Service Ortamı v2 hakkındadır. App Service Ortamı v2, 31 Ağustos 2024 tarihinde kullanımdan kaldırılacaktır. Kullanımı daha kolay olan ve daha güçlü bir altyapı üzerinde çalışan yeni bir App Service Ortamı sürümü vardır. Yeni sürüm hakkında daha fazla bilgi edinmek için App Service Ortamı giriş ile başlayın. Şu anda App Service Ortamı v2 kullanıyorsanız, yeni sürüme geçmek için lütfen bu makaledeki adımları izleyin.

29 Ocak 2024 itibarıyla ARM/Bicep şablonları, Azure Portalı, Azure CLI veya REST API gibi kullanılabilir yöntemlerden herhangi birini kullanarak yeni App Service Ortamı v2 kaynakları oluşturamıyabilirsiniz. Kaynak silme ve veri kaybını önlemek için 31 Ağustos 2024'e kadar App Service Ortamı v3'e geçmeniz gerekir.

App Service Ortamı (ASE) düzgün çalışması için erişim gerektiren birçok dış bağımlılığı vardır. ASE, Azure Sanal Ağ müşterisinde bulunur. Müşterilerin ASE bağımlılık trafiğine izin vermesi gerekir. Bu, sanal ağlarından tüm çıkışları kilitlemek isteyen müşteriler için bir sorundur.

ASE'yi yönetmek için kullanılan birçok gelen uç nokta vardır. Gelen yönetim trafiği bir güvenlik duvarı cihazı üzerinden gönderilemiyor. Bu trafiğin kaynak adresleri bilinir ve App Service Ortamı yönetim adresleri belgesinde yayımlanır. Gelen trafiğin güvenliğini sağlamak için Ağ Güvenlik Grupları (NSG) ile kullanılabilen AppServiceManagement adlı bir Hizmet Etiketi de vardır.

ASE giden bağımlılıkları, arkalarında statik adresleri olmayan FQDN'lerle neredeyse tamamen tanımlanır. Statik adreslerin olmaması, Ağ Güvenlik Gruplarının ASE'den giden trafiği kilitlemek için kullanılamayacağı anlamına gelir. Adresler, geçerli çözümlemeye göre kural ayarlayamıyor ve NSG oluşturmak için bunu kullanamıyor.

Giden adreslerin güvenliğini sağlamaya yönelik çözüm, etki alanı adlarına göre giden trafiği denetleyebilen bir güvenlik duvarı cihazının kullanılmasıdır. Azure Güvenlik Duvarı giden HTTP ve HTTPS trafiğini hedefin FQDN'sine göre kısıtlayabilir.

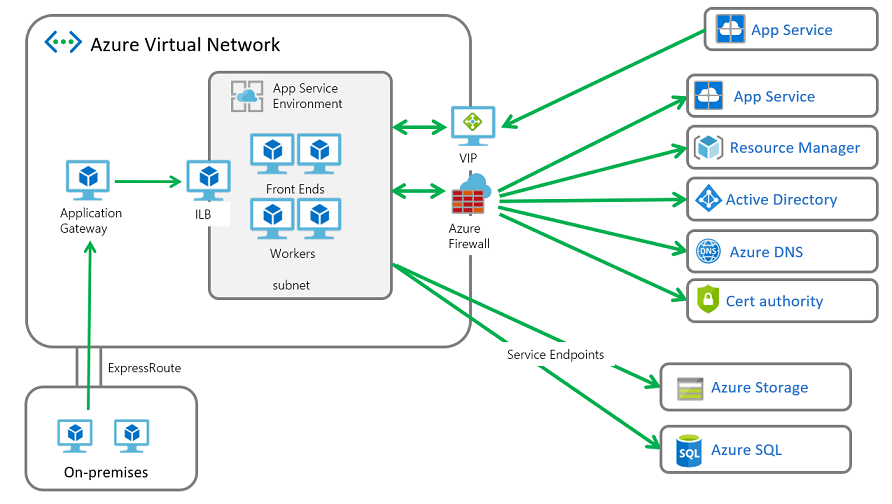

Sistem mimarisi

Güvenlik duvarı cihazından geçen giden trafikle ASE dağıtmak için ASE alt ağındaki yolların değiştirilmesi gerekir. Yollar IP düzeyinde çalışır. Yollarınızı tanımlarken dikkatli değilseniz, TCP yanıt trafiğini başka bir adresten gelen kaynağa zorlayabilirsiniz. Yanıt adresiniz trafiğin gönderildiği adresten farklı olduğunda, soruna asimetrik yönlendirme adı verilir ve TCP'yi keser.

ASE'ye gelen trafiğin, trafiğin geldiği şekilde yanıt vermesi için tanımlanmış yollar olmalıdır. Yollar, gelen yönetim istekleri ve gelen uygulama istekleri için tanımlanmalıdır.

ASE'ye gelen ve gelen trafik aşağıdaki kurallara uymalıdır

- Azure SQL, Depolama ve Event Hubs trafiği, güvenlik duvarı cihazı kullanımıyla desteklenmez. Bu trafik doğrudan bu hizmetlere gönderilmelidir. Bunu sağlamanın yolu, bu üç hizmet için hizmet uç noktalarını yapılandırmaktır.

- Gelen yönetim trafiğini geldiği yerden geri gönderen yol tablosu kuralları tanımlanmalıdır.

- Gelen uygulama trafiğini geldiği yerden geri gönderen rota tablosu kuralları tanımlanmalıdır.

- ASE'den çıkan diğer tüm trafik, bir yönlendirme tablosu kuralıyla güvenlik duvarı cihazınıza gönderilebilir.

Gelen yönetim trafiğini kilitleme

ASE alt ağınızda henüz bir NSG atanmamışsa bir NSG oluşturun. NSG içinde, 454, 455 bağlantı noktalarında AppServiceManagement adlı Hizmet Etiketinden gelen trafiğe izin vermek için ilk kuralı ayarlayın. AsE'nizi yönetmek için genel IP'lerden gereken tek şey AppServiceManagement etiketinden erişime izin verme kuralıdır. Bu Hizmet Etiketinin arkasındaki adresler yalnızca Azure Uygulaması Hizmetini yönetmek için kullanılır. Bu bağlantılar üzerinden akan yönetim trafiği şifrelenir ve kimlik doğrulama sertifikaları ile güvenli hale getirilir. Bu kanaldaki tipik trafik, müşteri tarafından başlatılan komutlar ve sistem durumu yoklamaları gibi öğeleri içerir.

Portal üzerinden yeni bir alt ağ ile yapılan ASE'ler, AppServiceManagement etiketi için izin verme kuralını içeren bir NSG ile yapılır.

ASE'niz ayrıca 16001 numaralı bağlantı noktasında Load Balancer etiketinden gelen isteklere izin vermelidir. 16001 numaralı bağlantı noktası üzerindeki Load Balancer'dan gelen istekler, Load Balancer ile ASE ön uçları arasında etkin tutma denetimleridir. Bağlantı noktası 16001 engellenirse ASE'niz iyi durumda değildir.

Azure Güvenlik Duvarı’nı ASE ile yapılandırma

Azure Güvenlik Duvarı ile mevcut ASE'nizden çıkışları kilitleme adımları şunlardır:

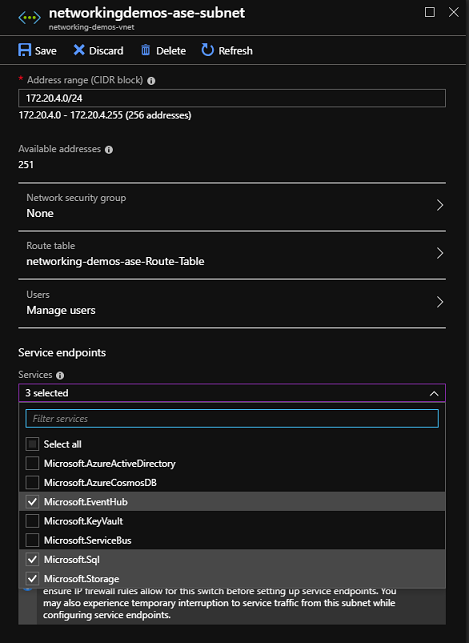

ASE alt ağınızda SQL, Depolama ve Event Hubs için hizmet uç noktalarını etkinleştirin. Hizmet uç noktalarını etkinleştirmek için ağ portalı > alt ağlarına gidin ve Hizmet uç noktaları açılan listesinden Microsoft.EventHub, Microsoft.SQL ve Microsoft.Depolama'ı seçin. Azure SQL'de hizmet uç noktalarını etkinleştirdiğinizde, uygulamalarınızın sahip olduğu tüm Azure SQL bağımlılıklarının da hizmet uç noktalarıyla yapılandırılması gerekir.

ASE'nizin bulunduğu sanal ağda AzureFirewallSubnet adlı bir alt ağ oluşturun. Azure Güvenlik Duvarı oluşturmak için Azure Güvenlik Duvarı belgelerindeki yönergeleri izleyin.

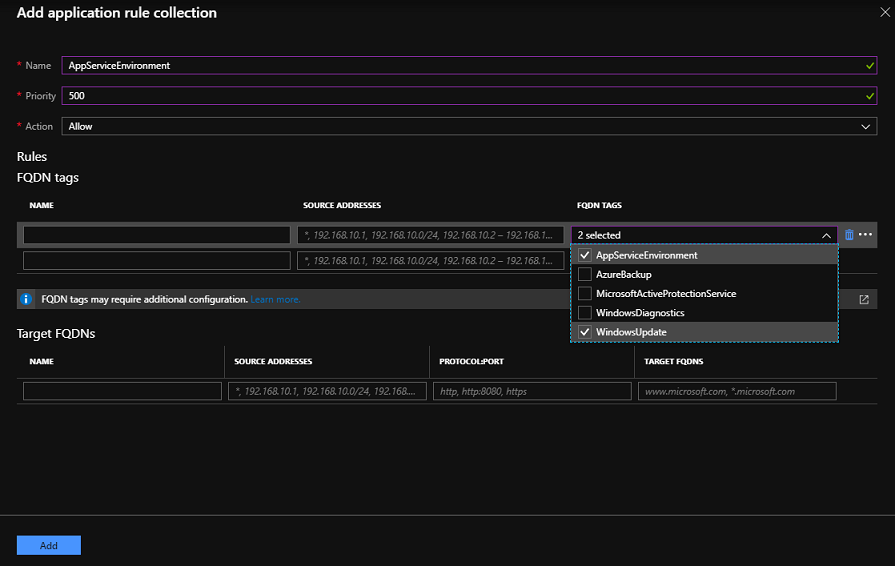

Azure Güvenlik Duvarı UI > Kuralları > Uygulama kuralı koleksiyonundan Uygulama kuralı koleksiyonu ekle'yi seçin. Bir ad, öncelik sağlayın ve İzin Ver'i ayarlayın. FQDN etiketleri bölümünde bir ad girin, kaynak adresleri * olarak ayarlayın ve App Service Ortamı FQDN Etiketini ve Windows Update'i seçin.

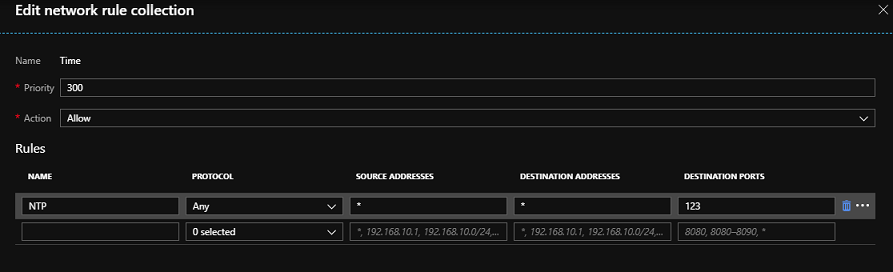

Azure Güvenlik Duvarı UI > Kuralları > Ağ kuralı koleksiyonundan Ağ kuralı koleksiyonu ekle'yi seçin. Bir ad, öncelik sağlayın ve İzin Ver'i ayarlayın. IP adresleri altındaki Kurallar bölümünde bir ad girin, Herhangi bir protokol seçin, * değerini Kaynak ve Hedef adresleri olarak ayarlayın ve bağlantı noktalarını 123 olarak ayarlayın. Bu kural, sistemin NTP kullanarak saat eşitlemesi gerçekleştirmesine olanak tanır. Sistem sorunlarını önceliklendirmeye yardımcı olmak için 12000 numaralı bağlantı noktasıyla aynı şekilde başka bir kural oluşturun.

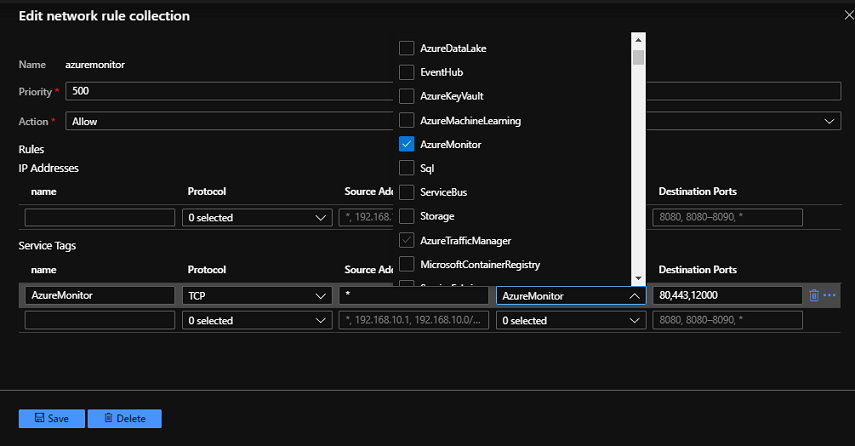

Azure Güvenlik Duvarı UI > Kuralları > Ağ kuralı koleksiyonundan Ağ kuralı koleksiyonu ekle'yi seçin. Bir ad, öncelik sağlayın ve İzin Ver'i ayarlayın. Hizmet Etiketleri altındaki Kurallar bölümünde bir ad girin, Herhangi bir protokol seçin, * değerini Kaynak adresler olarak ayarlayın, AzureMonitor hizmet etiketini seçin ve bağlantı noktalarını 80, 443 olarak ayarlayın. Bu kural sistemin Azure İzleyici'ye sistem durumu ve ölçüm bilgileri sağlamasına olanak tanır.

AppServiceManagement hizmet etiketi için bir yol içeren ve bir sonraki İnternet atlamasıyla bir yol tablosu oluşturun. Bu yol tablosu girdisi, asimetrik yönlendirme sorunlarını önlemek için gereklidir. 0.0.0.0/0 için yönlendirme tablonuza bir Sanal Gereç yolu ekleyin ve sonraki atlama Azure Güvenlik Duvarı özel IP adresiniz olur. Yönetim adresleri değiştiğinde yol tablosunu güncelleştirmek zorunda kalmamak için IP adresleri yerine hizmet etiketini kullanmanız gerekir. Ancak, yönetim adreslerini kullanmanız gerekiyorsa, kullandığınız bulut için hizmet etiketi başvuru dosyasını App Service Ortamı yönetim adreslerinden indirebilir ve yollarınızı bu adreslerden oluşturabilirsiniz.

Oluşturduğunuz yol tablosunu ASE alt ağınıza atayın.

ASE'nizi bir güvenlik duvarının arkasında dağıtma

ASE'nizi bir güvenlik duvarının arkasına dağıtma adımları, ase alt ağınızı oluşturmanız ve ardından önceki adımları izlemeniz dışında mevcut ASE'nizi bir Azure Güvenlik Duvarı ile yapılandırmakla aynıdır. ASE'nizi önceden var olan bir alt ağda oluşturmak için, AsE'nizi Resource Manager şablonuyla oluşturma belgesinde açıklandığı gibi bir Resource Manager şablonu kullanmanız gerekir.

Uygulama trafiği

Yukarıdaki adımlar ASE'nizin sorunsuz çalışmasına olanak sağlar. Yine de uygulama gereksinimlerinizi karşılayacak öğeleri yapılandırmanız gerekir. ASE'deki uygulamalar için Azure Güvenlik Duvarı ile yapılandırılmış iki sorun vardır.

- Uygulama bağımlılıkları Azure Güvenlik Duvarı veya yol tablosuna eklenmelidir.

- Asimetrik yönlendirme sorunlarını önlemek için uygulama trafiği için yollar oluşturulmalıdır

Uygulamalarınızın bağımlılıkları varsa, bunların Azure Güvenlik Duvarı eklemeniz gerekir. HTTP/HTTPS trafiğine izin vermek için Uygulama kuralları ve diğer her şey için Ağ kuralları oluşturun.

Uygulamanızın istek trafiğinin geldiği adres aralığını bildiğinizde, bunu ASE alt ağınıza atanan yol tablosuna ekleyebilirsiniz. Adres aralığı büyükse veya belirtilmemişse, application gateway gibi bir ağ gereci kullanarak yol tablonuza eklemeniz gereken bir adres verebilirsiniz. Application Gateway'i ILB ASE'nizle yapılandırma hakkında ayrıntılı bilgi için bkz . ILB ASE'nizi Application Gateway ile tümleştirme

Application Gateway'in bu kullanımı, sisteminizi yapılandırmanın yalnızca bir örneğidir. Bu yolu izlediyseniz, Application Gateway'e gönderilen yanıt trafiğinin doğrudan oraya gitmesi için ASE alt ağ yol tablosuna bir yol eklemeniz gerekir.

Günlük Kaydı

Azure Güvenlik Duvarı günlükleri Azure Depolama, Event Hubs veya Azure İzleyici günlüklerine gönderebilir. Uygulamanızı desteklenen herhangi bir hedefle tümleştirmek için Azure Güvenlik Duvarı portalı > Tanılama Günlükleri'ne gidin ve istediğiniz hedef için günlükleri etkinleştirin. Azure İzleyici günlükleriyle tümleştirirseniz, Azure Güvenlik Duvarı gönderilen tüm trafik için günlüğe kaydetmeyi görebilirsiniz. Reddedilen trafiği görmek için Log Analytics çalışma alanı portalı > Günlüklerinizi açın ve şunun gibi bir sorgu girin:

AzureDiagnostics | where msg_s contains "Deny" | where TimeGenerated >= ago(1h)

Azure Güvenlik Duvarı Azure İzleyici günlükleriyle tümleştirmek, tüm uygulama bağımlılıklarının farkında olmadığınız bir uygulamayı ilk kez çalıştırdığınızda kullanışlıdır. Azure İzleyici'de günlük verilerini analiz etme bölümünden Azure İzleyici günlükleri hakkında daha fazla bilgi edinebilirsiniz.

Üçüncü taraf güvenlik duvarını ASE ile yapılandırma

Aşağıdaki bilgiler yalnızca Azure Güvenlik Duvarı dışında bir güvenlik duvarı gereci yapılandırmak istiyorsanız gereklidir. Azure Güvenlik Duvarı için yukarıdaki bölüme bakın.

ASE'nizle üçüncü taraf güvenlik duvarı dağıtırken aşağıdaki bağımlılıkları göz önünde bulundurun:

- Hizmet Uç Noktası özellikli hizmetler hizmet uç noktalarıyla yapılandırılmalıdır.

- IP Adresi bağımlılıkları HTTP/S olmayan trafik içindir (hem TCP hem de UDP trafiği)

- FQDN HTTP/HTTPS uç noktaları güvenlik duvarı cihazınıza yerleştirilebilir.

- Joker HTTP/HTTPS uç noktaları, birçok niteleyiciye göre ASE'nize göre farklılık gösterebilen bağımlılıklardır.

- Linux bağımlılıkları yalnızca ASE'nize Linux uygulamaları dağıtıyorsanız sorun oluşturur. ASE'nize Linux uygulamaları dağıtmıyorsanız bu adreslerin güvenlik duvarınıza eklenmesi gerekmez.

Hizmet Uç Noktası özellikli bağımlılıklar

| Uç nokta |

|---|

| Azure SQL |

| Azure Depolama |

| Azure Event Hubs |

IP Adresi bağımlılıkları

| Uç nokta | Ayrıntılar |

|---|---|

| *:123 | NTP saat denetimi. Trafik 123 numaralı bağlantı noktasındaki birden çok uç noktada denetlendi |

| *:12000 | Bu bağlantı noktası bazı sistem izlemeleri için kullanılır. Engellenirse, bazı sorunları önceliklendirmek daha zordur, ancak ASE'niz çalışmaya devam eder |

| 40.77.24.27:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 40.77.24.27:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.90.249.229:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.90.249.229:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 104.45.230.69:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 104.45.230.69:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.82.184.151:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.82.184.151:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

bir Azure Güvenlik Duvarı, FQDN etiketleriyle otomatik olarak yapılandırılan aşağıdakileri alırsınız.

FQDN HTTP/HTTPS bağımlılıkları

| Uç nokta |

|---|

| graph.microsoft.com:443 |

| login.live.com:443 |

| login.windows.com:443 |

| login.windows.net:443 |

| login.microsoftonline.com:443 |

| *.login.microsoftonline.com:443 |

| *.login.microsoft.com:443 |

| client.wns.windows.com:443 |

| definitionupdates.microsoft.com:443 |

| go.microsoft.com:80 |

| go.microsoft.com:443 |

| www.microsoft.com:80 |

| www.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| mscrl.microsoft.com:443 |

| mscrl.microsoft.com:80 |

| crl.microsoft.com:443 |

| crl.microsoft.com:80 |

| www.thawte.com:443 |

| crl3.digicert.com:80 |

| ocsp.digicert.com:80 |

| ocsp.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:80 |

| crl.verisign.com:80 |

| ocsp.verisign.com:80 |

| cacerts.digicert.com:80 |

| azperfcounters1.blob.core.windows.net:443 |

| azurewatsonanalysis-prod.core.windows.net:443 |

| global.metrics.nsatc.net:80 |

| global.metrics.nsatc.net:443 |

| az-prod.metrics.nsatc.net:443 |

| antares.metrics.nsatc.net:443 |

| azglobal-black.azglobal.metrics.nsatc.net:443 |

| azglobal-red.azglobal.metrics.nsatc.net:443 |

| antares-black.antares.metrics.nsatc.net:443 |

| antares-red.antares.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| maupdateaccount.blob.core.windows.net:443 |

| clientconfig.passport.net:443 |

| packages.microsoft.com:443 |

| schemas.microsoft.com:80 |

| schemas.microsoft.com:443 |

| management.core.windows.net:443 |

| management.core.windows.net:80 |

| management.azure.com:443 |

| www.msftconnecttest.com:80 |

| shavamanifestcdnprod1.azureedge.net:443 |

| validation-v2.sls.microsoft.com:443 |

| flighting.cp.wd.microsoft.com:443 |

| dmd.metaservices.microsoft.com:80 |

| admin.core.windows.net:443 |

| prod.warmpath.msftcloudes.com:443 |

| prod.warmpath.msftcloudes.com:80 |

| gcs.prod.monitoring.core.windows.net:80 |

| gcs.prod.monitoring.core.windows.net:443 |

| azureprofileruploads.blob.core.windows.net:443 |

| azureprofileruploads2.blob.core.windows.net:443 |

| azureprofileruploads3.blob.core.windows.net:443 |

| azureprofileruploads4.blob.core.windows.net:443 |

| azureprofileruploads5.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| settings-win.data.microsoft.com:443 |

| maupdateaccount2.blob.core.windows.net:443 |

| maupdateaccount3.blob.core.windows.net:443 |

| dc.services.visualstudio.com:443 |

| gmstorageprodsn1.blob.core.windows.net:443 |

| gmstorageprodsn1.file.core.windows.net:443 |

| gmstorageprodsn1.queue.core.windows.net:443 |

| gmstorageprodsn1.table.core.windows.net:443 |

| rteventservice.trafficmanager.net:443 |

| ctldl.windowsupdate.com:80 |

| ctldl.windowsupdate.com:443 |

| global-dsms.dsms.core.windows.net:443 |

Joker HTTP/HTTPS bağımlılıkları

| Uç nokta |

|---|

| gr-prod-*.cloudapp.net:443 |

| gr-prod-*.azurewebsites.windows.net:443 |

| *.management.azure.com:443 |

| *.update.microsoft.com:443 |

| *.windowsupdate.microsoft.com:443 |

| *.identity.azure.net:443 |

| *.ctldl.windowsupdate.com:80 |

| *.ctldl.windowsupdate.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.dsms.core.windows.net:443 |

| *.prod.warm.ingest.monitor.core.windows.net:443 |

Linux bağımlılıkları

| Uç nokta |

|---|

| wawsinfraprodbay063.blob.core.windows.net:443 |

| registry-1.docker.io:443 |

| auth.docker.io:443 |

| production.cloudflare.docker.com:443 |

| download.docker.com:443 |

| us.archive.ubuntu.com:80 |

| download.mono-project.com:80 |

| packages.treasuredata.com:80 |

| security.ubuntu.com:80 |

| oryx-cdn.microsoft.io:443 |

| *.cdn.mscr.io:443 |

| *.data.mcr.microsoft.com:443 |

| mcr.microsoft.com:443 |

| *.data.mcr.microsoft.com:443 |

| packages.fluentbit.io:80 |

| packages.fluentbit.io:443 |

| apt-mo.trafficmanager.net:80 |

| apt-mo.trafficmanager.net:443 |

| azure.archive.ubuntu.com:80 |

| azure.archive.ubuntu.com:443 |

| changelogs.ubuntu.com:80 |

| 13.74.252.37:11371 |

| 13.75.127.55:11371 |

| 13.76.190.189:11371 |

| 13.80.10.205:11371 |

| 13.91.48.226:11371 |

| 40.76.35.62:11371 |

| 104.215.95.108:11371 |

US Gov bölgelerinde ASE ile güvenlik duvarı yapılandırma

US Gov bölgelerindeki ASE'ler için, ASE'nizle bir Azure Güvenlik Duvarı yapılandırmak için bu belgenin ASE'nizle Azure Güvenlik Duvarı yapılandırma bölümündeki yönergeleri izleyin.

US Gov'da üçüncü taraf güvenlik duvarı kullanmak istediğinizde aşağıdaki bağımlılıkları göz önünde bulundurmanız gerekir:

- Hizmet Uç Noktası özellikli hizmetler hizmet uç noktalarıyla yapılandırılmalıdır.

- FQDN HTTP/HTTPS uç noktaları güvenlik duvarı cihazınıza yerleştirilebilir.

- Joker HTTP/HTTPS uç noktaları, birçok niteleyiciye göre ASE'nize göre farklılık gösterebilen bağımlılıklardır.

Linux, US Gov bölgelerinde kullanılamaz ve bu nedenle isteğe bağlı bir yapılandırma olarak listelenmez.

Hizmet Uç Noktası özellikli bağımlılıklar

| Uç nokta |

|---|

| Azure SQL |

| Azure Depolama |

| Azure Event Hubs |

IP Adresi bağımlılıkları

| Uç nokta | Ayrıntılar |

|---|---|

| *:123 | NTP saat denetimi. Trafik 123 numaralı bağlantı noktasındaki birden çok uç noktada denetlendi |

| *:12000 | Bu bağlantı noktası bazı sistem izlemeleri için kullanılır. Engellenirse, bazı sorunları önceliklendirmek daha zordur, ancak ASE'niz çalışmaya devam eder |

| 40.77.24.27:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 40.77.24.27:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.90.249.229:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.90.249.229:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 104.45.230.69:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 104.45.230.69:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.82.184.151:80 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

| 13.82.184.151:443 | ASE sorunlarını izlemek ve uyarmak için gereklidir |

FQDN HTTP/HTTPS bağımlılıkları

| Uç nokta |

|---|

| admin.core.usgovcloudapi.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azperfmerges.blob.core.windows.net:80 |

| azprofileruploads1.blob.core.windows.net:80 |

| azprofileruploads10.blob.core.windows.net:80 |

| azprofileruploads2.blob.core.windows.net:80 |

| azprofileruploads3.blob.core.windows.net:80 |

| azprofileruploads4.blob.core.windows.net:80 |

| azprofileruploads5.blob.core.windows.net:80 |

| azprofileruploads6.blob.core.windows.net:80 |

| azprofileruploads7.blob.core.windows.net:80 |

| azprofileruploads8.blob.core.windows.net:80 |

| azprofileruploads9.blob.core.windows.net:80 |

| azureprofilerfrontdoor.cloudapp.net:80 |

| azurewatsonanalysis.usgovcloudapp.net:80 |

| cacerts.digicert.com:80 |

| client.wns.windows.com:80 |

| crl.microsoft.com:80 |

| crl.verisign.com:80 |

| crl3.digicert.com:80 |

| csc3-2009-2.crl.verisign.com:80 |

| ctldl.windowsupdate.com:80 |

| definitionupdates.microsoft.com:80 |

| download.windowsupdate.com:80 |

| fairfax.warmpath.usgovcloudapi.net:80 |

| flighting.cp.wd.microsoft.com:80 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:80 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:80 |

| global.metrics.nsatc.net:80 |

| go.microsoft.com:80 |

| gr-gcws-prod-bd3.usgovcloudapp.net:80 |

| gr-gcws-prod-bn1.usgovcloudapp.net:80 |

| gr-gcws-prod-dd3.usgovcloudapp.net:80 |

| gr-gcws-prod-dm2.usgovcloudapp.net:80 |

| gr-gcws-prod-phx20.usgovcloudapp.net:80 |

| gr-gcws-prod-sn5.usgovcloudapp.net:80 |

| login.live.com:80 |

| login.microsoftonline.us:80 |

| management.core.usgovcloudapi.net:80 |

| management.usgovcloudapi.net:80 |

| maupdateaccountff.blob.core.usgovcloudapi.net:80 |

| mscrl.microsoft.com:80 |

| ocsp.digicert.com:80 |

| ocsp.verisign.com:80 |

| rteventse.trafficmanager.net:80 |

| settings-n.data.microsoft.com:80 |

| shavamafestcdnprod1.azureedge.net:80 |

| shavanifestcdnprod1.azureedge.net:80 |

| v10ortex-win.data.microsoft.com:80 |

| wp.microsoft.com:80 |

| dcpalt.microsoft.com:80 |

| www.microsoft.com:80 |

| www.msftconnecttest.com:80 |

| www.thawte.com:80 |

| admin.core.usgovcloudapi.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azperfmerges.blob.core.windows.net:443 |

| azprofileruploads1.blob.core.windows.net:443 |

| azprofileruploads10.blob.core.windows.net:443 |

| azprofileruploads2.blob.core.windows.net:443 |

| azprofileruploads3.blob.core.windows.net:443 |

| azprofileruploads4.blob.core.windows.net:443 |

| azprofileruploads5.blob.core.windows.net:443 |

| azprofileruploads6.blob.core.windows.net:443 |

| azprofileruploads7.blob.core.windows.net:443 |

| azprofileruploads8.blob.core.windows.net:443 |

| azprofileruploads9.blob.core.windows.net:443 |

| azureprofilerfrontdoor.cloudapp.net:443 |

| azurewatsonanalysis.usgovcloudapp.net:443 |

| cacerts.digicert.com:443 |

| client.wns.windows.com:443 |

| crl.microsoft.com:443 |

| crl.verisign.com:443 |

| crl3.digicert.com:443 |

| csc3-2009-2.crl.verisign.com:443 |

| ctldl.windowsupdate.com:443 |

| definitionupdates.microsoft.com:443 |

| download.windowsupdate.com:443 |

| fairfax.warmpath.usgovcloudapi.net:443 |

| gcs.monitoring.core.usgovcloudapi.net:443 |

| flighting.cp.wd.microsoft.com:443 |

| gcwsprodgmdm2billing.queue.core.usgovcloudapi.net:443 |

| gcwsprodgmdm2billing.table.core.usgovcloudapi.net:443 |

| global.metrics.nsatc.net:443 |

| prod.microsoftmetrics.com:443 |

| go.microsoft.com:443 |

| gr-gcws-prod-bd3.usgovcloudapp.net:443 |

| gr-gcws-prod-bn1.usgovcloudapp.net:443 |

| gr-gcws-prod-dd3.usgovcloudapp.net:443 |

| gr-gcws-prod-dm2.usgovcloudapp.net:443 |

| gr-gcws-prod-phx20.usgovcloudapp.net:443 |

| gr-gcws-prod-sn5.usgovcloudapp.net:443 |

| login.live.com:443 |

| login.microsoftonline.us:443 |

| management.core.usgovcloudapi.net:443 |

| management.usgovcloudapi.net:443 |

| maupdateaccountff.blob.core.usgovcloudapi.net:443 |

| mscrl.microsoft.com:443 |

| ocsp.digicert.com:443 |

| ocsp.msocsp.com:443 |

| ocsp.msocsp.com:80 |

| oneocsp.microsoft.com:80 |

| oneocsp.microsoft.com:443 |

| ocsp.verisign.com:443 |

| rteventservice.trafficmanager.net:443 |

| settings-win.data.microsoft.com:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| shavamanifestcdnprod1.azureedge.net:443 |

| v10.vortex-win.data.microsoft.com:443 |

| wdcp.microsoft.com:443 |

| wdcpalt.microsoft.com:443 |

| www.microsoft.com:443 |

| www.msftconnecttest.com:443 |

| www.thawte.com:443 |

| global-dsms.dsms.core.usgovcloudapi.net:443 |

Joker HTTP/HTTPS bağımlılıkları

| Uç nokta |

|---|

| *.ctldl.windowsupdate.com:80 |

| *.management.usgovcloudapi.net:80 |

| *.update.microsoft.com:80 |

| *ctldl.windowsupdate.com:443 |

| *.management.usgovcloudapi.net:443 |

| *.update.microsoft.com:443 |

| *.prod.microsoftmetrics.com:443 |

| *.prod.warm.ingest.monitor.core.usgovcloudapi.net:443 |