ağ özelliklerini App Service

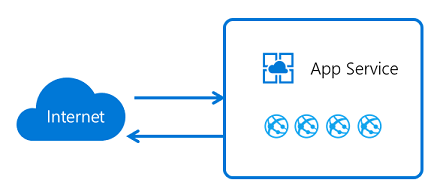

Uygulamaları Azure App Service birden çok yolla dağıtabilirsiniz. Varsayılan olarak, App Service'de barındırılan uygulamalara doğrudan İnternet üzerinden erişilebilir ve yalnızca İnternet'te barındırılan uç noktalara erişebilir. Ancak birçok uygulama için gelen ve giden ağ trafiğini denetlemeniz gerekir. App Service'da bu gereksinimleri karşılamanıza yardımcı olacak çeşitli özellikler vardır. Zorluk, belirli bir sorunu çözmek için hangi özelliğin kullanılacağını bilmektir. Bu makale, bazı örnek kullanım örneklerine göre hangi özelliği kullanacağınızı belirlemenize yardımcı olur.

Azure App Service için iki ana dağıtım türü vardır:

- Çok kiracılı genel hizmet, Ücretsiz, Paylaşılan, Temel, Standart, Premium, Premium, PremiumV2 ve PremiumV3 fiyatlandırma SKU'larında App Service planları barındırır.

- Tek kiracılı App Service Ortamı (ASE), Yalıtılmış SKU App Service planlarını doğrudan Azure sanal ağınızda barındırıyor.

Kullandığınız özellikler, çok kiracılı hizmette veya ASE'de olmanıza bağlıdır.

Not

Azure Arc'ta dağıtılan uygulamalar için ağ özellikleri kullanılamaz.

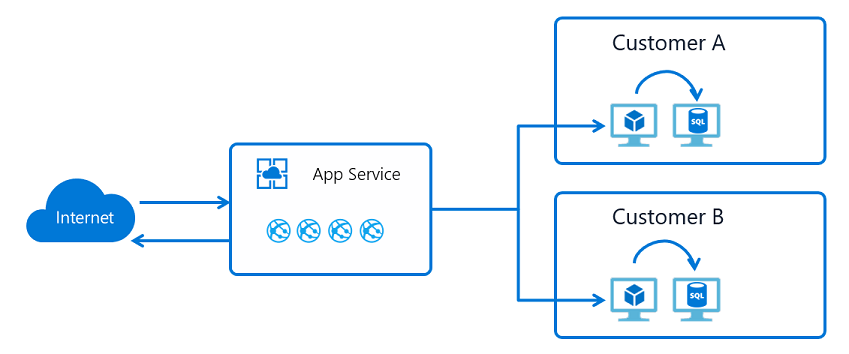

Çok kiracılı App Service ağ özellikleri

Azure App Service dağıtılmış bir sistemdir. Gelen HTTP veya HTTPS isteklerini işleyen rollere ön uç adı verilir. Müşteri iş yükünü barındıran rollere çalışan adı verilir. App Service dağıtımındaki tüm roller çok kiracılı bir ağda bulunur. Aynı App Service ölçek biriminde birçok farklı müşteri olduğundan, App Service ağını doğrudan ağınıza bağlayamazsınız.

Ağları bağlamak yerine, uygulama iletişiminin çeşitli yönlerini ele almak için özelliklere ihtiyacınız vardır. Uygulamanıza yönelik istekleri işleyen özellikler, uygulamanızdan arama yaparken sorunları çözmek için kullanılamaz. Benzer şekilde, uygulamanızdan gelen çağrıların sorunlarını çözen özellikler, uygulamanızdaki sorunları çözmek için kullanılamaz.

| Gelen özellikler | Giden özellikler |

|---|---|

| Uygulama tarafından atanan adres | Karma Bağlantılar |

| Erişim kısıtlamaları | Ağ geçidi için gerekli sanal ağ tümleştirmesi |

| Hizmet uç noktaları | Sanal ağ tümleştirmesi |

| Özel uç noktalar |

Not edilen özel durumlar dışında, bu özelliklerin tümünü birlikte kullanabilirsiniz. Sorunlarınızı çözmek için özellikleri karıştırabilirsiniz.

Kullanım örnekleri ve özellikleri

Belirli bir kullanım örneği için sorunu çözmenin birkaç yolu olabilir. En iyi özelliği seçmek bazen kullanım örneğinin kendisini aşıyor. Aşağıdaki gelen kullanım örnekleri, uygulamanıza giden trafiği denetlemeyle ilgili sorunları çözmek için App Service ağ özelliklerinin nasıl kullanılacağını önerir:

| Gelen kullanım örneği | Özellik |

|---|---|

| Uygulamanız için IP tabanlı SSL gereksinimlerini destekleme | Uygulama tarafından atanan adres |

| Uygulamanız için paylaşılmayan ayrılmış gelen adresi destekleme | Uygulama tarafından atanan adres |

| İyi tanımlanmış bir dizi adresten uygulamanıza erişimi kısıtlama | Erişim kısıtlamaları |

| Sanal ağdaki kaynaklardan uygulamanıza erişimi kısıtlama | Hizmet uç noktaları İç Load Balancer (ILB) ASE Özel uç noktaları |

| Uygulamanızı sanal ağınızdaki özel bir IP üzerinde kullanıma sunma | Hizmet uç noktalarına sahip bir Application Gateway örneğinde gelen trafik için ILB ASE Özel uç noktaları Özel IP |

| Uygulamanızı web uygulaması güvenlik duvarı (WAF) ile koruma | Erişim kısıtlamaları olan Azure Front Door hizmet uç noktalarıyla Application Gateway özel uç noktaları olan Application Gateway ve ILB ASE Application Gateway |

| Farklı bölgelerdeki uygulamalarınıza gelen trafiğin yükünü dengeleme | Erişim kısıtlamaları olan Azure Front Door |

| Aynı bölgedeki trafiğin yükünü dengeleme | Hizmet uç noktalarıyla Application Gateway |

Aşağıdaki giden kullanım örnekleri, uygulamanız için giden erişim gereksinimlerini çözmek için App Service ağ özelliklerinin nasıl kullanılacağını önerir:

| Giden kullanım örneği | Özellik |

|---|---|

| Aynı bölgedeki bir Azure sanal ağındaki kaynaklara erişme | Sanal ağ tümleştirmeSI ASE |

| Farklı bir bölgedeki Azure sanal ağındaki kaynaklara erişme | sanal ağ tümleştirmesi ve sanal ağ eşleme Ağ geçidi için gerekli sanal ağ tümleştirmeSI ASE ve sanal ağ eşlemesi |

| Hizmet uç noktalarıyla güvenliği sağlanan kaynaklara erişme | sanal ağ tümleştirme ASE |

| Azure'a bağlı olmayan özel bir ağdaki kaynaklara erişme | Karma Bağlantılar |

| Azure ExpressRoute bağlantı hatları genelinde kaynaklara erişme | sanal ağ tümleştirme ASE |

| Web uygulamanızdan giden trafiğin güvenliğini sağlama | sanal ağ tümleştirmesi ve ağ güvenlik grupları ASE |

| Web uygulamanızdan giden trafiği yönlendirme | sanal ağ tümleştirmesi ve yol tabloları ASE |

Varsayılan ağ davranışı

Azure App Service ölçek birimleri her dağıtımda birçok müşteriyi destekler. Ücretsiz ve Paylaşılan SKU planları, çok kiracılı çalışanlarda müşteri iş yüklerini barındırıyor. Temel ve daha yüksek planlar, yalnızca bir App Service planına ayrılmış müşteri iş yüklerini barındırmaktadır. Standart App Service planınız varsa, bu plandaki tüm uygulamalar aynı çalışan üzerinde çalışır. Çalışanın ölçeğini genişletirseniz, bu App Service planındaki tüm uygulamalar App Service planınızdaki her örnek için yeni bir çalışana çoğaltılır.

Giden adresler

Çalışan VM'leri büyük ölçüde App Service planları tarafından ayrılmıştır. Ücretsiz, Paylaşılan, Temel, Standart ve Premium planlarının tümü aynı çalışan VM türünü kullanır. PremiumV2 planı başka bir VM türü kullanır. PremiumV3 başka bir VM türü kullanıyor. VM ailesini değiştirdiğinizde, farklı bir giden adres kümesi elde edersiniz. Standart'tan PremiumV2'ye ölçeklendirme yaparsanız, giden adresleriniz değişir. PremiumV2'den PremiumV3'e ölçeklendirme yaparsanız, giden adresleriniz değişir. Bazı eski ölçek birimlerinde, Standart'tan PremiumV2'ye ölçeklendirdiğinizde hem gelen hem de giden adresler değişir.

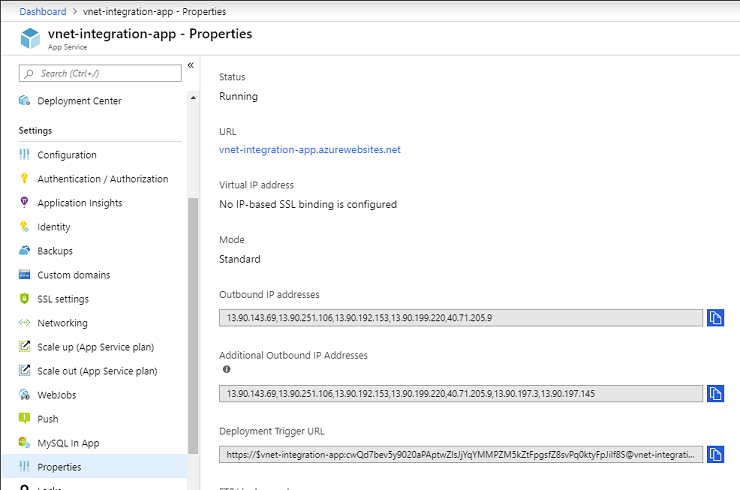

Giden aramalar için kullanılan birçok adres vardır. Uygulamanız tarafından giden arama yapmak için kullanılan giden adresler, uygulamanızın özelliklerinde listelenir. Bu adresler, App Service dağıtımında aynı çalışan VM ailesinde çalışan tüm uygulamalar tarafından paylaşılır. Uygulamanızın ölçek biriminde kullanabileceği tüm adresleri görmek istiyorsanız, bunları listeleyen adlı possibleOutboundAddresses bir özellik vardır.

App Service hizmeti yönetmek için kullanılan birçok uç nokta vardır. Bu adresler ayrı bir belgede yayımlanır ve ip hizmeti etiketinde AppServiceManagement de bulunur. AppServiceManagement Etiketi yalnızca bu tür trafiğe izin vermeniz gereken App Service Ortamlarında kullanılır. App Service gelen adresleri IP hizmeti etiketinde AppService izlenir. App Service tarafından kullanılan giden adresleri içeren bir IP hizmeti etiketi yoktur.

Uygulama tarafından atanan adres

Uygulama tarafından atanan adres özelliği, IP tabanlı SSL özelliğinin kapalı bir özelliğidir. Bu uygulamaya, uygulamanızla SSL ayarlayarak erişebilirsiniz. Bu özelliği IP tabanlı SSL çağrıları için kullanabilirsiniz. Bunu, uygulamanıza yalnızca sahip olduğu bir adres vermek için de kullanabilirsiniz.

Uygulama tarafından atanan bir adres kullandığınızda, trafiğiniz App Service ölçek birimine gelen tüm trafiği işleyen ön uç rollerini kullanmaya devam eder. Ancak uygulamanıza atanan adres yalnızca uygulamanız tarafından kullanılır. Bu özellik için kullanım örnekleri:

- Uygulamanız için IP tabanlı SSL gereksinimlerini destekleyin.

- Uygulamanız için paylaşılmayan ayrılmış bir adres ayarlayın.

Uygulamanızda adres ayarlamayı öğrenmek için bkz. Azure App Service'de TLS/SSL sertifikası ekleme.

Erişim kısıtlamaları

Erişim kısıtlamaları gelen istekleri filtrelemenize olanak sağlar. Filtreleme eylemi, uygulamalarınızın çalıştığı çalışan rollerinden yukarı akış olan ön uç rollerinde gerçekleşir. Ön uç rolleri çalışanlardan gelen yukarı akış olduğundan, erişim kısıtlamalarını uygulamalarınız için ağ düzeyinde koruma olarak düşünebilirsiniz. Erişim kısıtlamaları hakkında daha fazla bilgi için bkz . Erişim kısıtlamalarına genel bakış.

Bu özellik, öncelik sırasına göre değerlendirilen izin verme ve reddetme kurallarının listesini oluşturmanıza olanak tanır. Azure ağındaki ağ güvenlik grubu (NSG) özelliğine benzer. Bu özelliği bir ASE'de veya çok kiracılı hizmette kullanabilirsiniz. Bunu bir ILB ASE ile kullandığınızda, özel adres bloklarından erişimi kısıtlayabilirsiniz. Bu özelliği etkinleştirmeyi öğrenmek için bkz. Erişim kısıtlamalarını yapılandırma.

Not

Uygulama başına en fazla 512 erişim kısıtlama kuralı yapılandırılabilir.

Özel uç nokta

Özel uç nokta, Azure özel bağlantısıyla web uygulamanıza özel ve güvenli bir şekilde bağlanmanızı sağlayan bir ağ arabirimidir. Özel uç nokta, sanal ağınızdan bir özel IP adresi kullanarak web uygulamasını sanal ağınıza etkili bir şekilde getirir. Bu özellik yalnızca web uygulamanıza gelen akışlar içindir. Daha fazla bilgi için bkz. Azure Web App için özel uç noktaları kullanma.

Bu özellik için bazı kullanım örnekleri:

- Sanal ağdaki kaynaklardan uygulamanıza erişimi kısıtlayın.

- Uygulamanızı sanal ağınızdaki özel bir IP üzerinde kullanıma sunma.

- Uygulamanızı WAF ile koruyun.

Özel uç noktalarda ulaşabileceğiniz tek şey yapılandırıldığı uygulama olduğundan özel uç noktalar veri sızdırmayı engeller.

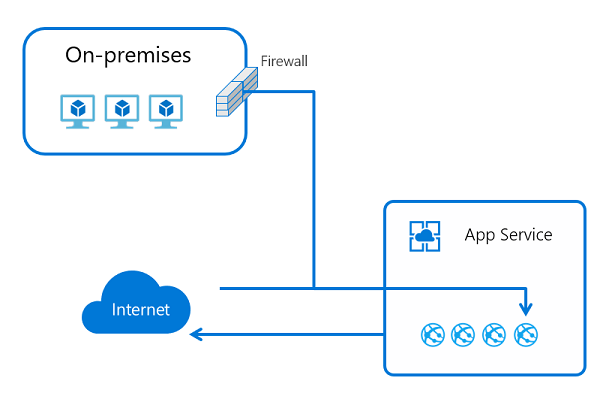

Karma Bağlantılar

App Service Karma Bağlantılar, uygulamalarınızın belirtilen TCP uç noktalarına giden çağrılar yapmasını sağlar. Uç nokta şirket içinde, sanal ağda veya 443 numaralı bağlantı noktasında Azure'a giden trafiğe izin veren herhangi bir yerde olabilir. Özelliği kullanmak için Windows Server 2012 veya daha yeni bir konağa Karma Bağlantı Yöneticisi adlı bir geçiş aracısını yüklemeniz gerekir. Karma Bağlantı Yöneticisi 443 numaralı bağlantı noktasından Azure Relay'e ulaşabilmesi gerekir. Karma Bağlantı Yöneticisi portaldaki App Service Karma Bağlantılar kullanıcı arabiriminden indirebilirsiniz.

App Service Karma Bağlantılar, Azure Relay Karma Bağlantılar özelliğinin üzerine kurulmuştur. App Service, özelliğin yalnızca uygulamanızdan TCP konağına ve bağlantı noktasına giden çağrılar yapmayı destekleyen özelleştirilmiş bir biçimini kullanır. Bu ana bilgisayar ve bağlantı noktasının yalnızca Karma Bağlantı Yöneticisi yüklü olduğu konakta çözümlenmesi gerekir.

Uygulama App Service karma bağlantınızda tanımlanan konakta ve bağlantı noktasında DNS araması gerçekleştirdiğinde, trafik otomatik olarak karma bağlantı üzerinden ve Karma Bağlantı Yöneticisi dışına yönlendirilir. Daha fazla bilgi edinmek için bkz. Karma Bağlantıları App Service.

Bu özellik yaygın olarak şunları yapmak için kullanılır:

- Vpn veya ExpressRoute ile Azure'a bağlı olmayan özel ağlardaki kaynaklara erişin.

- Destekleyici veritabanlarını taşımaya gerek kalmadan şirket içi uygulamaların App Service geçişini destekleyin.

- Karma bağlantı başına tek bir konağa ve bağlantı noktasına gelişmiş güvenlikle erişim sağlayın. Ağ özelliklerinin çoğu ağa erişimi açar. Karma Bağlantılar ile yalnızca tek ana bilgisayara ve bağlantı noktasına ulaşabilirsiniz.

- Diğer giden bağlantı yöntemleri kapsamında olmayan senaryoları kapsar.

- App Service'de uygulamaların şirket içi kaynakları kolayca kullanmasına olanak tanıyan bir şekilde geliştirme gerçekleştirin.

Bu özellik, gelen güvenlik duvarı deliği olmadan şirket içi kaynaklara erişim sağladığından geliştiriciler arasında popülerdir. Diğer giden App Service ağ özellikleri Azure Sanal Ağ ile ilgilidir. Karma Bağlantılar, bir sanal ağ üzerinden geçişe bağlı değildir. Daha geniş bir ağ gereksinimleri için kullanılabilir.

App Service Karma Bağlantılar, üzerinde ne yaptığınızın farkında değildir. Bu sayede bir veritabanına, web hizmetine veya ana bilgisayardaki rastgele bir TCP yuvasına erişmek için kullanabilirsiniz. Bu özellik temelde TCP paketlerine tünel oluşturur.

Karma Bağlantılar geliştirme için popülerdir, ancak üretim uygulamalarında da kullanılır. Bir web hizmetine veya veritabanına erişmek için harikadır, ancak birçok bağlantı oluşturmayı içeren durumlar için uygun değildir.

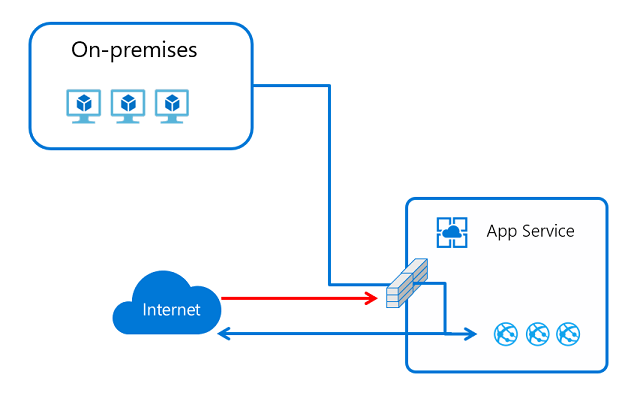

Sanal ağ tümleştirmesi

App Service sanal ağ tümleştirmesi, uygulamanızın bir Azure sanal ağına giden istekler yapmasını sağlar.

Sanal ağ tümleştirme özelliği, uygulamanızın arka ucunu Resource Manager bir sanal ağdaki bir alt ağa yerleştirmenizi sağlar. Sanal ağın uygulamanızla aynı bölgede olması gerekir. Bu özellik, zaten bir sanal ağda bulunan bir App Service Ortamı kullanılamaz. Bu özellik için kullanım örnekleri:

- Aynı bölgedeki Resource Manager sanal ağlardaki kaynaklara erişin.

- Bölgeler arası bağlantılar da dahil olmak üzere eşlenmiş sanal ağlardaki kaynaklara erişin.

- Hizmet uç noktalarıyla güvenliği sağlanan kaynaklara erişin.

- ExpressRoute veya VPN bağlantıları üzerinden erişilebilen kaynaklara erişin.

- Sanal Ağ ağ geçidine gerek kalmadan özel ağlardaki kaynaklara erişin.

- Tüm giden trafiğin güvenliğini sağlamak için yardım.

- Tüm giden trafiğe zorlamalı tünel.

Daha fazla bilgi için bkz. App Service sanal ağ tümleştirmesi.

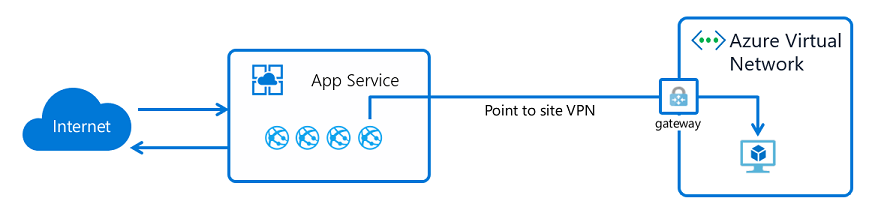

Ağ geçidi için gerekli sanal ağ tümleştirmesi

Ağ geçidi gerektiren sanal ağ tümleştirmesi, App Service'da sanal ağ tümleştirmesinin ilk sürümü oldu. Bu özellik, uygulamanızın üzerinde çalıştığı konağı noktadan siteye VPN kullanarak sanal ağınızdaki bir Sanal Ağ ağ geçidine bağlayarak çalışır. Özelliği yapılandırdığınızda, uygulamanız her örneğe atanan noktadan siteye atanan adreslerden birini alır.

Ağ geçidi gerekli tümleştirme, eşleme olmadan başka bir bölgedeki bir sanal ağa doğrudan bağlanmanızı ve klasik bir sanal ağa bağlanmanızı sağlar. Bu özellik App Service Windows planları ile sınırlıdır ve ExpressRoute bağlantılı sanal ağlarla çalışmaz. Bölgesel sanal ağ tümleştirmesinin kullanılması önerilir. Bu özellik hakkında daha fazla bilgi için bkz. App Service sanal ağ tümleştirmesi.

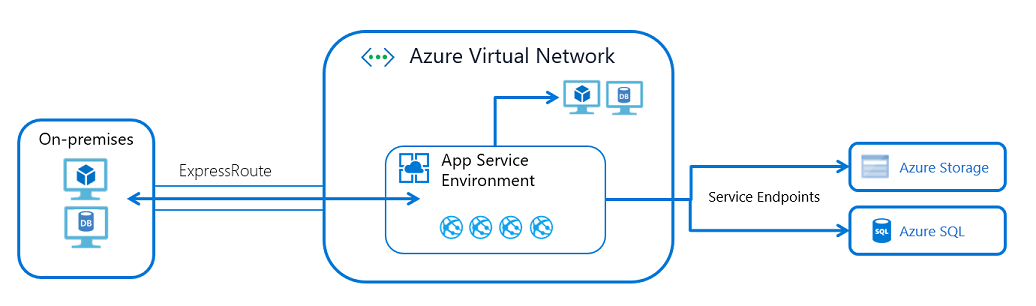

App Service Ortamı

App Service Ortamı (ASE), sanal ağınızda çalışan Azure App Service tek kiracılı dağıtımıdır. Bu özellik için bazı durumlar:

- Sanal ağınızdaki kaynaklara erişin.

- ExpressRoute genelinde kaynaklara erişin.

- Uygulamalarınızı sanal ağınızda özel bir adresle kullanıma sunma.

- Hizmet uç noktaları genelinde kaynaklara erişin.

- Özel uç noktalar arasında kaynaklara erişin.

ASE ile, ASE zaten sanal ağınızda olduğundan sanal ağ tümleştirmesini kullanmanız gerekmez. HIZMET uç noktaları üzerinden SQL veya Azure Depolama gibi kaynaklara erişmek istiyorsanız, ASE alt ağındaki hizmet uç noktalarını etkinleştirin. Sanal ağdaki kaynaklara veya sanal ağdaki özel uç noktalara erişmek istiyorsanız ek yapılandırma yapmanız gerekmez. ExpressRoute genelindeki kaynaklara erişmek istiyorsanız, zaten sanal ağdasınızdır ve ASE'de veya içindeki uygulamalarda herhangi bir şey yapılandırmanız gerekmez.

ILB ASE'deki uygulamalar özel bir IP adresinde kullanıma sunulduğundan, yalnızca İnternet'te istediğiniz uygulamaları kullanıma açmak ve geri kalanının güvenliğini sağlamaya yardımcı olmak için WAF cihazlarını kolayca ekleyebilirsiniz. Bu özellik, çok katmanlı uygulamaların geliştirilmesini kolaylaştırma konusunda yardımcı olabilir.

Şu anda çok kiracılı hizmetten bazı şeyler mümkün değildir, ancak ASE'den mümkündür. İşte bazı örnekler:

- Uygulamalarınızı tek kiracılı bir hizmette barındırabilirsiniz.

- Çok kiracılı hizmette mümkün olandan çok daha fazla örneğe ölçeklendirin.

- Özel CA güvenli uç noktalarıyla uygulamalarınız tarafından kullanılmak üzere özel CA istemci sertifikalarını yükleyin.

- TlS 1.2'yi uygulama düzeyinde devre dışı bırakma özelliği olmadan sistemde barındırılan tüm uygulamalarda zorlayın.

ASE, yalıtılmış ve ayrılmış uygulama barındırma ile ilgili en iyi hikayeyi sunar, ancak bazı yönetim zorluklarını içerir. operasyonel ASE'yi kullanmadan önce dikkate almanız gereken bazı noktalar:

- ASE sanal ağınızda çalışır, ancak sanal ağın dışında bağımlılıkları vardır. Bu bağımlılıklara izin verilmelidir. Daha fazla bilgi için bkz. App Service Ortamı için ağ konusunda dikkat edilmesi gerekenler.

- ASE, çok kiracılı hizmet gibi hemen ölçeklendirilmemektedir. Yeniden ölçeklendirme yerine ölçeklendirme gereksinimlerini tahmin etmeniz gerekir.

- ASE'nin ön maliyeti daha yüksektir. ASE'nizden en iyi şekilde yararlanmak için, küçük çabalar için kullanmak yerine birçok iş yükünü tek bir ASE'ye yerleştirmeyi planlamanız gerekir.

- ASE'deki uygulamalar, ASE'deki bazı uygulamalara erişimi seçerek kısıtlayamaz ve diğer uygulamalara kısıtlamaz.

- ASE bir alt ağdadır ve tüm ağ kuralları bu ASE'ye gelen ve bu ASE'den gelen tüm trafik için geçerlidir. Yalnızca bir uygulama için gelen trafik kuralları atamak istiyorsanız erişim kısıtlamalarını kullanın.

Özellikleri birleştirme

Çok kiracılı hizmet için belirtilen özellikler, daha ayrıntılı kullanım örneklerini çözmek için birlikte kullanılabilir. Daha yaygın kullanım örneklerinden ikisi burada açıklanmıştır, ancak bunlar yalnızca örneklerdir. Çeşitli özelliklerin ne yaptığını anlayarak neredeyse tüm sistem mimarisi ihtiyaçlarınızı karşılayabilirsiniz.

Bir uygulamayı sanal ağa yerleştirme

Bir uygulamayı sanal ağa nasıl koyabileceğinizi merak edebilirsiniz. Uygulamanızı bir sanal ağa yerleştirirseniz, uygulamanın gelen ve giden uç noktaları sanal ağ içindedir. ASE, bu sorunu çözmenin en iyi yoludur. Ancak özellikleri birleştirerek gereksinimlerinizin çoğunu çok kiracılı hizmette karşılayabilirsiniz. Örneğin, özel gelen ve giden adresleri olan yalnızca intranet uygulamalarını şu şekilde barındırabilirsiniz:

- Özel gelen ve giden adreslerle bir uygulama ağ geçidi oluşturma.

- Hizmet uç noktalarıyla uygulamanıza gelen trafiğin güvenliğini sağlama.

- Uygulamanızın arka ucu sanal ağınızda olacak şekilde sanal ağ tümleştirme özelliğini kullanma.

Bu dağıtım stili size İnternet'e giden trafik için ayrılmış bir adres veya uygulamanızdan gelen tüm giden trafiği kilitleme olanağı sağlamaz. Bu size ase ile elde edeceğiniz şeyin büyük bir kısmını verecektir.

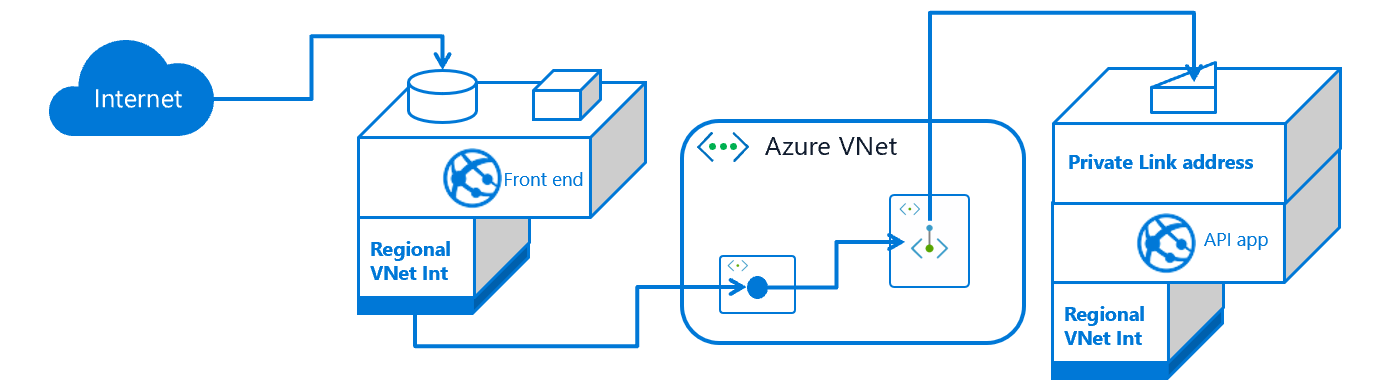

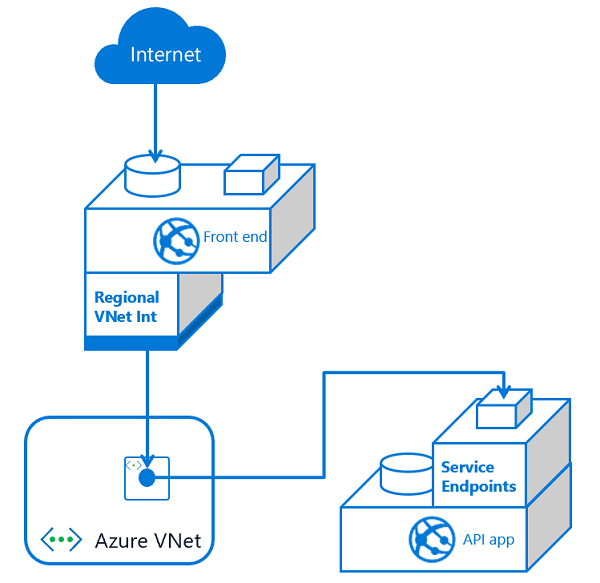

Çok katmanlı uygulamalar oluşturma

Çok katmanlı uygulama, API arka uç uygulamalarına yalnızca ön uç katmanından erişilebilen bir uygulamadır. Çok katmanlı uygulama oluşturmanın iki yolu vardır. Her ikisi de ön uç web uygulamanızı sanal ağdaki bir alt ağa bağlamak için sanal ağ tümleştirmesi kullanarak başlar. Bunun yapılması web uygulamanızın sanal ağınıza çağrılar yapmasını sağlar. Ön uç uygulamanız sanal ağa bağlandıktan sonra API uygulamanıza erişimi nasıl kilitleyeceksiniz? Şunları yapabilirsiniz:

- Hem ön ucu hem de API uygulamasını aynı ILB ASE'de barındırın ve bir uygulama ağ geçidi kullanarak ön uç uygulamasını İnternet'te kullanıma sunun.

- Ön ucu çok kiracılı hizmette ve arka ucu bir ILB ASE'de barındırın.

- Hem ön ucu hem de API uygulamasını çok kiracılı hizmette barındırın.

Çok katmanlı bir uygulama için hem ön uç hem de API uygulamasını barındırlıyorsanız şunları yapabilirsiniz:

Sanal ağınızdaki özel uç noktaları kullanarak API uygulamanızı kullanıma sunma:

API uygulamanıza gelen trafiğin yalnızca ön uç web uygulamanız tarafından kullanılan alt ağdan geldiğinden emin olmak için hizmet uç noktalarını kullanın:

Hangi yöntemi kullanacağınıza karar vermenize yardımcı olacak bazı noktalar şunlardır:

- Hizmet uç noktalarını kullandığınızda, yalnızca API uygulamanıza gelen trafiğin tümleştirme alt asına güvenliğini sağlamanız gerekir. Hizmet uç noktaları API uygulamasının güvenliğini sağlamaya yardımcı olur, ancak yine de ön uç uygulamanızdan uygulama hizmetindeki diğer uygulamalara veri sızdırmanız olabilir.

- Özel uç noktaları kullandığınızda, iki alt ağınız vardır ve bu da karmaşıklığı artırır. Ayrıca, özel uç nokta üst düzey bir kaynaktır ve yönetim yükü ekler. Özel uç noktaları kullanmanın avantajı, veri sızdırma olasılığınız olmadığıdır.

Her iki yöntem de birden çok ön uçla çalışır. Yalnızca ön uç tümleştirme alt ağından API uygulaması için hizmet uç noktalarını etkinleştirdiğinizden, küçük ölçekte hizmet uç noktalarının kullanımı daha kolaydır. Daha fazla ön uç uygulaması eklerken tüm API uygulamalarını tümleştirme alt ağıyla hizmet uç noktalarını içerecek şekilde ayarlamanız gerekir. Özel uç noktaları kullandığınızda karmaşıklık artar, ancak özel uç nokta ayarladıktan sonra API uygulamalarınızda herhangi bir değişiklik yapmak zorunda kalmazsınız.

İş kolu uygulamaları

İş kolu (LOB) uygulamaları normalde İnternet'ten erişim için kullanıma sunulmamış iç uygulamalardır. Bu uygulamalar, erişimin sıkı bir şekilde denetlenebileceği kurumsal ağların içinden çağrılır. ILB ASE kullanıyorsanız iş kolu uygulamalarınızı barındırmak kolaydır. Çok kiracılı hizmeti kullanıyorsanız, özel uç noktaları veya hizmet uç noktalarını bir uygulama ağ geçidiyle birlikte kullanabilirsiniz. Bir uygulama ağ geçidini özel uç noktaları kullanmak yerine hizmet uç noktalarıyla kullanmanın iki nedeni vardır:

- LOB uygulamalarınızda WAF korumasına ihtiyacınız vardır.

- LOB uygulamalarınızın birden çok örneğine yük dengelemesi yapmak istiyorsunuz.

Bu gereksinimlerin hiçbiri geçerli değilse, özel uç noktaları kullanmanız daha iyi olur. App Service'da kullanılabilen özel uç noktalar sayesinde uygulamalarınızı sanal ağınızdaki özel adreslerde kullanıma sunabilirsiniz. Sanal ağınıza yerleştirdiğiniz özel uç noktaya ExpressRoute ve VPN bağlantıları arasında erişilebilir.

Özel uç noktaları yapılandırmak, uygulamalarınızı özel bir adreste kullanıma sunar, ancak dns'yi şirket içinden bu adrese ulaşacak şekilde yapılandırmanız gerekir. Bu yapılandırmanın çalışması için özel uç noktalarınızı içeren Azure DNS özel bölgesini şirket içi DNS sunucularınıza iletmeniz gerekir. Azure DNS özel bölgeleri bölge iletmeyi desteklemez, ancak Azure DNS özel çözümleyicisini kullanarak bölge iletmeyi destekleyebilirsiniz.

bağlantı noktalarını App Service

App Service tararsanız, gelen bağlantılar için kullanıma sunulan birkaç bağlantı noktası bulursunuz. Çok kiracılı hizmette bu bağlantı noktalarına erişimi engellemenin veya denetlemenin hiçbir yolu yoktur. Kullanıma sunulan bağlantı noktalarının listesi aşağıdadır:

| Kullanın | Bağlantı noktası veya bağlantı noktaları |

|---|---|

| HTTP/HTTPS | 80, 443 |

| Yönetim | 454, 455 |

| FTP/FTPS | 21, 990, 10001-10300 |

| Visual Studio uzaktan hata ayıklama | 4020, 4022, 4024 |

| Web Dağıtımı hizmeti | 8172 |

| Altyapı kullanımı | 7654, 1221 |