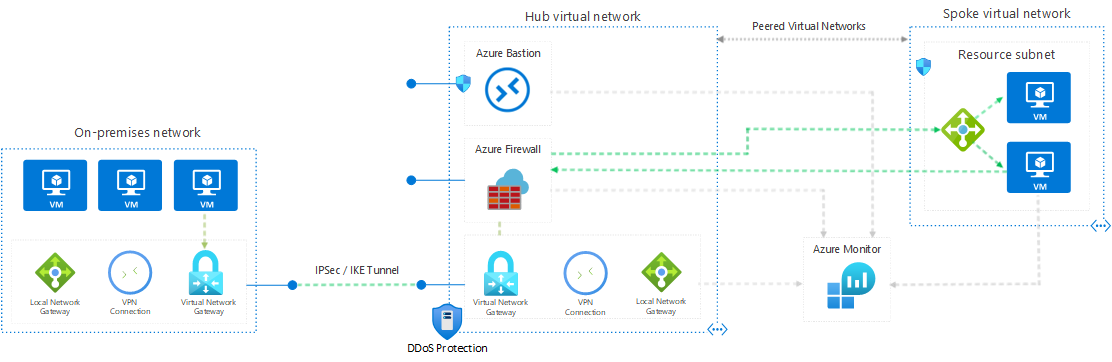

Bu başvuru mimarisi, şirket içi bir ağı Azure’a genişleten güvenli bir karma ağı gösterir. Mimari, şirket içi ağ ile Azure sanal ağı arasında DMZ olarak da adlandırılan bir çevre ağı uygular. Tüm gelen ve giden trafik Azure Güvenlik Duvarı geçer.

Mimari

Bu mimarinin bir Visio dosyasını indirin.

Bileşenler

Mimari aşağıdaki yönlerden oluşur:

Şirket içi ağı. Kuruluşta uygulanan özel bir yerel ağ.

Azure sanal ağı. Sanal ağ, Çözüm bileşenlerini ve Azure'da çalışan diğer kaynakları barındırıyor.

Sanal ağ yolları , Azure sanal ağı içindeki IP trafiği akışını tanımlar. Diyagramda, kullanıcı tanımlı iki yol tablosu vardır.

Ağ geçidi alt akında trafik Azure Güvenlik Duvarı örneği üzerinden yönlendirilir.

Dekont

VPN bağlantınızın gereksinimlerine bağlı olarak, trafiği şirket içi ağ üzerinden geri yönlendiren iletme kurallarını uygulamak için Sınır Ağ Geçidi Protokolü (BGP) yollarını yapılandırabilirsiniz.

Ağ geçidi. Ağ geçidi, şirket içi ağdaki yönlendiricilerle sanal ağ arasında bağlantı sağlar. Ağ geçidi kendi alt asına yerleştirilir.

Azure Güvenlik Duvarı. Azure Güvenlik Duvarı, hizmet olarak yönetilen bir güvenlik duvarıdır. Güvenlik duvarı örneği kendi alt asına yerleştirilir.

Ağ güvenlik grupları. Sanal ağ içindeki ağ trafiğini kısıtlamak için güvenlik gruplarını kullanın.

Azure Bastion. Azure Bastion , sanal makineleri doğrudan İnternet'e göstermeden SSH veya uzak masaüstü protokolü (RDP) aracılığıyla sanal ağdaki sanal makinelerde (VM) oturum açmanıza olanak tanır. Sanal ağdaki VM'leri yönetmek için Bastion'ı kullanın.

Bastion, AzureBastionSubnet adlı ayrılmış bir alt ağ gerektirir.

Olası kullanım örnekleri

Bu mimari, VPN Gateway ya da ExpressRoute bağlantısı kullanarak şirket içi veri merkezinize bir bağlantı gerektirir. Bu mimarinin tipik kullanımları şunlardır:

- İş uygulamalarının kısmen şirket içi, kısmen de Azure’da çalıştığı hibrit uygulamalar.

- Şirket içi veri merkezinden Azure sanal ağına giren trafik üzerinde ayrıntılı denetim gerektiren altyapı.

- Giden trafiği denetlemesi gereken uygulamalar. Denetim genellikle birçok ticari sistemin yasal bir gereksinimidir ve özel bilgilerin kamuya açıklanmasını önlemeye yardımcı olabilir.

Öneriler

Aşağıdaki öneriler çoğu senaryo için geçerlidir. Bu önerileri geçersiz kılan belirli bir gereksiniminiz olmadığı sürece izlemeniz önerilir.

Erişim denetimi önerileri

Uygulamanızdaki kaynakları yönetmek için Azure rol tabanlı erişim denetimini (Azure RBAC) kullanın. Aşağıdaki özel rolleri oluşturmayı düşünün:

Uygulama için altyapıyı yönetme, uygulama bileşenlerini dağıtma ve VM’leri izleyip yeniden başlatma izinlerine sahip bir DevOps rolü.

Ağ kaynaklarını yönetip izlemek için merkezi bir BT yöneticisi rolü.

Güvenlik duvarı gibi güvenli ağ kaynaklarını yönetmek için bir güvenlik BT yöneticisi rolü.

BT yöneticisi rolünün güvenlik duvarı kaynaklarına erişimi olmamalıdır. Erişim, güvenlik BT yöneticisi rolüyle kısıtlanmalıdır.

Kaynak grubu önerileri

VM'ler, sanal ağlar ve yük dengeleyiciler gibi Azure kaynakları, bunları kaynak grupları halinde gruplandırarak kolayca yönetilebilir. Erişimi kısıtlamak için her kaynak grubuna Azure rolleri atayın.

Aşağıdaki kaynak gruplarını oluşturmanızı öneririz:

- Şirket içi ağa bağlanmak için sanal ağı (VM'ler hariç), NSG'leri ve ağ geçidi kaynaklarını içeren bir kaynak grubu. Merkezi BT yöneticisi rolünü bu kaynak grubuna atayın.

- Azure Güvenlik Duvarı örneğinin VM'lerini ve ağ geçidi alt ağı için kullanıcı tanımlı yolları içeren bir kaynak grubu. Güvenlik BT yöneticisi rolünü bu kaynak grubuna atayın.

- Yük dengeleyiciyi ve VM'leri içeren her uç sanal ağı için ayrı kaynak grupları.

Ağ önerileri

İnternet'ten gelen trafiği kabul etmek için Azure Güvenlik Duvarı bir Hedef Ağ Adresi Çevirisi (DNAT) kuralı ekleyin.

- Hedef adres = Güvenlik duvarı örneğinin genel IP adresi.

- Çevrilmiş adres = Sanal ağ içindeki özel IP adresi.

Siteden siteye VPN tünelini kullanarak şirket içi ağınız üzerinden giden tüm İnternet trafiğini zorlama ve ağ adresi çevirisi (NAT) kullanarak İnternet'e yönlendirme. Bu tasarım, gizli bilgilerin yanlışlıkla sızmasını önler ve tüm giden trafiğin denetlenip denetlenmesini sağlar.

Uç ağ alt ağlarındaki kaynaklardan gelen İnternet trafiğini tamamen engellemeyin. Trafiğin engellenmesi, bu kaynakların VM tanılama günlüğü, VM uzantılarını indirme ve diğer işlevler gibi genel IP adreslerini kullanan Azure PaaS hizmetlerini kullanmasını engeller. Azure tanılama ayrıca bileşenlerin bir Azure Depolama hesabına okuyup yazabilmesini gerektirir.

Giden internet trafiğinin doğru şekilde zorlamalı tünel oluşturulduğunu doğrulayın. Şirket içi bir sunucuda yönlendirme ve uzaktan erişim hizmetiyle VPN bağlantısı kullanıyorsanız WireShark gibi bir araç kullanın.

SSL sonlandırma için Application Gateway veya Azure Front Door kullanmayı göz önünde bulundurun.

Dikkat edilmesi gereken noktalar

Bu önemli noktalar, bir iş yükünün kalitesini artırmak için kullanılabilecek bir dizi yol gösteren ilke olan Azure İyi Tasarlanmış Çerçeve'nin yapı taşlarını uygular. Daha fazla bilgi için bkz . Microsoft Azure İyi Tasarlanmış Çerçeve.

Performans verimliliği

Performans verimliliği, kullanıcılar tarafından anlamlı bir şekilde yerleştirilen talepleri karşılamak amacıyla iş yükünüzü ölçeklendirme becerisidir. Daha fazla bilgi için bkz . Performans verimliliği sütununa genel bakış.

VPN Gateway'in bant genişliği sınırları hakkında ayrıntılı bilgi için bkz . Ağ geçidi SKU'ları. Daha yüksek bant genişlikleri için, bir ExpressRoute ağ geçidine yükseltmeyi düşünün. ExpressRoute, VPN bağlantısından daha düşük gecikme süresiyle 10 Gb/sn'ye kadar bant genişliği sağlar.

Azure ağ geçitlerinin ölçeklenebilirliği hakkında daha fazla bilgi için aşağıdaki ölçeklenebilirlik konuları bölümlerine bakın:

- Azure ve şirket içi VPN ile karma ağ mimarisi uygulama

- Azure ExpressRoute ile karma ağ mimarisi uygulama

Büyük ölçekte sanal ağları ve NSG'leri yönetme hakkında ayrıntılı bilgi için bkz. Azure Sanal Ağ Manager (AVNM): Bağlantı ve NSG kurallarının merkezi yönetimi için yeni (ve mevcut) merkez ve uç sanal ağ topolojileri oluşturmak için güvenli bir merkez-uç ağı oluşturma.

Güvenilirlik

Güvenilirlik, uygulamanızın müşterilerinize sağladığınız taahhütleri karşılayabilmesini sağlar. Daha fazla bilgi için bkz . Güvenilirlik sütununa genel bakış.

Sanal ağ ile şirket içi ağ arasında bağlantı sağlamak için Azure ExpressRoute kullanıyorsanız, ExpressRoute bağlantısı kullanılamaz duruma gelirse yük devretme sağlamak için bir VPN ağ geçidi yapılandırın.

VPN ve ExpressRoute bağlantılarının kullanılabilirliğini koruma hakkında daha fazla bilgi için bkz. kullanılabilirlik konuları:

- Azure ve şirket içi VPN ile karma ağ mimarisi uygulama

- Azure ExpressRoute ile karma ağ mimarisi uygulama

Operasyonel mükemmellik

Operasyonel mükemmellik, bir uygulamayı dağıtan ve üretimde çalışır durumda tutan operasyon süreçlerini kapsar. Daha fazla bilgi için bkz . Operasyonel mükemmellik sütununa genel bakış.

Şirket içi ağınızdan Azure'a ağ geçidi bağlantısı kesilirse Azure Bastion üzerinden Azure sanal ağındaki VM'lere yine de ulaşabilirsiniz.

Başvuru mimarisindeki her katmanın alt ağı, NSG kuralları tarafından korunur. Windows VM’lerinde uzak masaüstü protokolü (RDP) erişimi için 3389 numaralı bağlantı noktasını veya Linux VM’lerinde Secure Shell (SSH) erişimi için 22 numaralı bağlantı noktasını açacak bir kural oluşturmanız gerekebilir. Diğer yönetim ve izleme araçları, ek bağlantı noktalarını açacak kurallar gerektirebilir.

Şirket içi veri merkezi ve Azure arasında bağlantı sağlamak için ExpressRoute kullanıyorsanız, bağlantı sorunlarını izleyip bu sorunları gidermek için Azure Connectivity Toolkit (AzureCT) kullanın.

VPN ve ExpressRoute bağlantılarını izleme ve yönetme hakkında ek bilgileri Azure ve şirket içi VPN ile karma ağ mimarisi uygulama makalesinde bulabilirsiniz.

Güvenlik

Güvenlik, kasıtlı saldırılara ve değerli verilerinizin ve sistemlerinizin kötüye kullanılmasına karşı güvence sağlar. Daha fazla bilgi için bkz . Güvenlik sütununa genel bakış.

Bu başvuru mimarisi, birden çok güvenlik düzeyi uygular.

Tüm şirket içi kullanıcı isteklerini Azure Güvenlik Duvarı aracılığıyla yönlendirme

Ağ geçidi alt ağındaki kullanıcı tanımlı yol, şirket içinden alınanlar dışındaki tüm kullanıcı isteklerini engeller. Yol, izin verilen istekleri güvenlik duvarına geçirir. İstekler, güvenlik duvarı kuralları tarafından izin veriliyorsa uç sanal ağlarındaki kaynaklara geçirilir. Başka yollar da ekleyebilirsiniz, ancak bunların yanlışlıkla güvenlik duvarını atlamadığından veya yönetim alt ağını hedef alan yönetim trafiğini engellemediğinden emin olun.

Uç sanal ağ alt ağlarına trafiği engellemek/geçirmek için NSG'leri kullanma

Uç sanal ağlarındaki kaynak alt ağlarına gelen ve gelen trafik NSG'ler kullanılarak kısıtlanır. Bu kaynaklara daha geniş erişim sağlamak için NSG kurallarını genişletme gereksiniminiz varsa, bu gereksinimleri güvenlik risklerine karşı değerlendirin. Gelen her yeni patika, yanlışlıkla veya kasıtlı olarak yapılan veri sızıntısı ya da uygulama hasarı fırsatlarını temsil eder.

DDoS koruması

Uygulama tasarımı en iyi yöntemleriyle birlikte Azure DDoS Koruması, DDoS saldırılarına karşı daha fazla savunma sağlamak için gelişmiş DDoS azaltma özellikleri sağlar. Herhangi bir çevre sanal ağında Azure DDOS Koruması'nı etkinleştirmeniz gerekir.

Temel Güvenlik Yönetici kuralları oluşturmak için AVNM kullanma

AVNM, ağ güvenlik grubu kurallarından daha öncelikli olabilecek güvenlik kurallarının temellerini oluşturmanıza olanak tanır. Güvenlik yöneticisi kuralları NSG kurallarından önce değerlendirilir ve öncelik belirleme, hizmet etiketleri ve L3-L4 protokolleri desteğiyle NSG'lerin doğasına sahiptir. AVNM, merkezi BT'nin güvenlik kurallarının bir temelini zorunlu kılmasına olanak tanırken uç sanal ağ sahipleri tarafından ek NSG kurallarının bağımsızlığına olanak tanır. Güvenlik kuralları değişikliklerinin denetimli bir şekilde dağıtılmasını kolaylaştırmak için AVNM'nin dağıtımlar özelliği, bu yapılandırmaların hataya neden olan değişikliklerini merkez-uç ortamlarında güvenli bir şekilde yayınlamanızı sağlar.

DevOps erişimi

DevOps'un her katmanda gerçekleştirebileceği işlemleri kısıtlamak için Azure RBAC kullanın. İzin verirken, en düşük öncelik ilkesini kullanın. Tüm yapılandırma değişikliklerinin planlı olduğundan emin olmak için yönetim işlemlerinin tümünü günlüğe kaydedin ve normal denetimler gerçekleştirin.

Maliyet iyileştirme

Maliyet iyileştirmesi, gereksiz giderleri azaltmanın ve operasyonel verimlilikleri iyileştirmenin yollarını aramaktır. Daha fazla bilgi için bkz . Maliyet iyileştirme sütununa genel bakış.

Maliyetleri tahmin etmek için Azure fiyatlandırma hesaplayıcısını kullanın. Diğer önemli noktalar, Microsoft Azure İyi Tasarlanmış Çerçeve'nin Maliyet iyileştirme bölümünde açıklanmıştır.

Bu mimaride kullanılan hizmetler için maliyetle ilgili dikkat edilmesi gerekenler aşağıdadır.

Azure Güvenlik Duvarı

Bu mimaride Azure Güvenlik Duvarı ağ geçidinin alt ağıyla uç sanal ağlarındaki kaynaklar arasındaki trafiği denetlemek için sanal ağda dağıtılır. Bu şekilde Azure Güvenlik Duvarı, birden çok iş yükü tarafından kullanılan paylaşılan bir çözüm olarak kullanıldığından uygun maliyetlidir. Azure Güvenlik Duvarı fiyatlandırma modelleri şunlardır:

- Dağıtım saati başına sabit oran.

- Otomatik ölçeklendirmeyi desteklemek için GB başına işlenen veriler.

Ağ sanal gereçleriyle (NVA) karşılaştırıldığında, Azure Güvenlik Duvarı %30-50'ye kadar tasarruf edebilirsiniz. Daha fazla bilgi için bkz. Azure Güvenlik Duvarı ve NVA.

Azure Bastion

Azure Bastion, sanal makinede genel IP yapılandırmasına gerek kalmadan RDP ve SSH üzerinden sanal makinenize güvenli bir şekilde bağlanır.

Bastion faturalaması, atlama kutusu olarak yapılandırılmış temel, düşük düzeyli bir sanal makineyle karşılaştırılabilir. Bastion, yerleşik güvenlik özelliklerine sahip olduğundan atlama kutusundan daha uygun maliyetlidir ve depolama ve ayrı bir sunucuyu yönetme için ek maliyetler doğurmaz.

Azure Sanal Ağ

Azure Sanal Ağ ücretsizdir. Her aboneliğin, tüm bölgelerde en çok 50 sanal ağ oluşturmasına izin verilir. Sanal ağ sınırları içinde gerçekleşen tüm trafik ücretsizdir. Örneğin, aynı sanal ağdaki birbiriyle konuşan VM'ler ağ trafiği ücreti ödemez.

İç yük dengeleyici

Aynı sanal ağda bulunan sanal makineler arasında temel yük dengeleme ücretsizdir.

Bu mimaride, iç yük dengeleyiciler bir sanal ağ içindeki trafiğin yükünü dengelemek için kullanılır.

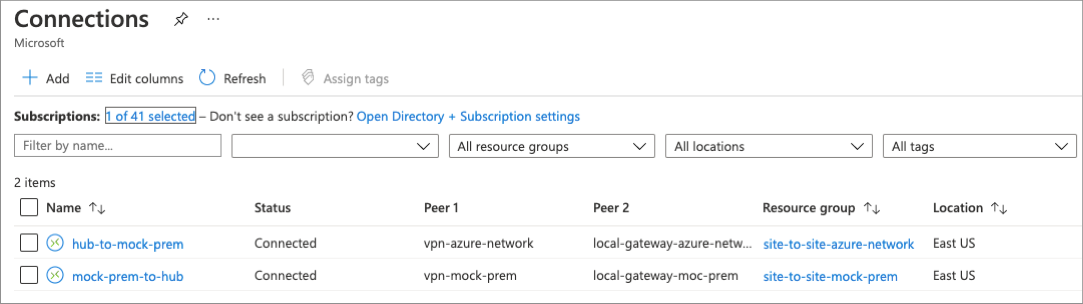

Bu senaryoyu dağıtın

Bu dağıtım iki kaynak grubu oluşturur; birincisi sahte bir şirket içi ağına, ikincisi ise merkez-uç ağlarına sahiptir. Sahte şirket içi ağ ve merkez ağı, siteden siteye bağlantı oluşturmak için Azure Sanal Ağ ağ geçitleri kullanılarak bağlanır. Bu yapılandırma, şirket içi veri merkezinizi Azure'a bağlamanıza çok benzer.

Bu dağıtımın tamamlanması 45 dakika kadar sürebilir. Önerilen dağıtım yöntemi, aşağıda bulunan portal seçeneğini kullanır.

Azure portalını kullanarak başvuruyu dağıtmak için aşağıdaki düğmeyi kullanın.

Dağıtım tamamlandıktan sonra, yeni oluşturulan bağlantı kaynaklarına bakarak siteden siteye bağlantıyı doğrulayın. Azure portalındayken 'bağlantılar' için arama yapın ve her bağlantının durumunu not edin.

Uç ağında bulunan IIS örneğine sahte şirket içi ağda bulunan sanal makineden erişilebilir. Dahil edilen Azure Bastion konağını kullanarak sanal makineye bağlantı oluşturun, bir web tarayıcısı açın ve uygulamanın ağ yük dengeleyicisinin adresine gidin.

Ayrıntılı bilgi ve ek dağıtım seçenekleri için bu çözümü dağıtmak için kullanılan Azure Resource Manager şablonlarına (ARM şablonları) bakın: Güvenli Karma Ağ.

Sonraki adımlar

İlgili kaynaklar

- ExpressRoute kullanarak şirket içi ağı Azure'a Bağlan.

- PowerShell kullanarak ExpressRoute ve Siteden Siteye bağlantıları birlikte yapılandırma

- ExpressRoute kullanarak şirket içi ağı genişletme.