Eylem grupları

Azure İzleyici verileri altyapınızda veya uygulamanızda bir sorun olabileceğini gösterdiğinde bir uyarı tetiklenir. Uyarılar, bildirim tercihlerinden oluşan bir koleksiyon olan eylem gruplarını içerebilir. Azure İzleyici, Azure Hizmet Durumu ve Azure Danışmanı, kullanıcıları uyarı hakkında bilgilendirmek ve eylemde bulunabilmek için eylem gruplarını kullanır. Bu makalede eylem gruplarını oluşturma ve yönetme işlemleri gösterilmektedir.

Her eylem şu eylemlerden oluşur:

- Tür: Gönderilen bildirim veya gerçekleştirilen eylem. Sesli arama, SMS veya e-posta gönderme örnekleri verilebilir. Ayrıca çeşitli türlerdeki otomatik eylemleri de tetikleyebilirsiniz.

- Ad: Eylem grubu içinde benzersiz bir tanımlayıcı.

- Ayrıntılar: Türe göre değişen ilgili ayrıntılar.

Genel olarak eylem grubu genel bir hizmettir. Bunları bölgesel olarak daha kullanılabilir hale getirme çabaları geliştirme aşamasındadır.

İstemcilerden gelen genel istekler herhangi bir bölgedeki eylem grubu hizmetleri tarafından işlenebilir. Eylem grubu hizmetinin bir bölgesi çalışmıyorsa, trafik otomatik olarak diğer bölgelerde yönlendirilir ve işlenir. Bir eylem grubu, genel bir hizmet olarak olağanüstü durum kurtarma çözümü sağlamaya yardımcı olur. Bölgesel istekler, gizlilik gereksinimlerini karşılamak ve benzer bir olağanüstü durum kurtarma çözümü sunmak için kullanılabilirlik alanı yedekliliğine dayanır.

- Uyarı kuralına en fazla beş eylem grubu ekleyebilirsiniz.

- Eylem grupları, belirli bir sırada değil eşzamanlı olarak yürütülür.

- Birden çok uyarı kuralı aynı eylem grubunu kullanabilir.

Azure portalında eylem grubu oluşturma

Azure portalına gidin.

İzleyici'yi arayın ve seçin. İzleyici bölmesi tüm izleme ayarlarınızı ve verilerinizi tek bir görünümde birleştirir.

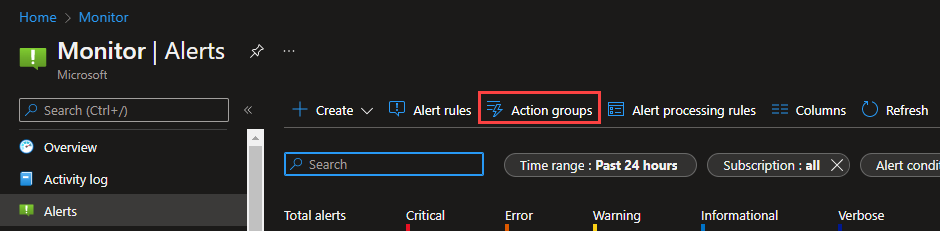

Uyarılar'ı ve ardından Eylem grupları'nı seçin.

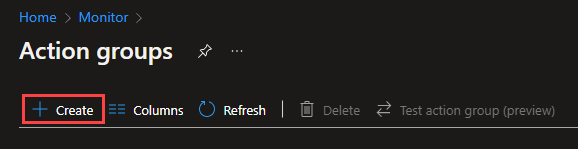

Oluştur'u belirleyin.

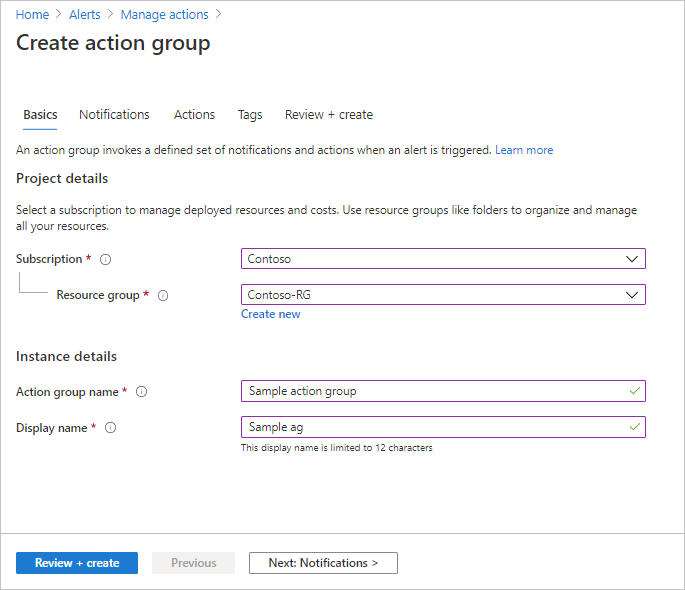

Temel eylem grubu ayarlarını yapılandırın. Proje ayrıntıları bölümünde:

- Abonelik ve Kaynak grubu değerlerini seçin.

- Bölgeyi seçin.

Not

Hizmet Durumu Uyarıları yalnızca genel bölgedeki genel bulutlarda desteklenir. Eylem Gruplarının Bir Hizmet Durumu Uyarısına yanıt olarak düzgün çalışması için eylem grubunun bölgesi "Genel" olarak ayarlanmalıdır.

Seçenek Davranış Global Eylem grubunun nerede depolandığına eylem grupları hizmeti karar verir. Eylem grubu, bölgesel dayanıklılık sağlamak için en az iki bölgede kalıcı hale gelir. Eylemlerin işlenmesi herhangi bir coğrafi bölgede yapılabilir.

Hizmet durumu uyarıları sonucunda gerçekleştirilen ses, SMS ve e-posta eylemleri Azure canlı site olaylarına dayanıklıdır.Bölgesel Eylem grubu seçili bölgede depolanır. Eylem grubu alanlar arası yedeklidir. Eylem grubunuzun işlenmesinin belirli bir coğrafi sınır içinde gerçekleştirildiğinden emin olmak istiyorsanız bu seçeneği kullanın. Eylem gruplarının bölgesel olarak işlenmesi için şu bölgelerden birini seçebilirsiniz:

- Doğu ABD

- Batı ABD

- Doğu ABD2

- Batı ABD2

- Orta Güney ABD

- Orta Kuzey ABD

- İsveç Orta

- Orta Batı Almanya

- Orta Hindistan

- Hindistan Güney

Eylem gruplarının bölgesel veri işlemesi için sürekli daha fazla bölge ekliyoruz.Eylem grubu seçtiğiniz abonelik, bölge ve kaynak grubuna kaydedilir.

Örnek ayrıntıları bölümünde, Eylem grubu adı ve Görünen ad değerlerini girin. Görünen ad, grup bildirim göndermek için kullanıldığında tam eylem grubu adı yerine kullanılır.

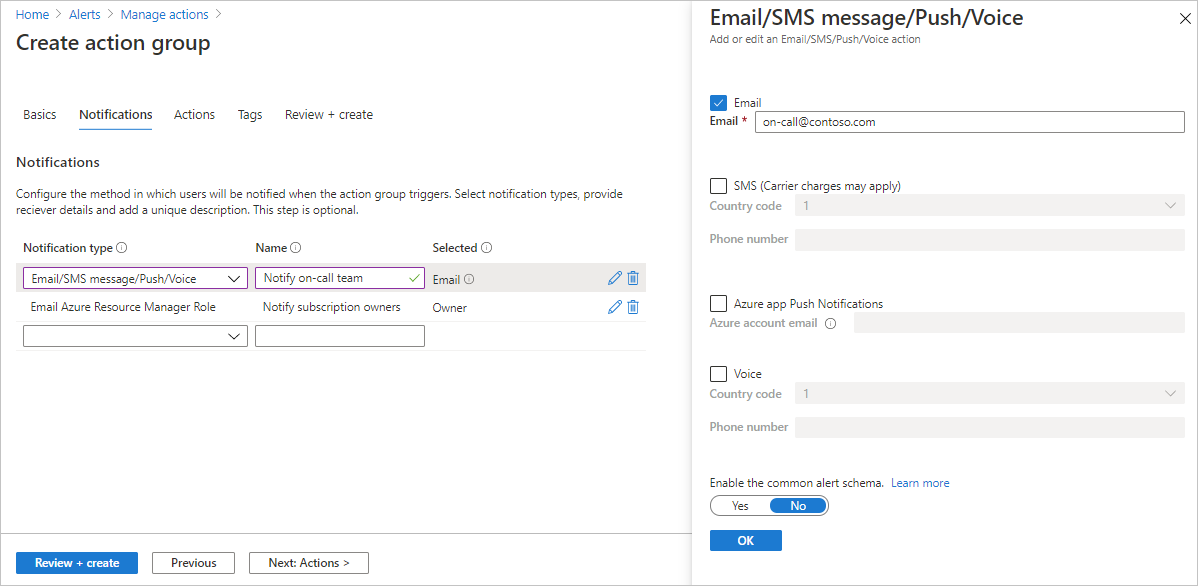

Bildirimleri yapılandırın. İleri: Bildirimler'i seçin veya sayfanın üst kısmındaki Bildirimler sekmesini seçin.

Uyarı tetiklendiğinde gönderilecek bildirimlerin listesini tanımlayın.

Her bildirim için:

Bildirim türünü seçin ve ardından bu bildirim için uygun alanları doldurun. Şu seçenekler sağlanır:

Bildirim türü Açıklama Alanlar Azure Resource Manager rolünü e-postayla gönderme Abonelik üyelerine rollerine göre bir e-posta gönderin.

Bildirim e-postası yalnızca Microsoft Entra kullanıcısı için yapılandırılmış birincil e-posta adresine gönderilir.

E-posta yalnızca seçilen rolün Microsoft Entra Id kullanıcı üyelerine gönderilir, Microsoft Entra gruplarına veya hizmet sorumlularına gönderilmez.

Bkz. E-posta.Microsoft Entra kullanıcısı için yapılandırılan birincil e-posta adresini girin. Bkz. E-posta. E-posta E-posta filtreleme ve kötü amaçlı yazılım/istenmeyen posta önleme hizmetlerinin uygun şekilde yapılandırıldığından emin olun. E-postalar aşağıdaki e-posta adreslerinden gönderilir:

* azure-noreply@microsoft.com

* azureemail-noreply@microsoft.com

* alerts-noreply@mail.windowsazure.comBildirimin gönderilmesi gereken e-postayı girin. SMS SMS bildirimleri çift yönlü iletişimi destekler. SMS aşağıdaki bilgileri içerir:

* Bu uyarının gönderildiği eylem grubunun kısa adı

* Uyarının başlığı.

Kullanıcı sms'leri şu şekilde yanıtlayabilir:

* Tüm eylem grupları veya tek bir eylem grubu için tüm SMS uyarılarının aboneliğini kaldırın.

* Uyarılara yeniden abone olun

* Yardım isteyin.

Desteklenen SMS yanıtları hakkında daha fazla bilgi için bkz . SMS yanıtları.SMS alıcısının Ülke kodunu ve Telefon numarasını girin. Azure portalında ülke/bölge kodunuzu seçemiyorsanız, ülkeniz/bölgeniz için SMS desteklenmez. Ülke/bölge kodunuz kullanılamıyorsa Fikirlerinizi paylaşma bölümünde ülkenizin/bölgenizin eklenmesi için oy kullanabilirsiniz. Ülkeniz desteklenene kadar geçici bir çözüm olarak, eylem grubunu ülkenizi/bölgenizi destekleyen bir üçüncü taraf SMS sağlayıcısına web kancası çağıracak şekilde yapılandırın. Azure uygulaması Anında iletme bildirimleri Azure mobil uygulamasına bildirim gönderme. Azure mobil uygulamasına anında iletme bildirimlerini etkinleştirmek için Azure mobil uygulaması hakkında daha fazla bilgi için bkz . Azure mobil uygulaması. Azure hesabı e-posta alanına, Azure mobil uygulamasını yapılandırırken hesap kimliğiniz olarak kullandığınız e-posta adresini girin. Ses Sesli bildirim. Bildirimin alıcısı için Ülke kodunu ve Telefon numarasını girin. Azure portalında ülke/bölge kodunuzu seçemiyorsanız, ülkeniz/bölgeniz için sesli bildirimler desteklenmez. Ülke/bölge kodunuz kullanılamıyorsa Fikirlerinizi paylaşma bölümünde ülkenizin/bölgenizin eklenmesi için oy kullanabilirsiniz. Ülkeniz desteklenene kadar geçici bir çözüm olarak, eylem grubunu ülkenizi/bölgenizi destekleyen bir üçüncü taraf sesli arama sağlayıcısına web kancası çağıracak şekilde yapılandırın. Ortak uyarı şemasını etkinleştirmek isteyip istemediğinizi seçin. Ortak uyarı şeması, Azure İzleyici'deki tüm uyarı hizmetlerinde kullanılabilen tek bir genişletilebilir ve birleşik uyarı yüküdür. Ortak şema hakkında daha fazla bilgi için bkz . Ortak uyarı şeması.

Tamam'ı seçin.

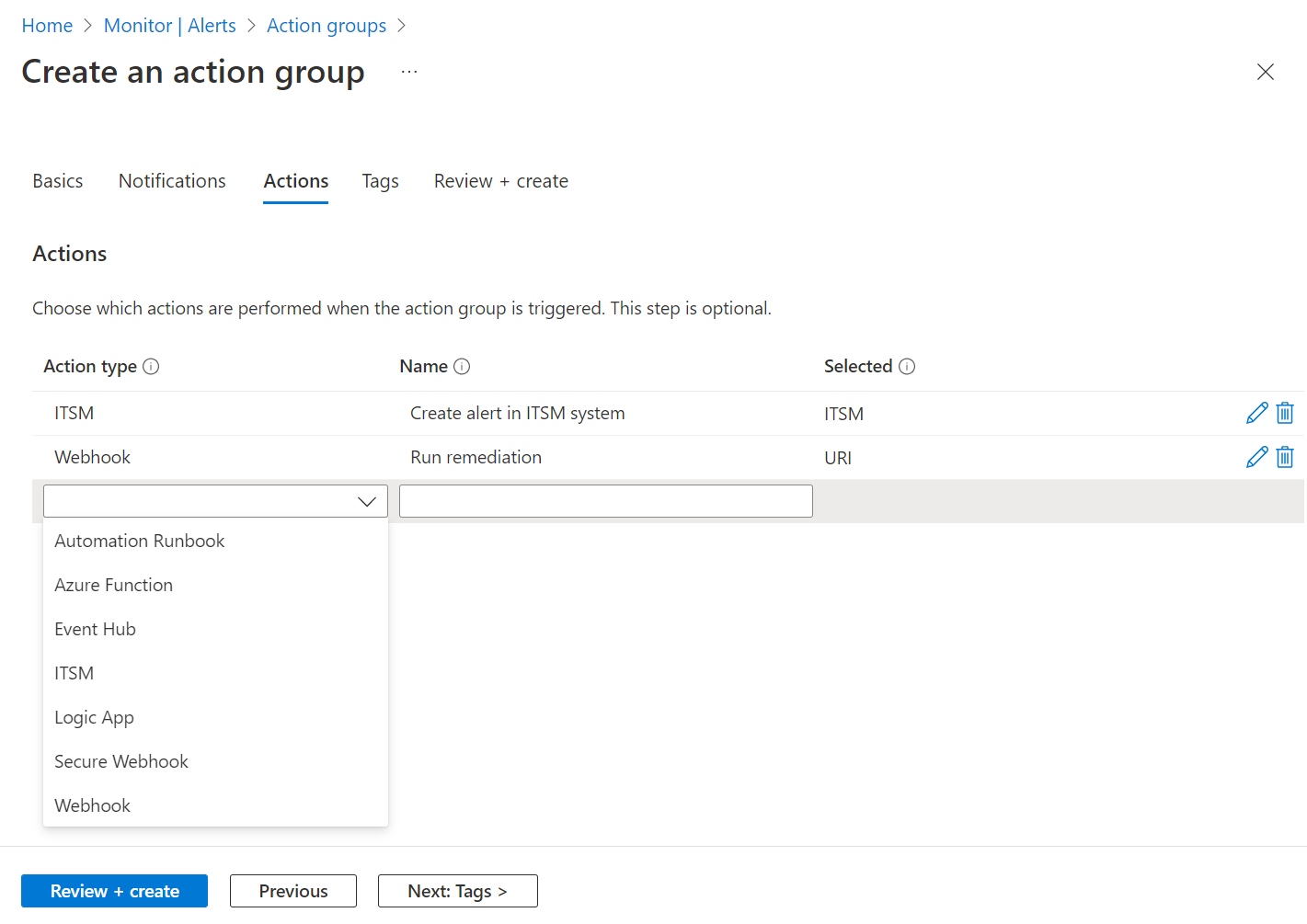

Eylemleri yapılandırın. İleri: Eylemler'i seçin. veya sayfanın üst kısmındaki Eylemler sekmesini seçin.

Uyarı tetiklendiğinde tetiklenen eylemlerin listesini tanımlayın. Bir eylem türü seçin ve her eylem için bir ad girin.

Eylem türü Ayrıntılar Otomasyon Runbook'u Otomasyon runbook yükleriyle ilgili sınırlar hakkında bilgi için bkz . Otomasyon sınırları. Olay hub’ları Event Hubs eylemi Event Hubs'a bildirimler yayımlar. Event Hubs hakkında daha fazla bilgi için bkz . Büyük veri akışı platformu ve olay alma hizmeti olan Azure Event Hubs. Olay alıcınızdan uyarı bildirim akışına abone olabilirsiniz. İşlevler İşlevlerde mevcut bir HTTP tetikleyici uç noktasını çağırır. Daha fazla bilgi için bkz. Azure İşlevleri.

İşlev eylemini tanımladığınızda, işlevin HTTP tetikleyici uç noktası ve erişim anahtarı eylem tanımına (örneğin,https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>) kaydedilir. İşlevin erişim anahtarını değiştirirseniz, eylem grubunda işlev eylemini kaldırıp yeniden oluşturmanız gerekir.

Uç noktanız HTTP POST yöntemini desteklemelidir.

İşlevin depolama hesabına erişimi olmalıdır. Erişimi yoksa anahtarlar kullanılamaz ve işlev URI'sine erişilemez.

Depolama hesabına erişimi geri yükleme hakkında bilgi edinin.ITSM ITSM eylemi, ITSM bağlantısı gerektirir. ITSM bağlantısı oluşturmayı öğrenmek için bkz . ITSM tümleştirmesi. Mantıksal uygulamalar Tümleştirme için iş akışları oluşturmak ve özelleştirmek ve uyarı bildirimlerinizi özelleştirmek için Azure Logic Apps'i kullanabilirsiniz. Güvenli web kancası Güvenli bir web kancası eylemi kullandığınızda, eylem grubunuzla korumalı bir web API'si olan uç noktanız arasındaki bağlantının güvenliğini sağlamak için Microsoft Entra Id kullanmalısınız. Bkz. Güvenli web kancası için kimlik doğrulamasını yapılandırma. Güvenli web kancası temel kimlik doğrulamasını desteklemez. Temel kimlik doğrulaması kullanıyorsanız Web kancası eylemini kullanın. Web kancası Web kancası eylemini kullanırsanız, hedef web kancası uç noktanızın farklı uyarı kaynaklarının yaydığı çeşitli JSON yüklerini işleyebilmesi gerekir.

Güvenlik sertifikalarını web kancası eylemi aracılığıyla geçiremezsiniz. Temel kimlik doğrulamasını kullanmak için kimlik bilgilerinizi URI üzerinden geçirmeniz gerekir.

Web kancası uç noktası, örneğin Microsoft Teams şeması gibi belirli bir şema bekliyorsa, uyarı şemasını hedef web kancasının beklentilerini karşılayacak şekilde işlemek için Logic Apps eylem türünü kullanın.

Web kancası eylemlerini yeniden denemek için kullanılan kurallar hakkında bilgi için bkz . Web Kancası.

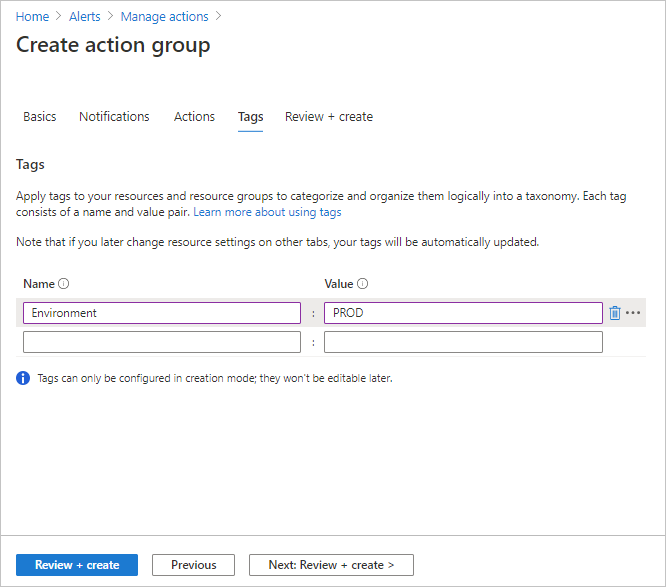

(İsteğe bağlı.) Azure kaynaklarınızı kategorilere ayırmak için eylem grubuna bir anahtar-değer çifti atamak isterseniz İleri: Etiketler'i veya Etiketler sekmesini seçin. Aksi takdirde, bu adımı atlayın.

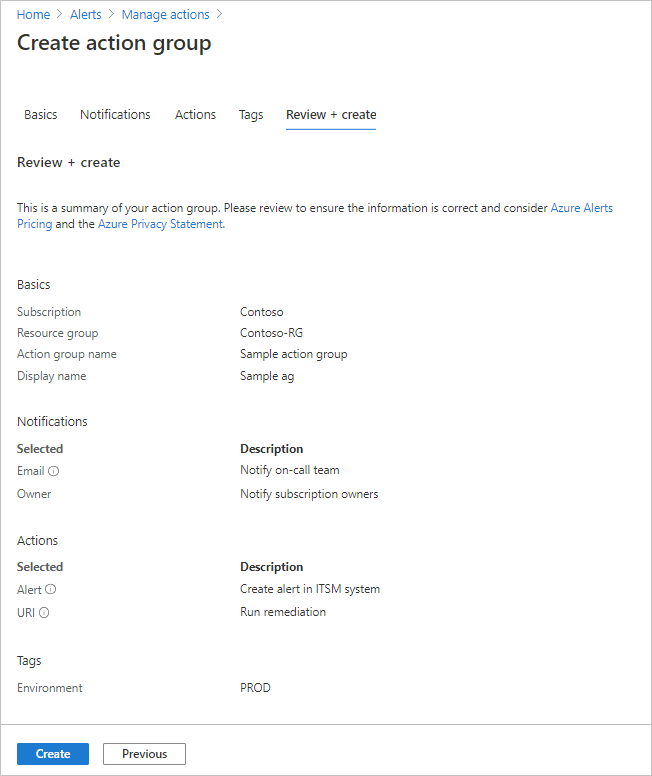

Ayarlarınızı gözden geçirmek için Gözden geçir + oluştur'u seçin. Bu adım, gerekli tüm bilgileri girdiğinizden emin olmak için girişlerinizi hızla denetler. Sorun varsa, bunlar burada bildirilir. Ayarları gözden geçirdikten sonra Oluştur'u seçerek eylem grubunu oluşturun.

Not

Bir kişiyi e-posta veya SMS ile bilgilendirecek bir eylem yapılandırdığınızda, eylem grubuna eklendiğini belirten bir onay alır.

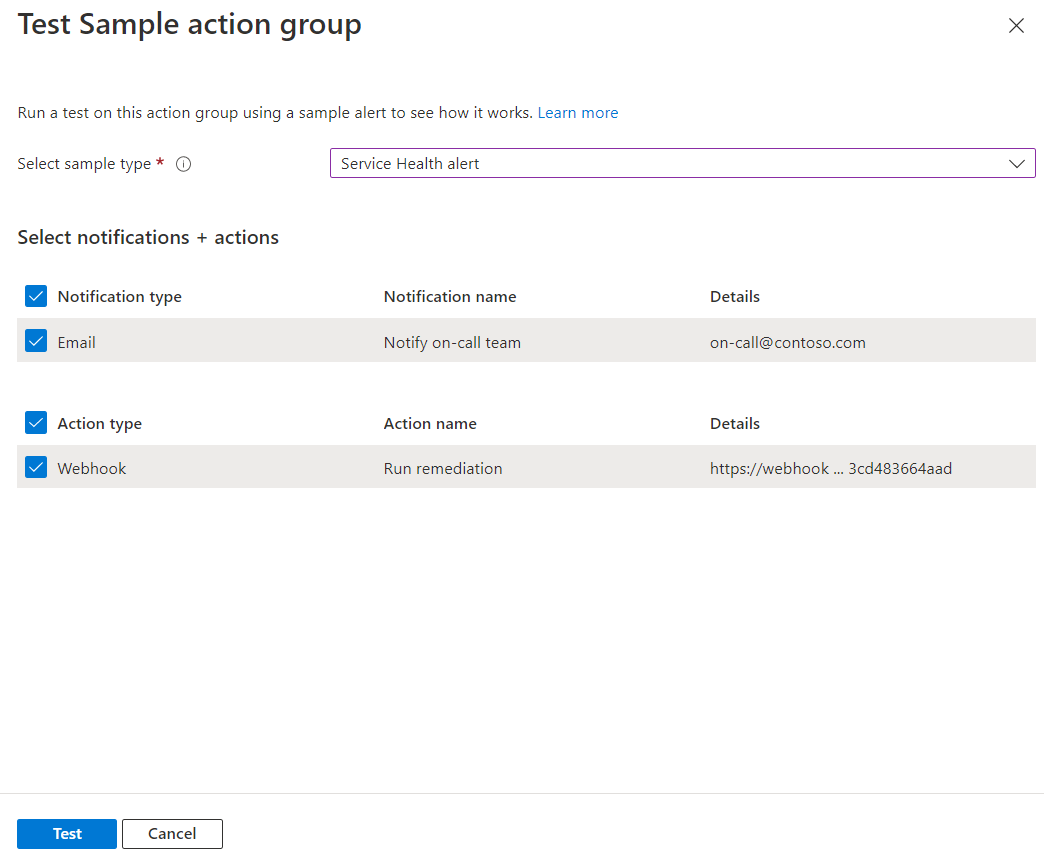

Azure portalda bir eylem grubunu test etme

Azure portalında bir eylem grubu oluşturduğunuzda veya güncelleştirdiğinizde, eylem grubunu test edebilirsiniz.

Azure portalında bir eylem grubu oluşturun.

Not

Mevcut bir eylem grubunu düzenliyorsanız, test etmeden önce değişiklikleri eylem grubuna kaydedin.

Eylem grubu sayfasında Test eylem grubu'na tıklayın.

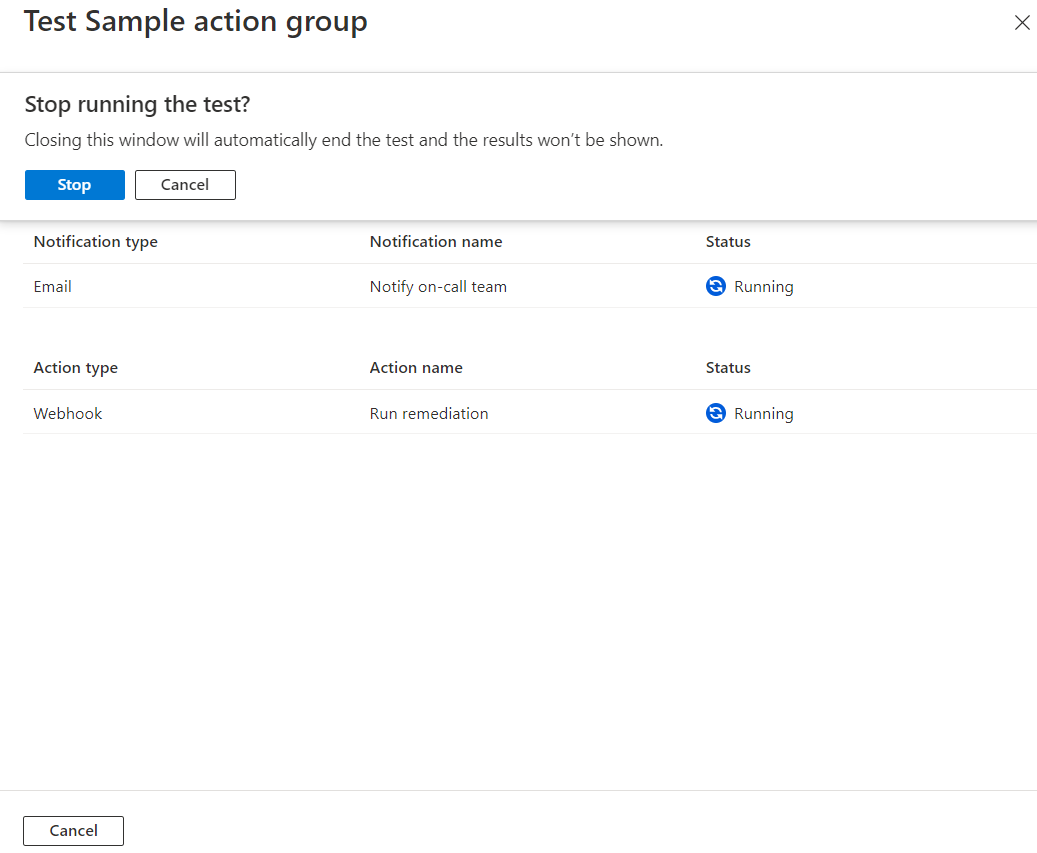

Test etmek istediğiniz bir örnek türü ve bildirim ve eylem türlerini seçin. Sonra Test'i seçin.

Pencereyi kapatırsanız veya test çalışırken Test kurulumuna geri dön'i seçerseniz, test durdurulur ve test sonuçlarını alamazsınız.

Test tamamlandığında, Başarılı veya Başarısız olarak bir test durumu görüntülenir. Test başarısız olduysa ve daha fazla bilgi almak istiyorsanız Ayrıntıları görüntüle'yi seçin.

Sorunu anlamak için Hata ayrıntıları bölümündeki bilgileri kullanabilirsiniz. Ardından, değişiklikleri düzenleyebilir, kaydedebilir ve eylem grubunu yeniden test edebilirsiniz.

Bir test çalıştırıp bir bildirim türü seçtiğinizde, konu başlığında "Test" ifadesini içeren bir ileti alırsınız. Testler, bir üretim ortamında etkinleştirmeden önce eylem grubunuzun beklendiği gibi çalışıp çalışmadığını denetlemek için bir yol sağlar. Test e-posta bildirimlerindeki tüm ayrıntılar ve bağlantılar örnek başvuru kümesinden alınıyor.

Test eylem grupları için rol gereksinimleri

Aşağıdaki tabloda, test eylemleri işlevselliği için gereken rol üyeliği gereksinimleri açıklanmaktadır:

| Rol üyeliği | Mevcut eylem grubu | Mevcut kaynak grubu ve yeni eylem grubu | Yeni kaynak grubu ve yeni eylem grubu |

|---|---|---|---|

| Abonelik katkıda bulunanı | Desteklenir | Desteklenir | Desteklenir |

| Kaynak grubu katkıda bulunanı | Desteklenir | Desteklenir | Uygulanamaz |

| Eylem grubu kaynak katkıda bulunanı | Desteklenir | Uygulanamaz | Uygulanamaz |

| Azure İzleyici katkıda bulunanı | Desteklenir | Desteklenir | Uygulanamaz |

| Özel rol1 | Desteklenir | Desteklenir | Uygulanamaz |

1 Özel rolün Microsoft.Analizler olması gerekir/createNotifications/* izni.

Not

- Bir kullanıcı bu bildirimi oluşturmak için doğru izinlere sahip yukarıdaki Rol Üyeliklerinin üyesi değilse, bir eylem grubunu test etmek için gereken en düşük izin "Microsoft.Analizler/createNotifications/*"

- Zaman aralığı başına sınırlı sayıda test çalıştırabilirsiniz. Durumunuz için hangi sınırların geçerli olduğunu denetlemek için bkz . Azure İzleyici hizmet sınırları.

- Portalda bir eylem grubu yapılandırdığınızda, ortak uyarı şemasını kabul edebilir veya devre dışı bırakabilirsiniz.

- Tüm örnek türleri için ortak şema örneklerini bulmak için bkz . Test Eylem Grubu için yaygın uyarı şeması tanımları.

- Yaygın olmayan şema uyarı tanımlarını bulmak için bkz . Test Eylem Grubu için yaygın olmayan uyarı şeması tanımları.

Resource Manager şablonuyla eylem grubu oluşturma

Eylem gruplarını yapılandırmak için Bir Azure Resource Manager şablonu kullanabilirsiniz. Şablonları kullanarak, belirli uyarı türlerinde yeniden kullanılabilecek eylem gruplarını otomatik olarak ayarlayabilirsiniz. Bu eylem grupları, bir uyarı tetiklendiğinde tüm doğru taraflara bildirilmesini sağlar.

Temel adımlar şunlardır:

- Eylem grubunun nasıl oluşturulacağını açıklayan bir JSON dosyası olarak şablon oluşturun.

- Herhangi bir dağıtım yöntemini kullanarak şablonu dağıtın.

Eylem grubu Resource Manager şablonları

Resource Manager şablonu kullanarak eylem grubu oluşturmak için türünde Microsoft.Insights/actionGroupsbir kaynak oluşturursunuz. Ardından tüm ilgili özellikleri doldurursunuz. Eylem grubu oluşturan iki örnek şablon aşağıda verilmiştir.

İlk şablonda, eylem tanımlarının şablonda sabit olarak kodlandığı bir eylem grubu için Resource Manager şablonunun nasıl oluşturulacağı açıklanır. İkinci şablon, web kancası yapılandırma bilgilerini şablon dağıtıldığında giriş parametreleri olarak alan bir şablonun nasıl oluşturulacağını açıklar.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

{

"name": "contosoSMS",

"countryCode": "1",

"phoneNumber": "5555551212"

},

{

"name": "contosoSMS2",

"countryCode": "1",

"phoneNumber": "5555552121"

}

],

"emailReceivers": [

{

"name": "contosoEmail",

"emailAddress": "devops@contoso.com",

"useCommonAlertSchema": true

},

{

"name": "contosoEmail2",

"emailAddress": "devops2@contoso.com",

"useCommonAlertSchema": true

}

],

"webhookReceivers": [

{

"name": "contosoHook",

"serviceUri": "http://requestb.in/1bq62iu1",

"useCommonAlertSchema": true

},

{

"name": "contosoHook2",

"serviceUri": "http://requestb.in/1bq62iu2",

"useCommonAlertSchema": true

}

],

"SecurewebhookReceivers": [

{

"name": "contososecureHook",

"serviceUri": "http://requestb.in/1bq63iu1",

"useCommonAlertSchema": false

},

{

"name": "contososecureHook2",

"serviceUri": "http://requestb.in/1bq63iu2",

"useCommonAlertSchema": false

}

],

"eventHubReceivers": [

{

"name": "contosoeventhub1",

"subscriptionId": "replace with subscription id GUID",

"eventHubNameSpace": "contosoeventHubNameSpace",

"eventHubName": "contosoeventHub",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"actionGroupName": {

"type": "string",

"metadata": {

"description": "Unique name (within the Resource Group) for the Action group."

}

},

"actionGroupShortName": {

"type": "string",

"metadata": {

"description": "Short name (maximum 12 characters) for the Action group."

}

},

"webhookReceiverName": {

"type": "string",

"metadata": {

"description": "Webhook receiver service Name."

}

},

"webhookServiceUri": {

"type": "string",

"metadata": {

"description": "Webhook receiver service URI."

}

}

},

"resources": [

{

"type": "Microsoft.Insights/actionGroups",

"apiVersion": "2021-09-01",

"name": "[parameters('actionGroupName')]",

"location": "Global",

"properties": {

"groupShortName": "[parameters('actionGroupShortName')]",

"enabled": true,

"smsReceivers": [

],

"emailReceivers": [

],

"webhookReceivers": [

{

"name": "[parameters('webhookReceiverName')]",

"serviceUri": "[parameters('webhookServiceUri')]",

"useCommonAlertSchema": true

}

]

}

}

],

"outputs":{

"actionGroupResourceId":{

"type":"string",

"value":"[resourceId('Microsoft.Insights/actionGroups',parameters('actionGroupName'))]"

}

}

}

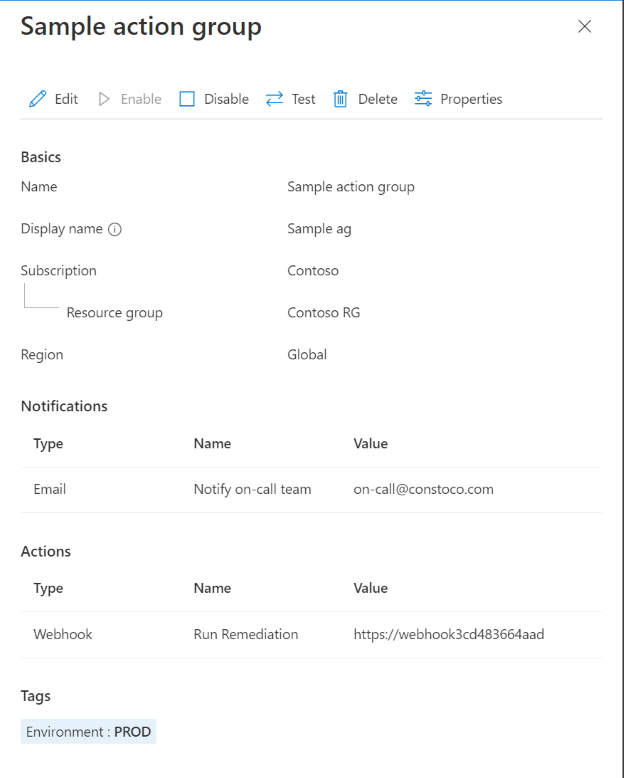

Eylem gruplarını yönetme

Eylem grubunu oluşturduktan sonra portalda görüntüleyebilirsiniz:

Azure portalına gidin.

İzleyici sayfasında Uyarılar'ı seçin.

Eylem grupları'ı seçin.

Yönetmek istediğiniz eylem grubunu seçin. Şunları yapabilirsiniz:

- Eylemleri ekleyin, düzenleyin veya kaldırın.

- Eylem grubunu silin.

Bildirimler için hizmet sınırları

Bir telefon numarası veya e-posta birçok abonelikteki eylem gruplarına dahil edilebilir. Azure İzleyici, belirli bir telefon numarasına, e-posta adresine veya cihaza çok fazla bildirim gönderildiğinde bildirimleri askıya almak için hız sınırlamayı kullanır. Hız sınırlama, uyarıların yönetilebilir ve eyleme dönüştürülebilir olmasını sağlar.

Hız sınırlama sms, ses ve e-posta bildirimleri için geçerlidir. Diğer tüm bildirim eylemleri hız sınırlı değildir. Hız sınırları hakkında bilgi için bkz . Azure İzleyici hizmet sınırları.

Hız sınırlama tüm abonelikler için geçerlidir. Hız sınırlama, birden çok abonelikten iletiler gönderiliyor olsa bile eşiğe ulaşıldığında uygulanır.

Bir e-posta adresi hız sınırına sahip olduğunda, hız sınırlamasının uygulandığını ve hız sınırlama süresinin ne zaman dolacağını bildirmek için bir bildirim gönderilir.

Azure Resource Manager'a e-posta gönderme

E-posta bildirimleri için Azure Resource Manager'ı kullandığınızda, aboneliğin rolünün üyelerine e-posta gönderebilirsiniz. E-posta yalnızca rolün Microsoft Entra ID kullanıcı üyelerine gönderilir. E-posta Microsoft Entra gruplarına veya hizmet sorumlularına gönderilmez.

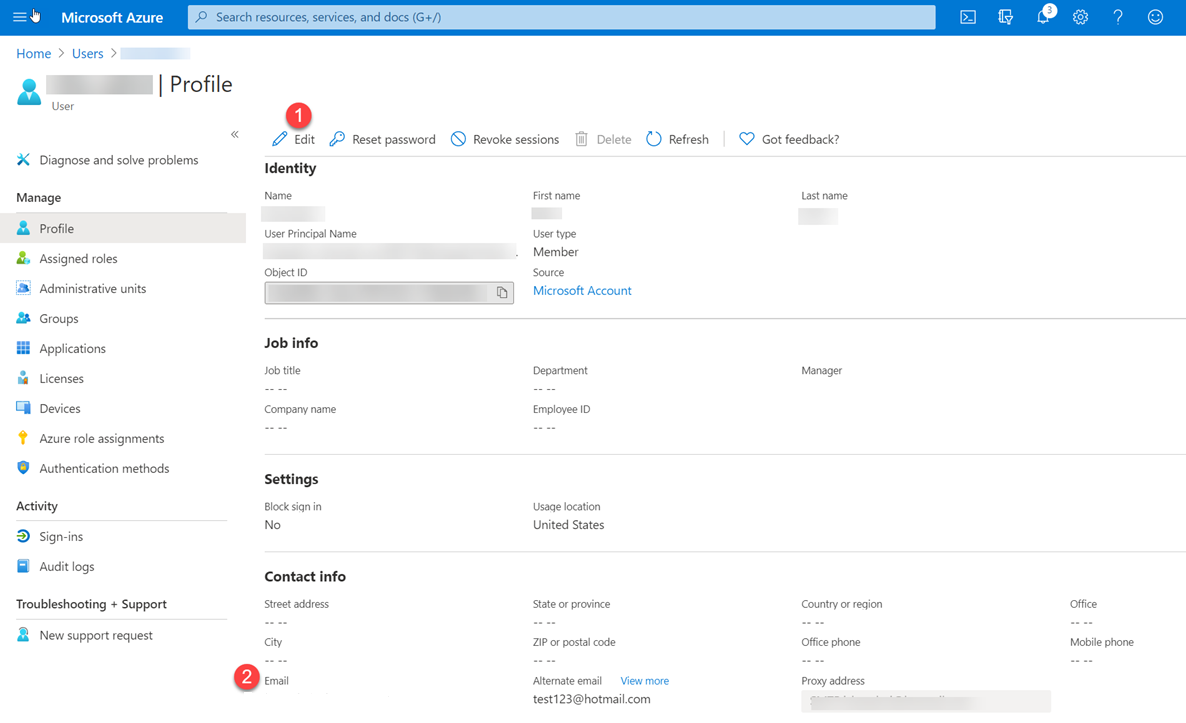

Bildirim e-postası yalnızca birincil e-posta adresine gönderilir.

Birincil e-postanız bildirim almıyorsa, E-posta Azure Resource Manager rolü için e-posta adresini yapılandırın:

Azure portalında Microsoft Entra Id'ye gidin.

Sol tarafta Tüm kullanıcılar'ı seçin. Sağ tarafta bir kullanıcı listesi görüntülenir.

Birincil e-postasını gözden geçirmek istediğiniz kullanıcıyı seçin.

Kullanıcı profilinde, E-posta değeri için Kişi bilgileri'nin altına bakın. Boşsa:

- Sayfanın üst kısmında Düzenle'yi seçin.

- Bir e-posta adresi girin.

- Sayfanın üst kısmında Kaydet'i seçin.

Eylem grubu başına sınırlı sayıda e-posta eyleminiz olabilir. Durumunuz için hangi sınırların geçerli olduğunu denetlemek için bkz . Azure İzleyici hizmet sınırları.

Resource Manager rolünü ayarladığınızda:

- Role Kullanıcı türünde bir varlık atayın.

- Atamayı abonelik düzeyinde yapın.

- Kullanıcı için Microsoft Entra profilinde bir e-posta adresi yapılandırıldığından emin olun.

- Bir kullanıcı bu bildirimi oluşturmak için doğru izinlere sahip yukarıdaki Rol Üyeliklerinin üyesi değilse, bir eylem grubunu test etmek için gereken en düşük izin "Microsoft.Analizler/createNotifications/*"

- Zaman aralığı başına sınırlı sayıda test çalıştırabilirsiniz. Hangi sınırları denetlemek için durumunuz için bkz . Azure İzleyici hizmet sınırları.

- Portalda bir eylem grubu yapılandırdığınızda, ortak uyarı şemasını kabul edebilir veya devre dışı bırakabilirsiniz.

- Tüm örnek türleri için ortak şema örneklerini bulmak için bkz . Test Eylem Grubu için yaygın uyarı şeması tanımları.

- Yaygın olmayan şema uyarı tanımlarını bulmak için bkz . Test Eylem Grubu için yaygın olmayan uyarı şeması tanımları.

Not

Bir müşterinin aboneliğine yeni bir Azure Resource Manager rolü ekledikten sonra bildirim almaya başlaması 24 saate kadar sürebilir.

SMS

Hız sınırları hakkında bilgi için bkz. Ses, SMS, e-postalar, Azure Uygulaması Hizmet anında iletme bildirimleri ve web kancası gönderileri için hız sınırlama.

Sms bildirimlerini eylem gruplarında kullanma hakkında önemli bilgiler için bkz . Eylem gruplarında SMS uyarı davranışı.

Eylem grubu başına sınırlı sayıda SMS eyleminiz olabilir.

Not

Azure portalında ülke/bölge kodunuzu seçemiyorsanız, ülkeniz/bölgeniz için SMS desteklenmez. Ülke/bölge kodunuz kullanılamıyorsa Fikirlerinizi paylaşma bölümünde ülkenizin/bölgenizin eklenmesi için oy kullanabilirsiniz. Bu arada, geçici bir çözüm olarak eylem grubunuzu ülkenizde/bölgenizde destek sunan bir üçüncü taraf SMS sağlayıcısına web kancası çağıracak şekilde yapılandırın.

SMS yanıtları

Bu yanıtlar SMS bildirimleri için desteklenir. SMS'in alıcısı SMS'i şu değerlerle yanıtlayabilir:

| YANIT | Açıklama |

|---|---|

DEVRE DIŞI BIRAKMAK <Action Group Short name> |

Eylem Grubundan daha fazla SMS'i devre dışı bırakır |

ETKİNLEŞTİRMEK <Action Group Short name> |

Eylem Grubundan SMS'i yeniden etkinleştirir |

| DURDUR | Tüm Eylem Gruplarından daha fazla SMS'i devre dışı bırakır |

| BAŞLANGIÇ | TÜM Eylem Gruplarından SMS'i yeniden etkinleştirir |

| YARDIM | Kullanıcıya bu makalenin bağlantısıyla bir yanıt gönderilir. |

Not

Bir kullanıcı SMS uyarılarının aboneliğini kaldırmış ancak ardından yeni bir eylem grubuna eklenmişse; bu yeni eylem grubu için SMS uyarıları alır, ancak önceki tüm eylem gruplarından abonelikten çıkarılır. Eylem grubu başına sınırlı sayıda Azure uygulama eyleminiz olabilir.

SMS bildirim desteğine sahip ülkeler/bölgeler

| Ülke kodu | Ülke |

|---|---|

| 61 | Avustralya |

| 43 | Avusturya |

| 32 | Belçika |

| 55 | Brezilya |

| 1 | Kanada |

| 56 | Şili |

| 86 | Çin |

| 420 | Çek Cumhuriyeti |

| 45 | Danimarka |

| 372 | Estonya |

| 358 | Finlandiya |

| 33 | Fransa |

| 49 | Almanya |

| 852 | Hong Kong Özel Yönetici sistrative Bölgesi |

| 91 | Hindistan |

| 353 | İrlanda |

| 972 | İsrail |

| 39 | İtalya |

| 81 | Japonya |

| 352 | Lüksemburg |

| 60 | Malezya |

| 52 | Meksika |

| 31 | Hollanda |

| 64 | Yeni Zelanda |

| 47 | Norveç |

| 351 | Portekiz |

| 1 | Porto Riko |

| 40 | Romanya |

| 7 | Rusya |

| 65 | Singapur |

| 27 | Güney Afrika |

| Kategori 82 | Güney Kore |

| 34 | İspanya |

| 41 | İsviçre |

| 886 | Tayvan |

| 971 | BAE |

| 44 | Birleşik Krallık |

| 1 | Birleşik Devletler |

Ses

Hız sınırları hakkında önemli bilgiler için bkz. Ses, SMS, e-postalar, Azure Uygulaması Hizmet anında iletme bildirimleri ve web kancası gönderileri için hız sınırlama.

Eylem grubu başına sınırlı sayıda sesli eyleminiz olabilir.

Not

Azure portalında ülke/bölge kodunuzu seçemiyorsanız, ülkeniz/bölgeniz için sesli aramalar desteklenmez. Ülke/bölge kodunuz kullanılamıyorsa Fikirlerinizi paylaşma bölümünde ülkenizin/bölgenizin eklenmesi için oy kullanabilirsiniz. Bu arada, geçici bir çözüm olarak eylem grubunuzu ülkenizde/bölgenizde destek sunan bir üçüncü taraf sesli arama sağlayıcısına web kancası çağıracak şekilde yapılandırın. Bir ülke '*' ile işaretlenmişse aramalar ABD tabanlı bir telefon numarasından gelir.

Sesli bildirim desteğine sahip ülkeler/bölgeler

| Ülke kodu | Ülke |

|---|---|

| 61 | Avustralya |

| 43 | Avusturya |

| 32 | Belçika |

| 55 | Brezilya |

| 1 | Kanada |

| 56 | Şili |

| 86 | Çin* |

| 420 | Çek Cumhuriyeti |

| 45 | Danimarka |

| 372 | Estonya |

| 358 | Finlandiya |

| 33 | Fransa |

| 49 | Almanya |

| 852 | Hong Kong* |

| 91 | Hindistan* |

| 353 | İrlanda |

| 972 | İsrail |

| 39 | İtalya* |

| 81 | Japonya* |

| 352 | Lüksemburg |

| 60 | Malezya |

| 52 | Meksika |

| 31 | Hollanda |

| 64 | Yeni Zelanda |

| 47 | Norveç |

| 351 | Portekiz |

| 40 | Romanya* |

| 7 | Rusya* |

| 65 | Singapur |

| 27 | Güney Afrika |

| Kategori 82 | Güney Kore |

| 34 | İspanya |

| 46 | Isveç |

| 41 | İsviçre |

| 886 | Tayvan* |

| 971 | Birleşik Arap Emirlikleri* |

| 44 | Birleşik Krallık |

| 1 | Birleşik Devletler |

Desteklenen ülkelerin/bölgelerin fiyatlandırması hakkında bilgi için bkz . Azure İzleyici fiyatlandırması.

Web kancası

Not

Web kancası eylemini kullanırsanız, hedef web kancası uç noktanızın farklı uyarı kaynaklarının yaydığı çeşitli JSON yüklerini işleyebilmesi gerekir. Güvenlik sertifikalarını web kancası eylemi aracılığıyla geçiremezsiniz. Temel kimlik doğrulamasını kullanmak için kimlik bilgilerinizi URI üzerinden geçirmeniz gerekir. Web kancası uç noktası, örneğin Microsoft Teams şeması gibi belirli bir şema bekliyorsa uyarı şemasını hedef web kancasının beklentilerini karşılayacak şekilde dönüştürmek için Logic Apps eylemini kullanın. Web kancası eylem grupları genellikle çağrıldığında şu kuralları izler:

- Bir web kancası çağrıldığında, ilk çağrı başarısız olursa, en az 1 kez daha yeniden denenir ve çeşitli gecikme aralıklarında (5, 20, 40 saniye) en fazla 5 kez (5 yeniden deneme).

- 1. ve 2. deneme arasındaki gecikme 5 saniyedir

- 2. ve 3. deneme arasındaki gecikme 20 saniyedir

- 3. ve 4. deneme arasındaki gecikme 5 saniyedir

- 4. ve 5. deneme arasındaki gecikme 40 saniyedir

- 5. ve 6. deneme arasındaki gecikme 5 saniyedir

- Web kancasını çağırmaya yönelik yeniden denemeler başarısız olduktan sonra, hiçbir eylem grubu uç noktayı 15 dakika boyunca çağırmaz.

- Yeniden deneme mantığı, çağrının yeniden denenebileceğini varsayar. Durum kodları: 408, 429, 503, 504 veya HttpRequestException, WebException,

TaskCancellationExceptionçağrının yeniden denenmesi için izin ver".

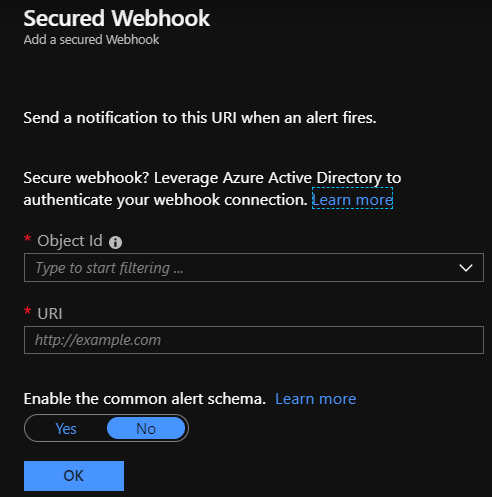

Güvenli web kancası için kimlik doğrulamasını yapılandırma

Güvenli web kancası eylemi, "AZNS Microsoft Entra Webhook" Microsoft Entra uygulamasının Microsoft Entra kiracısında bir Hizmet Sorumlusu örneği kullanarak korumalı API'de kimlik doğrulaması yapar. Eylem grubunun çalışmasını sağlamak için, bu Microsoft Entra Web Kancası Hizmet Sorumlusu hedef uç noktaya erişim izni veren hedef Microsoft Entra uygulamasında bir rolün üyesi olarak eklenmelidir.

Microsoft Entra uygulamalarına ve hizmet sorumlularına genel bakış için bkz. Microsoft kimlik platformu (v2.0) genel bakış. Güvenli web kancası işlevselliğinden yararlanmak için bu adımları izleyin.

Not

Temel kimlik doğrulaması için SecureWebhookdesteklenmez. Temel kimlik doğrulamasını kullanmak için kullanmanız Webhookgerekir.

Web kancası eylemini kullanırsanız, hedef web kancası uç noktanızın farklı uyarı kaynaklarının yaydığı çeşitli JSON yüklerini işleyebilmesi gerekir. Web kancası uç noktası, örneğin Microsoft Teams şeması gibi belirli bir şema bekliyorsa uyarı şemasını hedef web kancasının beklentilerini karşılayacak şekilde dönüştürmek için Logic Apps eylemini kullanın.

Not

Azure AD ve MSOnline PowerShell modülleri 30 Mart 2024 itibarıyla kullanım dışı bırakılmıştır. Daha fazla bilgi edinmek için kullanımdan kaldırma güncelleştirmesini okuyun. Bu tarihten sonra bu modüllere yönelik destek, Microsoft Graph PowerShell SDK'sına geçiş yardımı ve güvenlik düzeltmeleriyle sınırlıdır. Kullanım dışı bırakılan modüller Mart 30 2025'e kadar çalışmaya devam edecektir.

Microsoft Entra ID (eski adıyla Azure AD) ile etkileşime geçmek için Microsoft Graph PowerShell'e geçiş yapmanızı öneririz. Sık sorulan geçiş soruları için Bkz. Geçiş hakkında SSS. Not: MSOnline'ın 1.0.x sürümleri 30 Haziran 2024'den sonra kesintiye neden olabilir.

Korumalı web API'niz için bir Microsoft Entra uygulaması oluşturun. Daha fazla bilgi için bkz . Korumalı web API'si: Uygulama kaydı. Korumalı API'nizi bir daemon uygulaması tarafından çağrılacak şekilde yapılandırın ve temsilci izinleri değil uygulama izinlerini kullanıma sunarak. Bu izinler hakkında daha fazla bilgi için bkz . Web API'nizin bir hizmet veya daemon uygulaması tarafından çağrılıp çağrılmadığını öğrenin.

Not

Korumalı web API'nizi V2.0 erişim belirteçlerini kabul etmek için yapılandırın. Bu ayar hakkında daha fazla bilgi için bkz . Microsoft Entra uygulama bildirimi.

Eylem grubunun Microsoft Entra uygulamanızı kullanmasını sağlamak için bu yordamı izleyen PowerShell betiğini kullanın.

Not

Bu betiği çalıştırmak için Size Microsoft Entra Uygulaması Yönetici istrator rolü atanmalıdır.

- Microsoft Entra kiracı kimliğinizi kullanmak için PowerShell betiğinin

Connect-AzureADçağrısını değiştirin. - Microsoft Entra uygulamanızın nesne kimliğini kullanmak için PowerShell betiğinin

$myAzureADApplicationObjectIddeğişkenini değiştirin. - Değiştirilen betiği çalıştırın.

Not

Eylem grubunda güvenli web kancası eylemini oluşturabilmek veya değiştirebilmek için hizmet sorumlusuna Microsoft Entra uygulamasının sahip rolü atanmalıdır.

- Microsoft Entra kiracı kimliğinizi kullanmak için PowerShell betiğinin

Güvenli web kancası eylemini yapılandırın.

- Betikteki

$myApp.ObjectIddeğeri kopyalayın. - Web kancası eylem tanımındaki Nesne Kimliği kutusuna kopyaladığınız değeri girin.

- Betikteki

Güvenli web kancası PowerShell betiği

Connect-AzureAD -TenantId "<provide your Azure AD tenant ID here>"

# Define your Azure AD application's ObjectId.

$myAzureADApplicationObjectId = "<the Object ID of your Azure AD Application>"

# Define the action group Azure AD AppId.

$actionGroupsAppId = "461e8683-5575-4561-ac7f-899cc907d62a"

# Define the name of the new role that gets added to your Azure AD application.

$actionGroupRoleName = "ActionGroupsSecureWebhook"

# Create an application role with the given name and description.

Function CreateAppRole([string] $Name, [string] $Description)

{

$appRole = New-Object Microsoft.Open.AzureAD.Model.AppRole

$appRole.AllowedMemberTypes = New-Object System.Collections.Generic.List[string]

$appRole.AllowedMemberTypes.Add("Application");

$appRole.DisplayName = $Name

$appRole.Id = New-Guid

$appRole.IsEnabled = $true

$appRole.Description = $Description

$appRole.Value = $Name;

return $appRole

}

# Get your Azure AD application, its roles, and its service principal.

$myApp = Get-AzureADApplication -ObjectId $myAzureADApplicationObjectId

$myAppRoles = $myApp.AppRoles

$actionGroupsSP = Get-AzureADServicePrincipal -Filter ("appId eq '" + $actionGroupsAppId + "'")

Write-Host "App Roles before addition of new role.."

Write-Host $myAppRoles

# Create the role if it doesn't exist.

if ($myAppRoles -match "ActionGroupsSecureWebhook")

{

Write-Host "The Action Group role is already defined.`n"

}

else

{

$myServicePrincipal = Get-AzureADServicePrincipal -Filter ("appId eq '" + $myApp.AppId + "'")

# Add the new role to the Azure AD application.

$newRole = CreateAppRole -Name $actionGroupRoleName -Description "This is a role for Action Group to join"

$myAppRoles.Add($newRole)

Set-AzureADApplication -ObjectId $myApp.ObjectId -AppRoles $myAppRoles

}

# Create the service principal if it doesn't exist.

if ($actionGroupsSP -match "AzNS AAD Webhook")

{

Write-Host "The Service principal is already defined.`n"

}

else

{

# Create a service principal for the action group Azure AD application and add it to the role.

$actionGroupsSP = New-AzureADServicePrincipal -AppId $actionGroupsAppId

}

New-AzureADServiceAppRoleAssignment -Id $myApp.AppRoles[0].Id -ResourceId $myServicePrincipal.ObjectId -ObjectId $actionGroupsSP.ObjectId -PrincipalId $actionGroupsSP.ObjectId

Write-Host "My Azure AD Application (ObjectId): " + $myApp.ObjectId

Write-Host "My Azure AD Application's Roles"

Write-Host $myApp.AppRoles

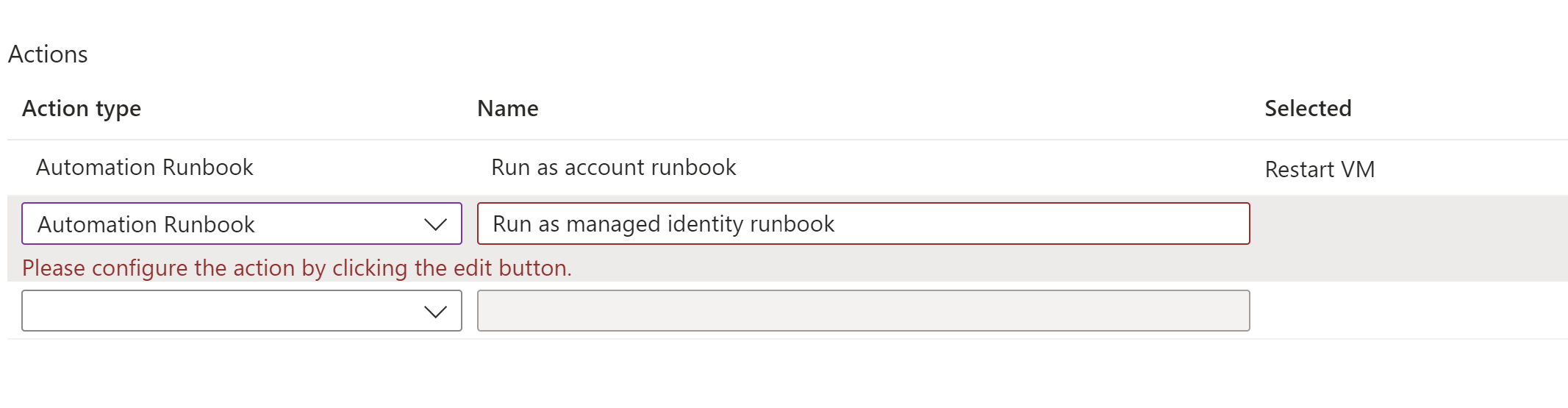

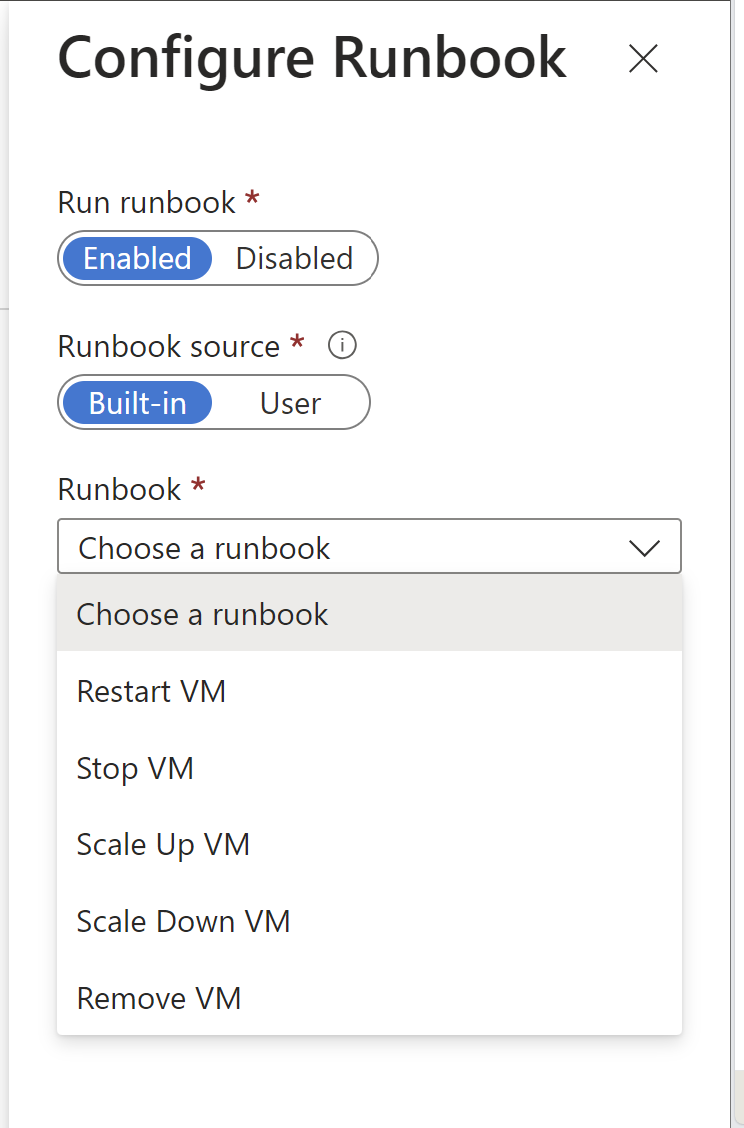

Runbook eylemini "Farklı çalıştır hesabı"ndan "Yönetilen Kimlik Olarak Çalıştır" seçeneğine geçirme

Not

"Farklı çalıştır hesabı" Azure Otomasyonu 30 Eylül 2023'te kullanımdan kaldırılmıştır ve bu da "Automation Runbook" eylem türüyle oluşturulan eylemleri etkiler. "Farklı çalıştır hesabı" runbook'larına bağlanan mevcut eylemler kullanımdan kaldırıldıktan sonra desteklenmeyecektir. Ancak, bu runbook'lar Otomasyon hesabının "Farklı çalıştır" sertifikasının süresi dolana kadar yürütülmeye devam eder. Runbook eylemlerini kullanmaya devam etmek için şunları yapmanız gerekir:

"Otomasyon Runbook'u" eylem türüne sahip yeni bir eylem ekleyerek eylem grubunu düzenleyin ve açılan listeden aynı runbook'u seçin. (Açılan listede yer alan 5 runbook'un tümü, farklı çalıştır hesabı yerine Yönetilen Kimlik kullanılarak kimlik doğrulaması yapmak üzere arka uçta yeniden yapılandırıldı. Otomasyon hesabında sistem tarafından atanan Yönetilen Kimlik, abonelik düzeyinde VM Katkıda Bulunanı rolüyle etkinleştirilirse otomatik olarak atanır.)

"Farklı çalıştır hesabı" runbook'una bağlanan eski runbook eylemini silin.

Eylem grubunu kaydedin.