Azure İzleyici müşteri tarafından yönetilen anahtar

Azure İzleyici'deki veriler Microsoft tarafından yönetilen anahtarlarla şifrelenir. Çalışma alanlarınızdaki verileri ve kaydedilen sorguları korumak için kendi şifreleme anahtarınızı kullanabilirsiniz. Azure İzleyici'de müşteri tarafından yönetilen anahtarlar, günlüklere erişim denetimlerini yönetme esnekliği sağlar. Yapılandırıldıktan sonra, bağlı çalışma alanlarına alınan yeni veriler Azure Key Vault veya Azure Key Vault Yönetilen "HSM" içinde depolanan anahtarınız ile şifrelenir.

Yapılandırmadan önce sınırlamaları ve kısıtlamaları gözden geçirin.

Müşteri tarafından yönetilen anahtara genel bakış

Rest'te şifreleme, kuruluşlarda yaygın bir gizlilik ve güvenlik gereksinimidir. Azure'ın bekleyen şifrelemeyi tamamen yönetmesine izin verirken, şifreleme ve şifreleme anahtarlarını yakından yönetmek için çeşitli seçenekleriniz vardır.

Azure İzleyici, Microsoft tarafından yönetilen anahtarlar (MMK) kullanılarak tüm verilerin ve kaydedilen sorguların beklemede şifrelenmesini sağlar. Anahtar yaşam döngüsü üzerinde denetim ve verilerinize erişimi iptal etme olanağı için Azure Key Vault'ta kendi anahtarınızı kullanarak verileri şifreleyebilirsiniz. Azure İzleyici'nin şifreleme kullanımı, Azure Depolama şifrelemesinin çalışma şekliyle aynıdır.

Müşteri tarafından yönetilen anahtar, daha yüksek koruma düzeyi ve denetim sağlayan ayrılmış kümelerde teslim edilir. Veriler depolamada iki kez, bir kez Microsoft tarafından yönetilen anahtarlar veya Müşteri tarafından yönetilen anahtarlar kullanılarak ve bir kez de iki farklı şifreleme algoritması ve iki farklı anahtar kullanılarak altyapı düzeyinde şifrelenir. çift şifreleme, şifreleme algoritmalarından veya anahtarlarından birinin gizliliğinin ihlal edilebileceği bir senaryoya karşı koruma sağlar. Ayrılmış küme, Kilit Kutusu ile verileri korumanıza da olanak tanır.

Son 14 gün içinde alınan veya sorgularda son kullanılan veriler, sorgu verimliliği için etkin önbellekte (SSD destekli) tutulur. SSD verileri müşteri tarafından yönetilen anahtar yapılandırmasına bakılmaksızın Microsoft anahtarlarıyla şifrelenir, ancak SSD erişimi üzerindeki denetiminiz anahtar iptaline bağlıdır

Log Analytics Ayrılmış Kümeleri fiyatlandırma modeli , günlük 100 GB'tan başlayarak taahhüt Katmanı gerektirir.

Müşteri tarafından yönetilen anahtar Azure İzleyici'de nasıl çalışır?

Azure İzleyici, Azure Key Vault'unuza erişim vermek için yönetilen kimliği kullanır. Log Analytics kümesinin kimliği küme düzeyinde desteklenir. Birden çok çalışma alanında Müşteri tarafından yönetilen anahtara izin vermek için Log Analytics Kümesi kaynağı, Key Vault'unuz ile Log Analytics çalışma alanlarınız arasında ara kimlik bağlantısı olarak çalışır. Kümenin depolama alanı, Microsoft Entra Kimliği aracılığıyla Azure Key Vault'unuzda kimlik doğrulaması yapmak için kümeyle ilişkili yönetilen kimliği kullanır.

Kümeler iki yönetilen kimlik türünü destekler: Sistem tarafından atanan ve Kullanıcı tarafından atanan; senaryonuza bağlı olarak kümede tek bir kimlik tanımlanabilir.

- Sistem tarafından atanan yönetilen kimlik daha basittir ve kimlik

type"SystemAssigned" olarak ayarlandığında küme oluşturma işlemiyle otomatik olarak oluşturulur. Bu kimlik daha sonra key vault'unuza sarmalama ve sarmayı kaldırma işlemleri için depolama erişimi vermek için kullanılabilir. - Kullanıcı tarafından atanan yönetilen kimlik, küme oluşturmadan önce Key Vault'unuzda bu anahtara izinler verilirken küme oluşturma sırasında Müşteri tarafından yönetilen anahtarı yapılandırmanıza olanak tanır.

Müşteri tarafından yönetilen anahtar yapılandırmasını yeni bir kümeye veya çalışma alanlarına bağlı ve veri alan mevcut kümeye uygulayabilirsiniz. Bağlı çalışma alanlarına alınan yeni veriler anahtarınız ile şifrelenir ve yapılandırmadan önce alınan eski veriler Microsoft anahtarıyla şifrelenmiş olarak kalır. Sorgularınız Müşteri tarafından yönetilen anahtar yapılandırmasından etkilenmez ve eski ve yeni veriler arasında sorunsuz bir şekilde gerçekleştirilir. Çalışma alanlarının kümeyle bağlantısını istediğiniz zaman kaldırabilirsiniz. Bağlantıyı kaldırma işlemi Microsoft anahtarıyla şifrelendikten sonra alınan yeni veriler, eski ve yeni veriler arasında sorunsuz bir şekilde sorgular gerçekleştirilir.

Önemli

Müşteri tarafından yönetilen anahtar özelliği bölgeseldir. Azure Key Vault, küme ve bağlı çalışma alanlarınız aynı bölgede olmalıdır, ancak farklı aboneliklerde olabilir.

- Anahtar Kasası

- Key Vault izinlerine sahip yönetilen kimliğe sahip Log Analytics küme kaynağı— Kimlik, alt katman ayrılmış küme depolama alanına yayılır

- Ayrılmış küme

- Ayrılmış kümeye bağlı çalışma alanları

Şifreleme anahtarları işlemi

Depolama veri şifrelemesinde üç tür anahtar vardır:

- "KEK" - Anahtar Şifreleme Anahtarı (Müşteri tarafından yönetilen anahtarınız)

- "AEK" - Hesap Şifreleme Anahtarı

- "DEK" - Veri Şifreleme Anahtarı

Geçerli olan kurallar şunlardır:

- Küme depolama alanı, "AEK" olarak bilinen her Depolama Hesabı için benzersiz şifreleme anahtarına sahiptir.

- "AEK", diske yazılan her veri bloğunu şifrelemek için kullanılan anahtarlar olan "DEK'leri" türetmek için kullanılır.

- Key Vault'unuzda bir anahtar yapılandırıp kümedeki anahtar ayrıntılarını güncelleştirdiğinizde, küme depolama alanı şifreleme ve şifre çözme için 'sarmalama' ve 'AEK'yi açma' istekleri gerçekleştirir.

- "KEK"niz Key Vault'unuzdan asla ayrılmaz ve Yönetilen "HSM" durumunda donanımdan asla ayrılmaz.

- Azure Depolama kimlik doğrulaması için Küme kaynağıyla ilişkili yönetilen kimliği kullanır. Microsoft Entra Id aracılığıyla Azure Key Vault'a erişir.

Müşteri Tarafından Yönetilen anahtar sağlama adımları

- Azure Key Vault oluşturma ve anahtarı depolama

- Küme oluşturma

- Key Vault'unuza izin verme

- Kümeyi anahtar tanımlayıcı ayrıntılarıyla güncelleştirme

- Çalışma alanlarını bağlama

Müşteri tarafından yönetilen anahtar yapılandırması şu anda Azure portalında desteklenmemektedir ve sağlama Işlemi PowerShell, CLI veya REST istekleri aracılığıyla gerçekleştirilebilir.

Şifreleme anahtarını depolama ("KEK")

Azure Anahtar Yönetimi ürünleri portföyünde kullanılabilecek kasalar ve yönetilen HSM'ler listelenir.

Kümenin planlandığı bölgede mevcut bir Azure Key Vault oluşturun veya kullanın. Anahtar kasanızda günlük şifrelemesi için kullanılacak bir anahtar oluşturun veya içeri aktarınız. Anahtarınızı ve Azure İzleyici'deki verilerinize erişimi korumak için Azure Key Vault kurtarılabilir olarak yapılandırılmalıdır. Key Vault'unuzun özellikleri altında bu yapılandırmayı doğrulayabilirsiniz; hem Geçici silme hem de Temizleme koruması etkinleştirilmelidir.

Bu ayarlar CLI ve PowerShell aracılığıyla Key Vault'ta güncelleştirilebilir:

- Geçici Silme

- Temizleme koruması, geçici silme işleminden sonra bile gizli dizi, kasanın zorla silinmesine karşı koruma korumaları

Küme oluşturma

Kümeler, Key Vault'unuzla veri şifrelemesi için yönetilen kimlik kullanır. "Sarmalama" ve "sarmayı SystemAssigned kaldırma" işlemleri için Key Vault'unuza erişime izin vermek için kümenizi oluştururken için kimlik type özelliğini yapılandırın.

Sistem tarafından atanan yönetilen kimlik için kümedeki kimlik ayarları

{

"identity": {

"type": "SystemAssigned"

}

}

Ayrılmış Kümeler makalesinde gösterilen yordamı izleyin.

Key Vault izinleri verme

Key Vault'ta kümenize ve alt katman depolamanıza erişim vermek için iki izin modeli vardır: Azure rol tabanlı erişim denetimi (Azure RBAC) ve Kasa erişim ilkeleri (eski).

Denetlediğiniz Azure RBAC'sini atama (önerilir)

Rol atamaları eklemek için, Kullanıcı Erişimi Yönetici istrator veya Sahip gibi Microsoft.Authorization/roleAssignments/write ve Microsoft.Authorization/roleAssignments/delete izinlerine sahip olmanız gerekir.

Key Vault'unuzu Azure portalında açın, Ayarlar'da Erişim yapılandırması'na tıklayın ve Azure rol tabanlı erişim denetimi seçeneğini belirleyin. Ardından Erişim denetimi (IAM) girin ve Key Vault Şifreleme Hizmeti Şifreleme Kullanıcı rolü ataması ekleyin.

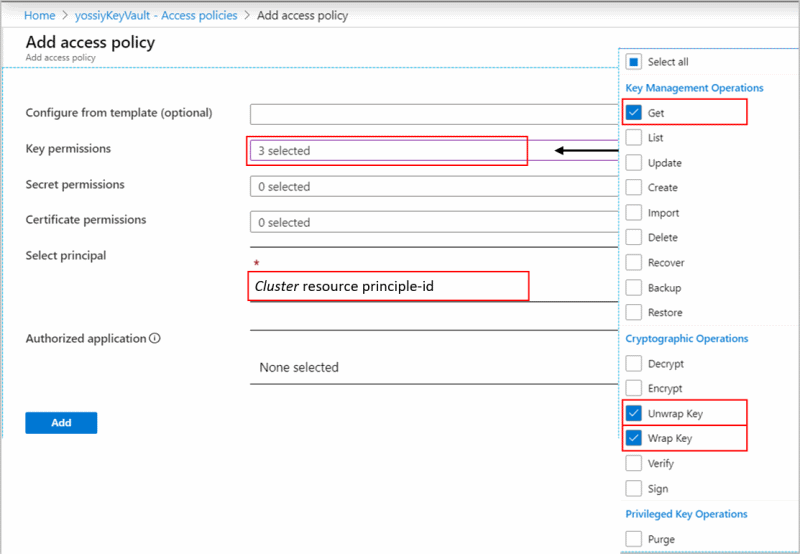

Kasa erişim ilkesi atama (eski)

Key Vault'unuzu Azure portalında açın ve Erişim İlkeleri'ne tıklayın, Kasa erişim ilkesi'ni seçin ve ardından + Erişim İlkesi Ekle'ye tıklayarak şu ayarlarla bir ilke oluşturun:

- Anahtar izinleri— Al, Anahtarı Sarmala ve Anahtarı Aç'ı seçin.

- Sorumluyu seçin; kümede kullanılan kimlik türüne bağlı olarak (sistem veya kullanıcı tarafından atanan yönetilen kimlik)

- Sistem tarafından atanan yönetilen kimlik - Küme adını veya küme asıl kimliğini girin

- Kullanıcı tarafından atanan yönetilen kimlik - kimlik adını girin

Anahtarınızı ve Azure İzleyici verilerinize erişimi korumak için Key Vault'unuzun kurtarılabilir olarak yapılandırıldığını doğrulamak için Get izni gereklidir.

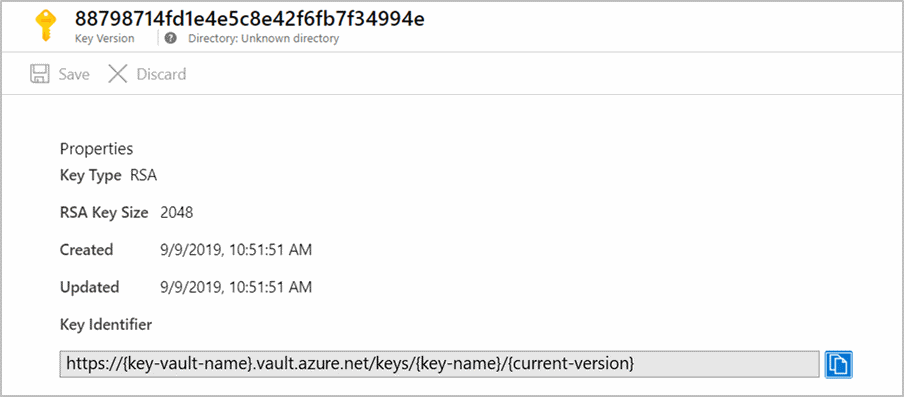

Kümeyi anahtar tanımlayıcı ayrıntılarıyla güncelleştirme

Kümedeki tüm işlemler için eylem izni gerekir Microsoft.OperationalInsights/clusters/write . Bu izin, eylemi içeren Sahip veya Katkıda Bulunan veya eylemi içeren */write Log Analytics Katkıda Bulunanı rolü Microsoft.OperationalInsights/* aracılığıyla verilebilir.

Bu adım, "AEK" sarmalama ve sarmayı kaldırma için kullanılacak anahtar ve sürümle ayrılmış küme depolama alanını güncelleştirir.

Önemli

- Anahtar döndürme otomatik olabilir veya açık anahtar güncelleştirmesi gerektirebilir. Kümedeki anahtar tanımlayıcı ayrıntılarını güncelleştirmeden önce size uygun yaklaşımı belirlemek için bkz . Anahtar döndürme .

- Küme güncelleştirmesi aynı işlemde hem kimlik hem de anahtar tanımlayıcı ayrıntılarını içermemelidir. Her ikisini de güncelleştirmeniz gerekiyorsa, güncelleştirme iki ardışık işlemde olmalıdır.

Kümedeki KeyVaultProperties'i anahtar tanımlayıcı ayrıntılarıyla güncelleştirin.

İşlem zaman uyumsuzdur ve tamamlanması biraz zaman alabilir.

Çalışma alanını kümeye bağlama

Önemli

Bu adım yalnızca küme sağlamadan sonra gerçekleştirilmelidir. Sağlamadan önce çalışma alanlarını bağlar ve verileri alırsanız, alınan veriler bırakılır ve kurtarılamaz.

Bu işlemi gerçekleştirmek için çalışma alanınızda ve kümenizde "yazma" izinlerine sahip olmanız gerekir. ve Microsoft.OperationalInsights/clusters/writeiçerirMicrosoft.OperationalInsights/workspaces/write.

Ayrılmış Kümeler makalesinde gösterilen yordamı izleyin.

Anahtar iptali

Önemli

- Verilerinize erişimi iptal etmenin önerilen yolu anahtarınızı devre dışı bırakmak veya Key Vault'unuzda Erişim İlkesi'ni silmektir.

- Kümenin

identitytypeayarlarını verilerinize erişimi de iptal eder, ancak desteğeNonebaşvurmadan geri döndüremezseniz bu yaklaşım önerilmez.

Küme depolama alanı, anahtar izinlerindeki değişikliklere her zaman bir saat içinde veya daha erken bir sürede saygı gösterir ve depolama kullanılamaz duruma gelir. Bağlı çalışma alanlarına alınan yeni veriler bırakılır ve kurtarılamaz. Bu çalışma alanlarında verilere erişilemiyor ve sorgular başarısız oluyor. Daha önce alınan veriler, kümeniz ve çalışma alanlarınız silinmediği sürece depolama alanında kalır. Erişilemeyen veriler, veri saklama ilkesi tarafından yönetilir ve saklamaya ulaşıldığında temizlenir. Son 14 gün içinde alınan veriler ve sorgularda son kullanılan veriler de sorgu verimliliği için etkin önbellekte (SSD destekli) tutulur. SSD'deki veriler anahtar iptal işleminde silinir ve erişilemez hale gelir. Küme depolama alanı, düzenli aralıklarla sarmalama ve açma işlemleri için Key Vault'a ulaşmayı dener ve anahtar etkinleştirildikten sonra açma işlemi başarılı olur, SSD verileri depolama alanından yeniden yüklenir ve veri alımı ve sorgusu 30 dakika içinde sürdürülür.

Anahtar döndürme

Tuş döndürmenin iki modu vardır:

- Otomatik döndürme— kümenizi ile

"keyVaultProperties"güncelleştirin ancak özelliğini atlayın"keyVersion"veya olarak""ayarlayın. Depolama otomatik olarak en son anahtar sürümünü kullanır. - Açık anahtar sürümü güncelleştirmesi— kümenizi özelliğindeki

"keyVersion"anahtar sürümüyle güncelleştirin. Anahtarların döndürülerek kümede açık"keyVaultProperties"bir güncelleştirme yapılması gerekir. Bkz . Anahtar tanımlayıcı ayrıntılarıyla kümeyi güncelleştirme. Key Vault'ta yeni anahtar sürümü oluşturur ancak kümede güncelleştirmezseniz, küme depolama alanı önceki anahtarınızı kullanmaya devam eder. Kümede yeni bir anahtarı güncelleştirmeden önce eski anahtarı devre dışı bırakır veya silerseniz anahtar iptal durumuna girersiniz.

Anahtar döndürme işleminden sonra tüm verileriniz erişilebilir durumda kalır. Veriler her zaman Anahtar Kasası'ndaki yeni Anahtar Şifreleme Anahtarı ("KEK") sürümünüzle şifrelenen Hesap Şifreleme Anahtarı ("AEK") ile şifrelenir.

Kaydedilen sorgular ve günlük araması uyarıları için müşteri tarafından yönetilen anahtar

Log Analytics'te kullanılan sorgu dili ifade edicidir ve açıklamalarda veya sorgu söz diziminde hassas bilgiler içerebilir. Bazı kuruluşlar, bu tür bilgilerin Müşteri tarafından yönetilen anahtar ilkesi altında korunmasını gerektirir ve sorgularınızı anahtarınızla şifrelenmiş olarak kaydetmeniz gerekir. Azure İzleyici, çalışma alanınıza bağlıyken kendi Depolama Hesabınızda anahtarınız ile şifrelenmiş kayıtlı sorguları ve günlük arama uyarılarını depolamanıza olanak tanır.

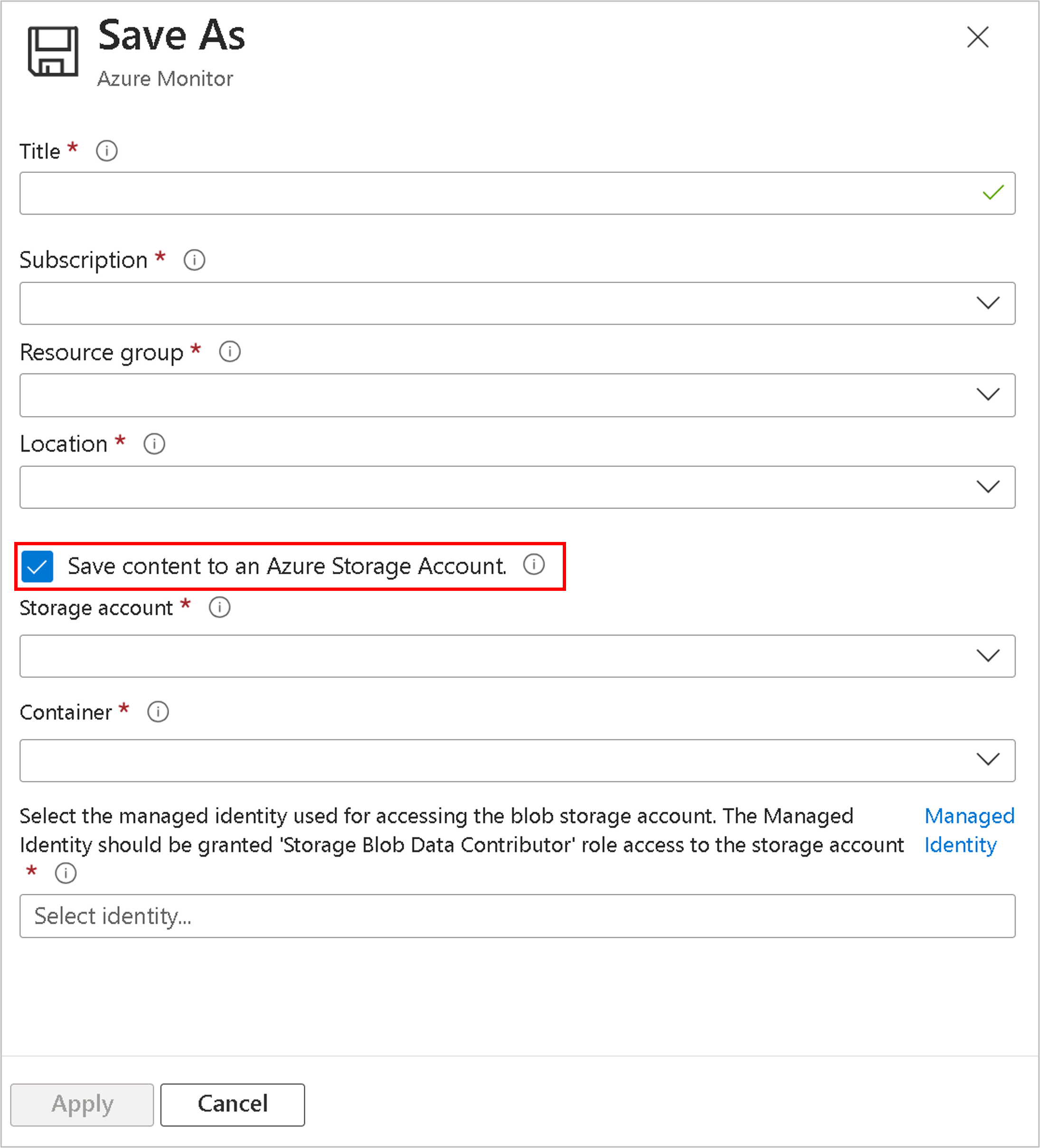

Çalışma Kitapları için müşteri tarafından yönetilen anahtar

Kaydedilmiş sorgular ve günlük arama uyarıları için Müşteri tarafından yönetilen anahtar için bahsedilen önemli noktalar sayesinde Azure İzleyici, 'Kaydet' Çalışma Kitabı işlemindeki Azure Depolama Hesabına içerik kaydet'i seçerken anahtarınızla şifrelenmiş Çalışma Kitabı sorgularını kendi Depolama Hesabınızda depolamanıza olanak tanır.

Not

Müşteri tarafından yönetilen anahtar yapılandırmasından bağımsız olarak aşağıdaki senaryolarda sorgular Microsoft anahtarıyla ("MMK") şifrelenir: Azure panoları, Azure Logic App, Azure Notebooks ve Otomasyon Runbook'ları.

Hizmet, kaydedilen sorgular için Depolama Hesabınızı bağlarken kaydedilmiş sorguları ve günlük arama uyarısı sorgularını Depolama Hesabınızda depolar. Depolama Hesabı bekleyen şifreleme ilkenizde denetim sahibi olarak, müşteri tarafından yönetilen anahtarla kaydedilen sorguları koruyabilir ve arama uyarılarını günlüğe kaydedebilirsiniz. Ancak bu Depolama Hesabıyla ilişkili maliyetlerden siz sorumlu olursunuz.

Sorgular için Müşteri tarafından yönetilen anahtar ayarlamadan önce dikkat edilmesi gerekenler

- Çalışma alanınızda ve Depolama Hesabınızda "yazma" izinlerine sahip olmanız gerekir.

- müşteri tarafından yönetilen anahtar şifrelemesi ile log analytics çalışma alanınızla aynı bölgede Depolama Hesabınızı oluşturduğunuzdan emin olun. Kaydedilen sorgular tablo depolama alanında depolandığından ve yalnızca Depolama Hesap oluşturma sırasında şifrelendiğinden bu önemlidir.

- Sorgu paketine kaydedilen sorgular Müşteri tarafından yönetilen anahtarla şifrelenmez. Sorguları Müşteri tarafından yönetilen anahtarla korumak için, bunun yerine sorguları kaydederken Eski Sorgu Olarak Kaydet'i seçin.

- Depolama alanına kaydetme sorguları hizmet yapıtları olarak kabul edilir ve biçimleri değişebilir.

- Depolama Hesabını sorgular için bağlamak, var olan kaydetme sorgularını çalışma alanınızdan kaldırır. Kopyalama, bu yapılandırmadan önce ihtiyacınız olan sorguları kaydeder. Kaydedilmiş sorgularınızı PowerShell kullanarak görüntüleyebilirsiniz.

- Sorgular için Depolama Hesabı bağlanırken 'geçmiş' ve 'panoya sabitle' sorguları desteklenmez.

- Hem kaydedilmiş sorgular hem de günlük araması uyarı sorguları için tek bir Depolama Hesabını çalışma alanına bağlayabilirsiniz.

- Günlük araması uyarıları blob depolama alanına kaydedilir ve Müşteri tarafından yönetilen anahtar şifrelemesi Depolama Hesap oluşturma veya daha sonraki bir tarihte yapılandırılabilir.

- Tetiklenen günlük araması uyarıları arama sonuçları veya uyarı sorgusu içermez. Tetiklenen uyarılarda bağlam almak için uyarı boyutlarını kullanabilirsiniz.

Kaydedilen sorgular için KCG'yi yapılandırma

Depolama Hesabınızda kayıtlı sorguları tutmak için sorgular için bir Depolama Hesabı bağlayın.

Yapılandırmadan sonra, kaydedilen tüm yeni arama sorguları depolama alanınıza kaydedilir.

ByOS'u günlük araması uyarı sorguları için yapılandırma

Depolama Hesabınızda günlük araması uyarı sorgularını tutmak için uyarılar için Depolama Hesabını bağlayın.

Yapılandırmadan sonra, herhangi bir yeni uyarı sorgusu depolama alanınıza kaydedilir.

Müşteri Kasası

Kilit kutusu, bir destek isteği sırasında verilerinize erişmeye ilişkin Microsoft mühendisi isteğini onaylama veya reddetme denetimi sağlar.

Kilit kutusu, verilere erişim izninizin abonelik düzeyinde verildiği Azure İzleyici'deki ayrılmış kümede sağlanır.

Microsoft Azure için Müşteri Kasası hakkında daha fazla bilgi edinin

Müşteri Tarafından Yönetilen anahtar işlemleri

Müşteri Tarafından Yönetilen anahtar ayrılmış kümede sağlanır ve bu işlemler ayrılmış küme makalesinde başvurulur

- Kaynak grubundaki tüm kümeleri alma

- Abonelikteki tüm kümeleri alma

- Kümedeki kapasite rezervasyonlarını güncelleştirme

- Kümede billingType güncelleştirme

- Çalışma alanının kümeyle bağlantısını kaldırma

- Kümeyi silme

Sınırlamalar ve kısıtlamalar

Her bölgede ve abonelikte en fazla beş etkin küme oluşturulabilir.

Her bölgede ve abonelikte en fazla yedi ayrılmış küme (etkin veya yakın zamanda silinmiş) bulunabilir.

Bir kümeye en fazla 1.000 Log Analytics çalışma alanı bağlanabilir.

30 günlük süre içinde belirli bir çalışma alanında en fazla iki çalışma alanı bağlantı işlemine izin verilir.

Kümeyi başka bir kaynak grubuna veya aboneliğe taşıma şu anda desteklenmiyor.

Küme güncelleştirmesi aynı işlemde hem kimlik hem de anahtar tanımlayıcı ayrıntılarını içermemelidir. Her ikisini de güncelleştirmeniz gerekirse, güncelleştirme iki ardışık işlemde olmalıdır.

Kilit kutusu şu anda Çin'de kullanılamıyor.

Çift şifreleme , desteklenen bölgelerde Ekim 2020'den itibaren oluşturulan kümeler için otomatik olarak yapılandırılır. Kümede bir GET isteği göndererek ve değerin Çift şifreleme etkinleştirilmiş kümeler için olduğunu

truegözlemleyerek kümenizin çift şifreleme için yapılandırılıp yapılandırılmadığınıisDoubleEncryptionEnableddoğrulayabilirsiniz.- Bir küme oluşturur ve "bölge adı kümeler için Çift Şifrelemeyi desteklemez" hatasını alırsanız, REST istek gövdesine ekleyerek

"properties": {"isDoubleEncryptionEnabled": false}çift şifreleme olmadan kümeyi oluşturmaya devam edebilirsiniz. - Küme oluşturulduktan sonra çift şifreleme ayarları değiştirilemez.

- Bir küme oluşturur ve "bölge adı kümeler için Çift Şifrelemeyi desteklemez" hatasını alırsanız, REST istek gövdesine ekleyerek

Kümeye bağlıyken bağlantılı çalışma alanının silinmesine izin verilir. Geçici silme döneminde çalışma alanını kurtarmaya karar verirseniz, çalışma alanı önceki duruma döner ve kümeye bağlı kalır.

Müşteri tarafından yönetilen anahtar şifrelemesi, yapılandırma zamanından sonra yeni alınan veriler için geçerlidir. Yapılandırmadan önce alınan veriler Microsoft anahtarıyla şifrelenmiş olarak kalır. Müşteri tarafından yönetilen anahtar yapılandırmasından önce ve sonra alınan verileri sorunsuz bir şekilde sorgulayabilirsiniz.

Azure Key Vault kurtarılabilir olarak yapılandırılmalıdır. Bu özellikler varsayılan olarak etkinleştirilmez ve CLI veya PowerShell kullanılarak yapılandırılmalıdır:

- Geçici Silme.

- Gizli diziyi zorla silmeye karşı korumak için temizleme koruması açılmalıdır, geçici silme işleminden sonra bile kasa.

Azure Key Vault' unuz, kümeniz ve çalışma alanlarınız aynı bölgede ve aynı Microsoft Entra kiracısında olmalıdır, ancak farklı aboneliklerde olabilir.

Kümenin

identitytypeayarlarını verilerinize erişimi de iptal eder, ancak desteğeNonebaşvurmadan geri döndüremezseniz bu yaklaşım önerilmez. Verilerinize erişimi iptal etmenin önerilen yolu anahtar iptalidir.Key Vault'unuz Özel Bağlantı (vNet) içindeyse Müşteri tarafından yönetilen anahtarı Kullanıcı tarafından atanan yönetilen kimlikle kullanamazsınız. Bu senaryoda Sistem tarafından atanan yönetilen kimliği kullanabilirsiniz.

Arama işleri zaman uyumsuz sorguları şu anda Müşteri tarafından yönetilen anahtar senaryosunda desteklenmiyor.

Sorun giderme

Key Vault kullanılabilirliği başına davranış:

Normal işlem— depolama alanı kısa bir süre için "AEK"yi önbelleğe alır ve düzenli aralıklarla açmak için Key Vault'a geri döner.

Key Vault bağlantı hataları—depolama alanı, kullanılabilirlik sorunu sırasında anahtarların önbellekte kalmasına izin vererek geçici hataları (zaman aşımları, bağlantı hataları, "DNS" sorunları) işler ve blips ve kullanılabilirlik sorunlarının üstesinden gelir. Sorgu ve alma özellikleri kesintisiz olarak devam eder.

Key Vault erişim hızı:Küme depolama alanının Sarmalama ve sarmalama için Key Vault'a erişme sıklığı 6 ila 60 saniye arasındadır.

Kümenizi sağlama veya güncelleştirme durumundayken güncelleştirirseniz güncelleştirme başarısız olur.

Bir küme oluştururken hatayla karşılaşırsanız, aynı ada sahip bir küme son 14 gün içinde silinmiş ve ayrılmış durumda tutulmuş olabilir. Silinen küme adı, silindikten 14 gün sonra kullanılabilir duruma gelir.

Başka bir kümeye bağlıysa kümeye çalışma alanı bağlantısı başarısız olur.

Bir küme oluşturur ve KeyVaultProperties'i hemen belirtirseniz, kimlik kümede atanana ve Key Vault'ta verilene kadar işlem başarısız olabilir.

Mevcut kümeyi KeyVaultProperties ile güncelleştirirseniz ve Key Vault'ta 'Get' anahtar Erişim İlkesi eksikse, işlem başarısız olur.

Kümenizi dağıtamazsanız Azure Key Vault, küme ve bağlı çalışma alanlarınızın aynı bölgede olduğunu doğrulayın. farklı aboneliklerde olabilir.

Anahtarınızı Key Vault'ta döndürür ve kümedeki yeni anahtar tanımlayıcı ayrıntılarını güncelleştirmezseniz küme önceki anahtarı kullanmaya devam eder ve verilerinize erişilemez hale gelir. Veri alımını ve sorguyu sürdürmek için kümedeki yeni anahtar tanımlayıcı ayrıntılarını güncelleştirin. Depolamanın her zaman geç anahtar sürümünü otomatik olarak kullanmasını sağlamak için anahtar sürümünü "'' ile güncelleştirebilirsiniz.

Bazı işlemler uzun süre çalışır ve küme oluşturma, küme anahtarı güncelleştirmesi ve küme silme gibi işlemlerin tamamlanması biraz zaman alabilir. Kümeye veya çalışma alanına GET isteği göndererek işlem durumunu denetleyebilirsiniz ve yanıtı gözlemleyebilirsiniz. Örneğin, bağlantısız çalışma alanında özellikler altında clusterResourceId değeri olmaz.

Hata iletileri

Küme Güncelleştirmesi

- 400 — Küme silme durumunda. Zaman uyumsuz işlem devam ediyor. Herhangi bir güncelleştirme işlemi gerçekleştirilmeden önce kümenin işlemini tamamlaması gerekir.

- 400 — KeyVaultProperties boş değil ama biçimi hatalı. Bkz. anahtar tanımlayıcısı güncelleştirmesi.

- 400 — Key Vault'ta anahtar doğrulanamadı. İzinlerin olmamasından veya anahtarın mevcut olmamasından kaynaklanıyor olabilir. Key Vault'ta anahtar ve Erişim İlkesi ayarladığınızı doğrulayın.

- 400 — Anahtar kurtarılamaz. Key Vault Geçici silme ve Temizleme koruması olarak ayarlanmalıdır. Key Vault belgelerine bakın

- 400 — İşlem şu anda yürütülemiyor. Zaman Uyumsuz işleminin tamamlanmasını bekleyin ve yeniden deneyin.

- 400 — Küme silme durumunda. Zaman Uyumsuz işleminin tamamlanmasını bekleyin ve yeniden deneyin.

Küme Al

- 404--Küme bulunamadı, küme silinmiş olabilir. Bu ada sahip bir küme oluşturmaya çalışırsanız ve çakışmayla karşılaşırsanız, küme silinme sürecindedir.

Sonraki adımlar

- Log Analytics ayrılmış küme faturalaması hakkında bilgi edinin

- Log Analytics çalışma alanlarının düzgün tasarımı hakkında bilgi edinin