Saydam veri şifrelemesi (TDE) koruyucuyu döndürme

Şunlar için geçerlidir:Azure SQL Veritabanı

Azure SQL Yönetilen Örneği

Azure Synapse Analytics (yalnızca ayrılmış SQL havuzları)

Bu makalede, Azure Key Vault'tan TDE koruyucusu kullanan bir sunucu için anahtar döndürme açıklanmaktadır. Bir sunucu için mantıksal TDE koruyucusunun döndürülmesinin anlamı, sunucudaki veritabanlarını koruyan yeni bir asimetrik anahtara geçiş yapmaktır. Anahtar döndürme çevrimiçi bir işlemdir ve tamamlanması yalnızca birkaç saniye sürer çünkü bu işlem veritabanının tamamını değil yalnızca veritabanının veri şifreleme anahtarının şifresini çözer ve yeniden şifreler.

Bu makalede, sunucuda TDE koruyucusunun döndürülebilmesi için hem otomatik hem de el ile gerçekleştirilen yöntemler ele alınmaktadır.

TDE koruyucusu döndürülürken dikkat edilmesi gereken önemli noktalar

- TDE koruyucusu değiştirildiğinde/döndürüldüğünde, yedeklenen günlük dosyaları da dahil olmak üzere veritabanının eski yedekleri en son TDE koruyucusu kullanılacak şekilde güncelleştirilmez. Key Vault'tan TDE koruyucusuyla şifrelenmiş bir yedeklemeyi geri yüklemek için anahtar malzemesinin hedef sunucuda kullanılabilir olduğundan emin olun. Bu nedenle, veritabanı yedeklemelerinin geri yüklenebilmesi için TDE koruyucusunun tüm eski sürümlerini Azure Key Vault'ta (AKV) tutmanızı öneririz.

- Müşteri tarafından yönetilen anahtardan (CMK) hizmet tarafından yönetilen anahtara geçiş yaparken bile, daha önce kullanılan tüm anahtarları AKV'de tutun. Bu, yedeklenen günlük dosyaları dahil olmak üzere veritabanı yedeklemelerinin AKV'de depolanan TDE koruyucularıyla geri yüklenebilmesini sağlar.

- Eski yedeklemelerin dışında işlem günlüğü dosyaları da eski TDE koruyucusunun erişimini gerektirebilir. Hala eski anahtarı gerektiren günlükler olup olmadığını belirlemek için, anahtar döndürme işlemini gerçekleştirdikten sonra sys.dm_db_log_info dinamik yönetim görünümünü (DMV) kullanın. Bu DMV, VLF'nin şifreleme anahtarı parmak iziyle birlikte işlem günlüğünün sanal günlük dosyası (VLF) hakkındaki bilgileri döndürür.

- Eski anahtarların AKV'de tutulması ve veritabanında yedekleme saklama ilkelerinin gerisi olarak yapılandırılan yedekleme saklama süresine göre sunucu tarafından kullanılabilir olması gerekir. Bu, sunucudaki tüm Uzun Süreli Saklama (LTR) yedeklemelerinin eski anahtarlar kullanılarak geri yüklenebilmesine yardımcı olur.

Not

Anahtar döndürmeden önce Azure Synapse Analytics'te duraklatılmış bir ayrılmış SQL havuzu sürdürülmelidir.

Bu makale Azure SQL Veritabanı, Azure SQL Yönetilen Örneği ve Azure Synapse Analytics ayrılmış SQL havuzları (eski adı SQL DW) için geçerlidir. Synapse çalışma alanları içindeki ayrılmış SQL havuzları için saydam veri şifreleme (TDE) belgeleri için bkz . Azure Synapse Analytics şifrelemesi.

Önemli

Geçiş sonrasında anahtarın önceki sürümlerini silmeyin. Anahtarlar devredildiğinde, eski veritabanı yedeklemeleri, yedeklenen günlük dosyaları ve işlem günlüğü dosyaları gibi bazı veriler önceki anahtarlarla şifrelenir.

Önkoşullar

- Bu nasıl yapılır kılavuzunda, Azure SQL Veritabanı veya Azure Synapse Analytics için TDE koruyucusu olarak Azure Key Vault'tan bir anahtar kullandığınız varsayılır. Bkz. KAG Desteği ile saydam veri şifrelemesi.

- Azure PowerShell'in yüklü ve çalışır durumda olması gerekir.

İpucu

Önerilen ancak isteğe bağlı - TDE koruyucusu için önce bir donanım güvenlik modülünde (HSM) veya yerel anahtar deposunda anahtar malzemeyi oluşturun ve anahtar malzemesini Azure Key Vault'a aktarın. Daha fazla bilgi edinmek için donanım güvenlik modülü (HSM) ve Key Vault kullanma yönergelerini izleyin.

Azure portal'a gidin

Otomatik anahtar döndürme

TDE koruyucusu için otomatik döndürme , sunucu veya veritabanı için TDE koruyucusu Yapılandırıldığında, Azure portalından veya aşağıdaki PowerShell veya Azure CLI komutları kullanılarak etkinleştirilebilir. Etkinleştirildikten sonra, sunucu veya veritabanı TDE koruyucusu olarak kullanılan anahtarın yeni sürümleri için anahtar kasasını sürekli olarak denetler. Anahtarın yeni bir sürümü algılanırsa, sunucu veya veritabanındaki TDE koruyucusu 24 saat içinde otomatik olarak en son anahtar sürümüne döndürülür.

Bir sunucu, veritabanı veya yönetilen örnekte otomatik döndürme, TDE anahtarları için uçtan uca sıfır dokunma döndürmeyi etkinleştirmek üzere Azure Key Vault'ta otomatik anahtar döndürme ile kullanılabilir.

Not

Sunucuda veya yönetilen örnekte coğrafi çoğaltma yapılandırılmışsa, otomatik döndürmeyi etkinleştirmeden önce, burada açıklandığı gibi ek yönergelerin izlenmesi gerekir.

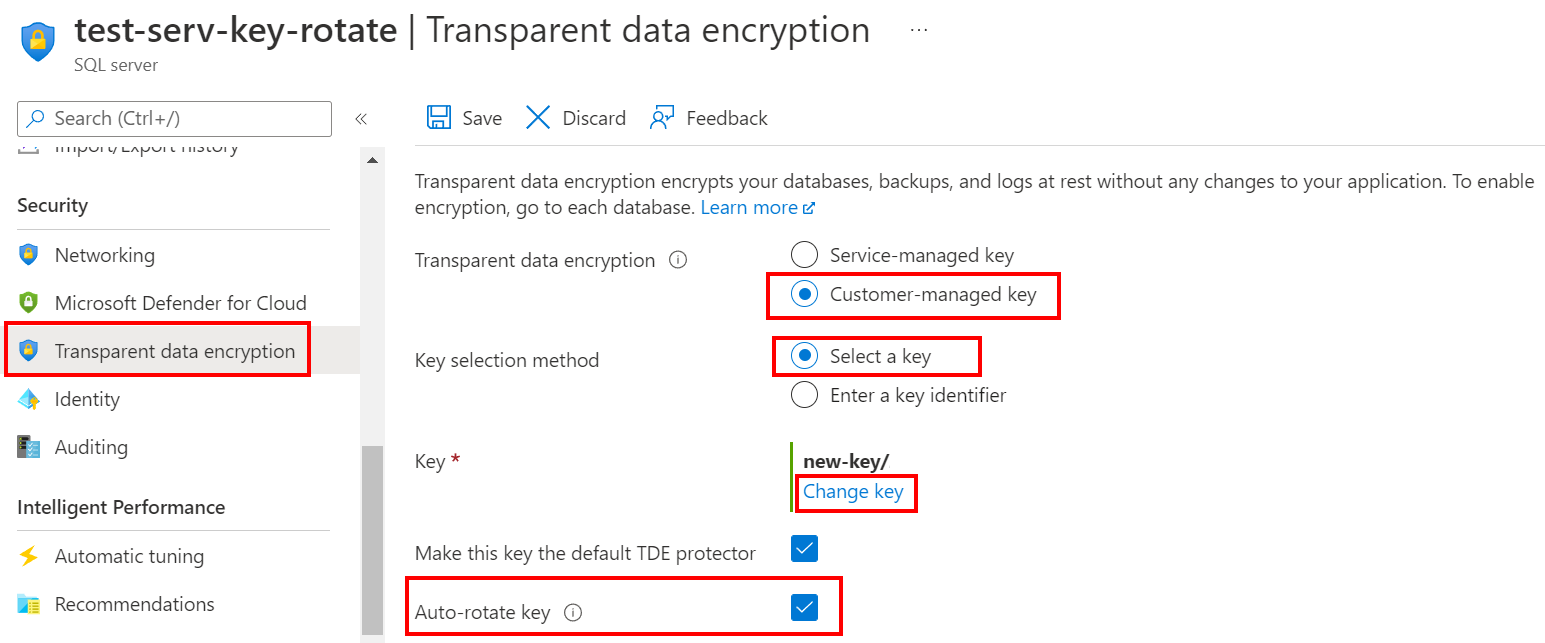

- Var olan bir sunucu veya yönetilen örnek için Saydam veri şifreleme bölümüne göz atın.

- Müşteri tarafından yönetilen anahtar seçeneğini belirleyin ve TDE koruyucusu olarak kullanılacak anahtar kasasını ve anahtarı seçin.

- Anahtarı otomatik döndür onay kutusunu işaretleyin.

- Kaydet'i seçin.

Veritabanı düzeyinde otomatik anahtar döndürme

Otomatik anahtar döndürme, Azure SQL Veritabanı için veritabanı düzeyinde de etkinleştirilebilir. Bu, bir sunucudaki veritabanlarının yalnızca bir veya bir alt kümesi için otomatik anahtar döndürmeyi etkinleştirmek istediğinizde kullanışlıdır. Daha fazla bilgi için bkz . Veritabanı düzeyinde müşteri tarafından yönetilen anahtarlarla TDE için kimlik ve anahtar yönetimi.

Veritabanı düzeyinde otomatik anahtar döndürmeyi ayarlama hakkında Azure portalı bilgileri için bkz. Mevcut bir Azure SQL Veritabanı veritabanı düzeyinde müşteri tarafından yönetilen anahtarlarla güncelleştirme.

Coğrafi çoğaltma yapılandırmaları için otomatik anahtar döndürme

Birincil sunucunun CMK ile TDE kullanacak şekilde ayarlandığı Azure SQL Veritabanı coğrafi çoğaltma yapılandırmasında, ikincil sunucunun da birincil sunucuda kullanılan aynı anahtarla CMK ile TDE'yi etkinleştirecek şekilde yapılandırılması gerekir.

Birincil sunucunun Saydam veri şifreleme bölümüne göz atın.

Müşteri tarafından yönetilen anahtar seçeneğini belirleyin ve TDE koruyucusu olarak kullanılacak anahtar kasasını ve anahtarı seçin.

Anahtarı otomatik döndür onay kutusunu işaretleyin.

Kaydet'i seçin.

İkincil sunucunun Saydam veri şifreleme bölümüne göz atın.

Müşteri tarafından yönetilen anahtar seçeneğini belirleyin ve TDE koruyucusu olarak kullanılacak anahtar kasasını ve anahtarı seçin. Birincil sunucu için kullandığınız anahtarı kullanın.

Bu anahtarı varsayılan TDE koruyucusu yap seçeneğinin işaretini kaldırın.

Kaydet'i seçin.

Anahtar birincil sunucuda döndürüldüğünde otomatik olarak ikincil sunucuya aktarılır.

Her sunucu için farklı anahtarlar kullanma

Azure portalında CMK ile TDE'yi yapılandırırken birincil ve ikincil sunucuları farklı bir anahtar kasası anahtarıyla yapılandırmak mümkündür. Azure portalında, birincil sunucuyu korumak için kullanılan anahtarın, ikincil sunucuya çoğaltılan birincil veritabanını koruyan anahtarla aynı olduğu da belirgin değildir. Ancak, sunucuda kullanılan anahtarlar hakkında ayrıntılı bilgi edinmek için PowerShell, Azure CLI veya REST API'lerini kullanabilirsiniz. Bu, otomatik olarak döndürülen anahtarların birincil sunucudan ikincil sunucuya aktarıldığını gösterir.

Aşağıda, anahtar döndürme sonrasında birincil sunucudan ikincil sunucuya aktarılan anahtarları denetlemek için PowerShell komutlarını kullanma örneği verilmiştir.

Bir sunucunun anahtar ayrıntılarını görüntülemek için birincil sunucuda aşağıdaki komutu yürütür:

Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>Aşağıdakine benzer sonuçlar görmeniz gerekir:

ResourceGroupName : <SQLDatabaseResourceGroupName> ServerName : <logicalServerName> ServerKeyName : <keyVaultKeyName> Type : AzureKeyVault Uri : https://<keyvaultname>.vault.azure.net/keys/<keyName>/<GUID> Thumbprint : <thumbprint> CreationDate : 12/13/2022 8:56:32 PMİkincil sunucuda aynı

Get-AzSqlServerKeyVaultKeykomutu yürütür:Get-AzSqlServerKeyVaultKey -ServerName <logicalServerName> -ResourceGroupName <SQLDatabaseResourceGroupName>İkincil sunucuda birincil sunucudan farklı bir anahtar kullanan varsayılan TDE koruyucusu varsa, iki (veya daha fazla) anahtar görmeniz gerekir. İlk anahtar varsayılan TDE koruyucusu, ikinci anahtar ise çoğaltılan veritabanını korumak için kullanılan birincil sunucuda kullanılan anahtardır.

Anahtar birincil sunucuda döndürüldüğünde otomatik olarak ikincil sunucuya aktarılır. birincil sunucuda yeniden

Get-AzSqlServerKeyVaultKeyçalıştıracaksanız, iki anahtar görmeniz gerekir. İlk anahtar özgün anahtar, ikinci anahtar ise anahtar döndürme işleminin bir parçası olarak oluşturulan geçerli anahtardır.Get-AzSqlServerKeyVaultKeyİkincil sunucuda komutunun çalıştırılması, birincil sunucuda bulunan anahtarların aynısını da göstermelidir. Bu, birincil sunucudaki döndürülen anahtarların otomatik olarak ikincil sunucuya aktarıldığını ve veritabanı çoğaltmasını korumak için kullanıldığını onaylar.

El ile anahtar döndürme

El ile anahtar döndürme, yeni bir anahtar adı veya başka bir anahtar kasası altında olabilecek yeni bir anahtar eklemek için aşağıdaki komutları kullanır. Bu yaklaşımın kullanılması, yüksek kullanılabilirlik ve coğrafi durum denetimi senaryolarını desteklemek için aynı anahtarı farklı anahtar kasalarına eklemeyi destekler. El ile anahtar döndürme işlemi Azure portalı kullanılarak da yapılabilir.

El ile anahtar döndürme ile, anahtar kasasında yeni bir anahtar sürümü oluşturulduğunda (el ile veya anahtar kasasında otomatik anahtar döndürme ilkesi aracılığıyla), aynı şey sunucuda TDE koruyucusu olarak el ile ayarlanmalıdır.

Not

Anahtar kasası adı ve anahtar adı için birleşik uzunluk 94 karakteri aşamaz.

Azure portalı kullanarak:

- Var olan bir sunucu veya yönetilen örnek için Saydam veri şifreleme menüsüne göz atın.

- Müşteri tarafından yönetilen anahtar seçeneğini belirleyin ve yeni TDE koruyucusu olarak kullanılacak anahtar kasasını ve anahtarı seçin.

- Kaydet'i seçin.

TDE koruyucu modunu değiştirme

Microsoft tarafından yönetilen TDE koruyucusundan BYOK moduna geçmek için Azure portalını kullanma:

- Var olan bir sunucu veya yönetilen örnek için Saydam veri şifreleme menüsüne göz atın.

- Müşteri tarafından yönetilen anahtar seçeneğini belirleyin.

- TDE koruyucusu olarak kullanılacak anahtar kasasını ve anahtarı seçin.

- Kaydet'i seçin.

İlgili içerik

Güvenlik riski varsa, güvenliği aşılmış olabilecek bir TDE koruyucusu kaldırmayı öğrenin: Güvenliği aşılmış olabilecek bir anahtarı kaldırma.

TDE için Azure Key Vault tümleştirmesi ve Kendi Anahtarını Getir desteği ile çalışmaya başlayın: PowerShell kullanarak Key Vault'tan kendi anahtarınızı kullanarak TDE'yi açın.

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin