Azure Backup için özel uç noktalara genel bakış ve kavramlar (v2 deneyimi)

Azure Backup, özel uç noktaları kullanarak Kurtarma Hizmetleri kasalarından verilerinizin yedekleme ve geri yükleme işlemlerini güvenli bir şekilde gerçekleştirmenizi sağlar. Özel uç noktalar, Azure Sanal Ağ 'nizden (VNet) bir veya daha fazla özel IP adresi kullanarak hizmeti etkin bir şekilde sanal ağınıza getirir.

Azure Backup artık klasik deneyime (v1) kıyasla özel uç noktaları oluşturma ve kullanmada gelişmiş bir deneyim sunuyor.

Bu makalede, Azure Backup için özel uç noktaların gelişmiş özelliklerinin nasıl çalıştığı açıklanır ve kaynaklarınızın güvenliğini korurken yedeklemeler gerçekleştirmeye yardımcı olur.

Önemli geliştirmeler

- Yönetilen kimlikler olmadan özel uç noktalar oluşturun.

- Blob ve kuyruk hizmetleri için özel uç nokta oluşturulmaz.

- Daha az özel IP kullanımı.

Başlamadan önce

Kurtarma Hizmetleri kasası (hem Azure Backup hem de Azure Site Recovery) tarafından kullanılırken, bu makalede yalnızca Azure Backup için özel uç noktaların kullanımı ele alınmaktadır.

Yalnızca kasaya kayıtlı/korumalı öğe içermeyen yeni Kurtarma Hizmetleri kasaları için özel uç noktalar oluşturabilirsiniz. Ancak, özel uç noktalar şu anda Backup kasaları için desteklenmemektedir.

Dekont

Statik IP kullanarak özel uç noktalar oluşturamazsınız.

Klasik deneyim kullanılarak oluşturulan kasaları (özel uç noktaları içeren) yeni deneyime yükseltemezsiniz. Var olan tüm özel uç noktaları silebilir ve ardından v2 deneyimiyle yeni özel uç noktalar oluşturabilirsiniz.

Bir sanal ağ, birden çok Kurtarma Hizmetleri kasası için özel uç noktalar içerebilir. Ayrıca, bir Kurtarma Hizmetleri kasasının birden çok sanal ağda özel uç noktaları olabilir. Ancak, kasa için en fazla 12 özel uç nokta oluşturabilirsiniz.

Kasanın özel uç noktası 10 özel IP kullanır ve sayı zaman içinde artabilir. Özel uç noktalar oluştururken yeterli IP'ye sahip olduğunuzdan emin olun.

Azure Backup için özel uç noktalar Microsoft Entra Id erişimi içermez. Azure VM'lerinde veritabanlarını yedeklerken ve MARS aracısını kullanarak yedekleme yaparken Microsoft Entra Id'nin bir bölgede çalışması için gereken IP'lerin ve FQDN'lerin güvenli ağda izin verilen durumda giden erişime sahip olması için erişimi etkinleştirdiğinizden emin olun. Ayrıca, NSG etiketlerini ve Azure Güvenlik Duvarı etiketlerini, uygun olduğu şekilde Microsoft Entra Id'ye erişime izin vermek için de kullanabilirsiniz.

1 Mayıs 2020'ye kadar kaydettiyseniz Kurtarma Hizmetleri kaynak sağlayıcısını aboneliğe yeniden kaydetmeniz gerekir. Sağlayıcıyı yeniden kaydetmek için Azure portalı> Kaynak sağlayıcısında aboneliğinize gidin ve ardından Microsoft.RecoveryServices>Yeniden Kaydet'i seçin.

Kasada özel uç noktalar etkinleştirilmişse SQL ve SAP HANA veritabanı yedeklemeleri için bölgeler arası geri yükleme desteklenmez.

Abonelikler arasında DNS oluşturabilirsiniz.

Önerilen ve desteklenen senaryolar

Kasa için özel uç noktalar etkinleştirildiğinden, bir Azure VM'de SQL ve SAP HANA iş yüklerini yedeklemek ve geri yüklemek için kullanılırlar, yalnızca MARS aracısı yedeklemesi ve DPM. Kasayı diğer iş yüklerinin yedeklemesi için de kullanabilirsiniz (özel uç noktalar gerektirmezler). SQL ve SAP HANA iş yüklerinin ve MARS aracısını kullanarak yedeklemenin yanı sıra, Azure VM yedeklemesi için dosya kurtarma gerçekleştirmek için özel uç noktalar da kullanılır.

Aşağıdaki tabloda senaryolar ve öneriler listelanmaktadır:

| Senaryo | Öneri |

|---|---|

| Azure VM'de (SQL, SAP HANA), MARS Aracısı kullanarak yedekleme, DPM sunucusunda iş yüklerinin yedekleniyor. | Sanal ağlarınızdan Azure Backup veya Azure Depolama için ip/FQDN'leri izin verilenler listesine eklemeye gerek kalmadan yedeklemeye ve geri yüklemeye izin vermek için özel uç noktaların kullanılması önerilir. Bu senaryoda, SQL veritabanlarını barındıran VM'lerin Microsoft Entra IP'lerine veya FQDN'lere ulaşadığından emin olun. |

| Azure VM yedeklemesi | VM yedeklemesi, IP'lere veya FQDN'lere erişime izin vermenizi gerektirmez. Bu nedenle, diskleri yedeklemek ve geri yüklemek için özel uç noktalar gerektirmez. Ancak, özel uç noktaları içeren bir kasadan dosya kurtarma, kasa için özel uç nokta içeren sanal ağlarla sınırlandırılabilir. ACL'lere sahip yönetilmeyen diskleri kullanırken, diskleri içeren depolama hesabının ACL'lere sahipse güvenilen Microsoft hizmetleri erişmesine izin verdiğinden emin olun. |

| yedeklemeyi Azure Dosyalar | Azure Dosyalar yedeklemeler yerel depolama hesabında depolanır. Bu nedenle yedekleme ve geri yükleme için özel uç noktalar gerektirmez. |

Dekont

Özel uç noktalar yalnızca DPM sunucusu 2022, MABS v4 ve sonraki sürümlerde desteklenir.

Özel uç noktalar için ağ bağlantılarındaki fark

Yukarıda belirtildiği gibi, özel uç noktalar özellikle Azure VM'lerinde ve MARS aracı yedeklemelerinde iş yüklerinin (SQL, SAP HANA) yedekleneceği durumlarda kullanışlıdır.

Tüm senaryolarda (özel uç noktaları olan veya olmayan) hem iş yükü uzantıları (Azure VM'lerinde çalışan SQL ve SAP HANA örneklerini yedeklemek için) hem de MARS aracısı Microsoft Entra Id'ye (Microsoft 365 Common ve Office Online'da 56 ve 59. bölümlerde belirtilen FQDN'lere) bağlantı çağrıları yapar.

Bu bağlantılara ek olarak, kurtarma hizmetleri kasası için özel uç noktalar olmadan iş yükü uzantısı veya MARS aracısı yüklendiğinde, aşağıdaki etki alanlarına bağlantı da gerekir:

| Service | Etki alanı adı | Bağlantı noktası |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Depolama | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra Kimliği | *.login.microsoft.com Bu makaleye göre 56 ve 59. bölümler altındaki FQDN'lere erişime izin verin. |

443 Uygun olduğunda |

Özel uç nokta ile Kurtarma Hizmetleri kasası için iş yükü uzantısı veya MARS aracısı yüklendiğinde aşağıdaki uç noktalar iletilir:

| Service | Etki alanı adı | Bağlantı noktası |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Azure Depolama | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Microsoft Entra Kimliği | *.login.microsoft.com Bu makaleye göre 56 ve 59. bölümler altındaki FQDN'lere erişime izin verin. |

443 Uygun olduğunda |

Dekont

Yukarıdaki metinde bölge <geo> koduna başvurur (örneğin, Doğu ABD için eus ve Kuzey Avrupa için ne ). Bölge kodları için aşağıdaki listelere bakın:

Özel uç nokta kurulumuna sahip bir Kurtarma Hizmetleri kasası için, FQDN'lerin (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) ad çözümlemesi özel bir IP adresi döndürmelidir. Bu, aşağıdakiler kullanılarak elde edilebilir:

- Azure Özel DNS bölgeleri

- Özel DNS

- Konak dosyalarındaki DNS girişleri

- Azure DNS / Azure Özel DNS bölgelerine koşullu ileticiler.

Depolama hesabı için özel IP eşlemeleri, Kurtarma Hizmetleri kasası için oluşturulan özel uç noktada listelenir. Bloblar ve kuyruklar için DNS kayıtları Daha sonra Azure tarafından yönetilebileceği için Azure Özel DNS bölgelerini kullanmanızı öneririz. Kasa için yeni depolama hesapları ayrıldığında, özel IP'lerinin DNS kaydı blob veya kuyruk Azure Özel DNS bölgelerine otomatik olarak eklenir.

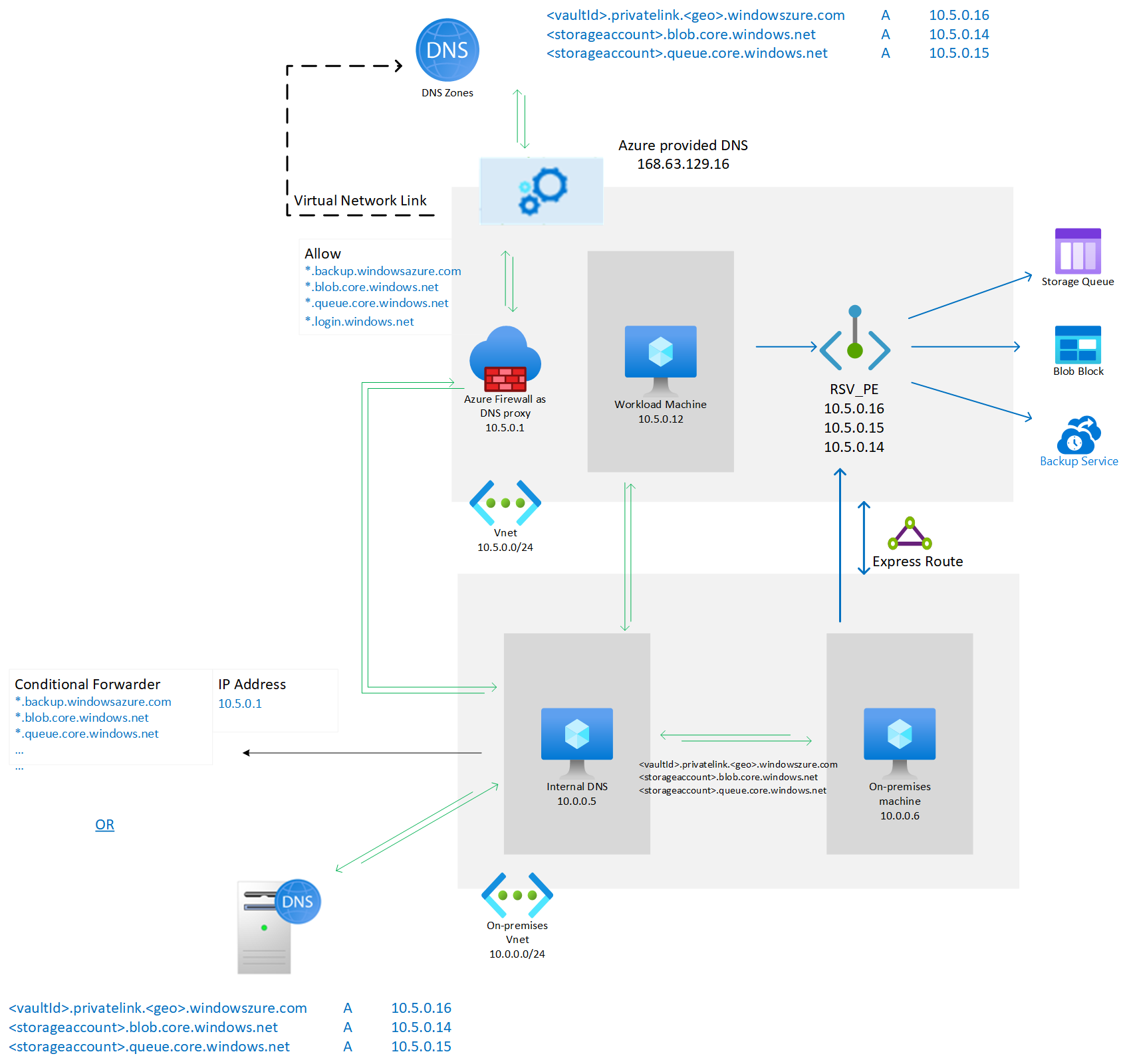

Üçüncü taraf proxy sunucuları veya güvenlik duvarları kullanarak bir DNS proxy sunucusu yapılandırdıysanız, yukarıdaki etki alanı adlarına izin verilmelidir ve özel bir DNS'ye (yukarıdaki FQDN'ler için DNS kayıtları vardır) veya buna bağlı özel DNS bölgeleri olan Azure sanal ağında 168.63.129.16'ya yönlendirilmelidir.

Aşağıdaki örnekte Kurtarma Hizmetleri kasası, blob, kuyruklar ve Microsoft Entra Id için etki alanı adı sorgularını 168.63.129.16'ya yeniden yönlendirmek için DNS proxy'si olarak kullanılan Azure güvenlik duvarı gösterilmektedir.

Daha fazla bilgi için bkz . Özel uç noktaları oluşturma ve kullanma.

Özel uç noktalara sahip kasa için ağ bağlantısı

Kurtarma Hizmetleri için özel uç nokta bir ağ arabirimi (NIC) ile ilişkilendirilir. Özel uç nokta bağlantılarının çalışması için Azure hizmetinin tüm trafiğinin ağ arabirimine yeniden yönlendirilmesi gerekir. Bunu, hizmet/blob/kuyruk URL'sine karşı ağ arabirimiyle ilişkili özel IP için DNS eşlemesi ekleyerek elde edebilirsiniz.

İş yükü yedekleme uzantıları özel uç nokta içeren bir Kurtarma Hizmetleri kasasına kayıtlı sanal makineye yüklendiğinde, uzantı Azure Backup hizmetlerinin <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comözel URL'sinde bağlantı kurmayı dener.

Özel URL çözümlenmezse genel URL'yi <azure_backup_svc>.<geo>.backup.windowsazure.comdener. Kurtarma Hizmetleri kasası için genel ağ erişimi Tüm ağlardan izin ver olarak yapılandırılmışsa, Kurtarma Hizmetleri kasası genel URL'ler üzerinden uzantıdan gelen isteklere izin verir. Kurtarma Hizmetleri kasası için genel ağ erişimi Reddet olarak yapılandırılmışsa, kurtarma hizmetleri kasası genel URL'ler üzerinden uzantıdan gelen istekleri reddeder.

Dekont

Yukarıdaki etki alanı adlarında bölge <geo> kodunu belirler (örneğin, Doğu ABD için eus ve Kuzey Avrupa için ne). Bölge kodları hakkında daha fazla bilgi için aşağıdaki listeye bakın:

Bu özel URL'ler kasaya özeldir. Yalnızca kasaya kayıtlı uzantılar ve aracılar bu uç noktalar üzerinden Azure Backup hizmetiyle iletişim kurabilir. Kurtarma Hizmetleri kasası için genel ağ erişimi Reddet olarak yapılandırılmışsa, bu, sanal ağda çalışmayan istemcilerin kasadaki yedekleme ve geri yükleme işlemlerini istemesini kısıtlar. Genel ağ erişiminin özel uç nokta kurulumuyla birlikte Reddet olarak ayarlanmasını öneririz. Uzantı ve aracı önce özel URL'yi denerken, URL'nin *.privatelink.<geo>.backup.windowsazure.com DNS çözümlemesi özel uç noktayla ilişkili ilgili özel IP'yi döndürmelidir.

DNS çözümlemesi için birden çok çözüm vardır:

- Azure Özel DNS bölgeleri

- Özel DNS

- Konak dosyalarındaki DNS girişleri

- Azure DNS / Azure Özel DNS bölgelerine koşullu ileticiler.

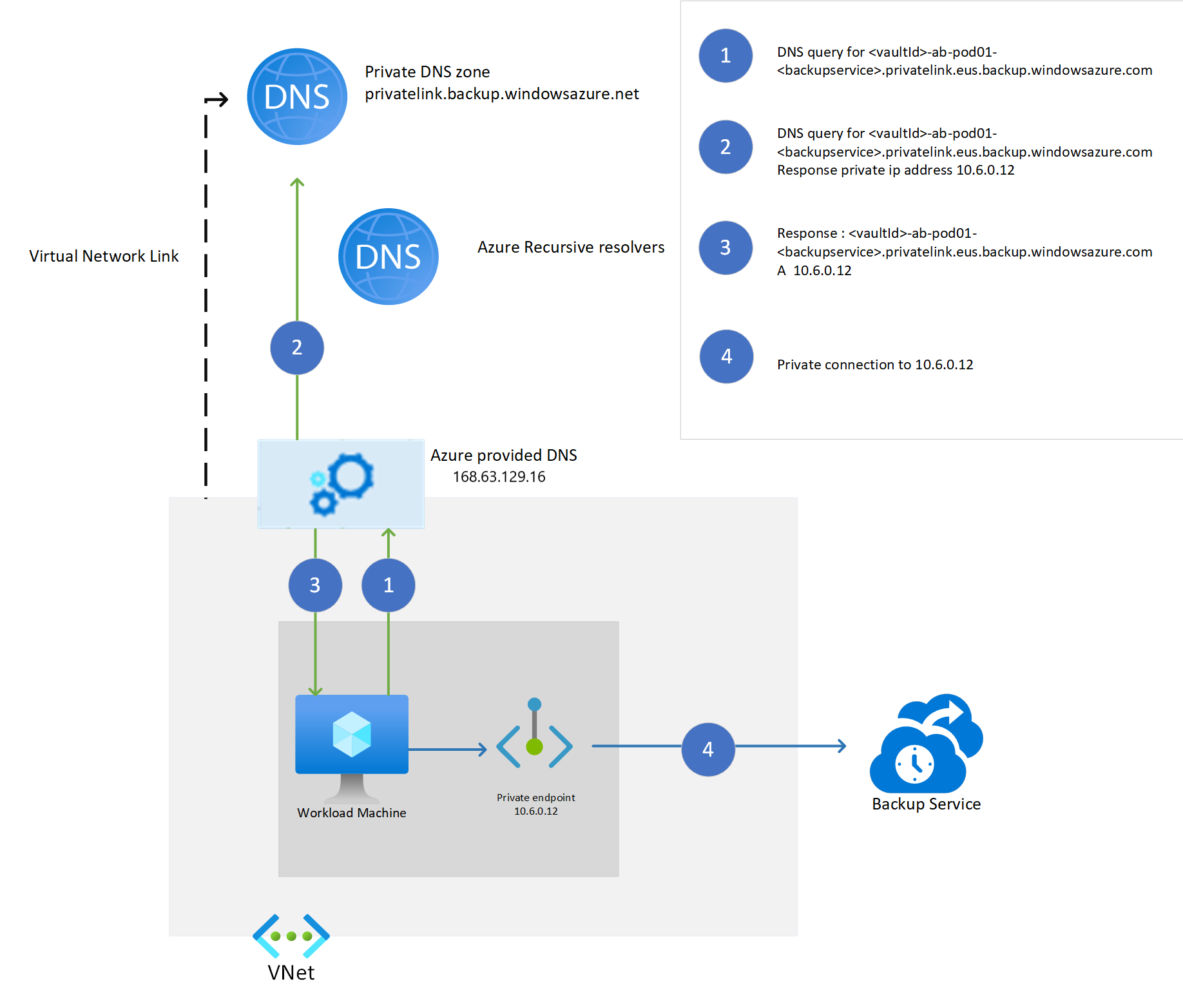

Kurtarma Hizmetleri kasaları için özel uç nokta Azure portalı üzerinden Özel DNS bölgesiyle tümleştir seçeneğiyle oluşturulduğunda, kaynak ayrıldığında Azure Backup hizmetleri (*.privatelink.<geo>backup.windowsazure.com) için özel IP adresleri için gerekli DNS girişleri otomatik olarak oluşturulur. Diğer çözümlerde, özel DNS'de veya konak dosyalarında bu FQDN'ler için DNS girdilerini el ile oluşturmanız gerekir.

İletişim kanalı - blob veya kuyruk için VM bulma işleminden sonra DNS kayıtlarının el ile yönetilmesi için, ilk kayıt sonrasında bloblar ve kuyruklar için DNS kayıtlarına (yalnızca özel DNS sunucuları/konak dosyaları için) bakın. Yedekleme depolama hesabı blobu için ilk yedeklemeden sonra DNS kayıtlarının el ile yönetimi için bkz . bloblar için DNS kayıtları (yalnızca özel DNS sunucuları/konak dosyaları için) ilk yedeklemeden sonra.

FQDN'lerin özel IP adresleri, Kurtarma Hizmetleri kasası için oluşturulan özel uç noktanın DNS yapılandırma bölmesinde bulunabilir.

Aşağıdaki diyagramda, bu özel hizmet FQDN'lerini çözümlemek için bir özel DNS bölgesi kullanılırken çözümlemenin nasıl çalıştığı gösterilmektedir.

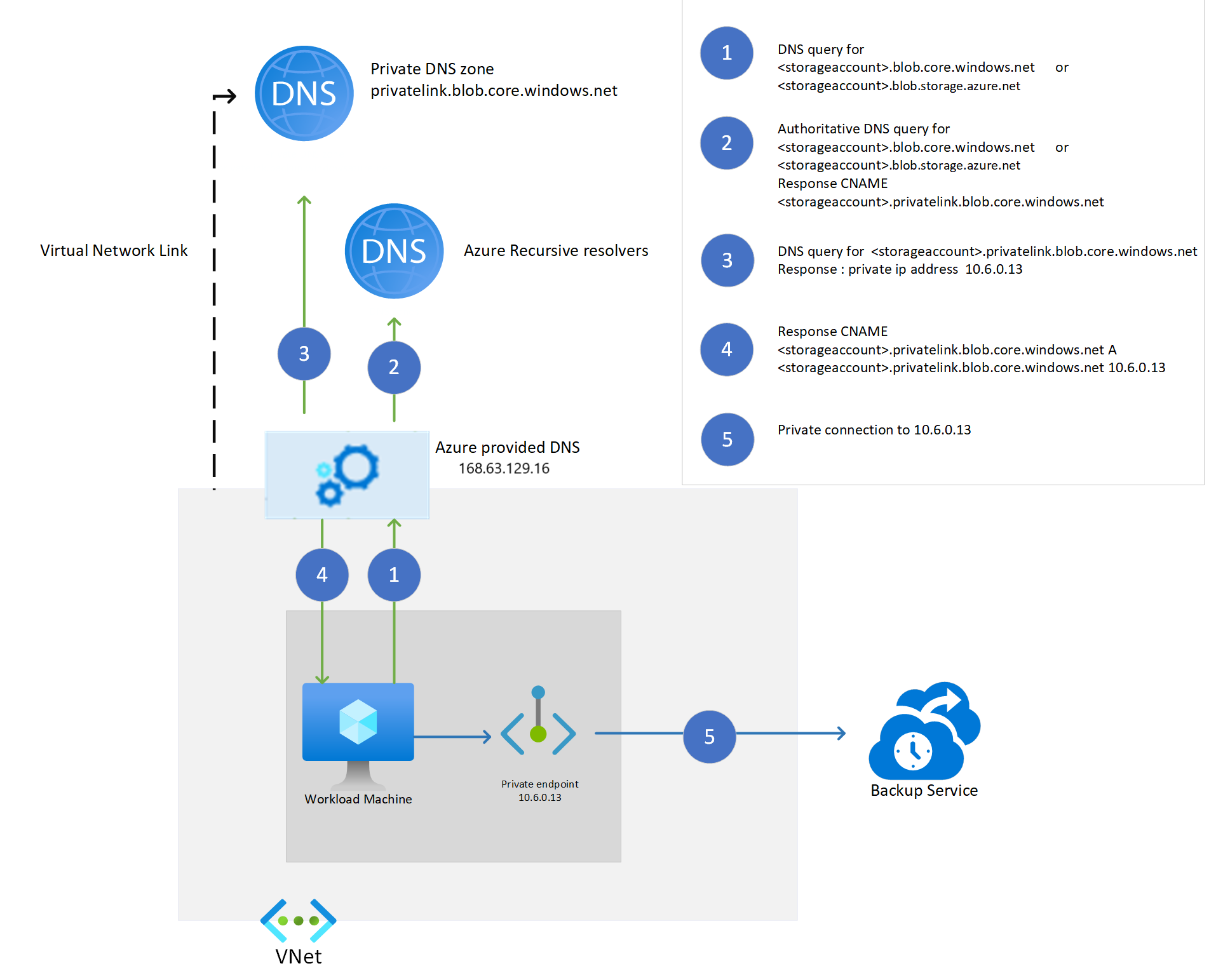

Azure VM'de çalışan iş yükü uzantısı için en az iki depolama hesabı uç noktasına bağlantı gerekir. Bunlardan ilki iletişim kanalı (kuyruk iletileri aracılığıyla) ve ikincisi yedekleme verilerini depolamak için kullanılır. MARS aracısı, yedekleme verilerini depolamak için kullanılan en az bir depolama hesabı uç noktasına erişim gerektirir.

Özel uç nokta özellikli bir kasa için Azure Backup hizmeti bu depolama hesapları için özel uç nokta oluşturur. Bu, Azure Backup ile ilgili ağ trafiğinin (hizmete giden denetim düzlemi trafiği ve verileri depolama blob'una yedekleme) sanal ağdan ayrılmasını önler. Azure Backup bulut hizmetlerine ek olarak, iş yükü uzantısı ve aracısı, Azure Depolama hesaplarına ve Microsoft Entra Kimliği'ne bağlantı gerektirir.

Aşağıdaki diyagramda, özel DNS bölgesi kullanan depolama hesapları için ad çözümlemesinin nasıl çalıştığı gösterilmektedir.