Bulut ve şirket içi iş yüklerini buluta yedekleme

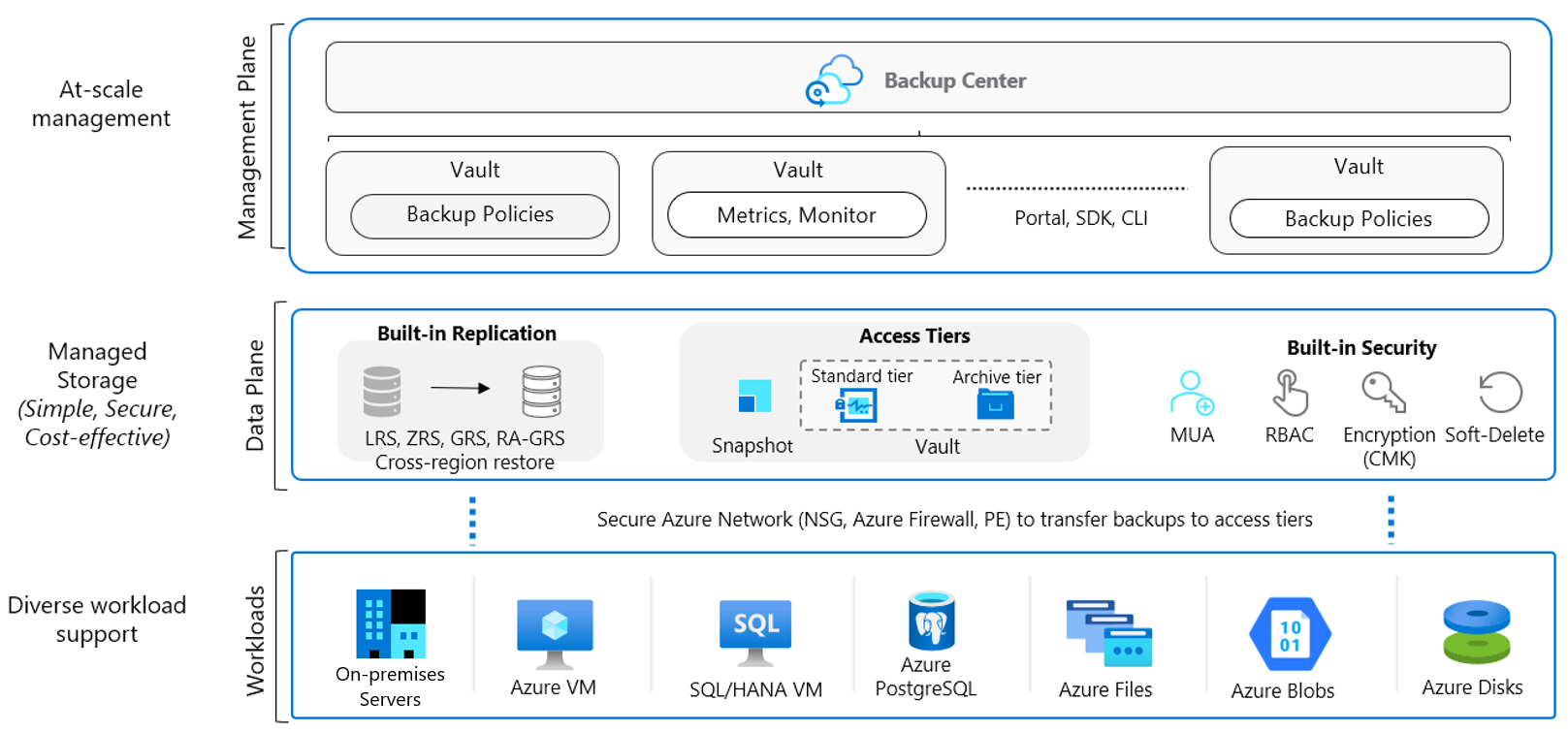

Azure Backup, herhangi bir altyapı gerektirmeyen basit, güvenli ve uygun maliyetli bir çözüm aracılığıyla Azure’daki veri varlıklarınızı kapsamlı bir şekilde korur. Bu, çok çeşitli iş yükleri için Azure’ın yerleşik veri koruma çözümüdür. Bulutta çalışan görev açısından kritik iş yüklerinizin korunmasına yardımcı olur ve yedeklemelerinizin tüm yedekleme varlığınızda her zaman uygun ölçekte kullanılabilmesini ve yönetilmesini sağlar.

Hedef kitle

Bu makalenin birincil hedef kitlesi, Azure'ın yerleşik veri koruma teknolojisi Olan Azure Backup'ın özellikleri hakkında bilgi edinmek ve dağıtımlarınızı verimli bir şekilde korumak için çözümler uygulamak isteyen BT ve uygulama yöneticileri ile büyük ve orta ölçekli kuruluşların uygulayıcılarıdır. Makalede temel Azure teknolojileri, veri koruma kavramları hakkında bilgi sahibi olduğunuz ve bir yedekleme çözümüyle çalışma deneyimine sahip olduğunuz varsayılır. Bu makalede ele alınan kılavuz, yerleşik desenleri kullanarak Azure'da yedekleme çözümünüzü tasarlamayı ve bilinen tuzaklardan kaçınmayı kolaylaştırabilir.

Bu makale nasıl düzenlenmiştir?

Azure'da altyapıyı ve uygulamaları korumaya başlamak kolay olsa da, temel alınan Azure kaynaklarının doğru ayarlandığından ve en iyi şekilde kullanıldığından emin olduğunuzda değer elde etme sürenizi hızlandırabilirsiniz. Bu makalede, Azure Backup dağıtımınızı en iyi şekilde yapılandırmaya yönelik tasarım konuları ve yönergelerine ilişkin kısa bir genel bakış ele alınıyor. Temel bileşenleri (örneğin, Kurtarma Hizmetleri kasası, Yedekleme İlkesi) ve kavramları (örneğin, idare) ve bunları nasıl düşüneceğini ve bunların özelliklerini ayrıntılı ürün belgelerine bağlantılarla inceler.

Kullanmaya başlayın

Abonelik tasarım stratejisi

Bulut Benimseme Yolculuğu'nda gezinmek için net bir yol haritasına sahip olmanın dışında, bulut dağıtımınızın abonelik tasarımını ve hesap yapısını kuruluşunuzun sahiplik, faturalama ve yönetim özellikleriyle eşleşecek şekilde planlamanız gerekir. Kasanın kapsamı bir abonelik olarak belirlenmiş olduğundan, Abonelik tasarımınız Kasa tasarımınızı büyük ölçüde etkiler. Farklı Abonelik Tasarım Stratejileri hakkında daha fazla bilgi edinin ve bunların ne zaman kullanılacağına ilişkin yönergeler.

Yedekleme gereksinimlerinizi belgeleyin

Azure Backup'ı kullanmaya başlamak için yedekleme gereksinimlerinizi planlayın. Aşağıda, mükemmel bir yedekleme stratejisini formüle ederken kendinize sormanız gereken sorulardan bazıları yer alır.

Hangi iş yükü türünü korumak istiyorsunuz?

Kasalarınızı tasarlamak için merkezi/merkezi olmayan bir işlem moduna ihtiyacınız olduğundan emin olun.

Gerekli yedekleme ayrıntı düzeyi nedir?

Uygulamayla tutarlı mı, kilitlenmeyle tutarlı mı yoksa günlük yedekleme mi olması gerektiğini belirleyin.

Uyumluluk gereksinimleriniz var mı?

Güvenlik standartlarını zorunlu kılmanız ve erişim sınırlarını ayırmanız gerektiğinden emin olun.

Gerekli RPO nedir, RTO?

Yedekleme sıklığını ve geri yükleme hızını belirleyin.

Veri Yerleşimi kısıtlamalarınız var mı?

Gerekli Veri Dayanıklılığı için depolama yedekliliğini belirleyin.

Yedekleme verilerini ne kadar süreyle saklamak istiyorsunuz?

Yedeklenen verilerin depolama alanında tutulacağı süreye karar verin.

Mimari

İş yükleri

Azure Backup, çeşitli iş yükleri (şirket içi ve bulut) için veri koruması sağlar. Azure'da güvenli ve güvenilir bir yerleşik veri koruma mekanizmasıdır. Sizin için herhangi bir yönetim yükü olmadan korumasını birden çok iş yükü arasında sorunsuz bir şekilde ölçeklendirebilir. Bunu etkinleştirmek için birden çok otomasyon kanalı vardır (PowerShell, CLI, Azure Resource Manager şablonları ve REST API'leri aracılığıyla).)

Ölçeklenebilir, dayanıklı ve güvenli depolama: Azure Backup, yerleşik güvenlik ve yüksek kullanılabilirlik özellikleriyle güvenilir Blob depolama kullanır. Yedekleme verileriniz için LRS, GRS veya RA-GRS depolamaları seçebilirsiniz.

Yerel iş yükü tümleştirmesi: Azure Backup aracıları dağıtmak, yeni betikler yazmak veya depolama alanı sağlamak için otomasyon veya altyapıyı yönetmenize gerek kalmadan Azure İş Yükleri (VM'ler, SAP HANA, Azure VM'lerinde SQL ve hatta Azure Dosyalar) ile yerel tümleştirme sağlar.

Desteklenen iş yükleri hakkında daha fazla bilgi edinin.

Veri düzlemi

Otomatik depolama yönetimi: Azure Backup, yedekleme verileri büyüdükçe ölçeklendirildiğinden emin olmak için yedekleme verileri için depolama hesaplarının sağlanmasını ve yönetilmesini otomatikleştirir.

Kötü amaçlı silme koruması: Yedeklemeleri geçici silme yoluyla silmeye yönelik yanlışlıkla yapılan ve kötü amaçlı girişimlere karşı koruma sağlayın. Silinen yedekleme verileri 14 gün boyunca ücretsiz olarak depolanır ve bu durumdan kurtarılmasını sağlar.

Güvenli şifrelenmiş yedeklemeler: Azure Backup, azure rol tabanlı erişim denetimi (Azure RBAC) ve Şifreleme gibi Azure platformunun yerleşik güvenlik özelliklerinden yararlanarak yedekleme verilerinizin güvenli bir şekilde depolanmasını sağlar.

Yedekleme veri yaşam döngüsü yönetimi: Azure Backup, eski yedekleme verilerini bekletme ilkeleriyle uyumlu olacak şekilde otomatik olarak temizler. Verilerinizi işletimsel depolama alanından kasa depolama alanına da katmanlayabilirsiniz.

Korumalı kritik işlemler: Azure Backup için çok kullanıcılı yetkilendirme (MUA), Kurtarma Hizmetleri kasalarınızdaki kritik işlemlere ek bir koruma katmanı eklemenize olanak tanır.

Yönetim düzlemi

Erişim denetimi: Kasalar (Kurtarma Hizmetleri ve Yedekleme kasaları) yönetim özelliklerini sağlar ve Azure portalı, Yedekleme Merkezi, Kasa panoları, SDK, CLI ve hatta REST API'leri aracılığıyla erişilebilir. Ayrıca azure rol tabanlı erişim denetimi (Azure RBAC) sınırıdır ve size yedeklemelere erişimi yalnızca yetkili Yedekleme Yönetici ile kısıtlama seçeneği sunar.

İlke yönetimi: Her kasadaki Azure Backup İlkeleri, yedeklemelerin ne zaman tetiklenmesi gerektiğini ve saklanması gereken süreyi tanımlar. Ayrıca bu ilkeleri yönetebilir ve birden çok öğeye uygulayabilirsiniz.

İzleme ve Raporlama: Azure Backup, Log Analytics ile tümleşir ve raporları Çalışma Kitapları aracılığıyla da görme olanağı sağlar.

Anlık görüntü yönetimi: Azure Backup, bazı Azure yerel iş yükleri (VM'ler ve Azure Dosyalar) için anlık görüntüler alır, bu anlık görüntüleri yönetir ve onlardan hızlı geri yüklemelere izin verir. Bu seçenek verilerinizi özgün depolama alanına kurtarma süresini önemli ölçüde azaltır.

Kasa ile ilgili dikkat edilmesi gerekenler

Azure Backup, yedeklemeleri yönetmek ve yedeklenen verileri depolamak için kasaları (Kurtarma Hizmetleri ve Yedekleme kasaları) kullanır. Etkili kasa tasarımı, kuruluşların iş önceliklerinizi desteklemek üzere Azure'daki yedekleme varlıklarını düzenlemek ve yönetmek için bir yapı oluşturmasına yardımcı olur. Kasa oluştururken aşağıdaki yönergeleri göz önünde bulundurun.

Tek veya birden çok kasa

Yedeklemenizi düzenlemek ve yönetmek için tek bir kasayı veya birden çok kasayı kullanmak için aşağıdaki yönergelere bakın:

Genel olarak birden çok bölgede bulunan kaynakları koruma: Kuruluşunuzun Kuzey Amerika, Avrupa ve Asya genelinde küresel operasyonları varsa ve kaynaklarınız Doğu ABD, Batı Birleşik Krallık ve Doğu Asya'da dağıtılıyorsa. Azure Backup'ın gereksinimlerinden biri, kasaların yedeklenecek kaynakla aynı bölgede bulunması gerektiğidir. Bu nedenle, kaynaklarınızı korumak için her bölge için üç ayrı kasa oluşturmanız gerekir.

Çeşitli İş Birimleri ve Departmanlardaki kaynakları koruma: İş operasyonlarınızın üç ayrı İş Birimine (BU) ayrıldığını ve her iş biriminin kendi departmanları (beş departman - Finans, Satış, İk, R & D ve Pazarlama) olduğunu düşünün. İş gereksinimleriniz, her departmanın kendi yedeklemelerini ve geri yüklemelerini yönetmesini ve erişmesini gerektirebilir; ayrıca bireysel kullanımlarını ve maliyet giderlerini izlemelerini sağlayın. Bu tür senaryolar için, BU'daki her bölüm için bir kasa oluşturmanızı öneririz. Bu şekilde kuruluşunuz genelinde 15 Kasanız olur.

Farklı iş yüklerini koruma: Farklı iş yüklerini (150 VM, 40 SQL veritabanı ve 70 PostgreSQL veritabanı gibi) korumayı planlıyorsanız, her iş yükü türü için ayrı kasalar oluşturmanızı öneririz (örneğin, her iş yükü için üç kasa oluşturmanız gerekir: VM'ler, SQL veritabanları ve PostgreSQL veritabanları). Bu, ilgili paydaşlara erişim (Azure rol tabanlı erişim denetimi – Azure RBAC kullanarak) vermenizi sağlayarak kullanıcılar için erişim sınırlarını ayırmanıza yardımcı olur.

Birden çok ortamda çalışan kaynakları koruma: İşlemleriniz üretim, üretim dışı ve geliştirici gibi birden çok ortamda çalışmanızı gerektiriyorsa, her biri için ayrı kasalar oluşturmanızı öneririz.

Çok sayıda (1000+) Azure VM'sini koruyun: Yedeklemeniz gereken 1500 VM olduğunu düşünün. Azure Backup, tek bir kasada yalnızca 1000 Azure VM'nin yedeklenabilmesini sağlar. Bu senaryo için iki farklı kasa oluşturabilir ve kaynakları 1000 ve 500 VM olarak ilgili kasalara veya üst sınırı göz önünde bulundurarak herhangi bir birleşimde dağıtabilirsiniz.

Çok sayıda (2000+) farklı iş yüklerini koruyun: Yedeklemelerinizi büyük ölçekte yönetirken, Azure VM'lerini ve bu Azure VM'lerinde çalışan SQL ve SAP HANA veritabanı gibi diğer iş yüklerini de korursunuz. Örneğin, korumanız gereken 1300 Azure VM'niz ve 2500 SQL veritabanınız vardır. Kasa sınırları, her kasada 2000 iş yükünü (1000 VM kısıtlamasıyla) yedeklemenizi sağlar. Bu nedenle, matematiksel olarak bir kasada 2000 iş yükünü yedekleyebilir (1000 VM + 1000 SQL veritabanı) ve 1800 iş yükünü ayrı bir kasada (300 VM + 1500 SQL veritabanı) bekletebilirsiniz.

Ancak, erişim sınırlarını tanımlayamayacağınız ve iş yüklerinin birbirinden yalıtılmayacağı için bu tür bir ayrım önerilmez. Bu nedenle, iş yüklerini doğru dağıtmak için dört kasa oluşturun. VM'leri (1000 VM + 300 VM) yedeklemek için iki kasa ve SQL veritabanlarını (2000 veritabanı + 500 veritabanı) yedeklemek için diğer iki kasa.

Bunları şu şekilde yönetebilirsiniz:

- Yedekleme merkezi, tüm Yedekleme görevlerini yönetmek için tek bir bölmeye sahip olmanıza olanak tanır. Burada daha fazla bilgi edinebilirsiniz.

- Kasalar arasında tutarlı ilkeye ihtiyacınız varsa yedekleme ilkesini birden çok kasaya yaymak için Azure İlkesi kullanabilirsiniz. Bir yedekleme ilkesini birden çok kasaya yaymak için 'deployifnotexists' efektini kullanan özel bir Azure İlkesi tanımı yazabilirsiniz. Bu Azure İlkesi tanımını, Azure İlkesi ataması kapsamındaki tüm Kurtarma Hizmetleri kasalarına bir 'yedekleme ilkesi' kaynağı dağıtacak şekilde belirli bir kapsama (abonelik veya RG) de atayabilirsiniz. Yedekleme ilkesinin ayarları (yedekleme sıklığı, bekletme vb.) kullanıcı tarafından Azure İlkesi atamasında parametre olarak belirtilmelidir.

- Kuruluş ayak iziniz büyüdükçe, aşağıdaki nedenlerle iş yüklerini abonelikler arasında taşımak isteyebilirsiniz: yedekleme ilkesine göre hizalayın, kasaları birleştirin, maliyetten tasarruf etmek için daha düşük yedekliliğe geçiş yapın (GRS'den LRS'ye geçin). Azure Backup, Kurtarma Hizmetleri kasasını Azure abonelikleri arasında veya aynı abonelik içindeki başka bir kaynak grubuna taşımayı destekler. Burada daha fazla bilgi edinebilirsiniz.

Varsayılan ayarları gözden geçirme

Kasada yedeklemeleri yapılandırmadan önce gereksinimlerinizi karşılamak için Depolama Çoğaltma türü ve Güvenlik ayarları için varsayılan ayarları gözden geçirin.

Depolama Çoğaltma türü varsayılan olarak Coğrafi olarak yedekli (GRS) olarak ayarlanır. Yedeklemeyi yapılandırdıktan sonra değiştirme seçeneği devre dışı bırakılır. Ayarları gözden geçirmek ve değiştirmek için bu adımları izleyin.

Üretim dışı ve geliştirme gibi kritik olmayan iş yükleri LRS depolama çoğaltması için uygundur.

Alanlar arası yedekli depolama (ZRS), Veri Yerleşimi ile birlikte yüksek Veri Dayanıklılığı için iyi bir depolama seçeneğidir.

Coğrafi Olarak Yedekli Depolama (GRS), kalıcı veri kaybını önlemek için üretim ortamında çalışan iş yükleri gibi görev açısından kritik iş yükleri için önerilir ve tam bölgesel kesinti veya birincil bölgenin kurtarılamaz olduğu bir olağanüstü durum söz konusu olduğunda koruma sağlar.

Geçici silme , yedekleme verilerini yanlışlıkla veya kötü amaçlı silmelere karşı korumak için yeni oluşturulan kasalarda varsayılan olarak etkindir. Ayarları gözden geçirmek ve değiştirmek için bu adımları izleyin.

Bölgeler Arası Geri Yükleme , Azure VM'lerini eşleştirilmiş bir Azure bölgesi olan ikincil bir bölgeye geri yüklemenize olanak tanır. Bu seçenek, denetim veya uyumluluk gereksinimlerini karşılamak ve birincil bölgede olağanüstü durum olması durumunda VM'yi veya diskini geri yüklemek için tatbikatlar gerçekleştirmenizi sağlar. CRR, tüm GRS kasaları için bir kabul etme özelliğidir. Burada daha fazla bilgi edinebilirsiniz.

Kasa tasarımınızı sonlandırmadan önce, tasarım seçeneklerinizi etkileyebilecek veya sınırlayabilecek faktörleri anlamak için kasa destek matrislerini gözden geçirin.

Yedekleme İlkesi ile ilgili dikkat edilmesi gerekenler

Azure Backup İlkesi'nin iki bileşeni vardır: Zamanlama (yedeklemenin ne zaman alınması gerekir) ve Bekletme (yedeklemenin ne kadar süreyle tutulacakları). İlkeyi yedeklenen veri türüne, RTO/RPO gereksinimlerine, operasyonel veya mevzuat uyumluluğu gereksinimlerine ve iş yükü türüne (örneğin, VM, veritabanı, dosyalar) göre tanımlayabilirsiniz. Daha fazla bilgi edinin

Yedekleme İlkesi oluştururken aşağıdaki yönergeleri göz önünde bulundurun:

Zamanlamayla ilgili dikkat edilmesi gerekenler

Yedekleme ilkenizi zamanlarken aşağıdaki noktaları göz önünde bulundurun:

Görev açısından kritik kaynaklar için, daha küçük bir RPO'ya sahip olmak için günde en sık kullanılabilen otomatik yedeklemeleri zamanlamayı deneyin. Daha fazla bilgi edinin

Uzantı aracılığıyla Azure VM için günde birden fazla yedekleme yapmanız gerekiyorsa sonraki bölümde yer alan geçici çözümlere bakın.

Aynı zamanlama başlangıç zamanı, sıklık ve bekletme ayarları gerektiren bir kaynak için, bunları tek bir yedekleme ilkesi altında gruplandırmalısınız.

Yoğun olmayan üretim uygulaması zamanında yedekleme zamanlanmış başlangıç zamanını tutmanızı öneririz. Örneğin, kaynakların kullanımının yüksek olduğu gün içinde zamanlamak yerine gece saat 02:00-03:00 arası günlük otomatik yedeklemeyi zamanlamak daha iyidir.

Yedekleme trafiğini dağıtmak için günün farklı saatlerinde farklı VM'leri yedeklemenizi öneririz. Örneğin, aynı bekletme ayarlarına sahip 500 VM'yi yedeklemek için her biri 100 VM ile ilişkilendiren ve birkaç saat arayla zamanlayan 5 farklı ilke oluşturmanızı öneririz.

Bekletmeyle ilgili dikkat edilmesi gerekenler

Kısa süreli saklama "günlük" olabilir. "Haftalık", "aylık" veya "yıllık" yedekleme noktaları için saklama, Uzun süreli saklama olarak adlandırılır.

Uzun süreli saklama:

- Planlı (uyumluluk gereksinimleri) - Verilerin geçerli zamandan yıllar önce gerekli olduğunu önceden biliyorsanız, Uzun süreli saklamayı kullanın. Azure Backup, Anlık Görüntüler ve Standart katmanın yanı sıra arşiv katmanındaki Uzun Süreli Saklama noktalarının yedeklerini destekler. Arşiv katmanı ve bekletme yapılandırması için desteklenen iş yükleri hakkında daha fazla bilgi edinin.

- Planlanmamış (isteğe bağlı gereksinim) - Önceden bilmiyorsanız, belirli özel bekletme ayarlarıyla isteğe bağlı olarak kullanabilirsiniz (bu özel bekletme ayarları ilke ayarlarından etkilenmez).

Özel saklama ile isteğe bağlı yedekleme - Yedekleme ilkesi aracılığıyla zamanlamayan bir yedekleme almanız gerekiyorsa, isteğe bağlı yedekleme kullanabilirsiniz. Bu, zamanlanmış yedeklemenize uymayan yedeklemeler almak veya ayrıntılı yedekleme yapmak için yararlı olabilir (örneğin, zamanlanmış yedekleme günde yalnızca bir yedeklemeye izin vermesinden dolayı günde birden çok IaaS VM yedeklemesi). Zamanlanmış ilkede tanımlanan bekletme ilkesinin isteğe bağlı yedeklemeler için geçerli olmadığını unutmayın.

Yedekleme İlkesini İyileştirme

İş gereksinimleriniz değiştikçe saklama süresini uzatmanız veya azaltmanız gerekebilir. Bunu yaptığınızda aşağıdakileri bekleyebilirsiniz:

- Bekletme uzatılırsa mevcut kurtarma noktaları işaretlenir ve yeni ilkeye uygun olarak tutulur.

- Bekletme azaltılırsa, kurtarma noktaları bir sonraki temizleme işinde ayıklama için işaretlenir ve daha sonra silinir.

- En son bekletme kuralları tüm bekletme noktaları (isteğe bağlı saklama noktaları hariç) için geçerlidir. Dolayısıyla bekletme süresi uzatılırsa (örneğin, 100 güne), yedekleme alındığında ve ardından bekletme azaltması (örneğin, 100 günden yedi güne kadar), tüm yedekleme verileri belirtilen son saklama süresine (yani 7 güne) göre korunur.

Azure Backup, yedeklemelerinizi korumayı durdurma ve yönetme esnekliği sağlar:

Korumayı durdurun ve yedekleme verilerini koruyun. Veri kaynağınızı (VM, uygulama) kullanımdan kaldırıyor veya kullanımdan kaldırıyorsanız ancak denetim veya uyumluluk amacıyla verileri saklamanız gerekiyorsa, gelecekteki tüm yedekleme işlerinin veri kaynağınızı korumasını durdurmak ve yedeklenen kurtarma noktalarını korumak için bu seçeneği kullanabilirsiniz. Daha sonra VM korumasını geri yükleyebilir veya sürdürebilirsiniz.

Korumayı durdurun ve yedekleme verilerini silin. Bu seçenek, gelecekteki tüm yedekleme işlerinin VM'nizi korumasını durdurur ve tüm kurtarma noktalarını siler. VM'yi geri yükleyemez veya Yedeklemeyi sürdür seçeneğini kullanamazsınız.

Korumayı sürdürürseniz (verileri saklama ile durdurulan bir veri kaynağının), bekletme kuralları geçerli olur. Süresi dolan kurtarma noktaları kaldırılır (zamanlanan zamanda).

İlke tasarımınızı tamamlamadan önce, tasarım seçimlerinizi etkileyebilecek aşağıdaki faktörlerin farkında olmanız önemlidir.

- Yedekleme ilkesinin kapsamı bir kasa olarak belirlenmiştir.

- İlke başına öğe sayısında bir sınır vardır (örneğin, 100 VM). Ölçeklendirmek için, aynı veya farklı zamanlamalarla yinelenen ilkeler oluşturabilirsiniz.

- Belirli kurtarma noktalarını seçmeli olarak silemezsiniz.

- Zamanlanmış yedeklemeyi tamamen devre dışı bırakamaz ve veri kaynağını korumalı durumda tutamazsınız. İlkeyle yapılandırabileceğiniz en az sıklıkta yedekleme, haftalık zamanlanmış bir yedeklemeye sahip olmaktır. Alternatif olarak, her yedekleme almak, isteğe bağlı yedekleme almak ve ardından korumayı kapatmak ancak yedekleme verilerini korumak istediğinizde verileri koruyarak korumayı durdurmak ve korumayı etkinleştirmek de alternatiftir. Burada daha fazla bilgi edinebilirsiniz.

Güvenlik konuları

Azure Backup, yedekleme verilerinizi korumanıza ve işletmenizin güvenlik gereksinimlerini karşılamanıza yardımcı olmak için, değerli verilerinizin ve sistemlerinizin kasıtlı saldırılarına ve kötüye kullanımına karşı gizlilik, bütünlük ve kullanılabilirlik güvenceleri sağlar. Azure Backup çözümünüz için aşağıdaki güvenlik yönergelerini göz önünde bulundurun:

Azure rol tabanlı erişim denetimini (Azure RBAC) kullanarak kimlik doğrulaması ve yetkilendirme

Azure rol tabanlı erişim denetimi (Azure RBAC), ayrıntılı erişim yönetimine, ekibinizdeki görevlerin ayrılmasına ve kullanıcılara yalnızca işlerini gerçekleştirmek için gereken erişim miktarının verilmesine olanak tanır. Burada daha fazla bilgi edinebilirsiniz.

Yedeklemek için birden çok iş yükünüz varsa (Azure VM'leri, SQL veritabanları ve PostgreSQL veritabanları gibi) ve bu yedeklemeleri yönetmek için birden fazla paydaş varsa, kullanıcının yalnızca sorumlu olduğu kaynaklara erişebilmesi için sorumluluklarını ayırmanız önemlidir. Azure rol tabanlı erişim denetimi (Azure RBAC), ayrıntılı erişim yönetimine, ekibinizdeki görevlerin ayrılmasına ve kullanıcılara yalnızca işlerini gerçekleştirmek için gereken erişim türlerinin verilmesine olanak tanır. Daha fazla bilgi edinin

Ayrıca, belirli bir görevi gerçekleştirmek için gereken en düşük erişimi sağlayarak görevleri ayırabilirsiniz. Örneğin, iş yüklerini izlemekle sorumlu bir kişinin yedekleme ilkesini değiştirme veya yedekleme öğelerini silme erişimi olmamalıdır. Azure Backup, yedekleme yönetimi işlemlerini denetlemek için üç yerleşik rol sağlar: Yedekleme katkıda bulunanları, işleçler ve okuyucular. Buradan daha fazla bilgi edinin. Azure VM'leri, SQL/SAP HANA veritabanları ve Azure Dosya Paylaşımı için her yedekleme işlemi için gereken en düşük Azure rolü hakkında bilgi için bu kılavuza bakın.

Azure rol tabanlı erişim denetimi (Azure RBAC), bireysel gereksinimlerinize göre Özel Roller oluşturma esnekliği de sağlar. Belirli bir işlem için önerilen rol türleri hakkında emin değilseniz, Azure rol tabanlı erişim denetimi (Azure RBAC) tarafından sağlanan yerleşik rolleri kullanabilir ve kullanmaya başlayabilirsiniz.

Aşağıdaki diyagramda farklı Azure yerleşik rollerinin nasıl çalıştığı açıklanmaktadır:

Yukarıdaki diyagramda User2 ve User3, Yedekleme Okuyucuları'dır. Bu nedenle, yalnızca yedeklemeleri izleme ve yedekleme hizmetlerini görüntüleme iznine sahiptir.

Erişimin kapsamı açısından,

- User2 yalnızca Abonelik1 Kaynaklarına erişebilir ve User3 yalnızca Abonelik2 Kaynaklarına erişebilir.

- User4 bir Yedekleme İşlecidir. Yedeklemeyi etkinleştirme, isteğe bağlı yedeklemeyi tetikleme, geri yüklemeleri tetikleme ve Bir Yedekleme Okuyucusu'nun özelliklerini etkinleştirme iznine sahiptir. Ancak bu senaryoda kapsamı yalnızca Subscription2 ile sınırlıdır.

- User1 bir Yedekleme Katkıda Bulunanıdır. Kasa oluşturma, yedekleme ilkelerini oluşturma/değiştirme/silme ve yedeklemeleri durdurma iznine ve backup İşleci'nin özelliklerine sahiptir. Ancak bu senaryoda kapsamı yalnızca Subscription1 ile sınırlıdır.

Kurtarma Hizmetleri kasaları tarafından kullanılan Depolama hesapları yalıtılır ve kötü amaçlı amaçlarla kullanıcılar tarafından erişemez. Erişime yalnızca geri yükleme gibi Azure Backup yönetim işlemleri aracılığıyla izin verilir.

Aktarımdaki ve bekleyen verilerin şifrelenmesi

Şifreleme verilerinizi korur ve kurumsal güvenlik ve uyumluluk taahhütlerinizi yerine getirmenize yardımcı olur.

Azure'da, Azure depolama ile kasa arasında aktarımda olan veriler HTTPS ile korunur. Bu veriler Azure ağı içinde kalır.

Yedekleme verileri Microsoft tarafından yönetilen anahtarlar kullanılarak otomatik olarak şifrelenir. Alternatif olarak, müşteri tarafından yönetilen anahtarlar olarak da bilinen kendi anahtarlarınızı kullanabilirsiniz. Ayrıca, yedekleme için CMK şifrelemesi kullanmak ek maliyet doğurmuyor. Ancak, anahtarınızın depolandığı Azure Key Vault kullanımı, yüksek veri güvenliği karşılığında makul bir masraf olan maliyetlere neden olur.

Azure Backup, işletim sistemi/veri disklerinin Azure Disk Şifrelemesi (ADE) ile şifrelenmesini sağlayan Azure VM'lerinin yedeklenmesini ve geri yüklenmesini destekler. Daha fazla bilgi edinin

Geçici silme ile istenmeyen silmelere karşı yedekleme verilerinin korunması

Bir kasada görev açısından kritik yedekleme verilerinizin bulunduğu ve yanlışlıkla veya yanlışlıkla silindiği senaryolarla karşılaşabilirsiniz. Ayrıca, kötü amaçlı bir aktör üretim yedekleme öğelerinizi silebilir. Bu kaynakları yeniden derlemek genellikle maliyetli ve zaman açısından yoğun olur ve hatta önemli veri kaybına neden olabilir. Azure Backup, Geçici Silme özelliğiyle yanlışlıkla ve kötü amaçlı silmeye karşı koruma sağlar ve silindikten sonra bu kaynakları kurtarmanıza olanak sağlar.

Geçici silme ile, kullanıcı yedeklemeyi silerse (VM, SQL Server veritabanı, Azure dosya paylaşımı, SAP HANA veritabanı), yedekleme verileri 14 gün daha saklanır ve bu yedekleme öğesinin veri kaybı olmadan kurtarılmasını sağlar. Yedekleme verilerinin geçici silme durumunda 14 gün daha saklanması herhangi bir maliyete neden olmaz. Daha fazla bilgi edinin

Çok Kullanıcılı Yetkilendirme (MUA)

Yöneticiniz düzenbazlık yapar ve sisteminizi tehlikeye atsa verilerinizi nasıl korursunuz?

Yedekleme verilerinize ayrıcalıklı erişimi olan tüm yöneticiler, sistemde onarılamaz hasarlara neden olabilir. Düzenbaz bir yönetici tüm iş açısından kritik verilerinizi silebilir, hatta sisteminizi siber saldırılara karşı savunmasız bırakabilecek tüm güvenlik önlemlerini kapatabilir.

Azure Backup, sizi bu tür düzenbaz yönetici saldırılarından korumak için Çok Kullanıcılı Yetkilendirme (MUA) özelliğini sağlar. Çok kullanıcılı yetkilendirme, her ayrıcalıklı/yıkıcı işlemin yalnızca bir güvenlik yöneticisinden onay aldıktan sonra yapıldığından emin olarak, düzenbaz bir yöneticinin yıkıcı işlemler gerçekleştirmesini (geçici silmeyi devre dışı bırakma) korumaya yardımcı olur.

Fidye Yazılımı Koruması

Yedekleme verileri üzerindeki tüm işlemler yalnızca Azure rol tabanlı erişim denetimi (Azure RBAC) ve MUA ile güvenli hale getirilebilen Kurtarma Hizmetleri kasası veya Backup Kasası aracılığıyla gerçekleştirilebildiğinden, kötü amaçlı aktör tarafından şifrelemek için Azure Backup verilerine doğrudan erişim elenir.

Yedekleme verilerinde geçici silmeyi etkinleştirdiğinizde (varsayılan olarak etkindir), silinen verileri 14 gün boyunca (ücretsiz) tutar. Geçici silmeyi devre dışı bırakmak MUA kullanılarak korunabilir.

Temiz yedeklemelerin (fidye yazılımı tarafından şifrelenmemiş) süresinin erken dolmaması için daha uzun saklama (haftalar, aylar, yıllar) kullanın ve kaynak verilere yönelik bu tür saldırıların erken algılanması ve azaltılmasına yönelik stratejiler vardır.

Şüpheli etkinlik izleme ve uyarıları

Birinin sisteminizde ihlal yapmaya çalıştığı ve Geçici Silme'yi devre dışı bırakma veya yedekleme kaynaklarını silme gibi yıkıcı işlemler gerçekleştirmeye çalışma gibi güvenlik mekanizmalarını kötü amaçlı olarak kapattığı senaryolarla karşılaşabilirsiniz.

Azure Backup, uyarının üzerinde bir Eylem Kuralı oluşturarak tercih ettiğiniz bildirim kanalı (e-posta, ITSM, Web kancası, runbook ve sp pn) üzerinden kritik uyarılar göndererek bu tür olaylara karşı güvenlik sağlar. Daha fazla bilgi edinin

Karma yedeklemeleri korumaya yardımcı olmaya yönelik güvenlik özellikleri

Azure Backup hizmeti, şirket içi bir bilgisayardan Azure'a dosya, klasör ve birim veya sistem durumunu yedeklemek ve geri yüklemek için Microsoft Azure Kurtarma Hizmetleri (MARS) aracısını kullanır. MARS artık güvenlik özellikleri sağlar: Azure Backup'tan indirildikten sonra karşıya yüklemeden önce şifrelenecek parola ve şifre çözme, silinen yedekleme verileri silinme tarihinden itibaren 14 gün daha saklanır ve kritik işlem (örneğin parolayı değiştirme) yalnızca geçerli Azure kimlik bilgilerine sahip kullanıcılar tarafından gerçekleştirilebilir. Burada daha fazla bilgi edinebilirsiniz.

Ağ konuları

Azure Backup, iş yükünüzdeki verilerin Kurtarma Hizmetleri kasasına aktarılmasını gerektirir. Azure Backup, yedekleme verilerinin yanlışlıkla kullanıma sunulmasını (ağ üzerinde ortadaki adam saldırısı gibi) korumak için çeşitli özellikler sağlar. Aşağıdaki yönergeleri göz önünde bulundurun:

İnternet bağlantısı

Azure VM yedeklemesi: Depolama ile Azure Backup hizmeti arasında gerekli tüm iletişim ve veri aktarımı, sanal ağınıza erişmeye gerek kalmadan Azure ağı içinde gerçekleşir. Bu nedenle güvenli ağlara yerleştirilen Azure VM'lerinin yedeklenirken ip'lere veya FQDN'lere erişim izni vermeniz gerekmez.

Azure VM'de SAP HANA veritabanları, Azure VM'de SQL Server veritabanları: Azure Backup hizmetine, Azure Depolama ve Microsoft Entra Id'ye bağlantı gerektirir. Bu, özel uç noktalar kullanılarak veya gerekli genel IP adreslerine veya FQDN'lere erişime izin verilerek gerçekleştirilebilir. Gerekli Azure hizmetlerine doğru bağlantıya izin verilmemesi veritabanı bulma, yedeklemeyi yapılandırma, yedekleme gerçekleştirme ve verileri geri yükleme gibi işlemlerde hataya neden olabilir. NSG etiketlerini, Azure güvenlik duvarını ve HTTP Ara Sunucusunu kullanırken tam ağ yönergeleri için bu SQL ve SAP HANA makalelerine bakın.

Karma: MARS (Microsoft Azure Kurtarma Hizmetleri) aracısı yükleme, yapılandırma, yedekleme ve geri yükleme gibi tüm kritik işlemler için ağ erişimi gerektirir. MARS aracısı, genel eşleme (eski devreler için kullanılabilir) ve Microsoft eşlemesi kullanarak, özel uç noktaları kullanarak veya uygun erişim denetimleriyle ara sunucu/güvenlik duvarı aracılığıyla Azure ExpressRoute üzerinden Azure Backup hizmetine bağlanabilir.

Güvenli erişim için Özel Uç Noktalar

Azure Backup ile kritik verilerinizi korurken, kaynaklarınızın genel İnternet'ten erişilebilir olmasını istemezsiniz. Özellikle bir banka veya finans kurumuysanız, Yüksek İş Etkisi (HBI) verilerinizi korumak için sıkı uyumluluk ve güvenlik gereksinimleriniz olacaktır. Sağlık sektöründe bile katı uyumluluk kuralları vardır.

Tüm bu gereksinimleri karşılamak için, sizi Azure Özel Bağlantı tarafından desteklenen bir hizmete özel ve güvenli bir şekilde bağlayan bir ağ arabirimi olan Azure Özel Uç Nokta'yı kullanın. Sanal ağlarınızdan Azure Backup veya Azure Depolama için IP/FQDN'lerin izin verilenler listesine eklemeye gerek kalmadan güvenli yedekleme ve geri yükleme için özel uç noktaları kullanmanızı öneririz.

Sanal ağlarınızda Azure Backup için özel uç noktaları oluşturma ve kullanma hakkında daha fazla bilgi edinin.

Kasa için özel uç noktaları etkinleştirdiğinizde, bunlar yalnızca Azure VM, MARS aracısı, DPM/MABS yedeklemelerinde SQL ve SAP HANA iş yüklerinin yedeklenip geri yüklenmesi için kullanılır. Kasayı diğer iş yüklerinin yedeklemesi için de kullanabilirsiniz (özel uç noktalar gerektirmezler). SQL ve SAP HANA iş yüklerinin yedeklemesine ek olarak, MARS aracısı ve DPM/MABS Sunucusu kullanılarak yedekleme, Azure VM yedeklemesi durumunda dosya kurtarma gerçekleştirmek için özel uç noktalar da kullanılır. Burada daha fazla bilgi edinebilirsiniz.

Microsoft Entra Id şu anda özel uç noktaları desteklememektedir. Bu nedenle, Azure VM'lerinde veritabanlarının yedeklenmesi ve MARS aracısını kullanarak yedekleme yapılırken Microsoft Entra Id için gereken IP'lere ve FQDN'lere güvenli ağdan giden erişim izni verilmelidir. Ayrıca, NSG etiketlerini ve Azure Güvenlik Duvarı etiketlerini, uygun olduğu şekilde Microsoft Entra Id'ye erişime izin vermek için de kullanabilirsiniz. Önkoşullar hakkında daha fazla bilgiyi burada bulabilirsiniz.

İdare ile ilgili önemli noktalar

Azure'da idare öncelikli olarak Azure İlkesi ve Azure Maliyet Yönetimi ile uygulanır. Azure İlkesi, kaynaklarınız için kuralları zorunlu kılmak üzere ilke tanımları oluşturmanıza, atamanıza ve yönetmenize olanak tanır. Bu özellik bu kaynakları kurumsal standartlarınız ile uyumlu tutar. Azure Maliyet Yönetimi , Azure kaynaklarınız ve diğer bulut sağlayıcılarınız için bulut kullanımını ve harcamalarını izlemenize olanak tanır. Ayrıca, Azure Fiyat Hesaplayıcısı ve Azure Danışmanı gibi aşağıdaki araçlar maliyet yönetimi sürecinde önemli bir rol oynar.

Yeni sağlanan yedekleme altyapısını Uygun Ölçekte Azure İlkesi ile otomatik olarak yapılandırma

Yeni altyapı sağlandığında ve yeni VM'ler oluşturulduğunda, yedekleme yöneticisi olarak bunların korunmasını sağlamanız gerekir. Bir veya iki VM için yedeklemeleri kolayca yapılandırabilirsiniz. Ancak yüzlerce, hatta binlerce VM'yi büyük ölçekte yapılandırmanız gerektiğinde karmaşık hale gelir. Yedeklemeleri yapılandırma işlemini basitleştirmek için Azure Backup, yedekleme varlığınızı idare etmek için size bir dizi yerleşik Azure ilkesi sağlar.

İlke (Merkezi yedekleme ekibi modeli) kullanarak VM'lerde yedeklemeyi otomatik olarak etkinleştirme: Kuruluşunuzun uygulama ekipleri genelinde yedeklemeleri yöneten merkezi bir yedekleme ekibi varsa, vm'lerle aynı abonelikte ve konumda mevcut bir merkezi Kurtarma Hizmetleri kasasına yedeklemeyi yapılandırmak için bu ilkeyi kullanabilirsiniz. İlke kapsamında belirli bir etiket içeren VM'leri dahil etmeyi/hariç tutmayı seçebilirsiniz. Daha fazla bilgi edinin.

İlke kullanarak VM'lerde yedeklemeyi otomatik olarak etkinleştirin (burada yedekleme uygulama ekiplerine aittir): Uygulamaları ayrılmış kaynak gruplarında düzenler ve bunların aynı kasa tarafından yedeklenmelerini istiyorsanız, bu eylemi otomatik olarak yönetmek için bu ilkeyi kullanın. İlke kapsamında belirli bir etiket içeren VM'leri dahil etmeyi/hariç tutmayı seçebilirsiniz. Daha fazla bilgi edinin.

İzleme İlkesi: Kaynaklarınız için Yedekleme Raporları oluşturmak için yeni bir kasa oluşturduğunuzda tanılama ayarlarını etkinleştirin. Genellikle kasa başına el ile tanılama ayarı eklemek zahmetli bir görev olabilir. Bu nedenle, tanılama ayarlarını her abonelik veya kaynak grubundaki tüm kasalara uygun ölçekte yapılandıran ve hedef olarak Log Analytics'i içeren bir Azure yerleşik ilkesi kullanabilirsiniz.

Yalnızca denetim ilkesi: Azure Backup, yedekleme yapılandırması olmayan VM'leri tanımlayan yalnızca denetim ilkesi de sağlar.

Azure Backup maliyetle ilgili dikkat edilmesi gerekenler

Azure Backup hizmeti maliyetlerinizi etkili bir şekilde yönetme esnekliği sunar; ayrıca BCDR (iş sürekliliği ve olağanüstü durum kurtarma) iş gereksinimlerinizi karşılayın. Aşağıdaki yönergeleri göz önünde bulundurun:

Çeşitli kaldıraçları ayarlayarak maliyeti değerlendirmek ve iyileştirmek için fiyatlandırma hesaplayıcısını kullanın. Daha fazla bilgi edinin

Yedekleme ilkesini iyileştirin,

- İş yükü arketiplerine (görev açısından kritik, kritik olmayan gibi) göre zamanlama ve bekletme ayarlarını iyileştirin.

- Hızlı Geri Yükleme için bekletme ayarlarını iyileştirin.

- Azure Backup'ta iş yükü tarafından desteklenen yedekleme türlerini (tam, artımlı, günlük, değişiklik) alırken gereksinimleri karşılamak için doğru yedekleme türünü seçin.

Seçmeli yedekleme diskleri ile yedekleme depolama maliyetini azaltın: Diski hariç tutma özelliği, kritik verileri seçmeli olarak yedeklemek için verimli ve uygun maliyetli bir seçim sağlar. Örneğin, vm'ye bağlı tüm diskleri yedeklemek istemediğinizde yalnızca bir diski yedekleyebilirsiniz. Bu, birden çok yedekleme çözümüne sahip olduğunuzda da kullanışlıdır. Örneğin, veritabanlarınızı veya verilerinizi bir iş yükü yedekleme çözümüyle (Azure VM yedeklemesindeki SQL Server veritabanı) yedeklemek için, seçili diskler için Azure VM düzeyinde yedeklemeyi kullanın.

Hızlı Geri Yükleme özelliğini kullanarak Geri Yüklemelerinizi hızlandırın ve RTO'yu en aza indirin: Azure Backup, kurtarma noktası oluşturmayı artırmak ve geri yükleme işlemlerini hızlandırmak için Azure VM'lerinin anlık görüntülerini alır ve bunları disklerle birlikte depolar. Buna Hızlı Geri Yükleme adı verilir. Bu özellik, geri yükleme sürelerini azaltarak bu anlık görüntülerden geri yükleme işlemine izin verir. Verileri kasadan dönüştürmek ve geri kopyalamak için gereken süreyi azaltır. Bu nedenle, bu süre boyunca alınan anlık görüntüler için depolama maliyetlerine neden olur. Azure Backup Anlık Kurtarma özelliği hakkında daha fazla bilgi edinin.

Doğru çoğaltma türünü seçin: Azure Backup kasasının Depolama Çoğaltma türü varsayılan olarak Coğrafi olarak yedekli (GRS) olarak ayarlanır. Öğeleri korumaya başladıktan sonra bu seçenek değiştirilemez. Coğrafi olarak yedekli depolama (GRS), Yerel olarak yedekli depolamadan (LRS) daha yüksek düzeyde veri dayanıklılığı sağlar, Bölgeler Arası Geri Yükleme'yi kullanmayı kabul etmenize olanak tanır ve maliyeti daha yüksektir. Düşük maliyetlerle daha yüksek veri dayanıklılığı arasındaki dengeleri gözden geçirin ve senaryonuz için en iyi seçeneği belirleyin. Daha fazla bilgi edinin

Uzun Süreli Saklama (LTR) için Arşiv Katmanı'nı kullanın ve maliyetlerden tasarruf edin: Nadiren eriştiğiniz ancak uyumluluk nedeniyle uzun bir süre (örneğin, 99 yıl) depolanması gereken eski yedekleme verilerine sahip olduğunuz senaryoyu göz önünde bulundurun. Bu kadar büyük verileri Standart Katmanda depolamak maliyetlidir ve ekonomik değildir. Azure Backup, depolama maliyetlerinizi iyileştirmenize yardımcı olmak için size özellikle yedekleme verilerinin Uzun Süreli Saklama (LTR) için tasarlanmış bir erişim katmanı olan Arşiv Katmanı'nı sağlar.

Hem vm içinde çalışan iş yükünü hem de VM'nin kendisini koruyorsanız, bu çift korumanın gerekli olup olmadığını denetleyin.

İzleme ve Uyarı konusunda dikkat edilmesi gerekenler

Yedekleme kullanıcısı veya yöneticisi olarak, tüm yedekleme çözümlerini izleyebilmeli ve önemli senaryolar hakkında bildirim alabilmeniz gerekir. Bu bölümde, Azure Backup hizmeti tarafından sağlanan izleme ve bildirim özellikleri ayrıntılı olarak verilmiştir.

İzleyici

Azure Backup yedekleme, yedekleme, geri yükleme, yedeklemeyi silme gibi işlemler için yerleşik iş izlemesi sağlar. Bunun kapsamı kasaya göre belirlenmiştir ve tek bir kasayı izlemek için idealdir. Burada daha fazla bilgi edinebilirsiniz.

Operasyonel etkinlikleri büyük ölçekte izlemeniz gerekiyorsa, Yedekleme Gezgini tüm yedekleme varlığınızın toplu bir görünümünü sağlayarak ayrıntılı detaya gitme analizini ve sorun gidermeyi etkinleştirir. Kiracıları, konumları, abonelikleri, kaynak gruplarını ve kasaları kapsayan Azure'daki yedekleme varlıklarının tamamında operasyonel etkinlikleri izlemenize yardımcı olmak için tek ve merkezi bir konum sağlayan yerleşik bir Azure İzleyici çalışma kitabıdır. Burada daha fazla bilgi edinebilirsiniz.

- Yedekleme için yapılandırılmamış kaynakları belirlemek ve büyüyen varlığınızdaki kritik verileri korumayı kaçırmadığınızdan emin olmak için bu kaynağı kullanın.

- Pano son yedi gün (maksimum) için operasyonel etkinlikler sağlar. Bu verileri saklamanız gerekiyorsa, Bir Excel dosyası olarak dışarı aktarabilir ve bunları koruyabilirsiniz.

- Azure Lighthouse kullanıcısıysanız, birden çok kiracı genelindeki bilgileri görüntüleyebilir ve sınırsız izlemeyi etkinleştirebilirsiniz.

Uzun süreli operasyonel etkinlikleri tutmanız ve görüntülemeniz gerekiyorsa Raporlar'ı kullanın. Yedekleme yöneticileri için yaygın bir gereksinim, uzun bir süreye yayılan verilere göre yedeklemelerle ilgili içgörüler elde etmektir. Böyle bir çözüm için kullanım örnekleri şunlardır:

- Tüketilen bulut depolama alanını ayırma ve tahmin etme.

- Yedeklemeleri ve geri yüklemeleri denetleme.

- Farklı ayrıntı düzeylerindeki temel eğilimleri belirleme.

Ayrıca

- Log Analytics çalışma alanına veri (örneğin, işler, ilkeler vb.) gönderebilirsiniz. Bu, Azure İzleyici tarafından toplanan diğer izleme verileriyle verilerin bağıntısını sağlamak, birden çok Azure aboneliğinden ve kiracıdan gelen günlük girdilerini birlikte analiz etmek üzere tek bir konumda birleştirmek, karmaşık analiz gerçekleştirmek ve Günlük girişleri hakkında derin içgörüler elde etmek için günlük sorgularını kullanmak için Azure İzleyici Günlüklerinin özelliklerini etkinleştirir. Burada daha fazla bilgi edinebilirsiniz.

- Azure dışındaki girdileri göndermek için verileri bir Azure olay hub'ına gönderebilirsiniz; örneğin, üçüncü taraf SIEM (Güvenlik Bilgileri ve Olay Yönetimi) veya başka bir log analytics çözümü. Burada daha fazla bilgi edinebilirsiniz.

- Günlük verilerinizi denetim, statik analiz veya yedekleme için 90 günden daha uzun süre saklamak istiyorsanız bir Azure Depolama hesabına veri gönderebilirsiniz. Etkinlik Günlüğü olayları Azure platformunda 90 gün boyunca tutulduğundan, olaylarınızı yalnızca 90 gün veya daha az süreyle saklamanız gerekiyorsa, depolama hesabında arşivleri ayarlamanız gerekmez. Daha fazla bilgi edinin.

Uyarılar

Yedekleme/geri yükleme işinizin bilinmeyen bir sorun nedeniyle başarısız olduğu bir senaryoda. Bir mühendisi hata ayıklaması için atamak için hatayla ilgili en kısa zamanda bildirim almak isteyebilirsiniz. Ayrıca, birinin yedekleme öğelerini silme veya geçici silmeyi kapatma gibi zararlı bir işlemi kötü amaçlı olarak gerçekleştirdiği bir senaryo da olabilir ve bu tür bir olay için bir uyarı iletisine ihtiyacınız olabilir.

Bu tür kritik uyarıları yapılandırabilir ve bunları tercih edilen herhangi bir bildirim kanalına (e-posta, ITSM, web kancası, runbook vb.) yönlendirebilirsiniz. Azure Backup, farklı uyarı ve bildirim gereksinimlerini karşılamak için birden çok Azure hizmetiyle tümleştirilir:

Azure İzleyici Günlükleri (Log Analytics):Kasalarınızı Log Analytics çalışma alanına veri gönderecek şekilde yapılandırabilir, çalışma alanına özel sorgular yazabilir ve sorgu çıkışına göre oluşturulacak uyarıları yapılandırabilirsiniz. Sorgu sonuçlarını tablo ve grafiklerde görüntüleyebilirsiniz; ayrıca bunları Power BI veya Grafana'ya aktarın. (Log Analytics, sonraki bölümlerde açıklanan raporlama/denetim özelliğinin de önemli bir bileşenidir).

Azure İzleyici Uyarıları: Yedekleme hatası, geri yükleme hatası, yedekleme verilerini silme vb. gibi bazı varsayılan senaryolar için Azure Backup, kullanıcının Log Analytics çalışma alanı ayarlamasına gerek kalmadan Azure İzleyici kullanılarak ortaya çıkarılan uyarıları varsayılan olarak gönderir.

Azure Backup, hatalar, uyarılar ve kritik işlemler için e-posta yoluyla yerleşik bir uyarı bildirim mekanizması sağlar. Bir uyarı oluşturulduğunda bildirim almak için tek tek e-posta adreslerini veya dağıtım listelerini belirtebilirsiniz. Ayrıca, her bir uyarı için bildirim almayı veya bunları saatlik özette gruplandırmayı ve ardından bildirim almayı seçebilirsiniz.

- Bu uyarılar hizmet tarafından tanımlanır ve sınırlı senaryolar için destek sağlar: yedekleme/geri yükleme hataları, Verileri koru ile korumayı durdur/Verileri sil ile korumayı durdur vb. Burada daha fazla bilgi edinebilirsiniz.

- Silme verileriyle korumayı durdurma gibi yıkıcı bir işlem gerçekleştirilirse, bir uyarı oluşturulur ve Kurtarma Hizmetleri kasası için bildirimler yapılandırılmamış olsa bile abonelik sahiplerine, yöneticilere ve ortak yöneticilere bir e-posta gönderilir.

- Bazı iş yükleri yüksek sıklıkta hata oluşturabilir (örneğin, 15 dakikada bir SQL Server). Her hata oluşumu için tetiklenen uyarılarla aşırı yüklenmeyi önlemek için, uyarılar birleştirilmiştir. Burada daha fazla bilgi edinebilirsiniz.

- Yerleşik uyarılar özelleştirilemiyor ve Azure portalında tanımlanan e-postalarla sınırlı.

Özel uyarılar (örneğin, başarılı işlere ilişkin uyarılar) oluşturmanız gerekiyorsa Log Analytics'i kullanın. Azure İzleyici'de Log Analytics çalışma alanında kendi uyarılarınızı oluşturabilirsiniz. Karma iş yükleri (DPM/MABS) la'ya veri gönderebilir ve Azure Backup tarafından desteklenen iş yükleri arasında ortak uyarılar sağlamak için LA kullanabilir.

Ayrıca yerleşik Kurtarma Hizmetleri kasası etkinlik günlükleri aracılığıyla da bildirim alabilirsiniz. Ancak sınırlı senaryoları destekler ve zamanlanmış yedekleme gibi işlemler için uygun değildir. Bu işlem, kaynak günlükleriyle etkinlik günlüklerine göre daha iyi hizalanır. Bu sınırlamalar ve Azure Backup tarafından korunan tüm iş yüklerinizin büyük ölçekte izlenmesi ve uyarılması için Log Analytics çalışma alanını nasıl kullanabileceğiniz hakkında daha fazla bilgi edinmek için bu makaleye bakın.

Başarısız Yedekleme İşleri için Otomatik Yeniden Deneme

Hata hatalarının veya kesinti senaryolarının çoğu geçicidir ve doğru Azure rol tabanlı erişim denetimi (Azure RBAC) izinlerini ayarlayarak veya yedekleme/geri yükleme işini yeniden tetikleyerek düzeltebilirsiniz. Bu tür hataların çözümü basit olduğundan, bir mühendisin işi el ile tetiklemesini veya ilgili izni atamasını beklemek için zaman harcamanıza gerek yoktur. Bu nedenle, bu senaryoyu işlemenin daha akıllı yolu başarısız işlerin yeniden denemesini otomatikleştirmektir. Bu, hatalardan kurtarmak için geçen süreyi büyük ölçüde en aza indirir. Azure Kaynak Grafı (ARG) aracılığıyla ilgili yedekleme verilerini alarak ve düzeltici PowerShell/CLI yordamıyla birleştirerek bunu yapabilirsiniz.

ARG ve PowerShell kullanarak tüm başarısız işler (kasalar, abonelikler, kiracılar arasında) için yedeklemeyi yeniden tetiklemeyi öğrenmek için aşağıdaki videoyu izleyin.

Uyarıları tercih ettiğiniz bildirim kanalına yönlendirme

Geçici hatalar düzeltilebilir ancak bazı kalıcı hatalar ayrıntılı analiz gerektirebilir ve işleri yeniden deneme uygun bir çözüm olmayabilir. Bu tür hataların düzgün bir şekilde izlendiğinden ve düzeltildiğinden emin olmak için kendi izleme/bilet oluşturma mekanizmalarınız olabilir. Bu tür senaryoları işlemek için uyarı üzerinde bir Eylem Kuralı oluşturarak uyarıları tercih ettiğiniz bildirim kanalına (e-posta, ITSM, Web kancası, runbook vb.) yönlendirmeyi seçebilirsiniz.

Kritik uyarılar için çeşitli bildirim mekanizmalarını yapılandırmak üzere Azure İzleyici'yi kullanmayı öğrenmek için aşağıdaki videoyu izleyin.

Sonraki adımlar

Azure Backup'ın kullanımı için başlangıç noktaları olarak aşağıdaki makaleleri okuyun: