NSG erişimi ve Azure Bastion ile çalışma

Azure Bastion ile çalışırken ağ güvenlik gruplarını (NSG) kullanabilirsiniz. Daha fazla bilgi için bkz . Güvenlik Grupları.

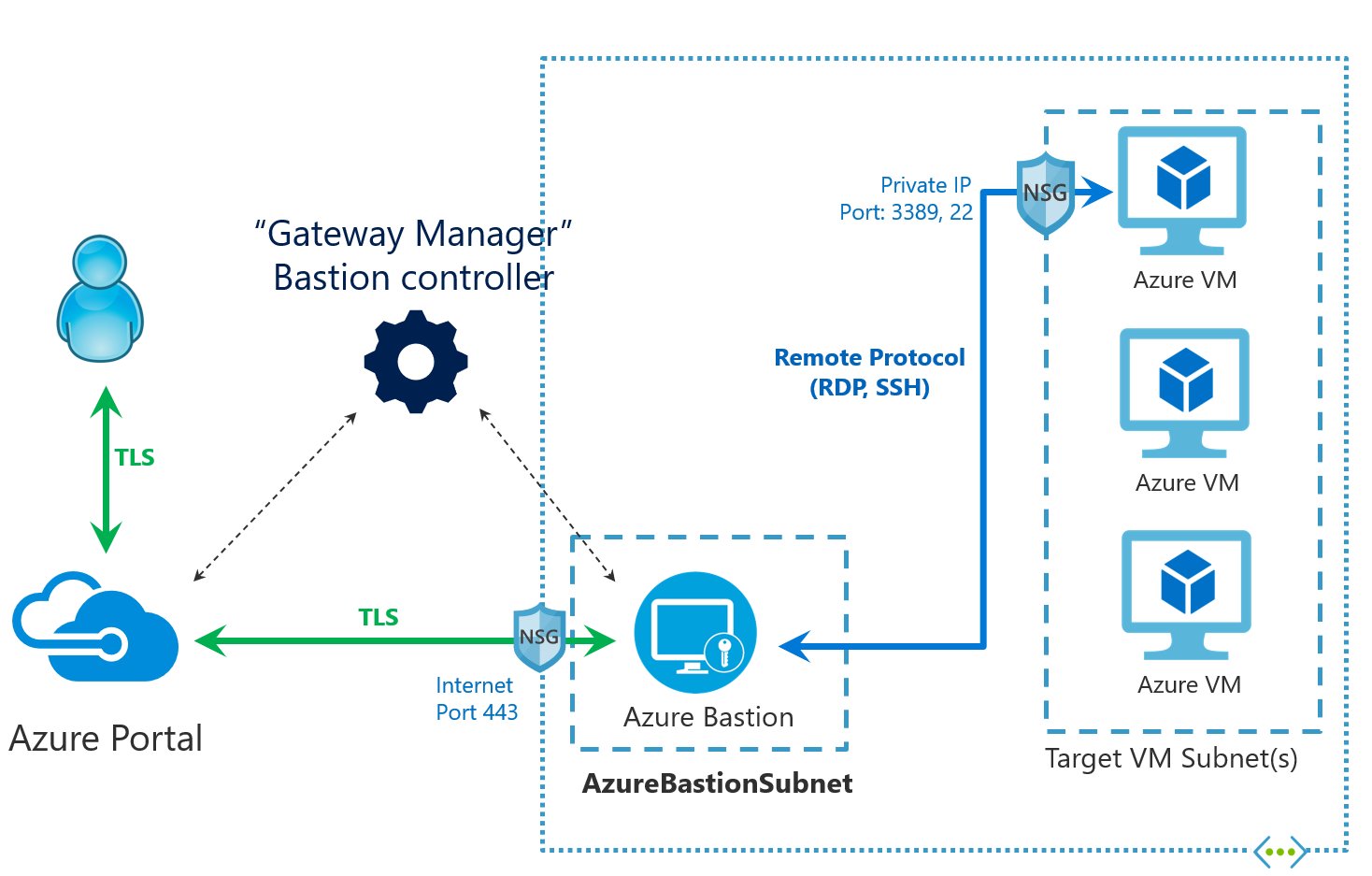

Bu diyagramda:

- Bastion konağı sanal ağa dağıtılır.

- Kullanıcı herhangi bir HTML5 tarayıcısını kullanarak Azure portalına bağlanır.

- Kullanıcı Azure sanal makinesine RDP/SSH'ye gider.

- Bağlan Tümleştirmesi - Tarayıcı içinde tek tıklamayla RDP/SSH oturumu

- Azure VM'de genel IP gerekmez.

Ağ güvenlik grupları

Bu bölümde, kullanıcı ile Azure Bastion arasındaki ağ trafiği ve sanal ağınızdaki hedef VM'ler üzerinden geçen trafik gösterilmektedir:

Önemli

Azure Bastion kaynağınızla bir NSG kullanmayı seçerseniz, aşağıdaki giriş ve çıkış trafiği kurallarının tümünü oluşturmanız gerekir . NSG'nizde aşağıdaki kurallardan herhangi birinin atlanması, Azure Bastion kaynağınızın gelecekte gerekli güncelleştirmeleri almasını engeller ve bu nedenle kaynağınızı gelecekteki güvenlik açıklarına açar.

AzureBastionSubnet

Azure Bastion, özellikle AzureBastionSubnet'e dağıtılır.

Giriş Trafiği:

- Genel İnternet'ten Giriş Trafiği: Azure Bastion, giriş trafiği için genel IP'de 443 numaralı bağlantı noktasının etkinleştirilmesi gereken bir genel IP oluşturur. 3389/22 numaralı bağlantı noktasının AzureBastionSubnet'te açılması GEREKMEZ. Kaynağın İnternet veya belirttiğiniz genel IP adresleri kümesi olabileceğini unutmayın.

- Azure Bastion denetim düzleminden Giriş Trafiği: Denetim düzlemi bağlantısı için GatewayManager hizmet etiketinden gelen 443 numaralı bağlantı noktasını etkinleştirin. Bu, denetim düzleminin yani Gateway Manager'ın Azure Bastion ile konuşabilmesini sağlar.

- Azure Bastion veri düzleminden Giriş Trafiği: Azure Bastion'ın temel bileşenleri arasında veri düzlemi iletişimi için VirtualNetwork hizmet etiketinden VirtualNetwork hizmet etiketine gelen 8080, 5701 bağlantı noktalarını etkinleştirin. Bu, Azure Bastion bileşenlerinin birbirleriyle konuşmasına olanak tanır.

- Azure Load Balancer'dan Giriş Trafiği: Sistem durumu yoklamaları için AzureLoadBalancer hizmet etiketinden gelen 443 numaralı bağlantı noktasını etkinleştirin. Bu, Azure Load Balancer'ın bağlantıyı algılamasını sağlar

Çıkış Trafiği:

- Hedef VM'lere çıkış trafiği: Azure Bastion, özel IP üzerinden hedef VM'lere ulaşır. NSG'lerin 3389 ve 22 numaralı bağlantı noktası için diğer hedef VM alt ağlarına çıkış trafiğine izin vermeleri gerekir. Standart SKU içindeki özel bağlantı noktası işlevini kullanıyorsanız, NSG'lerin hedef olarak VirtualNetwork hizmet etiketine giden trafiğe izin verin.

- Azure Bastion veri düzlemine Çıkış Trafiği: Azure Bastion'ın temel bileşenleri arasında veri düzlemi iletişimi için VirtualNetwork hizmet etiketinden VirtualNetwork hizmet etiketine giden 8080, 5701 bağlantı noktalarını etkinleştirin. Bu, Azure Bastion bileşenlerinin birbirleriyle konuşmasına olanak tanır.

- Azure'daki diğer genel uç noktalara çıkış trafiği: Azure Bastion'ın Azure'daki çeşitli genel uç noktalara bağlanabilmesi gerekir (örneğin, tanılama günlüklerini ve ölçüm günlüklerini depolamak için). Bu nedenle, Azure Bastion'ın AzureCloud hizmet etiketine giden 443'e ihtiyacı vardır.

- İnternet'e Çıkış Trafiği: Azure Bastion'ın oturum, Bastion Paylaşılabilir Bağlantı ve sertifika doğrulaması için İnternet ile iletişim kurabilmesi gerekir. Bu nedenle, İnternet'e giden 80 numaralı bağlantı noktasını etkinleştirmenizi öneririz.

Hedef VM Alt Ağı

Bu, RDP/SSH kullanmak istediğiniz hedef sanal makineyi içeren alt ağdır.

- Azure Bastion'dan Giriş Trafiği: Azure Bastion, özel IP üzerinden hedef VM'ye ulaşır. RDP/SSH bağlantı noktalarının (sırasıyla 3389/22 numaralı bağlantı noktaları veya Standart SKU'nun bir parçası olarak özel bağlantı noktası özelliğini kullanıyorsanız özel bağlantı noktası değerlerinin) özel IP üzerinden hedef VM tarafında açılması gerekir. En iyi uygulama olarak, yalnızca Bastion'ın hedef VM alt ağınızdaki hedef VM'lerde bu bağlantı noktalarını açabilmesine izin vermek için bu kurala Azure Bastion Alt Ağı IP adresi aralığını ekleyebilirsiniz.

Sonraki adımlar

Azure Bastion hakkında daha fazla bilgi için bkz . SSS.