Azure Arc özellikli sunucular için kimlik ve erişim yönetimi

Kuruluşunuzun şirket içi ve bulut tabanlı kimlik yönetimi sistemlerini kullanarak hibrit ortamların güvenliğini sağlamak için doğru erişim denetimlerini tasarlaması gerekir.

Bu kimlik yönetimi sistemleri önemli bir rol oynar. Azure Arc özellikli sunucu altyapısının güvenliğini sağlamak için güvenilir erişim yönetimi denetimleri tasarlamaya ve uygulamaya yardımcı olur.

Yönetilen kimlik

Oluşturma sırasında, Microsoft Entra Id sistem tarafından atanan kimlik yalnızca Azure Arc özellikli sunucuların durumunu güncelleştirmek için kullanılabilir (örneğin, 'son görülen' sinyal). Bu kimliğe Azure kaynaklarına erişim vererek sunucunuzdaki uygulamaların Azure kaynaklarına erişmesini (örneğin, bir Key Vault'tan gizli dizi istemek için) kullanabilmesini sağlayabilirsiniz. Şunu yapmalısınız:

- Sunucu uygulamalarının erişim belirteçleri alması ve Azure kaynaklarına erişmesi için hangi yasal kullanım durumlarının mevcut olduğunu göz önünde bulundurun ve bu kaynakların erişim denetimini de planlayın.

- Azure kaynaklarına yetkisiz erişim elde etmek için sistem tarafından yönetilen kimliklerin kötüye kullanılmasını önlemek için Azure Arc özellikli sunucularda ayrıcalıklı kullanıcı rollerini (Windows'daki yerel yöneticiler veya Karma Aracı Uzantıları Uygulamaları grubunun üyeleri ve Linux'ta himds grubunun üyeleri) denetleyin.

- Azure Arc özellikli sunucular tarafından yönetilen kimliklerin iznini denetlemek ve yönetmek ve bu kimlikler için düzenli erişim gözden geçirmeleri gerçekleştirmek için Azure RBAC'yi kullanın.

Rol tabanlı erişim denetimi (RBAC)

En düşük ayrıcalık ilkesine uygun olarak, "katkıda bulunan" veya "sahip" veya "Azure Bağlan Makine Kaynağı Yönetici istrator" gibi rollerle atanan kullanıcılar, gruplar veya uygulamalar, Azure Arc özellikli sunucularda kök veya yönetici erişimini etkili bir şekilde temsilci olarak atayarak uzantıları dağıtma gibi işlemleri yürütür. Bu roller, olası patlama yarıçapını sınırlamak veya sonunda özel rollerle değiştirmek için dikkatli bir şekilde kullanılmalıdır.

Bir kullanıcının ayrıcalığını sınırlamak ve yalnızca Azure'a sunucu eklemesine izin vermek için Azure Bağlan makine ekleme rolü uygundur. Bu rol yalnızca sunucuları eklemek için kullanılabilir ve sunucu kaynağını yeniden ekleyemez veya silemez. Erişim denetimleri hakkında daha fazla bilgi için Azure Arc özellikli sunucular güvenliğine genel bakış'ı gözden geçirmeyi unutmayın.

Ayrıca Azure İzleyici Log Analytics çalışma alanına gönderilebilen hassas verileri de göz önünde bulundurun. Aynı RBAC ilkesinin verilerin kendisine de uygulanması gerekir. Azure Arc özellikli sunuculara okuma erişimi, ilişkili Log Analytics çalışma alanında depolanan Log Analytics aracısı tarafından toplanan günlük verilerine erişim sağlayabilir. Azure İzleyici Günlükleri dağıtım belgelerinizi tasarlarken ayrıntılı Log Analytics çalışma alanı erişimini uygulamayı gözden geçirin.

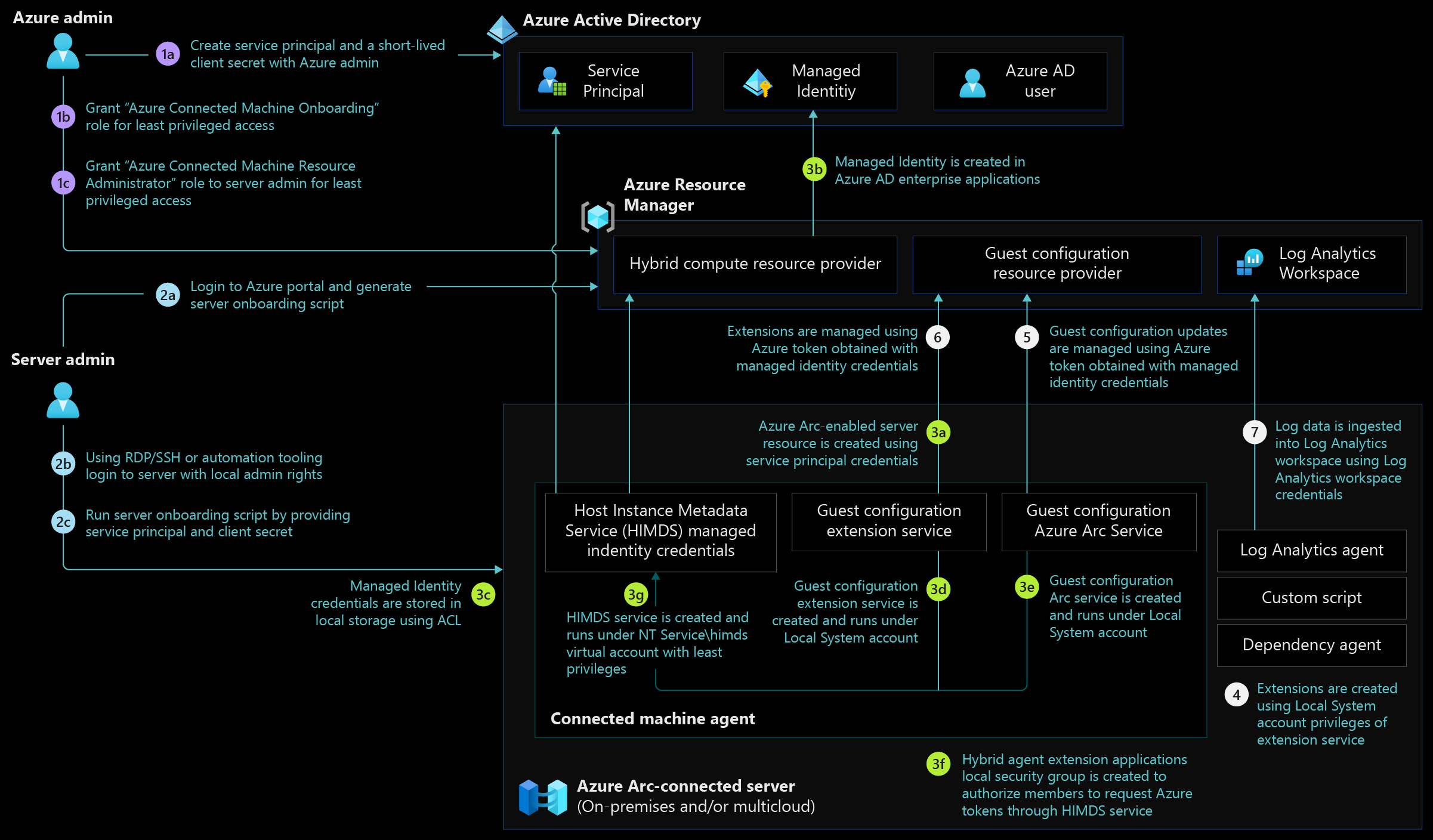

Mimari

Aşağıdaki diyagramda Azure Arc özellikli sunucular için rolleri, izinleri ve eylem akışını gösteren bir başvuru mimarisi gösterilmektedir:

Tasarımla ilgili dikkat edilecek noktalar

- Kuruluşunuzdan kimlerin sunucularda ve Azure'da gerekli izinleri ayarlamak için ekleme sunucularına erişimi olması gerektiğine karar verin.

- Azure Arc özellikli sunucuları kimin yöneteceğine karar verin. Ardından Azure hizmetlerinden ve diğer bulut ortamlarından verilerini kimlerin görüntüleyebileceğine karar verin.

- Kaç Arc ekleme hizmet sorumlusuna ihtiyacınız olduğunu belirleyin. Bu kimliklerin çoğu, işletme sorumluluğu ve sahipliğini temel alan bir kuruluştaki farklı iş işlevlerine veya birimlerine ait sunucuları eklemek için kullanılabilir.

- Azure giriş bölgesinin kurumsal ölçekli kimlik ve erişim yönetimi tasarım alanını gözden geçirin. Azure Arc özellikli sunucuların genel kimlik ve erişim modelinizdeki etkisini değerlendirmek için alanı gözden geçirin.

Tasarım önerileri

- Sunucu ekleme ve yönetim

- Azure Arc'a uygun ölçekte eklemek üzere sunuculardaki tanımlanan kullanıcılara veya hizmet hesaplarına yerel yönetici hakları atamak için güvenlik gruplarını kullanın.

- Sunucuları Azure Arc'a eklemek için Microsoft Entra hizmet sorumlusunu kullanın. Sunucuların farklı BT ekipleri tarafından yönetildiği merkezi olmayan bir işletim modelinde birden çok Microsoft Entra hizmet sorumlusu kullanmayı göz önünde bulundurun.

- Kısa süreli bir Microsoft Entra hizmet sorumlusu istemci gizli dizileri kullanın.

- Azure Bağlan Makine Ekleme rolünü kaynak grubu düzeyinde atayın.

- Microsoft Entra güvenlik gruplarını kullanın ve Karma Sunucu Kaynağı Yönetici istrator rolü verin. Rolü Azure'da Azure Arc özellikli sunucu kaynaklarını yönetecek ekiplere ve kişilere verin.

- Microsoft Entra Id korumalı kaynak erişimi

- Microsoft Entra Id ile korunan bulut kaynaklarına erişim sağlamak için şirket içi sunucularınızda (ve diğer bulut ortamlarında) çalışan uygulamalar için yönetilen kimlikleri kullanın.

- Microsoft Entra uygulama izinleri kullanılarak yetkilendirilmiş uygulamalara izin vermek için yönetilen kimliklere erişimi kısıtlayın.

- Kullanıcılara Azure Arc özellikli sunuculardan Azure kaynak erişim belirteçleri isteme izni vermek için Windows'ta yerel güvenlik grubunu veya Linux'ta himds grubunu kullanın

Hybrid agent extension applications.

Sonraki adımlar

Hibrit bulut benimseme yolculuğunuzla ilgili daha fazla rehberlik için aşağıdaki kaynakları gözden geçirin:

- Azure Arc Jumpstart senaryolarını gözden geçirin.

- Azure Arc özellikli sunucular için önkoşulları gözden geçirin.

- Azure Arc özellikli sunucuların ölçekli dağıtımını planlayın.

- Azure Arc öğrenme yolu aracılığıyla Azure Arc hakkında daha fazla bilgi edinin.