Kişiselleştirme'de bekleyen verilerin şifrelenmesi

Önemli

20 Eylül 2023 tarihinden itibaren yeni Kişiselleştirme kaynakları oluşturamayacaksınız. Kişiselleştirme hizmeti 1 Ekim 2026'da kullanımdan kaldırılıyor.

Kişiselleştirme, Azure yapay zeka hizmetlerinde, uygulamalara kullanıcıya özel içerik sağlamak için makine öğrenmesi modeli kullanan bir hizmettir. Kişiselleştirme verileri bulutta kalıcı hale getirdiğinde bu verileri şifreler. Bu şifreleme verilerinizi korur ve kurumsal güvenlik ve uyumluluk taahhütlerini yerine getirmenize yardımcı olur.

Azure AI hizmetleri şifrelemesi hakkında

FiPS 140-2 uyumlu 256 bit AES şifrelemesi kullanılarak veriler şifrelenir ve şifresi çözülür. Şifreleme ve şifre çözme saydamdır, yani şifreleme ve erişim sizin için yönetilir. Verileriniz varsayılan olarak güvenlidir. Şifrelemeden yararlanmak için kodunuzu veya uygulamalarınızı değiştirmeniz gerekmez.

Şifreleme anahtarı yönetimi hakkında

Aboneliğiniz varsayılan olarak Microsoft tarafından yönetilen şifreleme anahtarlarını kullanır. Aboneliğinizi müşteri tarafından yönetilen anahtarlar olarak adlandırılan kendi anahtarlarınızla da yönetebilirsiniz. Müşteri tarafından yönetilen anahtarları kullandığınızda, erişim denetimlerini oluşturma, döndürme, devre dışı bırakma ve iptal etme konusunda daha fazla esnekliğe sahip olursunuz. Verilerinizi korumak için kullandığınız şifreleme anahtarlarını da denetleyebilirsiniz. Aboneliğiniz için müşteri tarafından yönetilen anahtarlar yapılandırıldıysa, çift şifreleme sağlanır. Bu ikinci koruma katmanıyla şifreleme anahtarını Azure Key Vault'unuz aracılığıyla denetleyebilirsiniz.

Azure Key Vault ile müşteri tarafından yönetilen anahtarlar

Müşteri tarafından yönetilen anahtarları kullandığınızda, bunları depolamak için Azure Key Vault kullanmanız gerekir. Kendi anahtarlarınızı oluşturup bir anahtar kasasında depolayabilir veya anahtar oluşturmak için Key Vault API'lerini kullanabilirsiniz. Azure AI hizmetleri kaynağı ve anahtar kasası aynı bölgede ve aynı Microsoft Entra kiracısında olmalıdır, ancak farklı aboneliklerde olabilir. Key Vault hakkında daha fazla bilgi için bkz . Azure Key Vault nedir?.

Yeni bir Azure AI hizmetleri kaynağı oluşturduğunuzda, bu kaynak her zaman Microsoft tarafından yönetilen anahtarlar kullanılarak şifrelenir. Kaynağı oluştururken müşteri tarafından yönetilen anahtarları etkinleştirmek mümkün değildir. Müşteri tarafından yönetilen anahtarlar Key Vault'ta depolanır. Anahtar kasasının, Azure AI hizmetleri kaynağıyla ilişkili yönetilen kimliğe anahtar izinleri veren erişim ilkeleriyle sağlanması gerekir. Yönetilen kimlik, yalnızca kaynak oluşturulduktan sonra müşteri tarafından yönetilen anahtarlar için gereken fiyatlandırma katmanı kullanılarak kullanılabilir.

Müşteri tarafından yönetilen anahtarların etkinleştirilmesi, Sistem tarafından atanan yönetilen kimliği de etkinleştirir. Bu, Microsoft Entra Id'nin bir özelliğidir. Sistem tarafından atanan yönetilen kimlik etkinleştirildikten sonra bu kaynak Microsoft Entra Id ile kaydedilir. Kaydedildikten sonra, yönetilen kimliğe müşteri tarafından yönetilen anahtar kurulumu sırasında seçilen anahtar kasasına erişim verilir.

Önemli

Sistem tarafından atanan yönetilen kimlikleri devre dışı bırakırsanız anahtar kasasına erişim kaldırılır ve müşteri anahtarlarıyla şifrelenen verilere artık erişilemez. Bu verilere bağlı tüm özellikler çalışmayı durdurur.

Önemli

Yönetilen kimlikler şu anda dizinler arası senaryoları desteklemez. Azure portalında müşteri tarafından yönetilen anahtarları yapılandırdığınızda, arka planda otomatik olarak bir yönetilen kimlik atanır. Daha sonra aboneliği, kaynak grubunu veya kaynağı bir Microsoft Entra dizininden diğerine taşırsanız, kaynakla ilişkili yönetilen kimlik yeni kiracıya aktarılamaz, bu nedenle müşteri tarafından yönetilen anahtarlar artık çalışmayabilir. Daha fazla bilgi için bkz. SSS'de Microsoft Entra dizinleri arasında abonelik aktarma ve Azure kaynakları için yönetilen kimliklerle ilgili bilinen sorunlar.

Key Vault'ı yapılandırma

Müşteri tarafından yönetilen anahtarları kullandığınızda, anahtar kasasında Geçici Silme ve Temizlemeyin olmak üzere iki özellik ayarlamanız gerekir. Bu özellikler varsayılan olarak etkinleştirilmez, ancak Azure portalını, PowerShell'i veya Azure CLI'yı kullanarak bunları yeni veya mevcut bir anahtar kasasında etkinleştirebilirsiniz.

Önemli

Geçici Silme ve Temizleme özellikleri etkinleştirilmediyse ve anahtarınızı silerseniz Azure AI hizmetleri kaynağınızdaki verileri kurtaramazsınız.

Mevcut bir anahtar kasasında bu özellikleri etkinleştirmeyi öğrenmek için bkz . Geçici silme ve temizleme koruması ile Azure Key Vault kurtarma yönetimi.

Kaynağınız için müşteri tarafından yönetilen anahtarları etkinleştirme

Azure portalında müşteri tarafından yönetilen anahtarları etkinleştirmek için şu adımları izleyin:

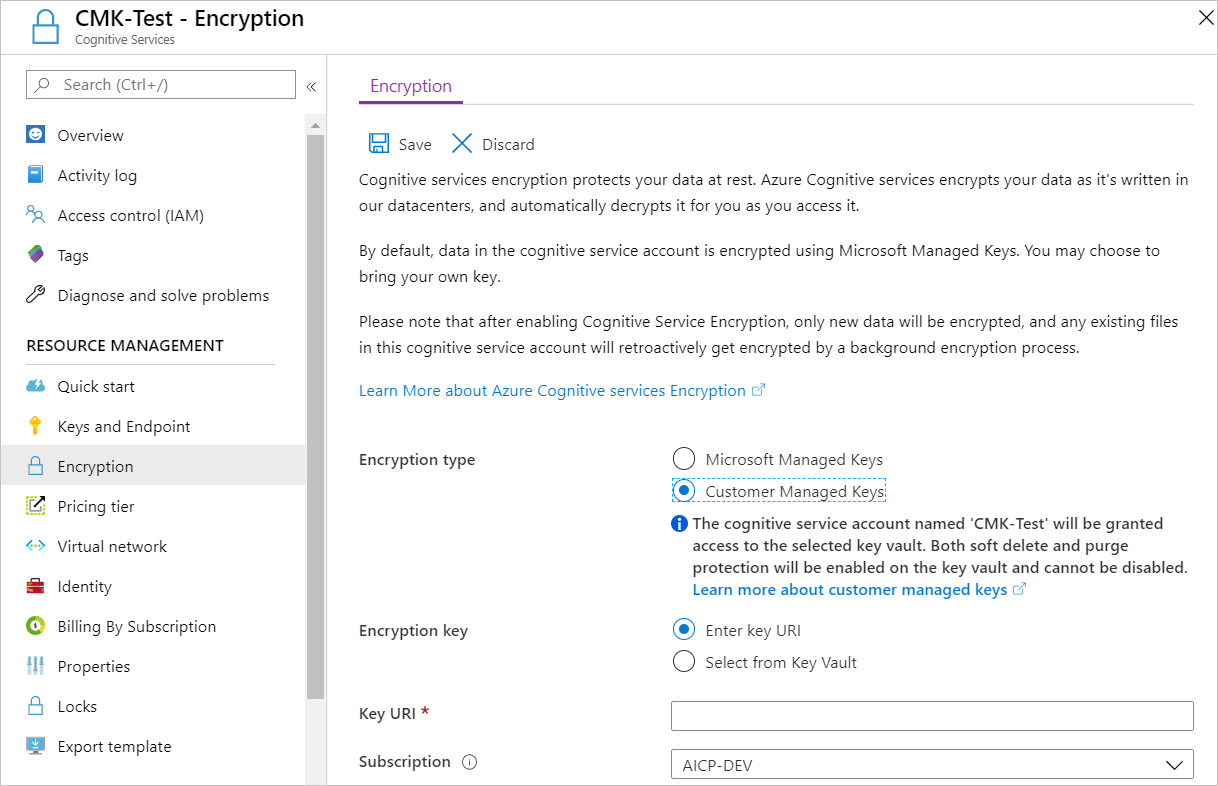

Azure AI hizmetleri kaynağınıza gidin.

Sol tarafta Şifreleme'yi seçin.

Şifreleme türü altında, aşağıdaki ekran görüntüsünde gösterildiği gibi Müşteri Tarafından Yönetilen Anahtarlar'ı seçin.

Anahtar belirtme

Müşteri tarafından yönetilen anahtarları etkinleştirdikten sonra, Azure AI hizmetleri kaynağıyla ilişkilendirilecek bir anahtar belirtebilirsiniz.

Anahtarı URI olarak belirtme

Anahtarı URI olarak belirtmek için şu adımları izleyin:

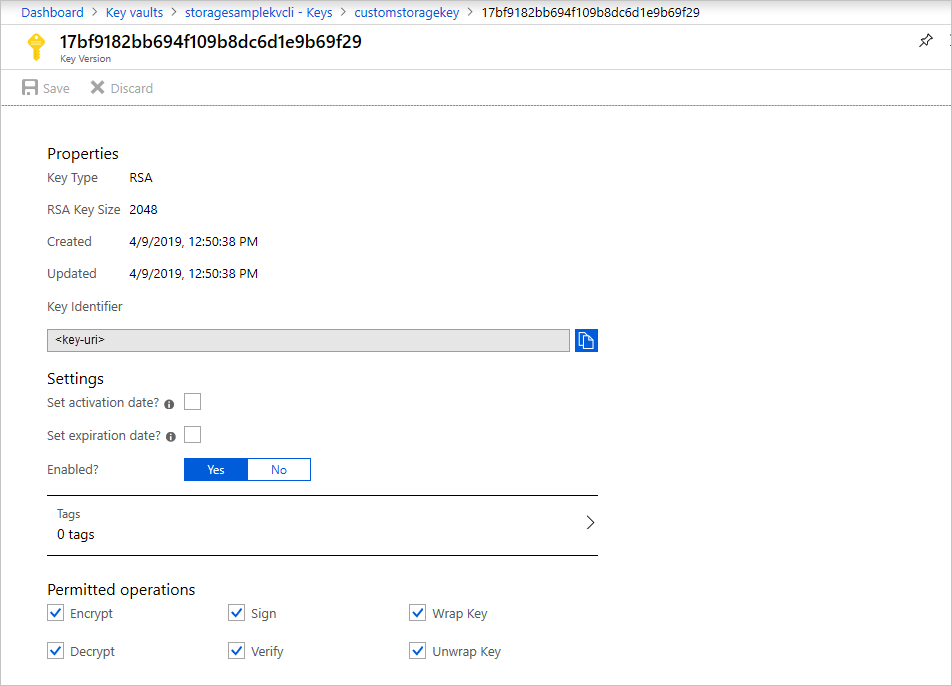

Azure portalında anahtar kasanıza gidin.

Ayarlar altında Anahtarlar'ı seçin.

İstediğiniz anahtarı seçin ve ardından sürümlerini görüntülemek için anahtarı seçin. Bu sürümün ayarlarını görüntülemek için bir anahtar sürümü seçin.

URI'yi sağlayan Anahtar Tanımlayıcısı değerini kopyalayın.

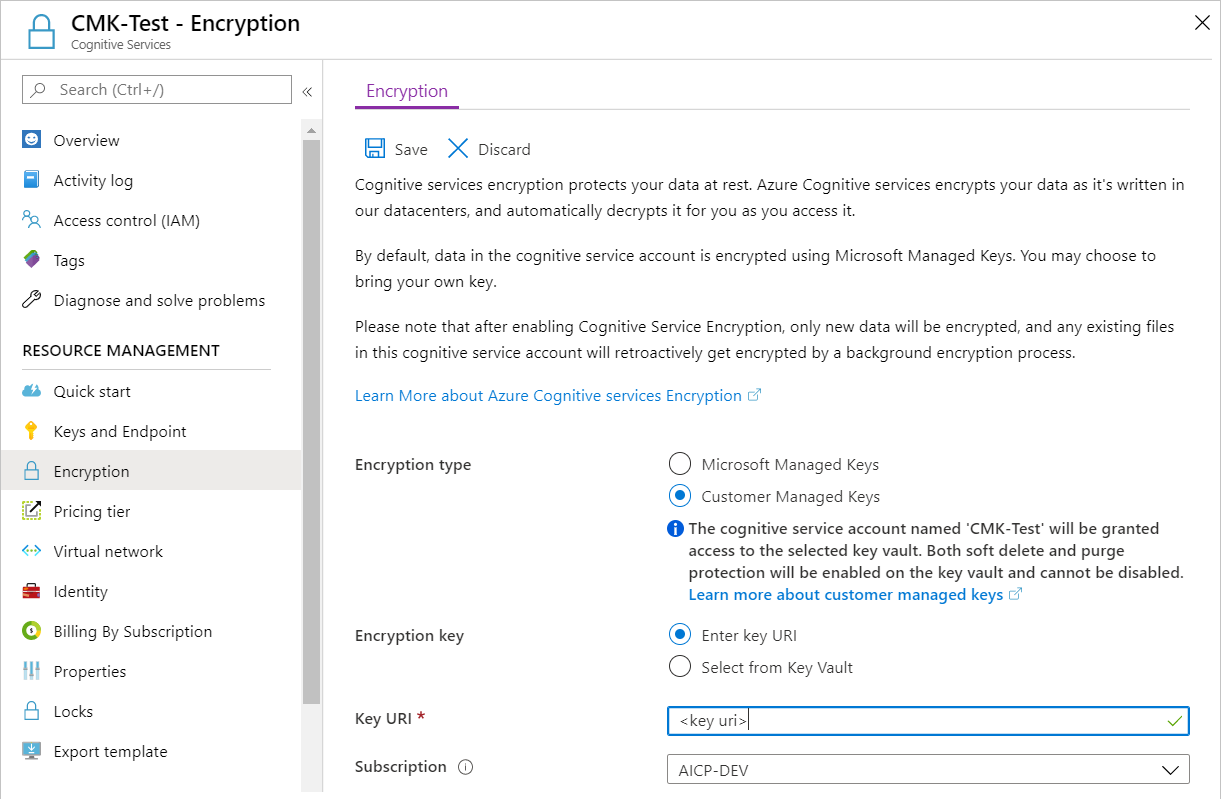

Azure AI hizmetleri kaynağınıza dönün ve şifreleme'yi seçin.

Şifreleme anahtarı'nın altında Anahtar URI'sini girin'i seçin.

Kopyaladığınız URI'yi Anahtar URI kutusuna yapıştırın.

Abonelik'in altında anahtar kasasını içeren aboneliği seçin.

Değişikliklerinizi kaydedin.

Anahtar kasasından anahtar belirtme

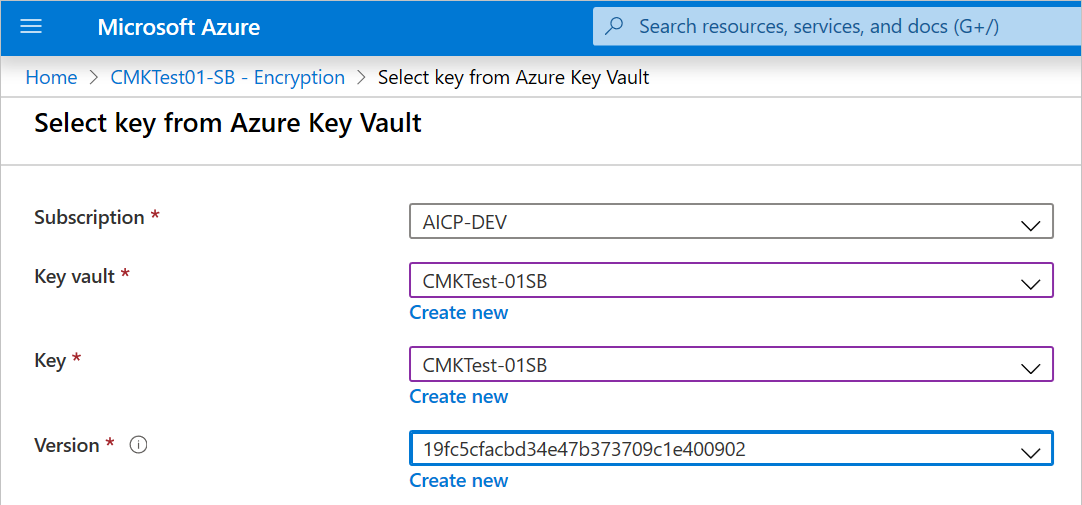

Anahtar kasasından anahtar belirtmek için önce anahtar içeren bir anahtar kasanız olduğundan emin olun. Ardından aşağıdaki adımları izleyin:

Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

Şifreleme anahtarı'nın altında Key Vault'tan seç'i seçin.

Kullanmak istediğiniz anahtarı içeren anahtar kasasını seçin.

Kullanmak istediğiniz anahtarı seçin.

Değişikliklerinizi kaydedin.

Anahtar sürümünü güncelleştirme

Anahtarın yeni bir sürümünü oluşturduğunuzda, Azure AI hizmetleri kaynağını yeni sürümü kullanacak şekilde güncelleştirin. Şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Yeni anahtar sürümü için URI'yi girin. Alternatif olarak, anahtar kasasını ve ardından sürümü güncelleştirmek için anahtarı yeniden seçebilirsiniz.

- Değişikliklerinizi kaydedin.

Farklı bir anahtar kullanma

Şifreleme için kullandığınız anahtarı değiştirmek için şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Yeni anahtarın URI'sini girin. Alternatif olarak, anahtar kasasını ve ardından yeni bir anahtar seçebilirsiniz.

- Değişikliklerinizi kaydedin.

Müşteri tarafından yönetilen anahtarları döndürme

Key Vault'ta müşteri tarafından yönetilen bir anahtarı uyumluluk ilkelerinize göre döndürebilirsiniz. Anahtar döndürüldüğünde Azure AI hizmetleri kaynağını yeni anahtar URI'sini kullanacak şekilde güncelleştirmeniz gerekir. Azure portalında anahtarın yeni bir sürümünü kullanmak üzere kaynağı nasıl güncelleştireceğinizi öğrenmek için bkz . Anahtar sürümünü güncelleştirme.

Anahtarı döndürmek, kaynaktaki verilerin yeniden şifrelenmesini tetiklemez. Kullanıcıdan başka eylem gerekmez.

Müşteri tarafından yönetilen anahtarlara erişimi iptal etme

Müşteri tarafından yönetilen anahtarlara erişimi iptal etmek için PowerShell veya Azure CLI kullanın. Daha fazla bilgi için bkz . Azure Key Vault PowerShell veya Azure Key Vault CLI. Şifreleme anahtarına Azure AI hizmetleri tarafından erişilemediğinden erişimi iptal etmek Azure AI hizmetleri kaynağındaki tüm verilere erişimi etkili bir şekilde engeller.

Müşteri tarafından yönetilen anahtarları devre dışı bırakma

Müşteri tarafından yönetilen anahtarları devre dışı bırakırsanız Azure AI hizmetleri kaynağınız Microsoft tarafından yönetilen anahtarlarla şifrelenir. Müşteri tarafından yönetilen anahtarları devre dışı bırakmak için şu adımları izleyin:

- Azure AI hizmetleri kaynağınıza gidin ve Şifreleme'yi seçin.

- Kendi anahtarınızı kullanın'ın yanındaki onay kutusunu temizleyin.