Azure Logic Apps'te iş akışlarından Azure Blob Depolama Bağlan

Şunlar için geçerlidir: Azure Logic Apps (Tüketim + Standart)

Bu nasıl yapılır kılavuzu, Azure Blob Depolama bağlayıcısını kullanarak Azure Logic Apps'teki bir iş akışından Azure Blob Depolama hesabınıza ve kapsayıcınıza nasıl erişebilirsiniz? Bu bağlayıcı, iş akışınızın blob işlemleri için kullanabileceği tetikleyiciler ve eylemler sağlar. Ardından, depolama kapsayıcınızdaki veya diğer sistemlerdeki olaylar tarafından tetiklendiğinde çalıştırılan otomatik iş akışları oluşturabilir ve depolama kapsayıcınızdaki verilerle çalışmak için eylemler çalıştırabilirsiniz. Örneğin, Azure depolama hesabınızda blob olarak depolanan dosyalara erişebilir ve dosyaları yönetebilirsiniz.

Mantıksal Uygulama (Tüketim) ve Mantıksal Uygulama (Standart) kaynak türlerindeki bir iş akışından Azure Blob Depolama bağlanabilirsiniz. Bağlayıcıyı çok kiracılı Azure Logic Apps, tek kiracılı Azure Logic Apps ve tümleştirme hizmeti ortamında (ISE) mantıksal uygulama iş akışlarıyla kullanabilirsiniz. Logic App (Standart) ile Azure Blobyerleşik bağlayıcı işlemlerini veya Azure Blob Depolama yönetilen bağlayıcı işlemlerini kullanabilirsiniz.

Bağlan veya teknik başvuru

Azure Blob Depolama bağlayıcısı, mantıksal uygulama türüne ve konak ortamına göre farklı sürümlere sahiptir.

| Mantıksal uygulama | Ortam | Bağlan or sürümü |

|---|---|---|

| Tüketim | Çok kiracılı Azure Logic Apps | Yönetilen bağlayıcı (Standart sınıf). Daha fazla bilgi için aşağıdaki belgeleri gözden geçirin: - yönetilen bağlayıcı başvurusu Azure Blob Depolama - Azure Logic Apps'te yönetilen bağlayıcılar |

| Tüketim | Tümleştirme hizmeti ortamı (ISE) | Standart sınıftan farklı ileti sınırlarına sahip yönetilen bağlayıcı (Standart sınıf) ve ISE sürümü. Daha fazla bilgi için aşağıdaki belgeleri gözden geçirin: - yönetilen bağlayıcı başvurusu Azure Blob Depolama - ISE ileti sınırları - Azure Logic Apps'te yönetilen bağlayıcılar |

| Standart | Tek kiracılı Azure Logic Apps ve App Service Ortamı v3 (yalnızca Windows planları) | Yönetilen bağlayıcı (Azure tarafından barındırılan) ve hizmet sağlayıcısı tabanlı yerleşik bağlayıcı. Yerleşik sürüm aşağıdaki şekillerde farklılık gösterir: - Yerleşik sürüm, yalnızca bir bağlantı dizesi gerektiren Azure Depolama hesabınıza doğrudan bağlanır. - Yerleşik sürüm, Azure sanal ağlara doğrudan erişebilir. Daha fazla bilgi için aşağıdaki belgeleri gözden geçirin: - yönetilen bağlayıcı başvurusu Azure Blob Depolama - Azure Blob yerleşik bağlayıcı başvurusu - Azure Logic Apps'teki yerleşik bağlayıcılar |

Sınırlamalar

Tümleştirme hizmeti ortamında (ISE) çalışan mantıksal uygulama iş akışları için, bu bağlayıcının ISE etiketli sürümü bunun yerine ISE ileti sınırlarını kullanır.

Azure Blob Depolama yönetilen bağlayıcı eylemleri 50 MB veya daha küçük dosyaları okuyabilir veya yazabilir. 50 MB'tan büyük ancak 1024 MB'a kadar olan dosyaları işlemek için Azure Blob Depolama eylemler ileti öbeklemeye destek olur. Blob içeriğini al adlı Blob Depolama eylemi örtük olarak öbekleme kullanır.

Azure Blob Depolama yönetilen ve yerleşik tetikleyiciler öbeklemeyi desteklemese de, yerleşik tetikleyiciler 50 MB veya daha fazla olan dosyaları işleyebilir. Ancak, yönetilen bir tetikleyici dosya içeriği istediğinde, tetikleyici yalnızca 50 MB veya daha küçük dosyaları seçer. 50 MB'tan büyük dosyaları almak için şu deseni izleyin:

tetikleyici sınırlarını Azure Blob Depolama

- Yönetilen bağlayıcı tetikleyicisi yoklama sanal klasöründeki 30.000 blobla sınırlıdır.

- Yerleşik bağlayıcı tetikleyicisi, yoklama kapsayıcısının tamamında 10.000 blobla sınırlıdır.

Sınır aşılırsa yeni bir blob iş akışını tetikleyemediğinden tetikleyici atlanır.

Önkoşullar

Bir Azure hesabı ve aboneliği Azure aboneliğiniz yoksa ücretsiz bir Azure hesabı için kaydolun.

Azure Depolama hesabınıza erişmek istediğiniz mantıksal uygulama iş akışı. azure blob tetikleyicisi ile iş akışınızı başlatmak için boş bir iş akışı gerekir. Azure Blob eylemi kullanmak için iş akışınızı herhangi bir tetikleyiciyle başlatın.

Blob tetikleyicisi ekleme

Tüketim mantıksal uygulaması iş akışı yalnızca Azure Blob Depolama yönetilen bağlayıcıyı kullanabilir. Ancak Standart mantıksal uygulama iş akışı, yönetilen Azure Blob Depolama bağlayıcısını ve Azure blob yerleşik bağlayıcısını kullanabilir. Her iki bağlayıcı sürümü de yalnızca bir Blob tetikleyicisi sağlasa da, bir Tüketim veya Standart iş akışıyla çalışıp çalışmadığınıza bağlı olarak tetikleyici adı aşağıdaki gibi farklılık gösterir:

| Mantıksal uygulama | Bağlan or sürümü | Tetikleyici adı | Açıklama |

|---|---|---|---|

| Tüketim | Yalnızca yönetilen bağlayıcı | Blob eklendiğinde veya değiştirildiğinde (yalnızca özellikler) | Tetikleyici, depolama kapsayıcınızın kök klasörüne blob özellikleri eklendiğinde veya güncelleştirildiğinde tetiklenir. Yönetilen tetikleyiciyi ayarladığınızda, yönetilen sürüm depolama kapsayıcınızdaki mevcut blobları yoksayar. |

| Standart | - Yerleşik bağlayıcı - Yönetilen bağlayıcı |

- Yerleşik: Blob eklendiğinde veya güncelleştirildiğinde - Yönetilen: Blob eklendiğinde veya değiştirildiğinde (yalnızca özellikler) |

- Yerleşik: Tetikleyici, depolama kapsayıcınıza bir blob eklendiğinde veya güncelleştirildiğinde tetiklenir ve yalnızca kök klasör için değil depolama kapsayıcınızdaki iç içe klasörler için tetiklenir. Yerleşik tetikleyiciyi ayarladığınızda, yerleşik sürüm depolama kapsayıcınızdaki tüm mevcut blobları işler. - Yönetilen: Depolama kapsayıcınızın kök klasörüne blob özellikleri eklendiğinde veya güncelleştirildiğinde tetikleyici tetiklenir. Yönetilen tetikleyiciyi ayarladığınızda, yönetilen sürüm depolama kapsayıcınızdaki mevcut blobları yoksayar. |

Aşağıdaki adımlarda Azure portalı kullanılır, ancak uygun Azure Logic Apps uzantısıyla mantıksal uygulama iş akışları oluşturmak için aşağıdaki araçları da kullanabilirsiniz:

Tüketim mantığı uygulaması iş akışları: Visual Studio veya Visual Studio Code

Standart mantıksal uygulama iş akışları: Visual Studio Code

Azure portalında Tüketim mantığı uygulamanızı ve boş iş akışınızı tasarımcıda açın.

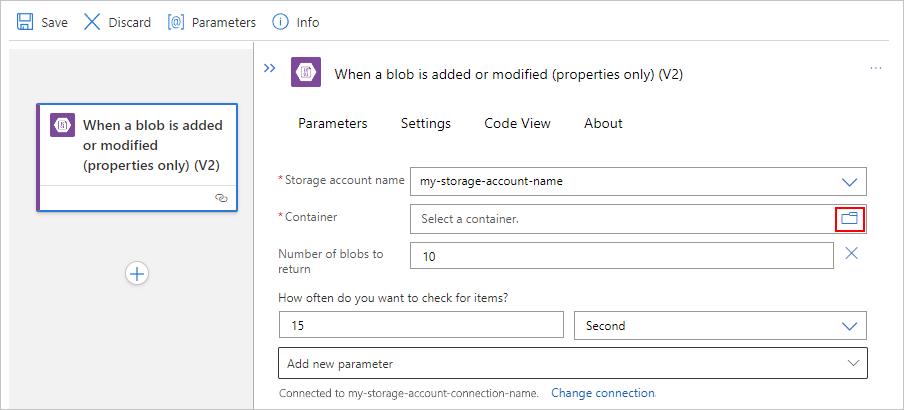

Tasarımcıda, arama kutusunun altında Standart'ı seçin ve istediğiniz Azure Blob Depolama yönetilen tetikleyiciyi eklemek için bu genel adımları izleyin.

Bu örnek, Blob eklendiğinde veya değiştirildiğinde (yalnızca özellikler) adlı tetikleyiciyle devam eder.

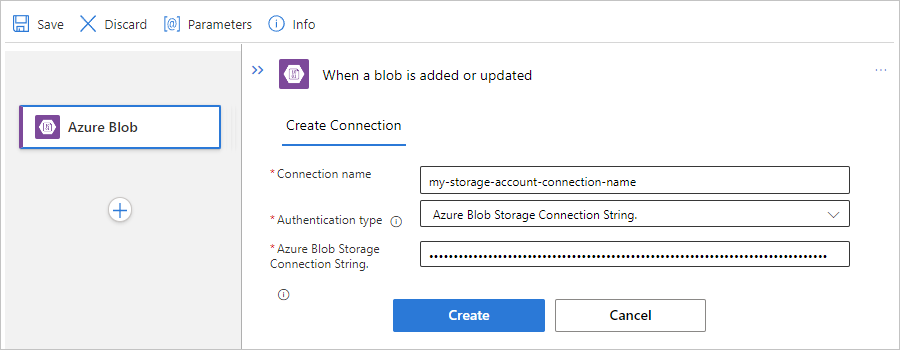

İstenirse, depolama hesabınızla bağlantınız için aşağıdaki bilgileri sağlayın. Bitirdiğinizde Oluştur'u seçin.

Özellik Zorunlu Açıklama Bağlantı adı Yes Bağlantınız için bir ad Kimlik Doğrulaması Türü Yes Depolama hesabınızın kimlik doğrulama türü. Daha fazla bilgi için, kimlik doğrulamasını destekleyen tetikleyiciler ve eylemler için kimlik doğrulama türleri - Güvenli erişim ve veriler'i gözden geçirin. Örneğin, bu bağlantı erişim anahtarı kimlik doğrulamasını kullanır ve aşağıdaki özellik değerleriyle birlikte depolama hesabı için erişim anahtarı değerini sağlar:

Özellik Zorunlu Değer Açıklama Azure Depolama Hesabı adı Evet, ancak yalnızca erişim anahtarı kimlik doğrulaması için <storage-account-name> Blob kapsayıcınızın bulunduğu Azure depolama hesabının adı.

Not: Depolama hesabı adını bulmak için depolama hesabı kaynağınızı Azure portalında açın. Kaynak menüsünde, Güvenlik + ağ altında Erişim anahtarları'nı seçin. Depolama hesap adı altında adı kopyalayın ve kaydedin.Azure Depolama Hesabı Erişim Anahtarı Evet

ancak yalnızca erişim anahtarı kimlik doğrulaması için<storage-account-access-key> Azure depolama hesabınızın erişim anahtarı.

Not: Erişim anahtarını bulmak için depolama hesabı kaynağınızı Azure portalında açın. Kaynak menüsünde, Güvenlik + ağ altında Erişim anahtarları>tuşu1>Göster'i seçin. Birincil anahtar değerini kopyalayın ve kaydedin.Tetikleyici bilgileri kutusu göründükten sonra gerekli bilgileri sağlayın.

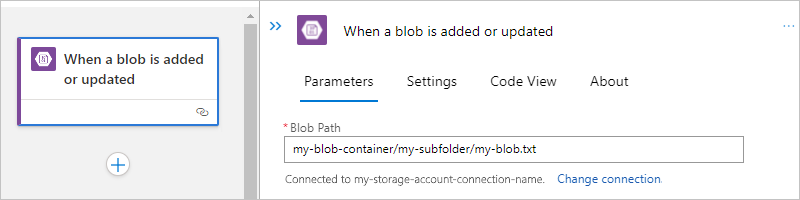

Container özellik değeri için blob kapsayıcınıza göz atmak için klasör simgesini seçin. Veya /<container-name> söz dizimini kullanarak yolu el ile girin, örneğin:

Bu tetikleyicide kullanılabilen diğer özellikleri eklemek için Yeni parametre ekle listesini açın ve istediğiniz özellikleri seçin.

Daha fazla bilgi için yönetilen bağlayıcı tetikleyici özelliklerini Azure Blob Depolama gözden geçirin.

İş akışınızın gerektirdiği diğer eylemleri ekleyin.

Tamamladığınızda, iş akışınızı kaydedin. Tasarımcı araç çubuğunda Kaydet'i seçin.

Blob eylemi ekleme

Tüketim mantıksal uygulaması iş akışı yalnızca Azure Blob Depolama yönetilen bağlayıcıyı kullanabilir. Ancak Standart mantıksal uygulama iş akışı, yönetilen Azure Blob Depolama bağlayıcısını ve Azure blob yerleşik bağlayıcısını kullanabilir. Her sürüm birden çok ama farklı adlandırılmış eylemlere sahiptir. Örneğin, hem yönetilen hem de yerleşik bağlayıcı sürümlerinin dosya meta verilerini almak ve dosya içeriği almak için kendi eylemleri vardır.

Yönetilen bağlayıcı eylemleri: Bu eylemler Tüketim veya Standart iş akışında çalışır.

Yerleşik bağlayıcı eylemleri: Bu eylemler yalnızca Standart iş akışında çalışır.

Aşağıdaki adımlarda Azure portalı kullanılır, ancak uygun Azure Logic Apps uzantısıyla mantıksal uygulama iş akışlarını oluşturmak ve düzenlemek için aşağıdaki araçları da kullanabilirsiniz:

Tüketim mantığı uygulaması iş akışları: Visual Studio veya Visual Studio Code

Standart mantıksal uygulama iş akışları: Visual Studio Code

Azure portalında Tüketim mantığı uygulamanızı ve iş akışınızı tasarımcıda açın.

İş akışınız boşsa, senaryonuzun gerektirdiği tetikleyiciyi ekleyin.

Tasarımcıda, istediğiniz Azure Blob Depolama yönetilen eylemi bulmak ve eklemek için bu genel adımları izleyin.

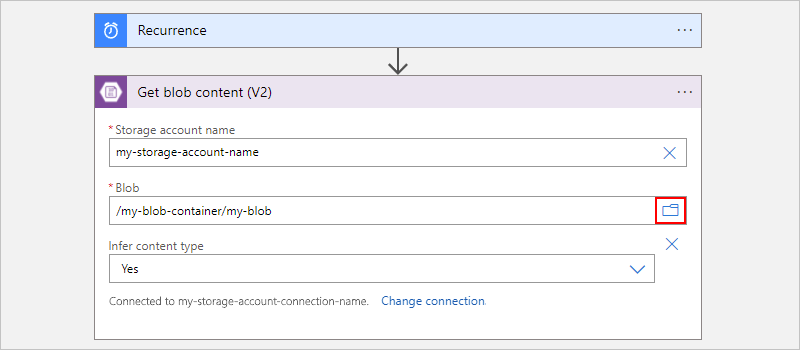

Bu örnek, Blob içeriğini al adlı eylemle devam eder.

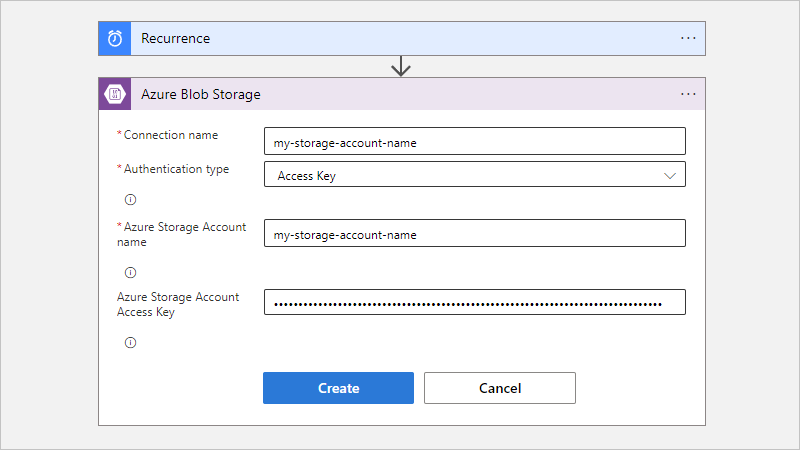

İstenirse, bağlantınız için aşağıdaki bilgileri sağlayın. Bitirdiğinizde Oluştur'u seçin.

Özellik Zorunlu Açıklama Bağlantı adı Yes Bağlantınız için bir ad Kimlik Doğrulaması Türü Yes Depolama hesabınızın kimlik doğrulama türü. Daha fazla bilgi için, kimlik doğrulamasını destekleyen tetikleyiciler ve eylemler için kimlik doğrulama türleri - Güvenli erişim ve veriler'i gözden geçirin. Örneğin, bu bağlantı erişim anahtarı kimlik doğrulamasını kullanır ve aşağıdaki özellik değerleriyle birlikte depolama hesabı için erişim anahtarı değerini sağlar:

Özellik Zorunlu Değer Açıklama Azure Depolama Hesabı adı Evet

ancak yalnızca erişim anahtarı kimlik doğrulaması için<storage-account-name> Blob kapsayıcınızın bulunduğu Azure depolama hesabının adı.

Not: Depolama hesabı adını bulmak için depolama hesabı kaynağınızı Azure portalında açın. Kaynak menüsünde, Güvenlik + ağ altında Erişim anahtarları'nı seçin. Depolama hesap adı altında adı kopyalayın ve kaydedin.Azure Depolama Hesabı Erişim Anahtarı Evet

ancak yalnızca erişim anahtarı kimlik doğrulaması için<storage-account-access-key> Azure depolama hesabınızın erişim anahtarı.

Not: Erişim anahtarını bulmak için depolama hesabı kaynağınızı Azure portalında açın. Kaynak menüsünde, Güvenlik + ağ altında Erişim anahtarları>tuşu1>Göster'i seçin. Birincil anahtar değerini kopyalayın ve kaydedin.Eylem bilgileri kutusunda gerekli bilgileri sağlayın.

Örneğin, Blob içeriği al eyleminde depolama hesabınızın adını belirtin. Blob özellik değeri için, depolama kapsayıcınıza veya klasörünüze göz atmak için klasör simgesini seçin. Ya da yolu el ile girin.

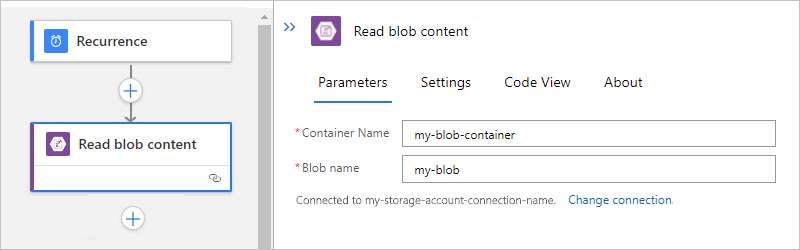

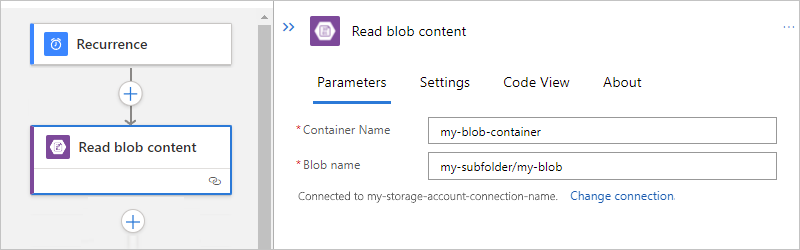

Görev Blob yolu söz dizimi Kök klasördeki belirli bir blobdan içerik alın. /<container-name>/<blob-name> İçeriği bir alt klasördeki belirli bir blobdan alın. /<container-name>/<subfolder>/<blob-name> Aşağıdaki örnekte, kök klasördeki bir blobdan içerik alan eylem kurulumu gösterilmektedir:

Aşağıdaki örnekte, alt klasördeki bir blobdan içerik alan eylem kurulumu gösterilmektedir:

İş akışınızın gerektirdiği diğer eylemleri ekleyin.

Tamamladığınızda, iş akışınızı kaydedin. Tasarımcı araç çubuğunda Kaydet'i seçin.

Güvenlik duvarlarının arkasındaki depolama hesaplarına erişme

Güvenlik duvarı ve güvenlik duvarı kurallarıyla erişimi kısıtlayarak Azure depolama hesabına ağ güvenliği özellikleri ekleyebilirsiniz. Ancak bu ayarlar, Azure ve depolama hesabına erişmesi gereken diğer Microsoft hizmetleri için sorunlara neden olur. Veri merkezindeki yerel iletişim iç IP adreslerini soyutlar, bu nedenle yalnızca IP adresleri üzerinden trafiğe izin vermek, güvenlik duvarı üzerinden başarılı bir şekilde iletişime izin vermek için yeterli olmayabilir. Hangi Azure Blob Depolama bağlayıcıyı kullandığınıza bağlı olarak aşağıdaki seçenekler kullanılabilir:

Tüketim ve ISE tabanlı mantıksal uygulamalarda yönetilen Azure Blob Depolama bağlayıcıyı kullanarak güvenlik duvarlarının arkasındaki depolama hesaplarına erişmek için aşağıdaki belgeleri gözden geçirin:

Yalnızca ISE tabanlı bir mantıksal uygulamada kullanılabilen ISE sürümüne sahip Azure Blob Depolama bağlayıcısını kullanarak güvenlik duvarlarının arkasındaki depolama hesaplarına erişmek için Güvenilen sanal ağ üzerinden depolama hesaplarına erişme'yi gözden geçirin.

Standart mantıksal uygulamalarda güvenlik duvarlarının arkasındaki depolama hesaplarına erişmek için aşağıdaki belgeleri gözden geçirin:

Azure Blob Depolama yerleşik bağlayıcı: Sanal ağ tümleştirmesi aracılığıyla depolama hesaplarına erişme

yönetilen bağlayıcı Azure Blob Depolama: Diğer bölgelerdeki depolama hesaplarına erişme

Diğer bölgelerdeki depolama hesaplarına erişme

Yönetilen kimlik doğrulaması kullanmıyorsanız mantıksal uygulama iş akışları, hem mantıksal uygulama kaynağı hem de depolama hesabı aynı bölgede mevcut olduğunda güvenlik duvarlarının arkasındaki depolama hesaplarına doğrudan erişemez. Geçici bir çözüm olarak mantıksal uygulama kaynağınızı depolama hesabınızdan farklı bir bölgeye yerleştirin. Ardından, bölgenizdeki yönetilen bağlayıcılar için giden IP adreslerine erişim verin.

Not

Bu çözüm, Azure Tablo Depolama bağlayıcısı ve Azure Kuyruk Depolama bağlayıcısı için geçerli değildir. Bunun yerine, Tablo Depolama veya Kuyruk Depolama erişmek için yerleşik HTTP tetikleyicisini ve eylemini kullanın.

Giden IP adreslerinizi depolama hesabı güvenlik duvarına eklemek için şu adımları izleyin:

Mantıksal uygulama kaynağınızın bölgesi için yönetilen bağlayıcı giden IP adreslerini not edin.

Depolama hesabı gezinti menüsünde, Güvenlik + ağ altında Ağ'ı seçin.

Güvenilen sanal ağ üzerinden depolama hesaplarına erişme

Mantıksal uygulamanız ve depolama hesabınız aynı bölgede bulunur.

Özel bir uç nokta oluşturarak depolama hesabınızı bir Azure sanal ağına ekleyebilir ve ardından bu sanal ağı güvenilen sanal ağlar listesine ekleyebilirsiniz. Mantıksal uygulamanıza güvenilen bir sanal ağ üzerinden depolama hesabına erişim vermek için, bu mantıksal uygulamayı bir sanal ağdaki kaynaklara bağlanabilen bir tümleştirme hizmeti ortamına (ISE) dağıtmanız gerekir. Ardından bu ISE'deki alt ağları güvenilen listeye ekleyebilirsiniz. ISE sürümüne Azure Blob Depolama bağlayıcısı gibi ISE tabanlı depolama bağlayıcıları depolama kapsayıcıya doğrudan erişebilir. Bu kurulum, BIR ISE'den hizmet uç noktalarını kullanma deneyimiyle aynıdır.

Mantıksal uygulamanız ve depolama hesabınız farklı bölgelerde bulunur.

Özel uç nokta oluşturmanız gerekmez. Depolama hesabındaki ISE giden IP'leri üzerinden trafiğe izin vekleyebilirsiniz.

Sanal ağ tümleştirmesi aracılığıyla depolama hesaplarına erişme

Mantıksal uygulamanız ve depolama hesabınız aynı bölgede bulunur.

Özel bir uç nokta oluşturarak depolama hesabını bir Azure sanal ağına ekleyebilir ve ardından bu sanal ağı güvenilen sanal ağlar listesine ekleyebilirsiniz. Mantıksal uygulamanıza depolama hesabına erişim vermek için, sanal ağdaki kaynaklara bağlanmayı etkinleştirmek için sanal ağ tümleştirmesini kullanarak giden trafiği ayarlamanız gerekir. Ardından sanal ağı depolama hesabının güvenilen sanal ağlar listesine ekleyebilirsiniz.

Mantıksal uygulamanız ve depolama hesabınız farklı bölgelerde bulunur.

Özel uç nokta oluşturmanız gerekmez. Depolama hesabındaki ISE giden IP'leri üzerinden trafiğe izin vekleyebilirsiniz.

Sistem tarafından yönetilen kimliklerle aynı bölgede Blob Depolama erişme

Herhangi bir bölgedeki Azure Blob Depolama bağlanmak için kimlik doğrulaması için yönetilen kimlikleri kullanabilirsiniz. Yönetilen kimlik gibi Microsoft güvenilen hizmetlerinin güvenlik duvarı üzerinden depolama hesabınıza erişmesini sağlayan bir özel durum oluşturabilirsiniz.

Not

Bu çözüm Standart mantıksal uygulamalar için geçerli değildir. Standart mantıksal uygulamayla sistem tarafından atanan bir yönetilen kimlik kullanıyor olsanız bile, Azure Blob Depolama yönetilen bağlayıcı aynı bölgedeki bir depolama hesabına bağlanamaz.

Mantıksal uygulamanızda yönetilen kimlikleri kullanarak Blob Depolama erişmek için şu adımları izleyin:

Depolama hesabınıza erişimi yapılandırın.

Mantıksal uygulamanız için bir rol ataması oluşturun.

Mantıksal uygulamanızda yönetilen kimlik desteğini etkinleştirin.

Not

Bu çözüm aşağıdaki sınırlamalara sahiptir:

Depolama hesabı bağlantınızın kimliğini doğrulamak için sistem tarafından atanan bir yönetilen kimlik ayarlamanız gerekir. Kullanıcı tarafından atanan yönetilen kimlik çalışmaz.

Depolama hesabı erişimini yapılandırma

Özel durum ve yönetilen kimlik desteğini ayarlamak için önce depolama hesabınıza uygun erişimi yapılandırın:

Depolama hesabı gezinti menüsünde, Güvenlik + ağ altında Ağ'ı seçin.

Erişime izin ver'in altında, ilgili ayarları gösteren Seçili ağlar'ı seçin.

Depolama hesabına bilgisayarınızdan erişmeniz gerekiyorsa Güvenlik Duvarı'nın altında İstemci IP adresinizi ekleyin'i seçin.

Özel Durumlar'ın altında Güvenilen Microsoft hizmetleri bu depolama hesabına erişmesine izin ver'i seçin.

Bitirdiğinizde, Kaydet'i seçin.

Not

İş akışınızdan depolama hesabına bağlanmaya çalıştığınızda 403 Yasak hatası alırsanız, birden çok olası neden vardır. Ek adımlara geçmeden önce aşağıdaki çözümü deneyin. İlk olarak, Güvenilen Microsoft hizmetleri bu depolama hesabına erişmesine ve değişikliklerinizi kaydetmesine izin ver ayarını devre dışı bırakın. Ardından ayarı yeniden etkinleştirin ve değişikliklerinizi yeniden kaydedin.

Mantıksal uygulama için rol ataması oluşturma

Ardından mantıksal uygulama kaynağınızda yönetilen kimlik desteğini etkinleştirin.

Aşağıdaki adımlar, çok kiracılı ortamlardaki Tüketim mantığı uygulamaları ve tek kiracılı ortamlardaki Standart mantıksal uygulamalar için aynıdır.

Mantıksal uygulama kaynak gezinti menüsünde, Ayarlar altında Kimlik'i seçin.

Sistem tarafından atanan bölmesinde Durum seçeneğini Açık olarak ayarlayın, henüz etkinleştirilmemişse Kaydet'i seçin ve değişikliklerinizi onaylayın. İzinler’in altında Azure rol atamaları'nı seçin.

Azure rol atamaları bölmesinde Rol ataması ekle'yi seçin.

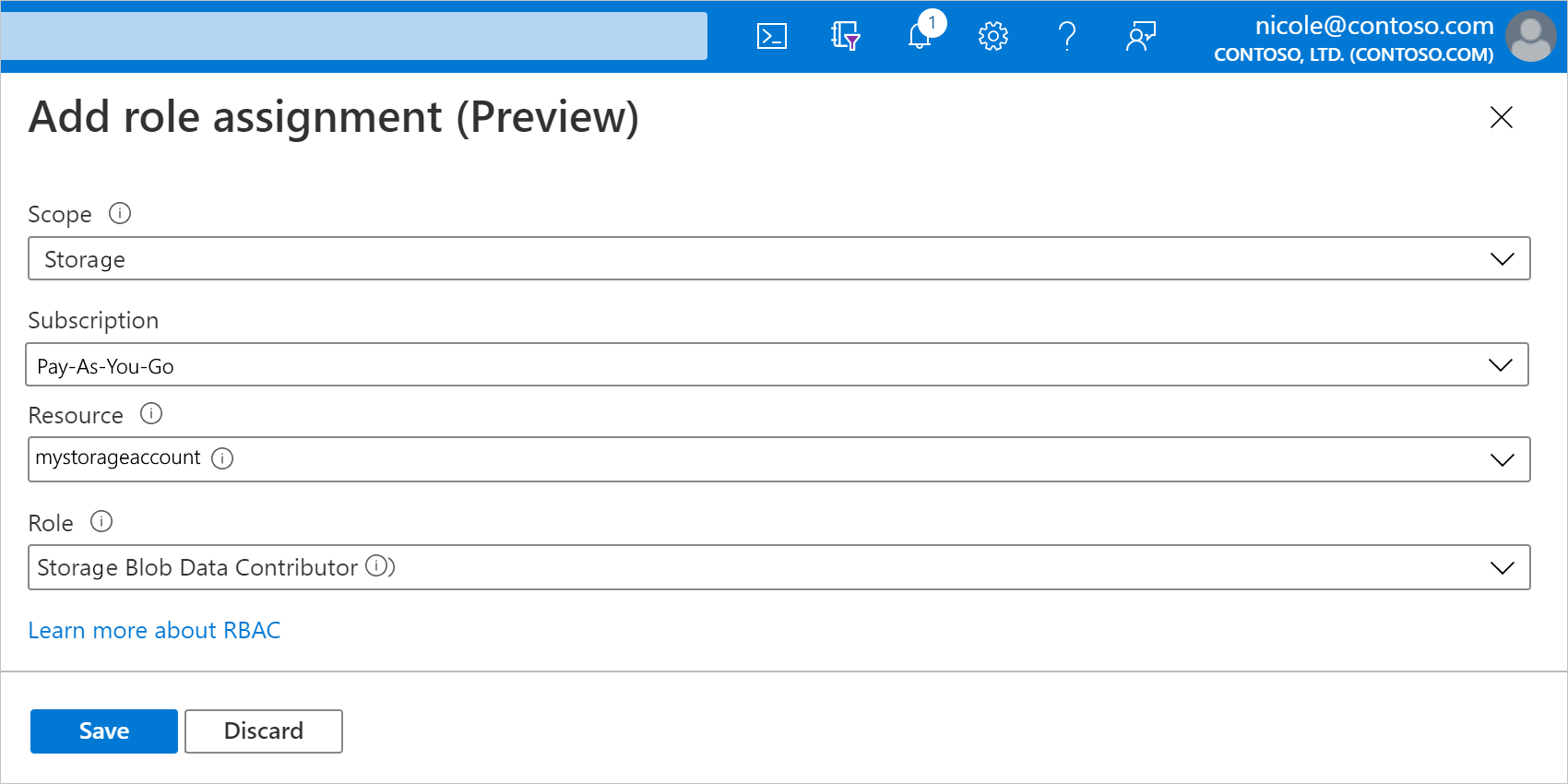

Rol atamaları ekle bölmesinde, yeni rol atamasını aşağıdaki değerlerle ayarlayın:

Özellik Değer Açıklama Scope <kaynak kapsamı> Rol atamasını uygulamak istediğiniz kaynak kümesi. Bu örnekte Depolama'ı seçin. Abonelik <Azure aboneliği> Depolama hesabınızın Azure aboneliği. Kaynak <storage-account-name> Mantıksal uygulama iş akışınızdan erişmek istediğiniz depolama hesabının adı. Rol <rol atama> İş akışınızın kaynakla çalışması için senaryonuzun gerektirdiği rol. Bu örnek, blob kapsayıcılarına ve tarihe okuma, yazma ve silme erişimi sağlayan Depolama Blob Veri Katkıda Bulunanı gerektirir. İzin ayrıntıları için, farenizi açılan menüde bir rolün yanındaki bilgi simgesinin üzerine getirin. İşiniz bittiğinde, rol atamasını oluşturmayı tamamlamak için Kaydet'i seçin.

Mantıksal uygulamada yönetilen kimlik desteğini etkinleştirme

Ardından aşağıdaki adımları tamamlayın:

Boş bir iş akışınız varsa bir Azure Blob Depolama bağlayıcı tetikleyicisi ekleyin. Aksi takdirde, bir Azure Blob Depolama bağlayıcı eylemi ekleyin. Mevcut bir bağlantıyı kullanmak yerine tetikleyici veya eylem için yeni bir bağlantı oluşturduğunuzdan emin olun.

Kimlik doğrulama türünü yönetilen kimliği kullanacak şekilde ayarladığınızdan emin olun.

Tetikleyiciyi veya eylemi yapılandırdıktan sonra iş akışını kaydedebilir ve tetikleyiciyi veya eylemi test edebilirsiniz.

Depolama hesaplarına erişme sorunlarını giderme

"Bu isteğin bu işlemi gerçekleştirme yetkisi yok."

Aşağıdaki hata, mantıksal uygulamanız ve depolama hesabınız aynı bölgede mevcut olduğunda sık bildirilen bir sorundur. Ancak, güvenlik duvarlarının arkasındaki Depolama hesaplarına erişme bölümünde açıklandığı gibi bu sınırlamayı çözmek için seçenekler mevcuttur.

{ "status": 403, "message": "This request is not authorized to perform this operation.\\r\\nclientRequestId: a3da2269-7120-44b4-9fe5-ede7a9b0fbb8", "error": { "message": "This request is not authorized to perform this operation." }, "source": "azureblob-ase.azconn-ase.p.azurewebsites.net" }

Uygulama Analizler hataları

404 ve 409 hataları

Standart iş akışınız depolama kapsayıcınıza blob ekleyen bir Azure Blob yerleşik eylemi kullanıyorsa, başarısız istekler için Uygulama Analizler'nde 404 ve 409 hataları alabilirsiniz. Bağlayıcı blob eklemeden önce blob dosyasının var olup olmadığını denetlediğinden bu hatalar beklenir. Hatalar, dosya mevcut olmadığında oluşur. Bu hatalara rağmen yerleşik eylem blobu başarıyla ekler.