Azure Özel Bağlantı kullanarak Azure kapsayıcı kayıt defterine özel olarak Bağlan

Kayıt defteri uç noktalarına sanal ağ özel IP adresleri atayarak ve Azure Özel Bağlantı kullanarak kayıt defterine erişimi sınırlayın. Sanal ağdaki istemciler ile kayıt defterinin özel uç noktaları arasındaki ağ trafiği, sanal ağ ve Microsoft omurga ağındaki özel bir bağlantı arasında geçiş yaparak genel İnternet'ten etkilenmeyi ortadan kaldırır. Özel Bağlantı ayrıca şirket içinden özel kayıt defteri erişiminiAzure ExpressRoute, özel eşleme veya VPN ağ geçidi.

Ayarların kayıt defterinin ayrılmış özel IP adresine çözümlenmesi için kayıt defterinin özel uç noktaları için DNS ayarlarını yapılandırabilirsiniz. DNS yapılandırmasıyla, ağdaki istemciler ve hizmetler kayıt defterine myregistry.azurecr.io gibi tam etki alanı adından erişmeye devam edebilir.

Bu makalede, Azure portalını (önerilen) veya Azure CLI'yi kullanarak kayıt defteriniz için özel uç nokta yapılandırma adımları gösterilmektedir. Bu özellik Premium kapsayıcı kayıt defteri hizmet katmanında kullanılabilir. Kayıt defteri hizmet katmanları ve sınırları hakkında bilgi için bkz . Azure Container Registry katmanları.

Önemli

Bazı işlevler kullanılamayabilir veya özel uç noktalara, seçili alt ağlara veya IP adreslerine erişimi kısıtlayan bir kapsayıcı kayıt defterinde daha fazla yapılandırma gerektirebilir.

- Bir kayıt defterine genel ağ erişimi devre dışı bırakıldığında, Azure Güvenlik Merkezi dahil olmak üzere bazı güvenilen hizmetler tarafından kayıt defteri erişimi, ağ kurallarını atlamak için bir ağ ayarının etkinleştirilmesini gerektirir.

- Genel ağ erişimi devre dışı bırakıldıktan sonra, Azure DevOps Services dahil olmak üzere belirli Azure hizmetlerinin örnekleri şu anda kapsayıcı kayıt defterine erişemez.

- Özel uç noktalar şu anda Azure DevOps yönetilen aracılarında desteklenmemektedir. Özel uç noktaya ağ görüş hattıyla şirket içinde barındırılan bir aracı kullanmanız gerekir.

- Kayıt defterinin onaylı bir özel uç noktası varsa ve genel ağ erişimi devre dışıysa, depolar ve etiketler Azure portalı, Azure CLI veya diğer araçlar kullanılarak sanal ağın dışında listelenemez.

Not

Ekim 2021'den itibaren yeni kapsayıcı kayıt defterleri en fazla 200 özel uç noktaya izin verir. Daha önce oluşturulan kayıt defterleri en fazla 10 özel uç noktaya izin verir. Kayıt defterinizin sınırını görmek için az acr show-usage komutunu kullanın. Sınırı 200 özel uç noktaya yükseltmek için lütfen bir destek bileti açın.

Önkoşullar

- Özel uç noktanın ayarlanacağı sanal ağ ve alt ağ. Gerekirse yeni bir sanal ağ ve alt ağ oluşturun.

- Test için sanal ağda bir VM ayarlamanız önerilir. Kayıt defterinize erişmek için test sanal makinesi oluşturma adımları için bkz . Docker özellikli sanal makine oluşturma.

- Bu makaledeki Azure CLI adımlarını kullanmak için Azure CLI sürüm 2.6.0 veya üzeri önerilir. Yüklemeniz veya yükseltmeniz gerekirse, bkz. Azure CLI yükleme. Veya Azure Cloud Shell'de komutunu çalıştırın.

- Henüz bir kapsayıcı kayıt defteriniz yoksa, bir tane oluşturun (Premium katman gerekli) ve Microsoft Container Registry gibi

mcr.microsoft.com/hello-worldörnek bir genel görüntüyü içeri aktarın. Örneğin, kayıt defteri oluşturmak için Azure portalını veya Azure CLI'yı kullanın.

Kapsayıcı kayıt defteri kaynak sağlayıcısını kaydetme

Farklı bir Azure aboneliğinde veya kiracısında özel bir bağlantı kullanarak kayıt defteri erişimini yapılandırmak için, azure container registry için kaynak sağlayıcısını bu aboneliğe kaydetmeniz gerekir. Azure portalını, Azure CLI'yı veya diğer araçları kullanın.

Örnek:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Özel uç noktayı ayarlama - portal (önerilen)

Bir kayıt defteri oluşturduğunuzda veya var olan bir kayıt defterine özel uç nokta eklediğinizde özel uç nokta ayarlayın.

Özel uç nokta oluşturma - yeni kayıt defteri

Portalda kayıt defteri oluştururken Temel bilgiler sekmesindeki SKU'da Premium'a tıklayın.

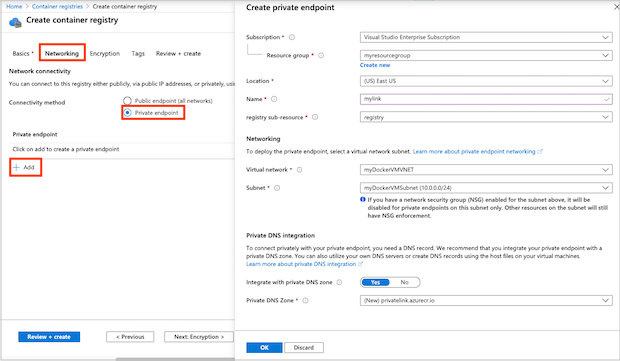

Ağ sekmesini seçin.

Ağ bağlantısı'nda Özel uç nokta>+ Ekle'yi seçin.

Aşağıdaki bilgileri girin veya seçin:

Ayar Value Abonelik Aboneliğinizi seçin. Kaynak grubu Var olan bir grubun adını girin veya yeni bir grup oluşturun. Veri Akışı Adı Benzersiz bir ad girin. Kayıt defteri alt kaynağı Kayıt defterini seçin Ağ Sanal ağ Özel uç nokta için sanal ağı seçin. Örnek: myDockerVMVNET. Alt ağ Özel uç nokta için alt ağı seçin. Örnek: myDockerVMSubnet. Özel DNS tümleştirmesi Özel DNS bölgesi ile tümleştirme Evet'i seçin. Özel DNS Bölgesi (Yeni) privatelink.azurecr.io Kalan kayıt defteri ayarlarını yapılandırın ve gözden geçir ve oluştur'u seçin.

Özel bağlantınız yapılandırıldı ve kullanıma hazır.

Özel uç nokta oluşturma - mevcut kayıt defteri

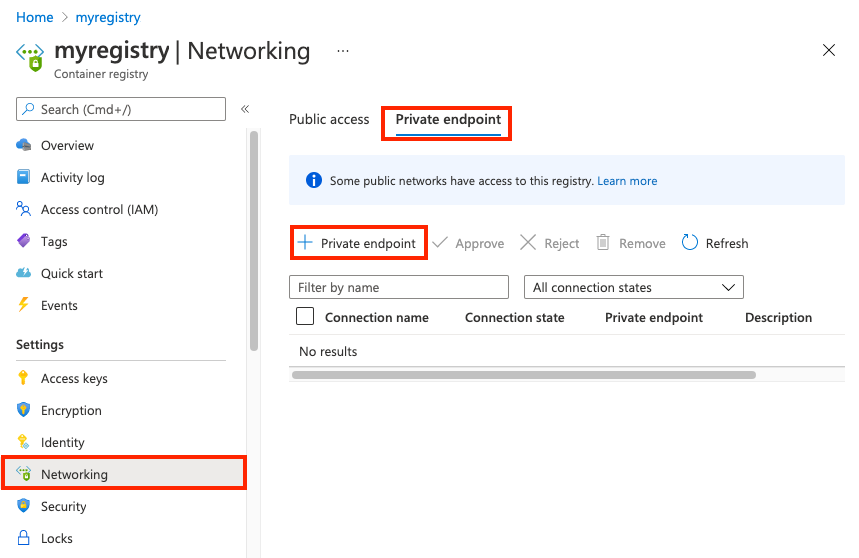

Portalda kapsayıcı kayıt defterinize gidin.

Ayarlar altında Ağ'ı seçin.

Özel uç noktalar sekmesinde + Özel uç nokta'yı seçin.

Temel Bilgiler sekmesinde aşağıdaki bilgileri girin veya seçin:

Ayar Value Proje ayrıntıları Abonelik Aboneliğinizi seçin. Kaynak grubu Var olan bir grubun adını girin veya yeni bir grup oluşturun. Örnek ayrıntıları Veri Akışı Adı Bir ad girin. Bölge Bölge seçin. İleri: Kaynak'ı seçin.

Aşağıdaki bilgileri girin veya seçin:

Ayar Value Bağlantı yöntemi Bu örnekte, dizinimdeki bir Azure kaynağına Bağlan'ı seçin. Abonelik Aboneliğinizi seçin. Kaynak türü Microsoft.ContainerRegistry/registries'i seçin. Kaynak Kayıt defterinizin adını seçin Hedef alt kaynak Kayıt defterini seçin İleri: Yapılandırma'ya tıklayın.

Bilgileri girin veya seçin:

Ayar Value Ağ Sanal ağ Özel uç nokta için sanal ağı seçin Alt ağ Özel uç nokta için alt ağı seçin Özel DNS Tümleştirmesi Özel DNS bölgesi ile tümleştirme Evet'i seçin. Özel DNS Bölgesi (Yeni) privatelink.azurecr.io Gözden geçir ve oluştur’u seçin. Azure'ın yapılandırmanızı doğruladığı Gözden Geçir ve oluştur sayfasına yönlendirilirsiniz.

Doğrulama başarılı iletisini gördüğünüzde Oluştur'u seçin.

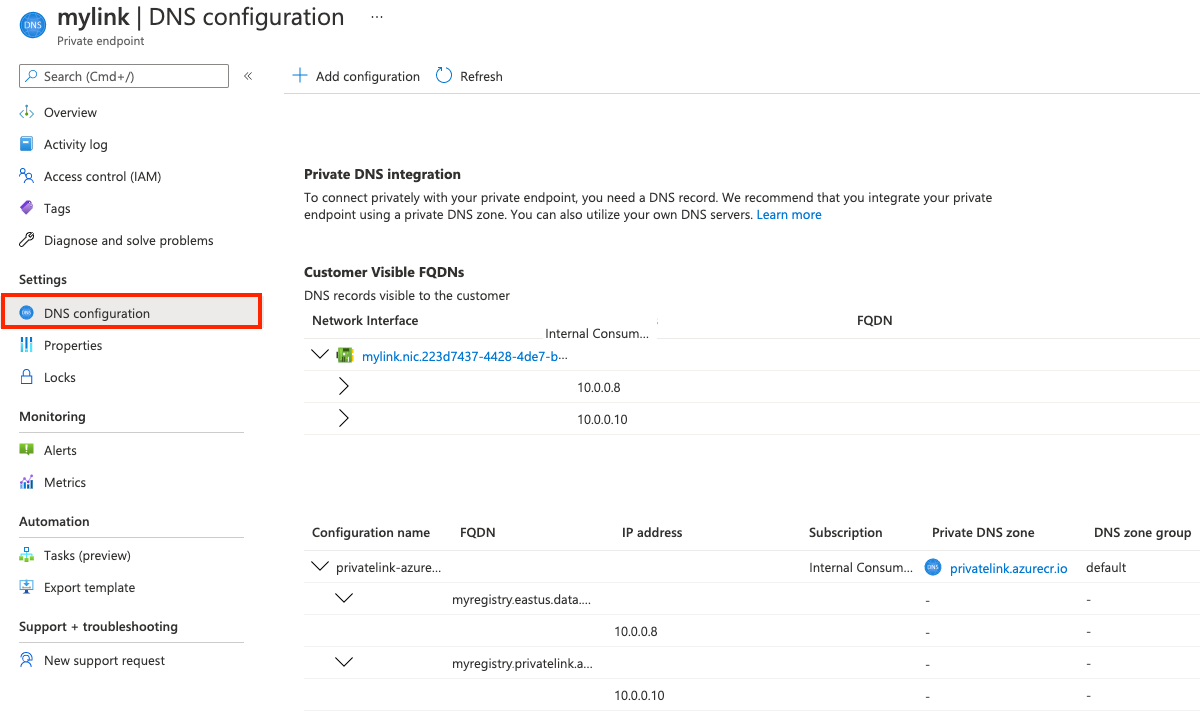

Uç nokta yapılandırmasını onaylama

Özel uç nokta oluşturulduktan sonra, özel bölgedeki DNS ayarları portalda Özel uç nokta ayarlarıyla birlikte görünür:

- Portalda kapsayıcı kayıt defterinize gidin ve Ayarlar > Ağ'ı seçin.

- Özel uç noktalar sekmesinde, oluşturduğunuz özel uç noktayı seçin.

- DNS yapılandırması'nı seçin.

- Bağlantı ayarlarını ve özel DNS ayarlarını gözden geçirin.

Özel uç nokta ayarlama - CLI

Bu makaledeki Azure CLI örnekleri aşağıdaki ortam değişkenlerini kullanır. Özel uç nokta ayarlamak için mevcut bir kapsayıcı kayıt defterinin, sanal ağın ve alt ağın adları gerekir. Ortamınıza uygun değerleri değiştirin. Bash kabuğu için tüm örnekler biçimlendirilir:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Alt ağda ağ ilkelerini devre dışı bırakma

Özel uç nokta için alt ağda ağ güvenlik grupları gibi ağ ilkelerini devre dışı bırakın. Alt ağ yapılandırmanızı az network vnet subnet update ile güncelleştirin:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Özel DNS bölgesini yapılandırma

Özel Azure kapsayıcı kayıt defteri etki alanı için özel bir Azure DNS bölgesi oluşturun. Sonraki adımlarda, bu DNS bölgesinde kayıt defteri etki alanınız için DNS kayıtları oluşturacaksınız. Daha fazla bilgi için bu makalenin devamında yer alan DNS yapılandırma seçeneklerine bakın.

Azure kapsayıcı kayıt defterinizin varsayılan DNS çözümlemesini geçersiz kılmak üzere özel bölge kullanmak için bölgenin privatelink.azurecr.io olarak adlandırılması gerekir. Özel bölgeyi oluşturmak için aşağıdaki az network private-dns zone create komutunu çalıştırın:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

İlişkilendirme bağlantısı oluşturma

Özel bölgenizi sanal ağ ile ilişkilendirmek için az network private-dns link vnet create komutunu çalıştırın. Bu örnek, myDNSLink adlı bir bağlantı oluşturur.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Özel kayıt defteri uç noktası oluşturma

Bu bölümde, sanal ağda kayıt defterinin özel uç noktasını oluşturun. İlk olarak, kayıt defterinizin kaynak kimliğini alın:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Kayıt defterinin özel uç noktasını oluşturmak için az network private-endpoint create komutunu çalıştırın.

Aşağıdaki örnek myPrivateEndpoint uç noktasını ve my Bağlan ion hizmet bağlantısını oluşturur. Uç nokta için bir kapsayıcı kayıt defteri kaynağı belirtmek için geçirin --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Uç nokta IP yapılandırmasını alma

DNS kayıtlarını yapılandırmak için özel uç noktanın IP yapılandırmasını alın. Bu örnekte özel uç noktanın ağ arabirimiyle ilişkilendirilmiş kapsayıcı kayıt defteri için iki özel IP adresi vardır: biri kayıt defteri için, diğeri de kayıt defterinin veri uç noktası için. Kayıt defteriniz coğrafi olarak çoğaltılmışsa, her çoğaltmayla ek bir IP adresi ilişkilendirilir.

İlk olarak, ağ arabirimi kimliğinin özel uç noktasını sorgulamak için az network private-endpoint show komutunu çalıştırın:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

Aşağıdaki az network nic show komutları kapsayıcı kayıt defteri ve kayıt defterinin veri uç noktası için özel IP adreslerini ve FQDN'leri alır:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIpAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIpAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Coğrafi çoğaltmalar için ek uç noktalar

Kayıt defteriniz coğrafi olarak çoğaltıldıysa, her kayıt defteri çoğaltması için ek veri uç noktasını sorgula. Örneğin eastus bölgesinde:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIpAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Yeni bir coğrafi çoğaltma eklendikten sonra özel uç nokta bağlantısı beklemede olarak ayarlanır. El ile yapılandırılmış bir özel uç nokta bağlantısını onaylamak için az acr private-endpoint-connection approve komutunu çalıştırın.

Özel bölgede DNS kayıtları oluşturma

Aşağıdaki komutlar, kayıt defteri uç noktası ve veri uç noktası için özel bölgede DNS kayıtları oluşturur. Örneğin, westeurope bölgesinde myregistry adlı bir kayıt defteriniz varsa uç nokta adları ve myregistry.westeurope.data.azurecr.ioolurmyregistry.azurecr.io.

İlk olarak az network private-dns record-set a create komutunu çalıştırarak kayıt defteri uç noktası ve veri uç noktası için boş A kaydı kümeleri oluşturun:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Kayıt defteri uç noktası ve veri uç noktası için A-records oluşturmak için az network private-dns record-set a add-record komutunu çalıştırın:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Coğrafi çoğaltmalar için ek kayıtlar

Kayıt defteriniz coğrafi olarak çoğaltıldıysa, her çoğaltma için ek DNS ayarları oluşturun. Örneğin eastus bölgesinde devam etmesi:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

Özel bağlantı artık yapılandırıldı ve kullanıma hazır.

Genel erişimi devre dışı bırakma

Birçok senaryoda, genel ağlardan kayıt defteri erişimini devre dışı bırakın. Bu yapılandırma, sanal ağ dışındaki istemcilerin kayıt defteri uç noktalarına ulaşmasını engeller.

Genel erişimi devre dışı bırakma - portal

- Portalda kapsayıcı kayıt defterinize gidin ve Ayarlar > Ağ'ı seçin.

- Genel erişim sekmesinde, Genel ağ erişimine izin ver bölümünde Devre Dışı'nı seçin. Ardından Kaydet'i seçin.

Genel erişimi devre dışı bırakma - CLI

Not

Genel erişim devre dışı bırakılırsa komutlar az acr build artık çalışmaz.

Azure CLI kullanarak genel erişimi devre dışı bırakmak için az acr update komutunu çalıştırın ve olarak falseayarlayın--public-network-enabled.

az acr update --name $REGISTRY_NAME --public-network-enabled false

az acr build özel uç nokta ve özel kayıt defteri ile yürütme

Not

Burada genel ağ erişimini devre dışı bırakırsanız komutlar az acr build artık çalışmaz.

Ayrılmış aracı havuzlarını kullanmadığınız sürece genellikle genel IP'ler gerekir. Görevler, giden istekler için her bölgede bir dizi genel IP ayırır. Gerekirse, sorunsuz iletişim için bu IP'leri güvenlik duvarımızın izin verilenler listesine ekleme seçeneğiniz vardır.az acr build komutu, görevlerle aynı IP kümesini kullanır.

başarıyla yürütmek az acr build için aşağıdaki seçenekleri göz önünde bulundurun.

- Ayrılmış bir aracı havuzu atayın.

- Bölgede aracı havuzu kullanılamıyorsa, bölgesel Azure Container Registry Service Etiketi IPv4'lerinigüvenlik duvarı erişim kurallarına ekleyin... Görevler, giden istekler için her bölgede (azurecontainer kayıt defteri hizmet etiketi) bir dizi genel IP ayırır. IP'leri güvenlik duvarı izin verilenler listesine eklemeyi seçebilirsiniz.

- Yönetilen kimlikle bir ACR görevi oluşturun ve güvenilen hizmetlerin ağ kısıtlanmış ACR'ye erişmesini sağlayın.

Hizmet uç noktası kullanarak kapsayıcı kayıt defterine erişimi devre dışı bırakma

Önemli

Kapsayıcı kayıt defteri, sanal ağdan yapılandırılan hem özel bağlantı hem de hizmet uç noktası özelliklerinin etkinleştirilmesini desteklemez.

Kayıt defterinde genel erişim devre dışı bırakıldıktan ve özel bağlantı yapılandırıldıktan sonra, sanal ağ kurallarını kaldırarak sanal ağdan bir kapsayıcı kayıt defterine hizmet uç noktası erişimini devre dışı bırakabilirsiniz.

- Komutunu çalıştırarak

az acr network-rule listmevcut ağ kurallarını listeleyin. - Komutunu çalıştırarak

az acr network-rule removeağ kuralını kaldırın.

Özel bağlantı bağlantısını doğrulama

Özel uç noktanın alt ağındaki kaynakların özel bir IP adresi üzerinden kayıt defterinize bağlandığını ve doğru özel DNS bölgesi tümleştirmesine sahip olduğunu doğrulamanız gerekir.

Özel bağlantı bağlantısını doğrulamak için sanal ağda ayarladığınız sanal makineye bağlanın.

Özel bağlantı üzerinden kayıt defterinizin IP adresini aramak için veya dig gibi nslookup bir yardımcı program çalıştırın. Örneğin:

dig $REGISTRY_NAME.azurecr.io

Örnek çıktı, alt ağın adres alanında kayıt defterinin IP adresini gösterir:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Bu sonucu, genel uç nokta üzerinden aynı kayıt defteri için çıktıdaki dig genel IP adresiyle karşılaştırın:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Özel bağlantı üzerinden kayıt defteri işlemleri

Ayrıca, ağdaki sanal makineden kayıt defteri işlemleri gerçekleştirebildiğinizi doğrulayın. Sanal makinenize bir SSH bağlantısı yapın ve kayıt defterinizde oturum açmak için az acr login komutunu çalıştırın. VM yapılandırmanıza bağlı olarak, aşağıdaki komutların ön ekini ile sudoeklemeniz gerekebilir.

az acr login --name $REGISTRY_NAME

Kayıt defterinden örnek bir görüntü çekmek gibi docker pull kayıt defteri işlemleri gerçekleştirin. değerini kayıt defteri oturum açma sunucusu adıyla ön ekli kayıt defterinize uygun bir görüntü ve etiketle değiştirin hello-world:v1 (tümü küçük harfle):

docker pull myregistry.azurecr.io/hello-world:v1

Docker görüntüyü vm'ye başarıyla çeker.

Özel uç nokta bağlantılarını yönetme

Azure portalını kullanarak veya az acr private-endpoint-connection komut grubundaki komutları kullanarak bir kayıt defterinin özel uç nokta bağlantılarını yönetin. İşlemler, kayıt defterinin özel uç nokta bağlantılarını onaylama, silme, listeleme, reddetme veya gösterme ayrıntılarını içerir.

Örneğin, bir kayıt defterinin özel uç nokta bağlantılarını listelemek için az acr private-endpoint-connection list komutunu çalıştırın. Örneğin:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Bu makaledeki adımları kullanarak özel uç nokta bağlantısı ayarladığınızda, kayıt defteri kayıt defterinde Azure RBAC izinlerine sahip istemcilerden ve hizmetlerden gelen bağlantıları otomatik olarak kabul eder. Uç noktayı bağlantıların el ile onaylanmasını gerektirecek şekilde ayarlayabilirsiniz. Özel uç nokta bağlantılarını onaylama ve reddetme hakkında bilgi için bkz. Özel Uç Nokta Bağlan yönetme.

Önemli

Şu anda bir kayıt defterinden özel uç noktayı silerseniz, sanal ağın özel bölge bağlantısını da silmeniz gerekebilir. Bağlantı silinmezse, benzeri unresolvable hostbir hata görebilirsiniz.

DNS yapılandırma seçenekleri

Bu örnekteki özel uç nokta, temel bir sanal ağ ile ilişkilendirilmiş özel bir DNS bölgesiyle tümleşir. Bu kurulum, kayıt defterinin genel FQDN'sini sanal ağdaki özel IP adreslerine çözümlemek için azure tarafından sağlanan DNS hizmetini doğrudan kullanır.

Özel bağlantı, özel DNS çözümleri dahil olmak üzere özel bölgeyi kullanan ek DNS yapılandırma senaryolarını destekler. Örneğin, sanal ağda veya VPN ağ geçidi veya Azure ExpressRoute kullanarak sanal ağa bağladığınız bir ağda şirket içinde dağıtılan özel bir DNS çözümünüz olabilir.

Bu senaryolarda kayıt defterinin genel FQDN'sini özel IP adresine çözümlemek için Azure DNS hizmetine (168.63.129.16) sunucu düzeyinde iletici yapılandırmanız gerekir. Tam yapılandırma seçenekleri ve adımları mevcut ağlarınıza ve DNS'nize bağlıdır. Örnekler için bkz . Azure Özel Uç Nokta DNS yapılandırması.

Önemli

Yüksek kullanılabilirlik için birkaç bölgede özel uç noktalar oluşturduysanız, her bölgede ayrı bir kaynak grubu kullanmanızı ve sanal ağı ve ilişkili özel DNS bölgesini buna yerleştirmenizi öneririz. Bu yapılandırma, aynı özel DNS bölgesinin paylaşılmasından kaynaklanan öngörülemeyen DNS çözümlemesini de engeller.

DNS kayıtlarını el ile yapılandırma

Bazı senaryolarda, Azure tarafından sağlanan özel bölgeyi kullanmak yerine dns kayıtlarını özel bir bölgede el ile yapılandırmanız gerekebilir. Aşağıdaki uç noktaların her biri için kayıtlar oluşturduğunuzdan emin olun: kayıt defteri uç noktası, kayıt defterinin veri uç noktası ve ek bölgesel çoğaltmalar için veri uç noktası. Tüm kayıtlar yapılandırılmamışsa kayıt defterine ulaşılamıyor olabilir.

Önemli

Daha sonra yeni bir çoğaltma eklerseniz, bu bölgedeki veri uç noktası için el ile yeni bir DNS kaydı eklemeniz gerekir. Örneğin, northeurope konumunda kayıt defterimin bir çoğaltmasını oluşturursanız için myregistry.northeurope.data.azurecr.iobir kayıt ekleyin.

DNS kayıtları oluşturmak için ihtiyacınız olan FQDN'ler ve özel IP adresleri özel uç noktanın ağ arabirimiyle ilişkilendirilir. Bu bilgileri Azure portalını veya Azure CLI'yi kullanarak edinebilirsiniz.

- Portalda özel uç noktanıza gidin ve DNS yapılandırması'nı seçin.

- Azure CLI'yı kullanarak az network nic show komutunu çalıştırın. Örneğin, bu makalenin önceki bölümlerinde yer alan Uç nokta IP yapılandırmasını alma bölümüne bakın.

DNS kayıtlarını oluşturduktan sonra, kayıt defteri FQDN'lerinin ilgili özel IP adreslerine doğru çözümlenmiş olduğundan emin olun.

Kaynakları temizleme

Portaldaki kaynaklarınızı temizlemek için kaynak grubunuza gidin. Kaynak grubu yüklendikten sonra Kaynak grubunu sil'e tıklayarak kaynak grubunu ve orada depolanan kaynakları kaldırın.

Tüm Azure kaynaklarını aynı kaynak grubunda oluşturduysanız ve artık bunlara ihtiyacınız yoksa, isteğe bağlı olarak tek bir az group delete komutu kullanarak kaynakları silebilirsiniz :

az group delete --name $RESOURCE_GROUP

Özel bağlantı etkin bir kayıt defteriyle tümleştirme

Özel bağlantı etkinleştirilmiş bir kayıt defterinden içerik çekmek için istemcilerin hem kayıt defteri REST uç noktasına hem de tüm bölgesel veri uç noktalarına erişime izin vermesi gerekir. İstemci proxy'si veya güvenlik duvarı

REST uç noktası: {REGISTRY_NAME}.azurecr.io Veri uç noktaları: {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Coğrafi olarak çoğaltılan bir kayıt defteri için müşterinin her bölgesel çoğaltma için veri uç noktasına erişimi yapılandırması gerekir.

Çekme isteklerini başarıyla işlemek için istemci ara sunucusu ve istemci güvenlik duvarı için yönlendirme yapılandırmasını veri uç noktalarıyla güncelleştirmeniz gerekir. İstemci proxy'si giden isteklere merkezi trafik denetimi sağlar. Yerel trafiği işlemek için istemci proxy'si gerekli değildir, ara sunucuyu atlamak için bölümüne ekleyebilirsiniz noProxy . AKS ile tümleştirmek için HTTP proxy belgesi hakkında daha fazla bilgi edinin.

Özel uç nokta bağlantısı üzerinden belirteç sunucusuna yönelik istekler için veri uç noktası yapılandırması gerekmez.

Sonraki adımlar

Özel Bağlantı hakkında daha fazla bilgi edinmek için Azure Özel Bağlantı belgelerine bakın.

Sanal ağdaki özel uç noktaya yönlendiren DNS ayarlarını doğrulamak için az acr check-health komutunu parametresiyle

--vnetçalıştırın. Daha fazla bilgi için bkz . Azure kapsayıcı kayıt defterinin durumunu denetleme.İstemci güvenlik duvarının arkasından kayıt defteri erişim kuralları ayarlamanız gerekiyorsa bkz . Güvenlik duvarının arkasındaki Azure kapsayıcı kayıt defterine erişmek için kuralları yapılandırma.

Özel bir uç nokta üzerinden ACR'den görüntü çekebilen Azure Container Instances dağıtmanız gerekiyorsa bkz . Yönetilen kimlik kullanarak Azure Container Registry'den Azure Container Instances'a dağıtma.