Azure PowerShell aracılığıyla Azure Stack Edge Mini R cihazınızda VPN yapılandırma

VPN seçeneği, Azure Stack Edge Mini R veya Azure Stack Edge Pro R cihazınızdan Azure'a TLS üzerinden hareket halindeki veriler için ikinci bir şifreleme katmanı sağlar. Azure Stack Edge Mini R cihazınızda VPN'yi Azure portalı veya Azure PowerShell aracılığıyla yapılandırabilirsiniz.

Bu makalede, bulutta yapılandırmayı oluşturmak için Azure PowerShell betiği kullanarak Azure Stack Edge Mini R cihazınızda Noktadan Siteye (P2S) VPN yapılandırmak için gereken adımlar açıklanmaktadır. Azure Stack Edge cihazındaki yapılandırma yerel kullanıcı arabirimi aracılığıyla gerçekleştirilir.

VPN kurulumu hakkında

P2S VPN ağ geçidi bağlantısı, tek bir istemci bilgisayardan veya Azure Stack Edge Mini R cihazınızdan sanal ağınıza güvenli bir bağlantı oluşturmanıza olanak tanır. P2S bağlantısını istemci bilgisayardan veya cihazdan başlatırsınız. Bu durumda P2S bağlantısı, standartlara dayalı bir IPsec VPN çözümü olan IKEv2 VPN'yi kullanır.

Tipik iş akışı aşağıdaki adımları içerir:

- Önkoşulları yapılandırma.

- Azure'da gerekli kaynakları ayarlayın.

- Bir sanal ağ ve gerekli alt ağlar oluşturun ve yapılandırın.

- Azure VPN ağ geçidi (sanal ağ geçidi) oluşturma ve yapılandırma.

- Azure Güvenlik Duvarı ayarlayın, ağ ve uygulama kuralları ekleyin.

- Azure Yönlendirme Tabloları oluşturun ve yollar ekleyin.

- VPN ağ geçidinde Noktadan siteye seçeneğini etkinleştirin.

- İstemci adres havuzunu ekleyin.

- Tünel türünü yapılandırın.

- Kimlik doğrulama türünü yapılandırın.

- Sertifika oluşturun.

- Sertifikayı karşıya yükleyin.

- Telefon rehberini indirin.

- Vpn'i cihazın yerel web kullanıcı arabiriminde ayarlayın.

- Telefon rehberini sağlayın.

- Hizmet etiketleri (json) dosyası sağlayın.

Ayrıntılı adımlar aşağıdaki bölümlerde verilmiştir.

Ön koşulları yapılandırma

Azure Stack Edge Mini R cihazınızı yükleme başlığındaki yönergelere göre yüklenen bir Azure Stack Edge Mini R cihazına erişiminiz olmalıdır. Bu cihaz Azure ile bir P2S bağlantısı kuracak.

Azure'da Azure Stack Edge hizmeti için etkinleştirilmiş geçerli bir Azure Aboneliğine erişiminiz olmalıdır. Azure Stack Edge Mini R cihazınızı yönetmek üzere Azure'da karşılık gelen bir kaynak oluşturmak için bu aboneliği kullanın.

Azure Stack Edge Mini R cihazınıza erişmek için kullanacağınız bir Windows istemcisine erişiminiz vardır. Yapılandırmayı bulutta program aracılığıyla oluşturmak için bu istemciyi kullanacaksınız.

Windows istemcinize gerekli PowerShell sürümünü yüklemek için aşağıdaki komutları çalıştırın:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsAzure hesabınıza ve aboneliğinize bağlanmak için aşağıdaki komutları çalıştırın:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"VPN'yi yapılandırmak için Azure Stack Edge Mini R cihazınızla kullandığınız Azure abonelik adını belirtin.

Bulutta yapılandırma oluşturmak için gereken betiği indirin. Betik şunları yapacak:

- Bir Azure Sanal ağı ve aşağıdaki alt ağları oluşturun: GatewaySubnet ve AzureFirewallSubnet.

- Azure VPN ağ geçidi oluşturma ve yapılandırma.

- Azure yerel ağ geçidi oluşturma ve yapılandırma.

- Azure VPN ağ geçidi ile yerel ağ geçidi arasında bir Azure VPN bağlantısı oluşturun ve yapılandırın.

- bir Azure Güvenlik Duvarı oluşturun ve ağ kuralları, uygulama kuralları ekleyin.

- Bir Azure Yönlendirme tablosu oluşturun ve bu tabloya yollar ekleyin.

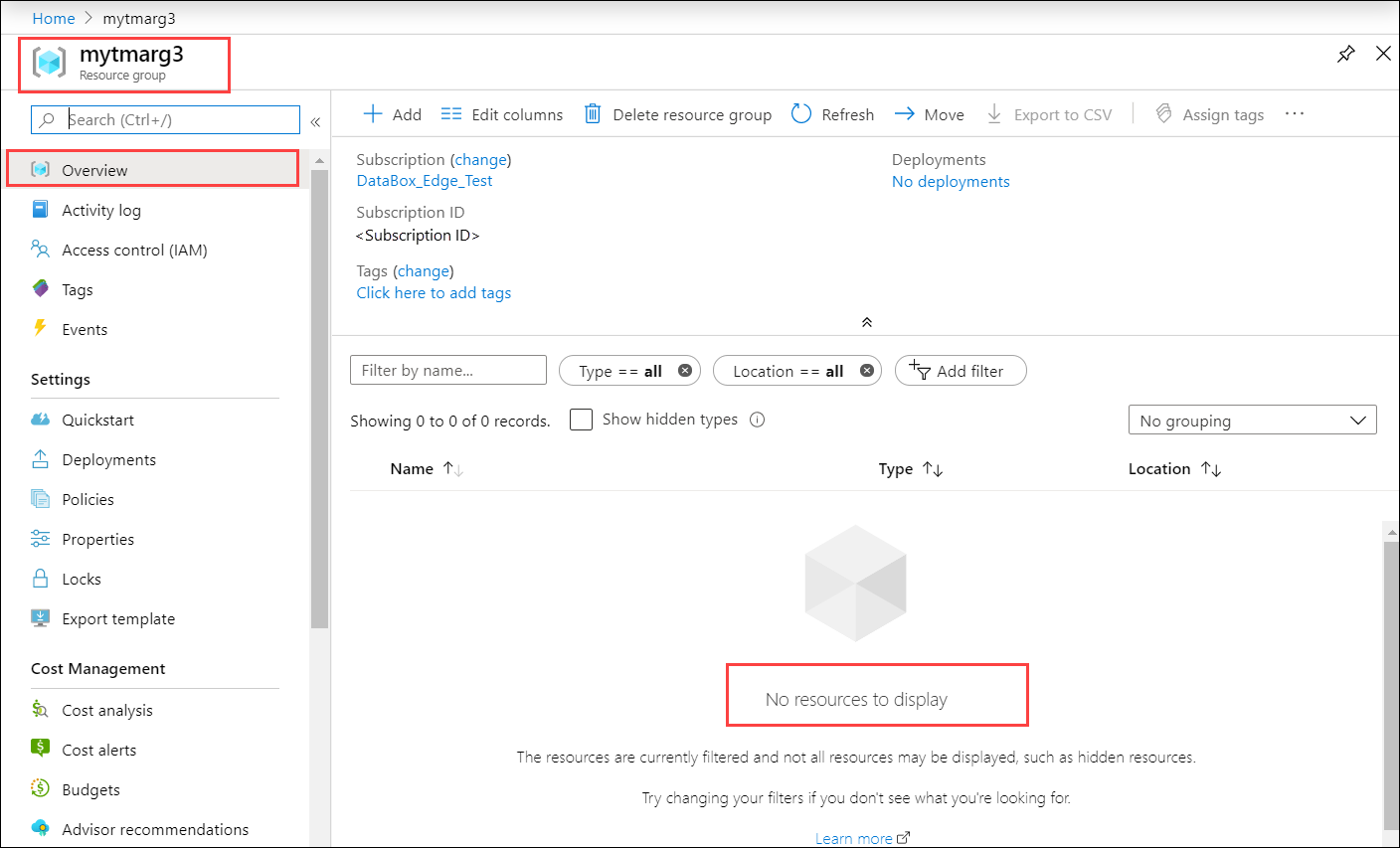

Azure kaynaklarının oluşturulmasını istediğiniz Azure portalında kaynak grubunu oluşturun. Azure portalındaki hizmet listesine gidin, Kaynak grubu'na ve ardından + Ekle'ye tıklayın. Kaynak grubunuzun abonelik bilgilerini ve adını belirtin ve Oluştur'u seçin. Bu kaynak grubuna giderseniz, şu anda altında hiç kaynak olmamalıdır.

Azure Stack Edge Mini R cihazınız için Base 64 kodlu sertifikanızın

.cerbiçiminde olması gerekir. Bu sertifika özel anahtarla olduğu gibipfxAzure Stack Edge cihazınıza yüklenmelidir. Bu sertifikanın, P2S bağlantısını kurmaya çalışan istemcide deponun güvenilen köküne de yüklenmesi gerekir.

Betiği kullanma

İlk olarak, parametrelerinizi girebilmek için dosyayı değiştirirsiniz parameters-p2s.json . Ardından, değiştirilen json dosyasını kullanarak betiği çalıştırırsınız.

Bu adımların her biri aşağıdaki bölümlerde açıklanmıştır.

Hizmet etiketleri dosyasını indirme

Betiği indirdiğiniz klasörde zaten bir ServiceTags.json dosyanız olabilir. Aksi takdirde hizmet etiketleri dosyasını indirebilirsiniz.

Azure'dan yerel istemcinize hizmet etiketlerini indirin ve betikleri içeren aynı klasöre json dosyası olarak kaydedin: https://www.microsoft.com/download/details.aspx?id=56519.

Bu dosya sonraki bir adımda yerel web kullanıcı arabirimine yüklenir.

Parametre dosyasını değiştirme

İlk adım, dosyayı değiştirmek parameters-p2s.json ve değişiklikleri kaydetmek olacaktır.

Oluşturduğunuz Azure kaynakları için aşağıdaki adları sağlayacaksınız:

| Parametre adı | Tanım |

|---|---|

| virtualNetworks_vnet_name | Azure Sanal Ağ adı |

| azureFirewalls_firewall_name | Azure Güvenlik Duvarı adı |

| routeTables_routetable_name | Azure Route tablo adı |

| publicIPAddresses_VNGW_public_ip_name | Sanal ağ geçidiniz için genel IP adresi adı |

| virtualNetworkGateways_VNGW_name | Azure VPN ağ geçidi (sanal ağ geçidi) adı |

| publicIPAddresses_firewall_public_ip_name | Azure Güvenlik Duvarı için genel IP adresi adı |

| konum | Bu, sanal ağınızı oluşturmak istediğiniz bölgedir. Cihazınızla ilişkili bölgeyle aynı bölgeyi seçin. |

| RouteTables_routetable_onprem_name | Bu, güvenlik duvarının paketleri Azure Stack Edge cihazına geri yönlendirmesine yardımcı olan ek yol tablosunun adıdır. Betik iki ek yol oluşturur ve varsayılan ve FirewallSubnet'i bu yol tablosuyla ilişkilendirir. |

Sanal ağ ve ilişkili alt ağlar (varsayılan, güvenlik duvarı, GatewaySubnet) dahil olmak üzere oluşturulan Azure kaynakları için aşağıdaki IP adreslerini ve adres alanlarını sağlayın.

| Parametre adı | Tanım |

|---|---|

| VnetIPv4AddressSpace | Bu, sanal ağınızla ilişkili adres alanıdır. Sanal ağ IP aralığını özel IP aralığı (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses) olarak belirtin. |

| DefaultSubnetIPv4AddressSpace | Bu, sanal ağınızın alt ağıyla Default ilişkili adres alanıdır. |

| FirewallSubnetIPv4AddressSpace | Bu, sanal ağınızın alt ağıyla Firewall ilişkili adres alanıdır. |

| GatewaySubnetIPv4AddressSpace | Bu, sanal ağınızın ile GatewaySubnet ilişkili adres alanıdır. |

| GatewaySubnetIPv4bgpPeeringAddress | Bu, BGP iletişimi için ayrılan ve sanal ağınız için ile GatewaySubnet ilişkili adres alanını temel alan IP adresidir. |

| ClientAddressPool | Bu IP adresi, Azure portalındaki P2S yapılandırmasındaki adres havuzu için kullanılır. |

| PublicCertData | Genel sertifika verileri, VPN Gateway tarafından ona bağlanan P2S istemcilerinin kimliğini doğrulamak için kullanılır. Sertifika verilerini almak için kök sertifikayı yükleyin. Sertifikanın Base-64 uzantısıyla kodlanmış olduğundan emin olun. Bu sertifikayı açın ve sertifikadaki metni tek bir sürekli satırda ==BEGIN CERTIFICATE== ile ==END CERTIFICATE== arasında kopyalayın. |

Betiği çalıştırın

Değiştirileni parameters-p2s.json kullanmak ve betiği çalıştırarak Azure kaynakları oluşturmak için bu adımları izleyin.

PowerShell'i çalıştırın. Betiğin bulunduğu dizine geçin.

Betiği çalıştırın.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Dekont

Bu sürümde betik yalnızca Doğu ABD konumunda çalışır.

Betiği çalıştırırken aşağıdaki bilgileri girmeniz gerekir:

Parametre Tanım Konum Bu, Azure kaynaklarının oluşturulması gereken bölgedir. AzureAppRuleFilePath Bu, için appRule.jsondosya yoludur.AzureIPRangesFilePath Bu, önceki adımda indirdiğiniz Hizmet Etiketi json dosyasıdır. ResourceGroupName Bu, tüm Azure kaynaklarının oluşturulduğu kaynak grubunun adıdır. AzureDeploymentName Bu, Azure dağıtımınızın adıdır. NetworkRuleCollectionName Bu, oluşturulan ve Azure Güvenlik Duvarı eklediğiniz tüm ağ kurallarının koleksiyonunun adıdır. Öncelik Bu, oluşturulan tüm ağ ve uygulama kurallarına atanan önceliktir. AppRuleCollectionName Bu, oluşturulan ve Azure Güvenlik Duvarı eklenen tüm uygulama kurallarının koleksiyonunun adıdır. Örnek çıktı aşağıda gösterilmiştir.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedÖnemli

- Betiğin çalıştırılması yaklaşık 90 dakika sürer. Betik başlamadan hemen önce ağınızda oturum açtığınızdan emin olun.

- Herhangi bir nedenle betikle başarısız bir oturum varsa, altında oluşturulan tüm kaynakları silmek için kaynak grubunu sildiğinizden emin olun.

Betik tamamlandıktan sonra, betiğin bulunduğu klasörde bir dağıtım günlüğü oluşturulur.

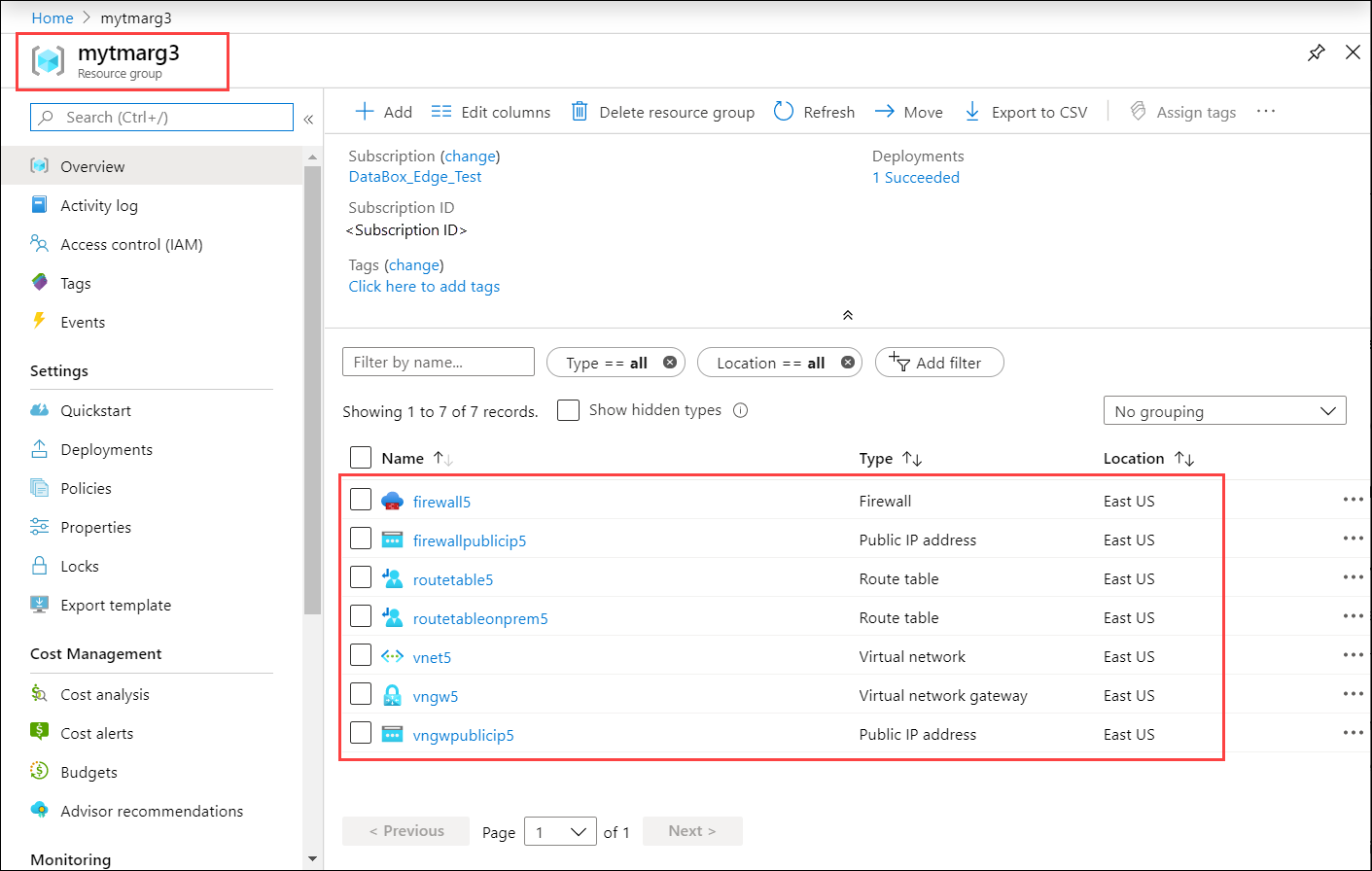

Azure kaynaklarını doğrulama

Betiği başarıyla çalıştırdıktan sonra tüm kaynakların Azure'da oluşturulduğunu doğrulayın. Oluşturduğunuz kaynak grubuna gidin. Aşağıdaki kaynakları görmeniz gerekir:

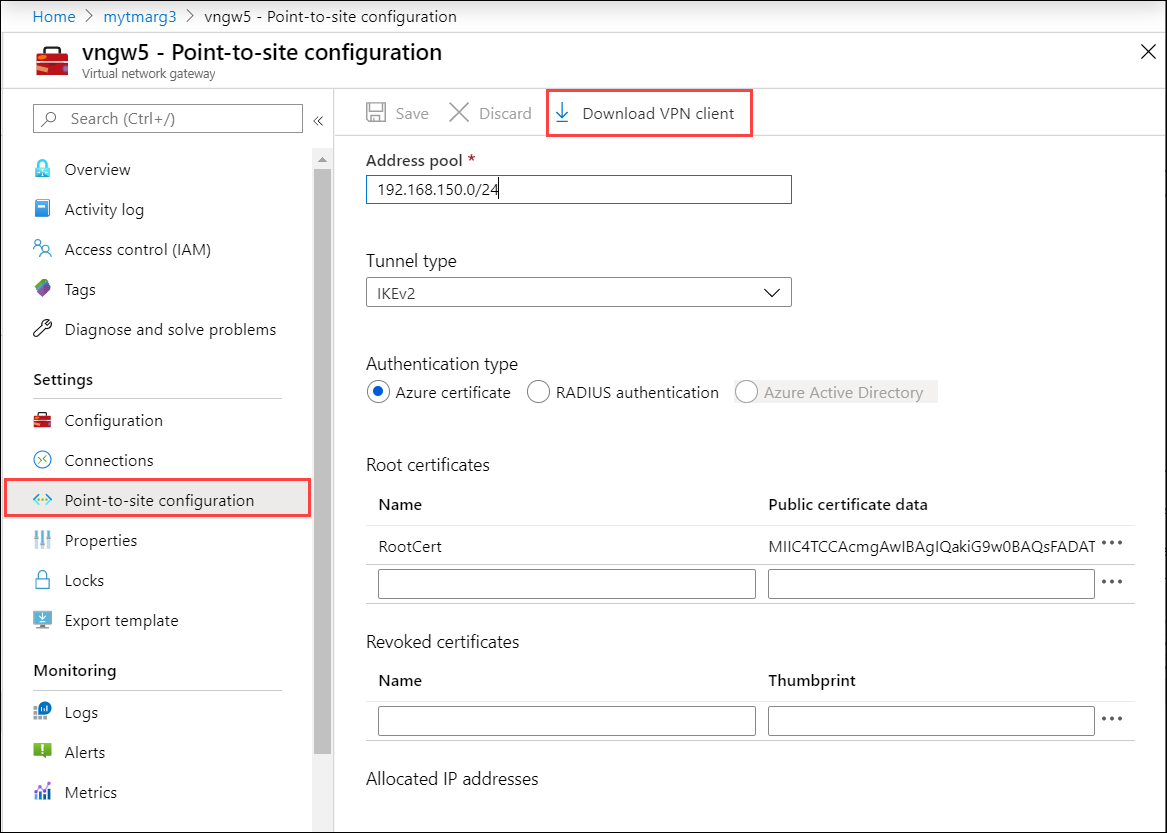

VPN profili için telefon rehberini indirme

Bu adımda cihazınız için VPN profilini indireceksiniz.

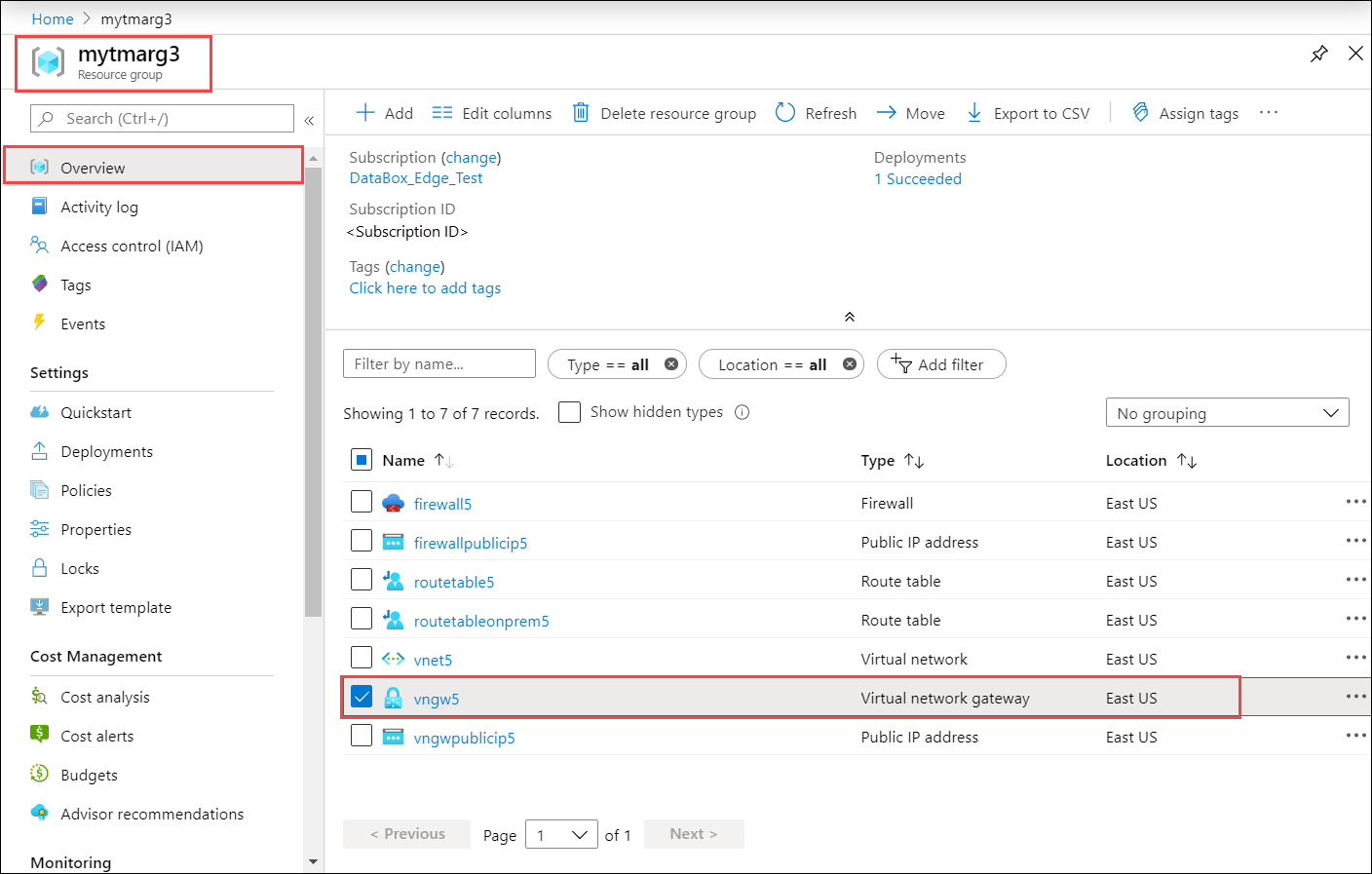

Azure portalında kaynak grubuna gidin ve önceki adımda oluşturduğunuz sanal ağ geçidini seçin.

Noktadan siteye yapılandırma Ayarlar > gidin. VPN istemcisini indir'i seçin.

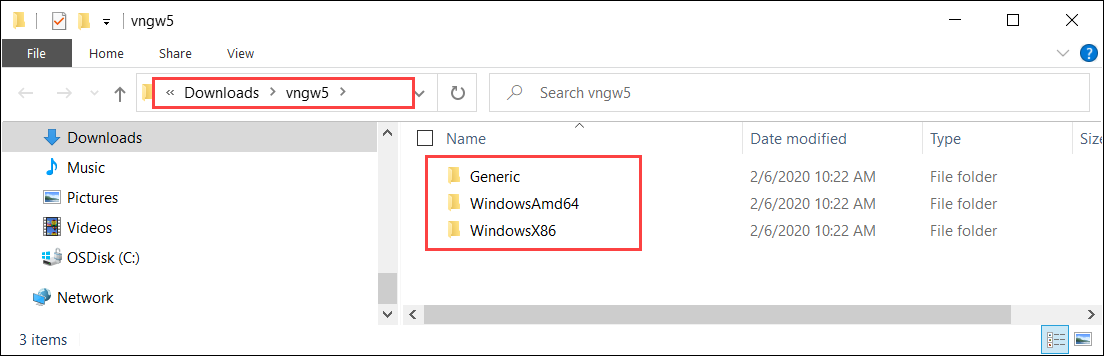

Sıkıştırılmış profili kaydedin ve Windows istemcinizde ayıklayın.

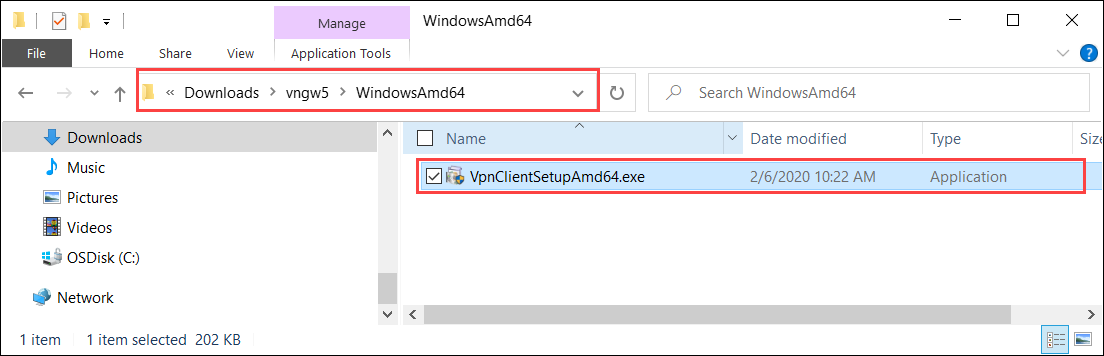

WindowsAmd64 klasörüne gidin ve vpnClientSetupAmd64.exe dosyasını ayıklayın

.exe.

Geçici bir yol oluşturun. Örnek:

C:\NewTemp\vnet\tmpPowerShell'i çalıştırın ve öğesinin bulunduğu dizine

.exegidin. komutunu yürütmek.exeiçin şunu yazın:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"Geçici yolda yeni dosyalar bulunur. Örnek çıktı aşağıdaki gibidir:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>.pbk dosyası, VPN profilinin telefon rehberidir. Bunu yerel kullanıcı arabiriminde kullanacaksınız.

Cihazda VPN yapılandırması

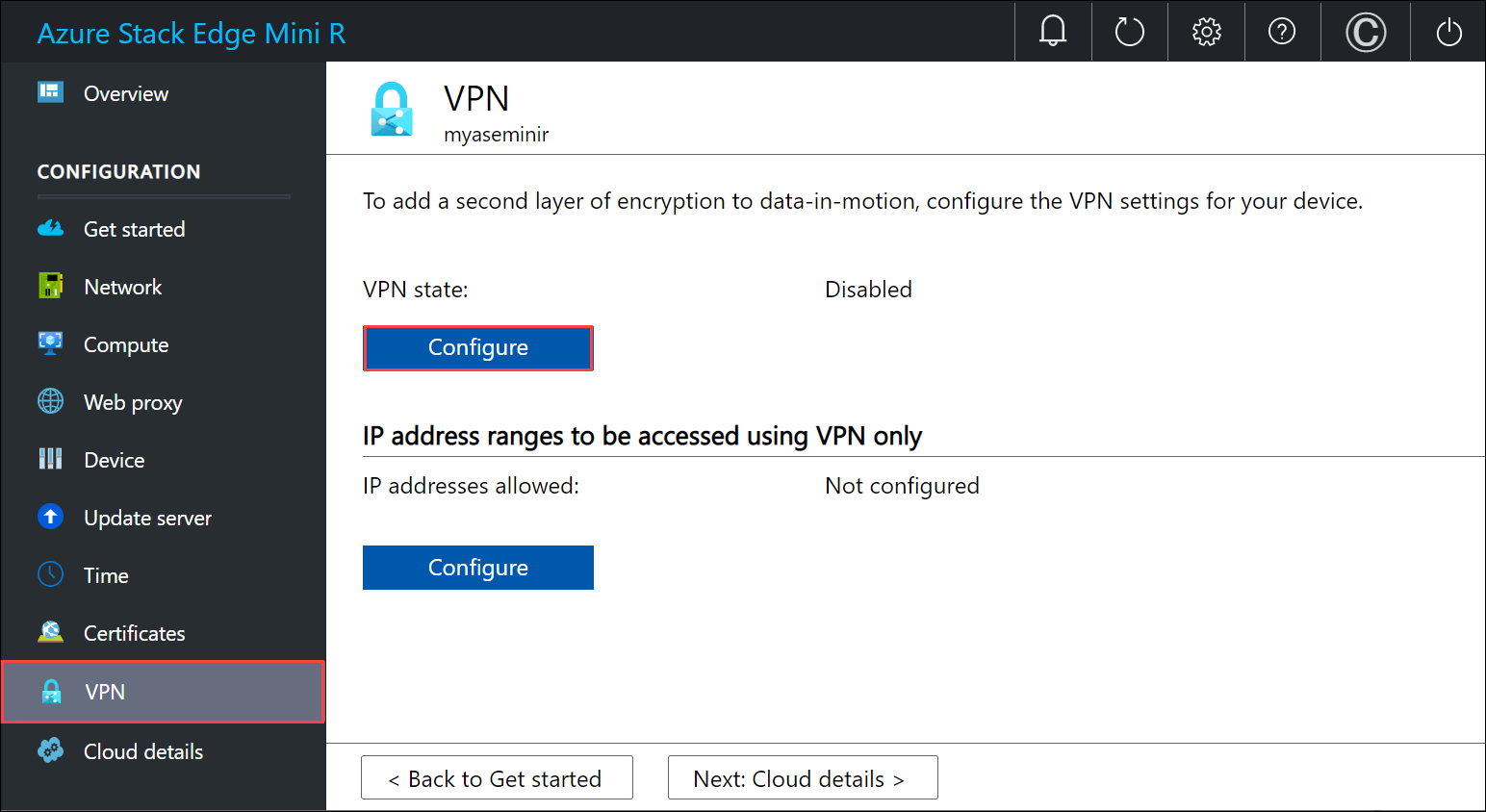

Azure Stack Edge cihazınızın yerel kullanıcı arabiriminde bu adımları izleyin.

Yerel kullanıcı arabiriminde VPN sayfasına gidin. VPN durumu altında Yapılandır'ı seçin.

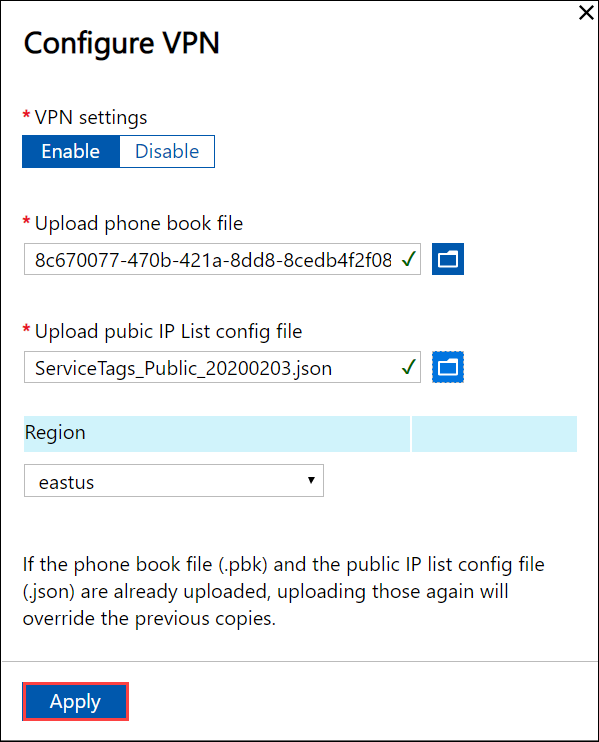

VPN Yapılandırma dikey penceresinde:

- Telefon rehberini karşıya yükle dosyasında, önceki adımda oluşturduğunuz .pbk dosyasının üzerine gelin.

- Genel IP listesini karşıya yükle yapılandırma dosyasında Giriş olarak Azure Veri Merkezi IP aralığı JSON dosyasını sağlayın. Bu dosyayı önceki bir adımda indirdiğiniz yer: https://www.microsoft.com/download/details.aspx?id=56519.

- Bölge olarak eastus'ı seçin ve Uygula'yı seçin.

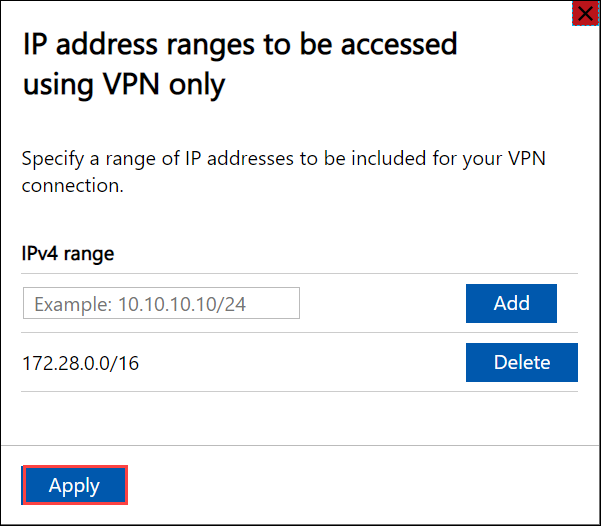

Yalnızca VPN kullanılarak erişilecek IP adresi aralıkları bölümüne Azure Sanal Ağ için seçtiğiniz sanal ağ IPv4 aralığını girin.

İstemci bağlantısını doğrulama

- Azure portalında VPN ağ geçidine gidin.

- Noktadan siteye yapılandırma Ayarlar > gidin. Ayrılmış IP adresleri altında Azure Stack Edge cihazınızın IP adresi gösterilmelidir.

VPN aracılığıyla veri aktarımını doğrulama

VPN'nin çalıştığını onaylamak için verileri bir SMB paylaşımına kopyalayın. Azure Stack Edge cihazınızda paylaşım ekleme sayfasındaki adımları izleyin.

\data\pictures\waterfall.jpg gibi bir dosyayı istemci sisteminize bağladığınız SMB paylaşımına kopyalayın.

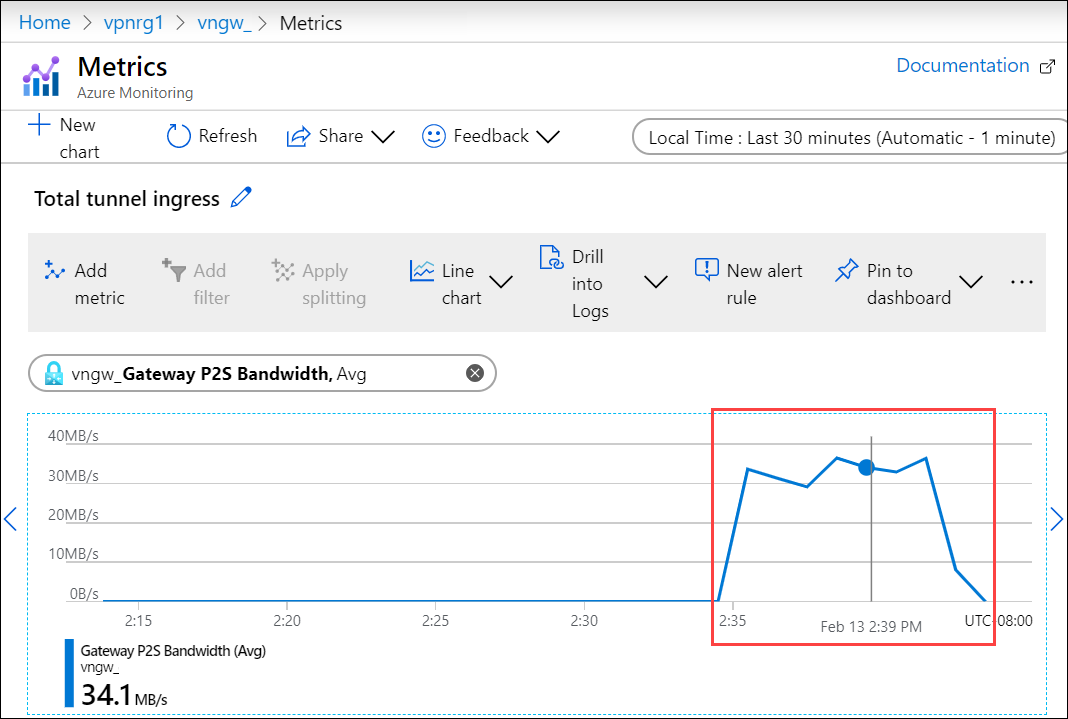

Verilerin kopyalanırken VPN üzerinden geçtiğini doğrulamak için:

Azure portalında VPN ağ geçidine gidin.

İzleme > Ölçümleri'ne gidin.

Sağ bölmede Vpn ağ geçidiniz olarak Kapsam, Ağ Geçidi P2S bant genişliği olarak Ölçüm ve Ortalama olarak Toplama'yı seçin.

Veriler kopyalanırken bant genişliği kullanımında bir artış görürsünüz ve veri kopyalama tamamlandığında bant genişliği kullanımı düşer.

Bu dosyanın buluttaki depolama hesabınızda gösterildiğini doğrulayın.

Hata ayıklama sorunları

Sorunlarda hata ayıklamak için aşağıdaki komutları kullanın:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

Örnek çıktı aşağıda gösterilmiştir:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Sonraki adımlar

Azure Stack Edge cihazınızdaki yerel kullanıcı arabirimi aracılığıyla VPN'yi yapılandırın.