Microsoft Entra Kimliği'nden kullanıcıları ve grupları eşitleme

Bu makalede, SCIM kullanarak Azure Databricks'e kullanıcı ve grup sağlamak için kimlik sağlayıcınızı (IdP) ve Azure Databricks'i veya kullanıcı sağlamayı otomatikleştirmenizi sağlayan açık bir standart olan Etki Alanları Arası Kimlik Yönetimi Sistemi'ni nasıl yapılandırabileceğiniz açıklanır.

Azure Databricks'te SCIM sağlama hakkında

SCIM, Azure Databricks'te kullanıcı oluşturmak, uygun erişim düzeyini vermek ve kuruluşunuzdan ayrıldığında veya Artık Azure Databricks'e erişmeye ihtiyaç duymadığında erişimi kaldırmak (sağlamalarını kaldırmak) için bir kimlik sağlayıcısı (IdP) kullanmanıza olanak tanır.

IdP'nizde bir SCIM sağlama bağlayıcısı kullanabilir veya sağlamayı yönetmek için SCIM Groups API'sini çağırabilirsiniz. Azure Databricks'teki kimlikleri idP olmadan doğrudan yönetmek için de bu API'leri kullanabilirsiniz.

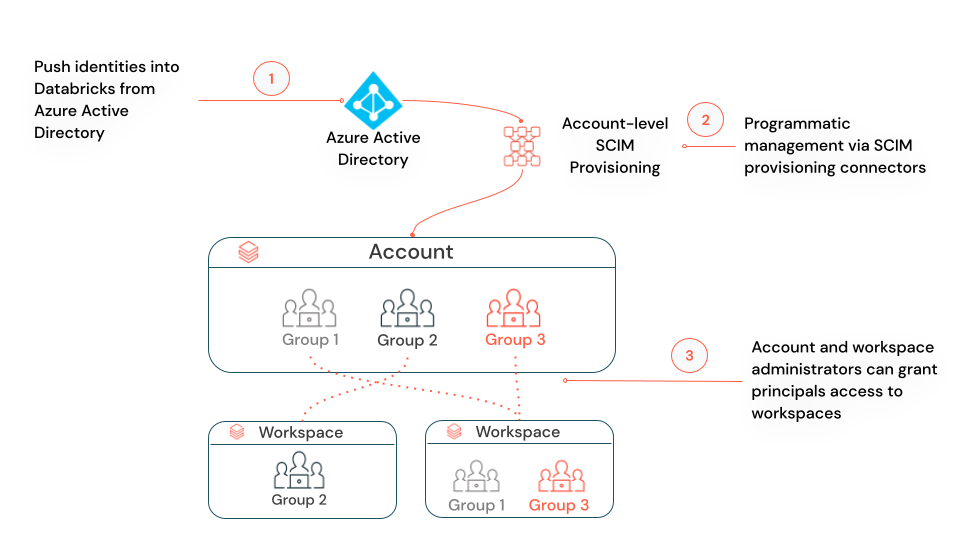

Hesap düzeyinde ve çalışma alanı düzeyinde SCIM sağlama

Hesap düzeyinde SCIM sağlamayı kullanarak Microsoft Entra ID'den Azure Databricks hesabınıza bir SCIM sağlama bağlayıcısı yapılandırabilir veya çalışma alanı düzeyinde SCIM sağlamayı kullanarak her çalışma alanına ayrı SCIM sağlama bağlayıcıları yapılandırabilirsiniz.

- Hesap düzeyinde SCIM sağlama: Databricks, hesapta tüm kullanıcıları oluşturmak, güncelleştirmek ve silmek için hesap düzeyinde SCIM sağlama kullanmanızı önerir. Azure Databricks'in içindeki çalışma alanlarına kullanıcı ve grup atamasını yönetirsiniz. Kullanıcıların çalışma alanı atamalarını yönetmek için kimlik federasyonu için çalışma alanlarınızın etkinleştirilmesi gerekir.

Çalışma alanı düzeyinde SCIM sağlama (eski ve Genel Önizleme): Kimlik federasyonu için etkinleştirilmemiş çalışma alanları için hesap düzeyinde ve çalışma alanı düzeyinde SCIM sağlamayı paralel olarak yönetmeniz gerekir. Kimlik federasyonu için etkinleştirilmiş çalışma alanları için çalışma alanı düzeyinde SCIM sağlama gerekmez.

Bir çalışma alanı için zaten çalışma alanı düzeyinde SCIM sağlamayı ayarladıysanız, Databricks kimlik federasyonu için çalışma alanını etkinleştirmenizi, hesap düzeyinde SCIM sağlamayı ayarlamanızı ve çalışma alanı düzeyinde SCIM sağlamayı kapatmanızı önerir. Bkz . Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme.

Gereksinimler

SCIM kullanarak Azure Databricks'e kullanıcı ve grup sağlamak için:

- Azure Databricks hesabınızın Premium planı olmalıdır.

- SCIM kullanarak Azure Databricks hesabınıza kullanıcı sağlamak için (SCIM REST API'leri dahil), Azure Databricks hesap yöneticisi olmanız gerekir.

- SCIM kullanarak (SCIM REST API'leri dahil) bir Azure Databricks çalışma alanına kullanıcı sağlamak için Azure Databricks çalışma alanı yöneticisi olmanız gerekir.

Yönetici ayrıcalıkları hakkında daha fazla bilgi için bkz . Kullanıcıları, hizmet sorumlularını ve grupları yönetme.

Hesapta en fazla 10.000 birleşik kullanıcı ve hizmet sorumlusu ve 5000 grup olabilir. Her çalışma alanında en fazla 10.000 birleşik kullanıcı ve hizmet sorumlusu ve 5000 grup olabilir.

Azure Databricks hesabınıza kimlik sağlama

SCIM sağlama bağlayıcısını kullanarak veya doğrudan SCIM API'lerini kullanarak Microsoft Entra ID'den Azure Databricks hesabınıza kullanıcı ve grup sağlamak için SCIM'yi kullanabilirsiniz.

Microsoft Entra Id (eski adıyla Azure Active Directory) kullanarak Azure Databricks hesabınıza kullanıcı ve grup ekleme

Bir SCIM sağlama bağlayıcısı kullanarak Microsoft Entra ID kiracınızdaki hesap düzeyi kimlikleri Azure Databricks ile eşitleyebilirsiniz.

Önemli

Kimlikleri doğrudan çalışma alanlarınızla eşitleyen SCIM bağlayıcılarınız zaten varsa, hesap düzeyi SCIM bağlayıcısı etkinleştirildiğinde bu SCIM bağlayıcılarını devre dışı bırakmanız gerekir. Bkz . Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme.

Tüm yönergeler için bkz . Microsoft Entra Id kullanarak Azure Databricks hesabınıza kimlik sağlama.

Not

Bir kullanıcıyı hesap düzeyi SCIM bağlayıcısından kaldırdığınızda, kimlik federasyonunun etkinleştirilip etkinleştirilmediğine bakılmaksızın bu kullanıcı hesaptan ve tüm çalışma alanlarından devre dışı bırakılır. Bir grubu hesap düzeyi SCIM bağlayıcısından kaldırdığınızda, bu gruptaki tüm kullanıcılar hesaptan ve erişimi olan çalışma alanlarından devre dışı bırakılır (başka bir grubun üyesi olmadığı veya hesap düzeyinde SCIM bağlayıcısına doğrudan erişim verilmediği sürece).

SCIM API'sini kullanarak hesabınıza kullanıcı, hizmet sorumlusu ve grup ekleme

Hesap yöneticileri, Hesap SCIM API'sini kullanarak Azure Databricks hesabına kullanıcı, hizmet sorumlusu ve grup ekleyebilir. Hesap yöneticileri API'yi accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) üzerinde çağırır ve kimlik doğrulaması için SCIM belirteci veya Microsoft Entra Id belirteci kullanabilir.

Not

SCIM belirteci Hesap SCIM API'sine /api/2.0/accounts/{account_id}/scim/v2/ sınırlıdır ve diğer Databricks REST API'lerinde kimlik doğrulaması yapmak için kullanılamaz.

SCIM belirtecini almak için aşağıdakileri yapın:

Kenar çubuğunda Ayarlar'e tıklayın.

Kullanıcı Sağlama'ya tıklayın.

Sağlama etkin değilse Kullanıcı sağlamayı etkinleştir'e tıklayın ve belirteci kopyalayın.

Sağlama zaten etkinse Belirteci yeniden oluştur'a tıklayın ve belirteci kopyalayın.

Kimlik doğrulaması yapmak için Microsoft Entra Id belirtecini kullanmak için bkz . Microsoft Entra ID hizmet sorumlusu kimlik doğrulaması.

Çalışma alanı yöneticileri aynı API'yi kullanarak kullanıcı ve hizmet sorumluları ekleyebilir. Çalışma alanı yöneticileri, çalışma alanı etki alanında {workspace-domain}/api/2.0/account/scim/v2/API'yi çağırır.

Hesap düzeyinde SCIM belirtecini döndürme

Hesap düzeyi SCIM belirtecinin güvenliği aşıldıysa veya kimlik doğrulama belirteçlerini düzenli aralıklarla döndürmek için iş gereksinimleriniz varsa SCIM belirtecini döndürebilirsiniz.

- Azure Databricks hesap yöneticisi olarak hesap konsolunda oturum açın.

- Kenar çubuğunda Ayarlar'e tıklayın.

- Kullanıcı Sağlama'ya tıklayın.

- Belirteci yeniden oluştur'a tıklayın. Yeni belirteci not edin. Önceki belirteç 24 saat boyunca çalışmaya devam edecektir.

- 24 saat içinde SCIM uygulamanızı yeni SCIM belirtecini kullanacak şekilde güncelleştirin.

Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme

Hesap düzeyinde SCIM sağlamayı etkinleştiriyorsanız ve bazı çalışma alanları için zaten çalışma alanı düzeyinde SCIM sağlamayı ayarladıysanız, Databricks çalışma alanı düzeyinde SCIM sağlamayı kapatmanızı ve bunun yerine kullanıcıları ve grubu hesap düzeyine eşitlemenizi önerir.

Microsoft Entra ID'de, çalışma alanı düzeyinde SCIM bağlayıcılarınızı kullanarak Azure Databricks'e sağlamakta olduğunuz tüm kullanıcıları ve grupları içeren bir grup oluşturun.

Databricks, bu grubun hesabınızdaki tüm çalışma alanlarındaki tüm kullanıcıları içermesini önerir.

Azure Databricks hesabınıza kimlik sağlama başlığındaki yönergeleri kullanarak hesabınıza kullanıcı ve grup sağlamak için yeni bir SCIM sağlama bağlayıcısı yapılandırın.

1. adımda oluşturduğunuz grubu veya grupları kullanın. Mevcut bir hesap kullanıcısıyla kullanıcı adı (e-posta adresi) paylaşan bir kullanıcı eklerseniz, bu kullanıcılar birleştirilir. Hesaptaki mevcut gruplar etkilenmez.

Yeni SCIM sağlama bağlayıcısının kullanıcıları ve grupları hesabınıza başarıyla sağladığını onaylayın.

Çalışma alanlarınıza kullanıcı ve grup sağlayan eski çalışma alanı düzeyinde SCIM bağlayıcılarını kapatın.

Çalışma alanı düzeyindeki SCIM bağlayıcılarını kapatmadan önce kullanıcıları ve grupları kaldırmayın. SCIM bağlayıcısından erişimin iptali, Azure Databricks çalışma alanında kullanıcıyı devre dışı bırakır. Daha fazla bilgi için bkz . Azure Databricks çalışma alanınızda bir kullanıcıyı devre dışı bırakma.

Çalışma alanı yerel gruplarını hesap gruplarına geçirin.

Çalışma alanlarınızda eski gruplar varsa, bunlar çalışma alanı-yerel gruplar olarak bilinir. Hesap düzeyi arabirimleri kullanarak çalışma alanı yerel gruplarını yönetemezsiniz. Databricks bunları hesap gruplarına dönüştürmenizi önerir. Bkz. Çalışma alanı yerel gruplarını hesap gruplarına geçirme

Azure Databricks çalışma alanına kimlik sağlama (eski)

Önemli

Bu özellik Genel Önizlemededir.

Kullanıcıları ve grupları sağlamak için Bir IdP bağlayıcısı kullanmak istiyorsanız ve kimlik federasyon olmayan bir çalışma alanınız varsa, SCIM sağlamayı çalışma alanı düzeyinde yapılandırmanız gerekir.

Not

Çalışma alanı düzeyinde SCIM, kimliği federasyon çalışma alanınıza atanan hesap gruplarını tanımıyor ve hesap grupları söz konusuysa çalışma alanı düzeyinde SCIM API çağrıları başarısız olur. Çalışma alanınız kimlik federasyonu için etkinleştirildiyse Databricks, çalışma alanı düzeyinde SCIM API'sinin yerine hesap düzeyinde SCIM API'sini kullanmanızı ve hesap düzeyinde SCIM sağlamayı ayarlamanızı ve çalışma alanı düzeyinde SCIM sağlamayı kapatmanızı önerir. Ayrıntılı yönergeler için bkz . Çalışma alanı düzeyinde SCIM sağlamayı hesap düzeyine geçirme.

IdP sağlama bağlayıcısı kullanarak çalışma alanınıza kullanıcı ve grup ekleme

IdP'ye özgü uygun makaledeki yönergeleri izleyin:

SCIM API'sini kullanarak çalışma alanınıza kullanıcı, grup ve hizmet sorumluları ekleme

Çalışma alanı yöneticileri, çalışma alanı düzeyinde SCIM API'lerini kullanarak Azure Databricks hesabına kullanıcı, grup ve hizmet sorumluları ekleyebilir. Bkz. Çalışma Alanı Kullanıcıları API'si, Çalışma Alanı Grupları API'si ve Çalışma Alanı Hizmet Sorumluları API'si

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin