GitHub genel deposunda bulunan kişisel erişim belirteçleriyle ilgili bildirimleri almayı kabul etme

Şu anda GitHub genel deposuna iade edilmiş bir kişisel erişim belirteci keşfederken, belirteç sahibine ayrıntılı bir e-posta bildirimi gönderir ve Azure DevOps Kuruluşunuzun Denetim Günlüğü'ne bir olay kaydederiz. Bu güncelleştirmeyle, proje koleksiyonu yöneticilerinin kuruluşuna ait bir kullanıcı için kişisel erişim belirteci GitHub genel deposunda bulunduğunda bildirim almayı kabul etme seçeneğini ekledik. Bu, proje koleksiyonu yöneticilerinin Azure DevOps hesaplarının ve verilerinin güvenliğini tehlikeye atabilecek belirteçlerin ne zaman sızdırıldığını bilmelerine yardımcı olur.

Ayrıntılar için sürüm notlarına göz atın.

Genel

- Proje Koleksiyonu Yöneticileri GitHub genel deposunda bulunan kişisel erişim belirteçleriyle ilgili bildirimleri kabul edebilir

- Tüm Azure DevOps istekleri için güvenlik doğrulamasını zorunlu tutma

Azure Boards

Azure Pipelines

- Aracı hizmet hesabı olarak Destek Grubu Yönetilen Hizmet Hesapları

- Bilgilendirme çalıştırmaları

- Derleme Tanımı REST API

retentionRulesözelliği kullanımdan kaldırıldı

Genel

Proje Koleksiyonu Yöneticileri GitHub genel deposunda bulunan kişisel erişim belirteçleriyle ilgili bildirimleri kabul edebilir

Proje Koleksiyonu Yöneticileri artık kuruluşlarındaki bir kullanıcıya ait kişisel erişim belirteci (PAT) GitHub genel deposunda bulunduğunda bildirim almayı kabul edebilir.

Azure DevOps güvenlik ekibi, GitHub'daki iş ortaklarımızla işbirliği yaparak GitHub'daki genel depolarda denetlenen Azure DevOps PAT'lerini tarar ve GitHub genel deposunda bulunursa belirtecin sahibine bir e-posta bildirimi gönderir. Bu, Azure DevOps kuruluşunun Denetim Günlüğü'ne de kaydedilir.

Proje Koleksiyonu Yöneticileri, Kullanıcı Ayarları - Bildirimler ->> Yeni Abonelik'e giderek bu bildirimlere abone olabilir

Tüm Azure DevOps istekleri için güvenlik doğrulamasını zorunlu tutma

Azure DevOps, belirli kullanıcıların Azure DevOps kaynaklarına çağrı yapmak için X-TFS-FedAuthRedirect üst bilgisini kullanırken bazı güvenlik doğrulamalarını atlamasına izin veren önceki bir güvenlik açığını kapatacaktır. Artık bu X-TFS-FedAuthRedirect üst bilgisini kullanan tüm kullanıcıların her zaman kiracıları tarafından ayarlanan Azure Active Directory ilkeleriyle uyumlu olması ve her zaman etkin bir kullanıcı oturumuna sahip olduklarından emin olmak için Azure DevOps hesaplarında düzenli olarak oturum açması gerekir.

Bu üst bilgiyi kullandıysanız ve uyumsuz olarak kabul ediliyorsanız, X-TFS-FedAuthRedirect ile çağrı yaparken 401'lerle karşılaşabilirsiniz. Bu üst bilgiyi kullananlar için önerilen eylem, hesabınızın tüm gerekli yönetici ilkelerini karşıladığından, yeni bir kullanıcı oturumu almak için Azure DevOps'ta yeniden oturum açtığından ve Azure DevOps'ta en az 90 günde bir oturum açmaya devam ettiğinden veya kiracı yöneticileriniz tarafından ayarlanan oturum açma sıklığı denetimlerinin süresinden emin olmaktır.

Ürün, arka planda X-TFS-FedAuthRedirect üst bilgisini kullanarak da çağrılar olabileceğinden, bu durum Visual Studio kullanıcıları için de geçerli olabilir. Visual Studio ürününde 401'lerle karşılaşırsanız (örneğin, Azure DevOps kaynaklarına erişimi engelleyen başlıklar veya hata iletileri), yukarıdaki önerinin aynısı geçerlidir. Hesabınızın yönetici ilkelerini karşıladığından emin olun, Azure DevOps'ta yeniden oturum açın ve kesintileri önlemek için düzenli aralıklarla bunu yapmaya devam edin.

Azure Boards

Kanban kartlarında çocuklara atandı

Kanban pano kartlarındaki tüm alt öğelere Atanan avatarını ekledik. Bu, artık hangi öğelerin atandığını ve kime atandığını anlamayı kolaylaştırır. İş öğesini hızla atamak için bağlam menüsünü de kullanabilirsiniz.

Not

Bu özellik New Boards Hubs önizlemesiyle kullanılabilir.

Üst Kimlikle Sorgunun genel kullanılabilirliği

Bu güncelleştirmeyle, iş öğelerini Üst Kimlikle sorgulama özelliğini genel olarak yayınlıyoruz. Ebeveyni temel alan düz bir çocuk listesi almanın yollarını arıyorsanız bu harika bir özelliktir.

Azure Pipelines

Aracı hizmet hesabı olarak Destek Grubu Yönetilen Hizmet Hesapları

Azure Pipelines aracısı artık Windows'ta Şirket İçinde Barındırılan aracılarda Grup Yönetilen Hizmet Hesaplarını destekliyor.

Grup Tarafından Yönetilen Hizmet Hesapları (gSMA'lar), hizmet hesabı olarak davranan etki alanı hesapları için merkezi parola yönetimi sağlar. Azure Pipelines Aracısı bu hesap türünü tanıyabilir, bu nedenle yapılandırma sırasında parola gerekmez:

.\config.cmd --url https://dev.azure.com/<Organization> `

--auth pat --token <PAT> `

--pool <AgentPool> `

--agent <AgentName> --replace `

--runAsService `

--windowsLogonAccount <DOMAIN>\<gMSA>

Bilgilendirme çalıştırmaları

Bilgilendirme amaçlı bir çalıştırma, Azure DevOps'un YAML işlem hattının kaynak kodunu alamadığını bildirir. Böyle bir çalıştırma aşağıdaki gibi görünür.

Azure DevOps, bir YAML işlem hattının kaynak kodunu, örneğin gönderilen bir işlemeye veya iç tetikleyicilere yanıt olarak kod değişiklikleri olup olmadığını denetlemek ve zamanlanmış çalıştırma başlatıp başlatmamak için alır. Bu adım başarısız olduğunda sistem bilgilendirsel bir çalıştırma oluşturur. Bu çalıştırmalar yalnızca işlem hattının kodu bir GitHub veya BitBucket deposunda olduğunda oluşturulur.

İşlem hattının YAML kodunu alma işlemi aşağıdaki nedenlerle başarısız olabilir:

- Kesinti yaşayan depo sağlayıcısı

- İstek azaltma

- Kimlik doğrulaması sorunları

- İşlem hattının .yml dosyasının içeriği alınamıyor

Bilgilendirme çalıştırmaları hakkında daha fazla bilgi edinin.

Derleme Tanımı REST API retentionRules özelliği kullanımdan kaldırıldı

Derleme Tanımı REST API'sininBuildDefinition yanıt türünde, retentionRules bu özellik her zaman boş bir küme döndürdüğünden özelliği artık kullanımdan kaldırıldı olarak işaretlenir.

Sonraki adımlar

Not

Bu özellikler önümüzdeki iki-üç hafta içinde kullanıma sunulacaktır.

Azure DevOps'a gidin ve bir göz atın.

Geri bildirim sağlama

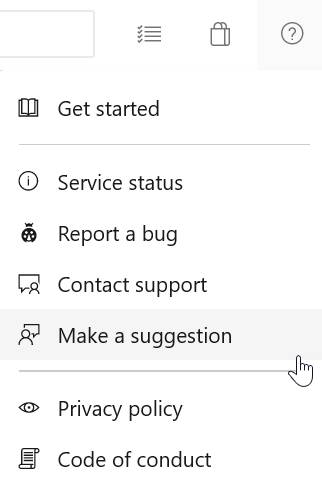

Bu özellikler hakkında düşüncelerinizi duymak isteriz. Bir sorunu bildirmek veya öneri sağlamak için yardım menüsünü kullanın.

Stack Overflow'da topluluk tarafından yanıtlanmış öneriler ve sorularınıza da ulaşabilirsiniz.

Teşekkürler,

Aaron Hallberg

Geri Bildirim

Çok yakında: 2024 boyunca, içerik için geri bildirim mekanizması olarak GitHub Sorunları’nı kullanımdan kaldıracak ve yeni bir geri bildirim sistemiyle değiştireceğiz. Daha fazla bilgi için bkz. https://aka.ms/ContentUserFeedback.

Gönderin ve geri bildirimi görüntüleyin