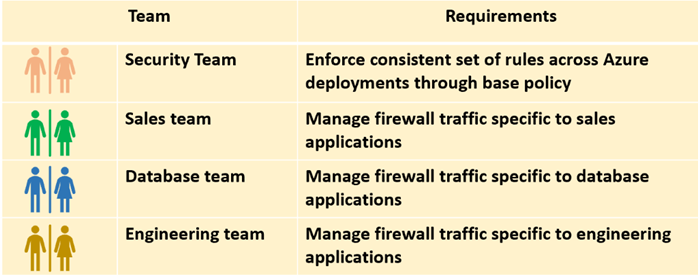

Kural hiyerarşisi tanımlamak için Azure Güvenlik Duvarı ilkesi kullanma

Güvenlik yöneticilerinin güvenlik duvarlarını yönetmesi ve şirket içi ve bulut dağıtımlarında uyumluluğu sağlaması gerekir. Önemli bir bileşen, uygulama ekiplerine otomatik bir şekilde güvenlik duvarı kuralları oluşturmak için CI/CD işlem hatlarını uygulama esnekliği sağlamaktır.

Azure Güvenlik Duvarı ilkesi bir kural hiyerarşisi tanımlamanıza ve uyumluluğu zorlamanıza olanak tanır:

- Bir alt uygulama ekibi ilkesinin üzerine merkezi bir temel ilkeyi katmanlayan hiyerarşik bir yapı sağlar. Temel ilke daha yüksek önceliğe sahiptir ve alt ilkeden önce çalışır.

- Yanlışlıkla temel ilke kaldırmayı önlemek ve bir abonelik veya kaynak grubu içindeki kural koleksiyonu gruplarına seçmeli erişim sağlamak için bir Azure özel rol tanımı kullanın.

Çözüme genel bakış

Bu örneğin üst düzey adımları şunlardır:

- Güvenlik ekibi kaynak grubunda bir temel güvenlik duvarı ilkesi oluşturun.

- Temel ilkede BT güvenliğine özgü kurallar tanımlayın. Bu, trafiğe izin vermek/trafiği reddetmek için ortak bir kural kümesi ekler.

- Temel ilkeyi devralan uygulama ekibi ilkeleri oluşturun.

- İlkede uygulama ekibine özgü kurallar tanımlayın. Önceden var olan güvenlik duvarlarından da kuralları geçirebilirsiniz.

- Kural koleksiyonu grubuna ayrıntılı erişim sağlamak ve Güvenlik Duvarı İlkesi kapsamında roller eklemek için Microsoft Entra özel rolleri oluşturun. Aşağıdaki örnekte Satış ekibi üyeleri, Satış ekipleri Güvenlik Duvarı İlkesi için kural toplama gruplarını düzenleyebilir. Aynı durum Veritabanı ve Mühendislik ekipleri için de geçerlidir.

- İlkeyi ilgili güvenlik duvarıyla ilişkilendirin. Azure güvenlik duvarında yalnızca bir atanmış ilke olabilir. Bu, her uygulama ekibinin kendi güvenlik duvarına sahip olmasını gerektirir.

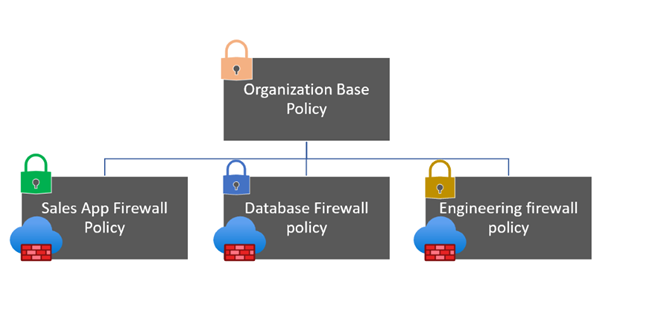

Güvenlik duvarı ilkelerini oluşturma

- Temel güvenlik duvarı ilkesi.

Uygulama ekiplerinin her biri için ilkeler oluşturun:

- Satış güvenlik duvarı ilkesi. Satış güvenlik duvarı ilkesi temel güvenlik duvarı ilkesini devralır.

- Veritabanı güvenlik duvarı ilkesi. Veritabanı güvenlik duvarı ilkesi temel güvenlik duvarı ilkesini devralır.

- Mühendislik güvenlik duvarı ilkesi. Mühendislik güvenlik duvarı ilkesi, temel güvenlik duvarı ilkesini de devralır.

Kural koleksiyonu gruplarına erişmek için özel roller oluşturma

Her uygulama ekibi için özel roller tanımlanır. Rol, işlemleri ve kapsamı tanımlar. Uygulama ekiplerinin ilgili uygulamaları için kural toplama gruplarını düzenlemesine izin verilir.

Özel rolleri tanımlamak için aşağıdaki üst düzey yordamı kullanın:

Aboneliği alın.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxAşağıdaki komutu çalıştırın.

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeOkuyucu rolünü JSON biçiminde çıkarmak için Get-AzRoleDefinition komutunu kullanın.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonReaderSupportRole.json dosyasını bir düzenleyicide açın.

JSON çıktısı aşağıdadır. Farklı özellikler hakkında bilgi için bkz . Azure özel rolleri.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

JSON dosyasını düzenleyerek

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writeeylemini seçin . Okuma işleminden sonra virgül eklemeyi unutmayın. Bu eylem, kullanıcının kural koleksiyonu grupları oluşturmasına ve güncelleştirmesine olanak tanır.

AssignableScopes'ta abonelik kimliğinizi aşağıdaki biçimde ekleyin.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxAçık abonelik kimlikleri eklemeniz gerekir. Aksi takdirde, rolü aboneliğinize aktarmanıza izin verilmez.

Kimlik özellik satırını silin ve IsCustom özelliğini true olarak değiştirin.

Ad ve Açıklama özelliklerini AZFM Kural Koleksiyonu Grup Yazarı olarak değiştirin ve Bu roldeki kullanıcılar Güvenlik Duvarı İlkesi kural koleksiyonu gruplarını düzenleyebilir

JSON dosyanız aşağıdaki örneğe benzer görünmelidir:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Yeni özel rolü oluşturmak için New-AzRoleDefinition komutunu kullanın ve JSON rol tanımı dosyasını belirtin.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

Özel rolleri listeleme

Tüm özel rolleri listelemek için Get-AzRoleDefinition komutunu kullanabilirsiniz:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

Özel rolleri Azure portalında da görebilirsiniz. Aboneliğinize gidin, Erişim denetimi (IAM), Roller'i seçin.

Daha fazla bilgi için bkz . Öğretici: Azure PowerShell kullanarak Azure özel rolü oluşturma.

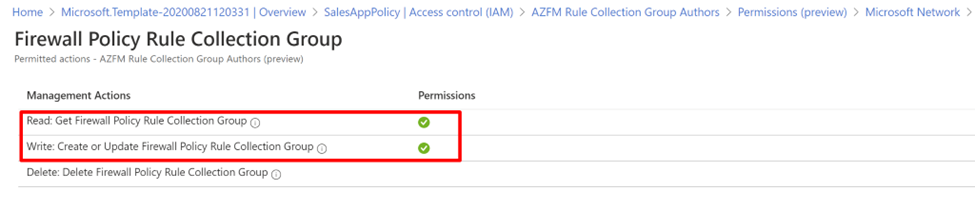

Özel role kullanıcı ekleme

Portalda, AZFM Kural Koleksiyonu Grubu Yazarları rolüne kullanıcı ekleyebilir ve güvenlik duvarı ilkelerine erişim sağlayabilirsiniz.

- Portaldan Uygulama ekibi güvenlik duvarı ilkesini (örneğin, SalesAppPolicy) seçin.

- Erişim Denetimi'ni seçin.

- Rol ataması ekle’yi seçin.

- Role kullanıcı/kullanıcı grupları (örneğin, Satış ekibi) ekleyin.

Diğer güvenlik duvarı ilkeleri için bu yordamı yineleyin.

Özet

Özel rollere sahip Güvenlik Duvarı İlkesi artık güvenlik duvarı ilkesi kuralı koleksiyon gruplarına seçmeli erişim sağlar.

Kullanıcıların şu izinlere sahip değildir:

- Azure Güvenlik Duvarı veya güvenlik duvarı ilkesini silin.

- Güvenlik duvarı ilkesi hiyerarşisini, DNS ayarlarını veya tehdit bilgilerini güncelleştirin.

- Güvenlik duvarı ilkesini, AZFM Kural Koleksiyonu Grubu Yazar grubunun üyesi olmadığı durumlarda güncelleştirin.

Güvenlik yöneticileri temel ilkeyi kullanarak korumaları zorunlu kılabilir ve kuruluşlarının gerektirdiği belirli trafik türlerini (örneğin ICMP) engelleyebilir.