Öğretici: Azure portal kullanarak Azure Güvenlik Duvarı ve ilkeyi dağıtma ve yapılandırma

Giden ağ erişimini denetleme, genel ağ güvenlik planının önemli bir parçasıdır. Örneğin, web sitelerine erişimi sınırlamak isteyebilirsiniz. Öte yandan, erişilebilen giden IP adreslerini ve bağlantı noktalarını sınırlamak da isteyebilirsiniz.

Azure alt ağından giden ağ erişimini denetlemenin bir yolu Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi'dir. Azure Güvenlik Duvarı ve Güvenlik Duvarı İlkesi ile şunları yapılandırabilirsiniz:

- Bir alt ağdan erişilebilen tam etki alanı adlarını (FQDN) tanımlayan uygulama kuralları.

- Kaynak adres, protokol, hedef bağlantı noktası ve hedef adresini tanımlayan ağ kuralları.

Ağ trafiğinizi güvenlik duvarından alt ağın varsayılan ağ geçidi olarak yönlendirdiğinizde ağ trafiği yapılandırılan güvenlik duvarı kurallarına tabi tutulur.

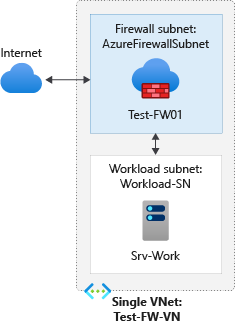

Bu öğreticide, kolay dağıtım için iki alt ağa sahip basitleştirilmiş bir tek sanal ağ oluşturursunuz.

- AzureFirewallSubnet - güvenlik duvarı bu alt ağdadır.

- Workload-SN: İş yükü sunucusu bu alt ağda yer alır. Bu alt ağın ağ trafiği güvenlik duvarından geçer.

Üretim dağıtımları için güvenlik duvarının kendi sanal asında olduğu bir merkez-uç modeli önerilir. İş yükü sunucuları, bir veya daha fazla alt ağa sahip aynı bölgedeki eşlenmiş sanal ağlarda yer alır.

Bu öğreticide şunların nasıl yapıldığını öğreneceksiniz:

- Test amaçlı ağ ortamı oluşturma

- Güvenlik duvarı ve güvenlik duvarı ilkesi dağıtma

- Varsayılan rota oluşturma

- Uygulama kuralını www.google.com erişime izin verecek şekilde yapılandırma

- Dış DNS sunucularına erişime izin vermek için ağ kuralı yapılandırma

- Test sunucusuna uzak masaüstüne izin vermek için NAT kuralı yapılandırma

- Güvenlik duvarını test etme

İsterseniz, Azure PowerShell kullanarak bu yordamı tamamlayabilirsiniz.

Ön koşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Ağı ayarlama

İlk olarak güvenlik duvarını dağıtmak için gerekli olan kaynakları içerecek bir kaynak grubu oluşturun. Ardından bir sanal ağ, alt ağlar ve bir test sunucusu oluşturun.

Kaynak grubu oluşturma

Kaynak grubu, bu öğreticideki tüm kaynakları içerir.

Azure Portal oturum açın.

Azure portal menüsünde Kaynak grupları'nı seçin veya herhangi bir sayfadan Kaynak grupları'nı arayıp seçin, ardından Ekle'yi seçin. Aşağıdaki değerleri yazın veya seçin:

Ayar Değer Abonelik Azure aboneliğinizi seçin. Kaynak grubu Test-FW-RG girin. Region Bir bölge seçin. Oluşturduğunuz diğer tüm kaynakların aynı bölgede olması gerekir. Gözden geçir ve oluştur’u seçin.

Oluştur’u seçin.

Sanal ağ oluşturma

Bu sanal ağın iki alt ağı olacaktır.

Not

AzureFirewallSubnet alt yapılandırmasını boyutu /26'dır. Alt ağ boyutu hakkında daha fazla bilgi için bkz. Azure Güvenlik Duvarı SSS.

Azure portal menüsünde veya Giriş sayfasında, Kaynak oluştur’u seçin.

Ağ'ı seçin.

Sanal ağ'ı arayın ve seçin.

Oluştur'u seçin, ardından aşağıdaki değerleri girin veya seçin:

Ayar Değer Abonelik Azure aboneliğinizi seçin. Kaynak grubu Test-FW-RG'yi seçin. Name Test-FW-VN girin. Region Daha önce kullandığınız konumu seçin. İleri: IP adresleri'ne tıklayın.

IPv4 Adres alanı için varsayılan 10.0.0.0/16'yı kabul edin.

Alt ağ'ın altında varsayılan'ı seçin.

Alt ağ adı için adı AzureFirewallSubnet olarak değiştirin. Güvenlik duvarı bu alt ağda yer alacaktır ve alt ağ adının mutlaka AzureFirewallSubnet olması gerekir.

Adres aralığı için 10.0.1.0/26 yazın.

Kaydet’i seçin.

Ardından, iş yükü sunucusu için bir alt ağ oluşturun.

Alt ağ ekle'yi seçin.

Alt ağ adı için Workload-SN yazın.

Alt ağ adres aralığı için 10.0.2.0/24 yazın.

Add (Ekle) seçeneğini belirleyin.

Gözden geçir ve oluştur’u seçin.

Oluştur’u seçin.

Sanal makine oluşturma

Şimdi iş yükü sanal makinesini oluşturun ve Workload-SN alt a bilgisayarına yerleştirin.

Azure portal menüsünde veya Giriş sayfasında, Kaynak oluştur’u seçin.

Windows Server 2019 Datacenter'ı seçin.

Sanal makine için şu değerleri girin veya seçin:

Ayar Değer Abonelik Azure aboneliğinizi seçin. Kaynak grubu Test-FW-RG'yi seçin. Sanal makine adı Srv-Work girin. Region Daha önce kullandığınız konumu seçin. Kullanıcı adı Bir kullanıcı adı girin. Parola Bir parola girin. Gelen bağlantı noktası kuralları, Genel gelen bağlantı noktaları'nın altında Yok'u seçin.

Diğer varsayılanları kabul edin ve İleri: Diskler'i seçin.

Disk varsayılanlarını kabul edin ve İleri: Ağ'ı seçin.

Sanal ağ için Test-FW-VN'nin seçildiğinden ve alt ağın workload-SN olduğundan emin olun.

Genel IP için Yok'u seçin.

Diğer varsayılanları kabul edin ve İleri: Yönetim'i seçin.

Önyükleme tanılamasını devre dışı bırakmak için Devre Dışı Bırak'ı seçin. Diğer varsayılanları kabul edin ve Gözden geçir + oluştur'u seçin.

Özet sayfasındaki ayarları gözden geçirin ve oluştur'u seçin.

Dağıtım tamamlandıktan sonra Srv-Work kaynağını seçin ve daha sonra kullanmak üzere özel IP adresini not edin.

Güvenlik duvarını ve ilkeyi dağıtma

Güvenlik duvarını sanal ağa dağıtın.

Azure portal menüsünde veya Giriş sayfasında, Kaynak oluştur’u seçin.

Arama kutusuna güvenlik duvarı yazın ve Enter tuşuna basın.

Güvenlik Duvarı'nı ve ardından Oluştur'u seçin.

Güvenlik duvarı oluştur sayfasında aşağıdaki ayarları kullanarak güvenlik duvarını yapılandırın:

Ayar Değer Abonelik Azure aboneliğinizi seçin. Kaynak grubu Test-FW-RG'yi seçin. Name Test-FW01 girin. Region Daha önce kullandığınız konumu seçin. Güvenlik duvarı yönetimi Bu güvenlik duvarını yönetmek için Güvenlik Duvarı İlkesi kullan'ı seçin. Güvenlik duvarı ilkesi Yeni ekle'yi seçin ve fw-test-pol yazın.

Daha önce kullandığınız bölgeyi seçin.Bir sanal ağ seçin Var olanı kullan'ı ve ardından Test-FW-VN'yi seçin. Genel IP adresi Yeni ekle'yi seçin ve Ad alanına fw-pip yazın. Diğer varsayılan değerleri kabul edin, ardından Gözden geçir ve oluştur'u seçin.

Özeti gözden geçirin ve oluştur'u seçerek güvenlik duvarını oluşturun.

Dağıtma işlemi birkaç dakika sürebilir.

Dağıtım tamamlandıktan sonra Test-FW-RG kaynak grubuna gidin ve Test-FW01 güvenlik duvarını seçin.

Güvenlik duvarının özel ve genel IP adreslerini not edin. Bu adresleri daha sonra kullanacaksınız.

Varsayılan rota oluşturma

Workload-SN alt ağında varsayılan giden rotayı güvenlik duvarından geçecek şekilde yapılandırın.

Azure portal menüsünde Tüm hizmetler'i seçin veya herhangi bir sayfadan Tüm hizmetler'i arayın ve seçin.

Ağ'ın altındaRota tabloları'yı seçin.

Oluştur'u seçin, ardından aşağıdaki değerleri girin veya seçin:

Ayar Değer Abonelik Azure aboneliğinizi seçin. Kaynak grubu Test-FW-RG'yi seçin. Region Daha önce kullandığınız konumu seçin. Name Firewall-route girin. Gözden geçir ve oluştur’u seçin.

Oluştur’u seçin.

Dağıtım tamamlandıktan sonra Kaynağa git'i seçin.

- Güvenlik duvarı yolu sayfasında Alt ağlar'ı ve ardından İlişkilendir'i seçin.

- Sanal ağ>Test-FW-VN'yi seçin.

- Alt ağ için Workload-SN'yi seçin. Bu yol için yalnızca Workload-SN alt ağı seçtiğinizden emin olun; aksi takdirde güvenlik duvarınız düzgün çalışmaz.

- Tamam’ı seçin.

- Yollar'ı ve ardından Ekle'yi seçin.

- Yol adı alanınafw-dg girin.

- Adres ön eki için 0.0.0.0/0 girin.

- Sonraki atlama türü için Sanal gereç'i seçin. Azure Güvenlik Duvarı, normalde yönetilen bir hizmettir ancak bu durumda sanal gereç kullanılabilir.

- Sonraki atlama adresi için daha önce not ettiğiniz güvenlik duvarının özel IP adresini girin.

- Tamam’ı seçin.

Uygulama kuralı yapılandırma

Bu, öğesine giden erişime www.google.comizin veren uygulama kuralıdır.

- Test-FW-RG kaynak grubunu açın ve fw-test-pol güvenlik duvarı ilkesini seçin.

- Uygulama kuralları'ı seçin.

- Kural koleksiyonu ekle'yi seçin.

- Ad alanına App-Coll01 girin.

- Öncelik alanına 200 girin.

- Kural koleksiyonu eylemi için İzin Ver'i seçin.

- Kurallar'ın altındaki Ad alanına Allow-Google yazın.

- Kaynak türü içinIP adresi'ne tıklayın.

- Kaynak alanına 10.0.2.0/24 girin.

- Protokol:bağlantı noktası alanına http, https girin.

- Hedef Türü için FQDN'yi seçin.

- Hedef alanına

www.google.com - Add (Ekle) seçeneğini belirleyin.

Azure Güvenlik Duvarı'nda varsayılan olarak izin verilen altyapı FQDN'leri için yerleşik bir kural koleksiyonu bulunur. Bu FQDN'ler platforma özgüdür ve başka amaçlarla kullanılamaz. Daha fazla bilgi için bkz. Altyapı FQDN'leri.

Ağ kuralını yapılandırma

Bu, bağlantı noktası 53’deki (DNS) iki IP adresine giden erişime izin veren ağ kuralıdır.

- Ağ kuralları'ı seçin.

- Kural koleksiyonu ekle'yi seçin.

- Ad alanına Net-Coll01 girin.

- Öncelik alanına 200 girin.

- Kural koleksiyonu eylemi için İzin Ver'i seçin.

- Kural koleksiyonu grubu için DefaultNetworkRuleCollectionGroup'u seçin.

- Kurallar'ın altında, Ad alanına Allow-DNS yazın.

- Kaynak türü içinIP Adresi'ne tıklayın.

- Kaynak alanına 10.0.2.0/24 girin.

- Protokol alanında UDP'yi seçin.

- Hedef Bağlantı Noktaları için 53 girin.

- Hedef türü içinIP adresi'ne tıklayın.

- Hedef alanına 209.244.0.3.209.244.0.4 girin.

Bunlar CenturyLink tarafından işletilen genel DNS sunucularıdır. - Add (Ekle) seçeneğini belirleyin.

DNAT kuralını yapılandırma

Bu kural, bir uzak masaüstünü güvenlik duvarı üzerinden Srv-Work sanal makinesine bağlamanıza olanak tanır.

- DNAT kurallarını seçin.

- Kural koleksiyonu ekle'yi seçin.

- Ad alanına rdp yazın.

- Öncelik alanına 200 girin.

- Kural koleksiyonu grubu için DefaultDnatRuleCollectionGroup'u seçin.

- Kurallar'ın altındaki Ad alanına rdp-nat yazın.

- Kaynak türü içinIP adresi'ne tıklayın.

- Kaynak alanına girin*.

- Protokol alanında TCP'yi seçin.

- Hedef Bağlantı Noktaları için 3389 girin.

- Hedef Türü için IP Adresi'ne tıklayın.

- Hedef alanına güvenlik duvarı genel IP adresini girin.

- Çevrilmiş adres için Srv-work özel IP adresini girin.

- Çevrilmiş bağlantı noktası için 3389 girin.

- Add (Ekle) seçeneğini belirleyin.

Srv-Work ağ arabiriminin birincil ve ikincil DNS adresini değiştirme

Bu öğreticide test amacıyla sunucunun birincil ve ikincil DNS adreslerini yapılandırın. Bu genel bir Azure Güvenlik Duvarı gereksinimi değildir.

- Azure portal menüsünde Kaynak grupları'nı seçin veya herhangi bir sayfadan Kaynak grupları'nı arayın ve seçin. Test-FW-RG kaynak grubunu seçin.

- Srv-Work sanal makinesi için ağ arabirimini seçin.

- Ayarlar'ın altında DNS sunucuları'nı seçin.

- DNS sunucuları'nın altında Özel'i seçin.

- DNS sunucusu ekle metin kutusuna 209.244.0.3 ve sonraki metin kutusuna 209.244.0.4 yazın.

- Kaydet’i seçin.

- Srv-Work sanal makinesini yeniden başlatın.

Güvenlik duvarını test etme

Şimdi, beklendiği gibi çalıştığını onaylamak için güvenlik duvarını test edin.

Uzak masaüstünü güvenlik duvarı genel IP adresine bağlayın ve Srv-Work sanal makinesinde oturum açın.

Internet Explorer'ı açın ve

https://www.google.comadresine gidin.Internet Explorer güvenlik uyarılarında Tamam Kapat'ı> seçin.

Google giriş sayfasını görmeniz gerekir.

https://www.microsoft.comadresine gidin.Güvenlik duvarının engellemesi gerekir.

Bu nedenle güvenlik duvarı kurallarının çalıştığını doğruladınız:

- İzin verilen bir FQDN'ye göz atabilir ancak diğerlerine göz atamazsınız.

- Yapılandırılmış dış DNS sunucusunu kullanarak DNS adlarını çözümleyebilirsiniz.

Kaynakları temizleme

Güvenlik duvarı kaynaklarını bir sonraki öğretici için tutabilirsiniz veya artık gerekli değilse Test-FW-RG kaynak grubunu silerek güvenlik duvarıyla ilgili tüm kaynakları silebilirsiniz.