Öğretici: Bulut ortamınızda kaynak türlerine izin verme

Bulut idaresinin popüler hedeflerinden biri, ortamda izin verilen kaynak türlerini kısıtlamaktır. İşletmelerin kaynak türü kısıtlamalarının ardında birçok motivasyon vardır. Örneğin, kaynak türleri maliyetli olabilir veya iş standartlarına ve stratejilerine aykırı olabilir. Azure İlkesi, tek tek kaynak türleri için birçok ilke kullanmak yerine bu hedefe ulaşmak için iki yerleşik ilke sunar:

| Veri Akışı Adı (Azure portalı) |

Açıklama | Etki | Sürüm (GitHub) |

|---|---|---|---|

| İzin verilen kaynak türleri | Bu ilke, kuruluşunuzun dağıtabileceği kaynak türlerini belirtmenizi sağlar. Bu ilkeden yalnızca 'etiketler' ve 'konum' destekleyen kaynak türleri etkilenir. Tüm kaynakları kısıtlamak için bu ilkeyi çoğaltın ve 'mod'u 'Tümü' olarak değiştirin. | reddet | 1.0.0 |

| İzin verilmeyen kaynak türleri | Ortamınızda hangi kaynak türlerinin dağıtılabileceğini kısıtlayın. Kaynak türlerini sınırlamak, ortamınızın karmaşıklığını ve saldırı yüzeyini azaltırken maliyetlerin yönetilmesine de yardımcı olabilir. Uyumluluk sonuçları yalnızca uyumlu olmayan kaynaklar için gösterilir. | Denetim, Reddetme, Devre Dışı | 2.0.0 |

Bu öğreticide İzin verilmeyen kaynak türleri ilkesini uygulayacak ve Microsoft Azure portalı aracılığıyla kaynak türlerini uygun ölçekte yöneteceksiniz.

Önkoşullar

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

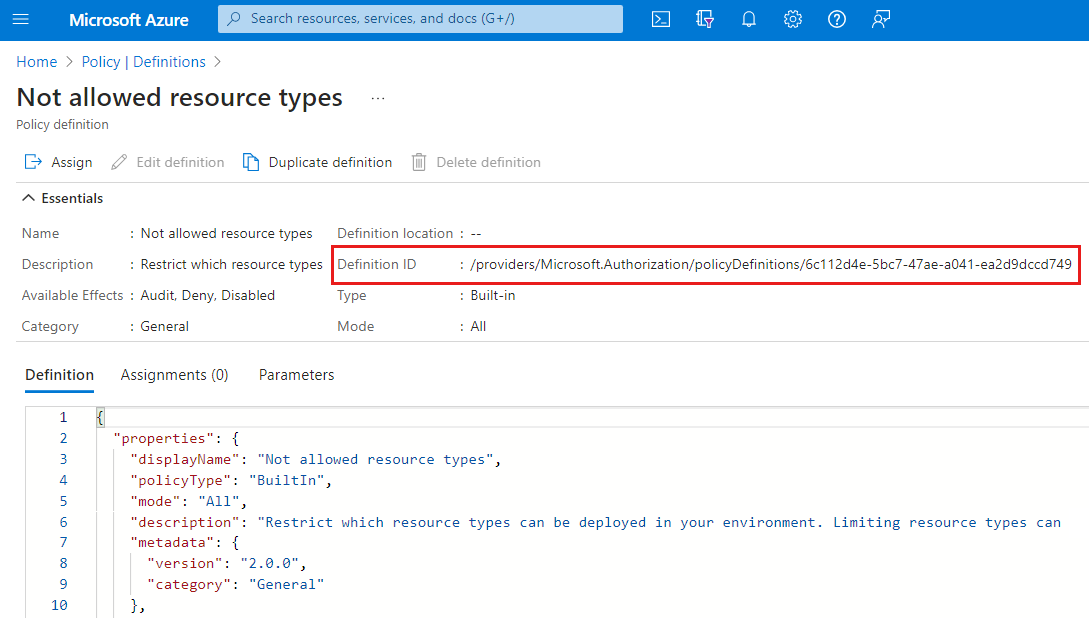

İlke tanımını atama

Kaynak türlerini devre dışı bırakmanın ilk adımı İzin verilmeyen kaynak türleri ilke tanımını atamaktır.

Azure portalında İzin verilmeyen kaynak türleri bölümüne gidin.

Sayfanın üst kısmındaki Ata düğmesini seçin.

Temel Bilgiler sekmesinde üç noktayı seçip bir yönetim grubu, abonelik veya kaynak grubu seçerek Kapsam'ı ayarlayın. Seçili kapsamda en az bir alt kapsam olduğundan emin olun. Ardından Kapsam sayfasının alt kısmından Seç’e tıklayın.

Bu örnekte Contoso aboneliği kullanılır.

Not

Bu ilke tanımını kök yönetim grubu kapsamınıza atarsanız, portal izin verilmeyen kaynak türlerini algılayabilir ve portal kullanıcılarının izin verilmeyen bir kaynağı dağıtmaya çalışmadan önce kısıtlamanın farkında olması için Tüm Hizmetler görünümünde bunları devre dışı bırakabilir.

Kaynaklar Kapsam’a göre dışlanabilir. Dışlamalar, Kapsam’dan bir düzey aşağıda başlatılır. Dışlamalar isteğe bağlıdır, bu yüzden şimdilik boş bırakın.

Atama adı, seçtiğiniz ilke tanımı adıyla otomatik olarak doldurulur, ancak bunu değiştirebilirsiniz. Bu ilke ataması hakkında ayrıntılı bilgi sağlamak için isteğe bağlı bir Açıklama da ekleyebilirsiniz.

İlke zorlamasını Etkin olarak bırakın. Devre Dışı Bırakıldığında, bu ayar etkiyi tetiklemeden ilkenin sonucunu test etmenizi sağlar. Daha fazla bilgi için bkz . zorlama modu.

Tarafından atanan , oturum açan kişilere göre otomatik olarak doldurulur. Bu alan isteğe bağlı olduğu için özel değerler girilebilir.

Sihirbazın üst kısmındaki Parametreler sekmesini seçin. Bu öğretici, Gelişmiş sekmesini atlar.

İzin verilmeyen kaynak türleri parametresinde, bulut ortamınızda izin verilmemesi gereken kaynak türlerini aramak ve seçmek için açılan listeyi kullanın.

Bu ilke tanımında

modifyveyadeployIfNotExistsetkileri olmadığından düzeltme görevlerini desteklemez. Bu öğretici için Düzeltme sekmesini atlayın.Sihirbazın üst kısmındaki Uyumsuzluk iletileri sekmesini seçin.

Uyumsuzluk iletisini Bu kaynak türüne izin verilmiyor olarak ayarlayın. Bu özel ileti, bir kaynak reddedildiğinde veya normal değerlendirme sırasında uyumlu olmayan kaynaklar için görüntülenir.

Sihirbazın üst kısmındaki Gözden Geçir + oluştur sekmesini seçin.

Seçimlerinizi gözden geçirin, ardından sayfanın alt kısmındaki Oluştur'u seçin.

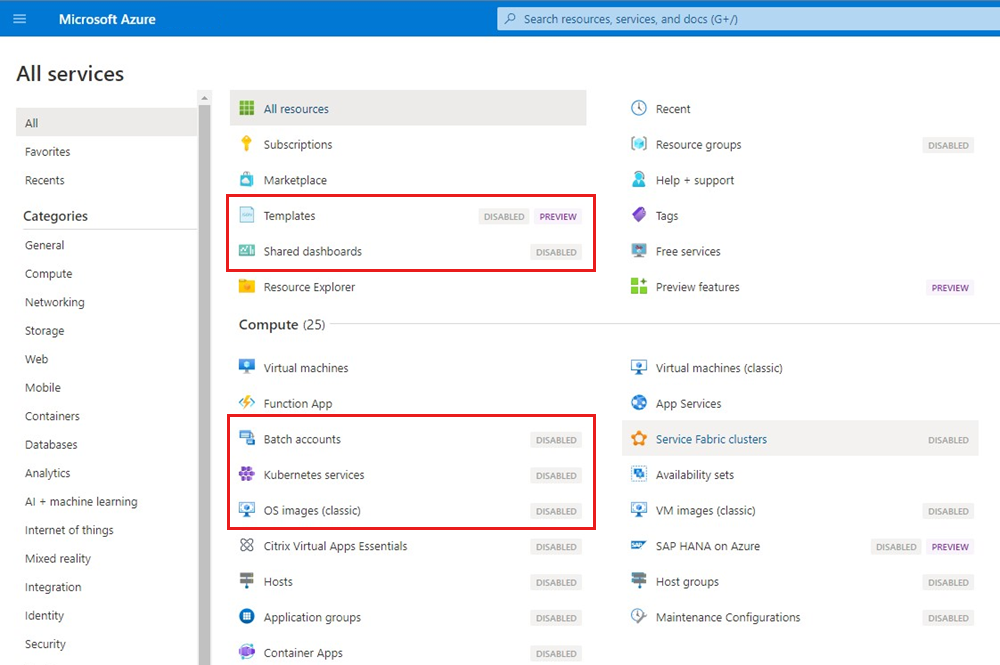

Azure portalında devre dışı bırakılmış kaynak türlerini görüntüleme

Bu adım yalnızca ilke kök yönetim grubu kapsamında atandığında geçerlidir.

Artık yerleşik bir ilke tanımı atadığınıza göre Tüm Hizmetler'e gidin. Azure portalı, bu ilke atamasından izin verilmeyen kaynak türlerinin farkındadır ve bunları Tüm Hizmetler sayfasında devre dışı bırakır. Oluştur seçeneği devre dışı bırakılmış kaynak türleri için kullanılamaz.

Not

Bu ilke tanımını kök yönetim grubunuz için atarsanız, kullanıcılar ilk kez oturum açtıklarında veya ilke oturum açtıktan sonra değişirse aşağıdaki bildirimi görür:

İlke yönetici tarafından değiştirildi Yöneticiniz hesabınızın ilkelerde değişiklik yaptı. Güncelleştirilmiş ilkeleri kullanmak için portalı yenilemeniz önerilir.

Muafiyet oluşturma

Şimdi bir alt kapsamın kaynak türlerinin bu ilke tarafından devre dışı bırakılmasına izin verilmesi gerektiğini varsayalım. Bu kapsamda bir muafiyet oluşturalım, böylece aksi takdirde kısıtlanmış kaynaklar oraya dağıtılabilir.

Uyarı

Bu ilke tanımını kök yönetim grubu kapsamınıza atarsanız, Azure portalı alt düzey kapsamlarda muafiyetleri algılayamaz. İlke ataması tarafından izin verilmeyen kaynaklar Tüm Hizmetler listesinde devre dışı olarak gösterilir ve Oluştur seçeneği kullanılamaz. Ancak Azure CLI, Azure PowerShell veya Azure Resource Manager şablonları gibi istemcilerle muaf tutulan kapsamda kaynaklar oluşturabilirsiniz.

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Atamalar’ı seçin.

Oluşturduğunuz ilke atamasını arayın.

Sayfanın üst kısmındaki Muafiyet oluştur düğmesini seçin.

Temel Bilgiler sekmesinde, bu ilke ataması tarafından kısıtlanmış kaynaklara izin verilmesi gereken alt kapsam olan Muafiyet kapsamını seçin.

Muafiyet adını istediğiniz metinle doldurun ve Muafiyet kategorisini Feragat'in varsayılanı olarak bırakın. Bu muafiyetin süresi dolmak üzere ayarlanmayacağı için Muafiyet süre sonu ayarını değiştirmeyin. İsteğe bağlı olarak bir Muafiyet açıklaması ekleyin ve Gözden geçir ve oluştur'u seçin.

Bu öğretici, Gelişmiş sekmesini atlar. Gözden Geçir + oluştur sekmesinde Oluştur'u seçin.

Muafiyeti görüntülemek için, Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Muafiyetler'i seçin.

Artık alt kapsamınızda ilke tarafından izin verilmeyen kaynak türleri bulunabilir.

Kaynakları temizleme

Bu öğreticideki kaynaklarla çalışmayı bitirdiyseniz, bu öğreticide oluşturulan ilke atamalarını veya tanımlarını silmek için aşağıdaki adımları kullanın:

Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Tanımlar'ı (veya atamayı silmeye çalışıyorsanız Atamalar)'ı seçin.

Kaldırmak istediğiniz yeni girişim veya tanımını (ya da atamayı) arayın.

Satıra sağ tıklayın ya da tanımın (veya atamanın) sonundaki üç noktayı seçip Tanımı sil (veya Atamayı sil) öğesini seçin.

İnceleyin

Bu öğreticide, aşağıdaki görevleri başarıyla gerçekleştirdiniz:

- İzin verilmeyen kaynak türlerinin oluşturulmasını reddetmek için İzin verilmeyen kaynak türleri yerleşik ilkesi atandı

- Bu ilke ataması için bir alt kapsamda muafiyet oluşturuldu

Bu yerleşik ilkeyle, izin verilmeyen kaynak türlerini belirttiniz. Alternatif, daha kısıtlayıcı yaklaşım, İzin verilen kaynak türleri yerleşik ilkesi kullanılarak izin verilen kaynak türlerini belirtmektir.

Not

Azure portalının Tüm Hizmetleri yalnızca izin verilen kaynak türü ilkesinde belirtilmeyen kaynakları devre dışı bırakır; mode ilke olarak ayarlanırsa All ve ilke kök yönetim grubunda atanırsa. Bunun nedeni, ve'ye locationsbakılmaksızın tüm kaynak türlerini denetlemesidirtags. Portalın bu davranışa sahip olmasını istiyorsanız, İzin verilen kaynak türleri yerleşik ilkesini çoğaltın ve olarak değiştirin modeIndexedAllve kök yönetim grubu kapsamına atayın.

Sonraki adımlar

İlke tanımlarının, atamalarının ve muafiyetlerinin yapıları hakkında daha fazla bilgi edinmek için şu makalelere bakın:

Yerleşik ilke örneklerinin tam listesini görmek için şu makaleyi görüntüleyin: