Kurumsal Güvenlik Paketi ile Microsoft Entra tümleştirmesi için HDInsight kümelerini yapılandırma

Bu makalede, Microsoft Entra Id ile tümleştirilmiş bir HDInsight kümesi oluşturma ve yapılandırma işlemine ilişkin özet ve genel bir bakış sağlanır. Bu tümleştirme, Kurumsal Güvenlik Paketi (ESP), Microsoft Entra Domain Services ve önceden var olan şirket içi Active Directory adlı bir HDInsight özelliğine dayanır.

Azure'da etki alanı ayarlama ve yapılandırma, ESP özellikli küme oluşturma ve ardından şirket içi kullanıcıları eşitleme hakkında ayrıntılı, adım adım öğretici için bkz . Azure HDInsight'ta Kurumsal Güvenlik Paketi kümeleri oluşturma ve yapılandırma.

Background

Kurumsal Güvenlik Paketi (ESP), Azure HDInsight için Active Directory tümleştirmesi sağlar. Bu tümleştirme etki alanı kullanıcılarının HDInsight kümeleriyle kimlik doğrulaması yapmak ve büyük veri işlerini çalıştırmak için kendi etki alanı kimlik bilgilerini kullanmalarına olanak tanır.

Not

ESP genel olarak HDInsight 4.0 ve 5.0'da şu küme türleri için kullanılabilir: Apache Spark, Interactive, Hadoop, Apache Kafka ve HBase. ESP GA tarihinden (1 Ekim 2018) önce oluşturulan ESP kümeleri desteklenmez.

Önkoşullar

ESP özellikli bir HDInsight kümesi oluşturmadan önce tamamlamanız gereken birkaç önkoşul vardır:

- Mevcut bir şirket içi Active Directory ve Microsoft Entra Kimliği.

- Microsoft Entra Domain Services'i etkinleştirin.

- Eşitlemenin tamamlandığından emin olmak için Microsoft Entra Domain Services sistem durumunu denetleyin.

- Yönetilen kimlik oluşturma ve yetkilendirme.

- DNS ve ilgili sorunlar için Ağ kurulumunu tamamlayın.

Bu öğelerin her biri ayrıntılı olarak ele alınıyor. Bu adımların tümünü tamamlarken izlenecek yol için bkz . Azure HDInsight'ta Kurumsal Güvenlik Paketi kümeleri oluşturma ve yapılandırma.

Microsoft Entra Domain Services'i Etkinleştirme

ESP ile HDInsight kümesi oluşturmadan önce Microsoft Entra Etki Alanı Hizmetleri'nin etkinleştirilmesi önkoşuldur. Daha fazla bilgi için bkz . Azure portalını kullanarak Microsoft Entra Domain Services'i etkinleştirme.

Microsoft Entra Domain Services etkinleştirildiğinde, tüm kullanıcılar ve nesneler varsayılan olarak Microsoft Entra Id'den Microsoft Entra Domain Services ile eşitlenir. Eşitleme işleminin uzunluğu, Microsoft Entra Id içindeki nesne sayısına bağlıdır. Eşitleme, yüz binlerce nesne için birkaç gün sürebilir.

HDInsight ile çalışmak için Microsoft Entra Domain Services ile kullandığınız etki alanı adı 39 karakter veya daha az olmalıdır.

Yalnızca HDInsight kümelerine erişmesi gereken grupları eşitlemeyi seçebilirsiniz. Yalnızca belirli grupları eşitleme seçeneği kapsamlı eşitleme olarak adlandırılır. Yönergeler için bkz . Microsoft Entra Id'den yönetilen etki alanınıza kapsamlı eşitlemeyi yapılandırma.

Güvenli LDAP'yi etkinleştirirken, konu adına etki alanı adını yazın. Sertifikadaki konu alternatif adı. Etki alanı adınız contoso100.onmicrosoft.com, sertifika konu adınızda ve konu alternatif adınızda tam adın bulunduğundan emin olun. Daha fazla bilgi için bkz . Microsoft Entra Domain Services yönetilen etki alanı için güvenli LDAP yapılandırma.

Aşağıdaki örnek otomatik olarak imzalanan bir sertifika oluşturur. contoso100.onmicrosoft.com etki alanı adı hem (konu adı) hem DnsName de Subject (konu alternatif adı) içindedir.

$lifetime=Get-Date

New-SelfSignedCertificate -Subject contoso100.onmicrosoft.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.contoso100.onmicrosoft.com, contoso100.onmicrosoft.com

Not

Yalnızca kiracı yöneticileri Microsoft Entra Domain Services'ı etkinleştirme ayrıcalıklarına sahiptir. Küme depolama alanı Azure Data Lake Storage 1. Nesil veya 2. Nesil ise, Microsoft Entra çok faktörlü kimlik doğrulamasını yalnızca temel Kerberos kimlik doğrulamasını kullanarak kümeye erişmesi gereken kullanıcılar için devre dışı bırakmanız gerekir. Kuruluşunuz çok faktörlü kimlik doğrulaması gerektiriyorsa HDInsight Kimlik Aracısı özelliğini kullanmayı deneyin.

Güvenilen IP'leri veya Koşullu Erişim'i kullanarak yalnızca HDInsight kümesinin sanal ağı için IP aralığına erişen belirli kullanıcılar için çok faktörlü kimlik doğrulamasını devre dışı bırakabilirsiniz.

Küme depolama alanı Azure Blob depolama ise, çok faktörlü kimlik doğrulamasını devre dışı bırakmayın.

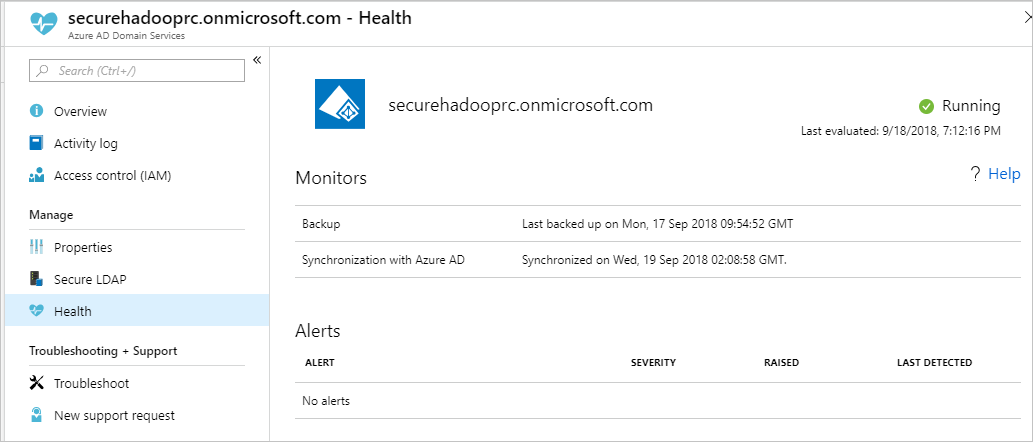

Microsoft Entra Domain Services sistem durumunu denetleme

Yönet kategorisinde Sistem Durumu'nu seçerek Microsoft Entra Domain Services'ın sistem durumunu görüntüleyin. Microsoft Entra Etki Alanı Hizmetleri'nin durumunun yeşil (çalışıyor) olduğundan ve eşitlemenin tamamlandığından emin olun.

Yönetilen kimlik oluşturma ve yetkilendirme

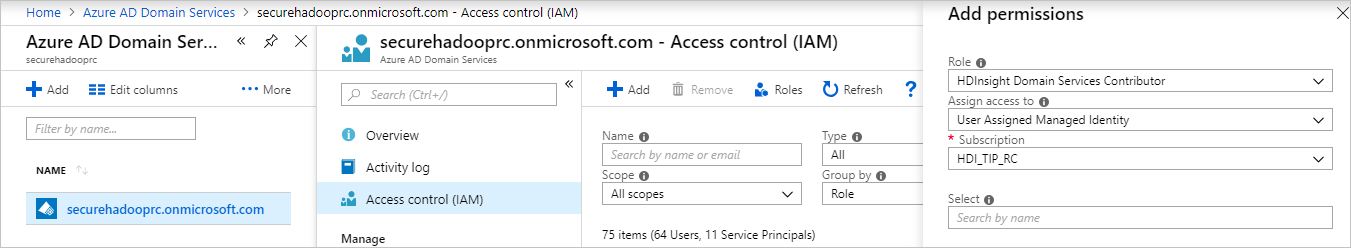

Güvenli etki alanı hizmetleri işlemlerini basitleştirmek için kullanıcı tarafından atanan yönetilen kimliği kullanın. YÖNETILEN kimliğe HDInsight Etki Alanı Hizmetleri Katkıda Bulunanı rolünü atadığınızda, etki alanı hizmetleri işlemlerini okuyabilir, oluşturabilir, değiştirebilir ve silebilir.

HDInsight Kurumsal Güvenlik Paketi için OU'lar ve hizmet sorumluları oluşturma gibi bazı etki alanı hizmetleri işlemleri gereklidir. Herhangi bir abonelikte yönetilen kimlikler oluşturabilirsiniz. Genel olarak yönetilen kimlikler hakkında daha fazla bilgi için bkz . Azure kaynakları için yönetilen kimlikler. Yönetilen kimliklerin Azure HDInsight'ta nasıl çalıştığı hakkında daha fazla bilgi için bkz . Azure HDInsight'ta yönetilen kimlikler.

ESP kümelerini ayarlamak için, kullanıcı tarafından atanan yönetilen kimliği henüz yapmadıysanız oluşturun. Bkz. Create, list, delete, or assign a role to a user-assigned managed identity by using the Azure portal.

Ardından, Microsoft Entra Domain Services için Erişim denetimindeyönetilen kimliğe HDInsight Etki Alanı Hizmetleri Katkıda Bulunanı rolünü atayın. Bu rol atamasını yapmak için Microsoft Entra Domain Services yönetici ayrıcalıklarına sahip olmanız gerekir.

HDInsight Etki Alanı Hizmetleri Katkıda Bulunanı rolünün atanması, bu kimliğin Microsoft Entra Domain Services etki alanında etki alanı hizmetleri işlemlerini gerçekleştirmek için uygun (on behalf of) erişime sahip olmasını sağlar. Bu işlemler, OU'ları oluşturmayı ve silmeyi içerir.

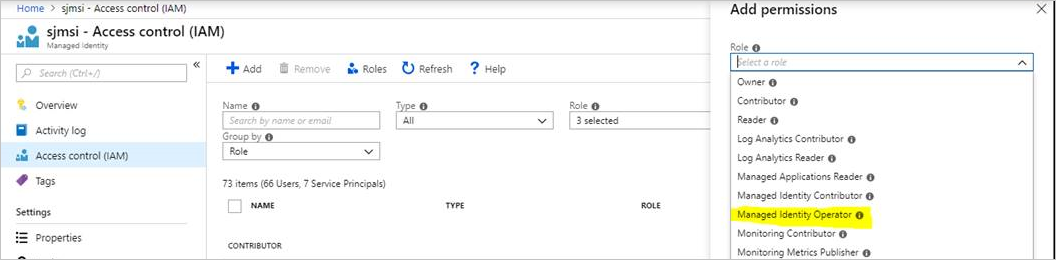

Yönetilen kimliğe rol verildikten sonra, microsoft Entra Domain Services yöneticisi bu rolü kimlerin kullandığını yönetir. İlk olarak, yönetici portalda yönetilen kimliği seçer. Ardından Genel Bakış'ın altında Erişim Denetimi 'ni (IAM) seçer. Yönetici, ESP kümeleri oluşturmak isteyen kullanıcılara veya gruplara Yönetilen Kimlik operatörü rolünü atar.

Örneğin, Microsoft Entra Domain Services yöneticisi bu rolü sjmsi yönetilen kimliği için MarketingTeam grubuna atayabilir. Aşağıdaki görüntüde bir örnek gösterilmiştir. Bu atama, kuruluştaki doğru kişilerin ESP kümeleri oluşturmak için yönetilen kimliği kullanabilmesini sağlar.

Ağ yapılandırması

Not

Microsoft Entra Domain Services, Azure Resource Manager tabanlı bir sanal ağda dağıtılmalıdır. Klasik sanal ağlar Microsoft Entra Domain Services için desteklenmez. Daha fazla bilgi için bkz . Azure portalını kullanarak Microsoft Entra Domain Services'i etkinleştirme.

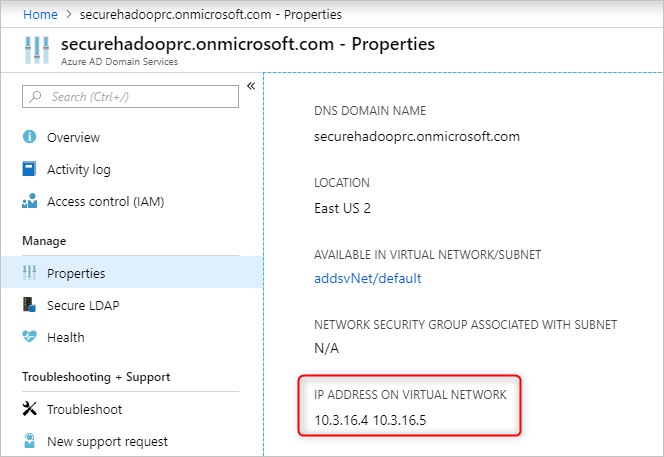

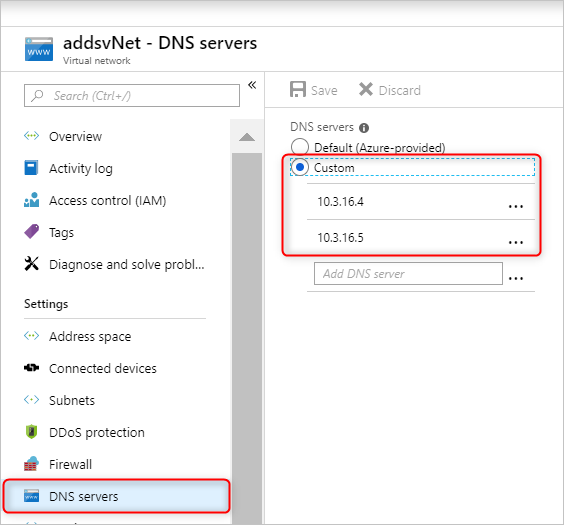

Microsoft Entra Domain Services'i etkinleştirin. Ardından, Active Directory sanal makinelerinde (VM) yerel bir Etki Alanı Adı Sistemi (DNS) sunucusu çalışır. Microsoft Entra Domain Services sanal ağınızı bu özel DNS sunucularını kullanacak şekilde yapılandırın. Doğru IP adreslerini bulmak için Yönet kategorisinde Özellikler'iseçin ve SANAL AĞDA IP ADRESİ'nin altına bakın.

Microsoft Entra Domain Services sanal ağındaki DNS sunucularının yapılandırmasını değiştirin. Bu özel IP'leri kullanmak için Ayarlar kategorisinde DNS sunucuları'nı seçin. Ardından Özel seçeneğini belirleyin, metin kutusuna ilk IP adresini girin ve Kaydet'i seçin. Aynı adımları kullanarak daha fazla IP adresi ekleyin.

Hem Microsoft Entra Domain Services örneğini hem de HDInsight kümesini aynı Azure sanal ağına yerleştirmek daha kolaydır. Farklı sanal ağlar kullanmayı planlıyorsanız, etki alanı denetleyicisinin HDInsight VM'lerine görünür olması için bu sanal ağları eşlemeniz gerekir. Daha fazla bilgi için bkz . Sanal ağ eşlemesi.

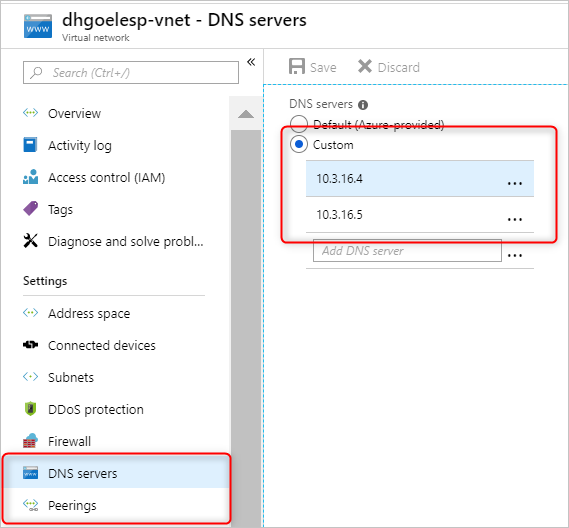

Sanal ağlar eşlendikten sonra HDInsight sanal ağını özel bir DNS sunucusu kullanacak şekilde yapılandırın. Dns sunucusu adresleri olarak Microsoft Entra Domain Services özel IP'lerini girin. Her iki sanal ağ da aynı DNS sunucularını kullandığında, özel etki alanı adınız doğru IP'ye çözümlendiğinden HDInsight'tan erişilebilir. Örneğin, etki alanı adınız ise contoso.com, bu adımdan ping contoso.com sonra doğru Microsoft Entra Domain Services IP'sine çözümlenmelidir.

HDInsight alt ağınızda ağ güvenlik grubu (NSG) kuralları kullanıyorsanız, hem gelen hem de giden trafik için gerekli IP'lere izin vermelisiniz.

Ağ kurulumunuzu test etmek için HDInsight sanal ağına/alt ağına bir Windows VM'sine katılın ve etki alanı adına ping yapın. (Bir IP'ye çözümlenmelidir.) Microsoft Entra Domain Services etki alanına erişmek için ldp.exe çalıştırın. Ardından, gerekli tüm RPC çağrılarının istemci ve sunucu arasında başarılı olduğunu onaylamak için bu Windows VM'yi etki alanına ekleyin.

Depolama hesabınıza ağ erişimini onaylamak için nslookup kullanın. Ya da kullanabileceğiniz herhangi bir dış veritabanı (örneğin, dış Hive meta veri deposu veya Ranger DB). Bir NSG, Microsoft Entra Domain Services'ın güvenliğini sağlıyorsa, Microsoft Entra Domain Services alt ağına ait NSG kurallarında gerekli bağlantı noktalarına izin verildiğinden emin olun. Bu Windows VM'nin etki alanına katılımı başarılı olursa, sonraki adıma devam edebilir ve ESP kümeleri oluşturabilirsiniz.

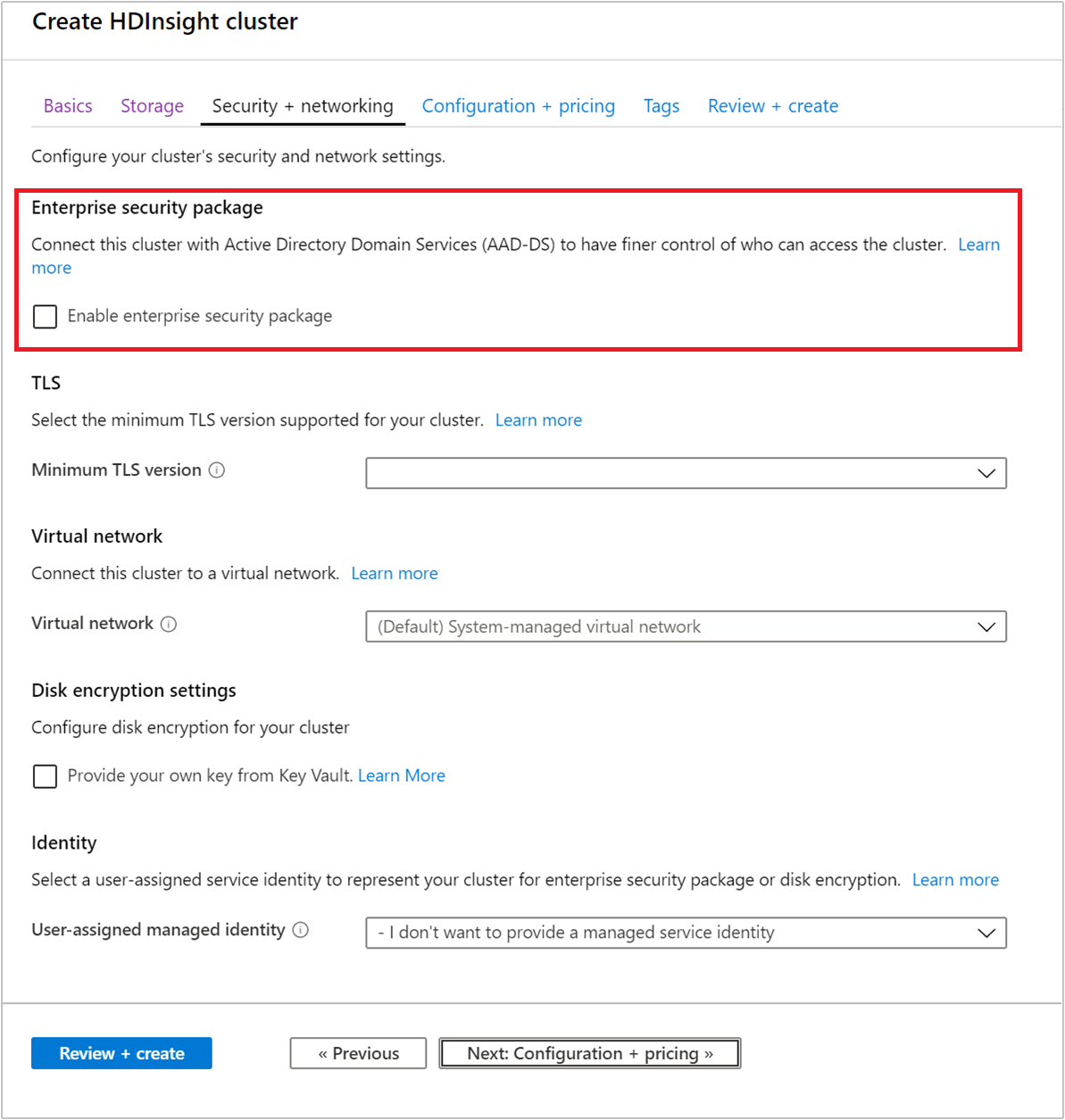

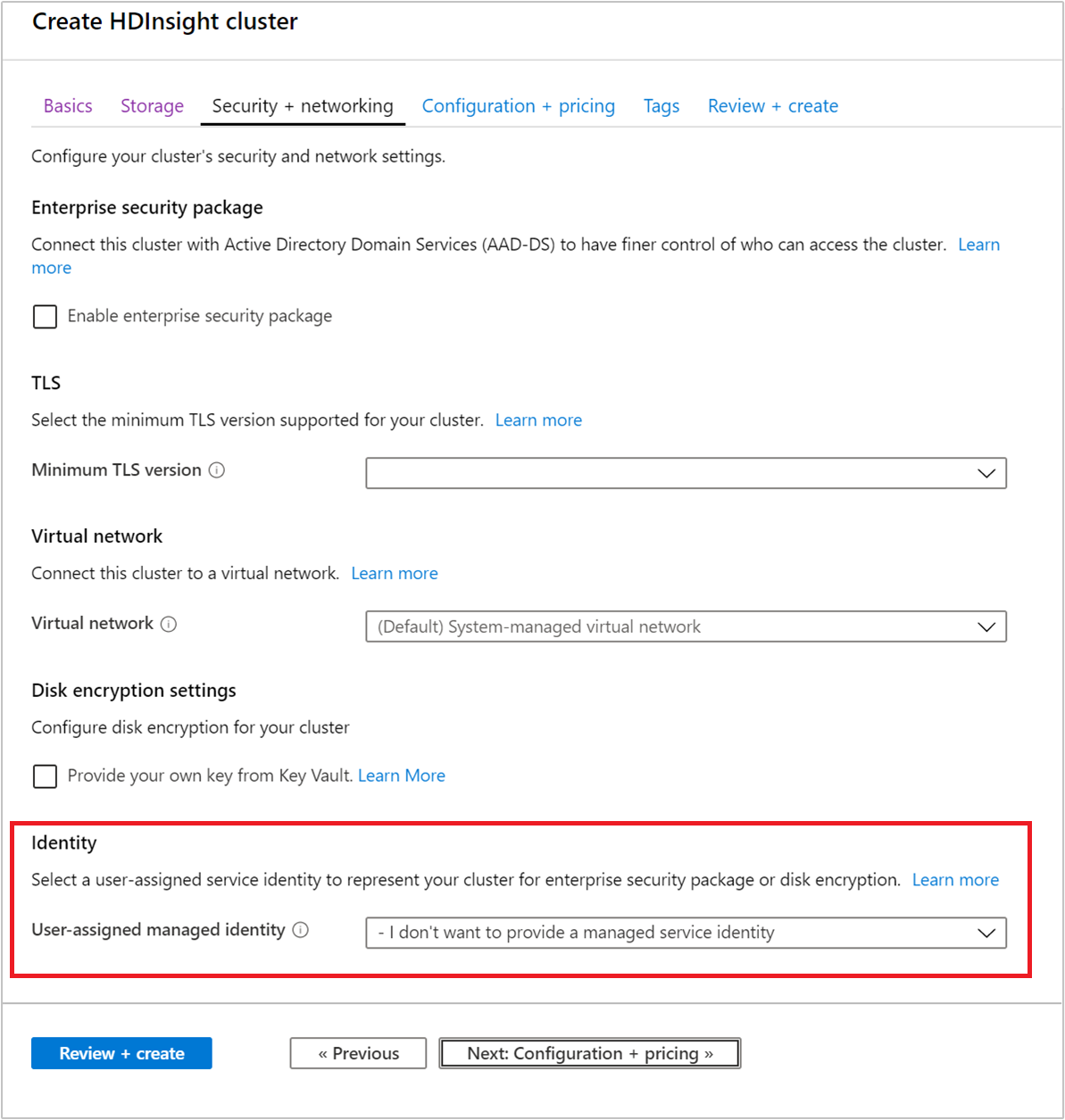

ESP ile HDInsight kümesi oluşturma

Önceki adımları doğru ayarladıktan sonra, sonraki adım ESP'nin etkinleştirildiği HDInsight kümesini oluşturmaktır. HDInsight kümesi oluşturduğunuzda, Güvenlik + ağ sekmesinde Kurumsal Güvenlik Paketi'ni etkinleştirebilirsiniz. Dağıtım için Azure Resource Manager şablonu için portal deneyimini bir kez kullanın. Ardından önceden doldurulmuş şablonu gözden geçir ve oluştur sayfasından indirerek daha sonra yeniden kullanabilirsiniz.

Küme oluşturma sırasında HDInsight Kimlik Aracısı özelliğini de etkinleştirebilirsiniz. Kimlik Aracısı özelliği, çok faktörlü kimlik doğrulamasını kullanarak Ambari'de oturum açmanıza ve Microsoft Entra Etki Alanı Hizmetleri'nde parola karmalarına gerek kalmadan gerekli Kerberos biletlerini almanıza olanak tanır.

Not

ESP kümesi adlarının ilk altı karakteri ortamınızda benzersiz olmalıdır. Örneğin, farklı sanal ağlarda birden çok ESP kümeniz varsa, küme adlarındaki ilk altı karakterin benzersiz olmasını sağlayan bir adlandırma kuralı seçin.

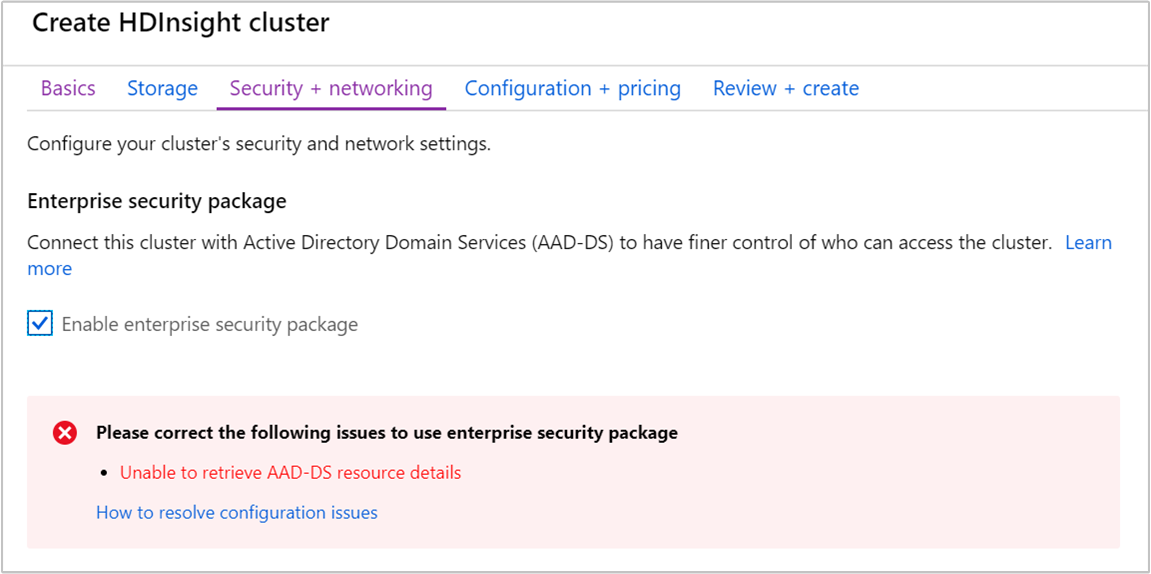

ESP'yi etkinleştirdikten sonra, Microsoft Entra Domain Services ile ilgili yaygın yanlış yapılandırmalar otomatik olarak algılanır ve doğrulanır. Bu hataları düzeltdikten sonra sonraki adımla devam edebilirsiniz.

ESP ile bir HDInsight kümesi oluşturduğunuzda aşağıdaki parametreleri sağlamanız gerekir:

Küme yöneticisi kullanıcısı: Eşitlenmiş Microsoft Entra Domain Services örneğinizden kümeniz için bir yönetici seçin. Bu etki alanı hesabı zaten eşitlenmiş ve Microsoft Entra Etki Alanı Hizmetleri'nde kullanılabilir olmalıdır.

Küme erişim grupları: Kullanıcılarını eşitlemek istediğiniz ve kümeye erişimi olan güvenlik grupları Microsoft Entra Etki Alanı Hizmetleri'nde kullanılabilir olmalıdır. HiveUsers grubu örnek olarak verilmiştir. Daha fazla bilgi için bkz . Microsoft Entra Id'de grup oluşturma ve üye ekleme.

LDAPS URL'si: Örnek olarak verilmiştir

ldaps://contoso.com:636.

Oluşturduğunuz yönetilen kimlik, yeni bir küme oluştururken Kullanıcı tarafından atanan yönetilen kimlik açılan listesinden seçilebilir.

.

.

Sonraki adımlar

- Hive ilkelerini yapılandırmak ve Hive sorgularını çalıştırmak için bkz . ESP ile HDInsight kümeleri için Apache Hive ilkelerini yapılandırma.

- SSH kullanarak ESP ile HDInsight kümelerine bağlanmak için bkz . Linux, Unix veya OS X'ten HDInsight üzerinde Linux tabanlı Apache Hadoop ile SSH kullanma.