Azure HDInsight'ta Kurumsal Güvenlik Paketi kümeleri oluşturma ve yapılandırma

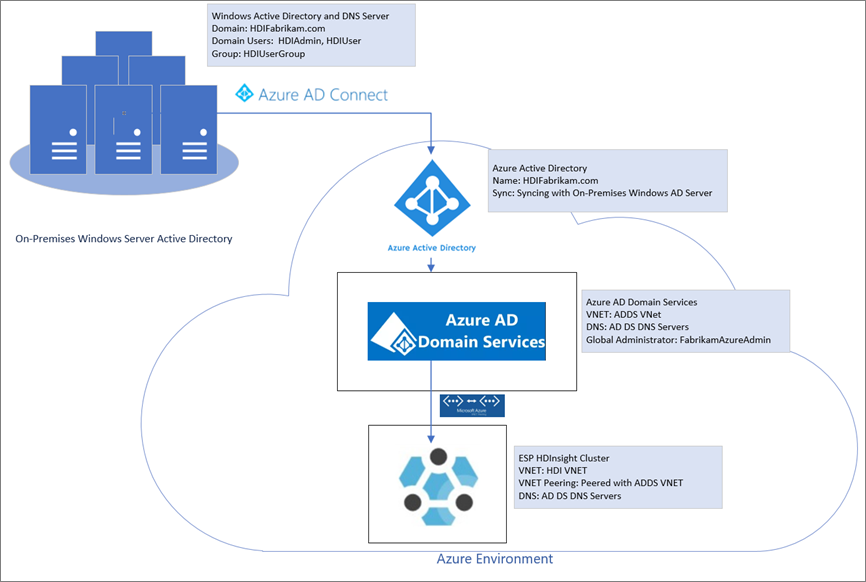

Azure HDInsight için Kurumsal Güvenlik Paketi (ESP), Azure'daki Apache Hadoop kümeleriniz için Active Directory tabanlı kimlik doğrulamasına, çok kullanıcılı desteğe ve rol tabanlı erişim denetimine erişmenizi sağlar. HDInsight ESP kümeleri, katı kurumsal güvenlik ilkelerine bağlı olan kuruluşların hassas verileri güvenli bir şekilde işlemesini sağlar.

Bu kılavuzda ESP özellikli Bir Azure HDInsight kümesinin nasıl oluşturulacağı gösterilmektedir. Ayrıca, Active Directory ve Etki Alanı Adı Sistemi'nin (DNS) etkinleştirildiği bir Windows IaaS VM'sini nasıl oluşturacağınız da gösterilir. Şirket içi kullanıcıların ESP özellikli HDInsight kümesinde oturum açmasına izin vermek için gerekli kaynakları yapılandırmak için bu kılavuzu kullanın.

Oluşturduğunuz sunucu, gerçek şirket içi ortamınızın yerine geçer. Bunu kurulum ve yapılandırma adımları için kullanacaksınız. Daha sonra adımları kendi ortamınızda tekrarlayacaksınız.

Bu kılavuz, Microsoft Entra ID ile parola karması eşitlemesi kullanarak karma kimlik ortamı oluşturmanıza da yardımcı olur. Kılavuz, HDInsight'ta ESP kullanma seçeneğini tamamlar.

Bu işlemi kendi ortamınızda kullanmadan önce:

- Active Directory ve DNS'i ayarlayın.

- Microsoft Entra Id'yi etkinleştirin.

- Şirket içi kullanıcı hesaplarını Microsoft Entra Id ile eşitleyin.

Şirket içi ortam oluşturma

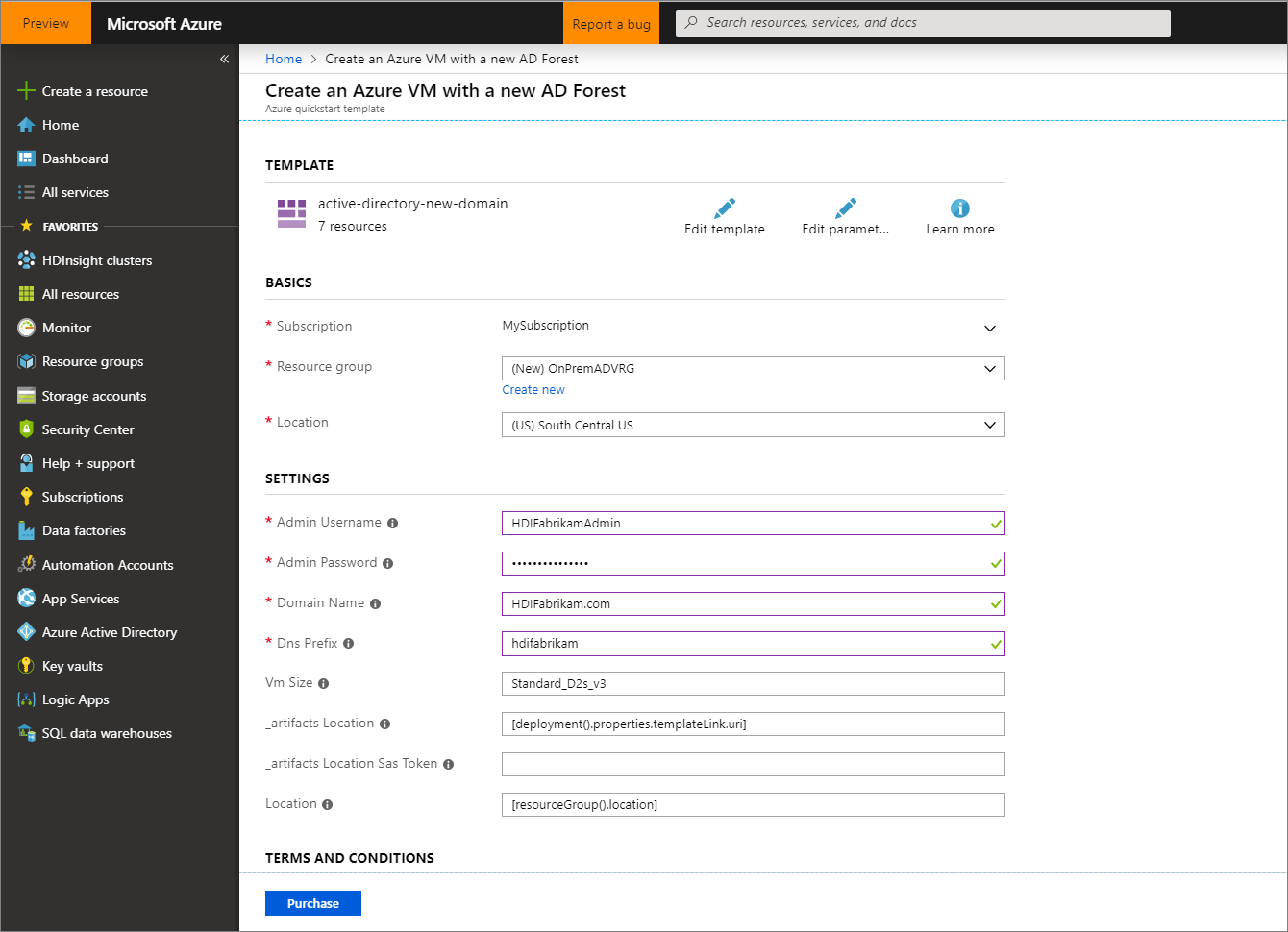

Bu bölümde, yeni VM'ler oluşturmak, DNS'yi yapılandırmak ve yeni bir Active Directory ormanı eklemek için bir Azure Hızlı Başlangıç dağıtım şablonu kullanacaksınız.

Hızlı Başlangıç dağıtım şablonuna giderek Yeni bir Active Directory ormanıyla Azure VM oluşturma.

Azure'a Dağıt'ı seçin.

Azure aboneliğinizde oturum açın.

Yeni AD Ormanı ile Azure VM oluşturma sayfasında aşağıdaki bilgileri sağlayın:

Özellik Değer Abonelik Kaynakları dağıtmak istediğiniz aboneliği seçin. Kaynak grubu Yeni oluştur'u seçin ve adı girin OnPremADVRGKonum Bir konum seçin. Yönetici Kullanıcı Adı HDIFabrikamAdminYönetici Parolası Bir parola girin. Etki Alanı Adı HDIFabrikam.comDns Ön Eki hdifabrikamKalan varsayılan değerleri bırakın.

Hüküm ve Koşullar'ı gözden geçirin ve ardından Yukarıda belirtilen hüküm ve koşulları kabul ediyorum'ı seçin.

Satın Al'ı seçin, dağıtımı izleyin ve tamamlanmasını bekleyin. Dağıtımın tamamlanması yaklaşık 30 dakika sürer.

Kullanıcıları ve grupları küme erişimi için yapılandırma

Bu bölümde, bu kılavuzun sonuna kadar HDInsight kümesine erişimi olacak kullanıcıları oluşturacaksınız.

Uzak Masaüstü'nü kullanarak etki alanı denetleyicisine Bağlan.

- Azure portalından OnPremADVRG adVM> Bağlan kaynak gruplarına>gidin.>

- IP adresi açılan listesinden genel IP adresini seçin.

- RDP Dosyasını İndir'i seçin ve dosyayı açın.

- Kullanıcı adı olarak kullanın

HDIFabrikam\HDIFabrikamAdmin. - Yönetici hesabı için seçtiğiniz parolayı girin.

- Tamam'ı seçin.

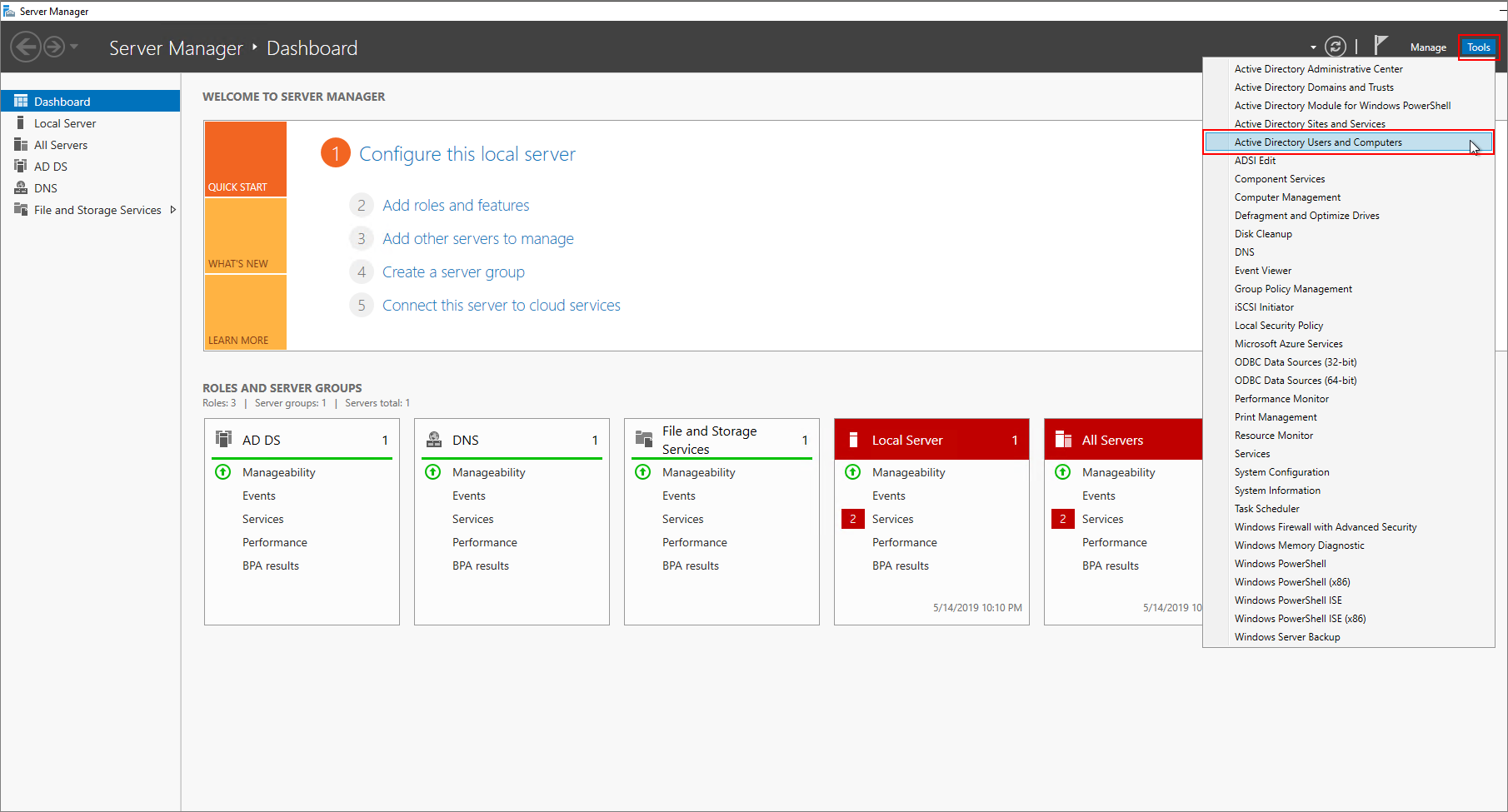

Etki alanı denetleyicisi Sunucu Yöneticisi panosundan Araçlar> Active Directory Kullanıcıları ve Bilgisayarları'a gidin.

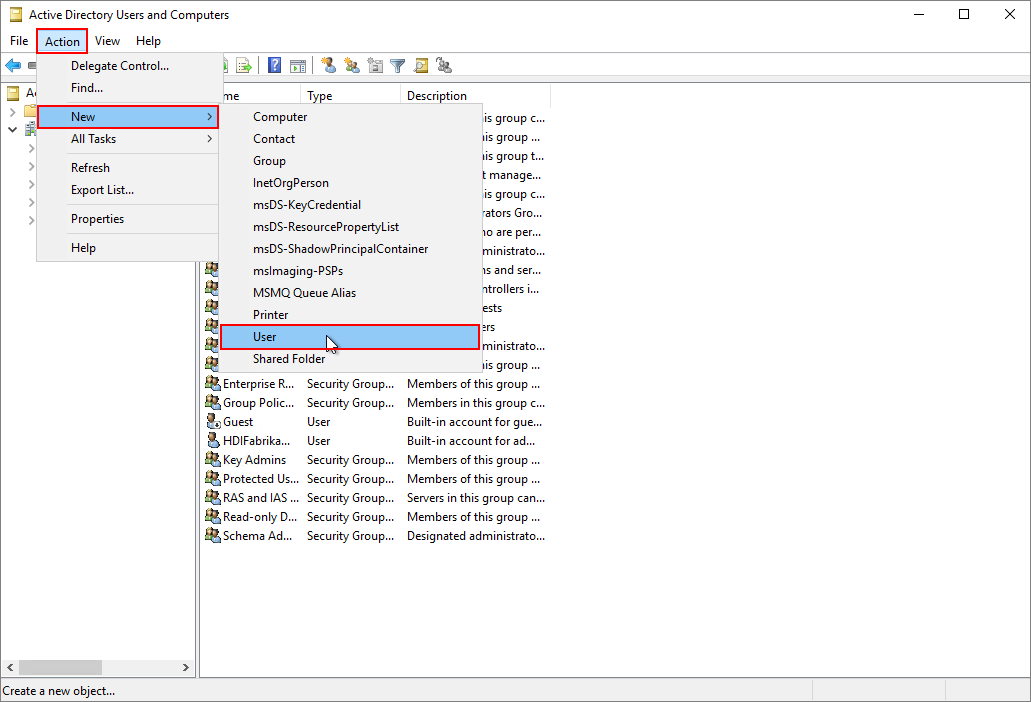

İki yeni kullanıcı oluşturun: HDI Yönetici ve HDIUser. Bu iki kullanıcı HDInsight kümelerinde oturum açar.

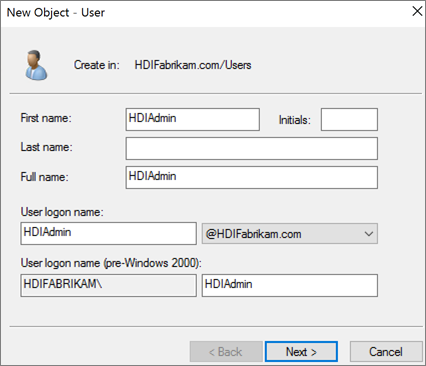

Active Directory Kullanıcıları ve Bilgisayarları sayfasında öğesine sağ tıklayın

HDIFabrikam.comve Yeni>Kullanıcı'ya gidin.

Yeni Nesne - Kullanıcı sayfasında, Ad ve Kullanıcı oturum açma adı için girin

HDIUser. Diğer alanlar otomatik olarak doldurulur. Sonra İleri'yi seçin.

Görüntülenen açılır pencerede yeni hesap için bir parola girin. Parolanın süresi hiç dolmaz'ı ve ardından açılır iletide Tamam'ı seçin.

Yeni hesabı oluşturmak için İleri'yi ve ardından Son'u seçin.

kullanıcısını

HDIAdminoluşturmak için yukarıdaki adımları yineleyin.

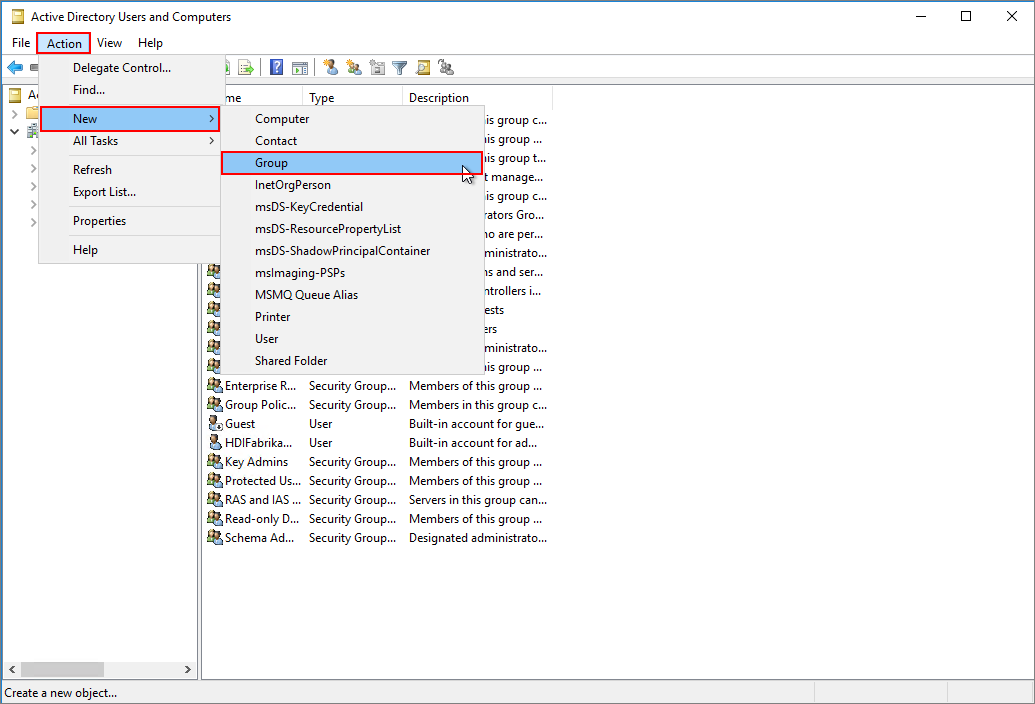

Genel bir güvenlik grubu oluşturun.

Active Directory Kullanıcıları ve Bilgisayarları sağ tıklayın

HDIFabrikam.comve Yeni>Grup'a gidin.Grup adı metin kutusuna girin

HDIUserGroup.Tamam'ı seçin.

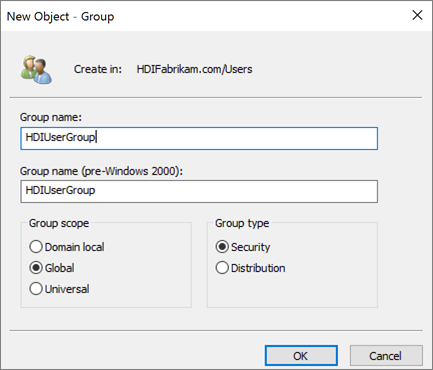

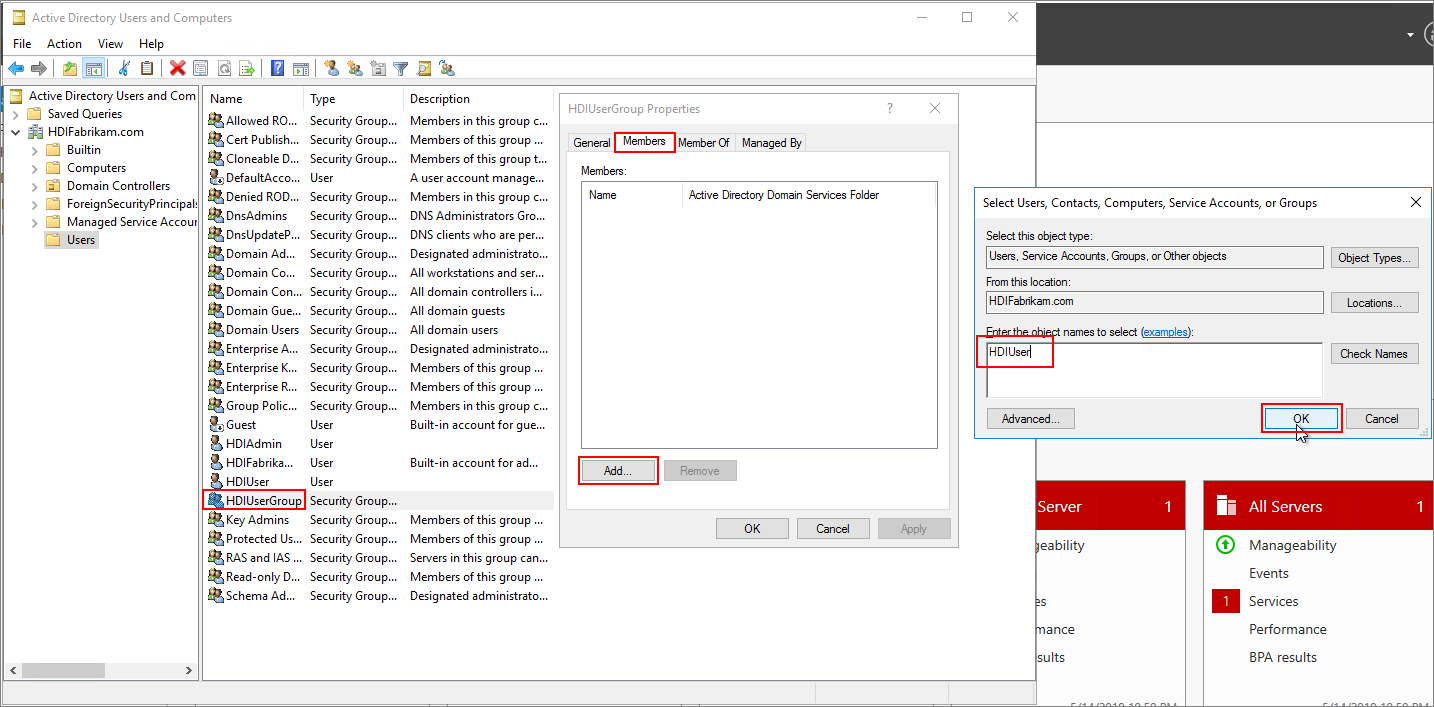

HDIUserGroup'a üye ekleyin.

HDIUser'a sağ tıklayın ve Gruba ekle...'yi seçin.

Seçecek nesne adlarını girin metin kutusuna yazın

HDIUserGroup. Ardından Tamam'ı seçin ve açılır pencerede tekrar Tamam'ı seçin.HDI Yönetici hesabı için önceki adımları yineleyin.

Artık Active Directory ortamınızı oluşturdunuz. HDInsight kümesine erişebilen iki kullanıcı ve bir kullanıcı grubu eklediniz.

Kullanıcılar Microsoft Entra Id ile eşitlenir.

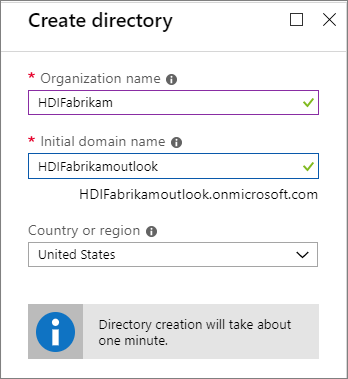

Microsoft Entra dizini oluşturma

Azure Portal’ında oturum açın.

Kaynak oluştur'u seçin ve yazın

directory. Microsoft Entra Id>Create öğesini seçin.Kuruluş adı'nın altına yazın

HDIFabrikam.İlk etki alanı adı'nın altına girin

HDIFabrikamoutlook.Oluştur'u belirleyin.

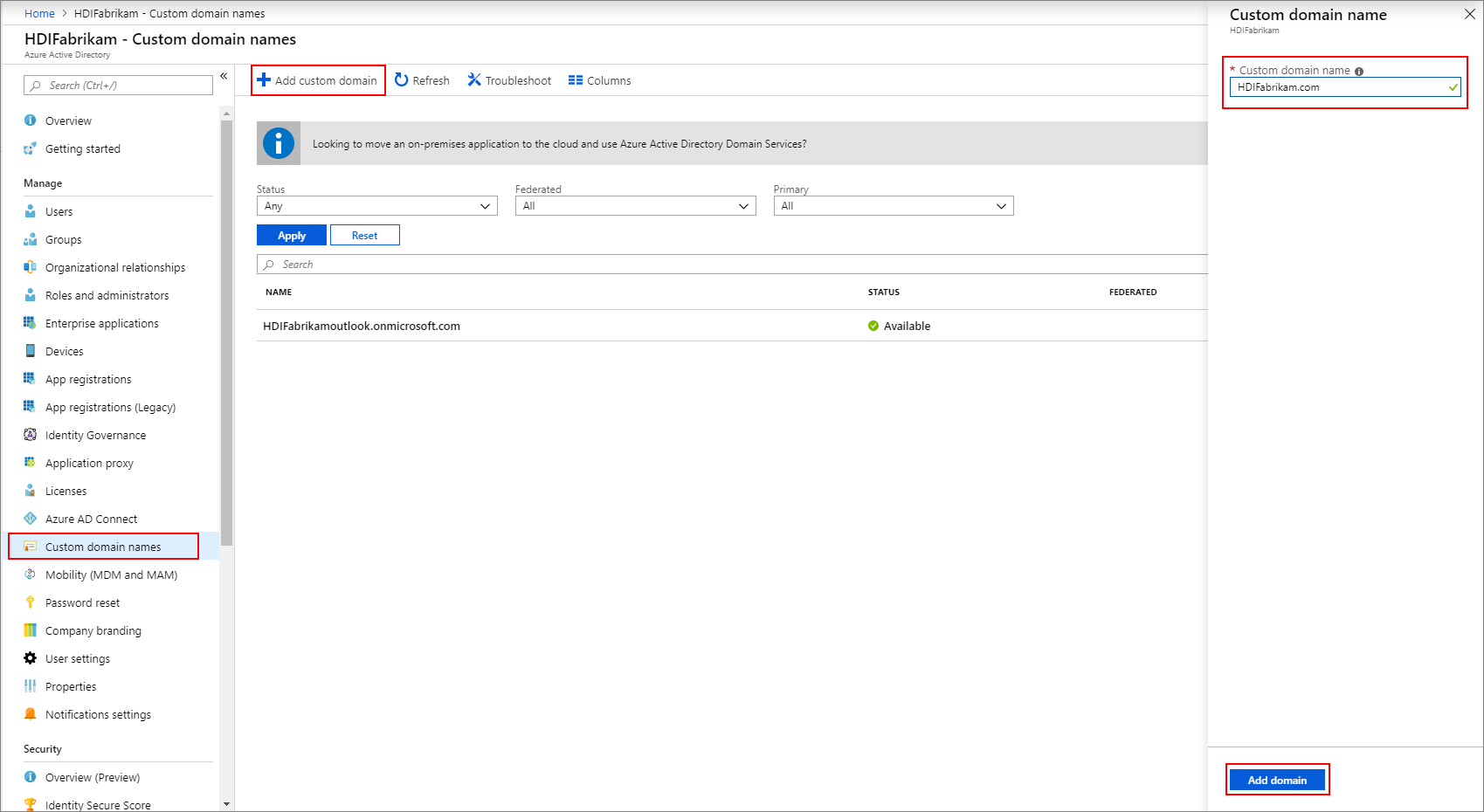

Özel etki alanı oluşturma

Yeni Microsoft Entra Id'nizden Yönet'in altında Özel etki alanı adları'yı seçin.

+ Özel etki alanı ekle seçeneğini belirleyin.

Özel etki alanı adı'nın altına yazın

HDIFabrikam.comve Ardından Etki alanı ekle'yi seçin.Ardından, DNS bilgilerinizi etki alanı kayıt şirketine ekleme'yi tamamlayın.

Grup oluşturma

- Yeni Microsoft Entra Id'nizden Yönet'in altında Gruplar'ı seçin.

- + Yeni grup'a tıklayın.

- Grup adı metin kutusuna yazın

AAD DC Administrators. - Oluştur'u belirleyin.

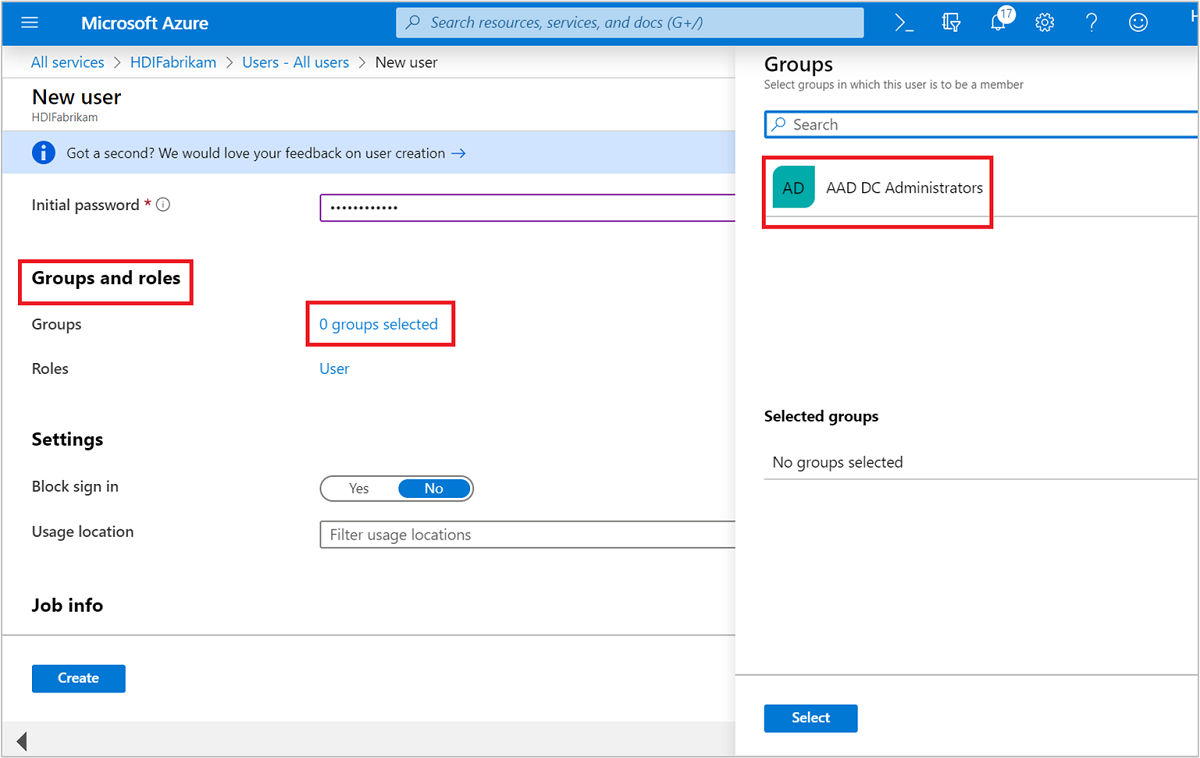

Microsoft Entra kiracınızı yapılandırma

Şimdi kullanıcıları ve grupları şirket içi Active Directory örneğinden buluta eşitleyebilmek için Microsoft Entra kiracınızı yapılandıracaksınız.

Active Directory kiracı yöneticisi oluşturun.

Azure portalında oturum açın ve Microsoft Entra kiracınız HDIFabrikam'ı seçin.

Kullanıcıları>Yönet>Yeni kullanıcı'ya gidin.

Yeni kullanıcı için aşağıdaki ayrıntıları girin:

Kimlik

Özellik Açıklama User name Metin kutusuna girin fabrikamazureadmin. Etki alanı adı açılan listesindenhdifabrikam.comVeri Akışı Adı fabrikamazureadmingirin.Parola

- Parolayı oluşturmama izin ver'i seçin.

- Seçtiğiniz güvenli bir parola girin.

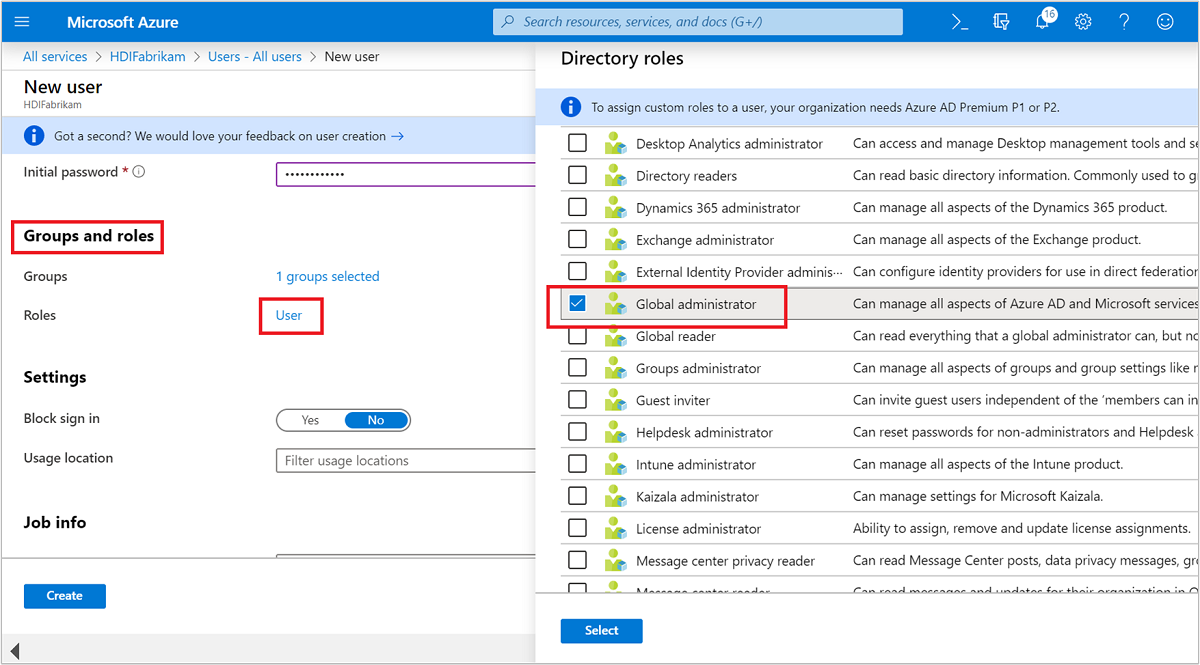

Gruplar ve roller

Seçili 0 grup seçin.

AAD DC Yönetici istrators'ı ve ardından Seç'i seçin.

Kullanıcı'ya tıklayın.

Genel yönetici'yi ve ardından Seç'i seçin.

Oluştur'u belirleyin.

Ardından yeni kullanıcının Azure portalında oturum açmasını sağlayın. Burada parolayı değiştirmesi istenir. Microsoft Entra Bağlan yapılandırmadan önce bunu yapmanız gerekir.

Şirket içi kullanıcıları Microsoft Entra Id ile eşitleme

Microsoft Entra Bağlan yapılandırma

Etki alanı denetleyicisinden Microsoft Entra Bağlan indirin.

İndirdiğiniz yürütülebilir dosyayı açın ve lisans koşullarını kabul edin. Devam'ı seçin.

Hızlı ayarları kullan'ı seçin.

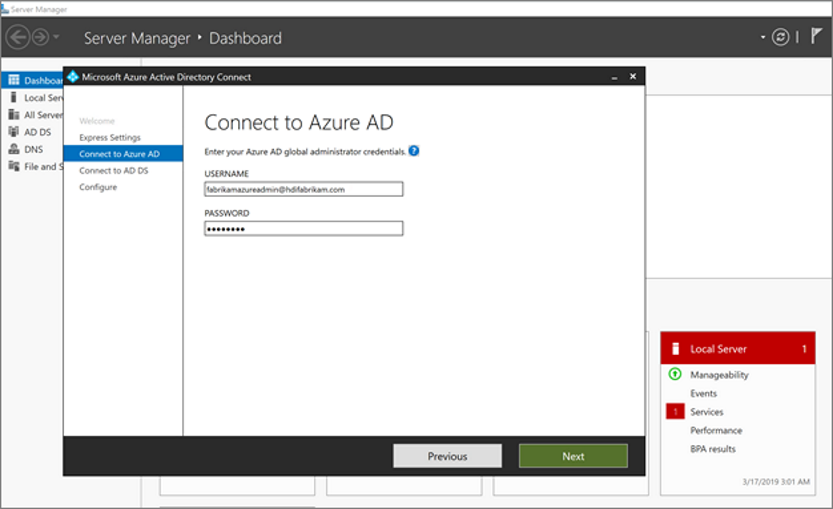

Microsoft Entra Id'ye Bağlan sayfasında, Microsoft Entra Id için genel yöneticinin kullanıcı adını ve parolasını girin. Active Directory kiracınızı yapılandırırken oluşturduğunuz kullanıcı adını

fabrikamazureadmin@hdifabrikam.comkullanın. Sonra İleri'yi seçin.

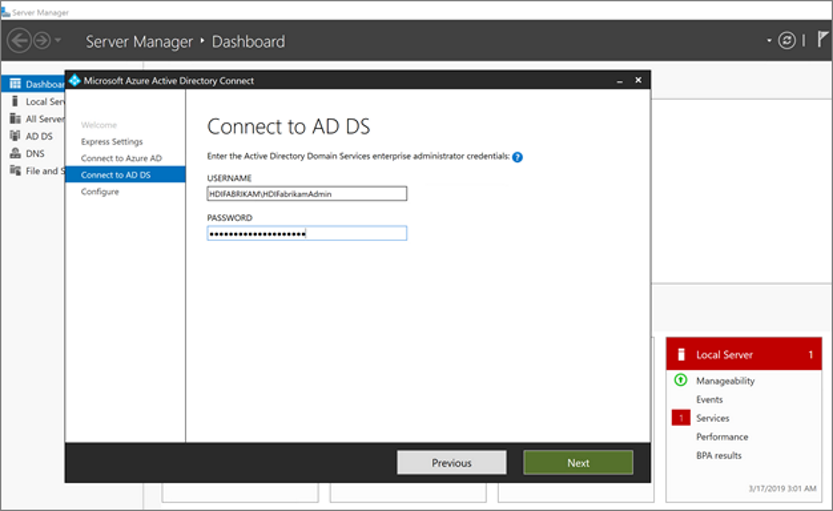

Active Directory Etki Alanı Hizmetleri'ne Bağlan sayfasında, kurumsal yönetici hesabının kullanıcı adını ve parolasını girin. Daha önce oluşturduğunuz kullanıcı adını

HDIFabrikam\HDIFabrikamAdminve parolasını kullanın. Sonra İleri'yi seçin.

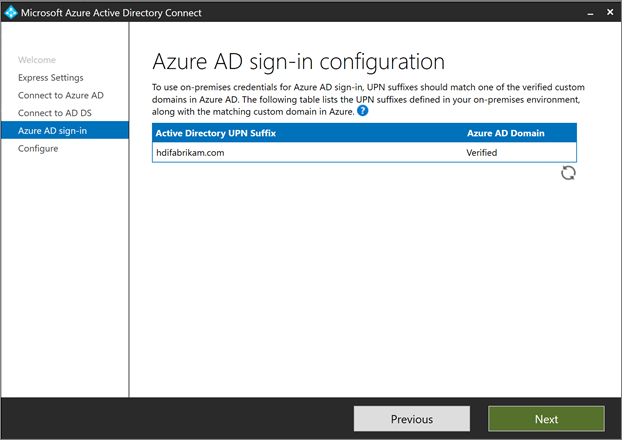

Microsoft Entra oturum açma yapılandırması sayfasında İleri'yi seçin.

Yapılandırmaya hazır sayfasında Yükle'yi seçin.

Yapılandırma tamamlandı sayfasında Çıkış'ı seçin.

Eşitleme tamamlandıktan sonra, IaaS dizininde oluşturduğunuz kullanıcıların Microsoft Entra Id ile eşitlendiğini onaylayın.

- Azure Portal’ında oturum açın.

- Microsoft Entra ID>HDIFabrikam Kullanıcıları'yı> seçin.

Kullanıcı tarafından atanan yönetilen kimlik oluşturma

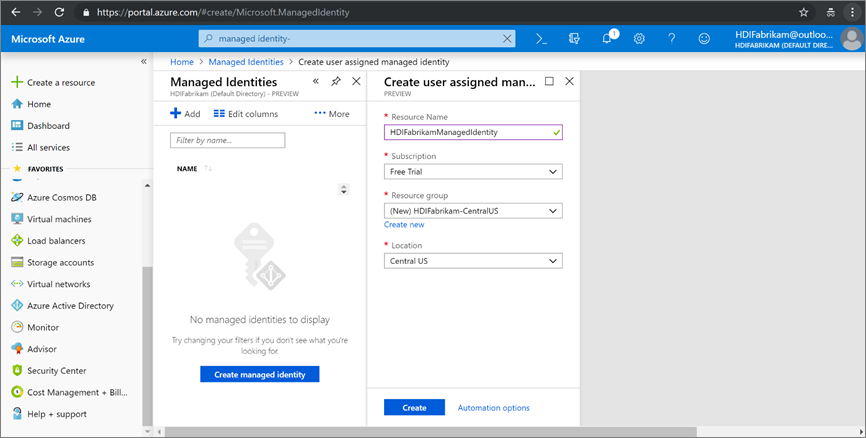

Microsoft Entra Domain Services'ı yapılandırmak için kullanabileceğiniz kullanıcı tarafından atanan bir yönetilen kimlik oluşturun. Daha fazla bilgi için bkz . Azure portalını kullanarak kullanıcı tarafından atanan yönetilen kimliğe rol oluşturma, listeleme, silme veya atama.

- Azure Portal’ında oturum açın.

- Kaynak oluştur'u seçin ve yazın

managed identity. Kullanıcı Tarafından Atanan Yönetilen Kimlik>Oluştur'u seçin. - Kaynak Adı için girin

HDIFabrikamManagedIdentity. - Aboneliğinizi seçin.

- Kaynak grubu'nun altında Yeni oluştur'u seçin ve girin

HDIFabrikam-CentralUS. - Konum'un altında Orta ABD'yi seçin.

- Oluştur'u belirleyin.

Microsoft Entra Domain Services'i Etkinleştirme

Microsoft Entra Domain Services'ı etkinleştirmek için bu adımları izleyin. Daha fazla bilgi için bkz . Azure portalını kullanarak Microsoft Entra Domain Services'i etkinleştirme.

Microsoft Entra Domain Services'ı barındırmak için bir sanal ağ oluşturun. Aşağıdaki PowerShell kodunu çalıştırın.

# Sign in to your Azure subscription $sub = Get-AzSubscription -ErrorAction SilentlyContinue if(-not($sub)) { Connect-AzAccount } # If you have multiple subscriptions, set the one to use # Select-AzSubscription -SubscriptionId "<SUBSCRIPTIONID>" $virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS' -Location 'Central US' -Name 'HDIFabrikam-AADDSVNET' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'AADDS-subnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkAzure Portal’ında oturum açın.

Kaynak oluştur'u seçin, yazın

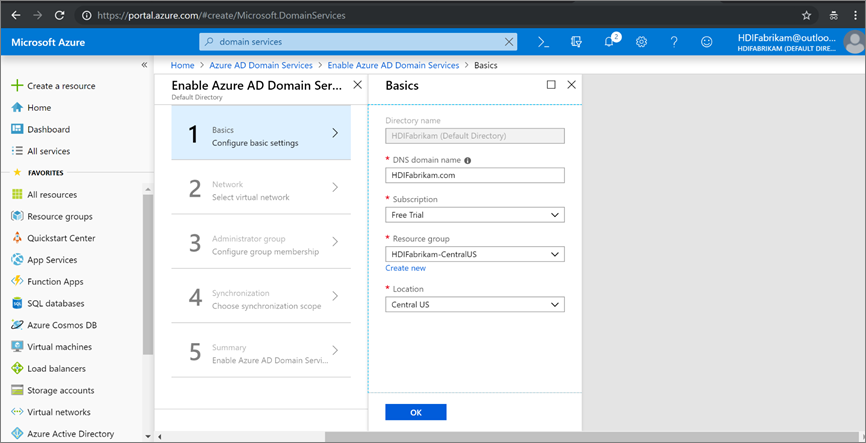

Domain servicesve Microsoft Entra Domain Services>Oluştur'u seçin.Temel Bilgiler sayfasında:

Dizin adı'nın altında, oluşturduğunuz Microsoft Entra dizinini seçin: HDIFabrikam.

DNS etki alanı adı için HDIFabrikam.com girin.

Aboneliğinizi seçin.

HDIFabrikam-CentralUS kaynak grubunu belirtin. Konum için Orta ABD'yi seçin.

Ağ sayfasında, PowerShell betiğini kullanarak oluşturduğunuz ağı (HDIFabrikam-VNET) ve alt ağı (AADDS-alt ağ) seçin. İsterseniz Yeni oluştur'u seçerek şimdi bir sanal ağ oluşturabilirsiniz.

Yönetici istrator grubu sayfasında, bu grubu yönetmek için AAD DC Yönetici istrators adlı bir grubun önceden oluşturulduğunu belirten bir bildirim görmeniz gerekir. İsterseniz bu grubun üyeliğini değiştirebilirsiniz, ancak bu durumda bunu değiştirmeniz gerekmez. Tamam'ı seçin.

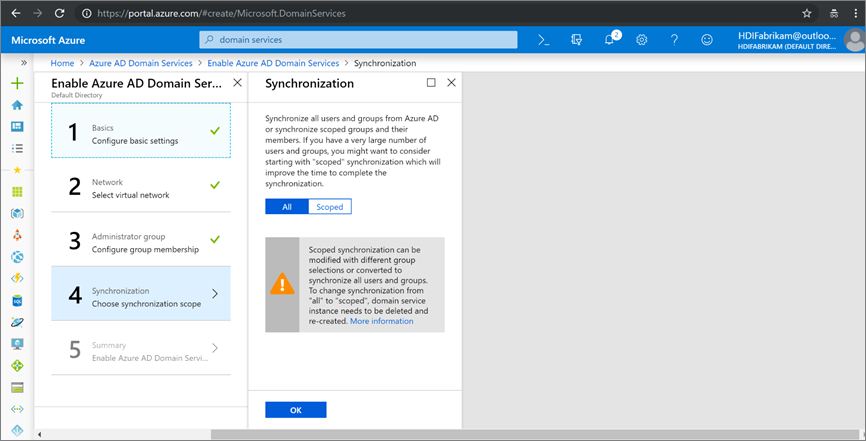

Eşitleme sayfasında, Tümü>Tamam'ı seçerek tam eşitlemeyi etkinleştirin.

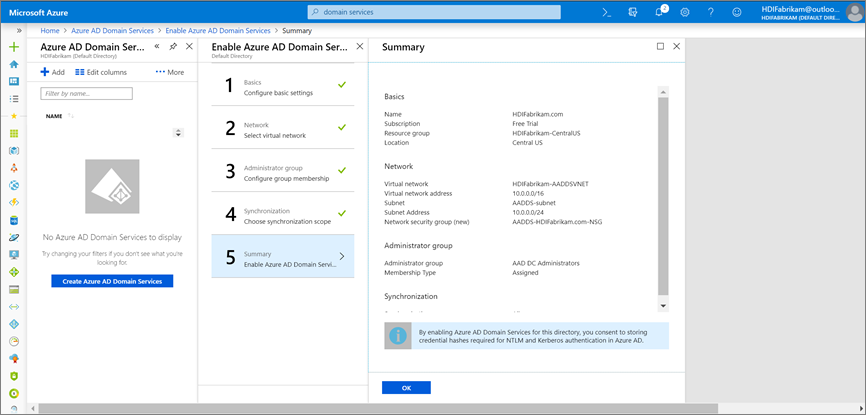

Özet sayfasında, Microsoft Entra Domain Services ayrıntılarını doğrulayın ve Tamam'ı seçin.

Microsoft Entra Domain Services'ı etkinleştirdikten sonra, Microsoft Entra VM'lerinde yerel bir DNS sunucusu çalışır.

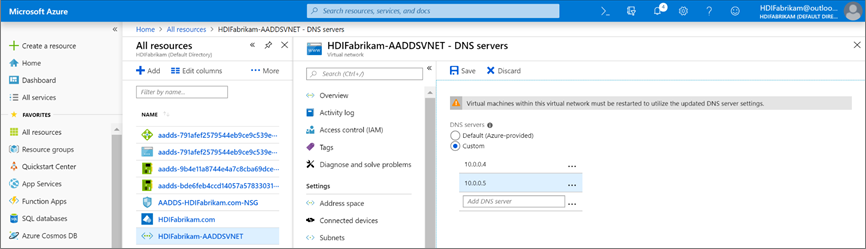

Microsoft Entra Domain Services sanal ağınızı yapılandırma

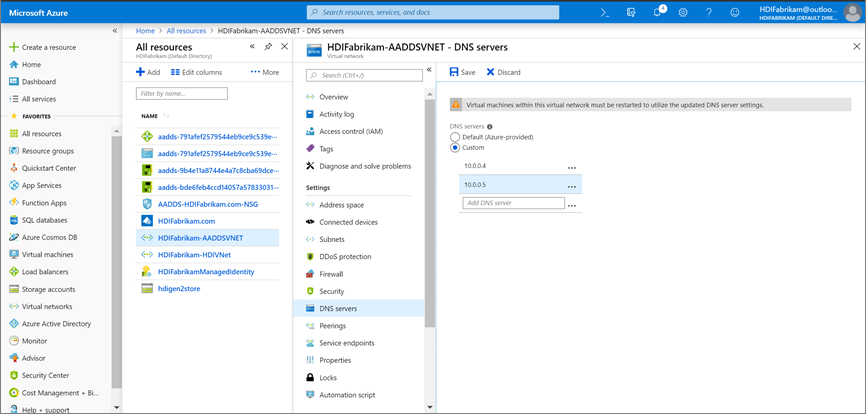

Microsoft Entra Domain Services sanal ağınızı (HDIFabrikam-AADDSVNET) özel DNS sunucularınızı kullanacak şekilde yapılandırmak için aşağıdaki adımları kullanın.

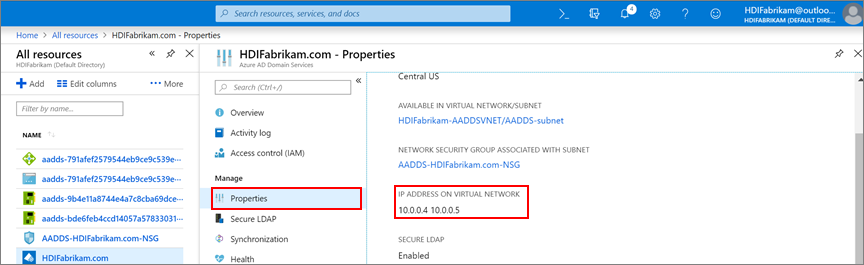

Özel DNS sunucularınızın IP adreslerini bulun.

HDIFabrikam.comMicrosoft Entra Domain Services kaynağını seçin.- Yönet'in altında Özellikler'i seçin.

- Sanal ağdaki IP adresi altında IP adreslerini bulun.

HDIFabrikam-AADDSVNET'i 10.0.0.4 ve 10.0.0.5 özel IP adreslerini kullanacak şekilde yapılandırın.

- Ayarlar altında DNS Sunucuları'yı seçin.

- Özel'i seçin.

- Metin kutusuna ilk IP adresini (10.0.0.4) girin.

- Kaydet'i seçin.

- Diğer IP adresini (10.0.0.5) eklemek için adımları yineleyin.

Senaryomuzda, Microsoft Entra Domain Services'ı 10.0.0.4 ve 10.0.0.5 IP adreslerini kullanacak şekilde yapılandırdık ve Microsoft Entra Domain Services sanal ağında aynı IP adresini ayarladık:

LDAP trafiğinin güvenliğini sağlama

Basit Dizin Erişim Protokolü (LDAP), Microsoft Entra Id'den okumak ve microsoft entra id'ye yazmak için kullanılır. Güvenli Yuva Katmanı (SSL) veya Aktarım Katmanı Güvenliği (TLS) teknolojisini kullanarak LDAP trafiğini gizli ve güvenli hale getirebilirsiniz. Düzgün biçimlendirilmiş bir sertifika yükleyerek SSL (LDAPS) üzerinden LDAP'yi etkinleştirebilirsiniz.

Güvenli LDAP hakkında daha fazla bilgi için bkz . Microsoft Entra Domain Services yönetilen etki alanı için LDAPS'yi yapılandırma.

Bu bölümde, otomatik olarak imzalanan bir sertifika oluşturur, sertifikayı indirir ve HDIFabrikam Microsoft Entra Domain Services tarafından yönetilen etki alanı için LDAPS'yi yapılandırabilirsiniz.

Aşağıdaki betik, HDIFabrikam için bir sertifika oluşturur. Sertifika LocalMachine yoluna kaydedilir.

$lifetime = Get-Date

New-SelfSignedCertificate -Subject hdifabrikam.com `

-NotAfter $lifetime.AddDays(365) -KeyUsage DigitalSignature, KeyEncipherment `

-Type SSLServerAuthentication -DnsName *.hdifabrikam.com, hdifabrikam.com

Not

Geçerli bir Ortak Anahtar Şifreleme Standartları (PKCS) #10 isteği oluşturan herhangi bir yardımcı program veya uygulama TLS/SSL sertifika isteğini oluşturmak için kullanılabilir.

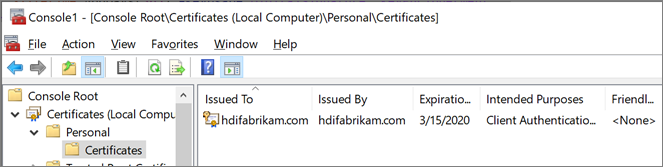

Sertifikanın bilgisayarın Kişisel deposunda yüklü olduğunu doğrulayın:

Microsoft Yönetim Konsolu'nu (MMC) başlatın.

Yerel bilgisayardaki sertifikaları yöneten Sertifikalar ek bileşenini ekleyin.

Sertifikalar (Yerel Bilgisayar)Kişisel>Sertifikalar'ı> genişletin. Kişisel depoda yeni bir sertifika bulunmalıdır. Bu sertifika, tam konak adına verilir.

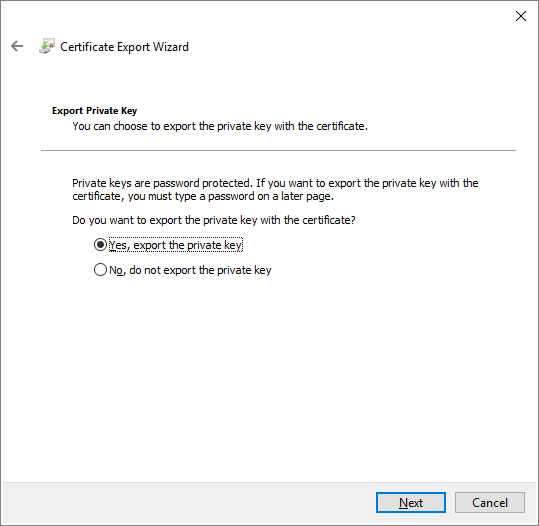

Sağdaki bölmede, oluşturduğunuz sertifikaya sağ tıklayın. Tüm Görevler'in üzerine gelin ve Dışarı Aktar'ı seçin.

Özel Anahtarı Dışarı Aktar sayfasında Evet, özel anahtarı dışarı aktar'ı seçin. Anahtarın içeri aktarılacağı bilgisayar, şifrelenmiş iletileri okumak için özel anahtara ihtiyaç duyar.

Dosya Biçimini Dışarı Aktar sayfasında varsayılan ayarları bırakın ve İleri'yi seçin.

Parola sayfasında, özel anahtar için bir parola yazın. Şifreleme için TripleDES-SHA1'i seçin. Sonra İleri'yi seçin.

Dışarı Aktaracak Dosya sayfasında, dışarı aktarılan sertifika dosyasının yolunu ve adını yazın ve İleri'yi seçin. Dosya adının bir .pfx uzantısına sahip olması gerekir. Bu dosya, güvenli bir bağlantı kurmak için Azure portalında yapılandırılır.

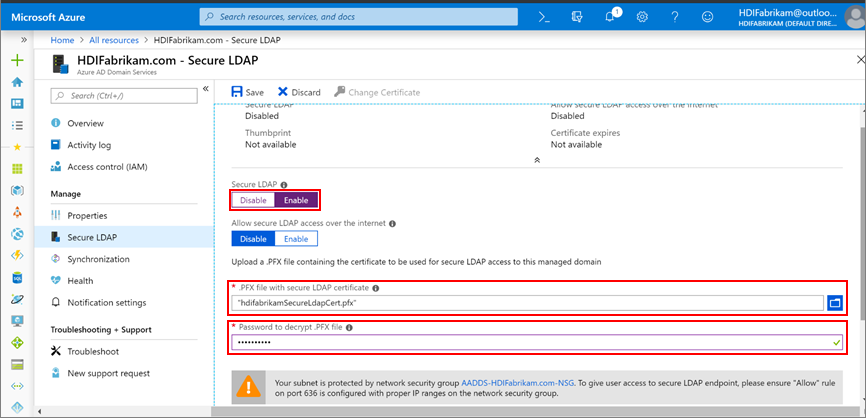

Microsoft Entra Domain Services yönetilen etki alanı için LDAPS'yi etkinleştirin.

- Azure portalından etki alanını

HDIFabrikam.comseçin. - Yönet'in altında Güvenli LDAP'yi seçin.

- Güvenli LDAP sayfasındaki Güvenli LDAP'nin altında Etkinleştir'i seçin.

- Bilgisayarınızda dışarı aktardığınız .pfx sertifika dosyasına göz atın.

- Sertifika parolasını girin.

- Azure portalından etki alanını

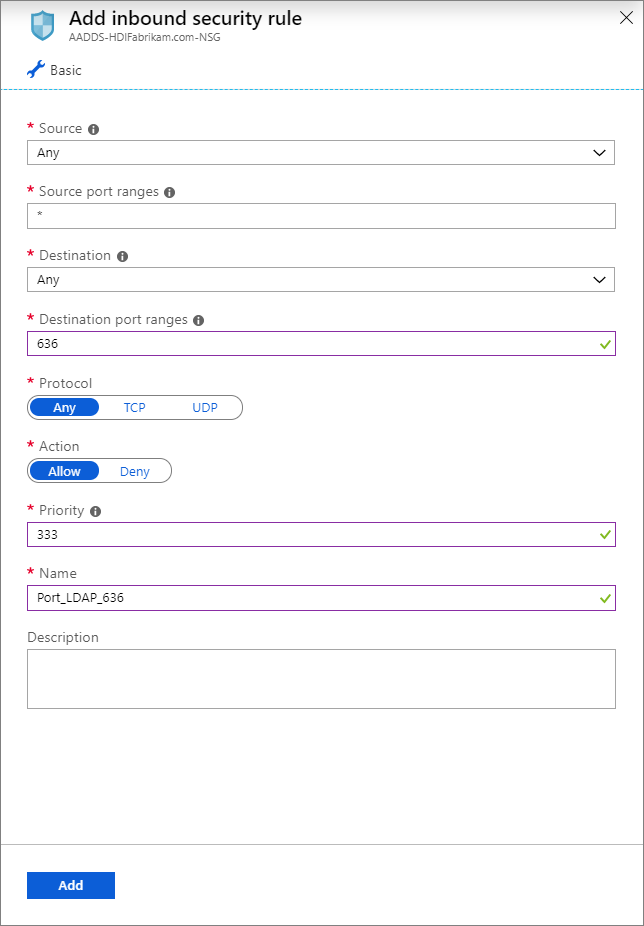

LDAPS'yi etkinleştirdiğinize göre, bağlantı noktası 636'yı etkinleştirerek erişilebilir olduğundan emin olun.

HDIFabrikam-CentralUS kaynak grubunda AADDS-HDIFabrikam.com-NSG ağ güvenlik grubunu seçin.

Ayarlar altında Gelen güvenlik kuralları>Ekle'yi seçin.

Gelen güvenlik kuralı ekle sayfasında aşağıdaki özellikleri girin ve Ekle'yi seçin:

Özellik Değer Source Tümü Kaynak bağlantı noktası aralıkları * Hedef Tümü Hedef bağlantı noktası aralığı 636 Protokol Tümü Eylem İzin Ver Öncelik <İstenen sayı> Veri Akışı Adı Port_LDAP_636

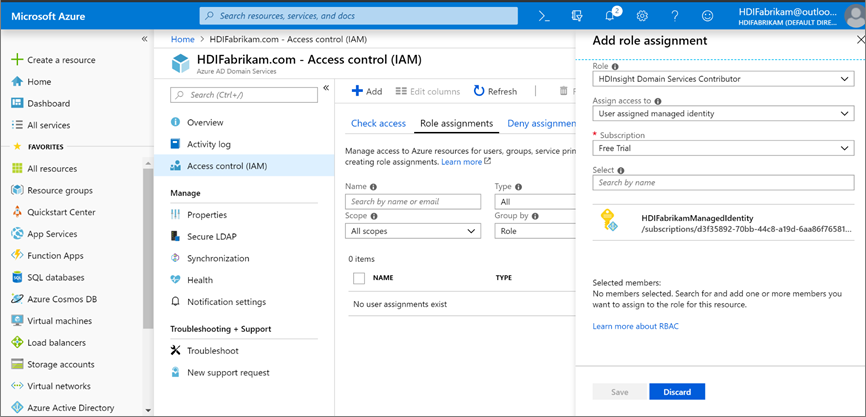

HDIFabrikamManagedIdentity , kullanıcı tarafından atanan yönetilen kimliktir. HDInsight Etki Alanı Hizmetleri Katkıda Bulunanı rolü, bu kimliğin etki alanı hizmetleri işlemlerini okumasına, oluşturmasına, değiştirmesine ve silmesine olanak sağlayacak yönetilen kimlik için etkinleştirilir.

ESP özellikli HDInsight kümesi oluşturma

Bu adım aşağıdaki önkoşulları gerektirir:

Batı ABD konumunda yeni bir kaynak grubu HDIFabrikam-WestUS oluşturun.

ESP özellikli HDInsight kümesini barındıracak bir sanal ağ oluşturun.

$virtualNetwork = New-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS' -Location 'West US' -Name 'HDIFabrikam-HDIVNet' -AddressPrefix 10.1.0.0/16 $subnetConfig = Add-AzVirtualNetworkSubnetConfig -Name 'SparkSubnet' -AddressPrefix 10.1.0.0/24 -VirtualNetwork $virtualNetwork $virtualNetwork | Set-AzVirtualNetworkMicrosoft Entra Domain Services'ı () barındıran sanal ağ ile ESP özellikli HDInsight kümesini (

HDIFabrikam-AADDSVNETHDIFabrikam-HDIVNet) barındıracak sanal ağ arasında bir eş ilişkisi oluşturun. İki sanal ağı eşlemek için aşağıdaki PowerShell kodunu kullanın.Add-AzVirtualNetworkPeering -Name 'HDIVNet-AADDSVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS') Add-AzVirtualNetworkPeering -Name 'AADDSVNet-HDIVNet' -RemoteVirtualNetworkId (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-WestUS').Id -VirtualNetwork (Get-AzVirtualNetwork -ResourceGroupName 'HDIFabrikam-CentralUS')Hdigen2store adlı yeni bir Azure Data Lake Storage 2. Nesil hesabı oluşturun. Hesabı, kullanıcı tarafından yönetilen HDIFabrikamManagedIdentity kimliğiyle yapılandırın. Daha fazla bilgi için bkz. Azure HDInsight kümeleriyle Azure Data Lake Storage 2. Nesil hizmetini kullanma.

HDIFabrikam-AADDSVNET sanal ağında özel DNS ayarlayın.

Azure portalı >Kaynak grupları>OnPremADVRG>HDIFabrikam-AADDSVNET>DNS sunucularına gidin.

Özel'i seçin ve 10.0.0.4 ve 10.0.0.5 girin.

Kaydet'i seçin.

ESP özellikli yeni bir HDInsight Spark kümesi oluşturun.

Özel (boyut, ayarlar, uygulamalar) öğesini seçin.

Temel bilgiler için ayrıntıları girin (bölüm 1). Küme türünün Spark 2.3 (HDI 3.6) olduğundan emin olun. Kaynak grubunun HDIFabrikam-CentralUS olduğundan emin olun.

Güvenlik + ağ (bölüm 2) için aşağıdaki ayrıntıları doldurun:

Kurumsal Güvenlik Paketi'nin altında Etkin'i seçin.

Küme yöneticisi kullanıcısı'nı seçin ve şirket içi yönetici kullanıcısı olarak oluşturduğunuz HDI Yönetici hesabını seçin. Seç'e tıklayın.

Küme erişim grubu>HDIUserGroup'ı seçin. Gelecekte bu gruba eklediğiniz tüm kullanıcılar HDInsight kümelerine erişebilir.

Küme yapılandırmasının diğer adımlarını tamamlayın ve Küme özetinde ayrıntıları doğrulayın. Oluştur'u belirleyin.

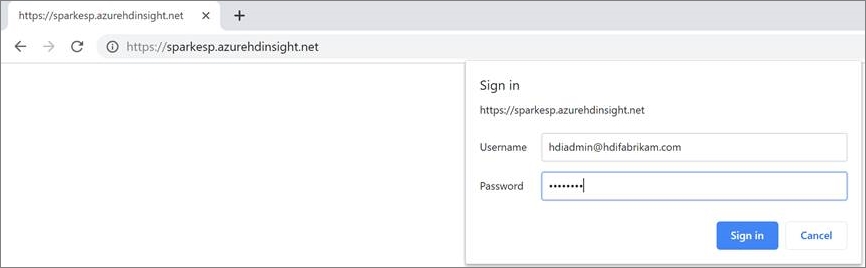

konumunda yeni oluşturulan küme için Ambari kullanıcı arabiriminde

https://CLUSTERNAME.azurehdinsight.netoturum açın. Yönetici kullanıcı adınızıhdiadmin@hdifabrikam.comve parolasını kullanın.

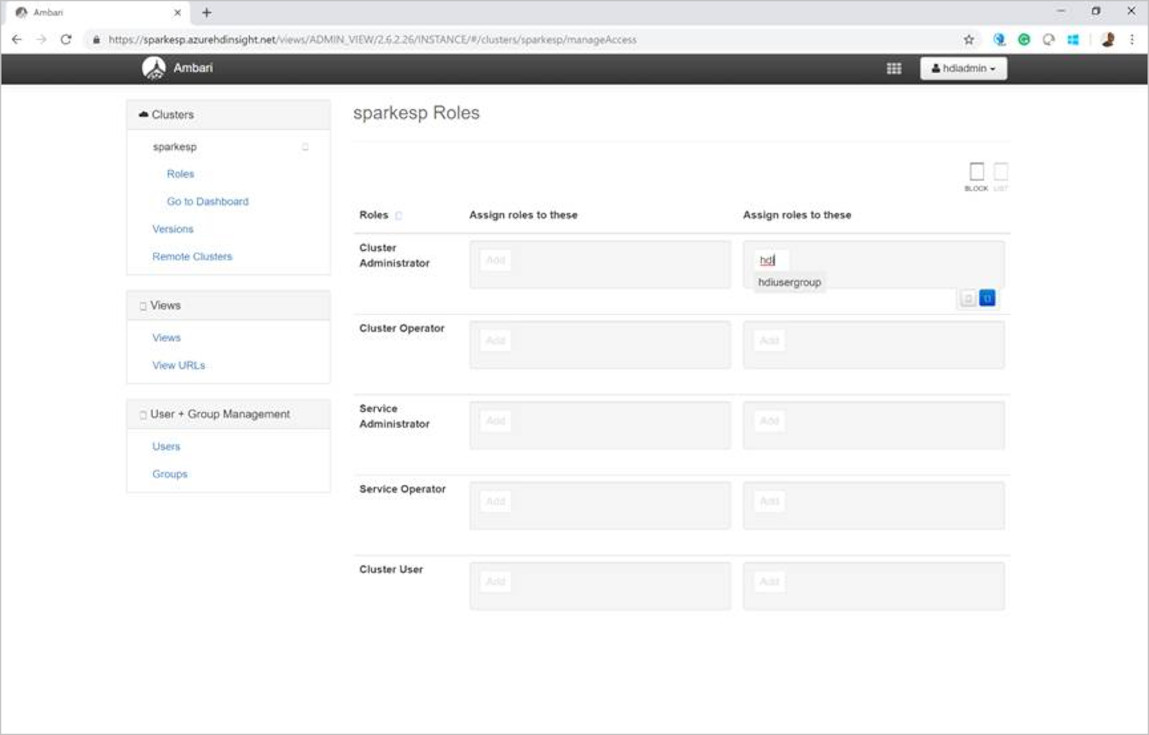

Küme panosundan Roller'i seçin.

Roller sayfasında, Bunlara rol ata'nın altında, Küme Yönetici istrator rolünün yanındaki hdiusergroup grubunu girin.

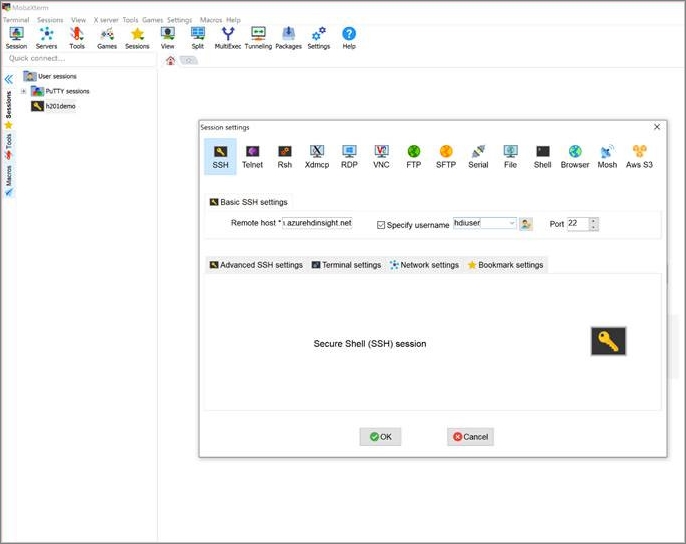

Secure Shell (SSH) istemcinizi açın ve kümede oturum açın. şirket içi Active Directory örneğinde oluşturduğunuz hdiuser'i kullanın.

Bu hesapla oturum açabiliyorsanız, ESP kümenizi şirket içi Active Directory örneğiniz ile eşitlenecek şekilde doğru yapılandırmışsınızdır.