X.509 sertifikalarıyla kimlik doğrulaması

IoT Hub, cihazların kimliğini doğrulamak için X.509 sertifikalarını kullanır. X.509 kimlik doğrulaması, Aktarım Katmanı Güvenliği (TLS) standart bağlantı kuruluşunun bir parçası olarak fiziksel katmanda bir IoT cihazının kimlik doğrulamasına olanak tanır.

X.509 CA sertifikası, diğer sertifikaları imzalayan dijital bir sertifikadır. Dijital sertifika, IETF'nin RFC 5280 standardı tarafından belirtilen sertifika biçimlendirme standardına uygunsa X.509 sertifikası olarak kabul edilir. Sertifika yetkilisi (CA), sahibinin diğer sertifikaları imzalayabileceğiniz anlamına gelir.

Bu makalede, Aşağıdaki adımları içeren IoT Hub'a bağlanan cihazların kimliğini doğrulamak için X.509 sertifika yetkilisi (CA) sertifikalarının nasıl kullanılacağı açıklanmaktadır:

- X.509 CA sertifikası alma

- X.509 CA sertifikasını IoT Hub'a kaydetme

- X.509 CA sertifikalarını kullanarak cihazları imzalama

- X.509 CA ile imzalanan cihazların kimliği nasıl doğrulanır?

Önemli

X.509 sertifika yetkilisi (CA) kimlik doğrulamasını kullanan cihazlar için aşağıdaki işlevler henüz genel kullanıma sunulmamaktadır ve önizleme modunun etkinleştirilmesi gerekir:

- HTTPS, WebSockets üzerinden MQTT ve WebSockets protokolleri üzerinden AMQP.

- Dosya yüklemeleri (tüm protokoller).

Bu özellikler genellikle X.509 parmak izi kimlik doğrulaması kullanan cihazlarda kullanılabilir. IoT Hub ile X.509 kimlik doğrulaması hakkında daha fazla bilgi edinmek için bkz . Desteklenen X.509 sertifikaları.

X.509 CA özelliği, bir sertifika yetkilisi (CA) kullanarak IoT Hub'da cihaz kimlik doğrulamasını etkinleştirir. Cihaz üretimi sırasında ilk cihaz kayıt sürecini ve tedarik zinciri lojistirisini basitleştirir.

Kimlik doğrulaması ve yetkilendirme

Kimlik doğrulaması , dediğiniz kişi olduğunuzu kanıtlama işlemidir. Kimlik doğrulaması, ioT Hub'a bir kullanıcının veya cihazın kimliğini doğrular. Bazen AuthN olarak kısaltılır. Yetkilendirme , IoT Hub'da kimliği doğrulanmış bir kullanıcı veya cihaz için izinleri onaylama işlemidir. Erişim iznine sahip olduğunuz kaynakları ve komutları ve bu kaynak ve komutlarla neler yapabileceğinizi belirtir. Yetkilendirme bazen AuthZ olarak kısaltılır.

Bu makalede X.509 sertifikalarını kullanarak kimlik doğrulaması açıklanır. Azure IoT Hub'a sertifika parmak izi veya sertifika yetkilisi (CA) yükleyerek IoT Hub ile bir cihazın kimliğini doğrulamak için herhangi bir X.509 sertifikası kullanabilirsiniz.

X.509 sertifikaları yetkilendirme için değil IoT Hub'da kimlik doğrulaması için kullanılır. Microsoft Entra Id ve paylaşılan erişim imzalarından farklı olarak, X.509 sertifikalarıyla izinleri özelleştiremezsiniz.

X.509 kimlik doğrulamayı zorunlu kılma

Ek güvenlik için, bir IoT hub'ı cihazlar ve modüller için SAS kimlik doğrulamasına izin vermeyecek şekilde yapılandırılabilir ve kabul edilen tek kimlik doğrulama seçeneği X.509 bırakılabilir. Şu anda bu özellik Azure portalında kullanılamamaktadır. IoT Hub kaynak özelliklerini yapılandırmak için ve disableModuleSAStrue olarak ayarlayındisableDeviceSAS:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

X.509 CA sertifika kimlik doğrulamasının avantajları

X.509 sertifika yetkilisi (CA) kimlik doğrulaması, cihaz kimliği oluşturmayı ve tedarik zincirinde yaşam döngüsü yönetimini önemli ölçüde basitleştiren bir yöntem kullanarak cihazların IoT Hub'da kimliğini doğrulamaya yönelik bir yaklaşımdır.

X.509 CA kimlik doğrulamasının ayırt edici özniteliği, CA sertifikasının aşağı akış cihazlarıyla sahip olduğu bire çok ilişkisidir. Bu ilişki, X.509 CA sertifikasını bir kez kaydederek herhangi bir sayıda cihazın IoT Hub'a kaydedilmesini sağlar. Aksi takdirde, bir cihazın bağlanabilmesi için önce benzersiz sertifikaların her cihaz için önceden kaydedilmesi gerekir. Bu bire çok ilişkisi, cihaz sertifikaları yaşam döngüsü yönetim işlemlerini de basitleştirir.

X.509 CA kimlik doğrulamasının bir diğer önemli özelliği de tedarik zinciri lojistiriminin basitleştirilmesidir. Cihazların güvenli kimlik doğrulaması, her cihazın güven için temel olarak anahtar gibi benzersiz bir gizli dizi tutmasını gerektirir. Sertifika tabanlı kimlik doğrulamasında bu gizli dizi özel bir anahtardır. Tipik bir cihaz üretim akışı birden çok adım ve koruyucu içerir. Cihaz özel anahtarlarını birden çok koruyucu arasında güvenli bir şekilde yönetmek ve güveni korumak zor ve pahalıdır. Sertifika yetkililerini kullanmak, her koruyucuyu cihaz özel anahtarlarıyla kullanmak yerine şifreleme zincirinde imzalayarak bu sorunu çözer. Her koruyucu, üretim akışının ilgili adımında cihazları imzalar. Genel olarak elde edilen sonuç, şifreleme güven zincirinin kullanımıyla yerleşik sorumlulukla en uygun tedarik zinciridir.

Bu işlem, cihazlar benzersiz özel anahtarlarını koruduğunda en fazla güvenliği sağlar. Bu amaçla, şirket içinde özel anahtar oluşturabilen Donanım Güvenli Modülleri (HSM) kullanmanızı öneririz.

Azure IoT Hub Cihaz Sağlama Hizmeti (DPS), hub'lara cihaz gruplarını sağlamayı kolaylaştırır. Daha fazla bilgi için bkz . Öğretici: Kayıt gruplarını kullanarak birden çok X.509 cihazı sağlama.

X.509 CA sertifikası alma

X.509 CA sertifikası, cihazlarınızın her biri için sertifika zincirinin en üstünde yer alır. Nasıl kullanmak istediğinize bağlı olarak bir tane satın alabilir veya oluşturabilirsiniz.

Üretim ortamları için profesyonel bir sertifika hizmetleri sağlayıcısından X.509 CA sertifikası satın almanızı öneririz. CA sertifikası satın almak, cihazlarınızın meşruluğunu doğrulamak için güvenilir bir üçüncü taraf olarak davranan kök CA'nın avantajına sahiptir. Cihazlarınız üçüncü taraf ürün veya hizmetlerle etkileşime geçtiği açık bir IoT ağının parçasıysa bu seçeneği göz önünde bulundurun.

Test amacıyla otomatik olarak imzalanan bir X.509 CA sertifikası da oluşturabilirsiniz. Test için sertifika oluşturma hakkında daha fazla bilgi için bkz . Test için sertifika oluşturma ve karşıya yükleme.

Dekont

Üretim ortamları için otomatik olarak imzalanan sertifikaların kullanılmasını önermeyiz.

X.509 CA sertifikanızı nasıl edindiğinize bakılmaksızın, ilgili özel anahtar gizli dizisini her zaman koruduğunuzdan emin olun. Bu önlem X.509 CA kimlik doğrulamasında güven oluşturmak için gereklidir.

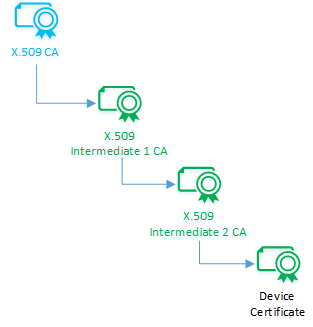

Cihazları sertifika güven zincirinde oturum açma

X.509 CA sertifikasının sahibi, başka bir ara CA'yı imzalayan bir ara CA'yı şifresel olarak imzalayabilir ve son ara CA bir cihaz sertifikası imzalayarak bu işlemi sonlandırana kadar bu şekilde devam eder. Sonuç, sertifika güven zinciri olarak bilinen basamaklı bir sertifika zinciridir. Bu güven temsili, şifreleme açısından değişken bir velayet zinciri oluşturduğundan ve imzalama anahtarlarının paylaşılmasını önlediğinden önemlidir.

Cihaz sertifikasının (yaprak sertifika olarak da adlandırılır) ortak adı (CN), IoT cihazını Azure IoT Hub'a kaydederken kullanılan cihaz kimliğine (CN=deviceId) ayarlanmış olmalıdır. Bu ayar kimlik doğrulaması için gereklidir.

X.509 kimlik doğrulamasını kullanan modüller için, modülün sertifikasının ortak adı (CN) gibi CN=deviceId/moduleIdbiçimlendirilmiş olmalıdır.

Cihazları imzalarken olduğu gibi sertifika zinciri oluşturmayı öğrenin.

X.509 CA sertifikasını IoT Hub'a kaydetme

X.509 CA sertifikanızı, kayıt ve bağlantı sırasında cihazlarınızın kimliğini doğrulamak için kullanan IoT Hub'a kaydedin. X.509 CA sertifikasını kaydetmek, sertifika dosyasını karşıya yüklemeyi ve sonra sahiplik kanıtı oluşturmayı içeren iki adımlı bir işlemdir.

Karşıya yükleme işlemi, sertifikanızı içeren bir dosyanın karşıya yüklenmesini gerektirir. Bu dosya hiçbir zaman özel anahtar içermemelidir.

Sahiplik kanıtı adımı, siz ve IoT Hub arasında şifreleme sınaması ve yanıt süreci içerir. Dijital sertifika içeriğinin genel olduğu ve bu nedenle gizlice dinlemeye duyarlı olduğu göz önünde bulundurulduğunda IoT Hub'ın CA sertifikasına gerçekten sahip olduğunuzu doğrulaması gerekir. Sahipliği otomatik olarak veya el ile doğrulamayı seçebilirsiniz. El ile doğrulama için Azure IoT Hub, CA sertifikasının karşılık gelen özel anahtarıyla imzaladığınız rastgele bir sınama oluşturur. Özel anahtarı gizli dizi olarak tuttuysanız ve önerilen şekilde korunuyorsanız, bu adımı tamamlamak için yalnızca siz bilgi sahibi olursunuz. Özel anahtarların gizliliği, bu yöntemdeki güven kaynağıdır. Sınamayı imzaladıktan sonra bu adımı tamamlar ve sonuçları içeren bir dosyayı karşıya yükleyerek sertifikanızı el ile doğrularsınız.

CA sertifikanızı kaydetmeyi öğrenin.

X.509 CA sertifikalarıyla imzalanmış cihazların kimliğini doğrulama

Her IoT hub'ına bağlanmak için izin verilen cihazlar ve modüller hakkındaki bilgileri depolayan bir kimlik kayıt defteri vardır. Bir cihazın veya modülün bağlanabilmesi için ioT hub'ında kimlik kayıt defterinde bu cihaz veya modül için bir giriş olması gerekir. Bir cihaz veya modül, kimlik kayıt defterinde depolanan kimlik bilgilerine göre IoT hub'ı ile kimlik doğrulaması yapar.

X.509 CA sertifikanızın kayıtlı olması ve cihazların bir güven sertifikası zincirinde oturum açmasıyla, cihaz bağlandığında son adım cihaz kimlik doğrulamasıdır. X.509 CA imzalı bir cihaz bağlandığında doğrulama için sertifika zincirini karşıya yükler. Zincir tüm ara CA ve cihaz sertifikalarını içerir. Bu bilgilerle IoT Hub, iki aşamalı bir işlemde cihazın kimliğini doğrular. IoT Hub, iç tutarlılık için sertifika zincirini şifrelemeyle doğrular ve ardından cihaza sahip olma kanıtı sınaması oluşturur. IoT Hub, cihazdan alınan başarılı bir sahiplik kanıtı yanıtı üzerinde cihazın orijinal olduğunu bildirir. Bu bildirim, cihazın özel anahtarının korunduğunu ve yalnızca cihazın bu sınamaya başarıyla yanıt verebileceğini varsayar. Özel anahtarları korumak için cihazlarda Donanım Güvenli Modülleri (HSM) gibi güvenli yongalar kullanmanızı öneririz.

IoT Hub'a başarılı bir cihaz bağlantısı, kimlik doğrulama işlemini tamamlar ve ayrıca uygun bir kurulumun göstergesidir. Bir cihaz her bağlandığında IoT Hub TLS oturumunu yeniden dener ve cihazın X.509 sertifikasını doğrular.

Cihaz sertifikalarını iptal etme

IoT Hub, sertifika tabanlı kimlik doğrulamasıyla cihazların kimliğini doğrularken sertifika yetkilisinden gelen sertifika iptal listelerini denetlemez. Riskli olabilecek bir sertifika nedeniyle IoT Hub'a bağlanması engellenmesi gereken bir cihazınız varsa, cihazı kimlik kayıt defterinde devre dışı bırakmanız gerekir. Daha fazla bilgi için bkz . IoT hub'ında bir cihazı devre dışı bırakma veya silme.

Örnek senaryo

Company-X, profesyonel yükleme için tasarlanmış Smart-X Pencere Öğeleri oluşturur. Company-X, hem üretim hem de kurulum için dış kaynak sağlar. Factory-Y, Smart-X-Widget'ları üretir ve Teknisyen-Z bunları yükler. Company-X, Smart-X-Widget'ın kurulum için doğrudan Factory-Y'den Teknisyen-Z'ye gönderilmesini ve ardından doğrudan Company-X'in IoT Hub örneğine bağlanmasını istiyor. Bunun gerçekleşmesi için, Şirket-X'in otomatik bağlantı için Smart-X-Widget'ı hazırlayacak birkaç tek seferlik kurulum işlemini tamamlaması gerekir. Bu uçtan uca senaryo aşağıdaki adımları içerir:

X.509 CA sertifikasını alma

X.509 CA sertifikasını IoT Hub'a kaydetme

Cihazları bir sertifika güven zincirinde oturum açma

Cihazları Bağlan

Bu adımlar Öğretici: Test için sertifika oluşturma ve karşıya yükleme bölümünde gösterilmiştir.

Sertifikayı alma

Company-X, bir ortak kök sertifika yetkilisinden X.509 CA sertifikası satın alabilir veya otomatik olarak imzalanan bir işlem aracılığıyla bir sertifika oluşturabilir. Her iki seçenek de iki temel adım gerektirir: ortak/özel anahtar çifti oluşturma ve ortak anahtarı bir sertifikada imzalama.

Bu adımların nasıl gerçekleştirilmesiyle ilgili ayrıntılar çeşitli hizmet sağlayıcılarıyla farklılık gösterir.

Sertifika satın alma

CA sertifikası satın almak, cihazlar bağlandığında IoT cihazlarının meşruluğunu doğrulamak için güvenilir bir üçüncü taraf olarak bilinen bir kök CA'ya sahip olma avantajına sahiptir. Cihazlarınız üçüncü taraf ürün veya hizmetlerle etkileşimde bulunursa bu seçeneği belirleyin.

X.509 CA sertifikası satın almak için bir kök sertifika hizmet sağlayıcısı seçin. Kök CA sağlayıcısı, ortak/özel anahtar çiftini oluşturma ve hizmetleri için bir sertifika imzalama isteği (CSR) oluşturma konusunda size yol gösterir. CSR, sertifika yetkilisinden bir sertifikaya başvurmanın resmi işlemidir. Bu satın alma işleminin sonucu, yetkili sertifikası olarak kullanılacak bir sertifikadır. X.509 sertifikalarının yaygınlığı göz önüne alındığında, sertifika IETF'nin RFC 5280 standardına uygun şekilde biçimlendirilmiş olabilir.

Otomatik olarak imzalanan sertifika oluşturma

Otomatik olarak imzalanan bir X.509 CA sertifikası oluşturma işlemi, kök sertifika yetkilisi gibi bir üçüncü taraf imzalayan içermemesi dışında satın alma işlemine benzer. Örneğimizde, Şirket-X kök sertifika yetkilisi yerine yetkili sertifikasını imzalar.

Bir yetkili sertifikası satın almak için hazır olana kadar test etmek için bu seçeneği belirleyebilirsiniz. Cihazlarınız IoT Hub dışındaki üçüncü taraf hizmetlere bağlanmıyorsa üretimde otomatik olarak imzalanan bir X.509 CA sertifikası da kullanabilirsiniz.

Sertifikayı IoT Hub'a kaydetme

Company-X'in X.509 CA'yı IoT Hub'a kaydetmesi gerekir ve burada bağlantı kurarken Smart-X-Widget'ların kimliğini doğrulamaya hizmet eder. Bu tek seferlik işlem, herhangi bir sayıda Smart-X-Widget cihazının kimliğini doğrulama ve yönetme olanağı sağlar. CA sertifikası ve cihaz sertifikaları arasındaki bire çok ilişkisi, X.509 CA kimlik doğrulama yöntemini kullanmanın başlıca avantajlarından biridir. Alternatif olarak her Smart-X-Widget cihazı için tek tek sertifika parmak izlerini karşıya yükleyerek işlem maliyetlerine ekleme yapmak da kullanılabilir.

X.509 CA sertifikasını kaydetmek iki adımlı bir işlemdir: sertifikayı karşıya yükleyin ve sahiplik kanıtı sağlayın.

Sertifikayı karşıya yükleme

X.509 CA sertifikasını karşıya yükleme işlemi yalnızca şu şekildedir: CA sertifikasını IoT Hub'a yükleme. IoT Hub sertifikayı bir dosyada bekler.

Sertifika dosyası hiçbir koşulda özel anahtar içermemelidir. Ortak Anahtar Altyapısını (PKI) yöneten standartlardan en iyi yöntemler, Company-X'in özel anahtarıyla ilgili bilgilerin yalnızca Company-X içinde yer aldığını zorunlu tutar.

Sahiplik kanıtlayın

X.509 CA sertifikası, herhangi bir dijital sertifika gibi gizlice dinlemeye açık genel bilgilerdir. Bu nedenle, bir dinleme cihazı bir sertifikayı kesebilir ve kendi sertifikasını karşıya yüklemeyi deneyebilir. Örneğimizde, IoT Hub'ın Company-X'in karşıya yüklediği CA sertifikasının gerçekten Company-X'e ait olduğundan emin olması gerekir. Bunu, Şirket-X'in bir sahiplik kanıtı (PoP) akışı aracılığıyla sertifikaya sahip olduğunu kanıtlamasını zorlayarak yapar.

Sahiplik kanıtı akışı için IoT Hub, özel anahtarını kullanarak Company-X tarafından imzalanacak rastgele bir sayı oluşturur. Company-X en iyi PKI uygulamalarını izlediyse ve özel anahtarını koruduysa, sahiplik kanıtı sınamasına yalnızca onlar doğru yanıt verebilecektir. IoT Hub, sahiplik kanıtı sınamasının başarılı bir yanıtı üzerine X.509 CA sertifikasını kaydetmeye devam eder.

IoT Hub'ın sahiplik kanıtı sınamasına başarılı bir yanıt, X.509 CA kaydını tamamlar.

Cihazları bir sertifika güven zincirinde oturum açma

IoT, bağlanan her cihaz için benzersiz bir kimlik gerektirir. Sertifika tabanlı kimlik doğrulaması için bu kimlikler sertifika biçimindedir. Örneğimizde sertifika tabanlı kimlik doğrulaması, her Smart-X-Widget'ın benzersiz bir cihaz sertifikasına sahip olması gerektiği anlamına gelir.

Her cihazda benzersiz sertifikalar sağlamanın geçerli ama verimsiz bir yolu, Smart-X-Widget'lar için sertifikaları önceden oluşturmak ve tedarik zinciri iş ortaklarına karşılık gelen özel anahtarlarla güvenmektir. Company-X için bu, hem Factory-Y'ye hem de Teknisyen-Z'ye güvenmek anlamına gelir. Bu yöntem, güven sağlamak için aşağıdaki gibi üstesinden gelinmesi gereken zorluklarla birlikte gelir:

Cihaz özel anahtarlarını tedarik zinciri iş ortaklarıyla paylaşmak zorunda kalmak, hiçbir zaman özel anahtar paylaşmamak için en iyi PKI uygulamalarını göz ardı etmek, tedarik zincirinde güven oluşturmanın pahalı olmasını sağlar. Cihaz özel anahtarlarını ve düzenli güvenlik denetimleri gibi işlemleri barındıracak güvenli odalar gibi sistemler gerektirir. Her ikisi de tedarik zincirine maliyet ekler.

Tedarik zincirindeki cihazları güvenli bir şekilde hesaplayıp daha sonra dağıtımda yönetmek, cihaz benzersiz sertifikası (ve özel anahtar) oluşturma noktasından cihaz kullanımdan kaldırılmasına kadar her anahtardan cihaza çift için bire bir görev haline gelir. Bu, grup kavramı bir şekilde sürece açıkça dahil edilmediği sürece cihazların grup yönetimini engeller. Bu nedenle, güvenli muhasebe ve cihaz yaşam döngüsü yönetimi ağır bir operasyon yükü haline gelir.

X.509 CA sertifika kimlik doğrulaması, sertifika zincirlerini kullanarak bu zorluklara zarif çözümler sunar. Sertifika zinciri, son ara CA bir cihazı imzalayana kadar ca'nın başka bir ara CA'yı imzalamasından ve bu şekilde devam eder. Örneğimizde, Company-X, Factory-Y'yi imzalar ve bu da Son olarak Smart-X-Widget'ı imzalayan Teknisyen-Z'yi imzalar.

Zincirdeki bu art arda sertifikalar, yetkilinin mantıksal teslimini temsil eder. Birçok tedarik zinciri, her ara CA'nın tüm yukarı akış CA sertifikalarını alırken zincirde oturum açtığı ve son ara CA'nın son olarak her cihazı imzaladığı ve zincirdeki tüm yetkili sertifikalarını cihaza eklediği bu mantıksal teslimi izler. Bir fabrika hiyerarşisine sahip sözleşmeli üretim şirketi, üretimi yapmak için belirli bir fabrikayı görevlendirdiğinde bu teslim yaygın bir durumdur. Hiyerarşi birkaç düzey derin olsa da (örneğin, coğrafya/ürün türü/üretim hattına göre), yalnızca sonundaki fabrika cihazla etkileşime geçebilir, ancak zincir hiyerarşinin en üstünden korunur.

Alternatif zincirlerin farklı ara CA'ları cihazla etkileşime geçebilir, bu durumda cihazla etkileşim kuran CA bu noktada sertifika zinciri içeriği ekler. Karma modeller, CA'nın yalnızca bir bölümünün cihazla fiziksel etkileşimde bulunduğu durumlarda da mümkündür.

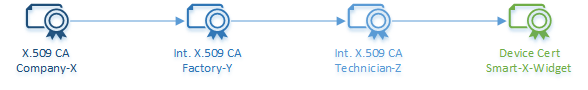

Aşağıdaki diyagramda, Smart-X-Widget örneğimizde sertifika güven zincirinin nasıl bir araya geldiği gösterilmektedir.

- Company-X hiçbir zaman Smart-X Pencere Öğeleri ile fiziksel olarak etkileşim kurmaz. Factory-Y'nin ara CA sertifikasını imzalayarak sertifika güven zincirini başlatır.

- Fabrika-Y artık kendi ara CA sertifikasına ve Company-X imzasına sahiptir. Bu öğelerin kopyalarını cihaza geçirir. Ayrıca, Teknisyen-Z'nin ara CA sertifikasını ve Smart-X-Widget cihaz sertifikasını imzalamak için ara CA sertifikasını kullanır.

- Teknisyen-Z artık kendi ara CA sertifikasına ve Factory-Y imzasına sahiptir. Bu öğelerin kopyalarını cihaza geçirir. Ayrıca, Smart-X-Widget cihaz sertifikasını imzalamak için ara CA sertifikasını kullanır.

- Her Smart-X-Widget cihazı artık kendi benzersiz cihaz sertifikasına ve tedarik zinciri boyunca etkileşimde olduğu her ara CA sertifikasından ortak anahtarların ve imzaların kopyalarına sahiptir. Bu sertifikalar ve imzalar özgün Company-X köküne kadar izlenebilir.

CA kimlik doğrulama yöntemi, cihaz üretim tedarik zincirinde güvenli sorumluluk sağlar. Sertifika zinciri işlemi nedeniyle, zincirdeki her üyenin eylemleri kriptografik olarak kaydedilir ve doğrulanabilir.

Bu işlem, benzersiz cihaz ortak/özel anahtar çiftinin bağımsız olarak oluşturulduğu ve özel anahtarın cihaz içinde her zaman korunduğu varsayımını temel alır. Neyse ki güvenli silikon yongaları, dahili olarak anahtar oluşturabilen ve özel anahtarları koruyabilen Donanım Güvenli Modülleri (HSM) biçiminde mevcuttur. Company-X'in Smart-X-Widget'ın bileşen ürün reçetesine yalnızca böyle bir güvenli yonga eklemesi gerekir.

Cihazların kimliğini doğrulama

En üst düzey CA sertifikası IoT Hub'a kaydedildikten ve cihazların benzersiz sertifikaları olduğunda nasıl bağlanırlar? Bir X.509 CA sertifikasını IoT Hub'a bir kez kaydederek, milyonlarca cihaz ilk seferden nasıl bağlanır ve kimlik doğrulamasından nasıl geçebilir? Daha önce X.509 CA sertifikasını kaydederken karşılaştığımız sertifika karşıya yükleme ve sahiplik kanıtı akışı aracılığıyla.

X.509 CA kimlik doğrulaması için üretilen cihazlar, benzersiz cihaz sertifikaları ve ilgili üretim tedarik zincirinden bir sertifika zinciri ile donatılmıştır. Cihaz bağlantısı, ilk kez olsa bile iki aşamalı bir işlemde gerçekleşir: sertifika zinciri karşıya yükleme ve sahip olma kanıtı.

Sertifika zinciri karşıya yükleme sırasında cihaz benzersiz sertifikasını ve sertifika zincirini IoT Hub'a yükler. IoT Hub, önceden kaydedilmiş X.509 CA sertifikasını kullanarak karşıya yüklenen sertifika zincirinin dahili olarak tutarlı olduğunu ve zincirin X.509 CA sertifikasının geçerli sahibi tarafından kaynaklandığını doğrular. X.509 CA kayıt işleminde olduğu gibi IoT Hub da zincirin ve dolayısıyla cihaz sertifikasının onu karşıya yükleyen cihaza ait olduğunu doğrulamak için bir sahiplik kanıtı sınama yanıtı işlemi kullanır. Başarılı bir yanıt IoT Hub'ı tetikler ve cihazı orijinal olarak kabul eder ve bağlantı verir.

Örneğimizde, her Smart-X-Widget cihazına ait benzersiz sertifikayı Factory-Y ve Teknisyen-Z X.509 CA sertifikalarıyla birlikte karşıya yükler ve ardından IoT Hub'dan sahip olma kanıtı sınamasına yanıt verir.

Güvenin temeli, cihaz özel anahtarları da dahil olmak üzere özel anahtarları korumaktır. Bu nedenle, cihaz özel anahtarlarını korumak için Donanım Güvenli Modülleri (HSM) biçiminde güvenli silikon yongalarının önemini ve bir fabrikanın özel anahtarıyla başka bir fabrikaya güvenmesi gibi hiçbir özel anahtarı asla paylaşmama konusunda en iyi yöntemin önemini yeterince vurgulayamıyoruz.

Sonraki adımlar

Kayıt gruplarını kullanarak birden çok X.509 cihazı sağlamak için Cihaz Sağlama Hizmeti'ni kullanın.

X.509 sertifikasını oluşturan alanlar hakkında daha fazla bilgi edinmek için bkz . X.509 sertifikaları.

Kök CA sertifikanız veya alt CA sertifikanız varsa ve bunu IoT hub'ınıza yüklemek istiyorsanız, bu sertifikaya sahip olduğunuzu doğrulamanız gerekir. Daha fazla bilgi için bkz . Öğretici: Test için sertifika oluşturma ve karşıya yükleme.