Kasa erişim ilkesinden Azure rol tabanlı erişim denetimi izin modeline geçiş

Azure Key Vault iki yetkilendirme sistemi sunar: Azure rol tabanlı erişim denetimi (Azure RBAC) ve bir erişim ilkesi modeli. Azure RBAC, Azure Key Vault için varsayılan ve önerilen yetkilendirme sistemidir. İki yetkilendirme yönteminin karşılaştırması için bkz . Azure rol tabanlı erişim denetimi (Azure RBAC) ve erişim ilkeleri.

Bu makalede, bir anahtar kasasından erişim ilkesi yetkilendirmesinden Azure RBAC modeline geçiş yapmak için gereken bilgiler sağlanır.

Azure rolleri eşlemesine erişim ilkeleri

Azure RBAC'de kullanıcılara, gruplara, hizmet sorumlularına ve yönetilen kimliklere atayabileceğiniz çeşitli Azure yerleşik rolleri vardır. Yerleşik roller kuruluşunuzun belirli gereksinimlerini karşılamıyorsa kendi Azure özel rollerinizi oluşturabilirsiniz.

Anahtarlar, sertifikalar ve gizli diziler erişim yönetimi için Key Vault yerleşik rolleri:

- Key Vault Yönetici istrator

- Key Vault Okuyucusu

- Key Vault Sertifika Yetkilisi

- Key Vault Sertifika Kullanıcısı

- Key Vault Şifreleme Yetkilisi

- Key Vault Şifreleme Kullanıcısı

- Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısı

- Key Vault Gizli DiziLeri Yetkilisi

- Key Vault Gizli Dizi Kullanıcısı

Mevcut yerleşik roller hakkında daha fazla bilgi için bkz. Azure yerleşik rolleri

Kasa erişim ilkeleri tek tek seçilen izinlerle veya önceden tanımlanmış izin şablonlarıyla atanabilir.

Erişim ilkesi önceden tanımlanmış izin şablonları:

- Anahtar, Gizli Dizi, Sertifika Yönetimi

- Anahtar ve Gizli Dizi Yönetimi

- Gizli Dizi ve Sertifika Yönetimi

- Anahtar Yönetimi

- Gizli Dizi Yönetimi

- Sertifika Yönetimi

- SQL Server Bağlan or

- Azure Data Lake Depolama veya Azure Depolama

- Azure Backup

- Exchange Online Müşteri Anahtarı

- SharePoint Online Müşteri Anahtarı

- Azure Information BYOK

İlke şablonlarına Azure rolleri eşlemesine erişme

| Erişim ilkesi şablonu | Operations | Azure rolü |

|---|---|---|

| Anahtar, Gizli Dizi, Sertifika Yönetimi | Anahtarlar: tüm işlemler Sertifikalar: tüm işlemler Gizli diziler: tüm işlemler |

Key Vault Yönetici istrator |

| Anahtar ve Gizli Dizi Yönetimi | Anahtarlar: tüm işlemler Gizli diziler: tüm işlemler |

Key Vault Şifreleme Yetkilisi Key Vault Gizli DiziLeri Yetkilisi |

| Gizli Dizi ve Sertifika Yönetimi | Sertifikalar: tüm işlemler Gizli diziler: tüm işlemler |

Key Vault Sertifika Yetkilisi Key Vault Gizli DiziLeri Yetkilisi |

| Anahtar Yönetimi | Anahtarlar: tüm işlemler | Key Vault Şifreleme Yetkilisi |

| Gizli Dizi Yönetimi | Gizli diziler: tüm işlemler | Key Vault Gizli DiziLeri Yetkilisi |

| Sertifika Yönetimi | Sertifikalar: tüm işlemler | Key Vault Sertifika Yetkilisi |

| SQL Server Bağlan or | Anahtarlar: get, list, wrap key, unwrap key | Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısı |

| Azure Data Lake Depolama veya Azure Depolama | Anahtarlar: get, list, unwrap key | Yok Özel rol gerekiyor |

| Azure Backup | Anahtarlar: alma, listeleme, yedekleme Gizli diziler: alma, listeleme, yedekleme |

Yok Özel rol gerekiyor |

| Exchange Online Müşteri Anahtarı | Anahtarlar: get, list, wrap key, unwrap key | Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısı |

| Exchange Online Müşteri Anahtarı | Anahtarlar: get, list, wrap key, unwrap key | Key Vault Şifreleme Hizmeti Şifreleme Kullanıcısı |

| Azure Information BYOK | Anahtarlar: alma, şifre çözme, imzalama | Yok Özel rol gerekiyor |

Not

Azure Portal aracılığıyla hizmet sertifikası yapılandırması Azure Uygulaması Key Vault RBAC izin modelini desteklemez. Azure PowerShell, Azure CLI, ARM şablonu dağıtımlarını App Service genel kimliği için Key Vault Sertifikası Kullanıcı rolü ataması ile kullanabilirsiniz; örneğin, genel buluttaki Microsoft Azure Uygulaması Service' gibi.

Atama kapsamları eşlemesi

Key Vault için Azure RBAC, aşağıdaki kapsamlarda rol atamasına izin verir:

- Yönetim grubu

- Abonelik

- Kaynak grubu

- Key Vault kaynağı

- Tek tek anahtar, gizli dizi ve sertifika

Kasa erişim ilkesi izin modeli yalnızca Key Vault kaynak düzeyinde ilke atamayla sınırlıdır.

Genel olarak, uygulama başına bir anahtar kasasına sahip olmak ve anahtar kasası düzeyinde erişimi yönetmek en iyi yöntemdir. Diğer kapsamlarda erişimi yönetmenin erişim yönetimini basitleştirebileceği senaryolar vardır.

Altyapı, güvenlik yöneticileri ve operatörler: Kasa erişim ilkeleriyle yönetim grubu, abonelik veya kaynak grubu düzeyinde anahtar kasaları grubunu yönetmek, her anahtar kasası için ilkelerin korunmasını gerektirir. Azure RBAC, yönetim grubunda, abonelikte veya kaynak grubunda tek bir rol ataması oluşturulmasına olanak tanır. Bu atama, aynı kapsam altında oluşturulan tüm yeni anahtar kasalarına uygulanır. Bu senaryoda, kalıcı erişim sağlama üzerinden tam zamanında erişimle Privileged Identity Management kullanılması önerilir.

Uygulamalar: Uygulamanın gizli diziyi diğer uygulamayla paylaşması gereken senaryolar vardır. Kasa erişim ilkeleri kullanılarak tüm gizli dizilere erişim verilmesini önlemek için ayrı anahtar kasası oluşturulması gerekiyordu. Azure RBAC, tek bir anahtar kasası kullanmak yerine tek gizli dizi kapsamına sahip rol atamaya olanak tanır.

Azure RBAC geçiş adımlarına kasa erişim ilkesi

Azure RBAC ile kasa erişim ilkesi izin modeli arasında birçok fark vardır. Geçiş sırasında kesintileri önlemek için aşağıdaki adımlar önerilir.

- Rolleri tanımlama ve atama: Yukarıdaki eşleme tablosuna göre yerleşik rolleri belirleyin ve gerektiğinde özel roller oluşturun. Kapsam eşleme kılavuzuna göre kapsamlarda roller atayın. Anahtar kasasına rol atama hakkında daha fazla bilgi için bkz . Azure rol tabanlı erişim denetimiyle Key Vault'a erişim sağlama

- Rol atamasını doğrulama: Azure RBAC'deki rol atamalarının yayılması birkaç dakika sürebilir. Rol atamalarını denetleme kılavuzu için bkz . Kapsamda rol atamalarını listeleme

- Anahtar kasasında izlemeyi ve uyarıyı yapılandırın: Erişim reddedilen özel durumlar için günlüğe kaydetmeyi ve uyarı ayarlamayı etkinleştirmek önemlidir. Daha fazla bilgi için bkz. Azure Key Vault için izleme ve uyarı

- Key Vault'ta Azure rol tabanlı erişim denetimi izin modelini ayarlama: Azure RBAC izin modelinin etkinleştirilmesi tüm mevcut erişim ilkelerini geçersiz kılar. Hata oluşursa, izin modeli tüm mevcut erişim ilkelerine dokunulmadan geri döndürülebilir.

Not

İzin modelini değiştirmek için Sahip ve Kullanıcı Erişimi Yönetici istrator rollerinin parçası olan 'Microsoft.Authorization/roleAssignments/write' izni gerekir. 'Service Yönetici istrator' ve 'Co-Yönetici istrator' gibi klasik abonelik yöneticisi rolleri desteklenmez.

Not

Azure RBAC izin modeli etkinleştirildiğinde, erişim ilkelerini güncelleştirmeye çalışan tüm betikler başarısız olur. Bu betikleri Azure RBAC kullanacak şekilde güncelleştirmek önemlidir.

Geçiş idaresi

Azure İlkesi hizmetini kullanarak, kasalarınız arasında RBAC izin modeli geçişini yönetebilirsiniz. Mevcut anahtar kasalarını denetlemek ve tüm yeni anahtar kasalarını Azure RBAC izin modelini kullanmak üzere zorunlu kılmak için özel bir ilke tanımı oluşturabilirsiniz.

Key Vault Azure RBAC izin modeli için ilke tanımı oluşturma ve atama

- İlke kaynağına gidin

- Azure İlkesi sayfasının sol tarafındaki Yazma bölümünden Atamalar'ı seçin.

- Sayfanın üst kısmındaki İlke ata'yı seçin. Bu düğme İlke ataması sayfasında açılır.

- Aşağıdaki bilgileri girin:

- İlkenin uygulanacağı aboneliği ve kaynak grubunu seçerek ilkenin kapsamını tanımlayın. Kapsam alanındaki üç nokta düğmesine tıklayarak seçin.

- İlke tanımının adını seçin: "[Önizleme]: Azure Key Vault RBAC izin modelini kullanmalıdır"

- Sayfanın üst kısmındaki Parametreler sekmesine gidin ve ilkenin istenen etkisini tanımlayın (Denetim, Reddetme veya Devre Dışı).

- Tüm ek alanları doldurun. Sayfanın en altındaki Önceki ve Sonraki düğmelerine tıklayarak sekmelerde gezinin.

- Gözden geçir + oluştur’u seçin

- Oluştur'u seçin

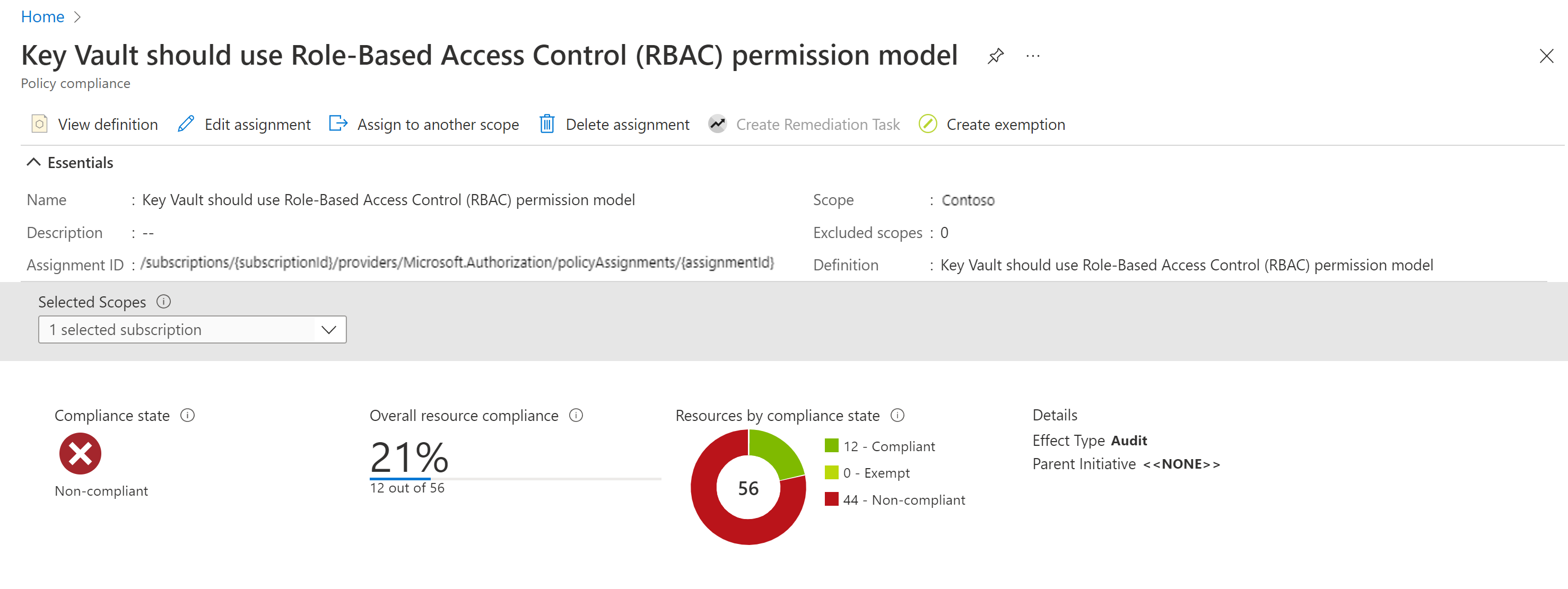

Yerleşik ilke atandıktan sonra taramanın tamamlanması 24 saate kadar sürebilir. Tarama tamamlandıktan sonra aşağıdaki gibi uyumluluk sonuçlarını görebilirsiniz.

Daha fazla bilgi için bu sayfayı inceleyin

Azure RBAC'ye Erişim İlkesi Karşılaştırma Aracı

Önemli

Bu araç, Microsoft Topluluğu üyeleri tarafından ve resmi Müşteri Destek Hizmetleri desteği olmadan derlenip korunur. Araç, herhangi bir garanti olmadan OLDUĞU GIBI sağlanır.

Erişim İlkesi'ni RBAC İzin Modeli'ne geçirme konusunda yardımcı olmak üzere Key Vault erişim ilkelerini atanmış RBAC rolleriyle karşılaştırmak için PowerShell aracı . Araç amacı, temel alınan veri eylemleriyle atanan rollerin mevcut Erişim İlkelerini kapsadığından emin olmak için mevcut Key Vault'un RBAC izin modeline geçirilirken akıl sağlığı denetimi sağlamaktır.

Sorun giderme

- Rol ataması birkaç dakika sonra çalışmıyor - rol atamalarının daha uzun sürebileceği durumlar vardır. Bu durumları ele almak için kodda yeniden deneme mantığı yazmak önemlidir.

- Key Vault silindiğinde (geçici silme) ve kurtarıldığında rol atamaları kayboldu. Bu, şu anda tüm Azure hizmetlerinde geçici silme özelliğinin bir sınırlamasıdır. Kurtarma sonrasında tüm rol atamalarını yeniden oluşturmak gerekir.