Belirlenimci giden IP'leri kullanma

Bu kılavuzda Azure Yönetilen Grafana tarafından veri kaynaklarıyla iletişim kurmak, genel erişimi devre dışı bırakmak ve Grafana örneğinizden gelen isteklere izin vermek için bir güvenlik duvarı kuralı ayarlamak için kullanılan belirlenici giden IP desteğini etkinleştirmeyi öğrenin.

Dekont

Belirlenimci giden IP'ler özelliğine yalnızca Standart planı olan müşteriler erişebilir. Planlar hakkında daha fazla bilgi için fiyatlandırma planları bölümüne gidin.

Önkoşullar

- Etkin aboneliği olan bir Azure hesabı. Ücretsiz hesap oluşturun.

- Bir veri kaynağı. Örneğin, bir Azure Veri Gezgini veritabanı.

Belirlenimci giden IP'leri etkinleştirme

Azure Yönetilen Grafana'da belirlenici giden IP desteği varsayılan olarak devre dışıdır. Bu özelliği örneğin oluşturulması sırasında etkinleştirebilir veya mevcut bir örnekte etkinleştirebilirsiniz.

Belirlenimci giden IP'ler etkinleştirilmiş bir Azure Yönetilen Grafana çalışma alanı oluşturma

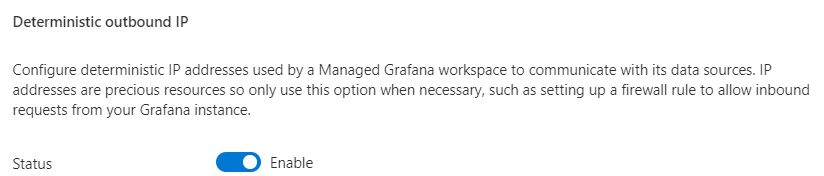

Örnek oluştururken Standart fiyatlandırma planını seçin ve Gelişmiş sekmesinde Deterministic giden IP'yi Etkinleştir olarak ayarlayın.

Yeni örnek oluşturma hakkında daha fazla bilgi için Hızlı Başlangıç: Azure Yönetilen Grafana örneği oluşturma bölümüne gidin.

Mevcut Azure Yönetilen Grafana örneğinde belirlenimci giden IP'leri etkinleştirme

Azure portalında, Ayarlar altında Yapılandırma'yı seçin ve ardından Genel ayarlar>Deterministic giden IP'nin altında Etkinleştir'i seçin.

Belirleyici giden IP adreslerinin etkinleştirilmesini onaylamak için Kaydet'i seçin.

Statik IP adresi altında IP adreslerinin listesini görüntülemek için Yenile'yi seçin.

Veri kaynağına genel erişimi devre dışı bırakma ve Azure Yönetilen Grafana IP adreslerine izin verme

Bu örnekte Azure Veri Gezgini genel erişimini devre dışı bırakma ve özel uç noktaları ayarlama işlemleri gösterilmektedir. Bu işlem diğer Azure veri kaynakları için de benzerdir.

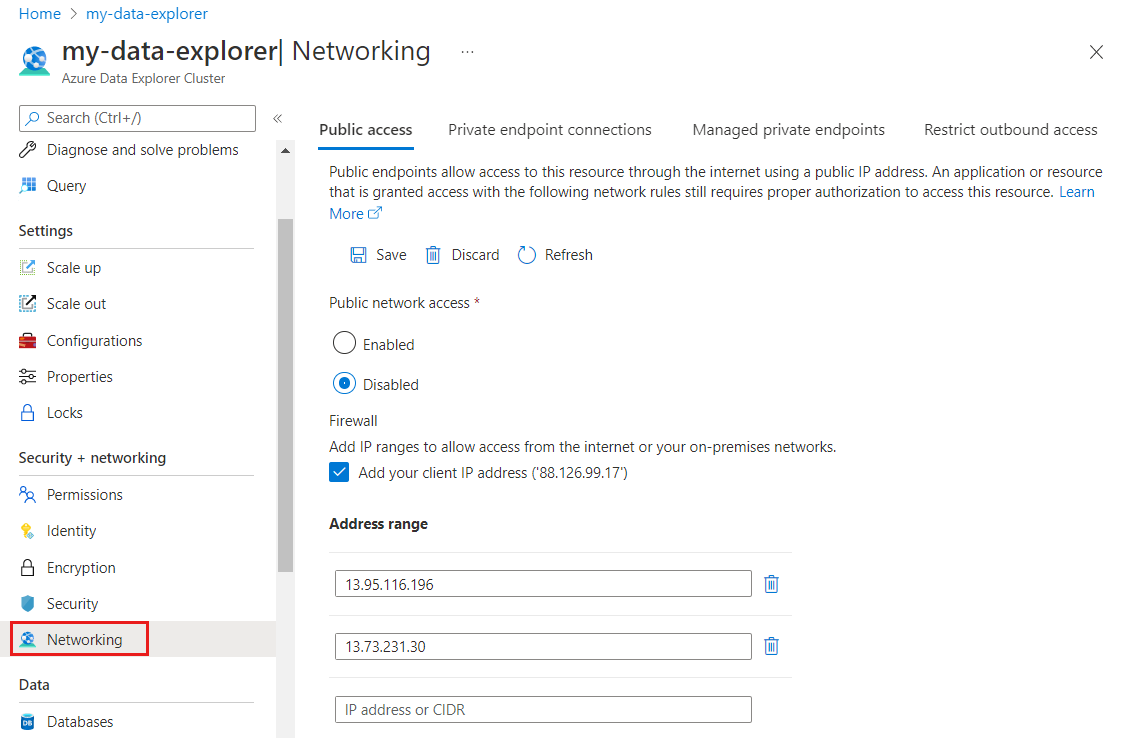

Azure portalında bir Azure Veri Gezgini Kümesi örneği açın ve Ayarlar altında Ağ'ı seçin.

Genel Erişim sekmesinde Devre Dışı'nı seçerek veri kaynağına genel erişimi devre dışı bırakın.

Güvenlik Duvarı altında İstemci IP adresinizi ekleyin ('88.126.99.17') kutusunu işaretleyin ve Adres aralığı'nın altında Azure Yönetilen Grafana çalışma alanınızda bulunan IP adreslerini girin.

Azure Yönetilen Grafana giden IP adreslerini izin verilenler listesine eklemeyi tamamlamak için Kaydet'i seçin.

Genel erişimi devre dışı bırakarak, güvenlik duvarını etkinleştirerek ve Azure Yönetilen Grafana IP adreslerinden erişime izin vererek veri kaynağınıza sınırlı erişiminiz vardır.

Veri kaynağına erişimi denetleme

Azure Yönetilen Grafana uç noktasının yine de veri kaynağınıza erişip erişemediğini denetleyin.

Azure portalında örneğinizin Genel Bakış sayfasına gidin ve Uç Nokta URL'sini seçin.

Yapılandırma > Veri Kaynağı > Azure Veri Gezgini Veri Kaynağı > Ayarlar gidin ve sayfanın en altında Kaydet ve test'i seçin:

- "Başarılı" iletisi görüntülenirse Azure Yönetilen Grafana veri kaynağınıza erişebilir.

- Aşağıdaki hata iletisi görüntülenirse, Azure Yönetilen Grafana veri kaynağına erişemez:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. IP adreslerini veri kaynağı güvenlik duvarı izin verilenler listesine doğru girdiğinizden emin olun.