MySQL için Azure Veritabanı sunucu güvenlik duvarı kuralları

ŞUNLAR IÇIN GEÇERLIDIR: MySQL için Azure Veritabanı - Tek Sunucu

MySQL için Azure Veritabanı - Tek Sunucu

Önemli

MySQL için Azure Veritabanı tek sunucu kullanımdan kaldırma yolundadır. Esnek MySQL için Azure Veritabanı sunucuya yükseltmenizi kesinlikle öneririz. MySQL için Azure Veritabanı esnek sunucuya geçiş hakkında daha fazla bilgi için bkz. MySQL için Azure Veritabanı Tek Sunucu'ya neler oluyor?

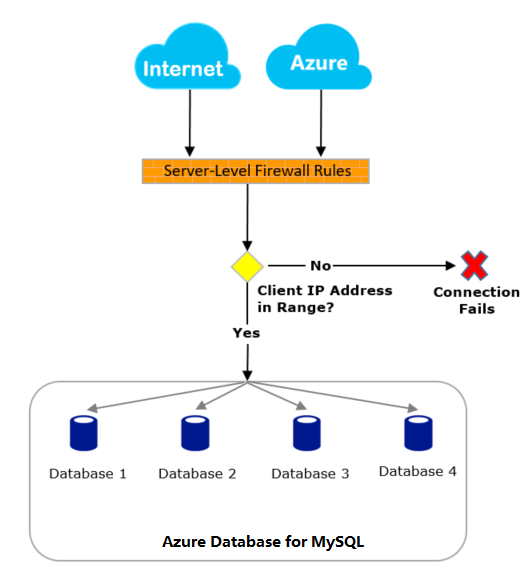

Güvenlik duvarları, hangi bilgisayarların izni olduğunu belirtene kadar veritabanı sunucunuza tüm erişimi engeller. Güvenlik duvarı, her isteğin kaynak IP adresine göre sunucuya erişim verir.

Güvenlik duvarını yapılandırmak için kabul edilebilir IP adresi aralıklarını belirten güvenlik duvarı kuralları oluşturun. Sunucu düzeyinde güvenlik duvarı kuralları oluşturabilirsiniz.

Güvenlik duvarı kuralları: Bu kurallar istemcilerin MySQL için Azure Veritabanı sunucunuzun tamamına, yani aynı mantıksal sunucu içindeki tüm veritabanlarına erişmesini sağlar. Sunucu düzeyinde güvenlik duvarı kuralları Azure portalı veya Azure CLI komutları kullanılarak yapılandırılabilir. Sunucu düzeyinde güvenlik duvarı kuralları oluşturmak için abonelik sahibi veya abonelik katkıda bulunanı olmanız gerekir.

Güvenlik duvarına genel bakış

MySQL için Azure Veritabanı sunucunuza tüm veritabanı erişimi varsayılan olarak güvenlik duvarı tarafından engellenir. Sunucunuzu başka bir bilgisayardan kullanmaya başlamak için sunucunuza erişimi etkinleştirmek için bir veya daha fazla sunucu düzeyinde güvenlik duvarı kuralı belirtmeniz gerekir. İnternet'ten hangi IP adresi aralıklarına izin verileceğini belirtmek için güvenlik duvarı kurallarını kullanın. Azure portalı web sitesine erişim, güvenlik duvarı kurallarından etkilenmez.

aşağıdaki diyagramda gösterildiği gibi, İnternet ve Azure'dan Bağlan denemelerinin MySQL için Azure Veritabanı veritabanınıza ulaşabilmesi için önce güvenlik duvarından geçmesi gerekir:

İnternet'ten bağlanma

Sunucu düzeyinde güvenlik duvarı kuralları, MySQL için Azure Veritabanı sunucusundaki tüm veritabanları için geçerlidir.

İsteğin IP adresi sunucu düzeyinde güvenlik duvarı kurallarında belirtilen aralıklardan biri içindeyse, bağlantı verilir.

İsteğin IP adresi, veritabanı düzeyinde veya sunucu düzeyindeki güvenlik duvarı kurallarından herhangi birinde belirtilen aralıkların dışındaysa, bağlantı isteği başarısız olur.

Azure'dan bağlanma

Herhangi bir uygulamanın veya hizmetin giden IP adresini bulmanız ve bu tek tek IP adreslerine veya aralıklarına açıkça erişime izin vermenizi öneririz. Örneğin, bir Azure Uygulaması Hizmetinin giden IP adresini bulabilir veya bir sanal makineye veya başka bir kaynağa bağlı genel IP kullanabilirsiniz (hizmet uç noktaları üzerinden sanal makinenin özel IP'sine bağlanma hakkında bilgi için aşağıya bakın).

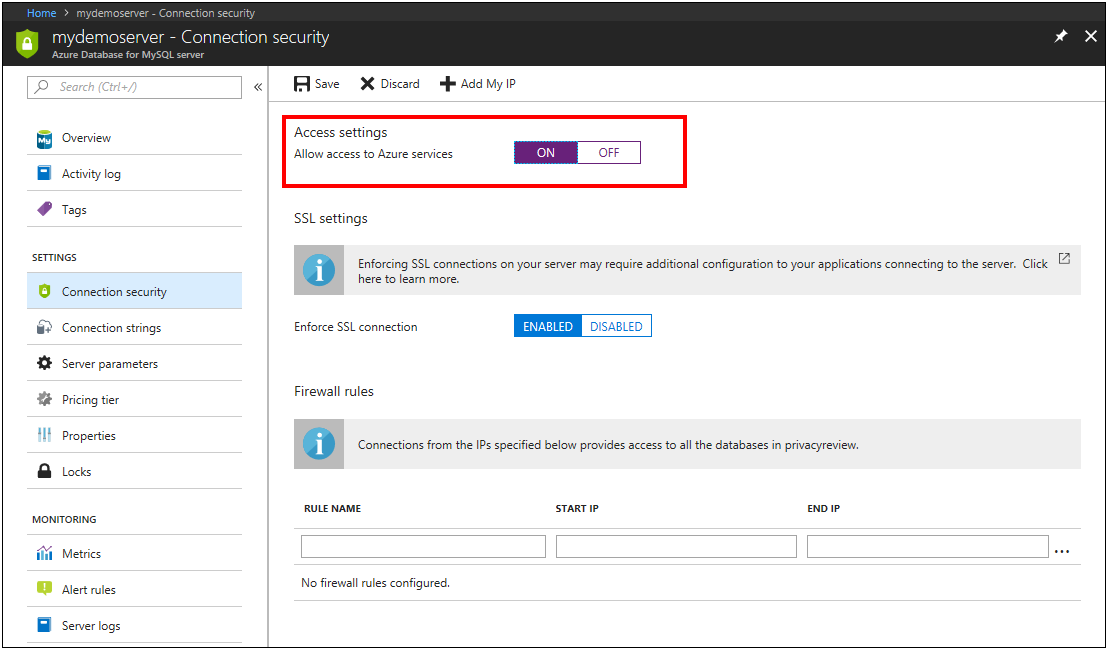

Azure hizmetinizde sabit bir giden IP adresi yoksa, tüm Azure veri merkezi IP adreslerinden bağlantıları etkinleştirmeyi düşünebilirsiniz. Bu ayar, Bağlan ion güvenlik bölmesinden Azure hizmetlerine erişime izin ver seçeneği AÇıK olarak ayarlanıp Kaydet'e basılarak Azure portalından etkinleştirilebilir. Azure CLI'dan, başlangıç ve bitiş adresi 0.0.0.0'a eşit olan bir güvenlik duvarı kuralı ayarı eşdeğerdir. Bağlantı girişimine izin verilmiyorsa, istek MySQL için Azure Veritabanı sunucusuna ulaşmaz.

Önemli

Azure hizmetlerine erişime izin ver seçeneği, diğer müşterilerin aboneliklerinden gelen bağlantılar dahil Azure’dan tüm bağlantılara izin verecek şekilde güvenlik duvarınızı yapılandırır. Bu seçeneği belirlerken, oturum açma ve kullanıcı izinlerinizin erişimi yalnızca yetkili kullanıcılarla sınırladığından emin olun.

Sanal ağdan Bağlan

Bir sanal ağdan MySQL için Azure Veritabanı sunucunuza güvenli bir şekilde bağlanmak için sanal ağ hizmet uç noktalarını kullanmayı göz önünde bulundurun.

Güvenlik duvarı kurallarını programlı bir şekilde yönetme

Azure portalına ek olarak, güvenlik duvarı kuralları Azure CLI kullanılarak program aracılığıyla yönetilebilir. Ayrıca bkz. Azure CLI kullanarak MySQL için Azure Veritabanı güvenlik duvarı kuralları oluşturma ve yönetme

Güvenlik duvarı sorunlarını giderme

Microsoft MySQL için Azure Veritabanı sunucu hizmetine erişim beklendiği gibi davranmadığında aşağıdaki noktaları göz önünde bulundurun:

İzin ver listesinde yapılan değişiklikler henüz geçerli değildir: MySQL için Azure Veritabanı Sunucusu güvenlik duvarı yapılandırmasındaki değişikliklerin geçerlilik kazanırken beş dakika kadar gecikme olabilir.

Oturum açma yetkisi yok veya yanlış bir parola kullanıldı: Oturum açma MySQL için Azure Veritabanı sunucusunda izinlere sahip değilse veya kullanılan parola yanlışsa, MySQL için Azure Veritabanı sunucusuna bağlantı reddedilir. Bir güvenlik duvarı ayarının oluşturulması yalnızca istemcilere sunucunuzla bağlantı kurmayı deneme fırsatı sunar; her istemci gerekli güvenlik kimlik bilgilerini belirtmek zorundadır.

Dinamik IP adresi: Dinamik IP adresleme ile İnternet bağlantınız varsa ve güvenlik duvarından geçerken sorun yaşıyorsanız, aşağıdaki çözümlerden birini deneyebilirsiniz:

MySQL için Azure Veritabanı sunucusuna erişen istemci bilgisayarlarınıza atanan IP adresi aralığını İnternet Servis Sağlayıcınıza (ISS) sorun ve ardından IP adresi aralığını güvenlik duvarı kuralı olarak ekleyin.

İstemci bilgisayarlarınız için bunun yerine statik IP adresi alın ve IP adreslerini güvenlik duvarı kuralları olarak ekleyin.

Sunucunun IP'sinin genel olduğu görülüyor: MySQL için Azure Veritabanı sunucusuna yönelik Bağlan, genel olarak erişilebilen bir Azure ağ geçidi üzerinden yönlendirilir. Bununla birlikte gerçek sunucu IP'si güvenlik duvarı tarafından korunur. Daha fazla bilgi için bağlantı mimarisi makalesi adresini ziyaret edin.

İzin verilen IP ile Azure kaynağından bağlanılamıyor: Bağlandığınız alt ağ için Microsoft.Sql hizmet uç noktasının etkinleştirilip etkinleştirilmediğini denetleyin. Microsoft.Sql etkinse, bu alt ağda yalnızca VNet hizmet uç noktası kurallarını kullanmak istediğinizi gösterir.

Örneğin, Microsoft.Sql'in etkinleştirildiği ancak buna karşılık gelen bir sanal ağ kuralı olmayan bir alt ağda bulunan bir Azure VM'den bağlanıyorsanız aşağıdaki hatayı görebilirsiniz:

FATAL: Client from Azure Virtual Networks is not allowed to access the serverGüvenlik duvarı kuralı IPv6 biçiminde kullanılamaz: Güvenlik duvarı kuralları IPv4 biçiminde olmalıdır. Güvenlik duvarı kurallarını IPv6 biçiminde belirtirseniz doğrulama hatası gösterir.