Azure Red Hat OpenShift 4 kümesi için Microsoft Entra kimlik doğrulamasını yapılandırma (Portal)

CLI'yı yerel olarak yükleyip kullanmayı seçerseniz, bu öğretici için Azure CLI 2.6.0 veya sonraki bir sürümü kullanmanız gerekir. Sürümü bulmak için az --version komutunu çalıştırın. Yüklemeniz veya yükseltmeniz gerekirse, bkz. Azure CLI yükleme.

Başlamadan önce

Kümenin OAuth geri çağırma URL'sini oluşturun ve not edin. aro-rg değerini kaynak grubunuzun adıyla ve aro-cluster değerini de kümenizin adıyla değiştirdiğinden emin olun.

Not

AAD OAuth geri arama URL'sindeki bölüm, daha sonra ayarlayacağımız OAuth kimlik sağlayıcısı adıyla eşleşmelidir.

domain=$(az aro show -g aro-rg -n aro-cluster --query clusterProfile.domain -o tsv)

location=$(az aro show -g aro-rg -n aro-cluster --query location -o tsv)

echo "OAuth callback URL: https://oauth-openshift.apps.$domain.$location.aroapp.io/oauth2callback/AAD"

Kimlik doğrulaması için Microsoft Entra uygulaması oluşturma

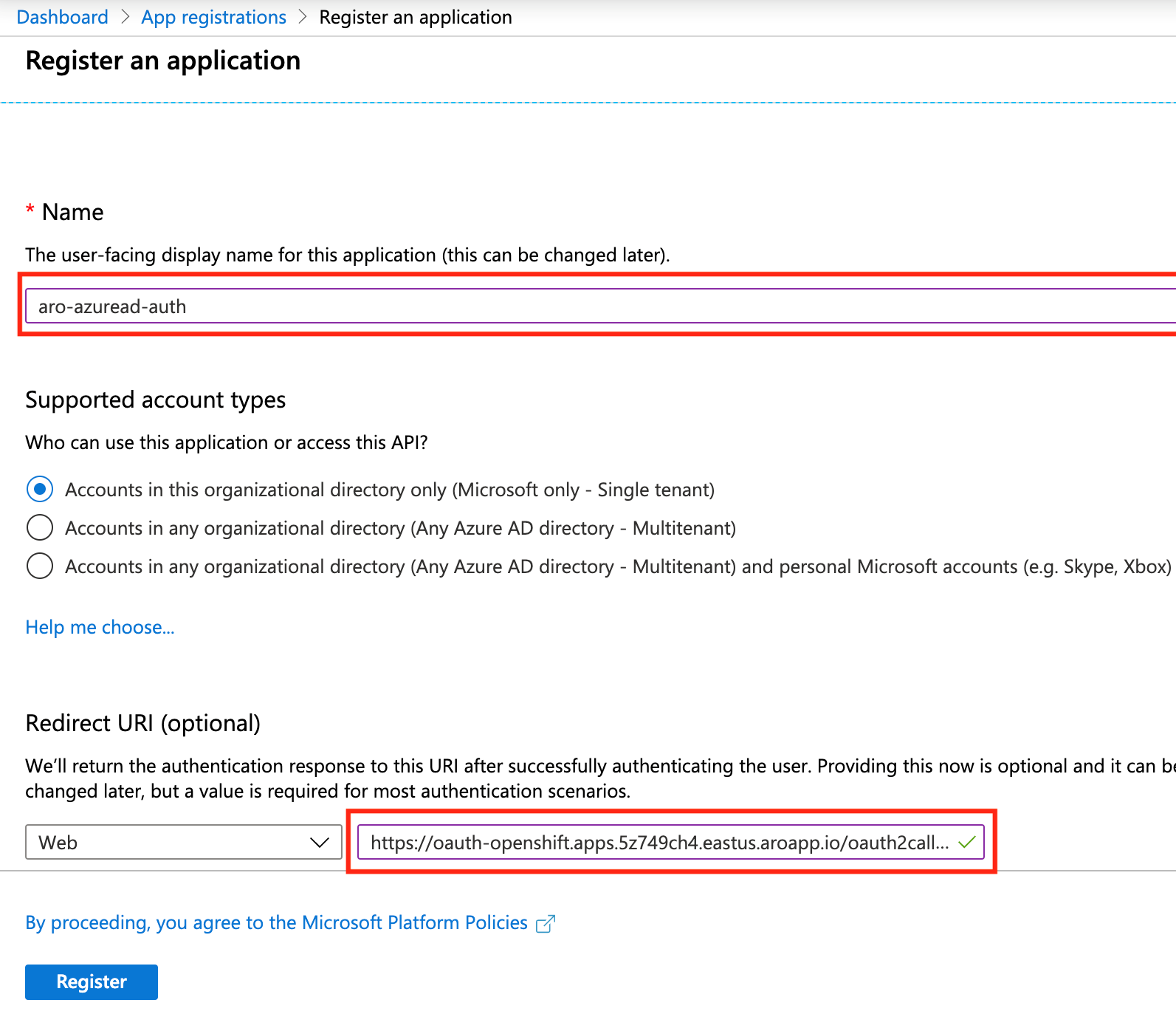

Azure portalında oturum açın ve Uygulama kayıtları dikey penceresine gidin ve yeni bir uygulama oluşturmak için Yeni kayıt'a tıklayın.

Uygulama için aro-azuread-auth gibi bir ad sağlayın ve daha önce aldığınız OAuth geri çağırma URL'sinin değerini kullanarak Yeniden Yönlendirme URI'sini doldurun.

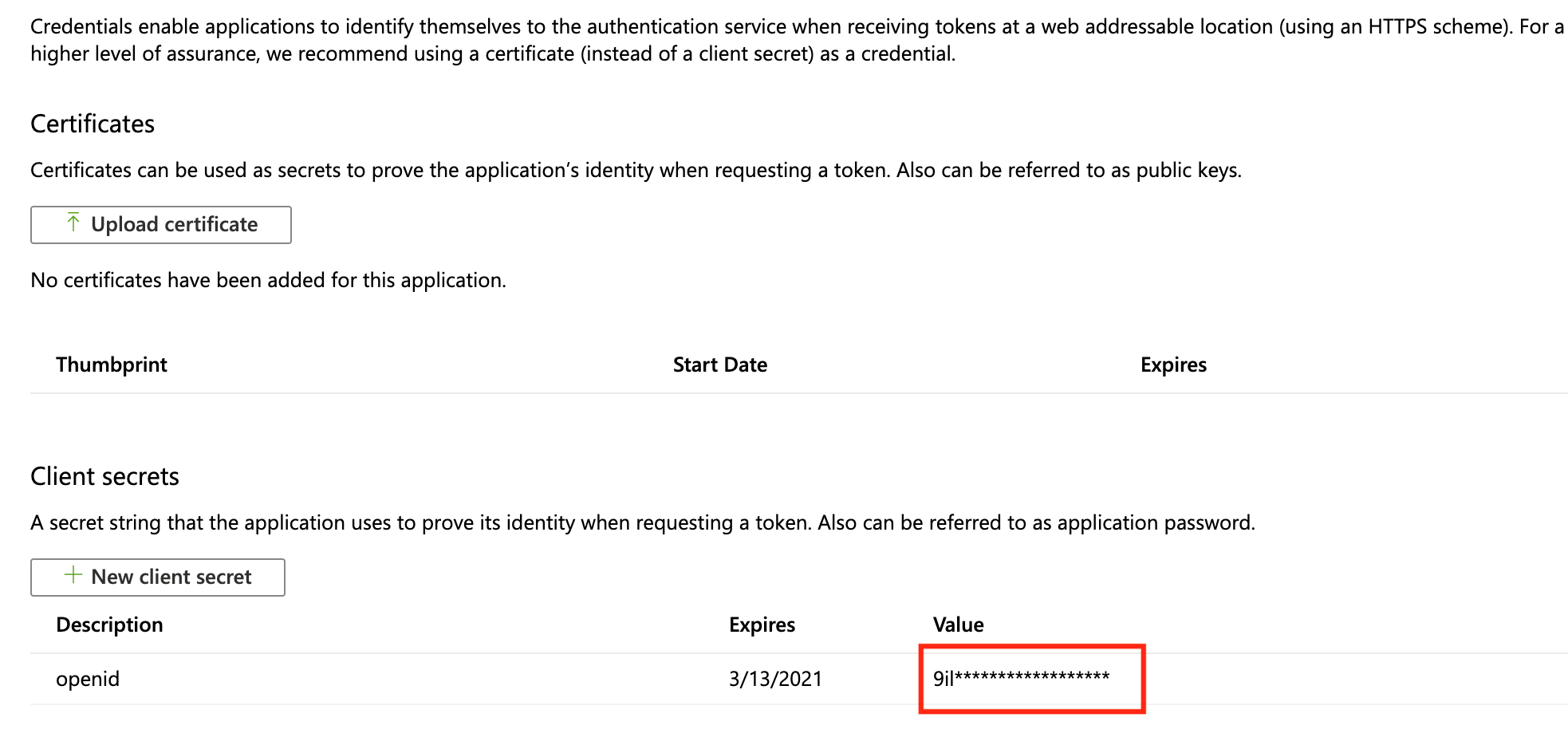

Sertifikalar ve gizli diziler'e gidin ve Yeni istemci gizli dizisi'ne tıklayın ve ayrıntıları doldurun. Daha sonraki bir aşamada kullanacağınız için anahtar değerini not edin. Yeniden alamazsınız.

Genel Bakış'agidin ve Uygulama (istemci) Kimliği ile Dizin (kiracı) Kimliğini not edin. Daha sonraki bir aşamada bunlara ihtiyacınız olacak.

İsteğe bağlı beyanları yapılandırma

Uygulama geliştiricileri, uygulamalarına gönderilen belirteçlerde hangi talepleri istediklerini belirtmek için Microsoft Entra uygulamalarında isteğe bağlı beyanları kullanabilir.

İsteğe bağlı beyanları kullanarak:

- Uygulamanız için belirteçlere eklenecek ek beyanları seçebilirsiniz.

- Microsoft Entra ID'nin belirteçlerde döndürdüğü belirli taleplerin davranışını değiştirin.

- Uygulamanız için özel beyanlar ekleyebilir ve bunlara erişebilirsiniz.

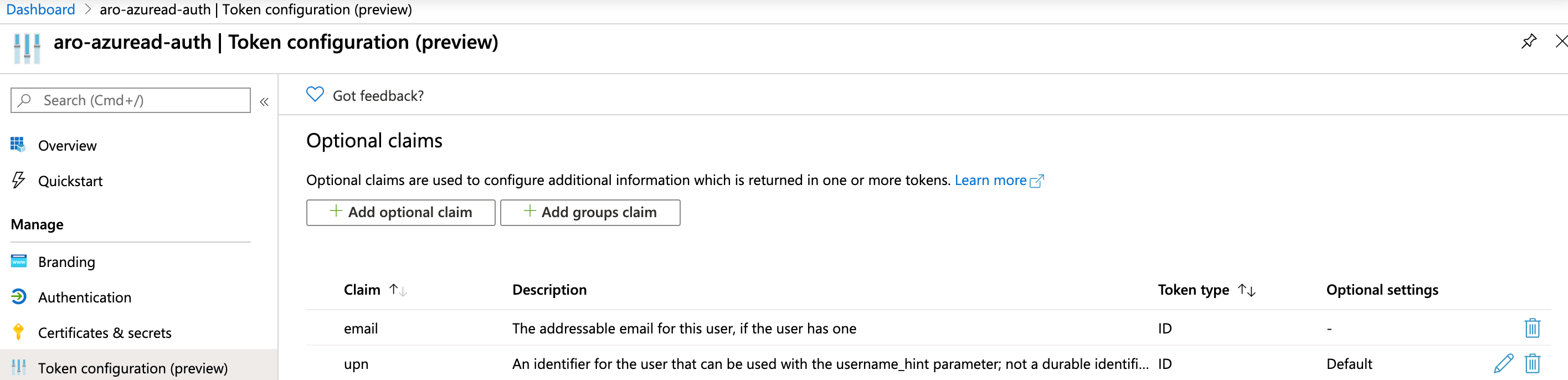

OpenShift'i talebi kullanacak email şekilde yapılandıracak ve Microsoft Entra Id tarafından döndürülen kimlik belirtecinin bir parçası olarak ekleyerek upn Tercih Edilen Kullanıcı Adı'nı ayarlamak için geri upn döneceğiz.

Belirteç yapılandırması'na gidin ve İsteğe bağlı talep ekle'ye tıklayın. Kimlik'i seçip e-postayı ve upn taleplerini denetleyin.

Kümeye kullanıcı ve grup atama (isteğe bağlı)

Microsoft Entra kiracısına kayıtlı uygulamalar, kiracının başarıyla kimlik doğrulaması yapan tüm kullanıcıları tarafından varsayılan olarak kullanılabilir. Microsoft Entra Id, kiracı yöneticilerinin ve geliştiricilerin bir uygulamayı kiracıdaki belirli bir kullanıcı veya güvenlik grubu kümesiyle kısıtlamasına olanak tanır.

Uygulamaya kullanıcı ve grup atamak için Microsoft Entra belgelerinde yer alan yönergeleri izleyin.

OpenShift OpenID kimlik doğrulamayı yapılandırma

kubeadmin Kimlik bilgilerini alın. Kullanıcının parolasını bulmak için kubeadmin aşağıdaki komutu çalıştırın.

az aro list-credentials \

--name aro-cluster \

--resource-group aro-rg

Aşağıdaki örnek çıktıda parolanın içinde kubeadminPasswordolacağı gösterilmektedir.

{

"kubeadminPassword": "<generated password>",

"kubeadminUsername": "kubeadmin"

}

Aşağıdaki komutu çalıştırarak küme konsolu URL'sini bulabilirsiniz. https://console-openshift-console.apps.<random>.<region>.aroapp.io/

az aro show \

--name aro-cluster \

--resource-group aro-rg \

--query "consoleProfile.url" -o tsv

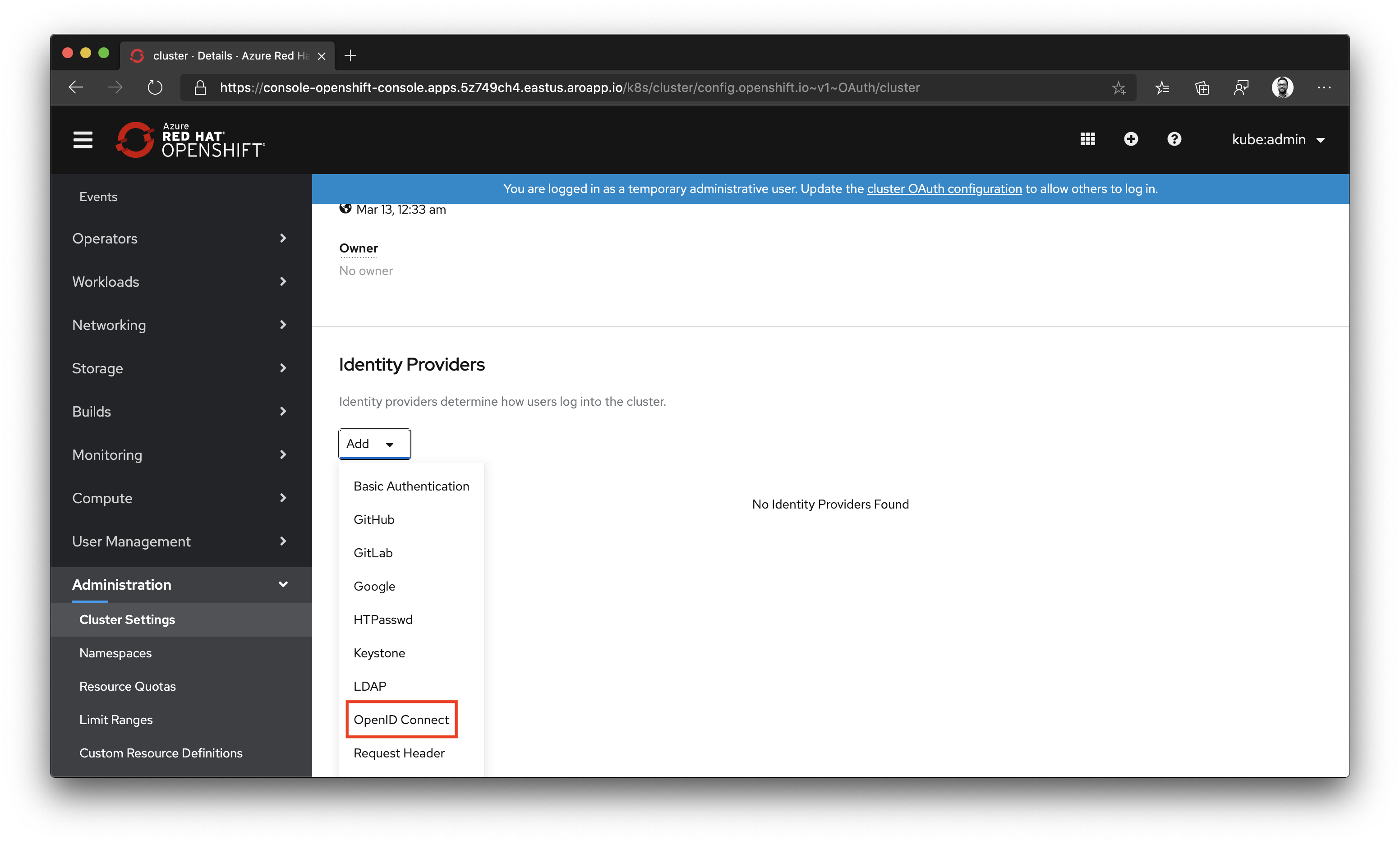

Konsol URL'sini bir tarayıcıda başlatın ve kimlik bilgilerini kullanarak kubeadmin oturum açın.

Yönetici istrasyon'a gidin, Küme Ayarlar'ne tıklayın, ardından Yapılandırma sekmesini seçin. OAuth'u seçmek için ekranı kaydırın.

Kimlik Sağlayıcıları'nın altında Ekle'yi seçmek için aşağı kaydırın ve OpenID Bağlan'ı seçin.

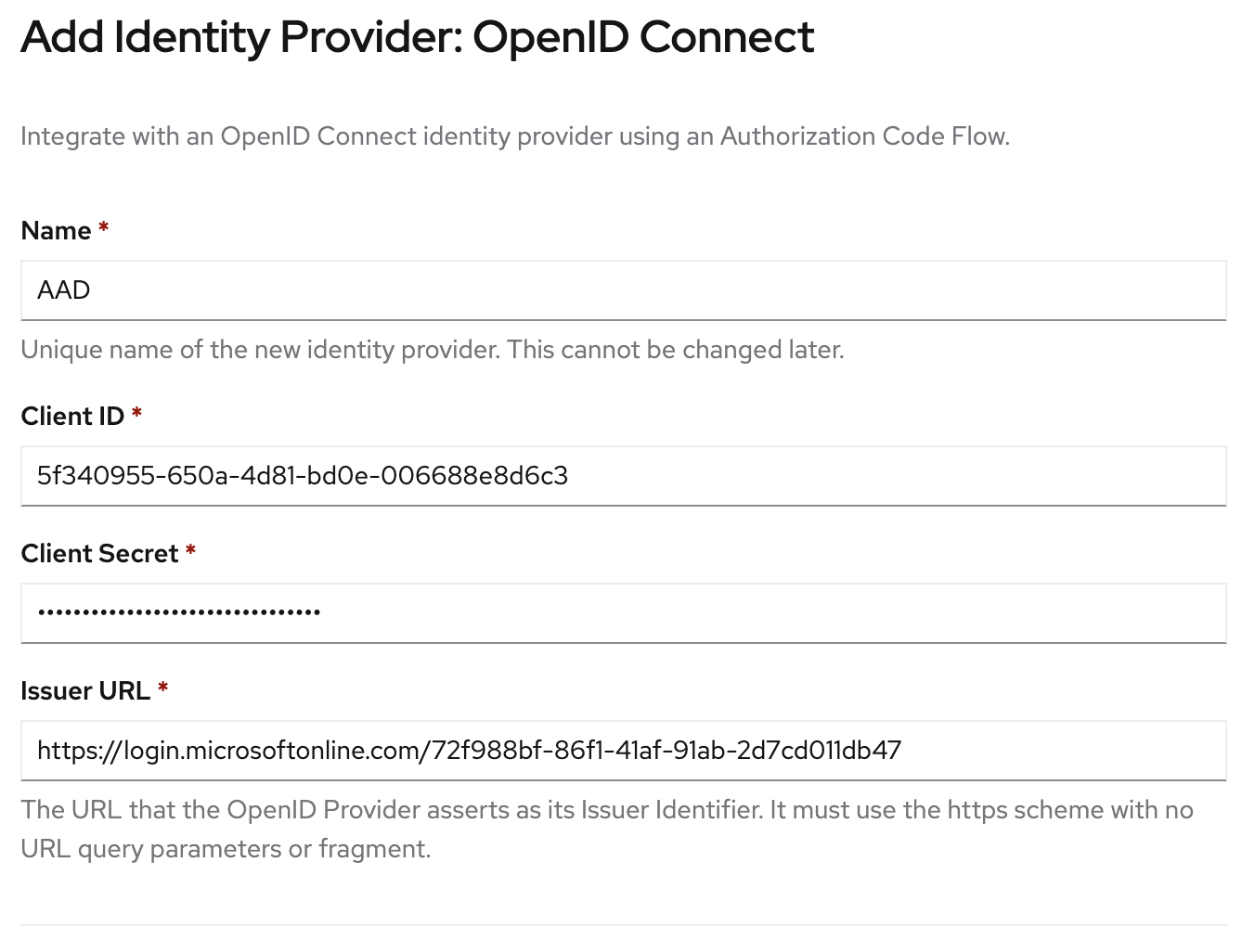

Adı Microsoft Entra Kimliği, İstemci Kimliği'ni Uygulama Kimliği ve İstemci Gizli Anahtarı olarak girin. Veren URL'si şu şekilde biçimlendirilir: https://login.microsoftonline.com/xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxx/v2.0. Yer tutucuyu daha önce aldığınız Kiracı Kimliği ile değiştirin.

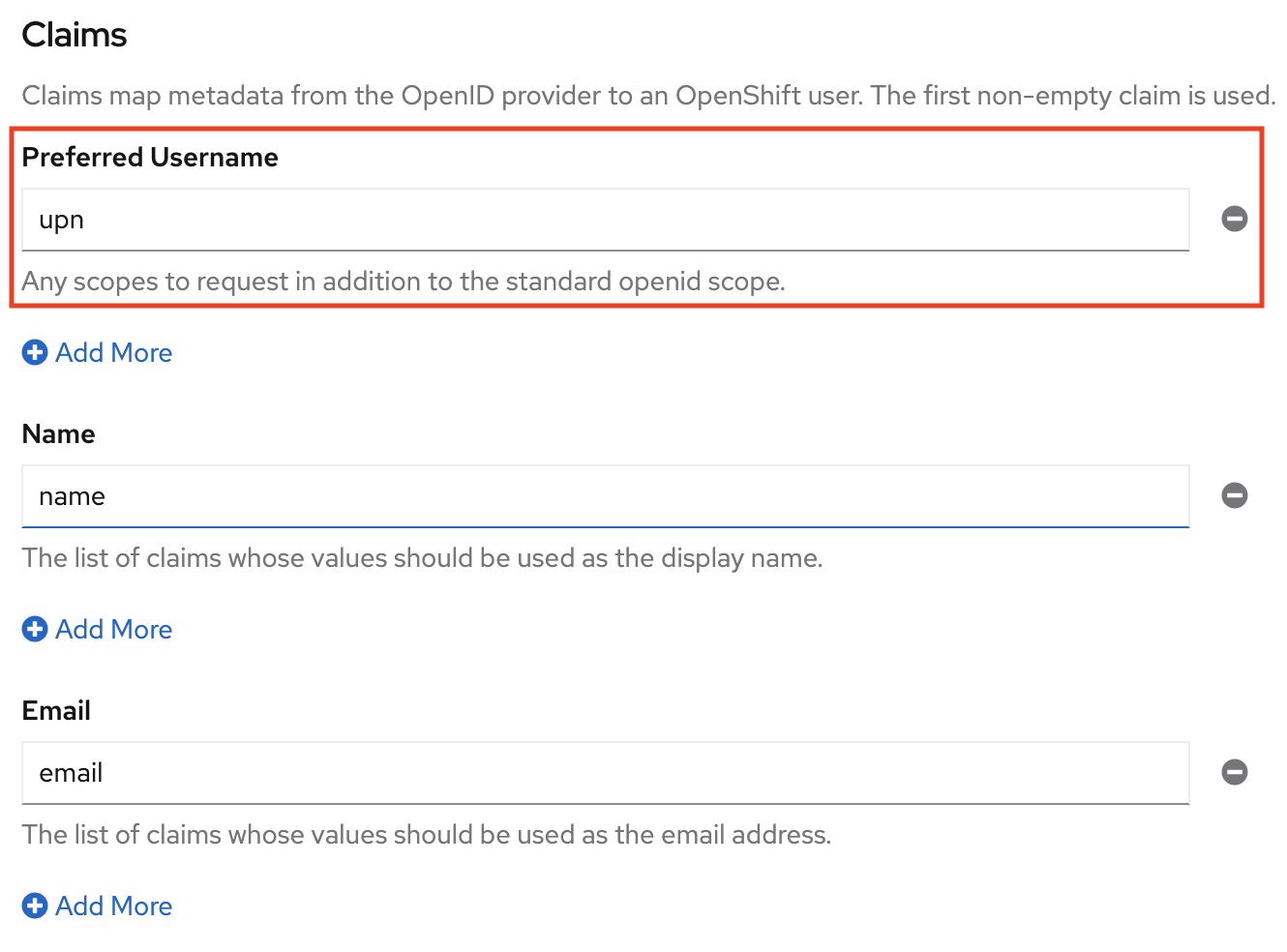

Aşağı kaydırarak Talepler bölümüne gelin ve Tercih Edilen Kullanıcı Adını upn talebindeki değeri kullanacak şekilde güncelleştirin.

Microsoft Entra Id aracılığıyla oturum açmayı doğrulama

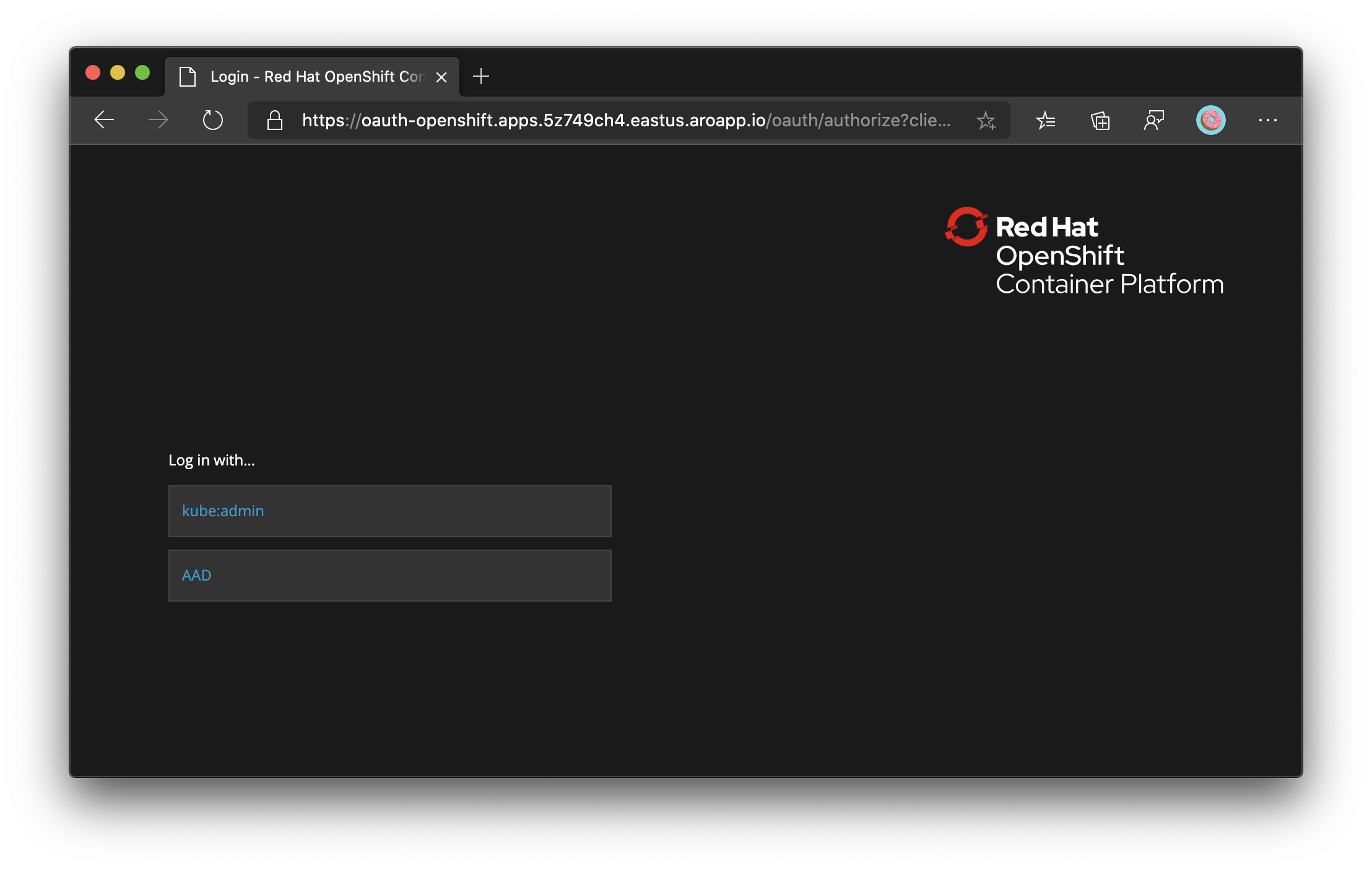

OpenShift Web Konsolu'nun oturumunu kapatıp yeniden oturum açmayı denerseniz, Microsoft Entra Id ile oturum açmak için yeni bir seçenek sunulur. Birkaç dakika beklemeniz gerekebilir.

Not

"AADSTS50011: İstekte belirtilen yeniden yönlendirme URI'leri https://oauth-openshift.apps.xxxxxxxxxx.xxxxxxx.aroapp.io/oauth2callback/xxxx yapılandırılan yeniden yönlendirme URI'leri ile eşleşmiyor" gibi bir hatayla karşılaşırsanız, sorunu çözmek için Yeniden Yönlendirme URI'si doğru ayarlanmadığında Azure AD (OIDC) oturum açma başarısız oldu sorun giderme kılavuzunu izleyebilirsiniz.