Azure RBAC sorun giderme

Bu makalede, Azure rol tabanlı erişim denetimi (Azure RBAC) ile ilgili sorunlar için bazı yaygın çözümler açıklanmaktadır.

Azure rol atamaları

Belirti - Rol ataması ekle seçeneği devre dışı

Rol ataması ekle>seçeneği devre dışı bırakıldığından, Erişim denetiminde (IAM) Azure portalında rol atayamazsınız

Neden

Şu anda seçili kapsamda rol atama izni olmayan bir kullanıcıyla oturum açmış durumdasınız.

Çözüm

Şu anda rol atamaya çalıştığınız kapsamda Rol Tabanlı Erişim Denetimi Yönetici istrator gibi izinlere sahip Microsoft.Authorization/roleAssignments/write bir rol atanmış bir kullanıcıyla oturum açtığınızdan emin olun.

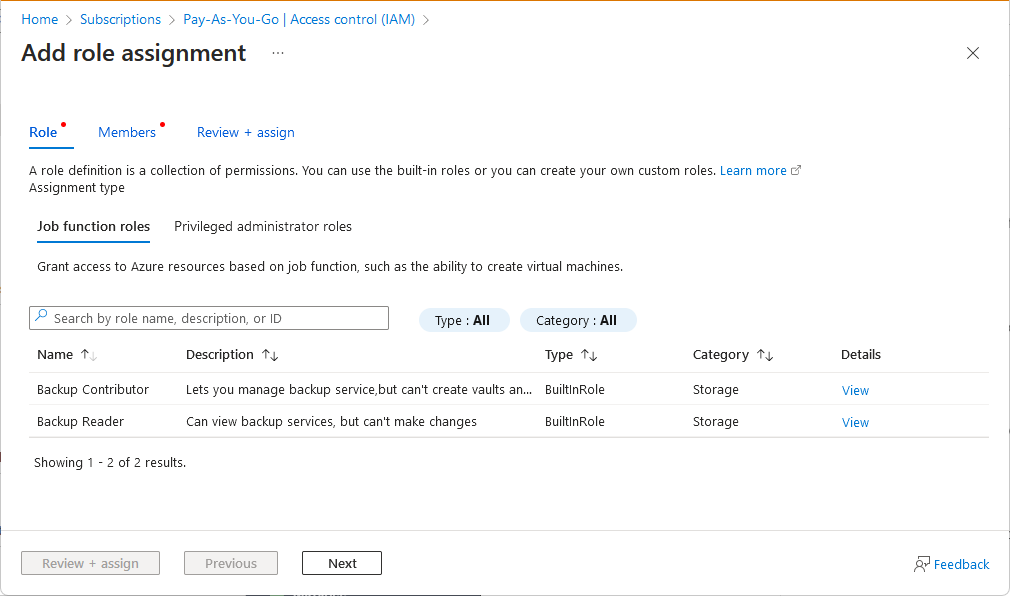

Belirti - Roller veya sorumlular listelenmiyor

Azure portalında rol atamaya çalıştığınızda, bazı roller veya sorumlular listelenmez. Örneğin, Rol sekmesinde azaltılmış bir rol kümesi görürsünüz.

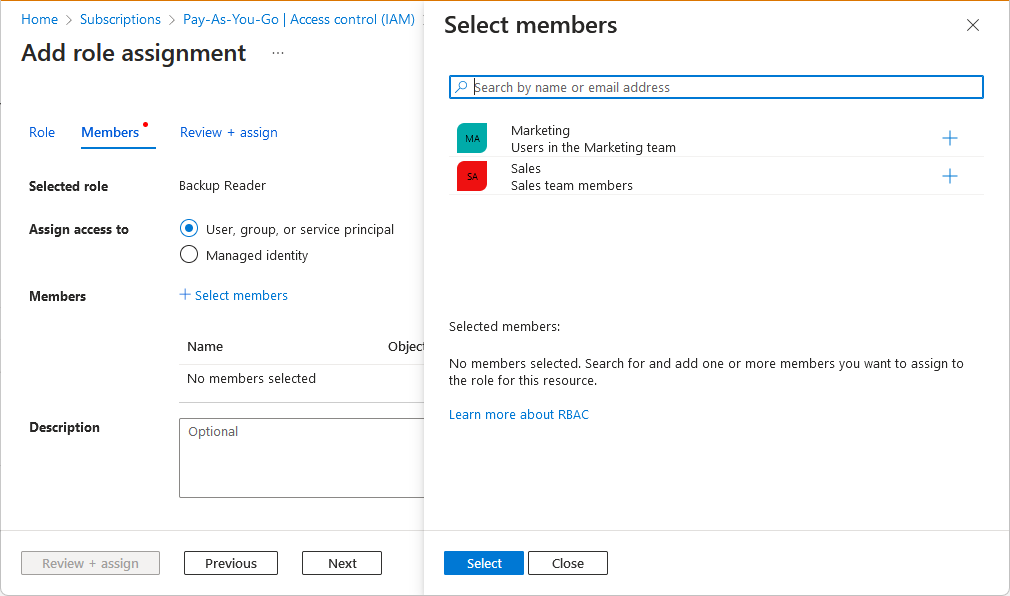

Veya Üyeleri seç bölmesinde, azaltılmış bir sorumlu kümesi görürsünüz.

Neden

Ekleyebileceğiniz rol atamalarında kısıtlamalar vardır. Örneğin, atayabileceğiniz rollerde kısıtlanırsınız veya rol atayabileceğiniz sorumlularda kısıtlanırsınız.

Çözüm

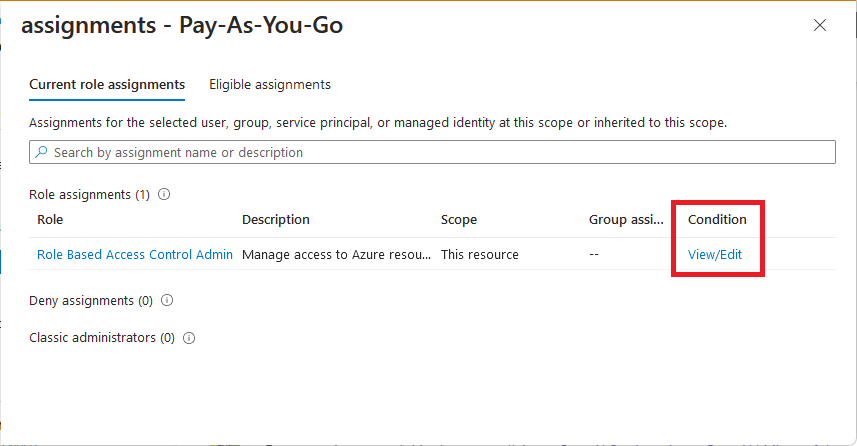

Size atanan rolleri görüntüleyin. Ekleyebileceğiniz rol atamalarını kısıtlayan bir koşul olup olmadığını denetleyin. Daha fazla bilgi için bkz . Azure erişim yönetimini başkalarına devretme.

Belirti - Rol atanamadı

Rol atayamazsınız ve aşağıdakine benzer bir hata alırsınız:

Failed to add {securityPrincipal} as {role} for {scope} : The client '{clientName}' with object id '{objectId}' does not have authorization or an ABAC condition not fulfilled to perform action 'Microsoft.Authorization/roleAssignments/write' over scope '/subscriptions/{subscriptionId}/Microsoft.Authorization/roleAssignments/{roleAssignmentId}' or the scope is invalid. If access was recently granted, please refresh your credentials.

Neden 1

Şu anda seçili kapsamda rol atama izni olmayan bir kullanıcıyla oturum açmış durumdasınız.

Çözüm 1

Şu anda rol atamaya çalıştığınız kapsamda Rol Tabanlı Erişim Denetimi Yönetici istrator gibi izinlere sahip Microsoft.Authorization/roleAssignments/write bir rol atanmış bir kullanıcıyla oturum açtığınızdan emin olun.

Neden 2

Ekleyebileceğiniz rol atamalarında kısıtlamalar vardır. Örneğin, atayabileceğiniz rollerde kısıtlanırsınız veya rol atayabileceğiniz sorumlularda kısıtlanırsınız.

Çözüm 2

Size atanan rolleri görüntüleyin. Ekleyebileceğiniz rol atamalarını kısıtlayan bir koşul olup olmadığını denetleyin. Daha fazla bilgi için bkz . Azure erişim yönetimini başkalarına devretme.

Belirti - Azure CLI ile hizmet sorumlusu kullanarak rol atanamadı

Azure CLI ile rol atamak için hizmet sorumlusu kullanıyorsunuz ve aşağıdaki hatayı alıyorsunuz:

Insufficient privileges to complete the operation

Örneğin, Sahip rolü atanmış bir hizmet sorumlunuz olduğunu ve hizmet sorumlusu olarak Azure CLI üzerinden aşağıdaki rol atamalarını oluşturmaya çalıştığınızı varsayalım:

az login --service-principal --username "SPNid" --password "password" --tenant "tenantid"

az role assignment create --assignee "userupn" --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Neden

Büyük olasılıkla Azure CLI atanan kimliği Microsoft Entra Kimliği'nde aramaya çalışır ve hizmet sorumlusu varsayılan olarak Microsoft Entra Kimliğini okuyamaz.

Çözüm

Bu hatayı çözmenin iki yolu vardır. İlk yol, dizindeki verileri okuyabilmesi için hizmet sorumlusuna Dizin Okuyucuları rolünü atamaktır.

Bu hatayı düzeltmenin ikinci yolu, yerine parametresini --assigneekullanarak rol atamasını --assignee-object-id oluşturmaktır. kullanarak --assignee-object-idAzure CLI, Microsoft Entra aramasını atlar. Rolü atamak istediğiniz kullanıcı, grup veya uygulamanın nesne kimliğini almanız gerekir. Daha fazla bilgi için bkz. Azure CLI kullanarak Azure rolleri atama.

az role assignment create --assignee-object-id 11111111-1111-1111-1111-111111111111 --role "Contributor" --scope "/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}"

Belirti - Yeni sorumluya rol atama bazen başarısız oluyor

Yeni bir kullanıcı, grup veya hizmet sorumlusu oluşturur ve hemen bu sorumluya rol atamayı denersiniz ve rol ataması bazen başarısız olur. Aşağıdaki hataya benzer bir ileti alırsınız:

PrincipalNotFound

Principal {principalId} does not exist in the directory {tenantId}. Check that you have the correct principal ID. If you are creating this principal and then immediately assigning a role, this error might be related to a replication delay. In this case, set the role assignment principalType property to a value, such as ServicePrincipal, User, or Group. See https://aka.ms/docs-principaltype

Neden

Bunun nedeni büyük olasılıkla bir çoğaltma gecikmesidir. Sorumlu tek bir bölgede oluşturulur; ancak rol ataması, sorumluyu henüz çoğaltmamış farklı bir bölgede gerçekleşebilir.

Çözüm 1

REST API veya ARM şablonunu kullanarak yeni bir kullanıcı veya hizmet sorumlusu oluşturuyorsanız Rol Atamaları - API Oluşturma'yı kullanarak rol atamasını oluştururken özelliğini ayarlayınprincipalType.

| principalType | apiVersion |

|---|---|

User |

2020-03-01-preview veya üzeri |

ServicePrincipal |

2018-09-01-preview veya üzeri |

Daha fazla bilgi için, bkz. REST API kullanarak yeni hizmet sorumlusuna Azure rolleri atama veya Azure Resource Manager şablonlarını kullanarak yeni hizmet sorumlusuna Azure rolleri atama.

Çözüm 2

Azure PowerShell kullanarak yeni bir kullanıcı veya hizmet sorumlusu oluşturuyorsanız, New-AzRoleAssignment kullanarak rol atamasını oluştururken parametresini User veya ServicePrincipal olarak ayarlayınObjectType. Çözüm 1'in temel alınan API sürümü kısıtlamaları hala geçerlidir. Daha fazla bilgi için bkz . Azure PowerShell kullanarak Azure rolleri atama.

Çözüm 3

Yeni bir grup oluşturuyorsanız rol atamasını oluşturmadan önce birkaç dakika bekleyin.

Belirti - ARM şablonu rol ataması BadRequest durumunu döndürüyor

Hizmet sorumlusuna rol atayan bir Bicep dosyası veya ARM şablonu dağıtmaya çalıştığınızda şu hatayı alırsınız:

Tenant ID, application ID, principal ID, and scope are not allowed to be updated. (code: RoleAssignmentUpdateNotPermitted)

Örneğin, yönetilen kimlik için rol ataması oluşturursanız, yönetilen kimliği siler ve yeniden oluşturursanız, yeni yönetilen kimliğin farklı bir asıl kimliği vardır. Rol atamasını yeniden dağıtmayı dener ve aynı rol atama adını kullanırsanız dağıtım başarısız olur.

Neden

Rol ataması name benzersiz değildir ve güncelleştirme olarak görüntülenir.

Rol atamaları, genel olarak benzersiz bir tanımlayıcı (GUID) olan adlarıyla benzersiz olarak tanımlanır. Farklı Azure aboneliklerinde bile aynı ada sahip iki rol ataması oluşturamazsınız. Ayrıca, mevcut rol atamasının özelliklerini de değiştiremezsiniz.

Çözüm

Rol ataması nameiçin bir kez etkili benzersiz bir değer sağlayın. Kapsamı, asıl kimliği ve rol kimliğini birlikte kullanan bir GUID oluşturmak iyi bir uygulamadır. bu örnekte olduğu guid() gibi rol ataması adlarınız için belirleyici bir GUID oluşturmanıza yardımcı olması için işlevini kullanmak iyi bir fikirdir:

resource roleAssignment 'Microsoft.Authorization/roleAssignments@2020-10-01-preview' = {

name: guid(resourceGroup().id, principalId, roleDefinitionId)

properties: {

roleDefinitionId: roleDefinitionId

principalId: principalId

principalType: principalType

}

}

Daha fazla bilgi için bkz . Bicep kullanarak Azure RBAC kaynakları oluşturma.

Belirti - Kimliği bulunmayan rol atamaları

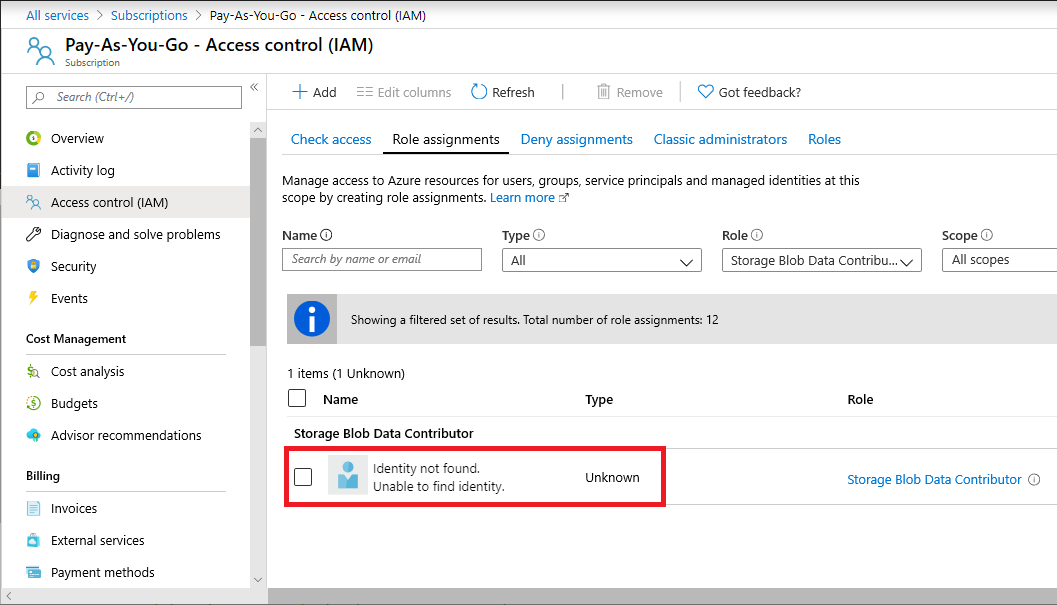

Azure portalının rol atamaları listesinde, güvenlik sorumlusunun (kullanıcı, grup, hizmet sorumlusu veya yönetilen kimlik) Bilinmeyen türde Kimlik bulunamadı olarak listelendiğini fark edeceksiniz.

Azure PowerShell'i kullanarak bu rol atamasını listelerseniz, için boş DisplayName ve SignInNameveya değerini ObjectTypeUnknowngörebilirsiniz. Örneğin Get-AzRoleAssignment aşağıdaki çıkışa benzer bir rol ataması döndürür:

RoleAssignmentId : /subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222

Scope : /subscriptions/11111111-1111-1111-1111-111111111111

DisplayName :

SignInName :

RoleDefinitionName : Storage Blob Data Contributor

RoleDefinitionId : ba92f5b4-2d11-453d-a403-e96b0029c9fe

ObjectId : 33333333-3333-3333-3333-333333333333

ObjectType : User

CanDelegate : False

Benzer şekilde bu rol atamasını Azure CLI kullanarak listelerseniz boş bir principalName görebilirsiniz. Örneğin az rol ataması listesi aşağıdaki çıkışa benzer bir rol ataması döndürür:

{

"canDelegate": null,

"id": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleAssignments/22222222-2222-2222-2222-222222222222",

"name": "22222222-2222-2222-2222-222222222222",

"principalId": "33333333-3333-3333-3333-333333333333",

"principalName": "",

"roleDefinitionId": "/subscriptions/11111111-1111-1111-1111-111111111111/providers/Microsoft.Authorization/roleDefinitions/ba92f5b4-2d11-453d-a403-e96b0029c9fe",

"roleDefinitionName": "Storage Blob Data Contributor",

"scope": "/subscriptions/11111111-1111-1111-1111-111111111111",

"type": "Microsoft.Authorization/roleAssignments"

}

Neden 1

Kısa süre önce rol ataması oluştururken bir kullanıcıyı davet ettiniz ve bu güvenlik sorumlusu bölgeler arasında çoğaltma işlemine devam ediyor.

Çözüm 1

Birkaç dakika bekleyin ve rol atamaları listesini yenileyin.

Neden 2

Rol ataması olan bir güvenlik sorumlusunu silmiştiniz. Güvenlik sorumlusuna rol atarsanız ve sonra bu güvenlik sorumlusunu rol atamasını kaldırmadan silerseniz güvenlik sorumlusu Kimlik bulunamadı olarak ve Bilinmeyen türüyle listelenir.

Çözüm 2

Bu rol atamalarını güvenlik sorumlusunun silindiği yerde bırakmak sorun değildir. İsterseniz, diğer rol atamalarına benzer adımları kullanarak bu rol atamalarını kaldırabilirsiniz. Rol atamalarını kaldırma hakkında bilgi için bkz . Azure rol atamalarını kaldırma.

PowerShell'de, nesne kimliği ve rol tanımı adını kullanarak rol atamalarını kaldırmaya çalışırsanız ve parametrelerinizle birden fazla rol ataması eşleşirse şu hata iletisini alırsınız: The provided information does not map to a role assignment. Aşağıdaki çıkışta hata iletisi örneği gösterilmektedir:

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor"

Remove-AzRoleAssignment : The provided information does not map to a role assignment.

At line:1 char:1

+ Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : CloseError: (:) [Remove-AzRoleAssignment], KeyNotFoundException

+ FullyQualifiedErrorId : Microsoft.Azure.Commands.Resources.RemoveAzureRoleAssignmentCommand

Bu hata iletisini alırsanız veya -ResourceGroupName parametrelerini de belirttiğinizden -Scope emin olun.

PS C:\> Remove-AzRoleAssignment -ObjectId 33333333-3333-3333-3333-333333333333 -RoleDefinitionName "Storage Blob Data Contributor" - Scope /subscriptions/11111111-1111-1111-1111-111111111111

Belirti - Son Sahip rolü ataması silinemiyor

Bir abonelik için son Sahip rolü atamasını kaldırmaya çalıştığınızda aşağıdaki hatayı görürsünüz:

Cannot delete the last RBAC admin assignment

Neden

Aboneliği yalnız bırakmamak için bir abonelik için son Sahip rolü atamasının kaldırılması desteklenmez.

Çözüm

Aboneliğinizi iptal etmek istiyorsanız bkz. Azure aboneliğinizi iptal etme.

Kiracının Genel Yönetici istratörüyseniz veya abonelik için klasik yöneticiyseniz (Hizmet Yönetici istrator veya Ortak Yönetici istrator) abonelik kapsamındaki son Sahip (veya Kullanıcı Erişimi Yönetici istrator) rol atamasını kaldırmanıza izin verilir. Bu durumda silme kısıtlaması yoktur. Ancak, çağrı başka bir sorumludan geliyorsa abonelik kapsamındaki son Sahip rolü atamasını kaldıramazsınız.

Belirti - Bir kaynak taşındıktan sonra rol ataması taşınmıyor

Neden

Doğrudan kaynağa (veya alt kaynağa) Azure rolü atanmış bir kaynağı taşırsanız rol ataması taşınmaz ve yalnız bırakılmış duruma gelir.

Çözüm

Bir kaynağı taşıdıktan sonra rol atamasını yeniden oluşturmanız gerekir. Sonunda, yalnız bırakılmış rol ataması otomatik olarak kaldırılır, ancak kaynağı taşımadan önce rol atamasını kaldırmak en iyi yöntemdir. Kaynakları taşıma hakkında bilgi için bkz. Kaynakları yeni bir kaynak grubuna veya aboneliğe taşıma.

Belirti - Rol atama değişiklikleri algılanmadı

Yakın zamanda bir rol ataması eklediniz veya güncelleştirdiğiniz halde değişiklikler algılanmadı. iletisini Status: 401 (Unauthorized)görebilirsiniz.

Neden 1

Azure Resource Manager bazen performansı artırmak için yapılandırmaları ve verileri önbelleğe alır.

Çözüm 1

Rolleri atadığınızda veya rol atamalarını kaldırdığınızda değişikliklerin geçerlilik kazanması 10 dakika kadar sürebilir. Azure portalı, Azure PowerShell veya Azure CLI kullanıyorsanız oturumu kapatıp oturum açarak rol ataması değişikliklerinizin yenilenmesini zorlayabilirsiniz. REST API çağrılarıyla rol ataması değişiklikleri yapıyorsanız erişim belirtecinizi yenileyerek yenilemeye zorlayabilirsiniz.

Neden 2

Bir gruba yönetilen kimlikler eklediniz ve bu gruba bir rol atamıştınız. Yönetilen kimlikler için arka uç hizmetleri, yaklaşık 24 saat boyunca kaynak URI'sine göre bir önbellek tutar.

Çözüm 2

Yönetilen kimliğin grubundaki veya rol üyeliğindeki değişikliklerin etkili olması birkaç saat sürebilir. Daha fazla bilgi için bkz . Yetkilendirme için yönetilen kimlikleri kullanma sınırlaması.

Belirti - Yönetim grubu kapsamındaki rol atama değişiklikleri algılanmadı

Yakın zamanda yönetim grubu kapsamında bir rol ataması eklediniz veya güncelleştirdiğiniz halde değişiklikler algılanmadı.

Neden

Azure Resource Manager bazen performansı artırmak için yapılandırmaları ve verileri önbelleğe alır.

Çözüm

Rolleri atadığınızda veya rol atamalarını kaldırdığınızda değişikliklerin geçerlilik kazanması 10 dakika kadar sürebilir. Yönetim grubu kapsamında yerleşik rol ataması ekler veya kaldırırsanız ve yerleşik rolde varsa DataActions, veri düzlemindeki erişim birkaç saat boyunca güncelleştirilmeyebilir. Bu yalnızca yönetim grubu kapsamında ve veri düzleminde geçerlidir. DataActions içeren özel roller yönetim grubu kapsamında atanamaz.

Belirti - Yönetim grubu değişiklikleri için rol atamaları algılanmadı

Yeni bir alt yönetim grubu oluşturdunuz ve üst yönetim grubundaki rol ataması alt yönetim grubu için algılanmadı.

Neden

Azure Resource Manager bazen performansı artırmak için yapılandırmaları ve verileri önbelleğe alır.

Çözüm

Alt yönetim grubunun rol atamasının geçerlilik kazanması 10 dakika kadar sürebilir. Azure portal, Azure PowerShell veya Azure CLI kullanıyorsanız oturumu kapatıp açarak rol atamanızı yenilemeye zorlayabilirsiniz. Rol ataması değişikliklerini REST API çağrılarıyla gerçekleştiriyorsanız erişim belirtecinizi yenileyerek yenilemeye zorlayabilirsiniz.

Belirti - PowerShell kullanarak rol atamalarının kaldırılması birkaç dakika sürer

Rol atamasını kaldırmak için Remove-AzRoleAssignment komutunu kullanırsınız. Ardından, rol atamasının bir güvenlik sorumlusu için kaldırıldığını doğrulamak için Get-AzRoleAssignment komutunu kullanırsınız. Örneğin:

Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Get-AzRoleAssignment komutu rol atamasının kaldırılmadığını gösterir. Ancak, 5-10 dakika bekleyip Get-AzRoleAssignment komutunu yeniden çalıştırırsanız, çıkış rol atamasının kaldırıldığını gösterir.

Neden

Rol ataması kaldırıldı. Ancak PowerShell, performansı geliştirmek için rol atamalarını listelerken bir önbellek kullanır. Önbelleğin yenilenmesi için yaklaşık 10 dakika gecikme olabilir.

Çözüm

Bir güvenlik sorumlusunun rol atamalarını listelemek yerine abonelik kapsamındaki tüm rol atamalarını listeleyin ve çıkışı filtreleyin. Örneğin, aşağıdaki komut:

$validateRemovedRoles = Get-AzRoleAssignment -ObjectId $securityPrincipalObject.Id

Bunun yerine şu komutla değiştirilebilir:

$validateRemovedRoles = Get-AzRoleAssignment -Scope /subscriptions/$subId | Where-Object -Property ObjectId -EQ $securityPrincipalObject.Id

Özel roller

Belirti - Özel rol güncelleştirilemiyor veya silinemiyor

Mevcut bir özel rolü güncelleştiremez veya silemezsiniz.

Neden 1

Şu anda özel rolleri güncelleştirme veya silme izni olmayan bir kullanıcıyla oturum açmış durumdasınız.

Çözüm 1

Şu anda Kullanıcı Erişimi Yönetici istrator gibi izne sahip bir role atanmış bir kullanıcıyla oturum açtığınızdan Microsoft.Authorization/roleDefinitions/write emin olun.

Neden 2

Özel rol, atanabilir kapsamlarda bir abonelik içerir ve bu abonelik devre dışı durumdadır.

Çözüm 2

Devre dışı bırakılan aboneliği yeniden etkinleştirin ve özel rolü gerektiği gibi güncelleştirin. Daha fazla bilgi için bkz. Devre dışı bırakılmış Azure aboneliğini yeniden etkinleştirme.

Belirti - Özel rol oluşturulamıyor veya güncelleştirilemiyor

Özel rol oluşturmaya veya güncelleştirmeye çalıştığınızda aşağıdakine benzer bir hata alırsınız:

The client '<clientName>' with object id '<objectId>' has permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on scope '/subscriptions/<subscriptionId>'; however, it does not have permission to perform action 'Microsoft.Authorization/roleDefinitions/write' on the linked scope(s)'/subscriptions/<subscriptionId1>,/subscriptions/<subscriptionId2>,/subscriptions/<subscriptionId3>' or the linked scope(s)are invalid

Neden

Bu hata genellikle özel roldeki atanabilir kapsamlardan biri veya daha fazlası için izniniz olmadığını gösterir.

Çözüm

Aşağıdaki işlemi deneyin:

- Özel rol oluşturma, silme, güncelleştirme veya görüntüleme işlemlerini kimler yapabilir? makalesini gözden geçirin ve atanabilir tüm kapsamlar için özel rol oluşturma veya güncelleştirme izinlerinizin olup olmadığını denetleyin.

- İzinleriniz yoksa, yöneticinizden atanabilir kapsam kapsamında Kullanıcı Erişimi Yönetici istrator gibi eyleme sahip

Microsoft.Authorization/roleDefinitions/writebir rol atamasını isteyin. - Özel roldeki tüm atanabilir kapsamların geçerli olup olmadığını denetleyin. Yoksa, geçersiz atanabilir kapsamları kaldırın.

Daha fazla bilgi için Bkz. Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanan özel rol öğreticileri.

Belirti - Özel rol silinemiyor

Özel bir rolü silemiyor ve aşağıdaki hata iletisini alıyorsunuz:

There are existing role assignments referencing role (code: RoleDefinitionHasAssignments)

Neden

Hala özel rolü kullanan rol atamaları var.

Çözüm

Özel rolü kullanan rol atamalarını kaldırın ve özel rolü silmeyi yeniden deneyin. Daha fazla bilgi için bkz . Özel rolü silmek için rol atamalarını bulma.

Belirti - Atanabilir kapsam olarak birden fazla yönetim grubu eklenemiyor

Özel bir rol oluşturmaya veya güncelleştirmeye çalıştığınızda, atanabilir kapsam olarak birden fazla yönetim grubu ekleyemezsiniz.

Neden

Özel rolün AssignableScopes özelliğinde tek bir yönetim grubu tanımlayabilirsiniz.

Çözüm

Özel rolünüzde AssignableScopes bir yönetim grubu tanımlayın. Özel roller ve yönetim grupları hakkında daha fazla bilgi için bkz. Kaynaklarınızı Azure yönetim gruplarıyla düzenleme.

Belirti - Özel role veri eylemleri eklenemedi

Özel bir rol oluşturmaya veya güncelleştirmeye çalıştığınızda, veri eylemleri ekleyemezsiniz veya aşağıdaki iletiyi görürsünüz:

You cannot add data action permissions when you have a management group as an assignable scope

Neden

Veri eylemleri ve atanabilir kapsam olarak bir yönetim grubu ile özel bir rol oluşturmaya çalışıyorsunuz. DataActions içeren özel roller yönetim grubu kapsamında atanamaz.

Çözüm

Atanabilir kapsam olarak bir veya daha fazla abonelikle özel rol oluşturun. Özel roller ve yönetim grupları hakkında daha fazla bilgi için bkz. Kaynaklarınızı Azure yönetim gruplarıyla düzenleme.

Erişim engellendi veya izin hataları

Belirti - Yetkilendirme başarısız oldu

Kaynak oluşturmaya çalıştığınızda aşağıdaki hata iletisini alırsınız:

The client with object id does not have authorization to perform action over scope (code: AuthorizationFailed)

Neden 1

Şu anda seçili kapsamda kaynağa yazma izni olmayan bir kullanıcıyla oturum açmış durumdasınız.

Çözüm 1

Seçili kapsamda kaynağa yazma izni olan bir rol atanmış bir kullanıcıyla oturum açtığınızdan emin olun. Örneğin bir kaynak grubundaki sanal makineleri yönetmek için kaynak grubunda (veya üst kapsamda) Sanal Makine Katılımcısı rolüne sahip olmanız gerekir. Yerleşik rollerin izinlerinin yer aldığı liste için bkz. Azure yerleşik rolleri.

Neden 2

Şu anda oturum açmış olan kullanıcının aşağıdaki ölçütlere sahip bir rol ataması vardır:

- Rol, Microsoft.Depolama veri eylemini içerir

- Rol ataması, GUID karşılaştırma işleçleri kullanan bir ABAC koşulu içerir

Çözüm 2

Şu anda Bir Microsoft ile rol atamanız olamaz. Depolama veri eylemi ve GUID karşılaştırma işleci kullanan bir ABAC koşulu. Bu hatayı çözmek için birkaç seçenek şunlardır:

- Rol özel bir rolse, herhangi bir Microsoft'u kaldırın. Veri eylemlerini Depolama

- Rol atama koşulunu GUID karşılaştırma işleçlerini kullanmaması için değiştirin

Belirti - Konuk kullanıcı yetkilendirmeyi alamadı

Konuk kullanıcı bir kaynağa erişmeye çalıştığında aşağıdakine benzer bir hata iletisi alır:

The client '<client>' with object id '<objectId>' does not have authorization to perform action '<action>' over scope '<scope>' or the scope is invalid.

Neden

Konuk kullanıcının seçilen kapsamdaki kaynak için izinleri yok.

Çözüm

Konuk kullanıcıya, seçilen kapsamdaki kaynak için en az ayrıcalıklı izinlere sahip bir rol atandığından emin olun. Daha fazla bilgi için Azure portalını kullanarak dış kullanıcılara Azure rolleri atayın.

Belirti - Destek isteği oluşturulamıyor

Destek bileti oluşturmaya veya güncelleştirmeye çalıştığınızda aşağıdaki hata iletisini alırsınız:

You don't have permission to create a support request

Neden

Şu anda destek istekleri oluşturma izni olmayan bir kullanıcıyla oturum açmış durumdasınız.

Çözüm

Şu anda, destek isteği katkıda bulunanı gibi, izne sahip bir role atanmış bir kullanıcıyla oturum açtığınızdan Microsoft.Support/supportTickets/write emin olun.

Azure özellikleri devre dışı bırakıldı

Belirti - Bazı web uygulaması özellikleri devre dışı bırakıldı

Kullanıcının bir web uygulamasına okuma erişimi vardır ve bazı özellikler devre dışı bırakılır.

Neden

Bir kullanıcıya bir web uygulamasına okuma erişimi verirseniz, beklemediğiniz bazı özellikler devre dışı bırakılır. Aşağıdaki yönetim özellikleri bir web uygulamasına yazma erişimi gerektirir ve hiçbir salt okunur senaryoda kullanılamaz.

- Komutlar (başlat, durdur vb.)

- Genel yapılandırma, ölçek ayarları, yedekleme ayarları ve izleme ayarları gibi ayarları değiştirme

- Yayımlama kimlik bilgilerine ve uygulama ayarları ile bağlantı dizeleri gibi diğer gizli dizilere erişim

- Akış günlükleri

- Kaynak günlükleri yapılandırması

- Konsol (komut istemi)

- Etkin ve son dağıtımlar (yerel git sürekli dağıtımı için)

- Tahmini harcama

- Web testleri

- Sanal ağ (okuyucuya görüntülenmesi için yazma erişimine sahip bir kullanıcı tarafından önceden bir sanal ağın yapılandırılmış olması gerekir).

Çözüm

Katkıda Bulunanı veya web uygulaması için yazma izinlerine sahip başka bir Azure yerleşik rolünü atayın.

Belirti - Bazı web uygulaması kaynakları devre dışı bırakıldı

Kullanıcının bir web uygulamasına yazma erişimi vardır ve bazı özellikler devre dışı bırakılır.

Neden

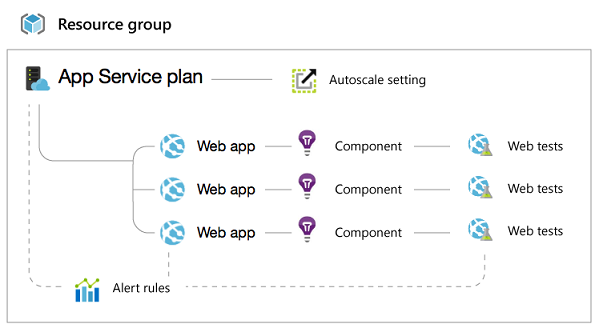

Birbirini etkileyen birkaç farklı kaynağın varlığı web uygulamalarını karmaşık hale getirir. Aşağıda birkaç web sitesi içeren tipik bir kaynak grubu verilmişti:

Sonuç olarak birine yalnızca web uygulaması üzerinde erişim verirseniz, Azure portalın web sitesi dikey penceresindeki özelliklerin çoğu devre dışı bırakılır.

Bu öğeler, web sitenize karşılık gelenApp Service planına yazma erişimi gerektirir:

- Web uygulamasının fiyatlandırma katmanını görüntüleme (Ücretsiz veya Standart)

- Ölçek yapılandırması (örnek sayısı, sanal makine boyutu, otomatik ölçeklendirme ayarları)

- Kotalar (depolama, bant genişliği, CPU)

Bu öğeler, web sitenizi içeren Tüm Kaynak grubuna yazma erişimi gerektirir:

- TLS/SSL Sertifikaları ve bağlamaları (TLS/SSL sertifikaları aynı kaynak grubu veya coğrafi bölgedeki siteler arasında paylaşılabilir)

- Uyarı kuralları

- Otomatik ölçeklendirme ayarları

- Application Insights bileşenleri

- Web testleri

Çözüm

App Service planı veya kaynak grubu için yazma izinlerine sahip bir Azure yerleşik rolü atayın.

Belirti - Bazı sanal makine özellikleri devre dışı bırakıldı

Kullanıcının sanal makineye erişimi vardır ve bazı özellikler devre dışı bırakılır.

Neden

Web uygulamalarına benzer şekilde, sanal makine dikey penceresindeki bazı özellikler sanal makineye veya kaynak grubundaki diğer kaynaklara yazma erişimi gerektirir.

Sanal makineler Etki alanı adları, sanal ağlar, depolama hesapları ve uyarı kurallarıyla ilişkilidir.

Bu öğeler sanal makineye yazma erişimi gerektirir:

- Uç Noktalar

- IP adresleri

- Diskler

- Uzantıları

Bunlar hem sanal makineye hem de içinde yer alan kaynak grubuna (Etki alanı adıyla birlikte) yazma erişimi gerektirir:

- Kullanılabilirlik kümesi

- Yük dengeli küme

- Uyarı kuralları

Bu kutucuklardan herhangi birine erişemiyorsanız yöneticinizden Kaynak grubu üzerinde Katkıda Bulunan erişimi isteyin.

Çözüm

Sanal makine veya kaynak grubu için yazma izinlerine sahip bir Azure yerleşik rolü atayın.

Belirti - Bazı işlev uygulaması özellikleri devre dışı bırakıldı

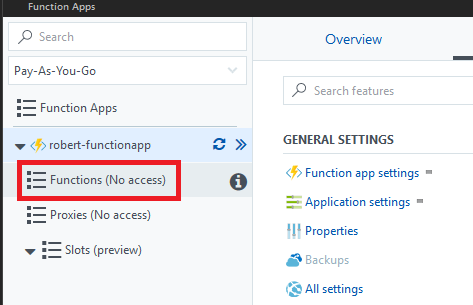

Kullanıcının işlev uygulamasına erişimi vardır ve bazı özellikler devre dışı bırakılır. Örneğin, platform özellikleri sekmesine ve ardından Tüm ayarlar'a tıklayarak işlev uygulamasıyla ilgili bazı ayarları (web uygulamasına benzer) görüntüleyebilirler, ancak bu ayarların hiçbirini değiştiremezler.

Neden

Azure İşlevleri’nin bazı özellikleri yazma erişimi gerektirir. Örneğin, bir kullanıcıya Okuyucu rolü atanırsa, bir işlev uygulamasındaki işlevleri görüntüleyemez. Portalda (Erişim yok) görüntülenir.

Çözüm

İşlev uygulaması veya kaynak grubu için yazma izinlerine sahip bir Azure yerleşik rolü atayın.

Aboneliği farklı bir dizine aktarma

Belirti - Abonelik aktarıldıktan sonra tüm rol atamaları silinir

Neden

Bir Azure aboneliğini farklı bir Microsoft Entra dizinine aktardığınızda, tüm rol atamaları kaynak Microsoft Entra dizininden kalıcı olarak silinir ve hedef Microsoft Entra dizinine geçirilmez.

Çözüm

Rol atamalarınızı hedef dizinde yeniden oluşturmanız gerekir. Ayrıca Azure kaynakları için yönetilen kimlikleri de el ile yeniden oluşturmanız gerekir. Daha fazla bilgi için bkz . Azure aboneliğini farklı bir Microsoft Entra dizinine aktarma ve SSS ve yönetilen kimliklerle ilgili bilinen sorunlar.

Belirti - Abonelik aktarıldıktan sonra aboneliğe erişilemiyor

Çözüm

Microsoft Entra Global Yönetici istrator'sanız ve dizinler arasında aktarıldıktan sonra aboneliğe erişiminiz yoksa, aboneliğe erişim elde etmek için erişiminizi geçici olarak yükseltmek üzere Azure kaynakları için Erişim yönetimi geçiş tuşunu kullanın.

Klasik abonelik yöneticileri

Önemli

Klasik kaynaklar ve klasik yöneticiler 31 Ağustos 2024'te kullanımdan kaldırılacaktır. 3 Nisan 2024'den itibaren yeni Ortak Yönetici istrator'lar ekleyemezsiniz. Bu tarih yakın zamanda uzatıldı. Gereksiz Co-Yönetici istrator'ları kaldırın ve ayrıntılı erişim denetimi için Azure RBAC kullanın.

Daha fazla bilgi için bkz. Azure klasik abonelik yöneticileri.