Tam zamanında (JIT) VM erişimini anlama

Bu sayfada, Bulut için Microsoft Defender tam zamanında (JIT) VM erişim özelliğinin ardındaki ilkeler ve önerinin arkasındaki mantık açıklanmaktadır.

Azure portalını kullanarak (Bulut için Defender veya Azure Sanal Makineler) veya program aracılığıyla VM'lerinize JIT uygulamayı öğrenmek için bkz. JIT ile yönetim bağlantı noktalarınızın güvenliğini sağlama.

Sanal makinede açık yönetim bağlantı noktaları riski

Tehdit aktörleri RDP veya SSH gibi açık yönetim bağlantı noktalarıyla erişilebilir makineleri etkin bir şekilde avlar. Tüm sanal makineleriniz bir saldırı için olası hedeflerdir. Vm'nin güvenliği başarıyla aşıldığında, ortamınızdaki diğer kaynaklara saldırmak için giriş noktası olarak kullanılır.

Çözüm neden JIT VM erişimidir?

Tüm siber güvenlik önleme tekniklerinde olduğu gibi hedefiniz saldırı yüzeyini azaltmak olmalıdır. Bu durumda, özellikle yönetim bağlantı noktalarının daha az açık bağlantı noktası olması anlamına gelir.

Yasal kullanıcılarınız da bu bağlantı noktalarını kullanır, bu nedenle bunları kapalı tutmak pratik değildir.

bu ikilemi çözmek için Bulut için Microsoft Defender JIT sunar. JIT ile VM'lerinize gelen trafiği kilitleyerek saldırılara maruz kalma oranını azaltabilir ve gerektiğinde VM'lere kolayca bağlanabilirsiniz.

JIT, Azure ve AWS'deki ağ kaynaklarıyla nasıl çalışır?

Azure'da tam zamanında VM erişimini etkinleştirerek belirli bağlantı noktalarında gelen trafiği engelleyebilirsiniz. Bulut için Defender, ağ güvenlik grubu (NSG) ve Azure Güvenlik Duvarı kurallarında seçtiğiniz bağlantı noktaları için "tüm gelen trafiği reddet" kurallarının mevcut olmasını sağlar. Bu kurallar Azure VM'lerinizin yönetim bağlantı noktalarına erişimi kısıtlar ve bunları saldırılara karşı korur.

Seçili bağlantı noktaları için başka kurallar zaten varsa, bu mevcut kurallar yeni "tüm gelen trafiği reddet" kurallarından önceliklidir. Seçili bağlantı noktalarında mevcut kural yoksa, yeni kurallar NSG ve Azure Güvenlik Duvarı en yüksek önceliğe sahip olur.

AWS'de, seçilen bağlantı noktaları için ekli EC2 güvenlik gruplarındaki ilgili kurallara JIT erişimi etkinleştirilerek bu belirli bağlantı noktalarında gelen trafiği engelleyen kurallar iptal edilir.

Kullanıcı bir VM'ye erişim istediğinde Bulut için Defender kullanıcının bu VM için Azure rol tabanlı erişim denetimi (Azure RBAC) izinlerine sahip olduğunu denetler. İstek onaylanırsa, Bulut için Defender NSG'leri ve Azure Güvenlik Duvarı belirtilen süre boyunca ilgili IP adresinden (veya aralığından) seçilen bağlantı noktalarına gelen trafiğe izin verecek şekilde yapılandırılır. AWS'de Bulut için Defender belirtilen bağlantı noktalarına gelen trafiğe izin veren yeni bir EC2 güvenlik grubu oluşturur. Süre dolduktan sonra Bulut için Defender NSG'leri önceki durumlarına geri yükler. Önceden oluşturulmuş olan Bağlan işlemleri kesintiye uğramaz.

Not

JIT, Azure Güvenlik Duvarı Yöneticisi tarafından denetlenen Azure Güvenlik Duvarı tarafından korunan VM'leri desteklemez. Azure Güvenlik Duvarı Kurallar (Klasik) ile yapılandırılmalıdır ve Güvenlik Duvarı ilkelerini kullanamaz.

Bulut için Defender hangi VM'lerde JIT uygulanması gerektiğini nasıl tanımlar?

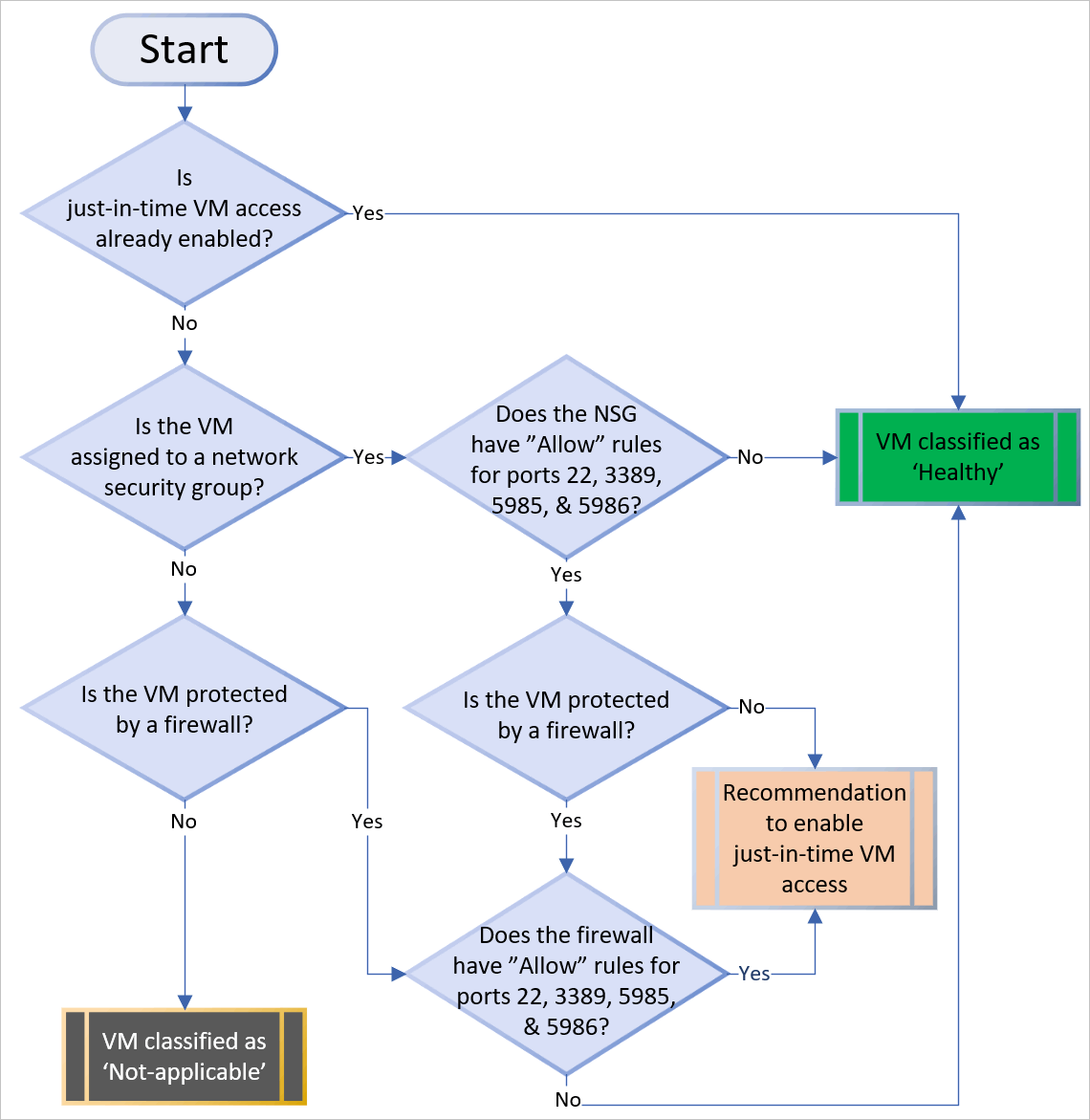

Aşağıdaki diyagramda, desteklenen VM'lerinizi nasıl kategorilere ayıracağınıza karar verirken Bulut için Defender geçerli olan mantık gösterilmektedir:

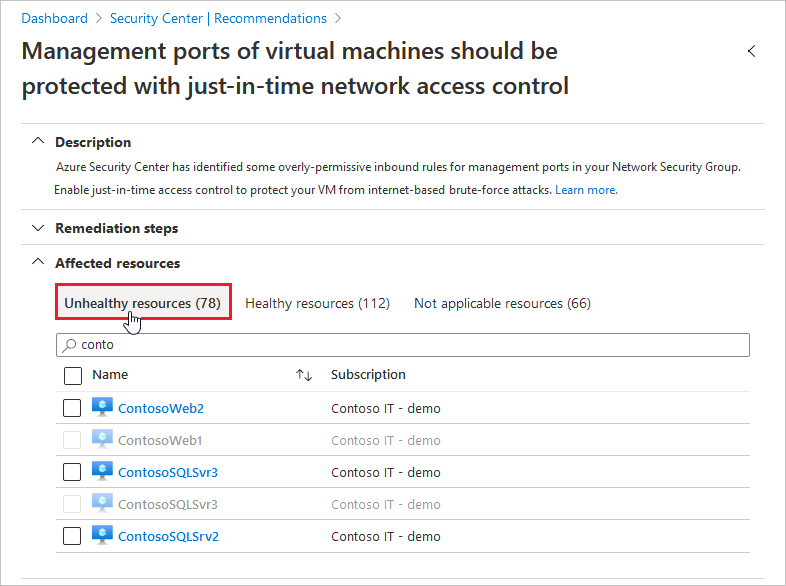

Bulut için Defender JIT'den yararlanabilecek bir makine bulduğunda, bu makineyi önerinin İyi durumda olmayan kaynaklar sekmesine ekler.

Sonraki adım

Bu sayfada neden tam zamanında (JIT) sanal makine (VM) erişiminin kullanılması gerektiği açıklanmıştır. JIT'yi etkinleştirmeyi ve JIT özellikli VM'lerinize erişim istemeyi öğrenmek için: