AWS hesabınızı Bulut için Microsoft Defender Bağlan

İş yükleri genellikle birden çok bulut platformuna yayılıyor. Bulut güvenlik hizmetleri de aynı işlemi yapmalıdır. Bulut için Microsoft Defender, Amazon Web Services'te (AWS) iş yüklerinin korunmasına yardımcı olur, ancak bunlarla Bulut için Defender arasında bağlantı kurmanız gerekir.

Aşağıdaki ekran görüntüsünde, Bulut için Defender genel bakış panosunda görüntülenen AWS hesapları gösterilmektedir.

Alan video serisindeki Bulut için Defender Bulut için Defender videoda Yeni AWS bağlayıcısını izleyerek daha fazla bilgi edinebilirsiniz.

aws kaynakları için Bulut için Defender sağlayabilecek tüm önerilerin başvuru listesi için bkz. AWS kaynakları için güvenlik önerileri - başvuru kılavuzu.

AWS kimlik doğrulama işlemi

Bulut için Microsoft Defender ve AWS arasında federasyon kimlik doğrulaması kullanılır. Kimlik doğrulamasıyla ilgili tüm kaynaklar CloudFormation şablonu dağıtımının bir parçası olarak oluşturulur, örneğin:

Kimlik sağlayıcısı (OpenID connect)

Federasyon sorumlusuyla (kimlik sağlayıcılarına bağlı) Kimlik ve Erişim Yönetimi (IAM) rolleri.

Bulutlar arasında kimlik doğrulama işleminin mimarisi aşağıdaki gibidir:

Bulut için Microsoft Defender CSPM hizmeti, RS256 algoritması kullanılarak Microsoft Entra Kimliği tarafından imzalanan 1 saatlik geçerlilik süresine sahip bir Microsoft Entra belirteci alır.

Microsoft Entra belirteci AWS kısa süreli kimlik bilgileriyle değiştirilir ve Bulut için Defender CSPM hizmeti CSPM IAM rolünü (web kimliğiyle varsayılır) varsayar.

Rolün sorumlusu bir güven ilişkisi ilkesinde tanımlandığı gibi federasyon kimliği olduğundan, AWS kimlik sağlayıcısı aşağıdakileri içeren bir işlemle Microsoft Entra belirtecini Microsoft Entra kimliğine karşı doğrular:

hedef kitle doğrulaması

belirteç dijital imza doğrulaması

sertifika parmak izi

Bulut için Microsoft Defender CSPM rolü, yalnızca güven ilişkisinde tanımlanan doğrulama koşulları karşılandıktan sonra varsayılır. Rol düzeyi için tanımlanan koşullar AWS'de doğrulama için kullanılır ve yalnızca Bulut için Microsoft Defender CSPM uygulamasının (doğrulanmış hedef kitle) belirli bir role (başka bir Microsoft belirteci değil) erişmesine izin verir.

Microsoft Entra belirteci AWS kimlik sağlayıcısı tarafından doğrulandıktan sonra AWS STS, belirteci CSPM hizmetinin AWS hesabını taramak için kullandığı AWS kısa süreli kimlik bilgileriyle değiştirir.

Önkoşullar

Bu makaledeki yordamları tamamlamak için şunlar gerekir:

Microsoft Azure aboneliği. Azure aboneliğiniz yoksa ücretsiz bir abonelik için kaydolabilirsiniz.

Bulut için Microsoft Defender Azure aboneliğinizde ayarlayın.

AWS hesabına erişim.

İlgili Azure aboneliği için katkıda bulunan izni ve AWS hesabında Yönetici istrator izni.

Not

AWS bağlayıcısı ulusal kamu bulutlarında (Azure Kamu, 21Vianet tarafından sağlanan Microsoft Azure) kullanılamaz.

Yerel bağlayıcı planı gereksinimleri

Her planın yerel bağlayıcı için kendi gereksinimleri vardır.

Kapsayıcılar için Defender

Kapsayıcılar için Microsoft Defender planını seçerseniz şunları yapmanız gerekir:

- EKS Kubernetes API sunucusuna erişim izni olan en az bir Amazon EKS kümesi. Yeni bir EKS kümesi oluşturmanız gerekiyorsa Amazon EKS ile çalışmaya başlama – eksctl başlığındaki yönergeleri izleyin.

- Kümenin bölgesinde yeni bir Amazon SQS kuyruğu, Kinesis Data Firehose teslim akışı ve Amazon S3 demeti oluşturmaya yönelik kaynak kapasitesi.

SQL için Defender

SQL için Microsoft Defender planını seçerseniz şunları yapmanız gerekir:

- Aboneliğinizde SQL için Microsoft Defender etkinleştirildi. Veritabanlarınızı korumayı öğrenin.

- SQL Server veya SQL Server için RDS Custom çalıştıran EC2 örnekleriyle etkin bir AWS hesabı.

- EC2 örneklerinize yüklenen sunucular için Azure Arc veya SQL Server için RDS Özel.

Azure Arc'ı mevcut ve gelecekteki tüm EC2 örneklerinize yüklemek için otomatik sağlama işlemini kullanmanızı öneririz. Azure Arc otomatik sağlamayı etkinleştirmek için ilgili Azure aboneliğinde Sahip iznine sahip olmanız gerekir.

AWS Systems Manager (SSM), SSM Aracısı'nı kullanarak otomatik sağlamayı yönetir. Bazı Amazon Machine Images'da SSM Aracısı önceden yüklenmiştir. EC2 örneklerinizde SSM Aracısı yoksa Amazon'dan şu yönergeleri kullanarak yükleyin: Karma ve çoklu bulut ortamı (Windows) için SSM Aracısı'nı yükleme.

SSM Aracınızın AmazonSSMManagedInstanceCore yönetilen ilkesine sahip olduğundan emin olun. AWS Systems Manager hizmeti için temel işlevleri etkinleştirir.

Azure Arc'a bağlı makinelerde bu diğer uzantıları etkinleştirin:

- Uç nokta için Microsoft Defender

- Güvenlik açığı değerlendirme çözümü (TVM veya Qualys)

- Azure Arc'a bağlı makinelerde Log Analytics aracısı veya Azure İzleyici aracısı

Seçili Log Analytics çalışma alanında yüklü bir güvenlik çözümü olduğundan emin olun. Log Analytics aracısı ve Azure İzleyici aracısı şu anda abonelik düzeyinde yapılandırılmıştır. Aynı abonelik altındaki tüm AWS hesaplarınız ve Google Cloud Platform (GCP) projeleriniz Log Analytics aracısı ve Azure İzleyici aracısı için abonelik ayarlarını devralır.

Bulut için Defender için izleme bileşenleri hakkında daha fazla bilgi edinin.

Sunucular için Defender

Sunucular için Microsoft Defender planını seçerseniz şunları yapmanız gerekir:

- Aboneliğinizde sunucular için Microsoft Defender etkinleştirildi. Gelişmiş güvenlik özelliklerini etkinleştirme bölümünde planları etkinleştirmeyi öğrenin.

- EC2 örnekleriyle etkin bir AWS hesabı.

- EC2 örneklerinizde yüklü sunucular için Azure Arc.

Azure Arc'ı mevcut ve gelecekteki tüm EC2 örneklerinize yüklemek için otomatik sağlama işlemini kullanmanızı öneririz. Azure Arc otomatik sağlamayı etkinleştirmek için ilgili Azure aboneliğinde Sahip iznine sahip olmanız gerekir.

AWS Systems Manager, SSM Aracısı'nı kullanarak otomatik sağlamayı yönetir. Bazı Amazon Machine Images'da SSM Aracısı önceden yüklenmiştir. EC2 örneklerinizde SSM Aracısı yoksa Amazon'un aşağıdaki yönergelerinden birini kullanarak yükleyin:

- Karma ve çoklu bulut ortamı için SSM Aracısı yükleme (Windows)

- Karma ve çoklu bulut ortamı için SSM Aracısı yükleme (Linux)

SSM Temsilcinizin AWS Systems Manager hizmeti için temel işlevselliği sağlayan AmazonSSMManagedInstanceCore yönetilen ilkesine sahip olduğundan emin olun.

EC2 makinelerinde Arc aracısını otomatik olarak sağlamak için SSM Aracısı'na sahip olmanız gerekir. SSM yoksa veya EC2'den kaldırılırsa Arc sağlama işlemi devam edemeyecektir.

Not

Ekleme işlemi sırasında çalıştırılan CloudFormation şablonunun bir parçası olarak, CloudFormation'ın ilk çalıştırması sırasında var olan tüm EC2'ler boyunca her 30 günde bir bir otomasyon işlemi oluşturulur ve tetikler. Bu zamanlanmış taramanın amacı, tüm ilgili EC2'lerin Bulut için Defender ilgili güvenlik özelliklerine (Arc aracısı sağlama dahil) erişmesine, bunları yönetmesine ve sağlamasına olanak tanıyan gerekli IAM ilkesine sahip bir IAM profiline sahip olduğundan emin olmaktır. Tarama, CloudFormation çalıştırıldıktan sonra oluşturulan EC2'ler için geçerli değildir.

Azure Arc'ı mevcut ve gelecekteki EC2 örneklerinize el ile yüklemek istiyorsanız, Azure Arc yüklü olmayan örnekleri belirlemek için EC2 örneklerinin Azure Arc önerisine bağlı olması gerektiğini kullanın.

Azure Arc'a bağlı makinelerde bu diğer uzantıları etkinleştirin:

- Uç nokta için Microsoft Defender

- Güvenlik açığı değerlendirme çözümü (TVM veya Qualys)

- Azure Arc'a bağlı makinelerde Log Analytics aracısı veya Azure İzleyici aracısı

Seçili Log Analytics çalışma alanında yüklü bir güvenlik çözümü olduğundan emin olun. Log Analytics aracısı ve Azure İzleyici aracısı şu anda abonelik düzeyinde yapılandırılmıştır. Aynı abonelik altındaki tüm AWS hesaplarınız ve GCP projeleriniz Log Analytics aracısı ve Azure İzleyici aracısı için abonelik ayarlarını devralır.

Bulut için Defender için izleme bileşenleri hakkında daha fazla bilgi edinin.

Not

Log Analytics aracısı (MMA olarak da bilinir) Ağustos 2024'te kullanımdan kaldırılacak şekilde ayarlandığından, bu sayfada açıklananlar da dahil olmak üzere şu anda buna bağlı olan tüm Sunucular için Defender özellikleri ve güvenlik özellikleri, kullanımdan kaldırma tarihinden önce Uç Nokta için Microsoft Defender tümleştirme veya aracısız tarama yoluyla kullanılabilir. Şu anda Log Analytics Aracısı'na bağlı olan özelliklerin her biri için yol haritası hakkında daha fazla bilgi için bu duyuruya bakın.

Sunucular için Defender, otomatik sağlama işlemini yönetmek için EC2 örneklerinizin üzerinde Azure ARC kaynaklarınıza etiketler atar. Bulut için Defender bunları yönetebilmesi için bu etiketleri kaynaklarınıza düzgün bir şekilde atamış olmanız gerekir: AccountId, Cloud, InstanceIdve MDFCSecurityConnector.

Defender CSPM

Microsoft Defender CSPM planını seçerseniz şunları yapmanız gerekir:

- bir Microsoft Azure aboneliği. Azure aboneliğiniz yoksa ücretsiz aboneliğe kaydolabilirsiniz.

- Azure aboneliğinizde Bulut için Microsoft Defender etkinleştirmeniz gerekir.

- Azure dışı makinelerinizi, AWS hesaplarınızı Bağlan.

- CSPM planından sağlanan tüm özelliklere erişim elde etmek için planın Abonelik Sahibi tarafından etkinleştirilmesi gerekir.

Defender CSPM'yi etkinleştirme hakkında daha fazla bilgi edinin.

AWS hesabınıza bağlanma

Yerel bağlayıcı kullanarak AWS'nizi Bulut için Defender bağlamak için:

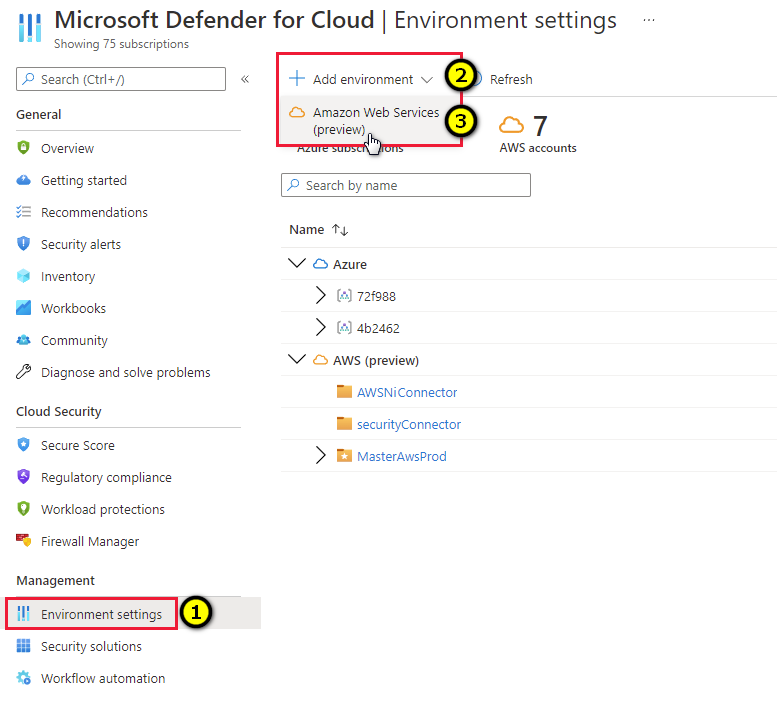

Azure Portal’ında oturum açın.

Bulut için Defender> Environment ayarları'na gidin.

Ortam>ekle Amazon Web Services'i seçin.

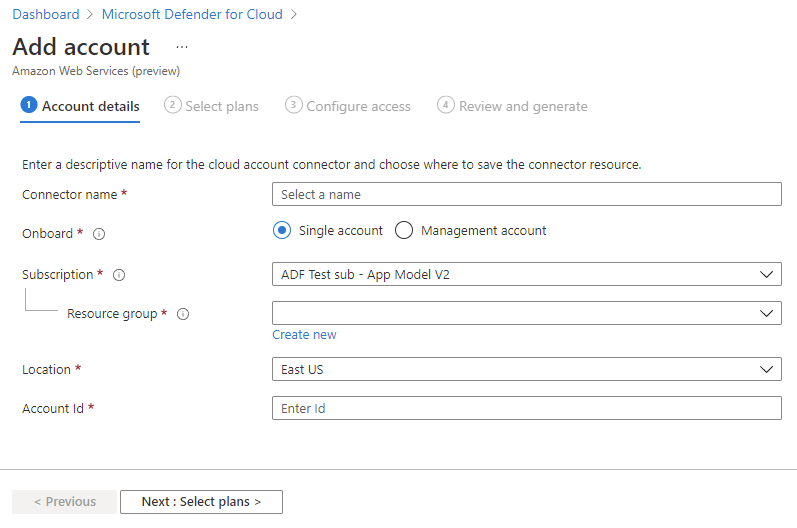

Bağlayıcı kaynağını depoladığınız konum da dahil olmak üzere AWS hesabının ayrıntılarını girin.

Not

(İsteğe bağlı) Yönetim hesabına bağlayıcı oluşturmak için Yönetim hesabı'nı seçin. Bağlan orlar, sağlanan yönetim hesabı altında bulunan her üye hesabı için oluşturulur. Otomatik sağlama, yeni eklenen tüm hesaplar için de etkinleştirilir.

(İsteğe bağlı) Taranacak belirli AWS bölgelerini seçmek için AWS bölgeleri açılan menüsünü kullanın. Tüm bölgeler varsayılan olarak seçilir.

Defender planlarını seçin

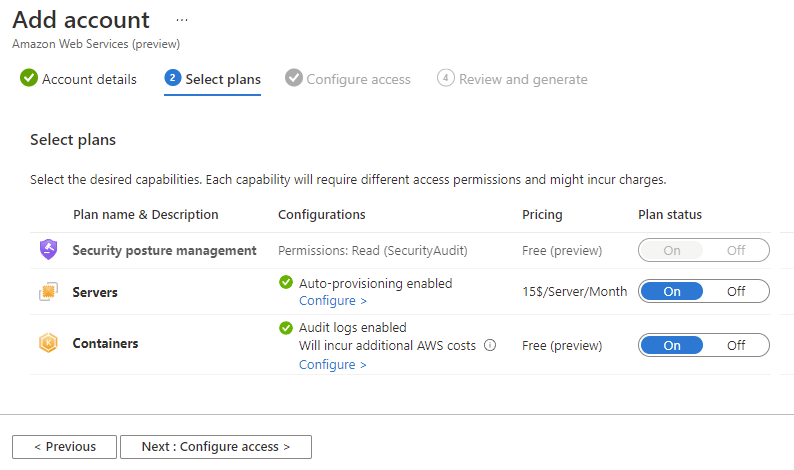

Sihirbazın bu bölümünde, etkinleştirmek istediğiniz Bulut için Defender planlarını seçersiniz.

İleri: Planları seçin'i seçin.

Planları seçin sekmesi, bu AWS hesabı için hangi Bulut için Defender özelliklerini etkinleştirebileceğinizi seçtiğiniz yerdir. Her planın izinler için kendi gereksinimleri vardır ve ücret uygulanabilir.

Önemli

Önerilerinizin geçerli durumunu sunmak için Microsoft Defender Bulut Güvenlik Duruşu Yönetimi planı AWS kaynak API'lerini günde birkaç kez sorgular. Bu salt okunur API çağrıları ücret ödemez, ancak okuma olayları için bir iz etkinleştirdiyseniz CloudTrail'e kaydedilir.

AWS belgelerinde açıklandığı gibi, tek bir iz tutmak için ek ücret alınmaz. Verileri AWS'nin dışına (örneğin, bir dış SIEM sistemine) dışarı aktarıyorsanız, bu artan çağrı hacmi de veri alımı maliyetlerini artırabilir. Bu gibi durumlarda, Bulut için Defender kullanıcı veya ARN rolünden salt okunur çağrıları filtrelemenizi öneririz:

arn:aws:iam::[accountId]:role/CspmMonitorAws. (Bu varsayılan rol adıdır. Hesabınızda yapılandırılan rol adını onaylayın.)Sunucular planı varsayılan olarak Açık olarak ayarlanır. Sunucular için Defender kapsamını AWS EC2'ye genişletmek için bu ayar gereklidir. Azure Arc için ağ gereksinimlerini karşıladığınızdan emin olun.

İsteğe bağlı olarak yapılandırmayı gerektiği gibi düzenlemek için Yapılandır'ı seçin.

Not

Artık mevcut olmayan EC2 örnekleri veya GCP sanal makineleri için ilgili Azure Arc sunucuları (ve Bağlantısı Kesildi veya Süresi Doldu durumuna sahip ilgili Azure Arc sunucuları) 7 gün sonra kaldırılır. Bu işlem, yalnızca mevcut örneklerle ilgili Azure Arc sunucularının görüntülendiğinden emin olmak için ilgisiz Azure Arc varlıklarını kaldırır.

Kapsayıcılar planı varsayılan olarak Açık olarak ayarlanır. Kapsayıcılar için Defender'ın AWS EKS kümelerinizi koruması için bu ayar gereklidir. Kapsayıcılar için Defender planı için ağ gereksinimlerini karşıladığınızdan emin olun.

Not

Azure Arc özellikli Kubernetes, Defender algılayıcısı için Azure Arc uzantıları ve Kubernetes için Azure İlkesi yüklenmelidir. Amazon Elastic Kubernetes Service kümelerini koruma bölümünde açıklandığı gibi uzantıları (ve gerekirse Azure Arc'ı) dağıtmak için ayrılmış Bulut için Defender önerilerini kullanın.

İsteğe bağlı olarak yapılandırmayı gerektiği gibi düzenlemek için Yapılandır'ı seçin. Bu yapılandırmayı kapatmayı seçerseniz Tehdit algılama (kontrol düzlemi) özelliği de devre dışı bırakılır. Özellik kullanılabilirliği hakkında daha fazla bilgi edinin.

Veritabanları planı varsayılan olarak Açık olarak ayarlanır. Bu ayar, SQL için Defender kapsamını AWS EC2'ye ve SQL Server için RDS Özel'e genişletmek için gereklidir.

(İsteğe bağlı) Yapılandırmayı gerektiği gibi düzenlemek için Yapılandır'ı seçin. Varsayılan yapılandırmaya ayarlanmış olarak bırakmanızı öneririz.

Erişimi yapılandır'ı seçin ve aşağıdakileri seçin:

a. Bir dağıtım türü seçin:

- Varsayılan erişim: Bulut için Defender kaynaklarınızı taramasına ve gelecekteki özellikleri otomatik olarak eklemesine izin verir.

- En az ayrıcalık erişimi: yalnızca seçili planlar için gereken geçerli izinlere Bulut için Defender erişim verir. En az ayrıcalıklı izinleri seçerseniz, bağlayıcı durumu için tam işlevsellik elde etmek için gereken tüm yeni roller ve izinler hakkında bildirimler alırsınız.

b. Bir dağıtım yöntemi seçin: AWS CloudFormation veya Terraform.

Not

Yönetim hesabına bağlayıcı oluşturmak için Yönetim hesabı'nı seçerseniz Terraform ile ekleme sekmesi kullanıcı arabiriminde görünmez, ancak AWS/GCP ortamınızı Terraform - Microsoft Community Hub ile Bulut için Microsoft Defender ekleme makalesindekine benzer şekilde Terraform'u kullanarak eklemeye devam edebilirsiniz.

AWS'de gerekli bağımlılıkları tamamlamak için seçili dağıtım yönteminin ekrandaki yönergeleri izleyin. Bir yönetim hesabı ekliiyorsanız CloudFormation şablonunu hem Stack hem de StackSet olarak çalıştırmanız gerekir. Bağlan orlar, eklemeden 24 saat sonrasına kadar üye hesapları için oluşturulur.

İleri: Gözden geçir ve oluştur'u seçin.

Oluştur'u belirleyin.

Bulut için Defender AWS kaynaklarınızı hemen taramaya başlar. Güvenlik önerileri birkaç saat içinde görünür.

AWS hesabınıza CloudFormation şablonu dağıtma

AWS hesabını Bulut için Microsoft Defender bağlamanın bir parçası olarak, AWS hesabına bir CloudFormation şablonu dağıtırsınız. Bu şablon, bağlantı için gerekli tüm kaynakları oluşturur.

CloudFormation şablonunu Stack (veya yönetim hesabınız varsa StackSet) kullanarak dağıtın. Şablonu dağıtırken Yığın oluşturma sihirbazı aşağıdaki seçenekleri sunar.

Amazon S3 URL'si: İndirilen CloudFormation şablonunu kendi güvenlik yapılandırmalarınızla kendi S3 demetinize yükleyin. AWS dağıtım sihirbazında S3 demetinin URL'sini girin.

Şablon dosyasını karşıya yükleme: AWS, CloudFormation şablonunun kaydedildiği bir S3 demetini otomatik olarak oluşturur. S3 demetinin otomasyonu, önerinin görünmesine neden olan bir güvenlik yanlış yapılandırmasına

S3 buckets should require requests to use Secure Socket Layersahiptir. Aşağıdaki ilkeyi uygulayarak bu öneriyi düzeltebilirsiniz:{ "Id": "ExamplePolicy", "Version": "2012-10-17", "Statement": [ { "Sid": "AllowSSLRequestsOnly", "Action": "s3:*", "Effect": "Deny", "Resource": [ "<S3_Bucket ARN>", "<S3_Bucket ARN>/*" ], "Condition": { "Bool": { "aws:SecureTransport": "false" } }, "Principal": "*" } ] }Not

AWS yönetim hesabı ekleme sırasında CloudFormation StackSets'i çalıştırırken aşağıdaki hata iletisiyle karşılaşabilirsiniz:

You must enable organizations access to operate a service managed stack setBu hata, AWS Kuruluşları için güvenilir erişimi etkinleştirmediğinize işaret eder.

Bu hata iletisini düzeltmek için CloudFormation StackSets sayfanızda güvenilir erişimi etkinleştirmek için seçebileceğiniz bir düğme içeren bir istem bulunur. Güvenilir erişim etkinleştirildikten sonra CloudFormation Yığını yeniden çalıştırılmalıdır.

AWS kaynaklarınızı izleme

Bulut için Defender'daki güvenlik önerileri sayfası AWS kaynaklarınızı görüntüler. Bulut için Defender çoklu bulut özelliklerinin keyfini çıkarmak için ortamlar filtresini kullanabilirsiniz.

Kaynaklarınız için tüm etkin önerileri kaynak türüne göre görüntülemek için Bulut için Defender'deki varlık envanteri sayfasını kullanın ve ilgilendiğiniz AWS kaynak türüne göre filtreleyin.

Microsoft Defender XDR ile tümleştirme

Bulut için Defender etkinleştirdiğinizde, Bulut için Defender uyarılar otomatik olarak Microsoft Defender Portalı ile tümleştirilir. Başka adıma gerek yoktur.

Bulut için Microsoft Defender ile Microsoft Defender XDR arasındaki tümleştirme, bulut ortamlarınızı Microsoft Defender XDR'ye getirir. Bulut için Defender uyarıları ve Microsoft Defender XDR ile tümleştirilmiş bulut bağıntıları sayesinde SOC ekipleri artık tüm güvenlik bilgilerine tek bir arabirimden erişebilir.

Microsoft Defender XDR'de Bulut için Defender uyarıları hakkında daha fazla bilgi edinin.

Daha fazla bilgi edinin

Aşağıdaki bloglara göz atın:

- Ignite 2021: Bulut için Microsoft Defender haber

- AWS ve GCP için güvenlik duruşu yönetimi ve sunucu koruması

Kaynakları temizleme

Bu makale için kaynakları temizlemeye gerek yoktur.

Sonraki adımlar

AWS hesabınızı Bağlan, Bulut için Microsoft Defender'da kullanılabilen çoklu bulut deneyiminin bir parçasıdır:

- Bulut için Defender ile tüm kaynaklarınızı koruyun.

- Şirket içi makinelerinizi ve GCP projelerinizi ayarlayın.

- AWS hesabınızı ekleme hakkında sık sorulan soruların yanıtlarını alın.

- Çoklu bulut bağlayıcılarınızın sorunlarını giderin.