Aboneliklerinizde çok faktörlü kimlik doğrulamasını (MFA) yönetme

Parolaları yalnızca kullanıcılarınızın kimliğini doğrulamak için kullanıyorsanız, bir saldırı vektörünüzü açık bırakıyorsunuz demektir. Kullanıcılar genellikle zayıf parolalar kullanır veya bunları birden çok hizmet için yeniden kullanır. MFA etkinleştirildiğinde hesaplarınız daha güvenlidir ve kullanıcılar çoklu oturum açma (SSO) ile neredeyse tüm uygulamalar için kimlik doğrulaması yapabilir.

Kuruluşunuzun sahip olduğu lisansları temel alarak Microsoft Entra kullanıcılarınız için MFA'yı etkinleştirmenin birden çok yolu vardır. Bu sayfa, Bulut için Microsoft Defender bağlamında her birinin ayrıntılarını sağlar.

MFA ve Bulut için Microsoft Defender

Bulut için Defender MFA'ya yüksek bir değer yerleştirir. Güvenlik puanınıza en çok katkıda bulunan güvenlik denetimi MFA'yı etkinleştir'dir.

MFA'yı Etkinleştir denetimindeki aşağıdaki öneriler, aboneliklerinizin kullanıcıları için önerilen yöntemleri karşıladığınızdan emin olun:

- Azure kaynaklarında sahip izinlerine sahip hesapların MFA etkin olması gerekir

- Azure kaynaklarında yazma izinlerine sahip hesapların MFA etkin olması gerekir

- Azure kaynaklarında okuma izinlerine sahip hesaplar MFA etkinleştirilmelidir

MFA'yı etkinleştirmenin ve Bulut için Defender iki öneriyle uyumlu olmanın üç yolu vardır: güvenlik varsayılanları, kullanıcı başına atama ve koşullu erişim (CA) ilkesi.

Ücretsiz seçenek - güvenlik varsayılanları

Microsoft Entra Id'nin ücretsiz sürümünü kullanıyorsanız, kiracınızda çok faktörlü kimlik doğrulamasını etkinleştirmek için güvenlik varsayılanlarını kullanmanız gerekir.

Microsoft 365 İş, E3 veya E5 müşterileri için MFA

Microsoft 365 kullanan müşteriler kullanıcı başına atamayı kullanabilir. Bu senaryoda, Microsoft Entra çok faktörlü kimlik doğrulaması tüm kullanıcılar için tüm oturum açma olayları için etkinleştirilir veya devre dışı bırakılır. Kullanıcıların bir alt kümesi için veya belirli senaryolarda çok faktörlü kimlik doğrulamasını etkinleştirme olanağı yoktur ve yönetim Office 365 portalı üzerinden kullanılmaktadır.

Microsoft Entra Id P1 veya P2 müşterileri için MFA

Geliştirilmiş bir kullanıcı deneyimi için, koşullu erişim (CA) ilkesi seçenekleri için Microsoft Entra ID P1 veya P2'ye yükseltin. CA ilkesi yapılandırmak için Microsoft Entra kiracı izinlerine sahip olmanız gerekir.

CA ilkeniz:

MFA'yı zorunlu kılma

Microsoft Azure Yönetim uygulama kimliğini (797f4846-ba00-4fd7-ba43-dac1f8f63013) veya tüm uygulamaları ekleyin

Microsoft Azure Yönetim uygulaması kimliğini dışlamaz

Microsoft Entra Id P1 müşterileri, iş gereksinimlerinize uygun belirli senaryolar veya olaylar sırasında kullanıcılardan çok faktörlü kimlik doğrulaması istemeleri için Microsoft Entra CA'yı kullanabilir. Bu işlevi içeren diğer lisanslar: Enterprise Mobility + Security E3, Microsoft 365 F1 ve Microsoft 365 E3.

Microsoft Entra ID P2 , en güçlü güvenlik özelliklerini ve geliştirilmiş bir kullanıcı deneyimini sağlar. Bu lisans, Microsoft Entra ID P1 özelliklerine risk tabanlı koşullu erişim ekler. Risk tabanlı CA, kullanıcılarınızın desenlerine uyum sağlar ve çok faktörlü kimlik doğrulama istemlerini en aza indirir. Bu işlevi içeren diğer lisanslar: Enterprise Mobility + Security E5 veya Microsoft 365 E5.

Azure Koşullu Erişim belgelerinde daha fazla bilgi edinin.

Çok faktörlü kimlik doğrulaması (MFA) etkinleştirilmemiş hesapları tanımlama

MFA etkinleştirilmemiş kullanıcı hesaplarının listesini Bulut için Defender önerileri ayrıntıları sayfasından veya Azure Kaynak Grafı kullanarak görüntüleyebilirsiniz.

Azure portalında MFA etkinleştirilmemiş hesapları görüntüleme

Öneri ayrıntıları sayfasından İyi durumda olmayan kaynaklar listesinden bir abonelik seçin veya Eylemde bulun'u seçtiğinizde liste görüntülenir.

Azure Kaynak Grafı kullanarak MFA etkinleştirilmemiş hesapları görüntüleme

MFA'nın etkinleştirilmediği hesapları görmek için aşağıdaki Azure Kaynak Grafı sorgusunu kullanın. Sorgu, "Azure kaynaklarında sahip izinlerine sahip olan hesaplar MFA etkinleştirilmelidir" önerisinin tüm iyi durumda olmayan kaynaklarını (hesaplar) döndürür.

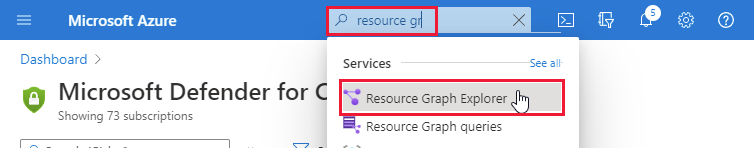

Azure Kaynak Grafı Gezgini'ne gidin.

Aşağıdaki sorguyu girin ve Sorguyu çalıştır'ı seçin.

securityresources | where type =~ "microsoft.security/assessments/subassessments" | where id has "assessments/dabc9bc4-b8a8-45bd-9a5a-43000df8aa1c" or id has "assessments/c0cb17b2-0607-48a7-b0e0-903ed22de39b" or id has "assessments/6240402e-f77c-46fa-9060-a7ce53997754" | parse id with start "/assessments/" assessmentId "/subassessments/" userObjectId | summarize make_list(userObjectId) by strcat(tostring(properties.displayName), " (", assessmentId, ")") | project ["Recommendation Name"] = Column1 , ["Account ObjectIDs"] = list_userObjectIdözelliği,

additionalDataMFA zorlaması olmayan hesaplar için hesap nesnesi kimliklerinin listesini gösterir.Not

'Account ObjectIDs' sütunu, öneri başına MFA zorlaması olmayan hesaplar için hesap nesnesi kimliklerinin listesini içerir.

İpucu

Alternatif olarak, Bulut için Defender REST API yöntemi Değerlendirmeleri - Get kullanabilirsiniz.

Sınırlamalar

- Dış kullanıcılarda/kiracılarda MFA'yı zorunlu kılmaya yönelik Koşullu Erişim özelliği henüz desteklenmemektedir.

- Microsoft Entra rollerine uygulanan Koşullu Erişim ilkesi (tüm genel yöneticiler, dış kullanıcılar, dış etki alanı vb.) henüz desteklenmemektedir.

- Okta, Ping, Duo ve daha fazlası gibi dış MFA çözümleri kimlik MFA önerilerinde desteklenmez.

Sonraki adımlar

Diğer Azure kaynak türlerine uygulanan öneriler hakkında daha fazla bilgi edinmek için aşağıdaki makalelere bakın:

- Bulut için Microsoft Defender'de ağınızı koruma

- MFA hakkında sık sorulan sorulara göz atın.