Azure Güvenlik ve Uyumluluk Şeması: FFIEC Finansal Hizmetler için PaaS Web Uygulaması

Genel Bakış

Bu Azure Güvenlik ve Uyumluluk Şema Otomasyonu, Federal Finans Kurumu Sınav Konseyi (FFIEC) tarafından düzenlenen finansal verilerin toplanması, depolanması ve alınması için uygun bir hizmet olarak platform (PaaS) ortamının dağıtımı için rehberlik sağlar. Bu çözüm, ortak bir başvuru mimarisi için Azure kaynaklarının dağıtımını ve yapılandırmasını otomatikleştirerek müşterilerin belirli güvenlik ve uyumluluk gereksinimlerini karşılama yollarını gösterir ve müşterilerin Azure'da kendi çözümlerini oluşturması ve yapılandırması için bir temel görevi görür. Çözüm, FFIEC el kitaplarından gereksinimlerin bir alt kümesini uygular. FFIEC gereksinimleri ve bu çözüm hakkında daha fazla bilgi için uyumluluk belgeleri bölümüne bakın.

Bu Azure Güvenlik ve Uyumluluk Şema Otomasyonu, müşterilerin FFIEC gereksinimleriyle uyumluluk elde etmelerine yardımcı olmak için önceden yapılandırılmış güvenlik denetimlerine sahip bir PaaS web uygulaması başvuru mimarisi dağıtır. Çözüm, kaynak dağıtımına ve yapılandırmasına yol gösteren Azure Resource Manager şablonlarından ve PowerShell betiklerinden oluşur.

Bu mimari, müşterilerin belirli gereksinimlerine uyum sağlamaları için bir temel görevi görecektir ve üretim ortamında olduğu gibi kullanılmamalıdır. Bir uygulamayı değiştirmeden bu ortama dağıtmak, FFIEC hedeflerinin gereksinimlerini tamamen karşılamak için yeterli değildir. Lütfen şunlara dikkat edin:

- Bu mimari, müşterilerin Azure'ı FFIEC uyumlu bir şekilde kullanmasına yardımcı olmak için bir temel sağlar.

- Müşteriler, bu mimari kullanılarak oluşturulan tüm çözümlerin uygun güvenlik ve uyumluluk değerlendirmesini yürütmekle sorumludur çünkü gereksinimler her müşterinin uygulamasının özelliklerine göre farklılık gösterebilir.

FFIEC uyumluluğu elde etmek için nitelikli denetçilerin bir üretim müşteri çözümünü onaylaması gerekir. Denetimler, FFIEC'in Federal Rezerv Sistemi Valileri Kurulu (FRB), Federal Deposit Insurance Corporation (FDIC), Ulusal Kredi Birliği Yönetimi (NCUA), Para Birimi Denetçisi Ofisi (OCC) ve Tüketici Finansal Koruma Bürosu (CFPB) dahil olmak üzere üye kurumlar tarafından denetlenir. Bu incelemeciler, denetimin denetlenen kurumdan bağımsızlığını koruyan değerlendiriciler tarafından tamamlandığını onaylar. Müşteriler, bu mimari kullanılarak oluşturulan tüm çözümlerin uygun güvenlik ve uyumluluk değerlendirmelerini yürütmekle sorumludur çünkü gereksinimler her müşterinin uygulamasına göre farklılık gösterebilir.

Dağıtım yönergeleri için buraya tıklayın.

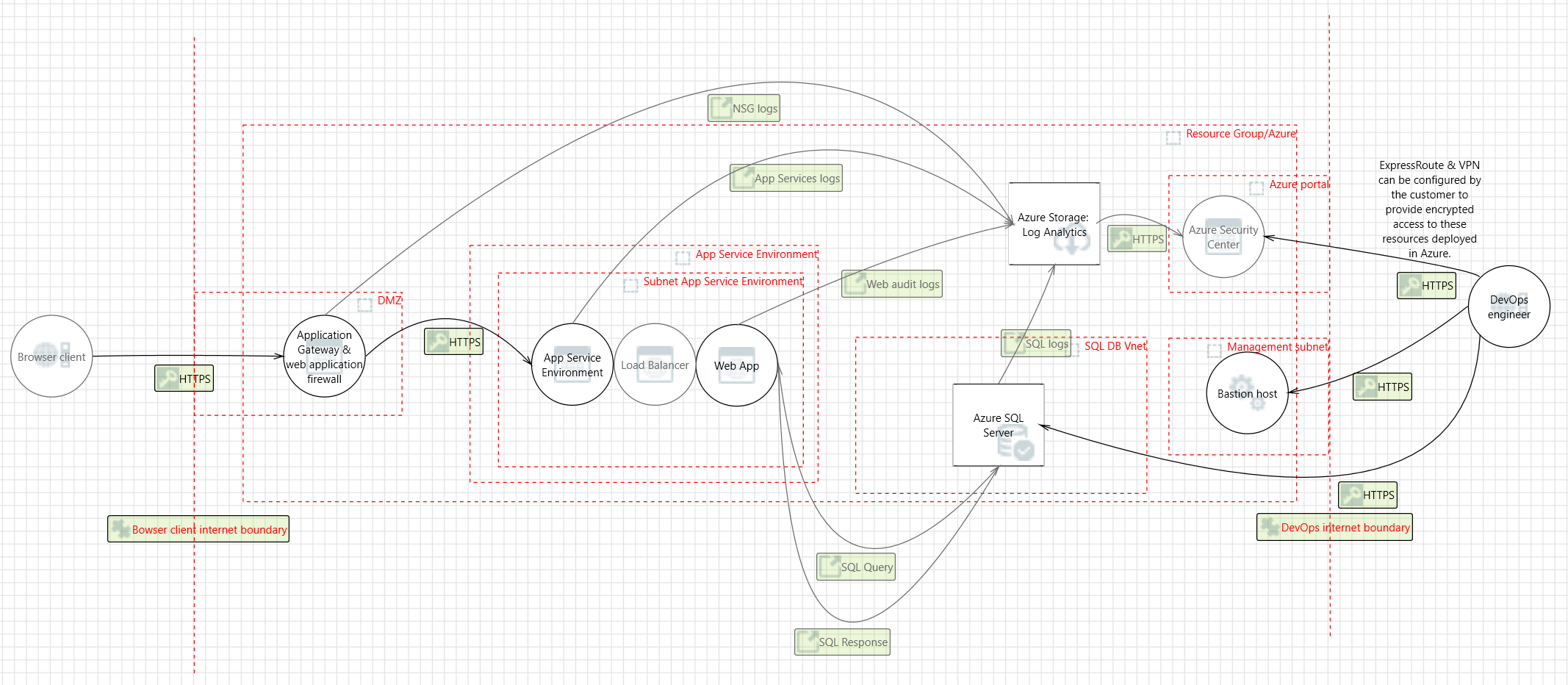

Mimari diyagramı ve bileşenleri

Bu Azure Güvenlik ve Uyumluluk Şeması Otomasyonu, Azure SQL Veritabanı arka ucuna sahip bir PaaS web uygulaması için başvuru mimarisi dağıtır. Web uygulaması, Azure veri merkezinde özel, ayrılmış bir ortam olan yalıtılmış Azure App Service Ortamında barındırılır. Ortam, Azure tarafından yönetilen sanal makineler arasında web uygulaması için trafiğin yükünü dengeler. Bu mimaride ağ güvenlik grupları, Application Gateway, Azure DNS ve Load Balancer de bulunur.

Gelişmiş analiz ve raporlama için Azure SQL veritabanları columnstore dizinleriyle yapılandırılabilir. Azure SQL veritabanlarının ölçeği artırılabilir veya azaltılabilir veya müşteri kullanımına yanıt olarak tamamen kapatılabilir. Tüm SQL trafiği, otomatik olarak imzalanan sertifikaların eklenmesiyle SSL ile şifrelenir. En iyi uygulama olarak, Azure gelişmiş güvenlik için güvenilir bir sertifika yetkilisi kullanılmasını önerir.

Çözüm, müşterilerin bekleyen verilerin gizliliğini korumak için Depolama Hizmeti Şifrelemesi'ni kullanacak şekilde yapılandırabileceği Azure Depolama hesaplarını kullanır. Azure, dayanıklılık için müşterinin seçtiği veri merkezinde verilerin üç kopyasını depolar. Coğrafi olarak yedekli depolama, verilerin yüzlerce mil uzaklıktaki ikincil bir veri merkezine çoğaltılmasını ve bu veri merkezinde yeniden üç kopya olarak depolanmasını sağlayarak müşterinin birincil veri merkezinde olumsuz bir olayın veri kaybına yol açmasını önler.

Gelişmiş güvenlik için bu çözümdeki tüm kaynaklar Azure Resource Manager aracılığıyla bir kaynak grubu olarak yönetilir. Azure Active Directory rol tabanlı erişim denetimi, Azure Key Vault anahtarları da dahil olmak üzere dağıtılan kaynaklara erişimi denetlemek için kullanılır. Sistem durumu Azure İzleyici aracılığıyla izlenir. Müşteriler günlükleri yakalamak ve sistem durumunu tek, kolayca gezinilebilen bir panoda görüntülemek için her iki izleme hizmetini de yapılandırmaktadır.

Azure SQL Veritabanı genellikle güvenli bir VPN veya ExpressRoute bağlantısı üzerinden Azure SQL Veritabanına erişmek üzere yapılandırılmış yerel bir makineden çalışan SQL Server Management Studio aracılığıyla yönetilir.

Ayrıca Application Insights, Azure İzleyici günlükleri aracılığıyla gerçek zamanlı uygulama performansı yönetimi ve analizi sağlar. Microsoft, başvuru mimarisi alt a bilgisayarına yönetim ve veri içeri aktarma için bir VPN veya ExpressRoute bağlantısı yapılandırmanızı önerir.

Bu çözüm aşağıdaki Azure hizmetlerini kullanır. Dağıtım mimarisinin ayrıntıları dağıtım mimarisi bölümündedir.

- Application Gateway

- Web uygulaması güvenlik duvarı

- Güvenlik duvarı modu: önleme

- Kural kümesi: OWASP

- Dinleyici bağlantı noktası: 443

- Web uygulaması güvenlik duvarı

- Application Insights

- Azure Active Directory

- Azure Uygulaması Hizmet Ortamı v2

- Azure Otomasyonu

- Azure DNS

- Azure Key Vault

- Azure Load Balancer

- Azure İzleyici (günlükler)

- Azure Resource Manager

- Azure Güvenlik Merkezi

- Azure SQL Veritabanı

- Azure Depolama

- Azure Sanal Ağ

- (1) /16 Ağ

- (4) /24 Ağlar

- Ağ güvenlik grupları

- Azure App Service

Dağıtım mimarisi

Aşağıdaki bölümde dağıtım ve uygulama öğeleri ayrıntılı olarak anlatılmakta.

Azure Resource Manager: Azure Resource Manager, müşterilerin çözümdeki kaynaklarla grup olarak çalışmasını sağlar. Müşteriler çözümün tüm kaynaklarını tek ve eşgüdümlü bir işlemle dağıtabilir, güncelleştirebilir veya silebilir. Müşteriler dağıtım için bir şablon kullanır ve bu şablon test, hazırlama ve üretim gibi farklı ortamlarda çalışabilir. Resource Manager, müşterilerin dağıtımdan sonra kaynaklarını yönetmesine yardımcı olmak için güvenlik, denetim ve etiketleme özellikleri sağlar.

Bastion konağı: Savunma konağı, kullanıcıların bu ortamda dağıtılan kaynaklara erişmesini sağlayan tek giriş noktasıdır. Savunma konağı, yalnızca güvenli bir listede genel IP adreslerinden uzak trafiğe izin vererek dağıtılan kaynaklara güvenli bir bağlantı sağlar. Uzak masaüstü (RDP) trafiğine izin vermek için trafiğin kaynağının ağ güvenlik grubunda tanımlanması gerekir.

Bu çözüm, aşağıdaki yapılandırmalarla etki alanına katılmış savunma konağı olarak bir sanal makine oluşturur:

- Kötü amaçlı yazılımdan koruma uzantısı

- Azure Tanılama uzantısı

- Azure Key Vault kullanarak Azure Disk Şifrelemesi

- Kullanılmadığında sanal makine kaynaklarının tüketimini azaltmak için otomatik kapatma ilkesi

- Kimlik bilgilerinin ve diğer gizli dizilerin çalışan işletim sisteminden yalıtılmış korumalı bir ortamda çalıştırılması için Credential Guard'ı etkinleştirmiş Windows Defender

App Service Ortamı v2: Azure App Service Ortamı, App Service uygulamalarını yüksek ölçekte güvenli bir şekilde çalıştırmak için tamamen yalıtılmış ve ayrılmış bir ortam sağlayan App Service bir özelliktir. Bu yalıtım özelliği, FFIEC uyumluluk gereksinimlerini karşılamak için gereklidir.

App Service Ortamları yalnızca tek bir müşterinin uygulamalarını çalıştıracak şekilde yalıtılır ve her zaman bir sanal ağa dağıtılır. Bu yalıtım özelliği, başvuru mimarisinin tam kiracı yalıtımına sahip olmasını sağlar ve bu mimariyi Azure'ın çok kiracılı ortamından kaldırarak bu çok kiracılıların dağıtılan App Service Ortamı kaynaklarını listelemesini engeller. Müşteriler hem gelen hem de giden uygulama ağ trafiği üzerinde ayrıntılı denetime sahiptir ve uygulamalar şirket içi şirket kaynaklarına sanal ağlar üzerinden yüksek hızlı güvenli bağlantılar kurabilir. Müşteriler yük ölçümlerine, kullanılabilir bütçeye veya tanımlı bir zamanlamaya göre App Service Ortamı ile "otomatik ölçeklendirme" yapabilir.

Bu mimari için App Service Ortamı kullanılması aşağıdaki yapılandırmalara olanak tanır:

- Güvenli bir Azure sanal ağı ve ağ güvenlik kuralları içinde barındırma

- HTTPS iletişimi için otomatik olarak imzalanan iç yük dengeleyici sertifikası. En iyi uygulama olarak, Microsoft gelişmiş güvenlik için güvenilir bir sertifika yetkilisi kullanılmasını önerir.

- İç Yük Dengeleme modu

- TLS 1.0'ı devre dışı bırakma

- TLS şifrelemesini değiştirme

- Gelen trafik Yok bağlantı noktalarını denetleme

- Web uygulaması güvenlik duvarı – verileri kısıtlama

- Azure SQL Veritabanı trafiğine izin ver

Azure App Service: Azure App Service, müşterilerin altyapıyı yönetmeden tercih ettikleri programlama dilinde web uygulamaları oluşturmalarını ve barındırmalarını sağlar. Otomatik ölçeklendirme ve yüksek kullanılabilirlik sunar, hem Windows hem de Linux’ı destekler ve GitHub, Azure DevOps veya herhangi bir Git deposundan otomatik dağıtımlar sağlar.

Sanal Ağ

Mimari, 10.200.0.0/16 adres alanına sahip bir özel sanal ağ tanımlar.

Ağ güvenlik grupları: Ağ güvenlik grupları , bir sanal ağ içindeki trafiğe izin veren veya trafiği reddeden erişim denetim listeleri içerir. Ağ güvenlik grupları, bir alt ağ veya tek bir sanal makine düzeyinde trafiğin güvenliğini sağlamak için kullanılabilir. Aşağıdaki ağ güvenlik grupları vardır:

- Application Gateway için 1 ağ güvenlik grubu

- App Service Ortamı için 1 ağ güvenlik grubu

- Azure SQL Veritabanı için 1 ağ güvenlik grubu

- Savunma konağı için 1 ağ Güvenlik Grubu

Çözümün güvenli ve doğru şekilde çalışabilmesi için ağ güvenlik gruplarının her birinde belirli bağlantı noktaları ve protokoller açılır. Ayrıca, her ağ güvenlik grubu için aşağıdaki yapılandırmalar etkinleştirilir:

- Tanılama günlükleri ve olaylar etkinleştirilir ve bir depolama hesabında depolanır

- Azure İzleyici günlükleri ağ güvenlik grubunun tanılama günlüklerine bağlıdır

Alt ağlar: Her alt ağ ilgili ağ güvenlik grubuyla ilişkilendirilir.

Azure DNS: Etki Alanı Adı Sistemi veya DNS, bir web sitesini veya hizmet adını IP adresine çevirmek (veya çözümlemek) sorumludur. Azure DNS, Azure altyapısını kullanarak ad çözümlemesi sağlayan DNS etki alanları için bir barındırma hizmetidir. Kullanıcılar, etki alanlarını Azure'da barındırarak DNS kayıtlarını diğer Azure hizmetleriyle aynı kimlik bilgilerini, API'leri, araçları ve faturalamayı kullanarak yönetebilir. Azure DNS, özel DNS etki alanlarını da destekler.

Azure Load Balancer: Azure Load Balancer müşterilerin uygulamalarını ölçeklendirmesine ve hizmetler için yüksek kullanılabilirlik oluşturmasına olanak tanır. Load Balancer hem gelen hem de giden senaryoları destekler, düşük gecikme süresi, yüksek aktarım hızı sağlar ve tüm TCP ve UDP uygulamaları için milyonlarca akışa kadar ölçeklendirilir.

Aktarım durumundaki veriler

Azure, Azure veri merkezlerine gelen ve giden tüm iletişimleri varsayılan olarak şifreler. Azure portal aracılığıyla Azure Depolama'ya yapılan tüm işlemler HTTPS aracılığıyla gerçekleştirilir.

Bekleme durumundaki veriler

Mimari, bekleyen verileri şifreleme, veritabanı denetimi ve diğer ölçüler aracılığıyla korur.

Azure Depolama: Bekleyen gereksinimlerde şifrelenmiş verileri karşılamak için tüm Azure Depolama , Depolama Hizmeti Şifrelemesi kullanır. Bu, FFIEC tarafından tanımlanan kurumsal güvenlik taahhütlerini ve uyumluluk gereksinimlerini desteklemek için verilerin korunmasına ve korunmasına yardımcı olur.

Azure Disk Şifrelemesi: Azure Disk Şifrelemesi , veri diskleri için birim şifrelemesi sağlamak üzere Windows'un BitLocker özelliğinden yararlanıyor. Çözüm, disk şifreleme anahtarlarını denetlemeye ve yönetmeye yardımcı olmak için Azure Key Vault ile tümleşir.

Azure SQL Veritabanı: Azure SQL Veritabanı örneği aşağıdaki veritabanı güvenlik önlemlerini kullanır:

- Active Directory kimlik doğrulaması ve yetkilendirmesi , veritabanı kullanıcılarının ve diğer Microsoft hizmetlerinin tek bir merkezi konumda kimlik yönetimini sağlar.

- SQL veritabanı denetimi, veritabanı olaylarını izler ve bunları bir Azure depolama hesabındaki denetim günlüğüne yazar.

- Azure SQL Veritabanı, bekleyen bilgileri korumak için veritabanının, ilişkili yedeklemelerin ve işlem günlüğü dosyalarının gerçek zamanlı şifrelemesini ve şifresini çözmeyi gerçekleştiren saydam veri şifrelemesi kullanacak şekilde yapılandırılır. Saydam veri şifrelemesi, depolanan verilerin yetkisiz erişime tabi olmadığı konusunda güvence sağlar.

- Güvenlik duvarı kuralları , uygun izinler verilene kadar veritabanı sunucularına tüm erişimi engeller. Güvenlik duvarı, her bir isteğin kaynak IP adresine göre veritabanlarına erişim verir.

- SQL Tehdit Algılama şüpheli veritabanı etkinlikleri, olası güvenlik açıkları, SQL ekleme saldırıları ve anormal veritabanı erişim desenleri için güvenlik uyarıları sağlayarak olası tehditlerin algılanmasını ve bunlara yanıt verilmesini sağlar.

- Şifrelenmiş Sütunlar , hassas verilerin veritabanı sisteminde hiçbir zaman düz metin olarak görünmemesini sağlar. Veri şifrelemeyi etkinleştirdikten sonra, yalnızca anahtarlara erişimi olan istemci uygulamalar veya uygulama sunucuları düz metin verilere erişebilir.

- SQL Veritabanı dinamik veri maskeleme, verileri ayrıcalıklı olmayan kullanıcılara veya uygulamalara maskeleyerek hassas verilerin açığa çıkışını sınırlar. Dinamik veri maskeleme, hassas olabilecek verileri otomatik olarak bulabilir ve uygulanacak uygun maskeleri önerebilir. Bu, yetkisiz erişim yoluyla veritabanından çıkmaması için verilere erişimi tanımlamaya ve azaltmaya yardımcı olur. Müşteriler, veritabanı şemalarına uymak için dinamik veri maskeleme ayarlarını yapmakla sorumludur.

Kimlik yönetimi

Aşağıdaki teknolojiler, Azure ortamındaki verilere erişimi yönetmeye yönelik özellikler sağlar:

- Azure Active Directory , Microsoft'un çok kiracılı bulut tabanlı dizin ve kimlik yönetimi hizmetidir. Bu çözümün tüm kullanıcıları, Azure SQL Veritabanına erişen kullanıcılar da dahil olmak üzere Azure Active Directory'de oluşturulur.

- Uygulamada kimlik doğrulaması, Azure Active Directory kullanılarak gerçekleştirilir. Daha fazla bilgi için bkz. Uygulamaları Azure Active Directory ile tümleştirme. Buna ek olarak, veritabanı sütun şifrelemesi Azure Active Directory'yi kullanarak uygulamanın kimliğini Azure SQL Veritabanı'na doğrular. Daha fazla bilgi için bkz. Azure SQL Veritabanında hassas verileri koruma.

- Azure rol tabanlı erişim denetimi , yöneticilerin yalnızca kullanıcıların işlerini gerçekleştirmek için ihtiyaç duyduğu erişim miktarını vermek için ayrıntılı erişim izinleri tanımlamasına olanak tanır. Yöneticiler, her kullanıcıya Azure kaynakları için sınırsız izin vermek yerine yalnızca verilere erişmek için belirli eylemlere izin verebilir. Abonelik erişimi abonelik yöneticisiyle sınırlıdır.

- Azure Active Directory Privileged Identity Management, müşterilerin belirli bilgilere erişimi olan kullanıcı sayısını en aza indirmesini sağlar. Yöneticiler, ayrıcalıklı kimlikleri ve kaynaklara erişimlerini bulmak, kısıtlamak ve izlemek için Azure Active Directory Privileged Identity Management kullanabilir. Bu işlevsellik gerektiğinde isteğe bağlı, tam zamanında yönetim erişimini zorlamak için de kullanılabilir.

- Azure Active Directory Kimlik Koruması , kuruluşun kimliklerini etkileyen olası güvenlik açıklarını algılar, kuruluşun kimlikleriyle ilgili algılanan şüpheli eylemlere otomatik yanıtlar yapılandırır ve şüpheli olayları araştırarak bunları çözmek için uygun eylemleri gerçekleştirir.

Güvenlik

Gizli dizi yönetimi: Çözüm, anahtarların ve gizli dizilerin yönetimi için Azure Key Vault kullanır. Azure Anahtar Kasası, bulut uygulamaları ve hizmetleri tarafından kullanılan şifreleme anahtarlarının ve gizli anahtarların korunmasına yardımcı olur. Aşağıdaki Azure Key Vault özellikleri müşterilerin bu tür verileri korumasına ve bu verilere erişmesine yardımcı olur:

- Gelişmiş erişim ilkeleri, ihtiyaç temelinde yapılandırılır.

- Key Vault erişim ilkeleri anahtarlar ve gizli diziler için gereken en düşük izinlerle tanımlanır.

- Key Vault içindeki tüm anahtarların ve gizli dizilerin son kullanma tarihleri vardır.

- Key Vault'teki tüm anahtarlar özel donanım güvenlik modülleriyle korunur. Anahtar türü HSM Korumalı 2048 bit RSA Anahtarıdır.

- Rol tabanlı erişim denetimi kullanılarak tüm kullanıcılara ve kimliklere gereken minimum izinler verilir.

- Key Vault için tanılama günlükleri en az 365 günlük saklama süresiyle etkinleştirilir.

- Anahtarlar için izin verilen şifreleme işlemleri, gerekli olanlarla sınırlıdır.

Azure Güvenlik Merkezi: müşteriler Azure Güvenlik Merkezi ile iş yükleri genelinde güvenlik ilkelerini merkezi olarak uygulayabilir ve yönetebilir, tehditlere maruz kalma durumlarını sınırlayabilir ve saldırıları algılayıp yanıtlayabilir. Ayrıca Azure Güvenlik Merkezi, güvenlik duruşunu geliştirmeye ve verileri korumaya yardımcı olmak üzere yapılandırma ve hizmet önerileri sağlamak için mevcut Azure hizmetlerinin yapılandırmalarına erişir.

Azure Güvenlik Merkezi, müşterileri ortamlarını hedefleyen olası saldırılar konusunda uyarmak için çeşitli algılama özellikleri kullanır. Bu uyarılar uyarıyı neyin tetiklediği, hedeflenen kaynaklar ve saldırının kaynağı hakkındaki değerli bilgileri içerir. Azure Güvenlik Merkezi, bir tehdit veya şüpheli etkinlik gerçekleştiğinde tetiklenen önceden tanımlanmış bir güvenlik uyarıları kümesine sahiptir. Azure Güvenlik Merkezi'deki özel uyarı kuralları, müşterilerin ortamlarından zaten toplanan verilere göre yeni güvenlik uyarıları tanımlamasına olanak tanır.

Azure Güvenlik Merkezi öncelikli güvenlik uyarıları ve olayları sağlayarak müşterilerin olası güvenlik sorunlarını keşfetmesini ve çözmesini kolaylaştırır. Olay yanıtı ekiplerinin tehditleri araştırmalarına ve düzeltmelerine yardımcı olmak için algılanan her tehdit için bir tehdit bilgileri raporu oluşturulur.

Azure Application Gateway: Mimari, web uygulaması güvenlik duvarı yapılandırılmış ve OWASP kural kümesi etkinleştirilmiş bir Azure Application Gateway kullanarak güvenlik açıkları riskini azaltır. Ek özellikler şunlardır:

- Uçtan uca SSL

- SSL Yük Boşaltmayı Etkinleştirme

- TLS v1.0 ve v1.1'i devre dışı bırakma

- Web uygulaması güvenlik duvarı (önleme modu)

- OWASP 3.0 kural kümesi ile önleme modu

- Tanılama günlüğünü etkinleştirme

- Özel sistem durumu yoklamaları

- Azure Güvenlik Merkezi ve Azure Danışmanı ek koruma ve bildirimler sağlar. Azure Güvenlik Merkezi ayrıca bir itibar sistemi sağlar.

Günlük kaydı ve denetim

Azure hizmetleri sistem ve kullanıcı etkinliğinin yanı sıra sistem durumunu kapsamlı bir şekilde günlüğe kaydeder:

- Etkinlik günlükleri: Etkinlik günlükleri , abonelikteki kaynaklarda gerçekleştirilen işlemler hakkında içgörü sağlar. Etkinlik günlükleri bir işlemin başlatıcısını, oluşum zamanını ve durumunu belirlemeye yardımcı olabilir.

- Tanılama günlükleri: Tanılama günlükleri her kaynak tarafından yayılan tüm günlükleri içerir. Bu günlükler Windows olay sistemi günlüklerini, Azure Depolama günlüklerini, Key Vault denetim günlüklerini ve Application Gateway erişim ve güvenlik duvarı günlüklerini içerir. Tüm tanılama günlükleri arşivleme için merkezi ve şifrelenmiş bir Azure depolama hesabına yazar. Saklama, kuruluşa özgü saklama gereksinimlerini karşılamak için 730 güne kadar kullanıcı tarafından yapılandırılabilir.

Azure İzleyici günlükleri: Bu günlükler işleme, depolama ve pano raporlama için Azure İzleyici günlüklerinde birleştirilmiştir. Veriler toplandıktan sonra Log Analytics çalışma alanlarındaki her veri türü için ayrı tablolar halinde düzenlenir ve bu da özgün kaynağından bağımsız olarak tüm verilerin birlikte analiz edilmesini sağlar. Ayrıca Azure Güvenlik Merkezi, Azure İzleyici günlükleriyle tümleştirilerek müşterilerin güvenlik olayı verilerine erişmek ve bunları diğer hizmetlerden gelen verilerle birleştirmek için Kusto sorgularını kullanmasına olanak sağlar.

Bu mimarinin bir parçası olarak aşağıdaki Azure izleme çözümleri eklenmiştir:

- Active Directory Değerlendirmesi: Active Directory Sistem Durumu Denetimi çözümü, sunucu ortamlarının riskini ve sistem durumunu düzenli aralıklarla değerlendirir ve dağıtılan sunucu altyapısına özgü önerilerin öncelikli bir listesini sağlar.

- SQL Değerlendirmesi: SQL Sistem Durumu Denetimi çözümü, sunucu ortamlarının riskini ve sistem durumunu düzenli aralıklarla değerlendirir ve müşterilere dağıtılan sunucu altyapısına özgü önerilerin öncelikli bir listesini sağlar.

- Aracı Durumu: Aracı Durumu çözümü, dağıtılan aracı sayısını ve bunların coğrafi dağıtımını, yanıt vermeyen aracı sayısını ve operasyonel verileri gönderen aracı sayısını bildirir.

- Etkinlik Log Analytics: Etkinlik Günlüğü Analizi çözümü, bir müşterinin tüm Azure abonelikleri genelinde Azure etkinlik günlüklerinin analizine yardımcı olur.

Azure Otomasyonu: runbook'ları Azure Otomasyonu depolar, çalıştırır ve yönetir. Bu çözümde runbook'lar Azure SQL Veritabanından günlükleri toplamaya yardımcı olur. Otomasyon Değişiklik İzleme çözümü, müşterilerin ortamdaki değişiklikleri kolayca tanımlamasını sağlar.

Azure İzleyici: Azure İzleyici , kuruluşların Azure kaynaklarındaki API çağrılarını izleme dahil olmak üzere verileri denetlemesine, oluşturmasına ve arşivlemesini sağlayarak kullanıcıların performansı izlemesine, güvenliği korumasına ve eğilimleri belirlemesine yardımcı olur.

Application Insights: Application Insights , birden çok platformdaki web geliştiricileri için genişletilebilir bir Uygulama Performansı Yönetimi hizmetidir. Application Insights performans anomalilerini algılar ve müşteriler canlı web uygulamasını izlemek için bunu kullanabilir. Müşterilerin sorunları tanılamasına ve kullanıcıların uygulamalarıyla gerçekte ne yaptığını anlamasına yardımcı olan güçlü analiz araçları içerir. Müşterilerin performansı ve kullanılabilirliği sürekli geliştirmesine yardımcı olmak için tasarlanmıştır.

Tehdit modeli

Bu başvuru mimarisinin veri akışı diyagramı indirilebilir veya aşağıda bulunabilir. Bu model, müşterilerin değişiklik yaparken sistem altyapısındaki olası risk noktalarını anlamasına yardımcı olabilir.

Uyumluluk belgeleri

Azure Güvenlik ve Uyumluluk Şeması – FFIEC Müşteri Sorumluluğu Matrisi, FFIEC için gereken tüm güvenlik hedeflerini listeler. Bu matris, her hedefin uygulanmasının Microsoft'un, müşterinin veya ikisi arasında paylaşılan sorumluluğun olup olmadığını ayrıntılarıyla açıklar.

Azure Güvenlik ve Uyumluluk Şeması – FFIEC PaaS Web Uygulaması Uygulama Matrisi, uygulamanın kapsanan her hedefin gereksinimlerini nasıl karşıladığına ilişkin ayrıntılı açıklamalar da dahil olmak üzere PaaS web uygulaması mimarisi tarafından hangi FFIEC gereksinimlerinin karşılandığı hakkında bilgi sağlar.

Bu çözümü dağıt

Bu Azure Güvenlik ve Uyumluluk Şema Otomasyonu, Azure Resource Manager API hizmeti tarafından azure içinde kaynak dağıtmak için kullanılan JSON yapılandırma dosyalarından ve PowerShell betiklerinden oluşur. Ayrıntılı dağıtım yönergelerini burada bulabilirsiniz.

Hızlı Başlangıç

Bu GitHub deposunu yerel iş istasyonunuza kopyalayın veya indirin.

0-Setup-AdministrativeAccountAndPermission.md gözden geçirin ve sağlanan komutları çalıştırın.

Contoso örnek verileriyle bir test çözümü dağıtın veya ilk üretim ortamında pilot çalışma yapın.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Bu betik, Contoso örnek verilerini kullanan bir web deposunun tanıtımı için Azure kaynaklarını dağıtır.

- 1-DeployAndConfigureAzureResources.ps1

- Bu betik, müşteriye ait bir web uygulaması için üretim ortamını desteklemek için gereken Azure kaynaklarını dağıtır. Bu ortam, kuruluş gereksinimlerine göre müşteri tarafından daha fazla özelleştirilmelidir.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Rehberlik ve öneriler

VPN ve ExpressRoute

Bu PaaS web uygulaması başvuru mimarisinin bir parçası olarak dağıtılan kaynaklara güvenli bir bağlantı kurmak için güvenli bir VPN tüneli veya ExpressRoute yapılandırılmalıdır. Müşteriler, uygun şekilde bir VPN veya ExpressRoute ayarlayarak aktarımdaki veriler için bir koruma katmanı ekleyebilir.

Azure ile güvenli bir VPN tüneli uygulanarak, şirket içi ağ ile Azure Sanal Ağ arasında sanal özel bağlantı oluşturulabilir. Bu bağlantı İnternet üzerinden gerçekleşir ve müşterilerin bilgileri müşterinin ağıyla Azure arasında şifrelenmiş bir bağlantı içinde güvenli bir şekilde "tünel" oluşturmasına olanak tanır. Siteden siteye VPN, onlarca yıldır her büyüklükteki kuruluşlar tarafından dağıtılan güvenli ve olgun bir teknolojidir. IpSec tünel modu bu seçenekte şifreleme mekanizması olarak kullanılır.

VPN tüneli içindeki trafik siteden siteye VPN ile İnternet'ten geçtiğinden, Microsoft başka, daha da güvenli bir bağlantı seçeneği sunar. Azure ExpressRoute, Azure ile şirket içi konum veya Exchange barındırma sağlayıcısı arasında ayrılmış bir WAN bağlantısıdır. ExpressRoute bağlantıları İnternet üzerinden gitmediğinden, bu bağlantılar İnternet üzerinden yapılan tipik bağlantılara göre daha fazla güvenilirlik, daha yüksek hız, daha düşük gecikme süresi ve daha yüksek güvenlik sunar. Ayrıca, bu müşterinin telekomünikasyon sağlayıcısının doğrudan bağlantısı olduğundan, veriler İnternet üzerinden seyahat etmez ve bu nedenle bu verilere açık değildir.

Şirket içi ağı Azure'a genişleten güvenli bir karma ağ uygulamak için en iyi yöntemler kullanılabilir.

Disclaimer

- This document is for informational purposes only. MICROSOFT, BU BELGEDEKI BILGILERLE ILGILI OLARAK AÇıK, ZıMNI VEYA YASAL HIÇBIR GARANTI VERMEZ. Bu belge "olduğu gibi" sağlanır. URL ve diğer İnternet web sitesi başvuruları da dahil olmak üzere bu belgede ifade edilen bilgiler ve görünümler bildirimde bulunmadan değişebilir. Bu belgeyi okuyan müşteriler bu belgeyi kullanma riski taşır.

- Bu belge, müşterilere herhangi bir Microsoft ürünü veya çözümündeki herhangi bir fikri mülkiyet için herhangi bir yasal hak sağlamaz.

- Müşteriler bu belgeyi iç başvuru amacıyla kopyalayabilir ve kullanabilir.

- Bu belgedeki bazı öneriler Azure'da veri, ağ veya işlem kaynağı kullanımının artmasına neden olabilir ve müşterinin Azure lisansı veya abonelik maliyetlerini artırabilir.

- Bu mimari, müşterilerin belirli gereksinimlerine uyum sağlamaları için bir temel görevi görecektir ve üretim ortamında olduğu gibi kullanılmamalıdır.

- Bu belge bir başvuru olarak geliştirilmiştir ve müşterinin belirli uyumluluk gereksinimlerini ve düzenlemelerini karşılayabildiği tüm araçları tanımlamak için kullanılmamalıdır. Müşteriler, onaylanan müşteri uygulamaları konusunda kuruluşlarından yasal destek almalıdır.