veritabanı güvenlik özelliklerini Azure SQL

Azure SQL Veritabanı, Azure'da ilişkisel bir veritabanı hizmeti sağlar. Müşteri verilerini korumak ve müşterilerin ilişkisel veritabanı hizmetinden beklediği güçlü güvenlik özellikleri sağlamak SQL Veritabanı kendi güvenlik özellikleri kümesine sahiptir. Bu özellikler, Azure'dan devralınan denetimlerin üzerine oluşturulur.

Güvenlik özellikleri

TDS protokolünün kullanımı

Azure SQL Veritabanı yalnızca tablosal veri akışı (TDS) protokolünün kullanılmasını destekler. Bu protokol, veritabanının yalnızca varsayılan TCP/1433 bağlantı noktası üzerinden erişilebilir olmasını gerektirir.

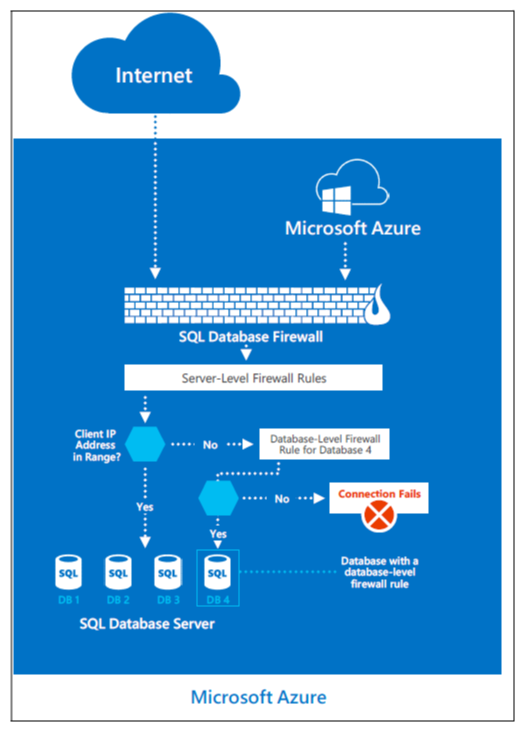

Azure SQL Veritabanı güvenlik duvarı

Azure SQL Veritabanı, müşteri verilerinin korunmasına yardımcı olmak için varsayılan olarak SQL Veritabanı tüm erişimi engelleyen bir güvenlik duvarı işlevi içerir.

Ağ geçidi güvenlik duvarı adresleri sınırlayabilir ve bu da müşterilerin ayrıntılı denetiminin kabul edilebilir IP adresleri aralıklarını belirtmesine olanak tanır. Güvenlik duvarı, her isteğin kaynak IP adresine göre erişim verir.

Müşteriler bir yönetim portalı kullanarak veya Azure SQL Veritabanı Yönetimi REST API'sini kullanarak program aracılığıyla güvenlik duvarı yapılandırması elde edebilir. Azure SQL Veritabanı ağ geçidi güvenlik duvarı varsayılan olarak tüm müşteri TDS'lerinin Azure SQL Veritabanına erişimini engeller. Müşterilerin kaynak ve hedef İnternet adreslerine, protokollere ve bağlantı noktası numaralarına göre Azure SQL Veritabanı bağlantılarına izin vermek için erişim denetim listelerini (ACL' ler) kullanarak erişimi yapılandırmaları gerekir.

DoSGuard

SQL Veritabanı bir ağ geçidi hizmeti olan DosGuard, hizmet reddi (DoS) saldırılarını azaltır. DoSGuard, IP adreslerinden gelen başarısız oturum açma girişimlerini etkin bir şekilde izler. Belirli bir süre içinde bir IP adresinden birden çok başarısız oturum açma işlemi varsa, IP adresinin önceden tanımlanmış bir süre boyunca hizmetteki kaynaklara erişmesi engellenir.

Ayrıca, Azure SQL Veritabanı ağ geçidi şunları gerçekleştirir:

- Veritabanı sunucularına bağlandığında TDS FIPS 140-2 doğrulanmış şifrelenmiş bağlantıları uygulamak için güvenli kanal özelliği anlaşmaları.

- İstemcilerden gelen bağlantıları kabul ederken durum bilgisi olan TDS paket denetimi. Ağ geçidi bağlantı bilgilerini doğrular. Ağ geçidi, TDS paketlerini bağlantı dizesinde belirtilen veritabanı adına göre uygun fiziksel sunucuya geçirir.

Azure SQL Veritabanı teklifinin ağ güvenliği için kullanılan temel ilke, yalnızca hizmetin çalışması için gerekli olan bağlantı ve iletişime izin verilmesini sağlar. Diğer tüm bağlantı noktaları, protokoller ve bağlantılar varsayılan olarak engellenir. Sanal yerel ağlar (VLAN'lar) ve ACL'ler, ağ iletişimlerini kaynak ve hedef ağlara, protokollere ve bağlantı noktası numaralarına göre kısıtlamak için kullanılır.

Ağ tabanlı ACL'leri uygulamak için onaylanan mekanizmalar yönlendiricilerde ve yük dengeleyicilerde ACL'leri içerir. Bu mekanizmalar Azure ağı, konuk VM güvenlik duvarı ve müşteri tarafından yapılandırılan veritabanı ağ geçidi güvenlik duvarı kuralları Azure SQL tarafından yönetilir.

Veri ayrım ve müşteri yalıtımı

Azure üretim ağı, genel olarak erişilebilir sistem bileşenlerinin iç kaynaklardan ayrılması için yapılandırılmıştır. Genel kullanıma yönelik Azure portal erişim sağlayan web sunucuları ile müşteri uygulama örneklerinin ve müşteri verilerinin bulunduğu temel Azure sanal altyapısı arasında fiziksel ve mantıksal sınırlar vardır.

Genel olarak erişilebilen tüm bilgiler Azure üretim ağı içinde yönetilir. Üretim ağı:

- İki öğeli kimlik doğrulaması ve sınır koruma mekanizmalarına tabidir

- Önceki bölümde açıklanan güvenlik duvarı ve güvenlik özellik kümesini kullanır

- Sonraki bölümlerde belirtilen veri yalıtımı işlevlerini kullanır

Yetkisiz sistemler ve FC yalıtımı

Doku denetleyicisi (FC) Azure dokusunun merkezi düzenleyicisi olduğundan, özellikle müşteri uygulamalarındaki potansiyel risk altındaki FA'lardan kaynaklanan tehditleri azaltmak için önemli denetimler mevcuttur. FC, cihaz bilgileri (örneğin, MAC adresi) FC içinde önceden yüklenmemiş olan donanımları tanımaz. FC'de DHCP sunucuları önyükleme yapmak istedikleri düğümlerin MAC adreslerinin listesini yapılandırdı. Yetkisiz sistemler bağlı olsa bile, bunlar yapı envanterine dahil değildir ve bu nedenle yapı envanteri içindeki herhangi bir sistemle bağlantı kurmaz veya iletişim kurma yetkisine sahip değildir. Bu, yetkisiz sistemlerin FC ile iletişim kurma ve VLAN ile Azure'a erişim sağlama riskini azaltır.

VLAN yalıtımı

Azure üretim ağı mantıksal olarak üç birincil VLAN'a ayrılmıştır:

- Ana VLAN: Güvenilmeyen müşteri düğümlerini birbirine bağlır.

- FC VLAN: Güvenilen FC'ler ve destekleyici sistemler içerir.

- Cihaz VLAN'ı: Güvenilir ağ ve diğer altyapı cihazlarını içerir.

Paket filtreleme

Düğümlerin kök işletim sisteminde ve konuk işletim sisteminde uygulanan IPFilter ve yazılım güvenlik duvarları, bağlantı kısıtlamaları uygular ve VM'ler arasında yetkisiz trafiği önler.

Hiper yönetici, kök işletim sistemi ve konuk VM'ler

Hiper yönetici ve kök işletim sistemi, kök işletim sisteminin konuk VM'lerden ve konuk VM'lerden yalıtılmış olarak yönetilmesini sağlar.

Güvenlik duvarlarındaki kural türleri

Kural şöyle tanımlanır:

{Src IP, Src Bağlantı Noktası, Hedef IP, Hedef Bağlantı Noktası, Hedef Protokol, Giriş/Çıkış, Durum Bilgisi Olan/Durum Bilgisi Olmayan, Durum Bilgisi Olan Akış Zaman Aşımı}.

Zaman uyumlu boşta karakter (SYN) paketlerine yalnızca kurallardan biri izin verirse izin verilir. AZURE, TCP için durum bilgisi olmayan kurallar kullanır. Burada ilke, vm'ye yalnızca SYN dışı paketlere izin vermesidir. Güvenlik şirket, daha önce bir SYN paketi görmemişse, herhangi bir konak yığınının SYN olmayan bir paketi yoksaymaya dayanıklı olmasıdır. TCP protokolünün kendisi durum bilgisi vardır ve durum bilgisi olmayan SYN tabanlı kuralla birlikte durum bilgisi olan bir uygulamanın genel davranışını elde eder.

Kullanıcı Veri Birimi Protokolü (UDP) için Azure durum bilgisi olan bir kural kullanır. Bir UDP paketi bir kuralla her eşleştiğinde, diğer yönde ters akış oluşturulur. Bu akışın yerleşik bir zaman aşımı vardır.

Müşteriler, Azure'ın sağladığı özelliklerin üzerine kendi güvenlik duvarlarını ayarlamakla sorumludur. Burada müşteriler gelen ve giden trafik için kuralları tanımlayabilir.

Üretim yapılandırma yönetimi

Standart güvenli yapılandırmalar, Azure ve Azure SQL Veritabanı'ndaki ilgili operasyon ekipleri tarafından korunur. Üretim sistemlerinde yapılan tüm yapılandırma değişiklikleri, merkezi bir izleme sistemi aracılığıyla belgelenir ve izlenir. Yazılım ve donanım değişiklikleri merkezi izleme sistemi aracılığıyla izlenir. ACL ile ilgili ağ değişiklikleri bir ACL yönetim hizmeti kullanılarak izlenir.

Azure'da yapılan tüm yapılandırma değişiklikleri hazırlama ortamında geliştirilip test edilir ve bundan sonra üretim ortamında dağıtılır. Yazılım derlemeleri test kapsamında gözden geçirilir. Güvenlik ve gizlilik denetimleri, giriş denetim listesi ölçütlerinin bir parçası olarak gözden geçirilir. Değişiklikler, ilgili dağıtım ekibi tarafından zamanlanmış aralıklarla dağıtılır. Sürümler üretime dağıtılmadan önce ilgili dağıtım ekibi personeli tarafından gözden geçirilir ve kapatılır.

Değişiklikler başarı için izlenir. Bir hata senaryosunda, değişiklik önceki durumuna geri alınır veya belirlenen personelin onayıyla hatayı gidermek için bir düzeltme dağıtılır. Kaynak Deposu, Git, TFS, Ana Veri Hizmetleri (MDS), runners, Azure güvenlik izleme, FC ve WinFabric platformu, Azure sanal ortamında yapılandırma ayarlarını merkezi olarak yönetmek, uygulamak ve doğrulamak için kullanılır.

Benzer şekilde, donanım ve ağ değişiklikleri de derleme gereksinimlerine uygunluklarını değerlendirmek için doğrulama adımları belirlemişlerdir. Sürümler, yığın genelinde ilgili grupların eşgüdümlü değişiklik danışma panosu (CAB) aracılığıyla gözden geçirilir ve yetkilendirilir.

Sonraki adımlar

Microsoft'un Azure altyapısının güvenliğini sağlamak için neler yaptığı hakkında daha fazla bilgi edinmek için bkz: