güvenlik Sıfır Güven

Sıfır Güven, ihlal olduğunu varsayan ve her isteği kontrolsüz bir ağdan kaynaklanmış gibi doğrulayan yeni bir güvenlik modelidir. Bu makalede, Sıfır Güven yol gösteren ilkeleri hakkında bilgi edinecek ve Sıfır Güven uygulamanıza yardımcı olacak kaynaklar bulacaksınız.

Sıfır Güven yol gösteren ilkeler

Günümüzde kuruluşlar modern ortamın karmaşıklık düzeyine etkili bir şekilde uyum sağlayan, mobil iş gücünü benimseyen ve bulundukları her yerde insanları, cihazları, uygulamaları ve verileri koruyan yeni bir güvenlik modeline ihtiyaç duymaktadır.

Microsoft, bu yeni bilgi işlem dünyasına çözüm getirmek için şu yol gösteren ilkeleri temel alan Sıfır Güven güvenlik modelini kesinlikle önerir:

- Açıkça doğrulama - Her zaman tüm kullanılabilir veri noktalarına göre kimlik doğrulaması ve yetkilendirme.

- En az ayrıcalık erişimi kullan - Tam Zamanında ve Yeterli Erişim (JIT/JEA), risk tabanlı uyarlamalı ilkeler ve veri koruması ile kullanıcı erişimini sınırlayın.

- İhlal varsay - Patlama yarıçapını ve segment erişimini en aza indirin. Uçtan uca şifrelemeyi doğrulayın ve görünürlük elde etmek, tehdit algılamayı yönlendirmek ve savunmayı geliştirmek için analiz kullanın.

Sıfır Güven hakkında daha fazla bilgi için bkz. Microsoft'un Sıfır Güven Rehberlik Merkezi.

Sıfır Güven mimarisi

Sıfır Güven bir yaklaşım tüm dijital emlak genelinde genişler ve tümleşik bir güvenlik felsefesi ve uçtan uca strateji görevi görür.

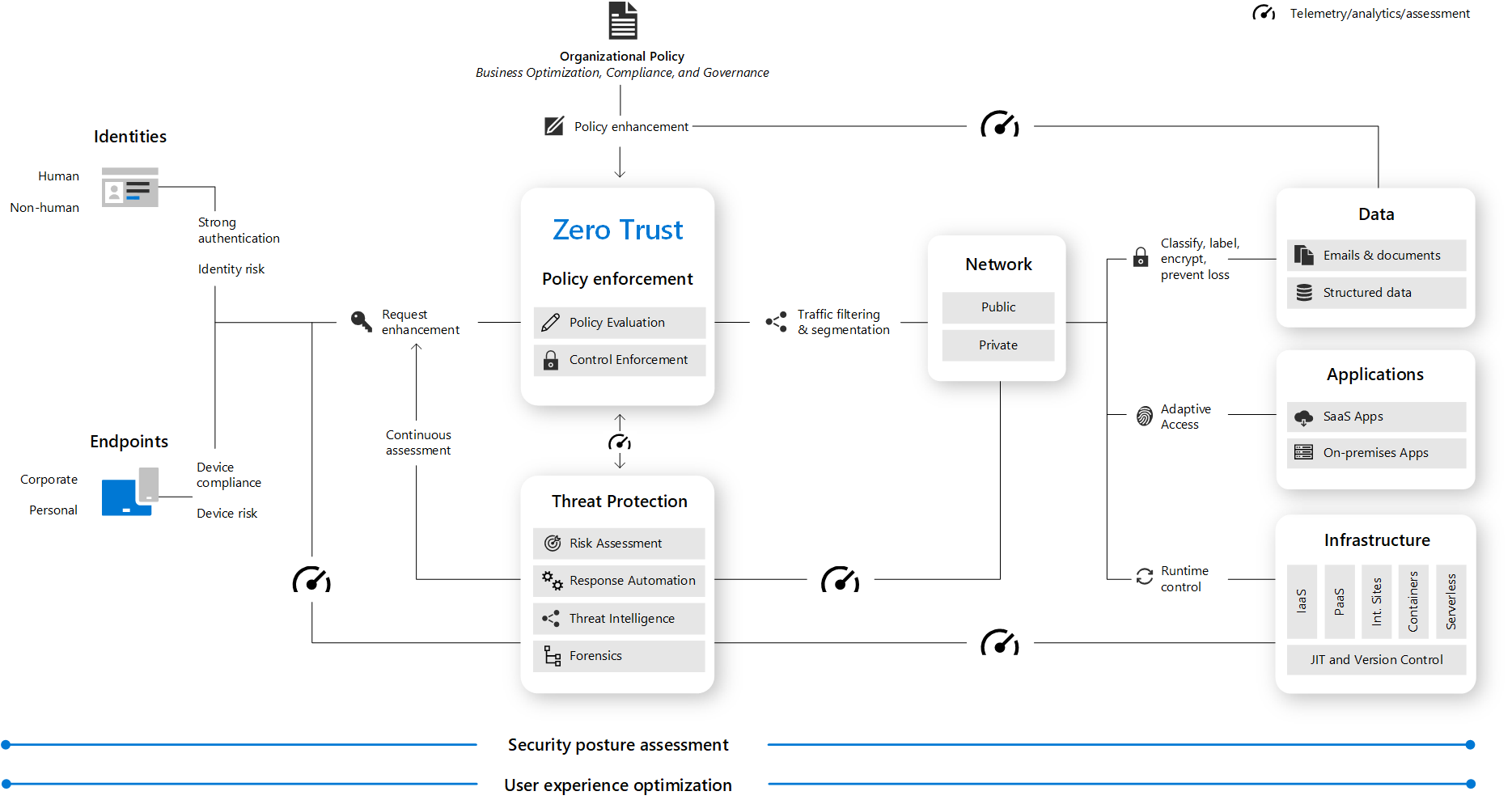

Bu çizim, Sıfır Güven katkıda bulunan birincil öğelerin bir gösterimini sağlar.

Çizimde:

- Güvenlik ilkesi zorlaması, Sıfır Güven mimarisinin merkezinde yer alır. Bu, kullanıcı hesabı riskini, cihaz durumunu ve ayarladığınız diğer ölçütleri ve ilkeleri dikkate alan koşullu erişime sahip Multi Factor authentication'ı içerir.

- Kimlikler, cihazlar (uç nokta olarak da adlandırılır), veriler, uygulamalar, ağ ve diğer altyapı bileşenlerinin tümü uygun güvenlikle yapılandırılır. Bu bileşenlerin her biri için yapılandırılan ilkeler, genel Sıfır Güven stratejinizle koordine edilir. Örneğin, cihaz ilkeleri iyi durumdaki cihazlar için ölçütleri belirler ve koşullu erişim ilkeleri belirli uygulamalara ve verilere erişmek için sağlıklı cihazlar gerektirir.

- Tehdit koruması ve zeka ortamı izler, mevcut riskleri ortaya çıkarır ve saldırıları düzeltmek için otomatik eylem gerçekleştirir.

Sıfır Güven mimarisinin teknoloji bileşenlerini dağıtma hakkında daha fazla bilgi için bkz. Microsoft'un Dağıtım Sıfır Güven çözümleri.

Sıfır Güven ilkeleriyle korunan teknoloji bileşenlerinin her biri için yapılandırma adımları sağlayan dağıtım kılavuzuna alternatif olarak, Hızlı Modernleştirme Planı (RaMP) kılavuzu girişimleri temel alır ve size önemli koruma katmanlarını daha hızlı uygulamak için bir dizi dağıtım yolu sunar.

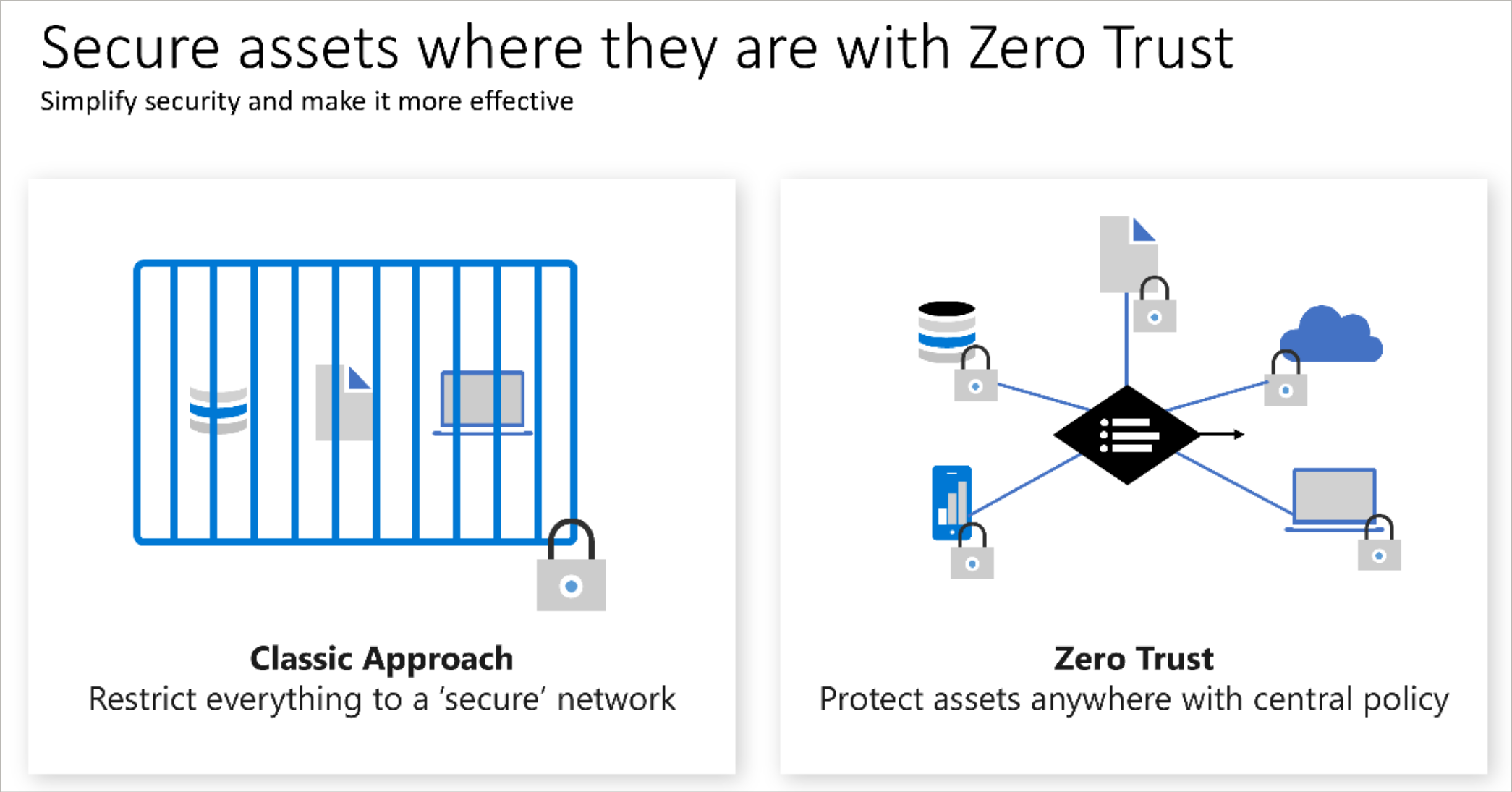

Güvenlik çevresinden Sıfır Güven

BT için geleneksel erişim denetimi yaklaşımı, kurumsal ağa erişimi kısıtlamayı ve daha sonra uygun şekilde daha fazla denetimle buna destek sağlamayı temel almıştır. Bu model, tüm kaynakları şirkete ait bir ağ bağlantısıyla kısıtlar ve dinamik bir kuruluşun gereksinimlerini karşılamak için fazla kısıtlayıcı hale gelmiştir.

Kuruluşlar uzaktan çalışmayı benimserken ve bulut teknolojisini kullanarak iş modellerini, müşteri etkileşimi modellerini, çalışan etkileşimlerini ve güçlendirme modellerini dijital olarak dönüştürmek için erişim denetimine Sıfır Güven bir yaklaşımı benimsemelidir.

Sıfır güven ilkesi, güvenlik güvencelerinin oluşturulmasına ve sürekli geliştirilmesine yardımcı olurken, bu yeni dünyaya ayak uydurma esnekliğini de korur. Sıfır güven yolculuğu, erişim denetimiyle başlar ve ağ güvenlik teknolojisini temel bir öğe olarak benimsemeye devam ederken tercih edilen ve birincil denetim olarak kimliğe odaklanır. Ağ teknolojisi ve güvenlik çevresi taktiği modern erişim denetimi modelinde hala mevcut olsa da, tam erişim denetimi stratejisinde baskın ve tercih edilen yaklaşım değildir.

Erişim denetiminin Sıfır Güven dönüşümü hakkında daha fazla bilgi için Bulut Benimseme Çerçevesi erişim denetimine bakın.

Sıfır Güven ile koşullu erişim

Microsoft'un Sıfır Güven yaklaşımı, ana ilke altyapısı olarak Koşullu Erişim'i içerir. Koşullu Erişim, hem ilke tanımını hem de ilke zorlamasını kapsayan bir Sıfır Güven mimarisi için ilke altyapısı olarak kullanılır. Koşullu Erişim çeşitli sinyallere veya koşullara bağlı olarak kaynakları engelleyebilir veya kaynaklara sınırlı erişim verebilir.

Sıfır Güven'in yol gösteren ilkeleriyle uyumlu Koşullu Erişim'i temel alan bir erişim modeli oluşturma hakkında daha fazla bilgi edinmek için bkz. Sıfır Güven için Koşullu Erişim.

Sıfır Güven ilkeleri kullanarak uygulama geliştirme

Sıfır Güven, güvenli bir ağ çevresinin arkasındaki etkileşimler için uygun olan örtük güvene güvenmeyen bir güvenlik çerçevesidir. Bunun yerine, açık doğrulama, en az ayrıcalıklı erişim ve güvenlik ihlalinin kabul edilmesi ilkelerini kullanarak kullanıcıları ve verileri güvende tutarken ağ çevresi dışındaki uygulamalara erişim gibi yaygın senaryolara da izin verir.

Bir geliştirici olarak, kullanıcıların güvenli ve veri güvenliğini sağlamak için Sıfır Güven ilkeleri kullanmanız önemlidir. Uygulama geliştiricileri uygulama güvenliğini geliştirebilir, ihlallerin etkisini en aza indirebilir ve Sıfır Güven ilkeleri benimseyerek uygulamalarının müşterilerinin güvenlik gereksinimlerini karşıladığından emin olabilir.

Uygulamalarınızı güvenli tutmaya yönelik en iyi yöntemler anahtarı hakkında daha fazla bilgi için bkz:

- Microsoft'un Kimlik için Sıfır Güven bir yaklaşımla uygulama oluşturma

- Microsoft kimlik platformu özellikleri ve araçları kullanarak Sıfır Güven hazır uygulamalar oluşturma

Sıfır Güven ve Microsoft 365

Microsoft 365, ortamınızda Sıfır Güven oluşturmanıza yardımcı olmak için birçok güvenlik ve bilgi koruma özelliğiyle derlenmiştir. Kuruluşunuzun kullandığı diğer SaaS uygulamalarına ve bu uygulamalardaki verilere erişimi korumak için özelliklerin çoğu genişletilebilir. Daha fazla bilgi edinmek için bkz. Microsoft 365 için Sıfır Güven dağıtma.

Microsoft 365'e güvenli e-posta, belgeler ve uygulama ilkeleri ve Sıfır Güven erişimi yapılandırmaları dağıtmaya yönelik öneriler ve temel kavramlar hakkında bilgi edinmek için bkz. Kimlik ve cihaz erişim yapılandırmalarını Sıfır Güven.

Sonraki adımlar

- Microsoft ürünleriyle tümleştirerek güvenlik çözümlerinizi geliştirmeyi öğrenmek için bkz. Microsoft'un Sıfır Güven çözümleriyle tümleştirme