Azure İzleyici Aracısı ile Syslog ve CEF iletilerini Microsoft Sentinel'e alma

Bu makalede Syslog'un Linux makinelerinden, ağ ve güvenlik cihazlarından ve gereçlerinden, Ortak Olay Biçimindeki (CEF) iletiler de dahil olmak üzere Syslog iletilerini hızla filtrelemek ve almak için AMA bağlayıcıları aracılığıyla AMA ve Ortak Olay Biçimi (CEF) aracılığıyla nasıl kullanılacağı açıklanmaktadır. Bu veri bağlayıcıları hakkında daha fazla bilgi edinmek için bkz . Microsoft Sentinel için AMA bağlayıcıları aracılığıyla Syslog ve Ortak Olay Biçimi (CEF).

Önkoşullar

Başlamadan önce, kaynakları yapılandırmış olmanız ve bu bölümde açıklanan uygun izinlere sahip olmanız gerekir.

Microsoft Sentinel önkoşulları

Microsoft Sentinel için uygun çözümü yükleyin ve bu makaledeki adımları tamamlama izinlerine sahip olduğunuzdan emin olun.

Microsoft Sentinel'de İçerik hub'ından uygun çözümü (Syslog ve/veya Ortak Olay Biçimi) yükleyin. Daha fazla bilgi için bkz . Microsoft Sentinel'in kullanıma hazır içeriğini bulma ve yönetme.

Azure hesabınızın aşağıdaki Azure rol tabanlı erişim denetimi (Azure RBAC) rollerine sahip olması gerekir:

Yerleşik rol Kapsam Nedeni - Sanal Makine Katılımcısı

- Azure Bağlan Ed Machine

Kaynak Yönetici istrator- Sanal makineler (VM)

- Sanal Makine Ölçek Kümeleri

- Azure Arc özellikli sunucular

Aracıyı dağıtmak için Eylemi içeren herhangi bir rol

Microsoft.Resources/deployments/*- Abonelik

- Kaynak grubu

- Mevcut veri toplama kuralı

Azure Resource Manager şablonlarını dağıtmak için İzleme Katkıda Bulunanı - Abonelik

- Kaynak grubu

- Mevcut veri toplama kuralı

Veri toplama kuralları oluşturmak veya düzenlemek için

Günlük ileticisi önkoşulları

Günlük ileticisinden ileti topluyorsanız aşağıdaki önkoşullar geçerlidir:

Günlükleri toplamak için günlük ileticisi olarak belirlenmiş bir Linux VM'niz olmalıdır.

- Azure portalında bir Linux VM oluşturun.

- Azure İzleyici Aracısı için desteklenen Linux işletim sistemleri.

Günlük ileticiniz bir Azure sanal makinesi değilse üzerinde Azure Arc Bağlan ed Machine aracısının yüklü olması gerekir.

Linux günlük ileticisi VM'sinde Python 2.7 veya 3 yüklü olmalıdır.

python --versionDenetlemek için veyapython3 --versionkomutunu kullanın. Python 3 kullanıyorsanız makinede varsayılan komut olarak ayarlandığından emin olun veya 'python' yerine 'python3' komutuyla betikleri çalıştırın.Günlük ileticisinde

syslog-ngveyarsyslogdaemon etkinleştirilmelidir.Günlük ileticinizin alan gereksinimleri için bkz . Azure İzleyici Aracısı Performans Karşılaştırması. Ölçeklenebilir alım tasarımlarını içeren bu blog gönderisini de gözden geçirebilirsiniz.

Günlük kaynaklarınız, güvenlik cihazlarınız ve gereçleriniz günlük iletilerini yerel Syslog daemon'larına göndermek yerine günlük ileticisinin Syslog daemon'larına gönderecek şekilde yapılandırılmalıdır.

Makine güvenliği önkoşulları

Makinenin güvenliğini kuruluşunuzun güvenlik ilkesine göre yapılandırın. Örneğin, ağınızı kurumsal ağ güvenlik ilkenizle uyumlu olacak şekilde yapılandırın ve daemon'daki bağlantı noktalarını ve protokolleri gereksinimlerinizle uyumlu olacak şekilde değiştirin. Makine güvenliği yapılandırmanızı geliştirmek için Azure'da VM'nizin güvenliğini sağlayın veya ağ güvenliği için bu en iyi yöntemleri gözden geçirin.

Örneğin günlük ileticiniz bulutta olduğu için cihazlarınız TLS üzerinden Syslog ve CEF günlükleri gönderiyorsa Syslog daemon'ını (rsyslog veya syslog-ng) TLS'de iletişim kuracak şekilde yapılandırmanız gerekir. Daha fazla bilgi için bkz.

Veri bağlayıcıyı yapılandırma

Syslog için AMA aracılığıyla kurulum işlemi veya AMA veri bağlayıcıları aracılığıyla Ortak Olay Biçimi (CEF) aşağıdaki adımları içerir:

- Azure İzleyici Aracısı'nı yükleyin ve aşağıdaki yöntemlerden birini kullanarak bir Veri Toplama Kuralı (DCR) oluşturun:

- Günlük ileticisi kullanarak diğer makinelerden günlük topluyorsanız Syslog daemon'ını diğer makinelerden gelen iletileri dinleyecek şekilde yapılandırmak ve gerekli yerel bağlantı noktalarını açmak için günlük ileticisinde "yükleme" betiğini çalıştırın.

Yönergeler için uygun sekmeyi seçin.

Veri toplama kuralı oluşturma

Başlamak için Microsoft Sentinel'de veri bağlayıcısını açın ve bir veri bağlayıcısı kuralı oluşturun.

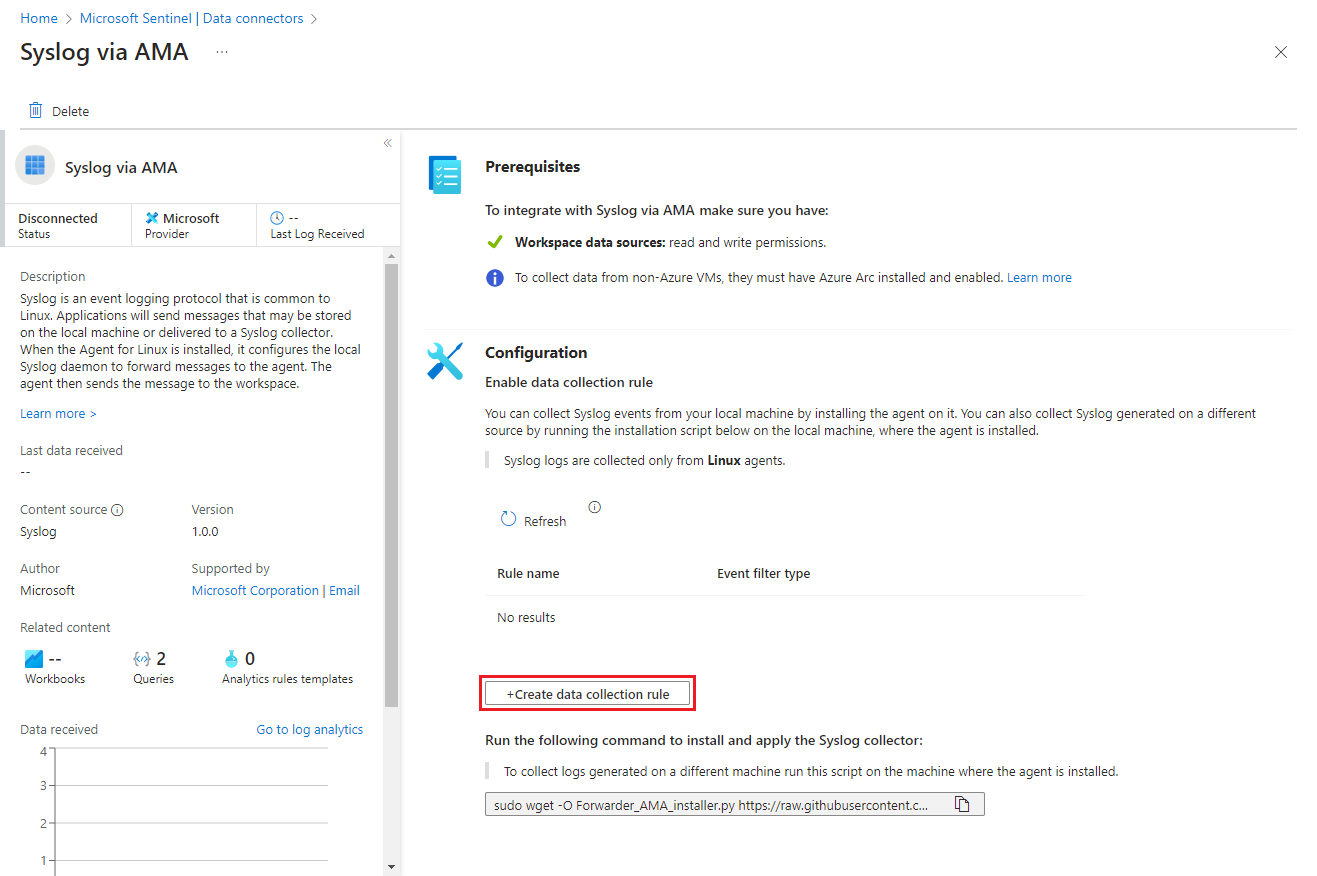

Azure portalında Microsoft Sentinel için Yapılandırma'nın altında Veri bağlayıcıları'nı seçin.

Defender portalında Microsoft Sentinel için Microsoft Sentinel>Yapılandırma>Verileri bağlayıcıları'nı seçin.syslog için, Arama kutusuna Syslog yazın. Sonuçlardan Ama aracılığıyla Syslog bağlayıcısını seçin.

CEF için Arama kutusuna CEF yazın. Sonuçlardan AMA bağlayıcısı aracılığıyla Ortak Olay Biçimi 'ni (CEF) seçin.Ayrıntılar bölmesinde Bağlayıcı sayfasını aç'ı seçin.

Yapılandırma alanında +Veri toplama kuralı oluştur'u seçin.

Temel sekmesinde:

- Bir DCR adı yazın.

- Aboneliğinizi seçin.

- DCR'nizi bulmak istediğiniz kaynak grubunu seçin.

İleri: Kaynaklar'ı >seçin.

VM kaynaklarını tanımlama

Kaynaklar sekmesinde, AMA'yı yüklemek istediğiniz makineleri (bu örnekte günlük ileticisi makinenizi) seçin. Günlük ileticiniz listede görünmüyorsa Azure Bağlan ed Machine aracısı yüklü olmayabilir.

Günlük ileticisi VM'nizi bulmak için kullanılabilir filtreleri veya arama kutusunu kullanın. Kaynak gruplarını görmek için listedeki bir aboneliği ve vm'lerini görmek için bir kaynak grubunu genişletin.

AMA'yi yüklemek istediğiniz günlük ileticisi VM'sini seçin. Üzerine geldiğinizde VM adının yanında onay kutusu görüntülenir.

Değişikliklerinizi gözden geçirin ve İleri: Topla'ya >tıklayın.

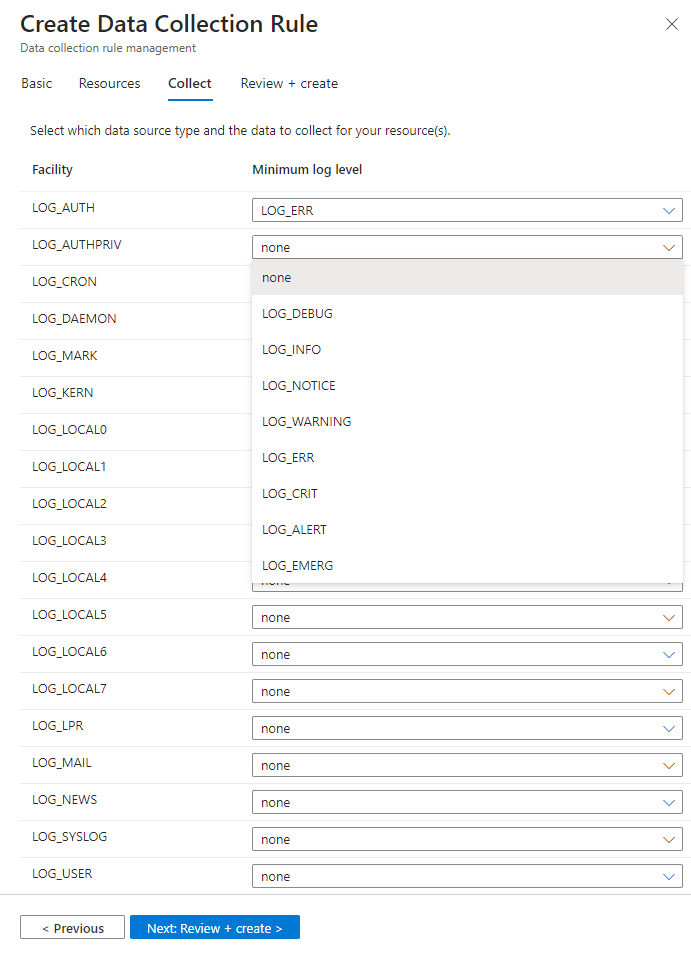

Tesisleri ve önem derecelerini seçin

Syslog ve CEF iletileri için aynı özelliğin kullanılmasının veri alımı yinelemesine neden olabileceğini unutmayın. Daha fazla bilgi için bkz . Veri alımı yinelemesi önleme.

Topla sekmesinde her tesis için en düşük günlük düzeyini seçin. Bir günlük düzeyi seçtiğinizde, Microsoft Sentinel seçilen düzey ve daha yüksek önem derecesine sahip diğer düzeyler için günlükleri toplar. Örneğin, LOG_ERR seçerseniz Microsoft Sentinel LOG_ERR, LOG_CRIT, LOG_ALERT ve LOG_EMERG düzeyleri için günlükleri toplar.

Seçimlerinizi gözden geçirin ve İleri: Gözden geçir + oluştur'u seçin.

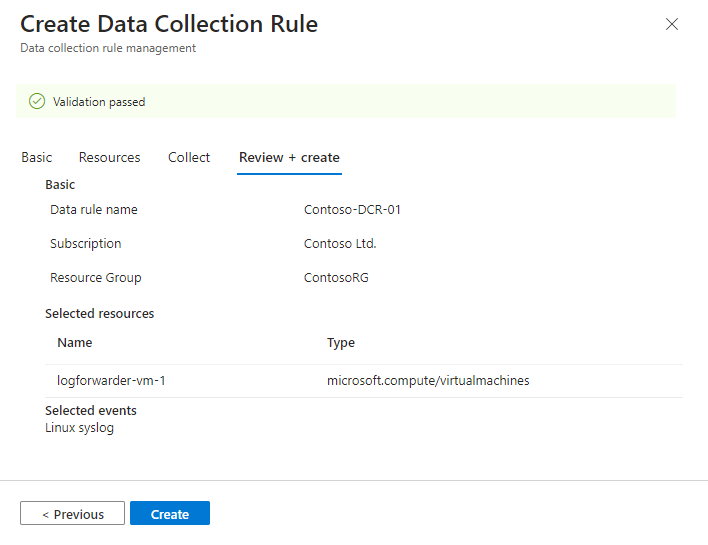

Kuralı gözden geçirme ve oluşturma

Tüm sekmeleri tamamladıktan sonra, girdiğiniz bilgileri gözden geçirin ve veri toplama kuralını oluşturun.

Gözden geçir ve oluştur sekmesinde Oluştur'u seçin.

Bağlayıcı, DCR'nizi oluştururken seçtiğiniz makinelere Azure İzleyici Aracısı'nı yükler.

DCR'nin ne zaman oluşturulduğunu ve aracının ne zaman yüklendiğini görmek için Azure portalında veya Microsoft Defender portalında bildirimleri denetleyin.

Listede görüntülenen DCR'yi görmek için bağlayıcı sayfasında Yenile'yi seçin.

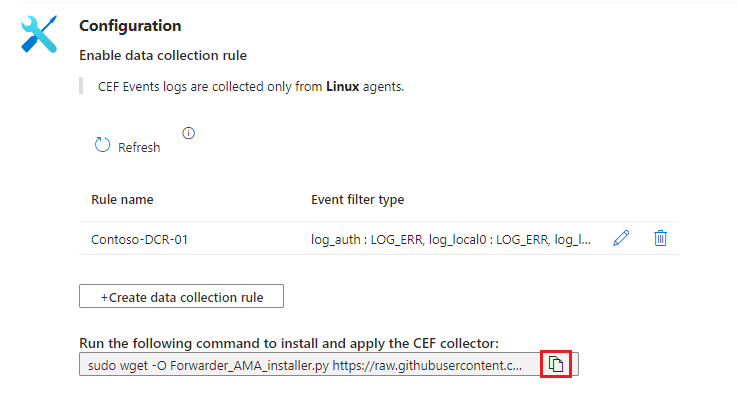

"Yükleme" betiğini çalıştırma

Günlük ileticisi kullanıyorsanız Syslog daemon'ını diğer makinelerden gelen iletileri dinleyecek şekilde yapılandırın ve gerekli yerel bağlantı noktalarını açın.

BAĞLAYıCı sayfasında, CEF toplayıcısını yüklemek ve uygulamak için Aşağıdaki komutu çalıştırın altında görüntülenen komut satırını kopyalayın:

Veya buradan kopyalayın:

sudo wget -O Forwarder_AMA_installer.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Forwarder_AMA_installer.py&&sudo python Forwarder_AMA_installer.pyAMA'yi yüklediğiniz günlük ileticisi makinesinde oturum açın.

Yükleme betiğini başlatmak için son adımda kopyaladığınız komutu yapıştırın.

Betik, veyasyslog-ngdaemon'unu gerekli protokolü kullanacak şekilde yapılandırıprsyslogdaemon'ı yeniden başlatır. Betik, hem UDP hem de TCP protokollerinde gelen iletileri dinlemek için 514 numaralı bağlantı noktasını açar. Bu ayarı değiştirmek için, makinede çalışan daemon türüne göre Syslog daemon yapılandırma dosyasına bakın:- Rsyslog:

/etc/rsyslog.conf - Syslog-ng:

/etc/syslog-ng/syslog-ng.conf

- Rsyslog:

Bağlayıcıyı test etme

Linux makinenizden veya güvenlik cihazlarınızdan ve gereçlerinden gelen günlük iletilerinin Microsoft Sentinel'e alındığını doğrulayın.

Syslog daemon'unun UDP bağlantı noktasında çalıştığını ve AMA'nın dinlediğini doğrulamak için şu komutu çalıştırın:

netstat -lnptv514 numaralı bağlantı noktasında veya

syslog-ngdaemon'un dinlediğini görmenizrsysloggerekir.Günlükçüden veya bağlı bir cihazdan gönderilen iletileri yakalamak için arka planda şu komutu çalıştırın:

tcpdump -i any port 514 -A -vv &Doğrulamayı tamamladıktan sonra şunu durdurmanızı

tcpdumpöneririz: Yazınfgve ardından Ctrl C'yi+ seçin.Tanıtım iletileri göndermek için aşağıdaki adımları tamamlayın:

netcat yardımcı programını kullanın. Bu örnekte yardımcı program, komut aracılığıyla

echogönderilen verileri yeni satır anahtarı kapalı olarak okur. Yardımcı program daha sonra verileri zaman aşımı olmadan localhost üzerindeki UDP bağlantı noktasına514yazar. netcat yardımcı programını yürütmek için başka bir paket yüklemeniz gerekebilir.echo -n "<164>CEF:0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time" | nc -u -w0 localhost 514Günlükçü'leri kullanın. Bu örnek, iletiyi

local 4yerel konakta, CEF RFC biçimindeki bağlantı noktasına514önem düzeyindeWarningtesise yazar.-tve--rfc3164bayrakları beklenen RFC biçimine uymak için kullanılır.logger -p local4.warn -P 514 -n 127.0.0.1 --rfc3164 -t CEF "0|Mock-test|MOCK|common=event-format-test|end|TRAFFIC|1|rt=$common=event-formatted-receive_time"

Bağlayıcının doğru yüklendiğini doğrulamak için aşağıdaki komutlardan biriyle sorun giderme betiğini çalıştırın:

CEF günlükleri için şunu çalıştırın:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --cefCisco Adaptive Security Appliance (ASA) günlükleri için şunu çalıştırın:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --asaCisco Firepower Threat Defense (FTD) günlükleri için şunu çalıştırın:

sudo wget -O Sentinel_AMA_troubleshoot.py https://raw.githubusercontent.com/Azure/Azure-Sentinel/master/DataConnectors/Syslog/Sentinel_AMA_troubleshoot.py&&sudo python Sentinel_AMA_troubleshoot.py --ftd