Microsoft Sentinel örnek çalışma alanı tasarımları

Bu makalede, aşağıdaki örnek gereksinimleri olan kuruluşlar için önerilen çalışma alanı tasarımları açıklanmaktadır:

- Avrupa Veri Hakimiyeti gereksinimleri olan birden çok kiracı ve bölge

- Birden çok buluta sahip tek kiracı

- Birden çok bölgeye ve merkezi güvenliğe sahip birden çok kiracı

Bu makaledeki örnekler, her kuruluş için en iyi çalışma alanı tasarımını belirlemek için Microsoft Sentinel çalışma alanı tasarım karar ağacını kullanır. Daha fazla bilgi için bkz . Microsoft Sentinel çalışma alanı mimarisi en iyi yöntemleri.

Bu makale, Microsoft Sentinel dağıtım kılavuzunun bir parçasıdır.

Örnek 1: Birden çok kiracı ve bölge

Contoso Corporation, merkezi Londra'da olan çok uluslu bir işletmedir. Contoso'nun new york ve Tokyo'da önemli merkezlere sahip dünya çapında ofisleri vardır. Contoso kısa süre önce üretkenlik paketini Office 365'e geçirmiştir ve birçok iş yükü Azure'a geçirilmiştir.

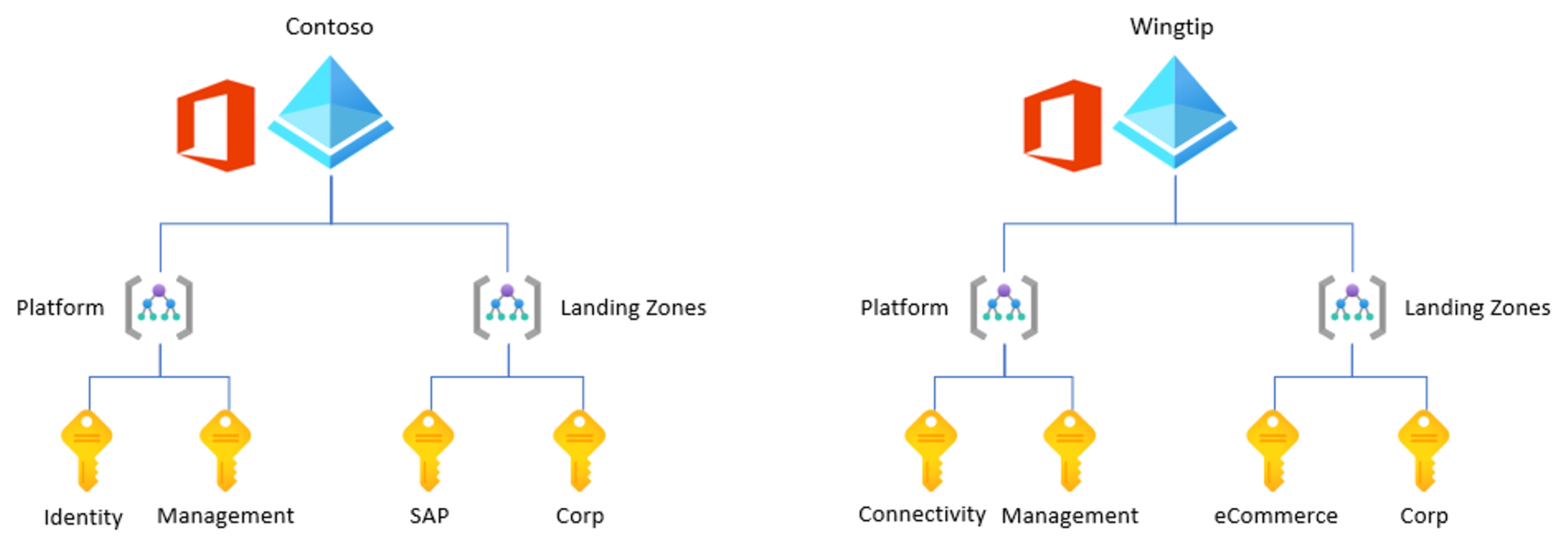

Contoso kiracıları

Birkaç yıl önce edindiği bir satın alma nedeniyle Contoso'nun iki Microsoft Entra kiracısı vardır: contoso.onmicrosoft.com ve wingtip.onmicrosoft.com. Aşağıdaki görüntüde gösterildiği gibi her kiracının kendi Office 365 örneği ve birden çok Azure aboneliği vardır:

Contoso uyumluluğu ve bölgesel dağıtım

Contoso şu anda üç farklı bölgede barındırılan Azure kaynaklarına sahiptir: ABD Doğu, AB Kuzey ve Batı Japonya ve Avrupa bölgelerinde oluşturulan tüm verileri tutmak için katı gereksinim.

Contoso'nun her iki Microsoft Entra kiracısının da üç bölgede de kaynakları vardır: ABD Doğu, AB Kuzey ve Batı Japonya

Contoso kaynak türleri ve koleksiyon gereksinimleri

Contoso'nın aşağıdaki veri kaynaklarından olayları toplaması gerekir:

- Office 365

- Microsoft Entra oturum açma ve denetim günlükleri

- Azure Etkinliği

- Hem şirket içi hem de Azure VM kaynaklarından olayları Windows Güvenliği

- Hem şirket içi hem de Azure VM kaynaklarından Syslog

- CEF, Palo Alto, Cisco ASA ve Cisco Meraki gibi birden çok şirket içi ağ cihazından

- Azure Güvenlik Duvarı, AKS, Key Vault, Azure Depolama ve Azure SQL gibi birden çok Azure PaaS kaynağı

- Cisco Umbrella

Azure VM'leri çoğunlukla ABD Doğu ve Batı Japonya'da yalnızca birkaçı ile AB Kuzey bölgesinde bulunur. Contoso, tüm Azure VM'lerindeki sunucular için Microsoft Defender kullanır.

Contoso, tüm veri kaynaklarından günde yaklaşık 300 GB almayı bekler.

Contoso erişim gereksinimleri

Contoso'nun Azure ortamında, altyapıyı izlemek için İşletim ekibi tarafından kullanılan tek bir Log Analytics çalışma alanı zaten var. Bu çalışma alanı, AB Kuzey bölgesindeki Contoso Microsoft Entra kiracısında bulunur ve tüm bölgelerdeki Azure VM'lerinden günlükleri toplamak için kullanılır. Şu anda günde yaklaşık 50 GB alır.

Contoso İşlemleri ekibinin, soC tarafından gerekli olmayan Perf, Analizler Metrics, ContainerLog ve daha fazlası gibi çeşitli veri türlerini içeren çalışma alanında mevcut olan tüm günlüklere erişimi olmalıdır. İşletim ekibinin Microsoft Sentinel'de toplanan yeni günlüklere erişimi olmamalıdır .

Contoso'nun çözümü

Aşağıdaki adımlar, Contoso için en iyi çalışma alanı tasarımını belirlemek için Microsoft Sentinel çalışma alanı tasarımı karar ağacını uygular:

Contoso'nun zaten bir çalışma alanı var, bu nedenle Microsoft Sentinel'i aynı çalışma alanında etkinleştirmeyi keşfedebiliriz.

SOC olmayan veri alımı 100 GB/gün'den az olduğundan 2. adıma devam edebilir ve 5. adımda ilgili seçeneği belirlediğinizden emin olabilirsiniz.

Contoso'nun mevzuat gereksinimleri olduğundan Avrupa'da en az bir Microsoft Sentinel çalışma alanına ihtiyacımız var.

Contoso'nun iki farklı Microsoft Entra kiracısı vardır ve Office 365 ve Microsoft Entra oturum açma ve denetim günlükleri gibi kiracı düzeyindeki veri kaynaklarından toplar, bu nedenle kiracı başına en az bir çalışma alanına ihtiyacımız vardır.

Contoso'nun geri ödemeye ihtiyacı olmadığından 5. adıma devam edebiliriz.

SOC ile SOC olmayan veriler arasında çakışma olmasa da Contoso'nun SOC olmayan verileri toplaması gerekir. Ayrıca, SOC verileri yaklaşık 250 GB/gün için hesaplanmıştır, bu nedenle maliyet verimliliği için ayrı çalışma alanları kullanmaları gerekir.

Contoso'nun vm'lerinin çoğu, zaten bir çalışma alanına sahip oldukları AB Kuzey bölgesidir. Bu nedenle, bu durumda bant genişliği maliyetleri önemli değildir.

Contoso'nun Microsoft Sentinel'i kullanacak tek bir SOC ekibi vardır, bu nedenle ek ayrım gerekmez.

Contoso'nun SOC ekibinin tüm üyeleri tüm verilere erişebilir, bu nedenle ek ayrım gerekmez.

Contoso için elde edilen Microsoft Sentinel çalışma alanı tasarımı aşağıdaki görüntüde gösterilmiştir:

Önerilen çözüm şunları içerir:

Contoso İşlemleri ekibi için ayrı bir Log Analytics çalışma alanı. Bu çalışma alanı yalnızca Contoso'nun SOC ekibi tarafından gerekli olmayan Perf, Analizler Metrics veya ContainerLog tabloları gibi verileri içerir.

Office 365, Azure Etkinliği, Microsoft Entra Id ve tüm Azure PaaS hizmetlerinden veri almak için her Microsoft Entra kiracısında bir tane olmak üzere iki Microsoft Sentinel çalışma alanı.

Şirket içi veri kaynaklarından gelen diğer tüm veriler, iki Microsoft Sentinel çalışma alanından birine yönlendirilebilir.

Örnek 2: Birden çok buluta sahip tek kiracı

Fabrikam, New York'ta merkezi ve Birleşik Devletler çevresinde ofisleri olan bir kuruluş. Fabrikam bulut yolculuğuna başlıyor ve yine de ilk Azure giriş bölgesini dağıtması ve ilk iş yüklerini geçirmesi gerekiyor. Fabrikam,Microsoft Sentinel kullanarak izlemeyi amaçladığı AWS'de zaten bazı iş yüklerine sahiptir.

Fabrikam kiracı gereksinimleri

Fabrikam'ın tek bir Microsoft Entra kiracısı vardır.

Fabrikam uyumluluğu ve bölgesel dağıtım

Fabrikam'ın uyumluluk gereksinimleri yoktur. Fabrikam'ın ABD'de bulunan birkaç Azure bölgesinde kaynakları vardır, ancak bölgeler arasındaki bant genişliği maliyetleri önemli bir sorun değildir.

Fabrikam kaynak türleri ve koleksiyon gereksinimleri

Fabrikam'ın aşağıdaki veri kaynaklarından olay toplaması gerekir:

- Microsoft Entra oturum açma ve denetim günlükleri

- Azure Etkinliği

- Hem şirket içi hem de Azure VM kaynaklarından Güvenlik Olayları

- Hem şirket içi hem de Azure VM kaynaklarından Windows Olayları

- Hem şirket içi hem de Azure VM kaynaklarından performans verileri

- AWS CloudTrail

- AKS denetim ve performans günlükleri

Fabrikam erişim gereksinimleri

Fabrikam İşlemleri ekibinin aşağıdakilere erişmesi gerekir:

- Hem şirket içi hem de Azure VM kaynaklarından güvenlik olayları ve Windows olayları

- Hem şirket içi hem de Azure VM kaynaklarından performans verileri

- AKS performansı (Kapsayıcı Analizler) ve denetim günlükleri

- Tüm Azure Etkinliği verileri

Fabrikam SOC ekibinin aşağıdakilere erişmesi gerekir:

- Microsoft Entra oturum açma ve denetim günlükleri

- Tüm Azure Etkinliği verileri

- Hem şirket içi hem de Azure VM kaynaklarından güvenlik olayları

- AWS CloudTrail günlükleri

- AKS denetim günlükleri

- Tam Microsoft Sentinel portalı

Fabrikam'ın çözümü

Aşağıdaki adımlar, Fabrikam için en iyi çalışma alanı tasarımını belirlemek için Microsoft Sentinel çalışma alanı tasarımı karar ağacını uygular:

Fabrikam'ın çalışma alanı yok, bu nedenle 2. adıma geçin.

Fabrikam'ın mevzuat gereksinimleri yoktur, bu nedenle 3. adıma geçin.

Fabrikam'ın tek kiracılı bir ortamı vardır. bu nedenle 4. adıma geçin.

Fabrikam'ın ücretleri bölmesine gerek yoktur, bu nedenle 5. adıma geçin.

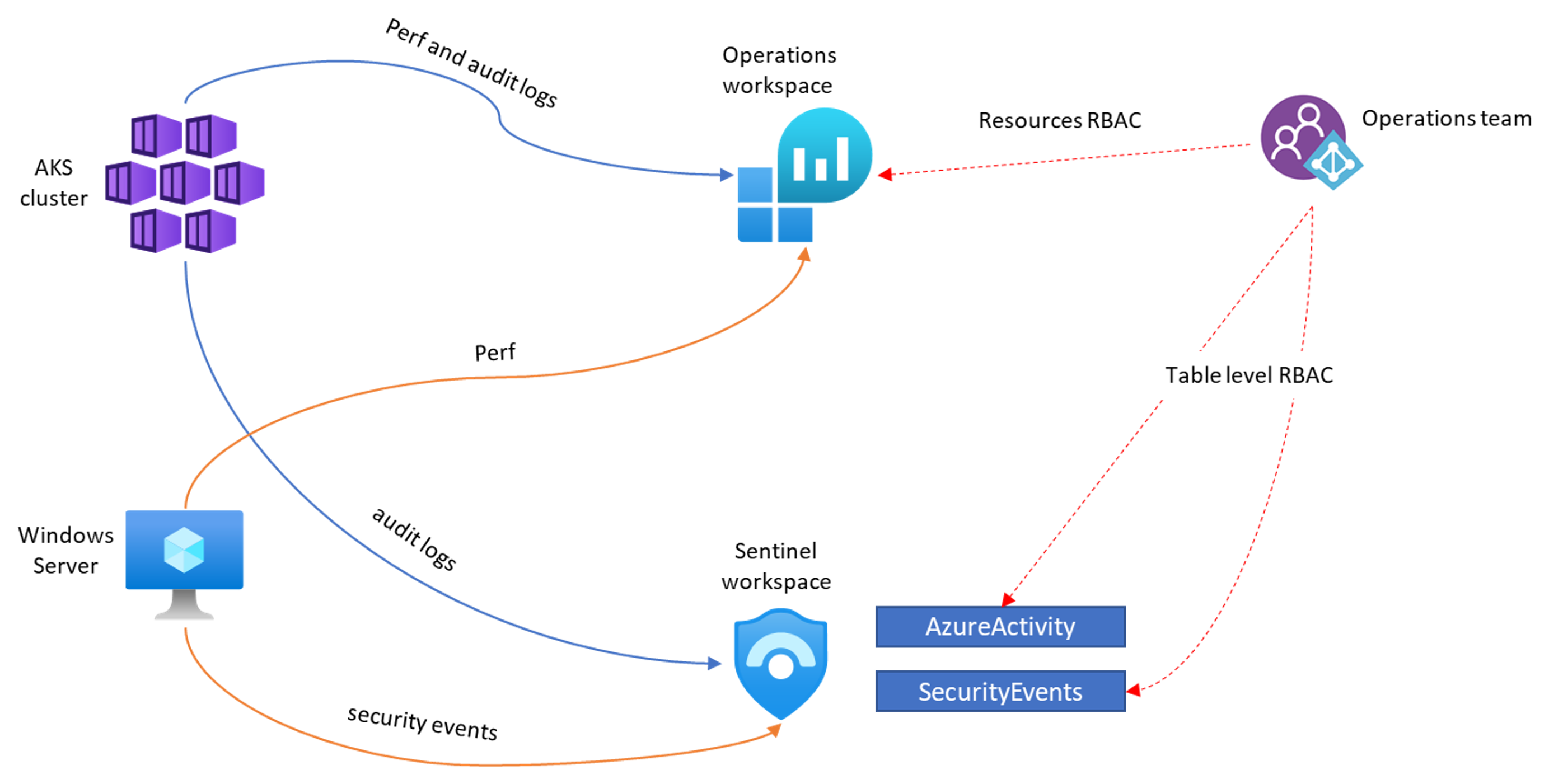

Fabrikam,SOC ve Operations ekipleri için ayrı çalışma alanlarına ihtiyaç duyar:

Fabrikam İşlemleri ekibinin hem VM'lerden hem de AKS'den performans verileri toplaması gerekir. AKS, tanılama ayarlarını temel alarak belirli çalışma alanlarına göndermek üzere belirli günlükleri seçebilir. Fabrikam AKS denetim günlüklerini Microsoft Sentinel çalışma alanına, tüm AKS günlüklerini ise Microsoft Sentinel'in etkinleştirilmediği ayrı bir çalışma alanına göndermeyi seçebilir. Microsoft Sentinel'in etkinleştirilmediği çalışma alanında Fabrikam, Container Analizler çözümünü etkinleştirir.

Windows VM'leri için Fabrikam günlükleri bölmek, Güvenlik olaylarını Microsoft Sentinel çalışma alanına göndermek ve Performans ve Windows olaylarını Microsoft Sentinel olmadan çalışma alanına göndermek için Azure İzleme Aracısı'nı (AMA) kullanabilir.

Fabrikam, güvenlik olayları ve Azure etkinlik olayları gibi çakışan verilerini yalnızca SOC verileri olarak kullanmayı seçer ve bu verileri Microsoft Sentinel ile çalışma alanına gönderir.

Bant genişliği maliyetleri Fabrikam için önemli değildir, bu nedenle 7. adımla devam edin.

Fabrikam, SOC ve Operations ekipleri için ayrı çalışma alanları kullanmaya karar verdi. Başka ayrım gerekmez.

Fabrikam'ın, güvenlik olayları ve Azure etkinlik olayları da dahil olmak üzere çakışan verilere erişimi denetlemesi gerekir, ancak satır düzeyinde bir gereksinim yoktur.

Güvenlik olayları ve Azure etkinlik olayları özel günlükler olmadığından Fabrikam, İşletim ekibi için bu iki tabloya erişim vermek üzere tablo düzeyinde RBAC kullanabilir.

Fabrikam için elde edilen Microsoft Sentinel çalışma alanı tasarımı, tasarım kolaylığı açısından yalnızca anahtar günlük kaynakları da dahil olmak üzere aşağıdaki görüntüde gösterilmiştir:

Önerilen çözüm şunları içerir:

ABD bölgesindeki iki ayrı çalışma alanı: biri Microsoft Sentinel'in etkin olduğu SOC ekibi için, diğeri ise Microsoft Sentinel olmadan İşletim ekibi için.

Azure ve şirket içi VM'lerden her çalışma alanına hangi günlüklerin gönderileceğini belirlemek için kullanılan Azure İzleme Aracısı (AMA).

Aks gibi Azure kaynaklarından her çalışma alanına hangi günlüklerin gönderildiğini belirlemek için kullanılan tanılama ayarları.

Microsoft Sentinel çalışma alanına gönderilen çakışan veriler ve gerektiğinde İşletim ekibine erişim vermek için tablo düzeyinde RBAC.

Örnek 3: Birden çok kiracı ve bölge ve merkezi güvenlik

Adventure Works, Merkezi Tokyo'da olan çok uluslu bir şirkettir. Adventure Works, dünyanın farklı ülkelerinde/bölgelerinde bulunan 10 farklı alt varliğe sahiptir.

Adventure Works, Microsoft 365 E5 müşterisidir ve Azure'da iş yükleri zaten vardır.

Adventure Works kiracı gereksinimleri

Adventure Works'ün üç farklı Microsoft Entra kiracısı vardır ve alt varlıkları olan kıtaların her biri için bir kiracı vardır: Asya, Avrupa ve Afrika. Farklı alt varlıkların ülke/bölgelerinin kimlikleri, ait oldukları kıtanın kiracısında bulunur. Örneğin, Japon kullanıcılar Asya kiracısında, Alman kullanıcılar Avrupa kiracısında ve Mısırlı kullanıcılar Afrika kiracısındadır.

Adventure Works uyumluluğu ve bölgesel gereksinimleri

Adventure Works şu anda her biri alt varlıkların bulunduğu kıtayla hizalanmış üç Azure bölgesi kullanıyor. Adventure Works'in katı uyumluluk gereksinimleri yoktur.

Adventure Works kaynak türleri ve koleksiyon gereksinimleri

Adventure Works'in her alt varlık için aşağıdaki veri kaynaklarını toplaması gerekir:

- Microsoft Entra oturum açma ve denetim günlükleri

- Office 365 günlükleri

- Uç Nokta ham günlükleri için Microsoft Defender XDR

- Azure Etkinliği

- Microsoft Defender for Cloud

- Azure Güvenlik Duvarı, Azure Depolama, Azure SQL ve Azure WAF gibi Azure PaaS kaynakları

- Azure VM'lerinden güvenlik ve windows olayları

- Şirket içi ağ cihazlarından CEF günlükleri

Azure VM'leri üç kıtaya dağılmış durumdadır ancak bant genişliği maliyetleri önemli değildir.

Adventure Works erişim gereksinimleri

Adventure Works,tüm farklı alt varlıklar için güvenlik operasyonlarını denetleen tek, merkezi bir SOC ekibine sahiptir.

Adventure Works ayrıca kıtaların her biri için birer tane olan üç bağımsız SOC ekibine sahiptir. Her kıtanın SOC ekibi, diğer kıtalardan gelen verileri görmeden yalnızca kendi bölgesinde oluşturulan verilere erişebilmelidir. Örneğin, Asya SOC ekibi yalnızca Asya'da dağıtılan Azure kaynaklarından verilere, Asya kiracısından Microsoft Entra Oturum Açma bilgilerine ve Asya kiracısından Uç Nokta için Defender günlüklerine erişmelidir.

Her kıtanın SOC ekibinin tam Microsoft Sentinel portalı deneyimine erişmesi gerekir.

Adventure Works'un operasyon ekibi bağımsız olarak çalışır ve Microsoft Sentinel olmadan kendi çalışma alanları vardır.

Adventure Works çözümü

Aşağıdaki adımlar, Adventure Works için en iyi çalışma alanı tasarımını belirlemek için Microsoft Sentinel çalışma alanı tasarımı karar ağacını uygular:

Adventure Works operasyon ekibinin kendi çalışma alanları vardır, bu nedenle 2. adıma geçin.

Adventure Works'in mevzuat gereksinimleri yoktur, bu nedenle 3. adıma geçin.

Adventure Works üç Microsoft Entra kiracısına sahiptir ve Office 365 günlükleri gibi kiracı düzeyinde veri kaynaklarını toplaması gerekir. Bu nedenle, Adventure Works her kiracı için bir tane olan en az Microsoft Sentinel çalışma alanları oluşturmalıdır.

Adventure Works'in ücretleri bölmesine gerek yoktur, bu nedenle 5. adıma geçin.

Adventure Works'ün Operasyon ekibinin kendi çalışma alanları olduğundan, bu kararda dikkate alınması gereken tüm veriler Adventure Works SOC ekibi tarafından kullanılacaktır.

Bant genişliği maliyetleri Adventure Works için önemli değildir, bu nedenle 7. adımla devam edin.

Her içeriğin SOC ekibinin yalnızca bu içerikle ilgili verilere erişmesi gerektiğinden Adventure Works'ün verileri sahipliklerine göre ayırması gerekir. Ancak, her kıtanın SOC ekibinin de tam Microsoft Sentinel portalına erişmesi gerekir.

Adventure Works'in tabloya göre veri erişimini denetlemesi gerekmez.

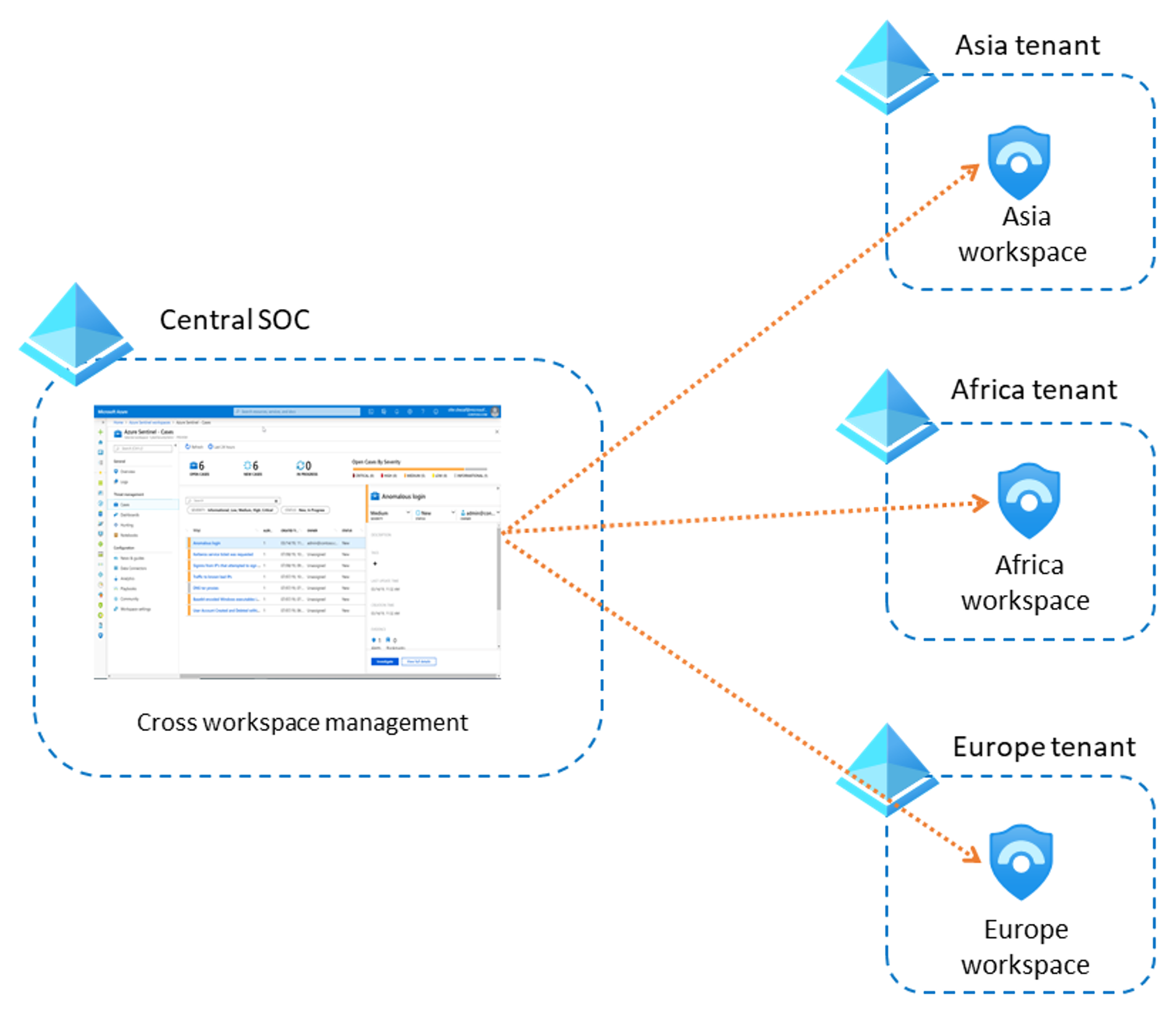

Adventure Works için elde edilen Microsoft Sentinel çalışma alanı tasarımı, tasarım basitliği açısından yalnızca anahtar günlük kaynakları da dahil olmak üzere aşağıdaki görüntüde gösterilmiştir:

Önerilen çözüm şunları içerir:

Her Microsoft Entra kiracısı için ayrı bir Microsoft Sentinel çalışma alanı. Her çalışma alanı, tüm veri kaynakları için kiracısıyla ilgili verileri toplar.

Her kıtanın SOC ekibi yalnızca kendi kiracısındaki çalışma alanına erişebilir ve bu sayede her SOC ekibi yalnızca kiracı sınırında oluşturulan günlüklere erişebilir.

Merkezi SOC ekibi, farklı Microsoft Sentinel ortamlarının her birine erişmek için Azure Lighthouse'u kullanarak ayrı bir Microsoft Entra kiracısından çalışmaya devam edebilir. Başka kiracı yoksa, merkezi SOC ekibi uzak çalışma alanlarına erişmek için Azure Lighthouse'u kullanmaya devam edebilir.

Merkezi SOC ekibi, kıta SOC ekiplerinden gizlenen yapıtları depolaması gerekiyorsa veya kıta SOC ekipleriyle ilgili olmayan diğer verileri almak istiyorsa başka bir çalışma alanı da oluşturabilir.

Sonraki adımlar

Bu makalede kuruluşlar için önerilen çalışma alanı tasarımlarını gözden geçirdiniz.