Paylaşım düzeyinde izinler atama

Depolama hesabı için bir Active Directory (AD) kaynağını etkinleştirdikten sonra, dosya paylaşımınıza erişim elde etmek için paylaşım düzeyindeki izinleri yapılandırmanız gerekir. Paylaşım düzeyi izinleri atamanın iki yolu vardır. Bunları belirli Microsoft Entra kullanıcılarına/gruplarına atayabilir ve bunları tüm kimliği doğrulanmış kimliklere varsayılan paylaşım düzeyi izni olarak atayabilirsiniz.

Önemli

Bir dosyanın sahipliğini alma özelliği de dahil olmak üzere dosya paylaşımının tam yönetim denetimi için depolama hesabı anahtarının kullanılması gerekir. Kimlik tabanlı kimlik doğrulamasında tam yönetim denetimi desteklenmez.

Şunlara uygulanır

| Dosya paylaşımı türü | SMB | NFS |

|---|---|---|

| Standart dosya paylaşımları (GPv2), LRS/ZRS | ||

| Standart dosya paylaşımları (GPv2), GRS/GZRS | ||

| Premium dosya paylaşımları (filestorage), LRS/ZRS |

Hangi yapılandırmayı kullanmanız gerekir?

Azure dosya paylaşımlarında paylaşım düzeyi izinleri Microsoft Entra kullanıcıları, grupları veya hizmet sorumluları için yapılandırılırken, dizin ve dosya düzeyi izinleri Windows erişim denetim listeleri (ACL' ler) kullanılarak zorlanır. Azure dosya paylaşımınızda AD DS kimlik doğrulamasını desteklemek için AD DS'nizde aynı kullanıcı, grup veya hizmet sorumlusunu temsil eden Microsoft Entra kimliğine paylaşım düzeyi izinleri atamanız gerekir. Azure Yönetilen Kimlikler (MSI) gibi yalnızca Microsoft Entra Id'de bulunan kimliklere karşı kimlik doğrulaması ve yetkilendirme desteklenmez.

Kullanıcıların çoğu belirli Microsoft Entra kullanıcılarına veya gruplarına paylaşım düzeyi izinleri atamalı ve ardından dizin ve dosya düzeyinde ayrıntılı erişim denetimi için Windows ACL'lerini kullanmalıdır. Bu en sıkı ve güvenli yapılandırmadır.

Bunun yerine tüm kimliği doğrulanmış kimliklere katkıda bulunan, yükseltilmiş katkıda bulunan veya okuyucu erişimine izin vermek için varsayılan paylaşım düzeyi izni kullanmanızı önerdiğimiz üç senaryo vardır:

- Şirket içi AD DS'nizi Microsoft Entra Id ile eşitleyemiyorsanız, varsayılan paylaşım düzeyi iznini kullanabilirsiniz. Varsayılan paylaşım düzeyi izni atamak, Microsoft Entra Id'de kimliklere yönelik izni belirtmeniz gerekmeyen eşitleme gereksinimini geçici olarak gidermenize olanak tanır. Ardından, dosyalarınızda ve dizinlerinizde ayrıntılı izin zorlaması için Windows ACL'lerini kullanabilirsiniz.

- Ad'ye bağlı olan ancak Microsoft Entra Id ile eşitlenmemiş kimlikler de varsayılan paylaşım düzeyi izinden yararlanabilir. Bu, tek başına Yönetilen Hizmet Hesapları (sMSA), grup Yönetilen Hizmet Hesapları (gMSA) ve bilgisayar hesaplarını içerebilir.

- Kullandığınız şirket içi AD DS, dosya paylaşımının dağıtılacağı Microsoft Entra Kimliği'nden farklı bir Microsoft Entra Kimliği ile eşitlenir.

- Bu, çok kiracılı ortamları yönetirken tipik bir durumdur. Varsayılan paylaşım düzeyi iznini kullanmak, Microsoft Entra Id karma kimliği gereksinimini atlamanıza olanak tanır. Ayrıntılı izin zorlaması için dosyalarınızda ve dizinlerinizde Windows ACL'lerini kullanmaya devam edebilirsiniz.

- Kimlik doğrulamasını yalnızca dosya ve dizin düzeyinde Windows ACL'lerini kullanarak zorunlu kılmayı tercih ediyorsunuz.

Dekont

Bilgisayar hesaplarının Microsoft Entra Id'de kimliği olmadığından, bunlar için Azure rol tabanlı erişim denetimi (RBAC) yapılandıramazsınız. Ancak, bilgisayar hesapları varsayılan paylaşım düzeyi iznini kullanarak bir dosya paylaşımına erişebilir.

Paylaşım düzeyi izinleri

Aşağıdaki tabloda, paylaşım düzeyi izinleri ve bunların yerleşik Azure RBAC rolleriyle nasıl uyumlu olduğu listelenmiştir:

| Desteklenen yerleşik roller | Tanım |

|---|---|

| Dosya Verileri SMB Paylaşım Okuyucusu'Depolama | Azure dosya paylaşımlarındaki dosyalara ve dizinlere okuma erişimine izin verir. Bu rol, Windows Dosya sunucularında okunan bir dosya paylaşımı ACL'sine benzer. Daha fazla bilgi edinin. |

| Dosya Verileri SMB Paylaşımı Katkıda Bulunanını Depolama | Azure dosya paylaşımlarındaki dosyalara ve dizinlere okuma, yazma ve silme erişimi sağlar. Daha fazla bilgi edinin. |

| Dosya Verileri SMB Paylaşımı Yükseltilmiş Katkıda Bulunanını Depolama | Azure dosya paylaşımlarındaki dosya ve dizinlerde ACL'leri okuma, yazma, silme ve değiştirme olanağı sağlar. Bu rol, Windows dosya sunucularında değişiklik için bir dosya paylaşımı ACL'sine benzer. Daha fazla bilgi edinin. |

Belirli Microsoft Entra kullanıcıları veya grupları için paylaşım düzeyi izinleri

Azure dosya paylaşımı kaynaklarına erişmek için belirli bir Microsoft Entra kullanıcısını veya grubunu kullanmayı planlıyorsanız, bu kimlik hem şirket içi AD DS'de hem de Microsoft Entra Kimliği'nde bulunan bir karma kimlik olmalıdır. Örneğin, AD'nizde bir kullanıcınız olduğunu user1@onprem.contoso.com ve Microsoft Entra Bağlan Sync veya Microsoft Entra Bağlan bulut eşitlemesini kullanarak Microsoft Entra Id user1@contoso.com ile eşitlediğiniz varsayalım. Bu kullanıcının Azure Dosyalar erişmesi için, paylaşım düzeyi izinlerini adresine user1@contoso.comatamanız gerekir. Aynı kavram gruplar ve hizmet sorumluları için de geçerlidir.

Önemli

Joker karakter (*) kullanmak yerine eylemleri ve veri eylemlerini açıkça bildirerek izinleri atayın. Veri eylemi için özel rol tanımı joker karakter içeriyorsa, bu role atanan tüm kimliklere tüm olası veri eylemleri için erişim verilir. Bu, tüm bu tür kimliklere platforma eklenen yeni veri eylemlerinin de verileceği anlamına gelir. Yeni eylemler veya veri eylemleri aracılığıyla verilen ek erişim ve izinler, joker karakter kullanan müşteriler için istenmeyen davranış olabilir.

Paylaşım düzeyi izinlerinin çalışması için şunları gerçekleştirmelisiniz:

- Şirket içi Microsoft Entra Bağlan Sync uygulamasını veya Microsoft Entra Yönetici Center'dan yüklenebilen basit bir aracı olan Microsoft Entra Bağlan cloud sync'i kullanarak yerel AD'nizdeki kullanıcıları ve grupları Microsoft Entra Id ile eşitleyin.

- Depolama hesabınıza erişebilmeleri için AD ile eşitlenen grupları RBAC rolüne ekleyin.

Bahşiş

İsteğe bağlı: SMB sunucusu paylaşım düzeyi izinlerini RBAC izinlerine geçirmek isteyen müşteriler, dizin ve dosya düzeyi izinlerini şirket içinden Azure'a geçirmek için PowerShell cmdlet'ini kullanabilir Move-OnPremSharePermissionsToAzureFileShare . Bu cmdlet belirli bir şirket içi dosya paylaşımının gruplarını değerlendirir ve ardından üç RBAC rolünü kullanarak uygun kullanıcıları ve grupları Azure dosya paylaşımına yazar. Cmdlet'ini çağırırken şirket içi paylaşım ve Azure dosya paylaşımı bilgilerini sağlarsınız.

Azure portalını, Azure PowerShell'i veya Azure CLI'yı kullanarak yerleşik rolleri paylaşım düzeyi izinler vermek üzere kullanıcının Microsoft Entra kimliğine atayabilirsiniz.

Önemli

Paylaşım düzeyi izinlerinin tamamlanması üç saate kadar sürer. Kimlik bilgilerinizi kullanarak dosya paylaşımınıza bağlanmadan önce lütfen izinlerin eşitlenmesini bekleyin.

Bir Microsoft Entra kimliğine Azure rolü atamak için Azure portalını kullanarak şu adımları izleyin:

- Azure portalında dosya paylaşımınıza gidin veya bir dosya paylaşımı oluşturun.

- Erişim Denetimi (IAM) öğesini seçin.

- Rol ataması ekle'yi seçin

- Rol ataması ekle dikey penceresinde Rol listesinden uygun yerleşik rolü seçin.

- Depolama Dosyası Verileri SMB Paylaşımı Okuyucusu

- Depolama Dosyası Verileri SMB Paylaşımı Katkıda Bulunanı

- Depolama Dosyası Verileri SMB Paylaşımı Yükseltilmiş Katkıda Bulunanı

- Erişim ata seçeneğini varsayılan ayarda bırakın: Microsoft Entra kullanıcısı, grubu veya hizmet sorumlusu. Ada veya e-posta adresine göre hedef Microsoft Entra kimliğini seçin. Seçilen Microsoft Entra kimliği karma bir kimlik olmalıdır ve yalnızca bulut kimliği olamaz. Bu, aynı kimliğin AD DS'de de temsil olduğu anlamına gelir.

- Rol atama işlemini tamamlamak için Kaydet'i seçin.

Tüm kimliği doğrulanmış kimlikler için paylaşım düzeyi izinleri

Microsoft Entra kullanıcıları veya grupları için paylaşım düzeyi izinleri yapılandırmak yerine depolama hesabınıza varsayılan bir paylaşım düzeyi izni ekleyebilirsiniz. Depolama hesabınıza atanan varsayılan paylaşım düzeyi izni, depolama hesabında yer alan tüm dosya paylaşımları için geçerlidir.

Varsayılan paylaşım düzeyi izni ayarladığınızda, kimliği doğrulanmış tüm kullanıcılar ve gruplar aynı izne sahip olur. Kimliği doğrulanmış kullanıcılar veya gruplar, depolama hesabının ilişkili olduğu şirket içi AD DS'de kimlik doğrulamasının gerçekleştirilebileceği şekilde tanımlanır. Varsayılan paylaşım düzeyi izni, Azure dosya paylaşımındaki dosyalara veya dizinlere erişime izin verilmediği anlamına gelen başlatma sırasında Yok olarak ayarlanır.

Azure portalını kullanarak depolama hesabınızda varsayılan paylaşım düzeyi izinlerini yapılandırmak için şu adımları izleyin.

Azure portalında dosya paylaşımlarınızı içeren depolama hesabına gidin ve Veri depolama > Dosya paylaşımları'nı seçin.

Varsayılan paylaşım düzeyi izinleri atamadan önce depolama hesabınızda bir AD kaynağını etkinleştirmeniz gerekir. Bunu zaten yaptıysanız Active Directory'yi seçin ve sonraki adıma geçin. Aksi takdirde Active Directory: Yapılandırılmadı'yı seçin, istenen AD kaynağının altında Ayarla'yı seçin ve AD kaynağını etkinleştirin.

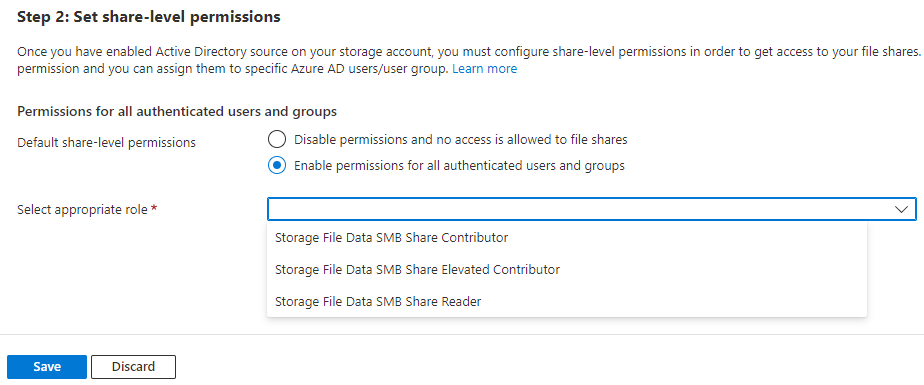

Bir AD kaynağını etkinleştirdikten sonra, 2. Adım: Paylaşım düzeyi izinlerini ayarlama yapılandırma için kullanılabilir. Kimliği doğrulanmış tüm kullanıcılar ve gruplar için izinleri etkinleştir'i seçin.

Açılan listeden varsayılan paylaşım izni olarak etkinleştirilecek uygun rolü seçin.

Kaydet'i seçin.

Her iki yapılandırmayı da kullanırsanız ne olur?

Ayrıca tüm kimliği doğrulanmış Microsoft Entra kullanıcılarına ve belirli Microsoft Entra kullanıcılarına/gruplarına izinler atayabilirsiniz. Bu yapılandırmayla, belirli bir kullanıcı veya grup varsayılan paylaşım düzeyi izninden ve RBAC atamasından daha üst düzey izinlere sahip olur. Başka bir deyişle, kullanıcıya hedef dosya paylaşımında Depolama Dosya Verileri SMB Okuyucusu rolü verdiğini varsayalım. Ayrıca, tüm kimliği doğrulanmış kullanıcılara Dosya Verileri SMB Paylaşımı Yükseltilmiş Katkıda Bulunanı Depolama varsayılan paylaşım düzeyi iznini de vermişsinizdir. Bu yapılandırmayla, söz konusu kullanıcı dosya paylaşımına Depolama Dosya Verileri SMB Paylaşımı Yükseltilmiş Katkıda Bulunan düzeyine sahip olur. Üst düzey izinler her zaman önceliklidir.

Sonraki adımlar

Artık paylaşım düzeyi izinleri atadığınıza göre, dizin ve dosya düzeyi izinlerini yapılandırabilirsiniz. Paylaşım düzeyi izinlerinin etkili olması üç saate kadar sürebilir.