Azure’a yüklemek için Windows VHD veya VHDX'i hazırlama

Şunlar için geçerlidir: ✔️ Windows VM'leri

Şirket içinden Azure'a bir Windows sanal makinesi (VM) yüklemeden önce sanal sabit diski (VHD veya VHDX) hazırlamanız gerekir. Azure desteği, VHD dosya biçiminde olan ve sabit boyutlu diske sahip hem 1. nesil hem de 2. nesil VM'ler. 1. nesil VM'de işletim sistemi VHD için izin verilen boyut üst sınırı 2 TB'tır.

VHDX dosyasını VHD'ye dönüştürebilir, dinamik olarak genişleten bir diski sabit boyutlu bir diske dönüştürebilirsiniz, ancak VM'nin neslini değiştiremezsiniz. Daha fazla bilgi için bkz . Hyper-V'de 1. veya 2. nesil VM oluşturmalımıyım? ve Azure'da 2. nesil VM'ler için destek.

Azure VM'leri için destek ilkesi hakkında bilgi için bkz . Azure VM'leri için Microsoft sunucu yazılımı desteği.

Dekont

Bu makaledeki yönergeler şunlar için geçerlidir:

- Windows Server 2008 R2 ve üzeri Windows Server işletim sistemlerinin 64 bit sürümü. Azure'da 32 bit işletim sistemi çalıştırma hakkında bilgi için bkz . Azure VM'lerinde 32 bit işletim sistemleri desteği.

- Azure Site Recovery veya Azure Geçişi gibi iş yükünü geçirmek için herhangi bir Olağanüstü Durum Kurtarma aracı kullanılacaksa, geçiş öncesinde görüntüyü hazırlamak için konuk işletim sisteminde bu işlem yine de gereklidir.

Sistem Dosyası Denetleyicisi

İşletim sistemi görüntüsünü genelleştirmeden önce Windows Sistem Dosya Denetleyicisi yardımcı programını çalıştırın

Sistem Dosya Denetleyicisi (SFC), Windows sistem dosyalarını doğrulamak ve değiştirmek için kullanılır.

Önemli

Bu makaledeki örnekleri çalıştırmak için yükseltilmiş bir PowerShell oturumu kullanın.

SFC komutunu çalıştırın:

sfc.exe /scannow

Beginning system scan. This process will take some time.

Beginning verification phase of system scan.

Verification 100% complete.

Windows Resource Protection did not find any integrity violations.

SFC taraması tamamlandıktan sonra Windows Güncelleştirmeler yükleyin ve bilgisayarı yeniden başlatın.

Azure için Windows yapılandırmalarını ayarlama

Dekont

Genelleştirilmiş bir görüntüden bir Windows VM oluşturulduğunda Azure platformu DVD-ROM'a bir ISO dosyası bağlar. Bu nedenle DVD-ROM, genelleştirilmiş görüntüde işletim sisteminde etkinleştirilmelidir. Devre dışı bırakılırsa, Windows VM ilk çalıştırma deneyiminde (OOBE) takılı kalır.

Yönlendirme tablosundaki tüm statik kalıcı yolları kaldırın:

- Yönlendirme tablosunu görüntülemek için komutunu çalıştırın

route.exe print. - Kalıcılık Yolları bölümünü denetleyin. Kalıcı bir yol varsa kaldırmak için komutunu kullanın

route.exe delete.

- Yönlendirme tablosunu görüntülemek için komutunu çalıştırın

WinHTTP proxy'sini kaldırın:

netsh.exe winhttp reset proxyVM'nin belirli bir ara sunucuyla çalışması gerekiyorsa, VM'nin Azure'a bağlanabilmesi için Azure IP adresi (168.63.129.16) için bir proxy özel durumu ekleyin:

$proxyAddress='<your proxy server>' $proxyBypassList='<your list of bypasses>;168.63.129.16' netsh.exe winhttp set proxy $proxyAddress $proxyBypassListDiskPart'i açın:

diskpart.exeDisk SAN ilkesini olarak

Onlineallayarlayın:DISKPART> san policy=onlineall DISKPART> exitWindows için Eşgüdümlü Evrensel Saat (UTC) saatini ayarlayın. Ayrıca, Windows saat hizmeti w32time'ın başlangıç türünü Otomatik olarak ayarlayın:

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\TimeZoneInformation -Name RealTimeIsUniversal -Value 1 -Type DWord -Force Set-Service -Name w32time -StartupType AutomaticGüç profilini yüksek performansa ayarlayın:

powercfg.exe /setactive SCHEME_MIN powercfg /setacvalueindex SCHEME_CURRENT SUB_VIDEO VIDEOIDLE 0TEMP ve TMP ortam değişkenlerinin varsayılan değerlerine ayarlandığından emin olun:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TEMP -Value "%SystemRoot%\TEMP" -Type ExpandString -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Environment' -Name TMP -Value "%SystemRoot%\TEMP" -Type ExpandString -ForceEski işletim sistemlerine (Windows Server 2012 R2 veya Windows 8.1 ve üzeri) sahip VM'ler için en son Hyper-V Tümleştirme Bileşen Hizmetleri'nin yüklü olduğundan emin olun. Daha fazla bilgi için bkz . Windows VM için Hyper-V tümleştirme bileşenleri güncelleştirmesi.

Dekont

Vm'lerin şirket içi VMware sunucusu ile Azure arasında bir olağanüstü durum kurtarma çözümüyle ayarlanacağı bir senaryoda, Hyper-V Tümleştirme Bileşen Hizmetleri kullanılamaz. Bu durumda vm'yi Azure'a geçirmek ve VMware sunucusunda birlikte bulunması için lütfen VMware desteğine başvurun.

Windows hizmetlerini denetleme

Aşağıdaki Windows hizmetlerinin her birinin Windows varsayılan değerine ayarlandığından emin olun. Bu hizmetler, VM bağlantısını sağlamak için yapılandırılması gereken en düşük hizmetlerdir. Başlangıç ayarlarını ayarlamak için aşağıdaki örneği çalıştırın:

Get-Service -Name BFE, Dhcp, Dnscache, IKEEXT, iphlpsvc, nsi, mpssvc, RemoteRegistry |

Where-Object StartType -ne Automatic |

Set-Service -StartupType Automatic

Get-Service -Name Netlogon, Netman, TermService |

Where-Object StartType -ne Manual |

Set-Service -StartupType Manual

Uzak masaüstü kayıt defteri ayarlarını güncelleştirme

Uzaktan erişim için aşağıdaki ayarların doğru yapılandırıldığından emin olun:

Dekont

komutunu çalıştırırken Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name <string> -Value <object>bir hata iletisi alırsanız, bunu güvenle yoksayabilirsiniz. Bu, etki alanının bu yapılandırmayı bir Grup İlkesi Nesnesi aracılığıyla ayarlamadığını gösterir.

Uzak Masaüstü Protokolü (RDP) etkin:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server' -Name fDenyTSConnections -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDenyTSConnections -Value 0 -Type DWord -ForceRDP bağlantı noktası, varsayılan 3389 bağlantı noktası kullanılarak doğru ayarlanmıştır:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name PortNumber -Value 3389 -Type DWord -ForceVm dağıttığınızda, 3389 numaralı bağlantı noktası için varsayılan kurallar oluşturulur. Bağlantı noktası numarasını değiştirmek için vm Azure'da dağıtıldıktan sonra bunu yapın.

Dinleyici her ağ arabiriminde dinliyor:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name LanAdapter -Value 0 -Type DWord -ForceRDP bağlantıları için ağ düzeyinde kimlik doğrulaması (NLA) modunu yapılandırın:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name UserAuthentication -Value 1 -Type DWord -ForceEtkin tutma değerini ayarlayın:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveEnable -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name KeepAliveInterval -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name KeepAliveTimeout -Value 1 -Type DWord -ForceYeniden bağlanma seçeneklerini ayarlayın:

Set-ItemProperty -Path 'HKLM:\SOFTWARE\Policies\Microsoft\Windows NT\Terminal Services' -Name fDisableAutoReconnect -Value 0 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fInheritReconnectSame -Value 1 -Type DWord -Force Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name fReconnectSame -Value 0 -Type DWord -ForceEşzamanlı bağlantı sayısını sınırlayın:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\Winstations\RDP-Tcp' -Name MaxInstanceCount -Value 4294967295 -Type DWord -ForceRDP dinleyicisine bağlı otomatik olarak imzalanan sertifikaları kaldırın:

if ((Get-Item -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp').Property -contains 'SSLCertificateSHA1Hash') { Remove-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp' -Name SSLCertificateSHA1Hash -Force }Bu kod, VM'yi dağıtırken bağlanabilmenizi sağlar. Vm Azure'da dağıtıldıktan sonra da bu ayarları gözden geçirebilirsiniz.

VM bir etki alanının parçasıysa, önceki ayarların geri döndürülmediğinden emin olmak için aşağıdaki ilkeleri denetleyin.

Goal İlke Değer RDP etkinleştirildi Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Components\Uzak Masaüstü Hizmetleri\Uzak Masaüstü Oturumu Ana Bilgisayarı\Bağlan ions Kullanıcıların Uzak Masaüstü'nü kullanarak uzaktan bağlanmasına izin verme NLA grup ilkesi Ayarlar\Yönetici istrative Templates\Components\Remote Desktop Services\Remote Desktop Session Host\Security NLA kullanarak uzaktan erişim için kullanıcı kimlik doğrulaması gerektir Canlı tutma ayarları Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Windows Components\Uzak Masaüstü Hizmetleri\Uzak Masaüstü Oturumu Ana Bilgisayarı\Bağlan ions Etkin tutma bağlantı aralığını yapılandırma Ayarları yeniden bağlama Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Windows Components\Uzak Masaüstü Hizmetleri\Uzak Masaüstü Oturumu Ana Bilgisayarı\Bağlan ions Otomatik olarak yeniden bağlan Sınırlı sayıda bağlantı ayarı Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Windows Components\Uzak Masaüstü Hizmetleri\Uzak Masaüstü Oturumu Ana Bilgisayarı\Bağlan ions Bağlantı sayısını sınırla

Windows Güvenlik Duvarı kurallarını yapılandırma

Üç profilde (etki alanı, standart ve genel) Windows Güvenlik Duvarı'nı açın:

Set-NetFirewallProfile -Profile Domain, Public, Private -Enabled TrueWinRM'ye üç güvenlik duvarı profili (etki alanı, özel ve genel) üzerinden izin vermek ve PowerShell uzak hizmetini etkinleştirmek için aşağıdaki örneği çalıştırın:

Enable-PSRemoting -Force

Dekont

Bu komut çalıştırıldığında, uygun güvenlik duvarı kurallarını otomatik olarak etkinleştirir.

RDP trafiğine izin vermek için aşağıdaki güvenlik duvarı kurallarını etkinleştirin:

Get-NetFirewallRule -DisplayGroup 'Remote Desktop' | Set-NetFirewallRule -Enabled TrueSANAL makinenin sanal ağ içindeki ping isteklerine yanıt verebilmesi için dosya ve yazıcı paylaşımı kuralını etkinleştirin:

Set-NetFirewallRule -Name FPS-ICMP4-ERQ-In -Enabled TrueAzure platform ağı için bir kural oluşturun:

New-NetFirewallRule -DisplayName AzurePlatform -Direction Inbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow -EdgeTraversalPolicy Allow New-NetFirewallRule -DisplayName AzurePlatform -Direction Outbound -RemoteAddress 168.63.129.16 -Profile Any -Action Allow

Önemli

168.63.129.16, Azure için Microsoft'a ait özel bir genel IP adresidir. Daha fazla bilgi için bkz . IP adresi 168.63.129.16 nedir?

VM bir etki alanının parçasıysa, önceki ayarların geri döndürülmediğinden emin olmak için aşağıdaki Microsoft Entra ilkelerini denetleyin.

Goal İlke Değer Windows Güvenlik Duvarı profillerini etkinleştirme Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Network\Network Bağlan ion\Windows Güvenlik Duvarı\Etki Alanı Profili\Windows Güvenlik Duvarı Tüm ağ bağlantılarını koruma RDP’yi etkinleştirin Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Network\Network Bağlan ion\Windows Güvenlik Duvarı\Etki Alanı Profili\Windows Güvenlik Duvarı Gelen Uzak Masaüstü özel durumlarına izin ver Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Network\Network Bağlan ion\Windows Güvenlik Duvarı\Standart Profil\Windows Güvenlik Duvarı Gelen Uzak Masaüstü özel durumlarına izin ver ICMP-V4'i etkinleştirme Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Network\Network Bağlan ion\Windows Güvenlik Duvarı\Etki Alanı Profili\Windows Güvenlik Duvarı ICMP özel durumlarına izin ver Bilgisayar Yapılandırması\İlkeler\Windows Ayarlar\Yönetici istrative Templates\Network\Network Bağlan ion\Windows Güvenlik Duvarı\Standart Profil\Windows Güvenlik Duvarı ICMP özel durumlarına izin ver

VM'yi doğrulama

VM'nin iyi durumda, güvenli ve RDP'ye erişilebilir olduğundan emin olun:

Diskin iyi durumda ve tutarlı olduğundan emin olmak için bir sonraki VM yeniden başlatma sırasında diski denetleyin:

chkdsk.exe /fRaporun temiz ve iyi durumda bir disk gösterdiğinden emin olun.

Önyükleme Yapılandırma Verileri (BCD) ayarlarını yapın.

cmd bcdedit.exe /set "{bootmgr}" integrityservices enable bcdedit.exe /set "{default}" device partition=C: bcdedit.exe /set "{default}" integrityservices enable bcdedit.exe /set "{default}" recoveryenabled Off bcdedit.exe /set "{default}" osdevice partition=C: bcdedit.exe /set "{default}" bootstatuspolicy IgnoreAllFailures #Enable Serial Console Feature bcdedit.exe /set "{bootmgr}" displaybootmenu yes bcdedit.exe /set "{bootmgr}" timeout 5 bcdedit.exe /set "{bootmgr}" bootems yes bcdedit.exe /ems "{current}" ON bcdedit.exe /emssettings EMSPORT:1 EMSBAUDRATE:115200 exitDöküm günlüğü, Windows kilitlenme sorunlarını gidermede yararlı olabilir. Döküm günlüğü koleksiyonunu etkinleştirin:

# Set up the guest OS to collect a kernel dump on an OS crash event Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name CrashDumpEnabled -Type DWord -Force -Value 2 Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name DumpFile -Type ExpandString -Force -Value "%SystemRoot%\MEMORY.DMP" Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\CrashControl' -Name NMICrashDump -Type DWord -Force -Value 1 # Set up the guest OS to collect user mode dumps on a service crash event $key = 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting\LocalDumps' if ((Test-Path -Path $key) -eq $false) {(New-Item -Path 'HKLM:\SOFTWARE\Microsoft\Windows\Windows Error Reporting' -Name LocalDumps)} New-ItemProperty -Path $key -Name DumpFolder -Type ExpandString -Force -Value 'C:\CrashDumps' New-ItemProperty -Path $key -Name CrashCount -Type DWord -Force -Value 10 New-ItemProperty -Path $key -Name DumpType -Type DWord -Force -Value 2 Set-Service -Name WerSvc -StartupType ManualWindows Yönetim Araçları (WMI) deposunun tutarlı olduğunu doğrulayın:

winmgmt.exe /verifyrepositoryDepo bozuksa bkz . WMI: Depo bozulması veya olmaması.

TermService dışında hiçbir uygulamanın 3389 numaralı bağlantı noktasını kullanmadığından emin olun. Bu bağlantı noktası Azure'daki RDP hizmeti için kullanılır. VM'de hangi bağlantı noktalarının kullanıldığını görmek için komutunu çalıştırın

netstat.exe -anob:netstat.exe -anobAşağıda bir örnek verilmiştir.

netstat.exe -anob | findstr 3389 TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING 4056 TCP [::]:3389 [::]:0 LISTENING 4056 UDP 0.0.0.0:3389 *:* 4056 UDP [::]:3389 *:* 4056 tasklist /svc | findstr 4056 svchost.exe 4056 TermServiceEtki alanı denetleyicisi olan bir Windows VHD'yi karşıya yüklemek için:

Diski hazırlamak için bu ek adımları izleyin.

VM'yi DSRM'de başlatmanız gerekmeyen durumlarda Dizin Hizmetleri Geri Yükleme Modu (DSRM) parolasını bildiğinizden emin olun. Daha fazla bilgi için bkz . DSRM parolası ayarlama.

Yerleşik yönetici hesabını ve parolasını bildiğinizden emin olun. Geçerli yerel yönetici parolasını sıfırlamak ve RDP bağlantısı üzerinden Windows'ta oturum açmak için bu hesabı kullandığınızdan emin olmak isteyebilirsiniz. Bu erişim izni , "Uzak Masaüstü Hizmetleri aracılığıyla oturum açmaya izin ver" Grup İlkesi Nesnesi tarafından denetlenir. Bu nesneyi Yerel Grup İlkesi Düzenleyicisi'nde görüntüleyin:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment

RDP erişimini engellemediklerinden emin olmak için aşağıdaki Microsoft Entra ilkelerini denetleyin:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny access to this computer from the networkComputer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Deny log on through Remote Desktop Services

Gerekli erişim hesaplarından hiçbirini kaldırmadığından emin olmak için aşağıdaki Microsoft Entra ilkesini denetleyin:

Computer Configuration\Windows Settings\Security Settings\Local Policies\User Rights Assignment\Access this computer from the network

İlke aşağıdaki grupları listelemelidir:

Yöneticiler

Backup Operators

Herkes

Kullanıcılar

Windows'un hala iyi durumda olduğundan ve RDP bağlantısı üzerinden erişilebilir olduğundan emin olmak için VM'yi yeniden başlatın. Bu noktada, VM'nin tamamen başlatıldığından emin olmak için yerel Hyper-V sunucunuzda bir VM oluşturmayı göz önünde bulundurun. Ardından RDP aracılığıyla VM'ye ulaşabildiğinizi test edin.

Ek Aktarım Sürücüsü Arabirimi (TDI) filtrelerini kaldırın. Örneğin, TCP paketlerini veya ek güvenlik duvarlarını analiz eden yazılımları kaldırın.

Fiziksel bileşenler veya başka bir sanallaştırma teknolojisiyle ilgili diğer tüm üçüncü taraf yazılım veya sürücülerini kaldırın.

Windows güncelleştirmelerini yükleme

Dekont

VM sağlama sırasında yanlışlıkla yeniden başlatmayı önlemek için, tüm Windows güncelleştirme yüklemelerini tamamlamanızı ve bekleyen yeniden başlatma olmadığından emin olun. Bunu gerçekleştirmenin bir yolu tüm Windows güncelleştirmelerini yüklemek ve Azure'a geçişi gerçekleştirmeden önce VM'yi yeniden başlatmaktır.

İşletim sisteminin (sysprep) genelleştirmesini de yapmanız gerekiyorsa, Sysprep komutunu çalıştırmadan önce Windows'u güncelleştirmeniz ve VM'yi yeniden başlatmanız gerekir.

İdeal olarak, makineyi düzeltme eki düzeyine güncelleştirmelisiniz. Bu mümkün değilse aşağıdaki güncelleştirmelerin yüklendiğinden emin olun. En son güncelleştirmeleri almak için Windows güncelleştirme geçmişi sayfalarına bakın: Windows 10 ve Windows Server 2019, Windows 8.1 ve Windows Server 2012 R2 ile Windows 7 SP1 ve Windows Server 2008 R2 SP1.

| Bileşen | İkilik | Windows 7 SP1, Windows Server 2008 R2 SP1 | Windows 8, Windows Server 2012 | Windows 8.1, Windows Server 2012 R2 | Windows 10 v1607, Windows Server 2016 v1607 | Windows 10 v1703 | Windows 10 v1709, Windows Server 2016 v1709 | Windows 10 v1803, Windows Server 2016 v1803 |

|---|---|---|---|---|---|---|---|---|

| Depolama | disk.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17638 / 6.2.9200.21757 - KB3137061 | 6.3.9600.18203 - KB3137061 | - | - | - | - |

| Storport.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17188 / 6.2.9200.21306 - KB3018489 | 6.3.9600.18573 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.332 | - | - | |

| ntfs.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17623 / 6.2.9200.21743 - KB3121255 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.447 | - | - | |

| Iologmsg.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.16384 - KB2995387 | - | - | - | - | - | |

| Classpnp.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17061 / 6.2.9200.21180 - KB2995387 | 6.3.9600.18334 - KB3172614 | 10.0.14393.953 - KB4022715 | - | - | - | |

| Volsnap.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17047 / 6.2.9200.21165 - KB2975331 | 6.3.9600.18265 - KB3145384 | - | 10.0.15063.0 | - | - | |

| partmgr.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.16681 - KB2877114 | 6.3.9600.17401 - KB3000850 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| volmgr.sys | 10.0.15063.0 | - | - | |||||

| Volmgrx.sys | 6.1.7601.23403 - KB3125574 | - | - | - | 10.0.15063.0 | - | - | |

| Msiscsi.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21006 - KB2955163 | 6.3.9600.18624 - KB4022726 | 10.0.14393.1066 - KB4022715 | 10.0.15063.447 | - | - | |

| Msdsm.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21474 - KB3046101 | 6.3.9600.18592 - KB4022726 | - | - | - | - | |

| Mpio.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.21190 - KB3046101 | 6.3.9600.18616 - KB4022726 | 10.0.14393.1198 - KB4022715 | - | - | - | |

| vmstorfl.sys | 6.3.9600.18907 - KB4072650 | 6.3.9600.18080 - KB3063109 | 6.3.9600.18907 - KB4072650 | 10.0.14393.2007 - KB4345418 | 10.0.15063.850 - KB4345419 | 10.0.16299.371 - KB4345420 | - | |

| Fveapi.dll | 6.1.7601.23311 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.18294 - KB3172614 | 10.0.14393.576 - KB4022715 | - | - | - | |

| Fveapibase.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.20930 - KB2930244 | 6.3.9600.17415 - KB3172614 | 10.0.14393.206 - KB4022715 | - | - | - | |

| Ağ | netvsc.sys | - | - | - | 10.0.14393.1198 - KB4022715 | 10.0.15063.250 - KB4020001 | - | - |

| mrxsmb10.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22108 - KB4022724 | 6.3.9600.18603 - KB4022726 | 10.0.14393.479 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb20.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.21548 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.483 | - | - | |

| mrxsmb.sys | 6.1.7601.23816 - KB4022722 | 6.2.9200.22074 - KB4022724 | 6.3.9600.18586 - KB4022726 | 10.0.14393.953 - KB4022715 | 10.0.15063.0 | - | - | |

| Tcpip.sys | 6.1.7601.23761 - KB4022722 | 6.2.9200.22070 - KB4022724 | 6.3.9600.18478 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.447 | - | - | |

| http.sys | 6.1.7601.23403 - KB3125574 | 6.2.9200.17285 - KB3042553 | 6.3.9600.18574 - KB4022726 | 10.0.14393.251 - KB4022715 | 10.0.15063.483 | - | - | |

| vmswitch.sys | 6.1.7601.23727 - KB4022719 | 6.2.9200.22117 - KB4022724 | 6.3.9600.18654 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.138 | - | - | |

| Temel | Ntoskrnl.exe | 6.1.7601.23807 - KB4022719 | 6.2.9200.22170 - KB4022718 | 6.3.9600.18696 - KB4022726 | 10.0.14393.1358 - KB4022715 | 10.0.15063.483 | - | - |

| Uzak Masaüstü Servisleri | rdpcorets.dll | 6.2.9200.21506 - KB4022719 | 6.2.9200.22104 - KB4022724 | 6.3.9600.18619 - KB4022726 | 10.0.14393.1198 - KB4022715 | 10.0.15063.0 | - | - |

| termsrv.dll | 6.1.7601.23403 - KB3125574 | 6.2.9200.17048 - KB2973501 | 6.3.9600.17415 - KB3000850 | 10.0.14393.0 - KB4022715 | 10.0.15063.0 | - | - | |

| termdd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| win32k.sys | 6.1.7601.23807 - KB4022719 | 6.2.9200.22168 - KB4022718 | 6.3.9600.18698 - KB4022726 | 10.0.14393.594 - KB4022715 | - | - | - | |

| rdpdd.dll | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| rdpwd.sys | 6.1.7601.23403 - KB3125574 | - | - | - | - | - | - | |

| Güvenlik | MS17-010 | KB4012212 | KB4012213 | KB4012213 | KB4012606 | KB4012606 | - | - |

| KB4012216 | KB4013198 | KB4013198 | - | - | ||||

| KB4012215 | KB4012214 | KB4012216 | KB4013429 | KB4013429 | - | - | ||

| KB4012217 | KB4013429 | KB4013429 | - | - | ||||

| CVE-2018-0886 | KB4103718 | KB4103730 | KB4103725 | KB4103723 | KB4103731 | KB4103727 | KB4103721 | |

| KB4103712 | KB4103726 | KB4103715 |

Dekont

VM sağlama sırasında yanlışlıkla yeniden başlatmayı önlemek için, tüm Windows Update yüklemelerinin tamamlandığından ve bekleyen güncelleştirme olmadığından emin olunmasını öneririz. Bunu yapmanızın bir yolu, komutu çalıştırmadan önce tüm olası Windows güncelleştirmelerini yüklemek ve bir kez yeniden başlatmaktır sysprep.exe .

Sysprep'in ne zaman kullanılacağını belirleme

Sistem Hazırlama Aracı (sysprep.exe), Windows yüklemesini sıfırlamak için çalıştırabileceğiniz bir işlemdir.

Sysprep, tüm kişisel verileri kaldırarak ve çeşitli bileşenleri sıfırlayarak "kullanıma açık" bir deneyim sağlar.

Genellikle, belirli bir yapılandırmaya sahip diğer vm'leri dağıtabileceğiniz bir şablon oluşturmak için komutunu çalıştırırsınız sysprep.exe . Şablon genelleştirilmiş görüntü olarak adlandırılır.

Bir diskten yalnızca bir VM oluşturmak için Sysprep kullanmanız gerekmez. Bunun yerine vm'yi özel bir görüntüden oluşturabilirsiniz. Özelleştirilmiş bir diskten VM oluşturma hakkında bilgi için bkz:

Genelleştirilmiş görüntü oluşturmak için Sysprep'i çalıştırmanız gerekir. Daha fazla bilgi için bkz . Sysprep'i kullanma: Giriş.

Windows tabanlı bir bilgisayarda yüklü olan her rol veya uygulama genelleştirilmiş görüntüleri desteklemez. Bu yordamı kullanmadan önce Sysprep'in bilgisayarın rolünü desteklediğinden emin olun. Daha fazla bilgi için bkz . Sunucu rolleri için Sysprep desteği.

Özellikle Sysprep, yürütmeden önce sürücülerin şifresinin tamamen çözülmesini gerektirir. VM'nizde şifrelemeyi etkinleştirdiyseniz Sysprep'i çalıştırmadan önce devre dışı bırakın.

VHD'leri genelleştirme

Dekont

Mevcut bir Azure VM'sinden genelleştirilmiş bir görüntü oluşturuyorsanız, sysprep'i çalıştırmadan önce VM uzantılarını kaldırmanızı öneririz.

Dekont

Aşağıdaki adımlarda çalıştırdıktan sysprep.exe sonra VM'yi kapatın. Azure'da görüntü oluşturana kadar yeniden açmayın.

Windows VM'de oturum açın.

Yönetici olarak bir PowerShell oturumu çalıştırın.

Panther dizinini silin (C:\Windows\Panther).

dizinini olarak

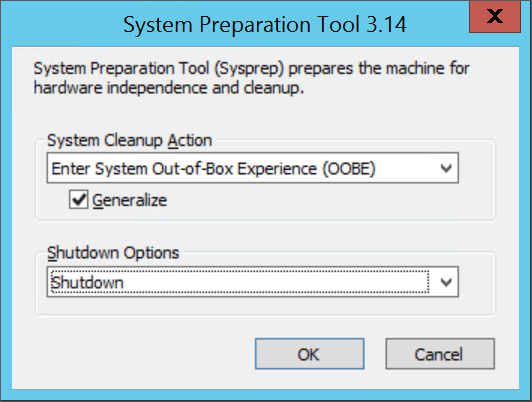

%windir%\system32\sysprepdeğiştirin. Ardındansysprep.exekomutunu çalıştırın.Sistem Hazırlama Aracı iletişim kutusunda, Sistem İlk Çalıştırma Deneyimi'ni (OOBE) Girin'i seçin ve Genelleştir onay kutusunun seçili olduğundan emin olun.

Kapatma Seçenekleri'nde Kapat'ı seçin.

Tamam'ı seçin.

Sysprep tamamlandığında VM'yi kapatın. VM'yi kapatmak için Yeniden Başlat'ı kullanmayın.

Artık VHD yüklenmeye hazırdır. Genelleştirilmiş bir diskten VM oluşturma hakkında daha fazla bilgi için bkz . Genelleştirilmiş VHD'yi karşıya yükleme ve Azure'da yeni bir VM oluşturmak için bunu kullanma.

Dekont

Özel unattend.xml dosyası desteklenmez. EkUnattendContent özelliğini destekliyor olsak da, Azure sağlama aracısının kullandığı unattend.xml dosyasına microsoft-windows-shell-setup seçeneklerini eklemek için yalnızca sınırlı destek sağlar. Örneğin, FirstLogonCommands ve LogonCommands eklemek için ekUnattendContent kullanabilirsiniz. Daha fazla bilgi için ekUnattendContent FirstLogonCommands örneğine bakın.

Sanal diski sabit boyutlu VHD'ye dönüştürme

Dekont

Diskinizi Azure'a yüklemek için Azure PowerShell'i kullanacaksanız ve Hyper-V etkinse, bu adım isteğe bağlıdır. Add-AzVHD bunu sizin için gerçekleştirir.

Sanal diskinizi Azure için gerekli biçime dönüştürmek ve yeniden boyutlandırmak için bu bölümdeki yöntemlerden birini kullanın:

Sanal disk dönüştürme veya yeniden boyutlandırma işlemini çalıştırmadan önce VM'yi yedekleyin.

Windows VHD'nin yerel sunucuda düzgün çalıştığından emin olun. VM'yi Azure'a dönüştürmeye veya yüklemeye çalışmadan önce VM'nin kendi içindeki hataları çözün.

Sanal diski sabit türüne dönüştürün.

Azure gereksinimlerini karşılamak için sanal diski yeniden boyutlandırın:

Azure'daki disklerin 1 MiB'a hizalanmış bir sanal boyutu olmalıdır. VHD'niz 1 MiB'lik bir kesirse diski 1 MiB'nin katı olarak yeniden boyutlandırmanız gerekir. MiB'nin kesirleri olan diskler, karşıya yüklenen VHD'den görüntü oluştururken hatalara neden olur. Boyutu doğrulamak için PowerShell Get-VHD cmdlet'ini kullanarak Azure'da 1 MiB'nin katı olması gereken "Boyut" ve VHD alt bilgisi için "Boyut" artı 512 bayt olacak "FileSize" değerini gösterebilirsiniz.

$vhd = Get-VHD -Path C:\test\MyNewVM.vhd $vhd.Size % 1MB 0 $vhd.FileSize - $vhd.Size 5121. nesil VM'ye sahip işletim sistemi VHD'si için izin verilen boyut üst sınırı 2.048 GiB (2 TiB),

Bir veri diski için maksimum boyut 32.767 GiB (32 TiB) 'dir.

Dekont

- Sabit diske dönüştürdükten ve gerekirse yeniden boyutlandırdıktan sonra bir Windows işletim sistemi diski hazırlıyorsanız, diski kullanan bir VM oluşturun. VM'yi başlatın ve oturum açın ve yükleme için hazırlamayı tamamlamak için bu makaledeki bölümlerle devam edin.

- Bir veri diski hazırlıyorsanız, bu bölümle durabilir ve diskinizi karşıya yüklemeye devam edebilirsiniz.

Diski dönüştürmek için Hyper-V Yöneticisi'ni kullanma

- Hyper-V Yöneticisi'ni açın ve soldaki yerel bilgisayarınızı seçin. Bilgisayar listesinin üst kısmındaki menüde Eylem>Diski Düzenle'yi seçin.

- Sanal Sabit Diski Bul sayfasında sanal diskinizi seçin.

- Eylem Seç sayfasında Sonrakini Dönüştür'ü>seçin.

- VHDX'ten dönüştürmek için VHD>İleri'yi seçin.

- Dinamik olarak genişleyen bir diskten dönüştürmek için Sabit boyut>İleri'yi seçin.

- Yeni VHD dosyasını kaydetmek için bir yol bulun ve seçin.

- Son'u seçin.

Diski dönüştürmek için PowerShell kullanma

PowerShell'de Convert-VHD cmdlet'ini kullanarak sanal diski dönüştürebilirsiniz. Bu cmdlet'i yükleme hakkında bilgiye ihtiyacınız varsa bkz . Hyper-V rolünü yükleme.

Dekont

Diskinizi Azure'a yüklemek için Azure PowerShell'i kullanacaksanız ve Hyper-V etkinse, bu adım isteğe bağlıdır. Add-AzVHD bunu sizin için gerçekleştirir.

Aşağıdaki örnek, diski VHDX'ten VHD'ye dönüştürür. Ayrıca diski dinamik olarak genişleten bir diskten sabit boyutlu bir diske dönüştürür.

Convert-VHD -Path C:\test\MyVM.vhdx -DestinationPath C:\test\MyNewVM.vhd -VHDType Fixed

Bu örnekte Path değerini dönüştürmek istediğiniz sanal sabit diskin yoluyla değiştirin. DestinationPath değerini, dönüştürülen diskin yeni yolu ve adıyla değiştirin.

Diski yeniden boyutlandırmak için Hyper-V Yöneticisi'ni kullanma

Dekont

Diskinizi Azure'a yüklemek için Azure PowerShell'i kullanacaksanız ve Hyper-V etkinse, bu adım isteğe bağlıdır. Add-AzVHD bunu sizin için gerçekleştirir.

- Hyper-V Yöneticisi'ni açın ve soldaki yerel bilgisayarınızı seçin. Bilgisayar listesinin üst kısmındaki menüde Eylem>Diski Düzenle'yi seçin.

- Sanal Sabit Diski Bul sayfasında sanal diskinizi seçin.

- Eylem Seç sayfasında İleriyi Genişlet'i> seçin.

- Sanal Sabit Diski Bul sayfasında GiB >Next alanına yeni boyutu girin.

- Son'u seçin.

Diski yeniden boyutlandırmak için PowerShell kullanma

Dekont

Diskinizi Azure'a yüklemek için Azure PowerShell'i kullanacaksanız ve Hyper-V etkinse, bu adım isteğe bağlıdır. Add-AzVHD bunu sizin için gerçekleştirir.

PowerShell'de Resize-VHD cmdlet'ini kullanarak sanal diski yeniden boyutlandırabilirsiniz. Bu cmdlet'i yükleme hakkında bilgiye ihtiyacınız varsa bkz . Hyper-V rolünü yükleme.

Aşağıdaki örnek, Azure hizalama gereksinimini karşılamak için diski 100,5 MiB'den 101 MiB'ye yeniden boyutlandırıyor.

Resize-VHD -Path C:\test\MyNewVM.vhd -SizeBytes 105906176

Bu örnekte Path değerini yeniden boyutlandırmak istediğiniz sanal sabit diskin yoluyla değiştirin. SizeBytes değerini diskin bayt cinsinden yeni boyutuyla değiştirin.

VMware VMDK disk biçiminden dönüştürme

VMDK dosya biçiminde bir Windows VM görüntüniz varsa, VMDK'yi dönüştürmek ve Azure'a yüklemek için Azure Geçişi'ni kullanabilirsiniz.

Önerilen yapılandırmaları tamamlayın

Aşağıdaki ayarlar VHD yüklemesini etkilemez. Ancak, bunları yapılandırmanızı kesinlikle öneririz.

Azure Sanal Makine Aracısı'nı yükleyin. Ardından VM uzantılarını etkinleştirebilirsiniz. VM uzantıları, VM'lerinizle kullanmak isteyebileceğiniz kritik işlevlerin çoğunu uygular. Parolaları sıfırlamak veya RDP'yi yapılandırmak için uzantılara ihtiyacınız olacaktır. Daha fazla bilgi için bkz. Azure Sanal Makine Aracısı'na genel bakış.

Vm'yi Azure'da oluşturduktan sonra performansı artırmak için sayfa dosyasını zamansal sürücü birimine yerleştirmenizi öneririz. Dosya yerleşimini aşağıdaki gibi ayarlayabilirsiniz:

Set-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management' -Name PagingFiles -Value 'D:\pagefile.sys' -Type MultiString -ForceVm'ye bir veri diski takılıysa, zamansal sürücü biriminin harfi genellikle D olur. Ayarlarınıza ve kullanılabilir sürücülerin sayısına bağlı olarak bu atama farklı olabilir.

- Virüsten koruma yazılımı tarafından sağlanabilecek betik engelleyicilerini devre dışı bırakmanızı öneririz. Görüntünüzden yeni bir VM dağıttığınızda yürütülen Windows Sağlama Aracısı betiklerini engelleyebilir ve engelleyebilirler.

Bahşiş

İsteğe bağlı Görüntünüzü iyileştirmek ve VM'nizin ilk önyükleme süresini azaltmak için DISM kullanın.

Görüntünüzü iyileştirmek için VHD'nizi Windows gezgininde üzerine çift tıklayarak bağlayın ve ardından DISM'yi /optimize-image parametresiyle çalıştırın.

DISM /image:D:\ /optimize-image /boot

Burada D: bağlı VHD'nin yoludur.

Çalıştırma DISM /optimize-image , VHD'nizde yaptığınız son değişiklik olmalıdır. Dağıtımdan önce VHD'nizde herhangi bir değişiklik yaparsanız yeniden çalıştırmanız DISM /optimize-image gerekir.