Genel IP adreslerini izleme

Azure kaynaklarına dayanan kritik uygulamalarınız ve iş süreçleriniz olduğunda bu kaynakları kullanılabilirlik, performans ve çalışma açısından izlemek istersiniz.

Bu makalede Genel IP Adresi tarafından oluşturulan izleme verileri açıklanmaktadır. Genel IP Adresleri Azure İzleyici'yi kullanır. Azure İzleyici'nin onu kullanan tüm Azure hizmetlerinde ortak olan özelliklerini bilmiyorsanız Bkz . Azure İzleyici ile Azure kaynaklarını izleme.

Genel IP Adresleri içgörüleri

Azure'daki bazı hizmetler, Azure portalında hizmetinizi izlemek için bir başlangıç noktası sağlayan, önceden oluşturulmuş özel bir izleme panosuna sahiptir. Bu özel panolara "içgörüler" adı verilir.

Genel IP Adresi içgörüleri şu bilgileri sağlar:

Trafik verileri

DDoS bilgileri

Verileri izleme

Genel IP Adresleri, Azure kaynaklarından verileri izleme bölümünde açıklanan diğer Azure kaynaklarıyla aynı izleme verilerini toplar.

Genel IP Adresleri tarafından oluşturulan ölçümler ve günlük ölçümleri hakkında ayrıntılı bilgi için bkz. Genel IP Adreslerini İzleme veri başvurusu.

Toplama ve yönlendirme

Platform ölçümleri ve etkinlik günlüğü otomatik olarak toplanır ve depolanır, ancak bunlar bir tanılama ayarı kullanılarak diğer konumlara yönlendirilebilir.

Tanılama ayarı oluşturmadığınız ve günlükleri bir veya daha fazla konuma yönlendirmediğiniz sürece Kaynak Günlükleri toplanmaz ve depolanmaz.

Genel yönergeler için bkz. Azure portalı, CLI veya PowerShell kullanarak tanılama ayarı oluşturma işlemi için Bkz. Azure'da platform günlüklerini ve ölçümlerini toplamak için tanılama ayarı oluşturma. Tanılama ayarı oluşturduğunuzda, hangi günlük kategorilerinin topleneceğini belirtirsiniz. Genel IP Adresleri kategorileri Genel IP Adreslerini İzleme veri başvurusu bölümünde listelenmiştir.

Tanılama ayarı oluşturma

Azure portalını, PowerShell'i veya Azure CLI'yı kullanarak tanılama ayarı oluşturabilirsiniz.

Portal

Portalın üst kısmındaki arama kutusuna Genel IP adresleri girin. Arama sonuçlarında Genel IP adresleri'ni seçin.

Ayarını etkinleştirmek istediğiniz genel IP adresi olduğunuzu seçin. Bu örnekte myPublicIP kullanılmıştır.

Genel IP adresinizin İzleme bölümünde Tanılama ayarları'nı seçin.

+Tanılama ayarı ekle'yi seçin.

Tanılama ayarında aşağıdaki bilgileri girin veya seçin.

Ayar Değer Tanılama ayarı adı Tanılama ayarı için bir ad girin. Günlükler Kategoriler DDoSProtectionNotifications, DDoSMitigationFlowLogs ve DDoSMitigationReports'u seçin. Ölçümler AllMetrics'i seçin. Hedef ayrıntılarını seçin. Hedef seçeneklerden bazıları şunlardır:

Log Analytics çalışma alanına gönderme

- Abonelik ve Log Analytics çalışma alanını seçin.

Depolama hesabında arşivle

- Abonelik ve Depolama hesabını seçin.

Olay hub’ına akış yapma

- Abonelik, Olay hub'ı ad alanı, Olay hub'ı adı (isteğe bağlı) ve Olay hub'ı ilke adını seçin.

İş ortağı çözümüne gönderme

- Abonelik ve Hedef'i seçin.

Kaydet'i seçin.

PowerShell

Azure PowerShell'de oturum açın:

Connect-AzAccount

Log Analytics çalışma alanı

Log Analytics çalışma alanına kaynak günlükleri göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, myLogAnalyticsWorkspace ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$ip = Get-AzPublicIPAddress @ippara

## Place the workspace in a variable. ##

$wspara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myLogAnalyticsWorkspace'

}

$ws = Get-AzOperationalInsightsWorkspace @wspara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

Enabled = $true

WorkspaceId = $ws.ResourceId

}

Set-AzDiagnosticSetting @diag

Storage account

Bir depolama hesabına kaynak günlükleri göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, mystorageaccount8675 ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the storage account in a variable. ##

$storpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'mystorageaccount8675'

}

$storage = Get-AzStorageAccount @storpara

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

StorageAccountId = $storage.id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Olay hub'ı

Kaynak günlüklerini bir olay hub'ı ad alanına göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, myeventhub8675 ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

## Place the public IP in a variable. ##

$ippara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPublicIP'

}

$lb = Get-AzPublicIPAddress @ippara

## Place the event hub in a variable. ##

$hubpara = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myeventhub8675'

}

$eventhub = Get-AzEventHubNamespace @hubpara

## Place the event hub authorization rule in a variable. ##

$hubrule = @{

ResourceGroupName = 'myResourceGroup'

Namespace = 'myeventhub8675'

}

$eventhubrule = Get-AzEventHubAuthorizationRule @hubrule

## Enable the diagnostic setting. ##

$diag = @{

ResourceId = $ip.id

Name = 'myDiagnosticSetting'

EventHubName = $eventhub.Name

EventHubAuthorizationRuleId = $eventhubrule.Id

Enabled = $true

}

Set-AzDiagnosticSetting @diag

Azure CLI

Azure CLI'da oturum açın:

az login

Log Analytics çalışma alanı

Log Analytics çalışma alanına kaynak günlükleri göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, myLogAnalyticsWorkspace ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

wsid=$(az monitor log-analytics workspace show \

--resource-group myResourceGroup \

--workspace-name myLogAnalyticsWorkspace \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--workspace $wsid

Storage account

Bir depolama hesabına kaynak günlükleri göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, mystorageaccount8675 ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

storid=$(az storage account show \

--name mystorageaccount8675 \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]' \

--storage-account $storid

Olay hub'ı

Kaynak günlüklerini bir olay hub'ı ad alanına göndermek için şu komutları girin. Bu örnekte kaynak değerleri için myResourceGroup, myeventhub8675 ve myPublicIP kullanılmıştır. Bu değerleri sizin değerlerinizle değiştirin.

ipid=$(az network public-ip show \

--name myPublicIP \

--resource-group myResourceGroup \

--query id \

--output tsv)

az monitor diagnostic-settings create \

--name myDiagnosticSetting \

--resource $ipid \

--event-hub myeventhub8675 \

--event-hub-rule RootManageSharedAccessKey \

--logs '[{"category": "DDoSProtectionNotifications","enabled": true},{"category": "DDoSMitigationFlowLogs","enabled": true},{"category": "DDoSMitigationReports","enabled": true}]' \

--metrics '[{"category": "AllMetrics","enabled": true}]'

Toplayabileceğiniz ölçümler ve günlükler aşağıdaki bölümlerde açıklanmıştır.

Ölçümleri analiz etme

Azure İzleyici menüsünden Ölçümler'iaçarak ölçüm gezginini kullanarak diğer Azure hizmetlerinden alınan ölçümlerle Genel IP Adresleri ölçümlerinianaliz edebilirsiniz. Bu aracı kullanma hakkında ayrıntılı bilgi için bkz . Azure İzleyici ölçüm gezginiyle ölçümleri analiz etme.

Genel IP Adresi için toplanan platform ölçümlerinin listesi için bkz. Genel IP Adreslerini İzleme veri başvurusu.

Başvuru için Azure İzleyici'de desteklenen tüm kaynak ölçümlerinin listesini görebilirsiniz.

Günlükleri çözümleme

Azure İzleyici Günlüklerindeki veriler, her tablonun kendi benzersiz özellikler kümesine sahip olduğu tablolarda depolanır.

Azure İzleyici'deki tüm kaynak günlükleri aynı alanlara ve ardından hizmete özgü alanlara sahiptir. Ortak şema, Azure İzleyici kaynak günlüğü şemasında özetlenmiştir.

Etkinlik günlüğü, Azure'da abonelik düzeyi olaylar hakkında içgörü sağlayan bir platform günlüğü türüdür. Bunu bağımsız olarak görüntüleyebileceğiniz gibi Azure İzleyici Günlüklerine de yönlendirebilirsiniz ve orada Log Analytics'i kullanarak çok daha karmaşık sorgular yapabilirsiniz.

Genel IP adresleri için toplanan kaynak günlüklerinin türlerinin listesi için bkz. Genel IP Adreslerini İzleme veri başvurusu.

Azure İzleyici Günlükleri tarafından kullanılan ve Log Analytics tarafından sorgulanabilen tabloların listesi için bkz. Genel IP Adreslerini İzleme veri başvurusu.

Örnek Kusto sorguları

Önemli

Genel IP menüsünden Günlükler'i seçtiğinizde, Sorgu kapsamı geçerli Genel IP adresine ayarlanmış olarak Log Analytics açılır. Bu, günlük sorgularının yalnızca bu kaynaktan verileri içereceği anlamına gelir. Diğer kaynaklardan veya diğer Azure hizmetlerinden gelen verileri içeren bir sorgu çalıştırmak istiyorsanız Azure İzleyici menüsünden Günlükler'i seçin. Ayrıntılar için bkz . Azure İzleyici Log Analytics'te günlük sorgusu kapsamı ve zaman aralığı.

Genel IP adreslerine yönelik yaygın sorguların listesi için bkz . Log Analytics sorguları arabirimi.

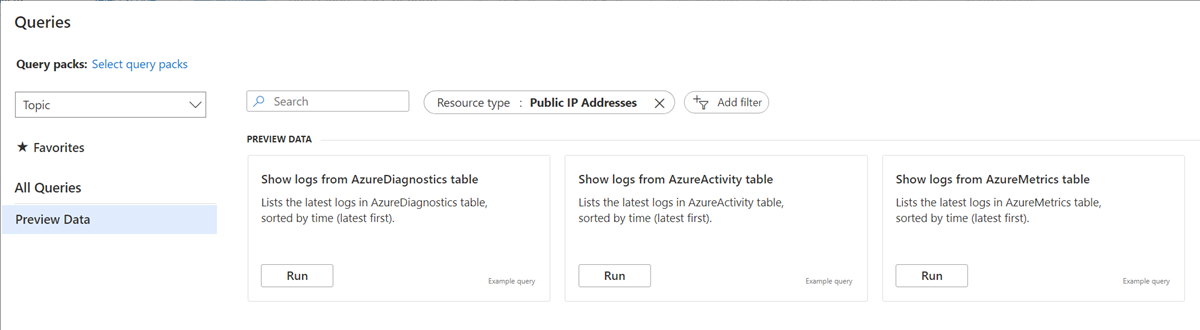

Aşağıda, Azure portalındaki Long Analytics sorguları arabiriminde bulunan Genel IP adresleri için yerleşik sorgulara bir örnek verilmiştir.

Uyarılar

İzleme verilerinizde önemli koşullar belirlendiğinde Azure İzleyici uyarıları size durumu önceden bildirir. Bu uyarılar, müşterileriniz bunları fark etmeden önce sisteminizdeki sorunları belirlemenize ve çözmenize olanak sağlar. Ölçümler, günlükler ve etkinlik günlüğüyle ilgili uyarılar ayarlayabilirsiniz. Farklı uyarı türlerinin avantajları ve dezavantajları vardır.

Aşağıdaki tabloda Genel IP adresleri için yaygın ve önerilen uyarı kuralları listelenmiştir.

| Uyarı türü | Koşul | Tanım |

|---|---|---|

| DDoS saldırısı altında veya değil | GreaterThan 0. 1 şu anda saldırı altında. 0 normal etkinliği gösterir |

Azure'ın uç koruması kapsamında genel IP adresleri DDoS saldırıları için izlenir. Bir uyarı, genel IP adresiniz etkileniyorsa size bildirilmesini sağlar. |

Sonraki adımlar

Genel IP Adresi tarafından oluşturulan ölçümlerin, günlüklerin ve diğer önemli değerlerin başvurusu için bkz. Genel IP Adreslerini İzleme veri başvurusu.

Azure kaynaklarını izleme hakkında ayrıntılı bilgi için bkz . Azure İzleyici ile Azure kaynaklarını izleme.