Uç nokta erişim denetimi listesi nedir?

Önemli

Azure,kaynak oluşturmak ve kaynaklarla çalışmak için iki farklı dağıtım modeline sahiptir: Resource Manager ve klasik. Bu makale klasik dağıtım modelini incelemektedir. Microsoft, yeni dağıtımların çoğunun Resource Manager dağıtım modelini kullanmasını önerir.

Uç nokta erişim denetim listesi (ACL), Azure dağıtımınız için kullanılabilen bir güvenlik geliştirmesidir. ACL, sanal makine uç noktası için trafiğe seçmeli olarak izin verme veya trafiği reddetme olanağı sağlar. Bu paket filtreleme özelliği ek bir güvenlik katmanı sağlar. Yalnızca uç noktalar için ağ ACL'leri belirtebilirsiniz. Bir sanal ağ veya bir sanal ağda bulunan belirli bir alt ağ için ACL belirtemezsiniz. Mümkün olduğunca ACL'ler yerine ağ güvenlik gruplarının (NSG) kullanılması önerilir. NSG'ler kullanılırken uç nokta erişim denetimi listesi değiştirilir ve artık zorunlu tutulmaz. NSG'ler hakkında daha fazla bilgi edinmek için bkz . Ağ güvenlik grubuna genel bakış

ACL'ler PowerShell veya Azure portal kullanılarak yapılandırılabilir. PowerShell kullanarak bir ağ ACL'sini yapılandırmak için bkz. PowerShell kullanarak uç noktalar için erişim denetim listelerini yönetme. ağ ACL'sini Azure portal kullanarak yapılandırmak için bkz. Sanal makineye uç noktaları ayarlama.

Ağ ACL'lerini kullanarak aşağıdakileri yapabilirsiniz:

- Sanal makine giriş uç noktasına uzak alt ağ IPv4 adres aralığı temelinde gelen trafiğe seçmeli olarak izin verme veya trafiği reddetme.

- Ip adreslerini engelleme

- Sanal makine uç noktası başına birden çok kural oluşturma

- Belirli bir sanal makine uç noktasına doğru kural kümesinin uygulandığından emin olmak için kural sıralamasını kullanın (en düşük-en yükseğe)

- Belirli bir uzak alt ağ IPv4 adresi için bir ACL belirtin.

ACL sınırları için Azure sınırları makalesine bakın.

ACL'ler nasıl çalışır?

ACL, kuralların listesini içeren bir nesnedir. Bir ACL oluşturduğunuzda ve bunu bir sanal makine uç noktasına uyguladığınızda, paket filtreleme vm'nizin konak düğümünde gerçekleşir. Bu, uzak IP adreslerinden gelen trafiğin vm'niz yerine ACL kurallarını eşleştirmek için konak düğümüne göre filtrelendiği anlamına gelir. Bu, VM'nizin değerli CPU döngülerini paket filtrelemeye harcamasını önler.

Bir sanal makine oluşturulduğunda, tüm gelen trafiği engellemek için varsayılan bir ACL uygulanır. Ancak için bir uç nokta oluşturulursa (bağlantı noktası 3389), varsayılan ACL bu uç nokta için tüm gelen trafiğe izin verecek şekilde değiştirilir. Daha sonra herhangi bir uzak alt ağdan bu uç noktaya gelen trafiğe izin verilir ve güvenlik duvarı sağlanması gerekmez. Bu bağlantı noktaları için uç noktalar oluşturulmadığı sürece diğer tüm bağlantı noktaları gelen trafik için engellenir. Varsayılan olarak giden trafiğe izin verilir.

Örnek Varsayılan ACL tablosu

| Kural # | Uzak Alt Ağ | Bitiş noktası | İzin Ver/Reddet |

|---|---|---|---|

| 100 | 0.0.0.0/0 | 3389 | Izni |

İzin ver ve reddet

"İzin ver" veya "reddet" belirten kurallar oluşturarak sanal makine giriş uç noktası için ağ trafiğine seçmeli olarak izin verebilir veya trafiği reddedebilirsiniz. Varsayılan olarak, bir uç nokta oluşturulduğunda uç noktaya tüm trafiğe izin verilir. Bu nedenle, sanal makine uç noktasına ulaşmasına izin vermeyi seçtiğiniz ağ trafiği üzerinde ayrıntılı denetim istiyorsanız, izin verme/reddetme kurallarının nasıl oluşturulacağını ve uygun öncelik sırasına nasıl yerleştirileceğini anlamak önemlidir.

Dikkate alınacak noktalar:

- ACL yok – Varsayılan olarak bir uç nokta oluşturulduğunda uç nokta için tümüne izin veririz.

- Izni- Bir veya daha fazla "izin" aralığı eklediğinizde, varsayılan olarak diğer tüm aralıkları reddedersiniz. Yalnızca izin verilen IP aralığındaki paketler sanal makine uç noktasıyla iletişim kurabilir.

- Inkar- Bir veya daha fazla "reddetme" aralığı eklediğinizde, varsayılan olarak diğer tüm trafik aralıklarına izin verirsiniz.

- İzin verme ve reddetme birleşimi - İzin verilen veya reddedilecek belirli bir IP aralığını çıkarmak istediğinizde "izin verme" ve "reddetme" birleşimini kullanabilirsiniz.

Kurallar ve kural önceliği

Ağ ACL'leri belirli sanal makine uç noktaları üzerinde ayarlanabilir. Örneğin, belirli IP adreslerine erişimi kilitleyen bir sanal makinede oluşturulan RDP uç noktası için bir ağ ACL'sini belirtebilirsiniz. Aşağıdaki tabloda, RDP erişimine izin vermek için belirli bir aralığın genel sanal IP'lerine (VIP) erişim vermenin bir yolu gösterilmektedir. Diğer tüm uzak IP'ler reddedilir. En düşük öncelikli kural sırasını takip ediyoruz.

Birden çok kural

Aşağıdaki örnekte, RDP uç noktasına yalnızca iki genel IPv4 adres aralığından (65.0.0.0/8 ve 159.0.0.0/8) erişime izin vermek istiyorsanız, iki İzin Verme kuralı belirterek bunu başarabilirsiniz. Bu durumda, rdp bir sanal makine için varsayılan olarak oluşturulduğundan, uzak bir alt ağa göre RDP bağlantı noktasına erişimi kilitlemek isteyebilirsiniz. Aşağıdaki örnekte, RDP erişimine izin vermek için belirli bir aralığın genel sanal IP'lerine (VIP) erişim vermenin bir yolu gösterilmektedir. Diğer tüm uzak IP'ler reddedilir. Ağ ACL'leri belirli bir sanal makine uç noktası için ayarlanabildiği ve erişim varsayılan olarak reddedildiği için bu işe yarar.

Örnek – Birden çok kural

| Kural # | Uzak Alt Ağ | Bitiş noktası | İzin Ver/Reddet |

|---|---|---|---|

| 100 | 65.0.0.0/8 | 3389 | Izni |

| 200 | 159.0.0.0/8 | 3389 | Izni |

Kural sırası

Bir uç nokta için birden çok kural belirtilebildiği için, hangi kuralın öncelikli olduğunu belirlemek için kuralları düzenlemenin bir yolu olmalıdır. Kural sırası önceliği belirtir. Ağ ACL'leri en düşük öncelikli kural sırasını izler. Aşağıdaki örnekte, 80 numaralı bağlantı noktasındaki uç noktaya yalnızca belirli IP adresi aralıklarına seçmeli olarak erişim verilmiştir. Bunu yapılandırmak için 175.1.0.1/24 alanında yer alan adresler için bir reddetme kuralımız (Kural # 100) vardır. Ardından, 175.0.0.0/8 altındaki diğer tüm adreslere erişim izni veren öncelik 200 ile ikinci bir kural belirtilir.

Örnek – Kural önceliği

| Kural # | Uzak Alt Ağ | Bitiş noktası | İzin Ver/Reddet |

|---|---|---|---|

| 100 | 175.1.0.1/24 | 80 | Reddet |

| 200 | 175.0.0.0/8 | 80 | Izni |

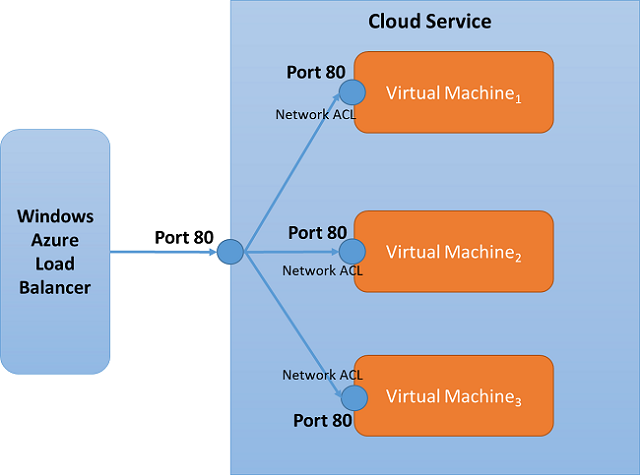

Ağ ACL'leri ve yük dengeli kümeler

Ağ ACL'leri yük dengeli küme uç noktasında belirtilebilir. Yük dengeli bir küme için bir ACL belirtilirse, ağ ACL'si bu yük dengeli kümedeki tüm sanal makinelere uygulanır. Örneğin, "Bağlantı noktası 80" ile bir yük dengeli küme oluşturulursa ve yük dengeli küme 3 VM içeriyorsa, bir VM'nin "Bağlantı Noktası 80" uç noktasında oluşturulan ağ ACL'si diğer VM'lere otomatik olarak uygulanır.

Sonraki Adımlar

PowerShell kullanarak uç noktalar için erişim denetim listelerini yönetme