Azure PowerShell kullanarak site başına WAF ilkelerini yapılandırma

Web Uygulaması Güvenlik Duvarı (WAF) ayarları WAF ilkelerinde yer alır ve WAF yapılandırmanızı değiştirmek için WAF ilkesini değiştirirsiniz.

Application Gateway'inizle ilişkilendirildiğinde ilkeler ve tüm ayarlar genel olarak yansıtılır. Bu nedenle, WAF'nizin arkasında beş site varsa, beş site de aynı WAF İlkesi tarafından korunur. Her site için aynı güvenlik ayarlarına ihtiyacınız varsa bu harikadır. Ancak, siteye özgü WAF yapılandırmasına izin vermek için tek tek dinleyicilere WAF ilkeleri de uygulayabilirsiniz.

Bir dinleyiciye WAF ilkeleri uygulayarak, her siteyi etkileyen değişiklikler olmadan tek tek siteler için WAF ayarlarını yapılandırabilirsiniz. En özel ilke önceliklidir. Genel bir ilke ve site başına ilke (dinleyiciyle ilişkilendirilmiş bir WAF ilkesi) varsa, site başına ilkesi söz konusu dinleyici için genel WAF ilkesini geçersiz kılar. Kendi ilkeleri olmayan diğer dinleyiciler yalnızca genel WAF ilkesinden etkilenir.

Bu makalede şunları öğreneceksiniz:

- Ağı ayarlama

- WAF ilkesi oluşturma

- WAF etkinken bir uygulama ağ geçidi oluşturma

- WAF ilkesini genel olarak, site başına ve URI başına uygulama

- Sanal makine ölçek kümesi oluşturma

- Bir depolama hesabı oluşturma ve tanılamaları yapılandırma

- Uygulama ağ geçidini test etme

Azure aboneliğiniz yoksa başlamadan önce ücretsiz bir hesap oluşturun.

Not

Azure ile etkileşim kurmak için Azure Az PowerShell modülünü kullanmanızı öneririz. Başlamak için bkz. Azure PowerShell'i yükleme. Az PowerShell modülüne nasıl geçeceğinizi öğrenmek için bkz. Azure PowerShell’i AzureRM’den Az’ye geçirme.

Azure Cloud Shell

Azure, tarayıcınız aracılığıyla kullanabileceğiniz etkileşimli bir kabuk ortamı olan Azure Cloud Shell'i barındırıyor. Azure hizmetleriyle çalışmak için Cloud Shell ile Bash veya PowerShell kullanabilirsiniz. Yerel ortamınıza herhangi bir şey yüklemek zorunda kalmadan bu makaledeki kodu çalıştırmak için Cloud Shell önceden yüklenmiş komutlarını kullanabilirsiniz.

Azure Cloud Shell'i başlatmak için:

| Seçenek | Örnek/Bağlantı |

|---|---|

| Kodun veya komut bloğunun sağ üst köşesindeki Deneyin'i seçin. Deneyin seçildiğinde kod veya komut otomatik olarak Cloud Shell'e kopyalanmaz. |  |

| https://shell.azure.comadresine gidin veya Cloud Shell'i tarayıcınızda açmak için Cloud Shell'i Başlat düğmesini seçin. |  |

| Azure portalının sağ üst kısmındaki menü çubuğunda Cloud Shell düğmesini seçin. |  |

Azure Cloud Shell'i kullanmak için:

Cloud Shell'i başlatın.

Kodu veya komutu kopyalamak için kod bloğundaki (veya komut bloğundaki) Kopyala düğmesini seçin.

Windows ve Linux'ta Ctrl+Shift V'yi seçerek veya macOS üzerinde Cmd+Shift++V'yi seçerek kodu veya komutu Cloud Shell oturumuna yapıştırın.

Kodu veya komutu çalıştırmak için Enter'ı seçin.

PowerShell'i yerel olarak yükleyip kullanmayı seçerseniz, bu makale Azure PowerShell modülü 1.0.0 veya sonraki bir sürümünü gerektirir. Sürümü bulmak için Get-Module -ListAvailable Az komutunu çalıştırın. Yükseltmeniz gerekirse, bkz. Azure PowerShell modülünü yükleme. PowerShell'i yerel olarak çalıştırıyorsanız Azure ile bağlantı oluşturmak için de komutunu çalıştırmanız Login-AzAccount gerekir.

Kaynak grubu oluşturma

Kaynak grubu, Azure kaynaklarının dağıtıldığı ve yönetildiği bir mantıksal kapsayıcıdır. New-AzResourceGroup kullanarak bir Azure kaynak grubu oluşturun.

$rgname = New-AzResourceGroup -Name myResourceGroupAG -Location eastus

Ağ kaynakları oluşturma

New-AzVirtualNetworkSubnetConfig komutunu kullanarak myBackendSubnet ve myAGSubnet adlı alt ağ yapılandırmalarını oluşturun. Alt ağ yapılandırmalarıyla New-AzVirtualNetwork komutunu kullanarak myVNet adlı sanal ağı oluşturun. Son olarak, New-AzPublicIpAddress komutunu kullanarak myAGPublicIPAddress adlı genel IP adresini oluşturun. Bu kaynaklar, uygulama ağ geçidi ve ilişkili kaynakları ile ağ bağlantısı sağlamak için kullanılır.

$backendSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myBackendSubnet `

-AddressPrefix 10.0.1.0/24

$agSubnetConfig = New-AzVirtualNetworkSubnetConfig `

-Name myAGSubnet `

-AddressPrefix 10.0.2.0/24

$vnet = New-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myVNet `

-AddressPrefix 10.0.0.0/16 `

-Subnet $backendSubnetConfig, $agSubnetConfig

$pip = New-AzPublicIpAddress `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-Name myAGPublicIPAddress `

-AllocationMethod Static `

-Sku Standard

Uygulama ağ geçidi oluşturma

Bu bölümde, uygulama ağ geçidini destekleyen kaynaklar oluşturacak ve son olarak bunu ve WAF'yi oluşturacaksınız. Şu kaynakları oluşturacaksınız:

- IP yapılandırmaları ve ön uç bağlantı noktası - Daha önce oluşturduğunuz alt ağı uygulama ağ geçidi ile ilişkilendirir ve ona erişmek için kullanılacak bir bağlantı noktası atar.

- Varsayılan havuz - Tüm uygulama ağ geçitlerinde en az bir sunucu arka uç havuzu olmalıdır.

- Varsayılan dinleyici ve kural - Varsayılan dinleyici, atanan bağlantı noktası üzerindeki trafiği dinler, varsayılan kural ise trafiği varsayılan havuza gönderir.

IP yapılandırmaları ve ön uç bağlantı noktası oluşturma

Daha önce oluşturduğunuz myAGSubnet'i New-AzApplicationGatewayIPConfiguration kullanarak uygulama ağ geçidiyle ilişkilendirin. New-AzApplicationGatewayFrontendIPConfig komutunu kullanarak uygulama ağ geçidine myAGPublicIPAddress atayın.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$subnet=$vnet.Subnets[1]

$gipconfig = New-AzApplicationGatewayIPConfiguration `

-Name myAGIPConfig `

-Subnet $subnet

$fipconfig = New-AzApplicationGatewayFrontendIPConfig `

-Name myAGFrontendIPConfig `

-PublicIPAddress $pip

$frontendport80 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 80

$frontendport8080 = New-AzApplicationGatewayFrontendPort `

-Name myFrontendPort `

-Port 8080

Arka uç havuzu ve ayarları oluşturma

New-AzApplicationGatewayBackendAddressPool komutunu kullanarak uygulama ağ geçidi için appGatewayBackendPool adlı arka uç havuzunu oluşturun. New-AzApplicationGatewayBackendHttp Ayarlar kullanarak arka uç adres havuzlarının ayarlarını yapılandırın.

$defaultPool = New-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool

$poolSettings = New-AzApplicationGatewayBackendHttpSettings `

-Name myPoolSettings `

-Port 80 `

-Protocol Http `

-CookieBasedAffinity Enabled `

-RequestTimeout 120

İki WAF ilkesi oluşturma

Site başına biri genel, diğeri de site başına iki WAF ilkesi oluşturun ve özel kurallar ekleyin.

Site başına ilke, dosya karşıya yükleme sınırını 5 MB ile kısıtlar. Diğer her şey aynı.

$variable = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable -Operator Contains -MatchValue "globalAllow"

$rule = New-AzApplicationGatewayFirewallCustomRule -Name globalAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition -Action Allow

$variable1 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition1 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable1 -Operator Contains -MatchValue "globalBlock"

$rule1 = New-AzApplicationGatewayFirewallCustomRule -Name globalBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition1 -Action Block

$variable2 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition2 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable2 -Operator Contains -MatchValue "siteAllow"

$rule2 = New-AzApplicationGatewayFirewallCustomRule -Name siteAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition2 -Action Allow

$variable3 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition3 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable3 -Operator Contains -MatchValue "siteBlock"

$rule3 = New-AzApplicationGatewayFirewallCustomRule -Name siteBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition3 -Action Block

$variable4 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition4 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable4 -Operator Contains -MatchValue "URIAllow"

$rule4 = New-AzApplicationGatewayFirewallCustomRule -Name URIAllow -Priority 5 -RuleType MatchRule -MatchCondition $condition4 -Action Allow

$variable5 = New-AzApplicationGatewayFirewallMatchVariable -VariableName RequestUri

$condition5 = New-AzApplicationGatewayFirewallCondition -MatchVariable $variable5 -Operator Contains -MatchValue "URIBlock"

$rule5 = New-AzApplicationGatewayFirewallCustomRule -Name URIBlock -Priority 10 -RuleType MatchRule -MatchCondition $condition5 -Action Block

$policySettingGlobal = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 256

$wafPolicyGlobal = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicyGlobal `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingGlobal `

-CustomRule $rule, $rule1

$policySettingSite = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicySite = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingSite `

-CustomRule $rule2, $rule3

Varsayılan dinleyici ve kural oluşturma

Uygulama ağ geçidinin trafiği arka uç havuzlarına uygun şekilde yönlendirmesi için bir dinleyici gereklidir. Bu örnekte, kök URL’deki trafiği dinleyen temel bir dinleyici oluşturacaksınız.

Daha önce oluşturduğunuz ön uç yapılandırması ve ön uç bağlantı noktasıyla New-AzApplicationGatewayHttpListener kullanarak mydefaultListener adlı bir dinleyici oluşturun. Dinleyicinin gelen trafik için kullanacağı arka uç havuzunu bilmesi için bir kural gerekir. New-AzApplicationGatewayRequestRoutingRule komutunu kullanarak rule1 adlı temel bir kural oluşturun.

$globalListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport80

$frontendRule = New-AzApplicationGatewayRequestRoutingRule `

-Name rule1 `

-RuleType Basic `

-HttpListener $globallistener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$siteListener = New-AzApplicationGatewayHttpListener `

-Name mydefaultListener `

-Protocol Http `

-FrontendIPConfiguration $fipconfig `

-FrontendPort $frontendport8080 `

-FirewallPolicy $wafPolicySite

$frontendRuleSite = New-AzApplicationGatewayRequestRoutingRule `

-Name rule2 `

-RuleType Basic `

-HttpListener $siteListener `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

WAF ile uygulama ağ geçidi oluşturma

Gerekli destekleyici kaynakları oluşturduğunuza göre, New-AzApplicationGatewaySku kullanarak uygulama ağ geçidi için parametreleri belirtin. New-AzApplicationGatewayFirewallPolicy kullanarak Güvenlik Duvarı İlkesini belirtin. Ardından New-AzApplicationGateway komutunu kullanarak myAppGateway adlı uygulama ağ geçidini oluşturun.

$sku = New-AzApplicationGatewaySku `

-Name WAF_v2 `

-Tier WAF_v2 `

-Capacity 2

$appgw = New-AzApplicationGateway `

-Name myAppGateway `

-ResourceGroupName myResourceGroupAG `

-Location eastus `

-BackendAddressPools $defaultPool `

-BackendHttpSettingsCollection $poolSettings `

-FrontendIpConfigurations $fipconfig `

-GatewayIpConfigurations $gipconfig `

-FrontendPorts $frontendport80 `

-HttpListeners $globallistener `

-RequestRoutingRules $frontendRule `

-Sku $sku `

-FirewallPolicy $wafPolicyGlobal

URI başına ilke uygulama

URI başına ilke uygulamak için yeni bir ilke oluşturun ve bunu yol kuralı yapılandırmasına uygulayın.

$policySettingURI = New-AzApplicationGatewayFirewallPolicySetting `

-Mode Prevention `

-State Enabled `

-MaxRequestBodySizeInKb 100 `

-MaxFileUploadInMb 5

$wafPolicyURI = New-AzApplicationGatewayFirewallPolicy `

-Name wafpolicySite `

-ResourceGroup myResourceGroupAG `

-Location eastus `

-PolicySetting $PolicySettingURI `

-CustomRule $rule4, $rule5

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$PathRuleConfig = New-AzApplicationGatewayPathRuleConfig -Name "base" `

-Paths "/base" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings `

-FirewallPolicy $wafPolicyURI

$PathRuleConfig1 = New-AzApplicationGatewayPathRuleConfig `

-Name "base" -Paths "/test" `

-BackendAddressPool $defaultPool `

-BackendHttpSettings $poolSettings

$URLPathMap = New-AzApplicationGatewayUrlPathMapConfig -Name "PathMap" `

-PathRules $PathRuleConfig, $PathRuleConfig1 `

-DefaultBackendAddressPoolId $defaultPool.Id `

-DefaultBackendHttpSettingsId $poolSettings.Id

Add-AzApplicationGatewayRequestRoutingRule -ApplicationGateway $appgw `

-Name "RequestRoutingRule" `

-RuleType PathBasedRouting `

-HttpListener $siteListener `

-UrlPathMap $URLPathMap

Sanal makine ölçek kümesi oluşturma

Bu örnekte uygulama ağ geçidinde arka uç havuzu için sunucu sağlayan bir sanal makine ölçek kümesi oluşturacaksınız. IP ayarlarını yapılandırırken ölçek kümesini arka uç havuzuna atayın.

ve -AdminPasswordiçin -AdminUsername kendi değerlerinizi değiştirin.

$vnet = Get-AzVirtualNetwork `

-ResourceGroupName myResourceGroupAG `

-Name myVNet

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$backendPool = Get-AzApplicationGatewayBackendAddressPool `

-Name appGatewayBackendPool `

-ApplicationGateway $appgw

$ipConfig = New-AzVmssIpConfig `

-Name myVmssIPConfig `

-SubnetId $vnet.Subnets[0].Id `

-ApplicationGatewayBackendAddressPoolsId $backendPool.Id

$vmssConfig = New-AzVmssConfig `

-Location eastus `

-SkuCapacity 2 `

-SkuName Standard_DS2 `

-UpgradePolicyMode Automatic

Set-AzVmssStorageProfile $vmssConfig `

-ImageReferencePublisher MicrosoftWindowsServer `

-ImageReferenceOffer WindowsServer `

-ImageReferenceSku 2016-Datacenter `

-ImageReferenceVersion latest `

-OsDiskCreateOption FromImage

Set-AzVmssOsProfile $vmssConfig `

-AdminUsername <username> `

-AdminPassword <password> `

-ComputerNamePrefix myvmss

Add-AzVmssNetworkInterfaceConfiguration `

-VirtualMachineScaleSet $vmssConfig `

-Name myVmssNetConfig `

-Primary $true `

-IPConfiguration $ipConfig

New-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmssConfig

IIS yükleme

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

Bir depolama hesabı oluşturma ve tanılamaları yapılandırma

Bu makalede, uygulama ağ geçidi algılama ve önleme amacıyla verileri depolamak için bir depolama hesabı kullanır. Verileri kaydetmek için Azure İzleyici günlüklerini veya Olay Hub'larını da kullanabilirsiniz.

Depolama hesabını oluşturma

New-Az Depolama Account kullanarak myagstore1 adlı bir depolama hesabı oluşturun.

$storageAccount = New-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1 `

-Location eastus `

-SkuName "Standard_LRS"

Tanılama yapılandırma

Set-AzDiagnosticSetting kullanarak ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog ve ApplicationGatewayFirewallLog günlüklerine veri kaydetmek için tanılamayı yapılandırın.

$appgw = Get-AzApplicationGateway `

-ResourceGroupName myResourceGroupAG `

-Name myAppGateway

$store = Get-AzStorageAccount `

-ResourceGroupName myResourceGroupAG `

-Name myagstore1

Set-AzDiagnosticSetting `

-ResourceId $appgw.Id `

-StorageAccountId $store.Id `

-Category ApplicationGatewayAccessLog, ApplicationGatewayPerformanceLog, ApplicationGatewayFirewallLog `

-Enabled $true `

-RetentionEnabled $true `

-RetentionInDays 30

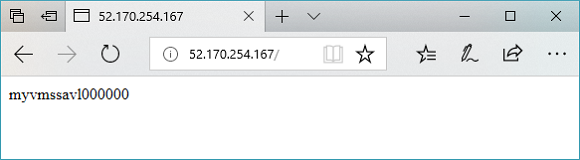

Uygulama ağ geçidini test etme

Uygulama ağ geçidinin genel IP adresini almak için Get-AzPublicIPAddress kullanabilirsiniz. Ardından bu IP adresini kullanarak kıvrılma yapın (aşağıda gösterilen 1.1.1.1 değerini değiştirin).

Get-AzPublicIPAddress -ResourceGroupName myResourceGroupAG -Name myAGPublicIPAddress

#should be blocked

curl 1.1.1.1/globalBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/globalAllow?1=1

#should be blocked

curl 1.1.1.1:8080/siteBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1:8080/siteAllow?1=1

#should be blocked

curl 1.1.1.1/URIBlock

curl 1.1.1.1/?1=1

#should be allowed

curl 1.1.1.1/URIAllow?1=1

Kaynakları temizleme

Artık gerekli olmadığında Remove-AzResourceGroup kullanarak kaynak grubunu, uygulama ağ geçidini ve tüm ilgili kaynakları kaldırın.

Remove-AzResourceGroup -Name myResourceGroupAG